Gérer un client DirectAccess distant depuis le réseau de l'entreprise (manage out) sous Windows Server 2012 / 2012 R2

- Windows Server

- DirectAccess

- 15 octobre 2017 à 13:47

-

- 2/3

3. Configuration du pare-feu des clients DirectAccess via des stratégies de groupe (GPO)

Pour tester l'accès à distance à un client DirectAccess depuis un client local, nous allons autoriser le ping (en IPv6 et en IPv4), ainsi que le bureau à distance de Windows depuis nos clients ISATAP.

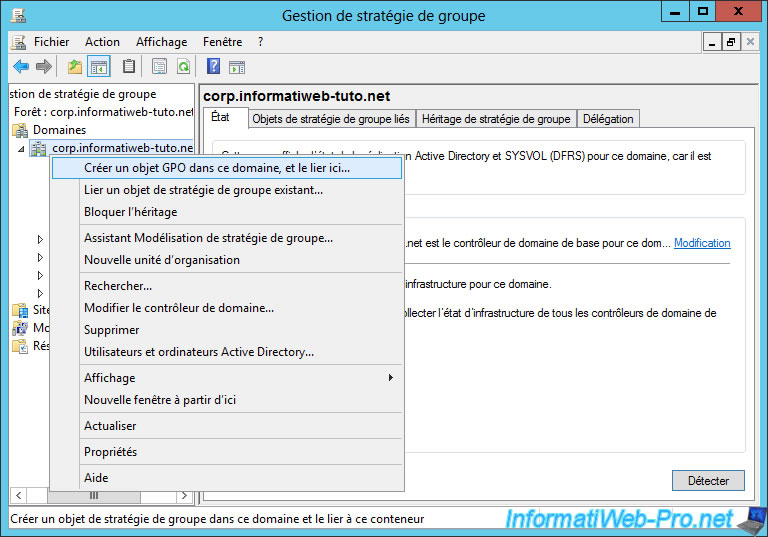

Pour cela, nous allons créer un nouvel objet GPO qui s'appliquera aux clients DirectAccess.

Note : il est déconseillé d'utiliser l'objet GPO "Paramètres du client DirectAccess" créé par le serveur d'accès à distance, car cet objet GPO est manipulé automatiquement par les assistants que vous utilisez pour configurer DirectAccess.

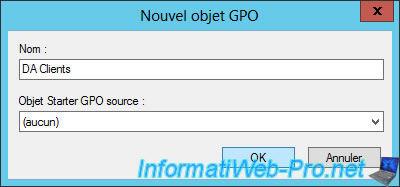

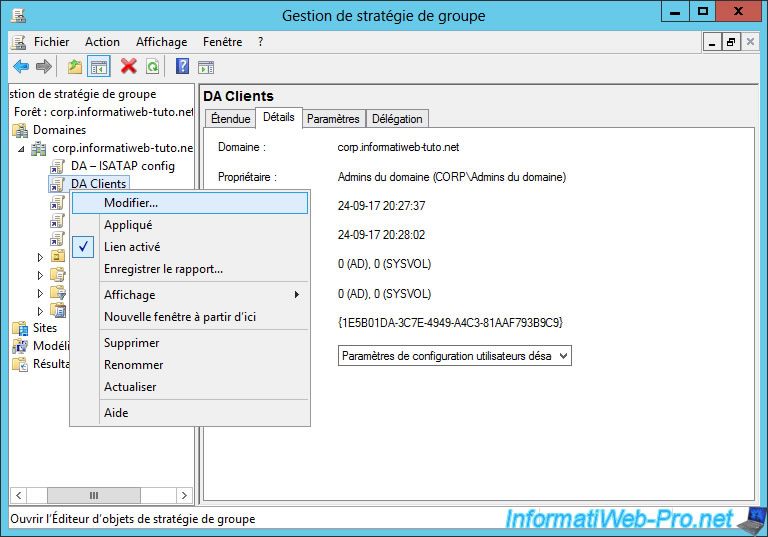

Nommez ce nouvel objet GPO : DA Clients.

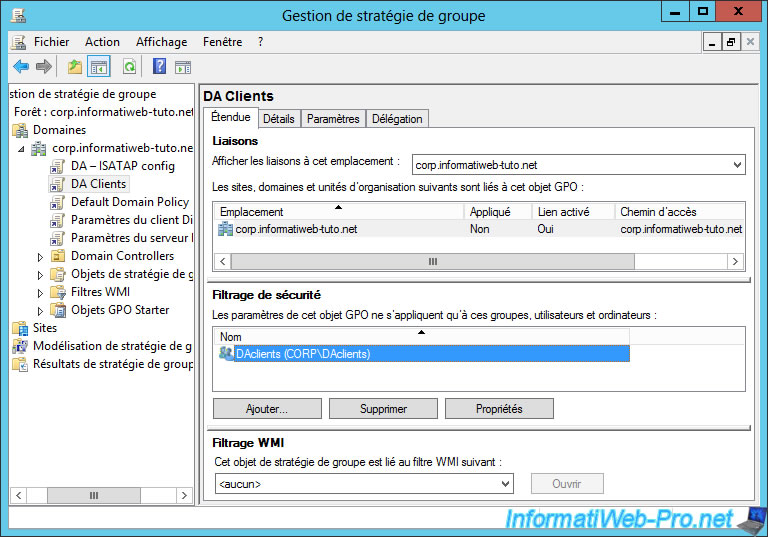

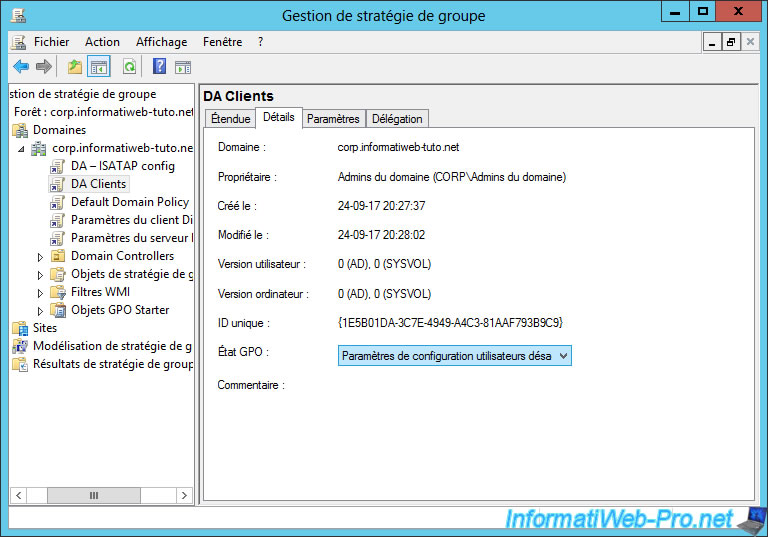

Puis, utilisez la même configuration que pour l'objet "Paramètres du client DirectAccess" :

- dans l'onglet Etendue : "Filtrage de sécurité : DAclients".

- dans l'onglet Détails : "Etat GPO : Paramètres de configuration utilisateurs désactivés".

Ensuite, modifiez cet objet GPO "DA Clients".

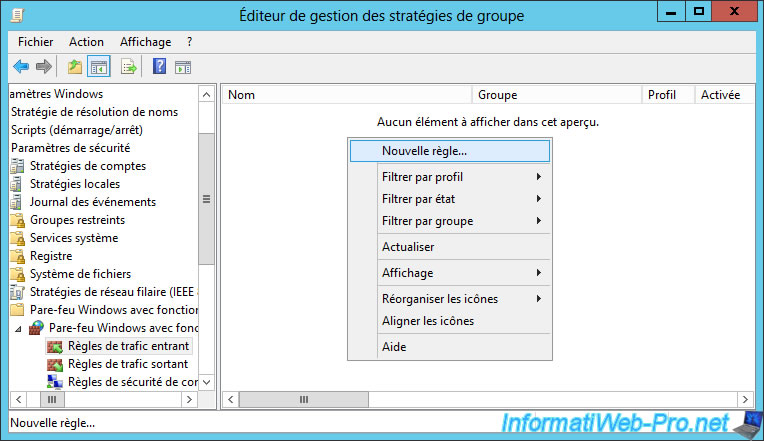

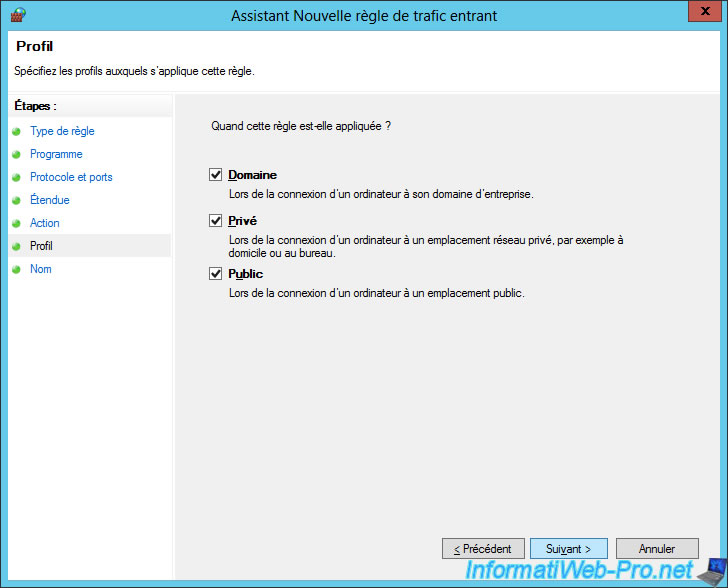

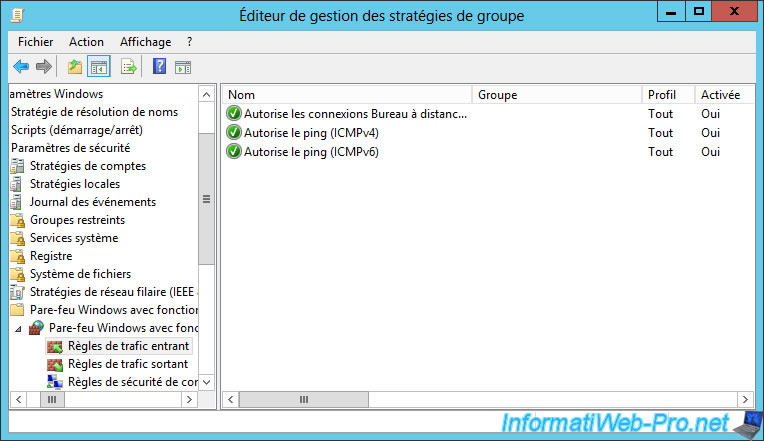

Allez dans "Configuration de l’ordinateur -> Stratégies -> Paramètres Windows -> Paramètres de sécurité -> Pare-feu Windows avec fonctions avancées de sécurité -> Pare-feu Windows avec fonctions avancées de sécurité -> Règles de trafic entrant" et créez une nouvelle règle.

Pour commencer, nous allons autoriser le ping. Ce qui correspond aux protocoles ICMPv4 (pour le ping IPv4) et ICMPv6 (pour le ping IPv6).

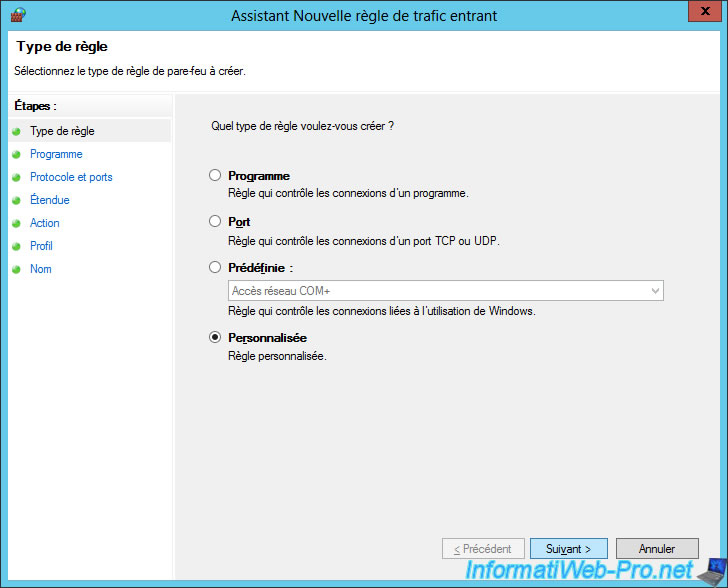

Pour cela, vous devrez créer une règle personnalisée.

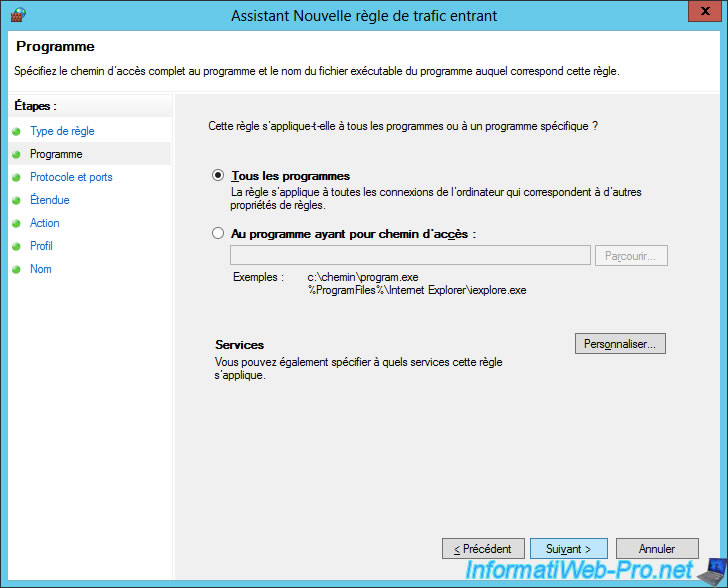

Sélectionnez l'option "Tous les programmes" et cliquez sur Suivant.

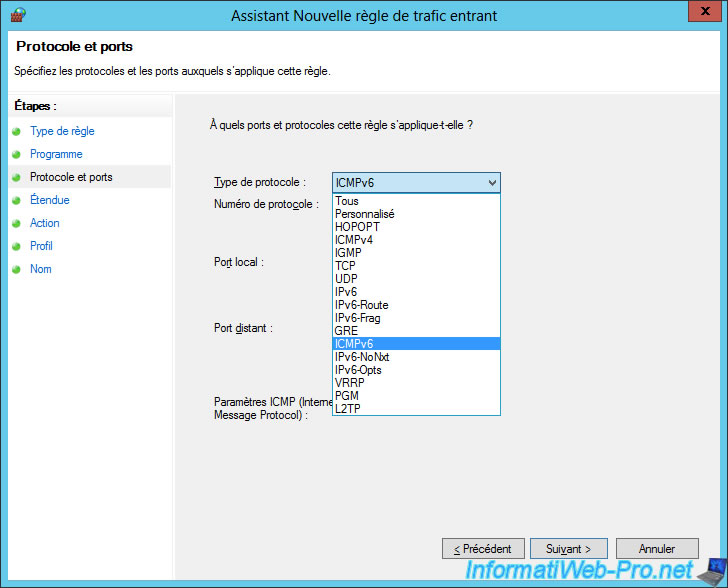

Choisissez ICMPv6.

Note : ensuite, vous créerez une 2ème règle très similaire, mais en sélectionnant ICMPv4 au lieu de ICMPv6.

Pour le moment, cliquez simplement sur Suivant.

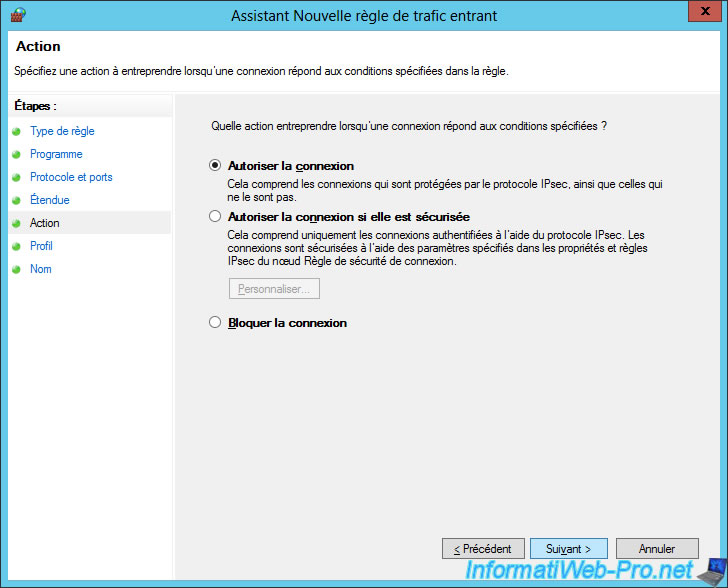

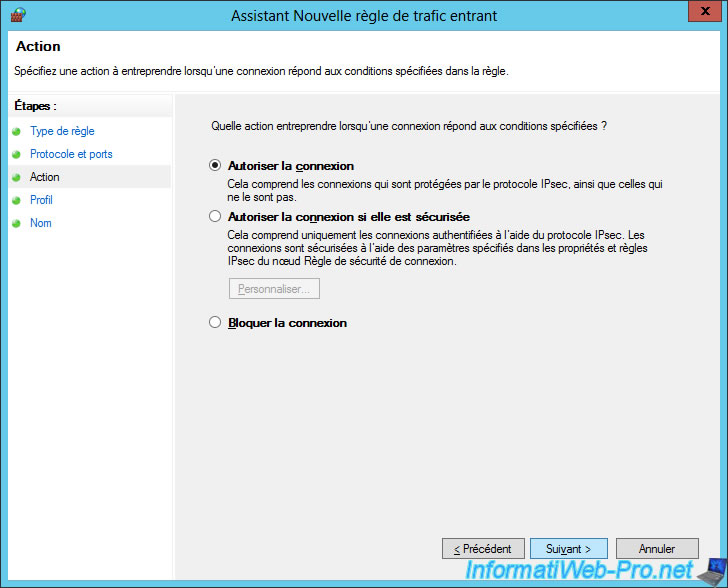

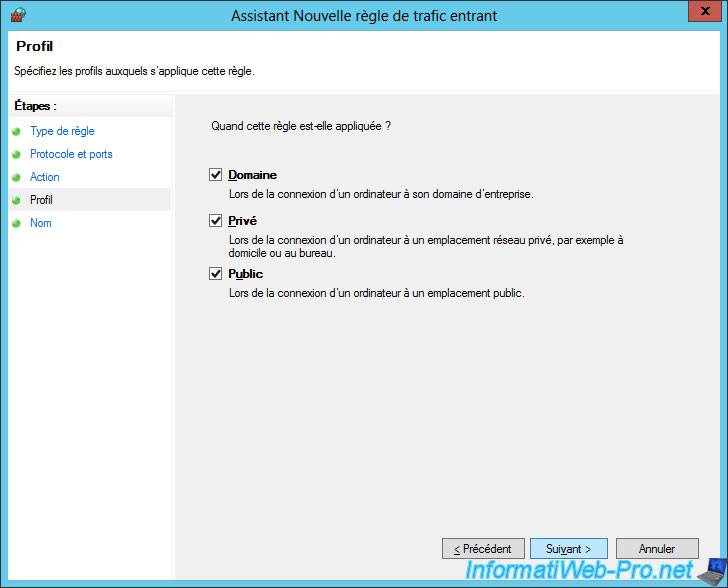

Sélectionnez "Autoriser la connexion".

Cliquez sur Suivant.

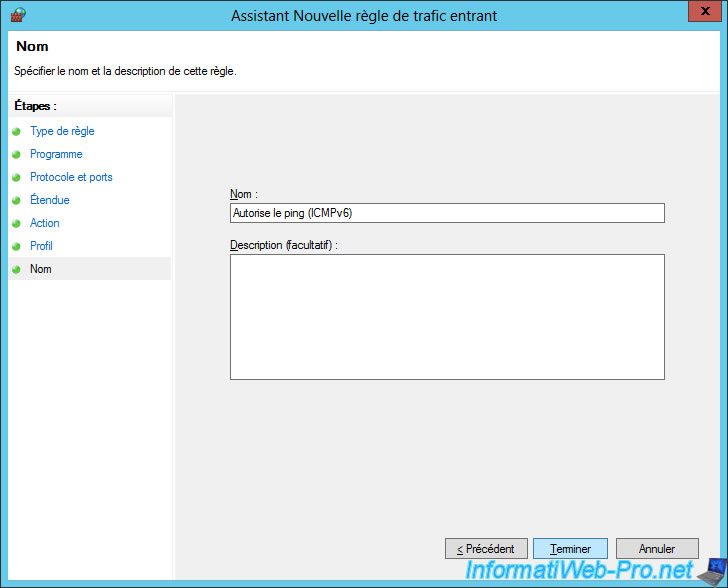

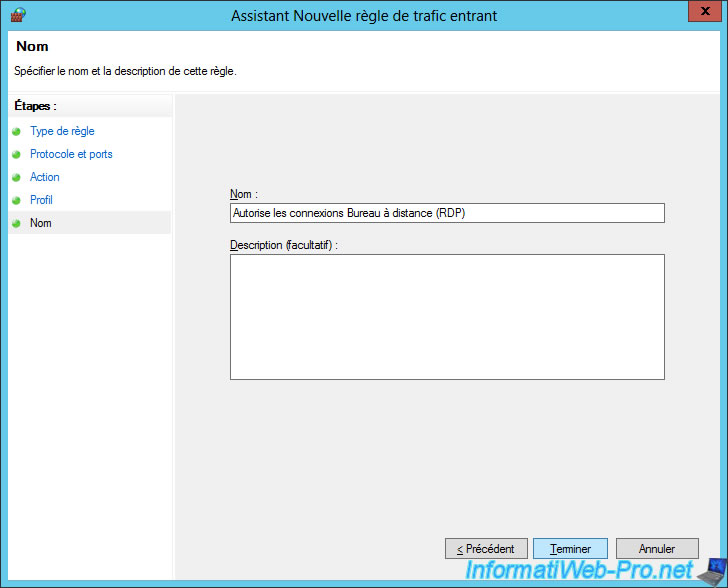

Indiquez "Autorise le ping (ICMPv6)" pour le nom de la règle.

Note : pour la 2ème règle (le ping en IPv4), indiquez "Autorise le ping (ICMPv4)".

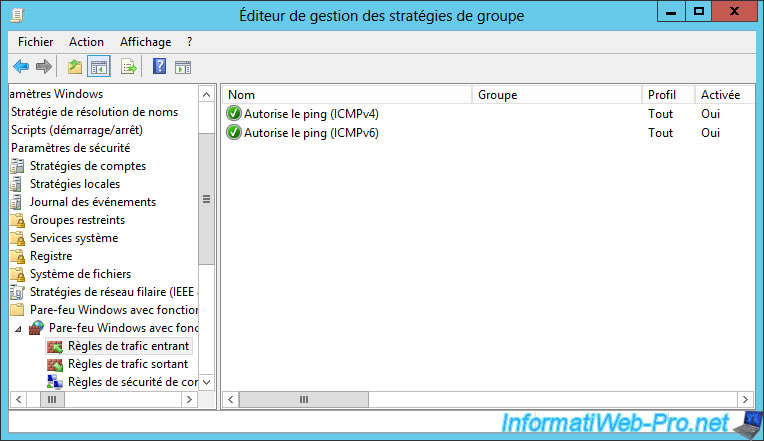

Pour le moment, le ping sera autorisé sur vos clients DirectAccess.

Maintenant, nous allons aussi autoriser l'accès à distance grâce au bureau à distance (RDP) de Windows.

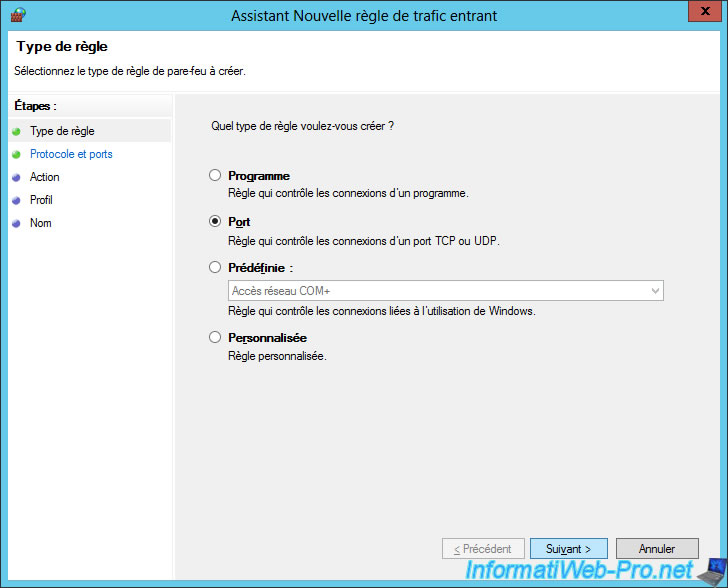

Pour cela, créez une nouvelle règle de trafic entrant et sélectionnez "Port" comme type de règle.

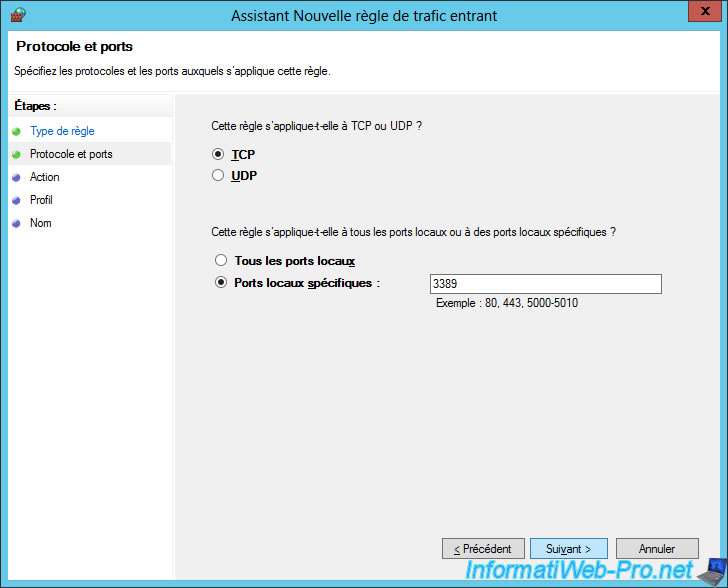

Sélectionnez TCP et indiquez 3389 pour le numéro de port.

Sélectionnez "Autoriser la connexion".

Cliquez sur Suivant.

Indiquez "Autorise les connexions Bureau à distance (RDP)" pour le nom de la règle.

Maintenant, vous pourrez pinger vos clients DirectAccess et y accéder aussi via le bureau à distance de Windows.

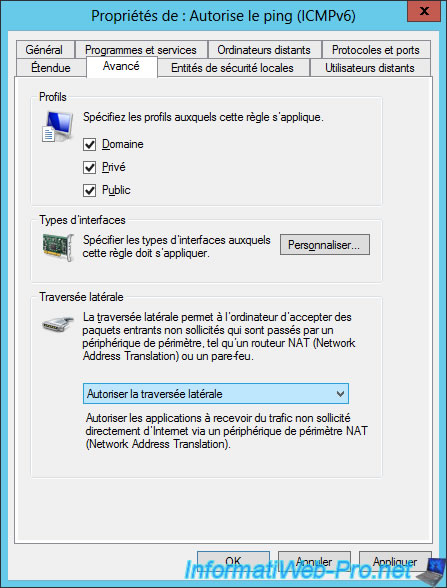

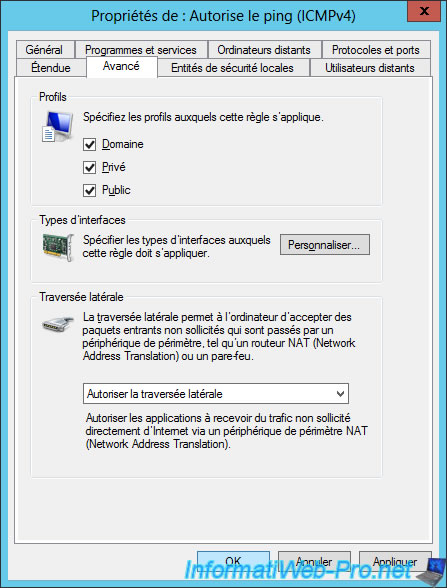

Comme indiqué sur la page "Configure Packet Filters to Allow Management Traffic to DirectAccess Clients" du Technet de Microsoft, pour autoriser le trafic entrant provenant des ordinateurs du réseau de votre entreprise, vous devrez aussi autoriser la traversée latérale pour que cela fonctionne aussi avec les clients DirectAccess utilisant le mécanisme de transition IPv6 Teredo.

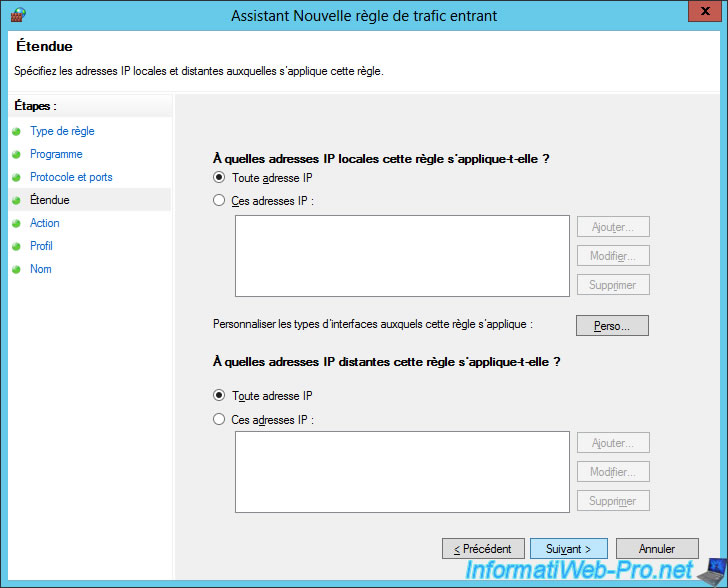

Pour le moment, le trafic entrant est autorisé (pour ICMP et RDP) depuis n'importe quelle machine distante.

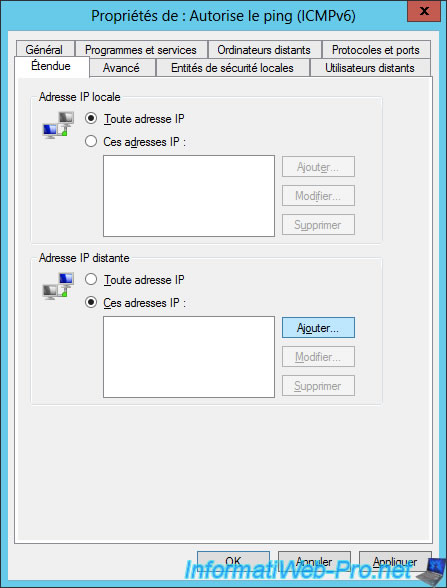

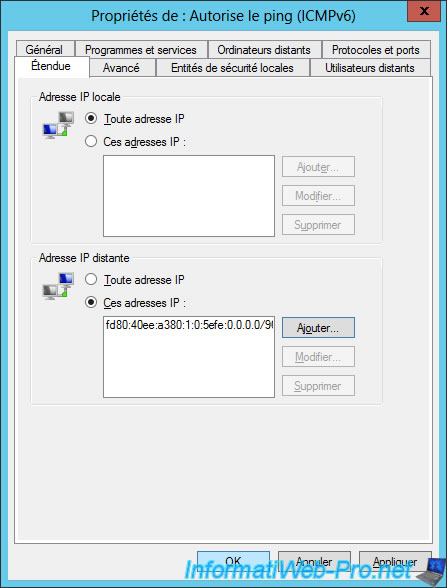

Pour mieux sécuriser nos clients DirectAccess, nous allons donc ajouter une condition concernant les IP distantes.

Pour autoriser uniquement les machines de notre réseau local à accéder à nos clients DirectAccess, nous allons nous baser sur le préfixe ISATAP de nos clients ISATAP.

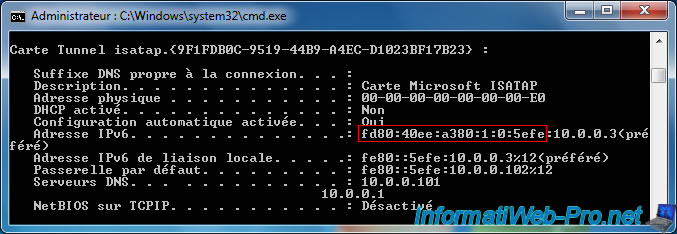

Comme vous pouvez le voir, l'adresse IPv6 générée via ISATAP est composée de 2 parties : un préfixe en IPv6 suivi de notre adresse IPv4 locale.

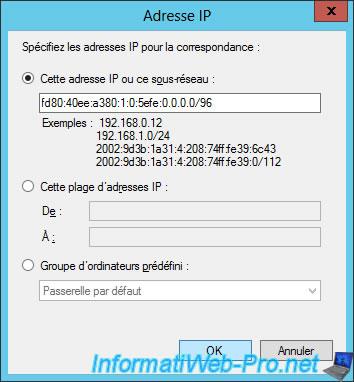

Nous allons donc indiquez le préfixe ISATAP récupéré précédemment suivi de : 0.0.0.0/96.

Ce qui permettra d'autoriser toutes les adresses IPv4 dont le préfixe IPv6 est le nôtre.

Dans notre cas, cela donne : fd80:40ee:a380:1:0:5efe:0.0.0.0/96

Maintenant, cliquez sur OK.

Ensuite, faites de même pour les 2 autres règles créées précédemment.

Partager ce tutoriel

A voir également

-

Windows Server 3/10/2017

WS 2012 / 2012 R2 - DirectAccess - Configurer un client sous Windows To Go

-

Windows Server 12/9/2017

WS 2012 / 2012 R2 - DirectAccess - Installation, configuration et clients sous Win 7 à 10

Pas de commentaire