- Windows Server

- 30 mars 2019 à 11:27

-

Lorsque vous créez une infrastructure RDS, il est important de sécuriser les communications entre les PC clients et vos serveurs hôtes de session pour éviter toute interception et/ou modification des données transitent via votre réseau local.

En effet, étant donné que vos utilisateurs travaillent sur des bureaux et/ou des programmes RemoteApp à distance, tout ce qu'ils font pourrait être vu dans le réseau si cela n'était pas chiffré (sécurisé).

Néanmoins, il faut aussi savoir qu'il existe différents niveaux de chiffrement qui sont donc plus ou moins sécurisés et qui sont parfois compatibles avec certaines versions de Windows (ou tout autre système d'exploitation).

- Définir le niveau de chiffrement à utiliser via les stratégies de groupe (GPO)

- Définir le niveau de chiffrement à utiliser via le gestionnaire de serveur

- Définir le niveau de chiffrement à utiliser via le registre (déconseillé)

1. Définir le niveau de chiffrement à utiliser via les stratégies de groupe (GPO)

Pour définir le niveau de chiffrement à utiliser dans votre infrastructure RDS en utilisant les stratégies de groupe, vous devrez allez sur votre serveur Active Directory.

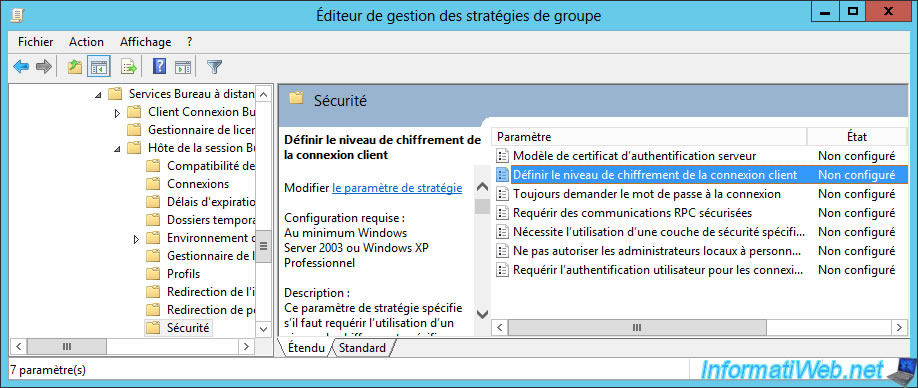

Dans l'éditeur de gestion des stratégies de groupe, allez dans : Configuration ordinateur -> Stratégies -> Modèles d'administration -> Composants Windows -> Services Bureau à distance -> Hôte de la session Bureau à distance -> Sécurité.

Ensuite, faites un double clic sur la stratégie "Définir le niveau de chiffrement de la connexion client".

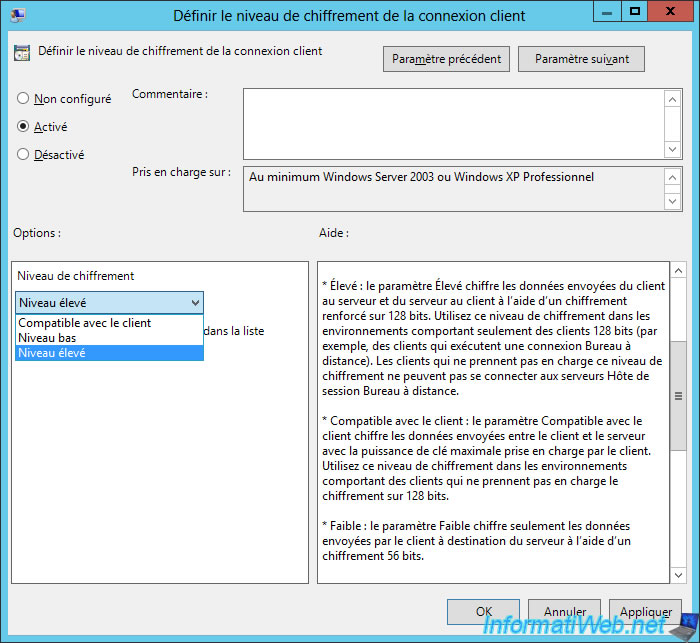

Activez cette stratégie et choisissez le niveau de chiffrement souhaité :

- compatible avec le client : permet d'utiliser le niveau de chiffrement le plus haut compatible avec le serveur et le client. Mais, ce qui peut poser un problème de sécurité si vous vous connectez depuis un ancien poste client ou via une ancienne version d'un client RDP.

- Niveau bas (ou Faible) : permet de chiffrer les données envoyées par le client au serveur avec une clé 56 bits. Mais, cela ne chiffre absolument pas les données dans l'autre sens (du serveur au client).

- Niveau élevé : permet de chiffrer les données envoyées dans les 2 sens.

Attention : si vous utilisez le niveau de chiffrement élevé (qui permet de sécuriser au mieux la connexion entre le serveur et le client), le chiffrement 128 bits doit être supporté par le client RDP pour que votre utilisateur puisse se connecter à votre serveur.

Dans le cas contraire, la connexion RDP sera refusée, même si les identifiants étaient bons.

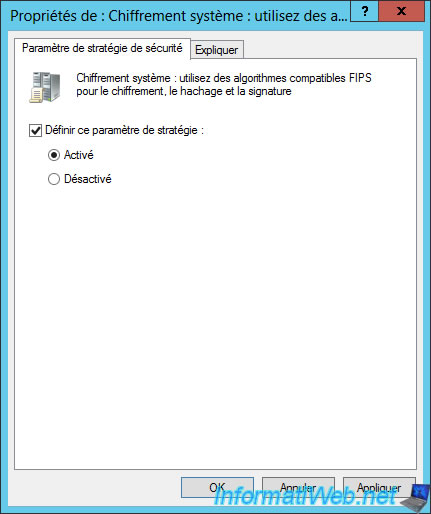

Bien que vous n'en aurez surement pas besoin, sachez qu'il existe un niveau de chiffrement encore meilleur basé sur l'utilisation de certificats (PKI) appelé FIPS.

Pour l'activer, vous aurez entre autres besoin d'une infrastructure PKI et vous devrez activer le support du FIPS via les stratégies de groupe.

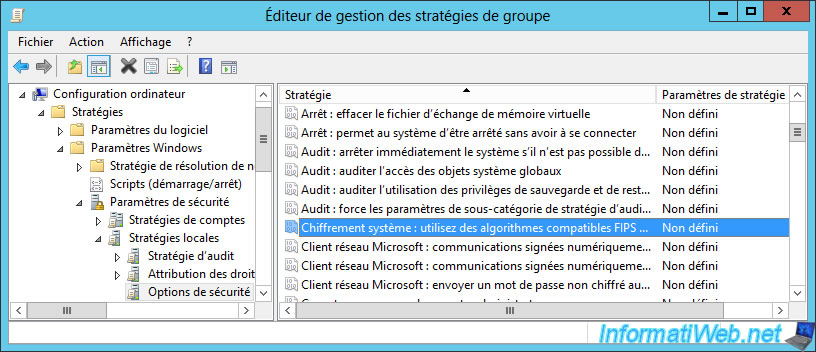

Pour cela, allez dans "Configuration ordinateur -> Stratégies -> Paramètres Windows -> Paramètres de sécurité -> Stratégies locales -> Options de sécurité".

Ensuite, activez la stratégie "Chiffrement système : utilisez des algorithmes compatibles FIPS".

2. Définir le niveau de chiffrement à utiliser via le gestionnaire de serveur

Si vous ne souhaitez pas définir le niveau de chiffrement via les stratégies de groupe, sachez qu'il est aussi possible de le faire via le gestionnaire de serveur.

Néanmoins, vous devrez le faire pour chaque collection. Ce qui peut rapidement devenir ingérable si vous possédez beaucoup de collections dans votre infrastructure RDS.

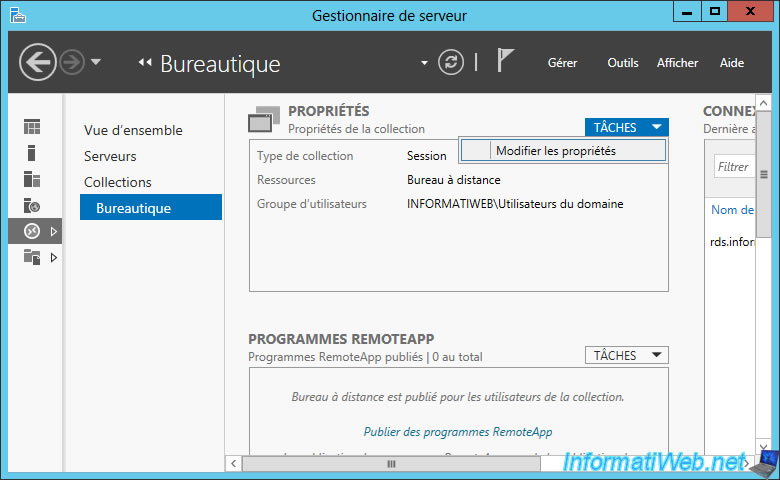

Pour commencer, allez dans les propriétés de chaque collection.

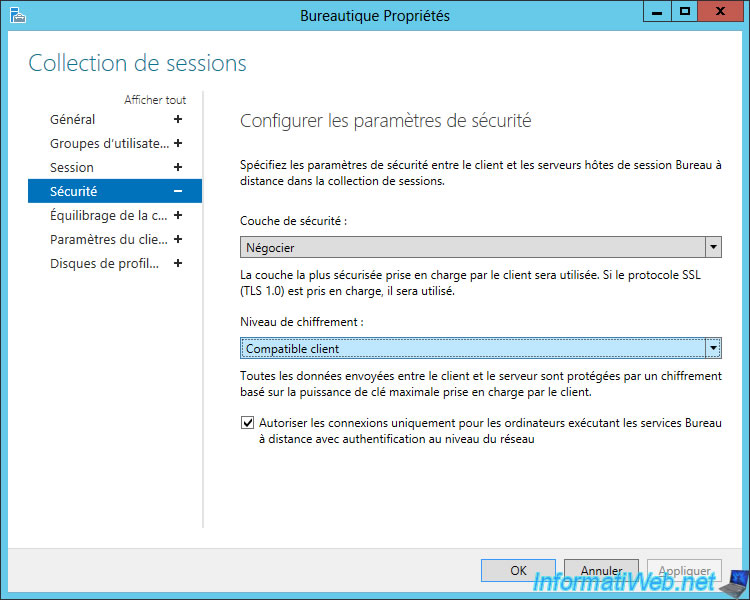

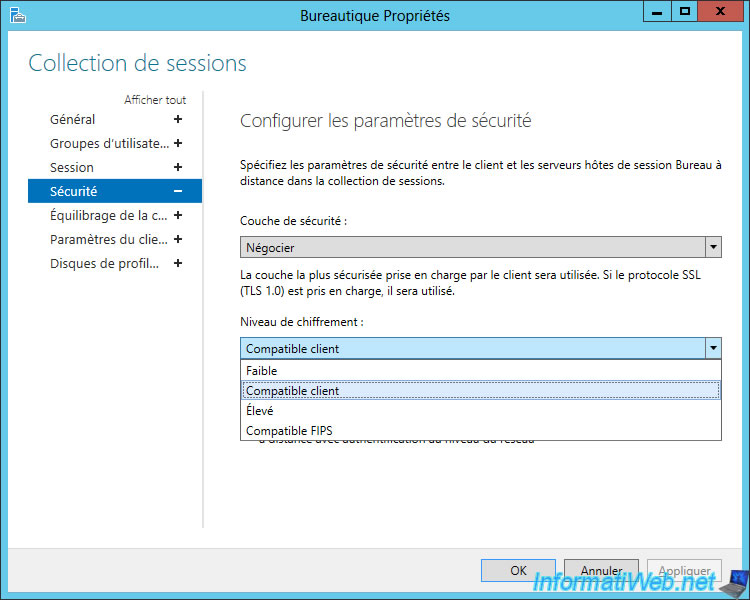

Ensuitez, sélectionnez le niveau de chiffrement à utiliser.

Comme vous pouvez le voir, il existe bien 4 niveaux de chiffrement :

- Faible (ou niveau bas)

- Compatible client (négocier)

- Elevé (ou niveau élevé)

- Compatible FIPS (nécessite une infrastructure PKI et la gestion de certificats)

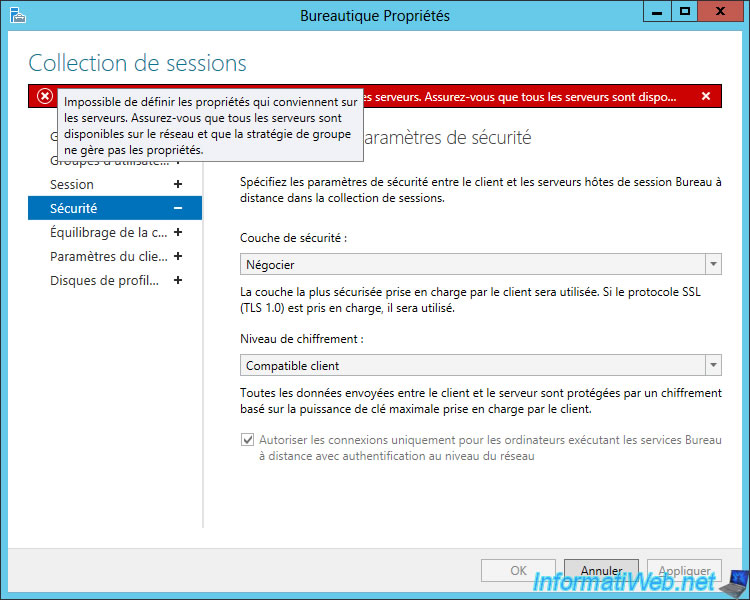

Notez que, comme pour le choix de la couche de sécurité, le paramètre choisi via les stratégies de groupe (si applicable) sera prioritaire par rapport au choix disponible dans les propriétés de chaque collection.

3. Définir le niveau de chiffrement à utiliser via le registre (déconseillé)

Bien que cela est déconseillé et que cela requiert un redémarrage du serveur hôte de session (ce qui est plutôt compliqué dans un environnement de production), sachez qu'il est tout de même possible de le faire via le registre.

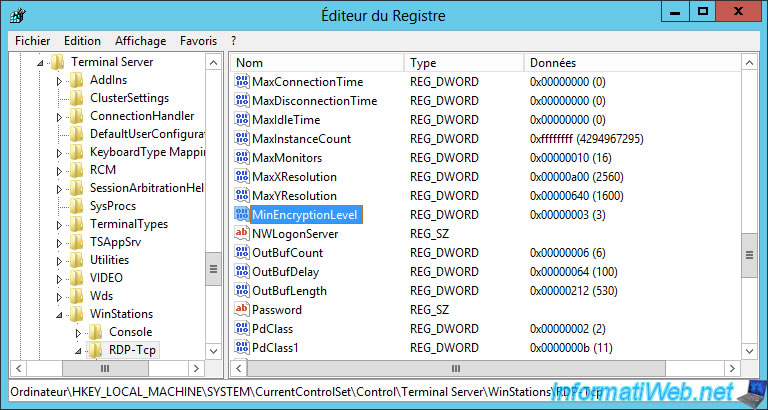

Pour cela, lancez le programme "regedit.exe" sur le serveur hôte de session souhaité et naviguez jusqu'à la clé : HKLM\SYSTEM\CurrentControlSet\Control\TerminalServer\WinStations\RDP-Tcp

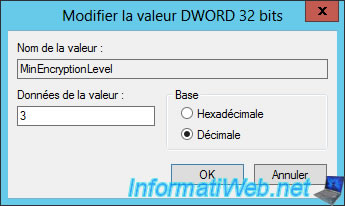

Dans cette clé "RDP-Tcp", vous trouverez une donnée nommée "MinEncryptionLevel".

Si vous faites un clic droit "Modifier" sur celle-ci et que vous sélectionnez la base "Décimale", vous pourrez choisir le niveau de chiffrement en fonction d'un chiffre :

- 1 = Faible ou niveau bas

- 2 = compatible client

- 3 = Niveau élevé

- 4 = Compatible FIPS

Source : WS2008: Network Level Authentication and Encryption (Microsoft)

Une fois que vous aurez modifié cette valeur, fermez l'éditeur du registre et redémarrez votre serveur hôte de session.

Partager ce tutoriel

A voir également

-

Windows Server 7/6/2019

WS 2012 / 2012 R2 - RDS - Mettre en place la HA sur votre infrastructure RDS

-

Windows Server 8/3/2019

WS 2012 / 2012 R2 / 2016 - RDS - Accéder aux RemoteApp via une application moderne

-

Windows Server 22/3/2019

WS 2012 / 2012 R2 / 2016 - RDS - Activer le NLA et utiliser le SSL (TLS 1.0)

-

Windows Server 16/6/2019

WS 2012 / 2012 R2 / 2016 - RDS - Améliorer les performances du serveur RDS

Vous devez être connecté pour pouvoir poster un commentaire