Créer un tunnel VPN site à site (S2S) via PPTP/L2TP sous Windows Server 2022, 2016 et 2012

10.9. Tests de connectivité entre des serveurs de 2 sites physiques différents (facultatif)

Facultatif : pour prouver que la connectivité et que le routage fonctionne correctement, nous avons rajouté un serveur web sur chaque site physique.

Ce qui prouve que le routage des paquets est effectué correctement par les 2 serveurs VPN agissant aussi en tant que routeur.

Néanmoins, ces serveurs web ne sont pas utiles en entreprise. Il s'agit juste d'un test supplémentaire pour prouver le fonctionnement de ce tutoriel.

10.9.1. Installer les serveurs web sur les 2 sites physiques

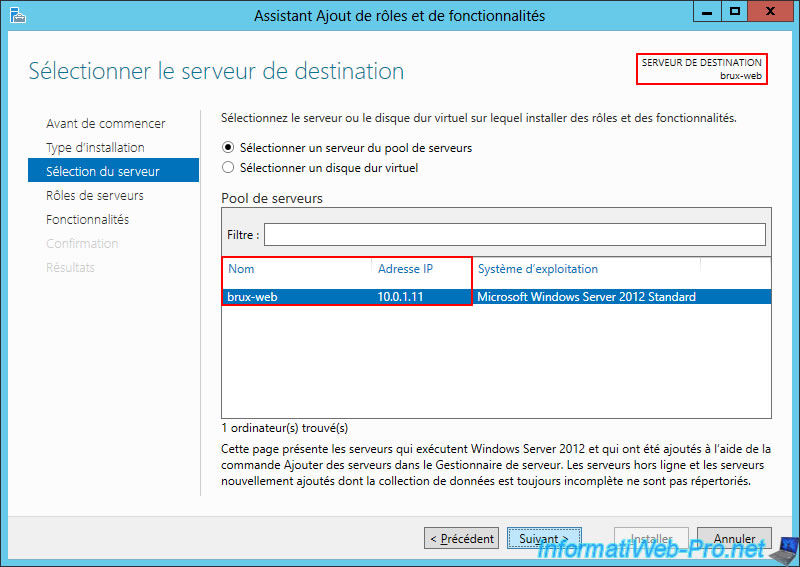

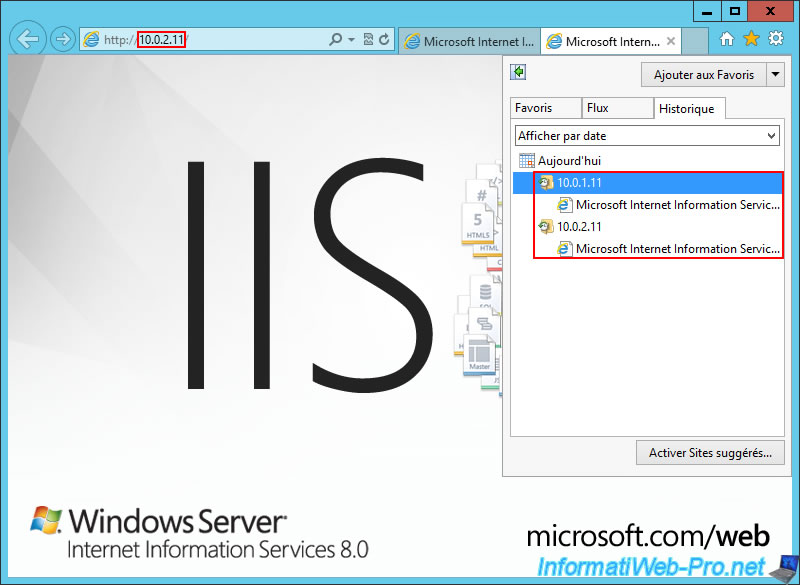

Sur le site 1 (Bruxelles), nous avons rajouté un serveur "brux-web" avec l'adresse IP "10.0.1.11" (pour rester dans le même réseau "10.0.1.X" que ce site 1 (Bruxelles)).

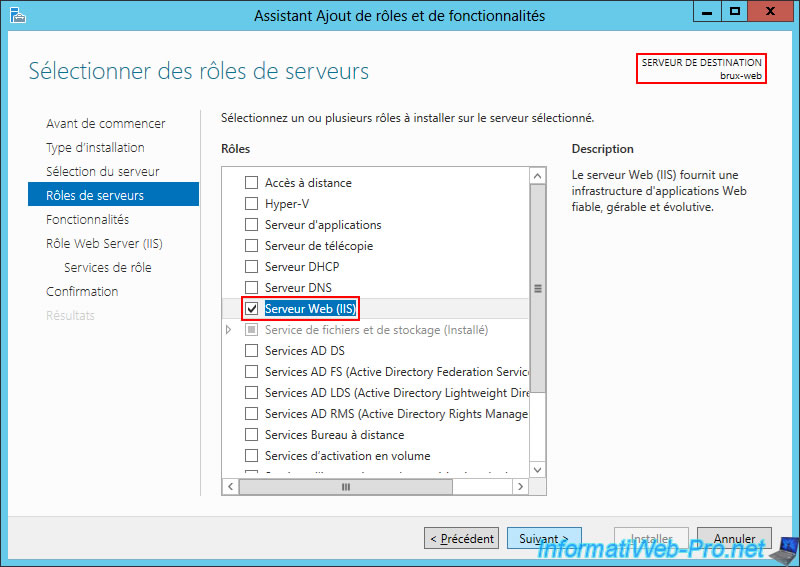

Nous avons installé le rôle "Serveur Web (IIS)" sur ce serveur "brux-web".

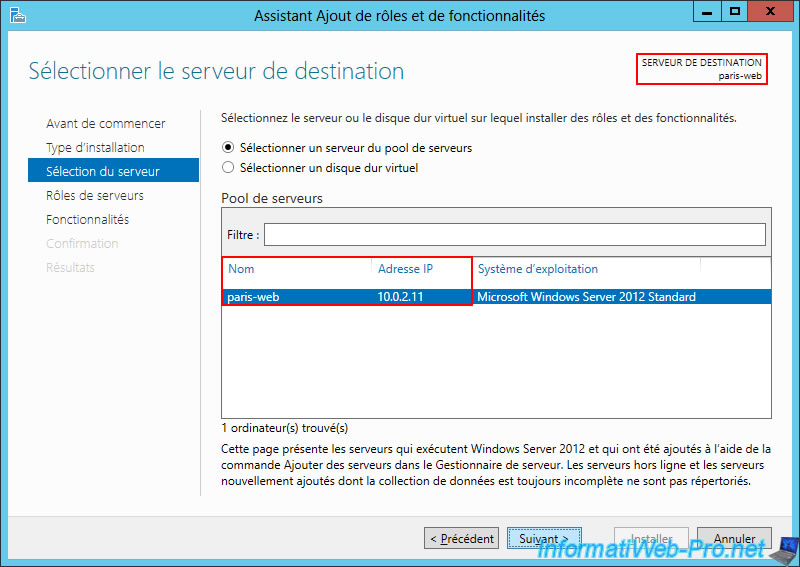

Sur le site 2 (Paris), nous avons rajouté un serveur "paris-web" avec l'adresse IP "10.0.2.11".

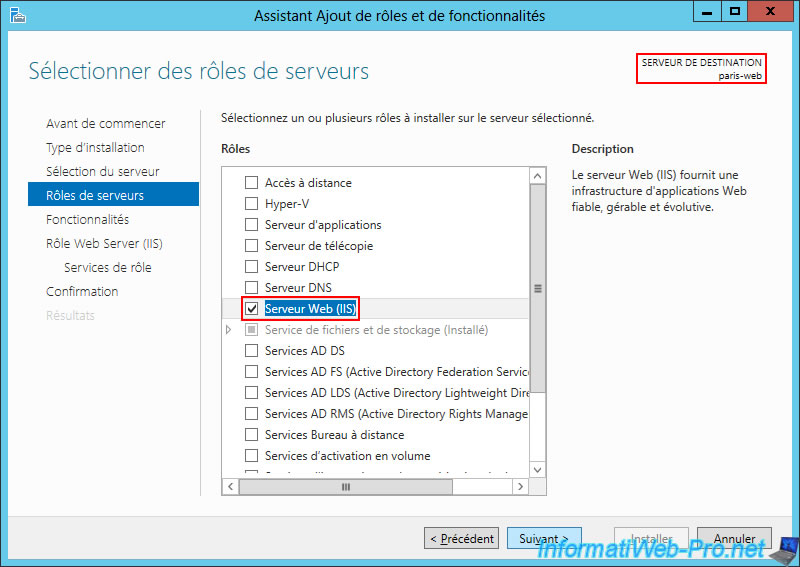

A nouveau, nous avons installé le rôle "Serveur Web (IIS)" sur ce serveur.

10.9.2. Test d'accès aux 2 serveurs web (depuis les 2 sites physiques)

Depuis le serveur web "brux-web", nous avons tenté d'accéder à notre propre serveur web (10.0.1.11) et nous pouvons voir la page de "IIS 8" apparaitre.

Dans un 2ème onglet du même navigateur web, nous tentons d'accéder au serveur web distant "paris-web" (10.0.2.11) et comme prévu, cela fonctionne.

Notez que le test inverse fonctionne aussi. Depuis le serveur web "paris-web", nous avons aussi accès au serveur web "brux-web" (10.0.1.11) et le serveur web local "paris-web" (10.0.2.11).

Comme vous pouvez le voir avec l'historique d'Internet Explorer, nous avons pu accéder aux 2 serveurs web (10.0.1.11 et 10.0.22.11) depuis le même serveur.

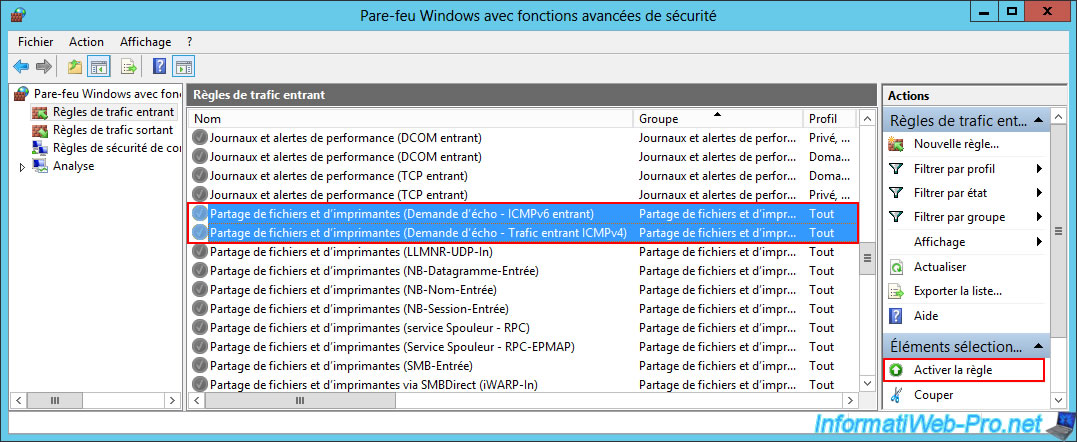

10.9.3. Autoriser le ping sur vos serveurs web

Si vous souhaitez tester à nouveau la connectivité entre ces 2 serveurs via la commande "ping", n'oubliez pas d'activer les règles ci-dessous pour le trafic entrant de ces 2 serveurs :

- Partage de fichiers et d'imprimantes (Demande d'écho - ICMPv6 entrant).

- Partage de fichiers et d'imprimantes (Demande d'écho - Trafic entrant ICMPv4).

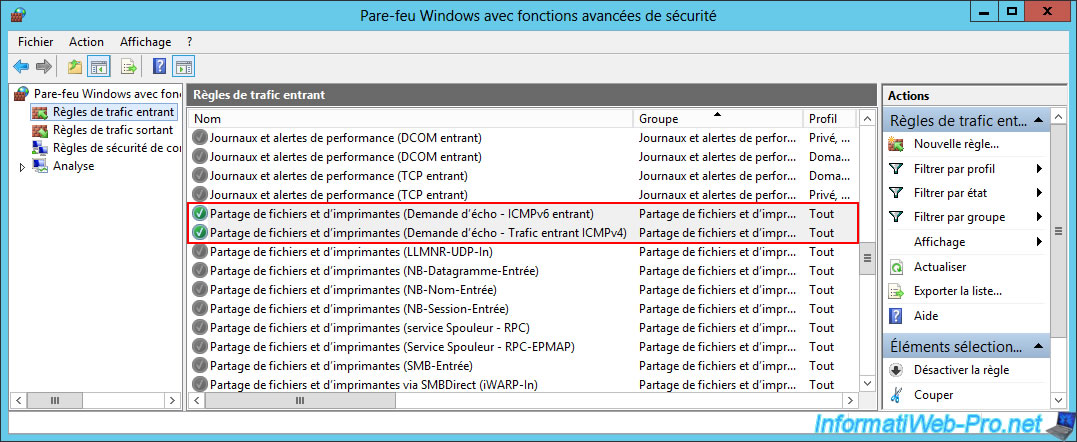

Maintenant, le ping est autorisé.

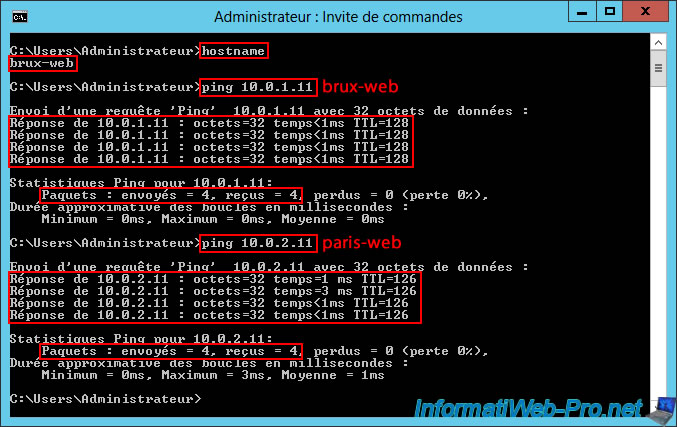

10.9.4. Tests de connectivité entre les 2 serveurs web de sites physiques différents (via le ping)

A nouveau, pour s'assurer que le routage ET que les tunnels VPN sont correctement configurés, le mieux est de tester le ping entre vos 2 serveurs web (dans les 2 sens).

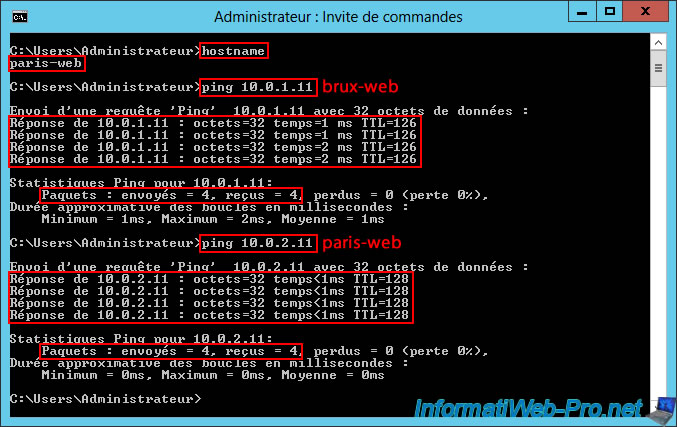

Pour commencer, vous pouvez voir que notre serveur web "brux-web" peut communiquer sans problème avec lui-même (brux-web / 10.0.1.11) et avec le serveur web distant (paris-web / 10.0.2.11).

Batch

ping 10.0.1.11

Plain Text

Réponse de 10.0.1.11 : octets=32 temps<1ms TTL=128

...

Paquets : envoyés = 4, reçus = 4, ...

Batch

ping 10.0.2.11

Plain Text

Réponse de 10.0.2.11 : octets=32 temps=1 ms TTL=126

...

Paquets : envoyés = 4, reçus = 4, ...

Ensuite, vous pouvez voir que notre serveur web "paris-web" peut communiquer sans problème avec le serveur web distant (brux-web / 10.0.1.11) et avec lui-même (paris-web / 10.0.2.11).

11. Informations de routage sur vos serveurs VPN

Petit cours de réseau avec les informations de routage que vous pouvez voir en ligne de commandes sur vos 2 serveurs VPN.

Note : il n'y a rien à modifier ni à configurer.

Ce n'est qu'à titre indicatif pour vous aider à comprendre qu'est-ce qui se passe dans le réseau et comment les paquets réseau arrivent à la bonne destination grâce à vos 2 serveurs VPN qui agissent aussi en tant que routeur.

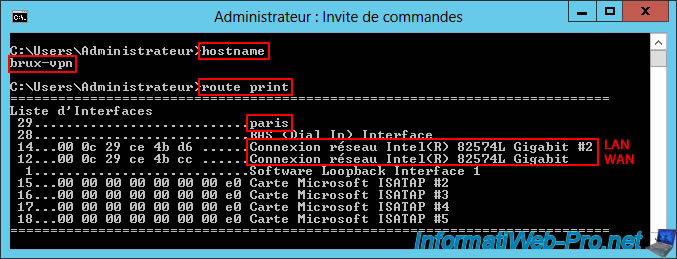

Sur le serveur VPN "brux-vpn" du site 1 (Bruxelles), ouvrez un invite de commandes et tapez simplement la commande "route print".

Batch

route print

Dans la liste des interfaces sur ce serveur VPN "brux-vpn" du site 1 (Bruxelles), vous trouverez notamment :

- paris : l'interface de connexion à la demande vous permettant d'accéder au réseau distant (site 2 (Paris)) depuis le réseau du site local (site 1 (Bruxelles)).

- Connexion réseau Intel(R) 82574L Gigabit #2 : la carte réseau "LAN" connectée au réseau LAN (10.0.1.X).

- Connexion réseau Intel(R) 82574L Gigabit : la carte réseau "WAN" connectée au réseau LAN (192.168.1.X).

Plain Text

Liste d'Interfaces 29...........................paris ... 14...00 0c 29 се 4b d6 ......Connexion réseau Intel(R) 82574L Gigabit #2 12...00 0с 29 се 4b cc ......Connexion réseau Intel(R) 82574L Gigabit

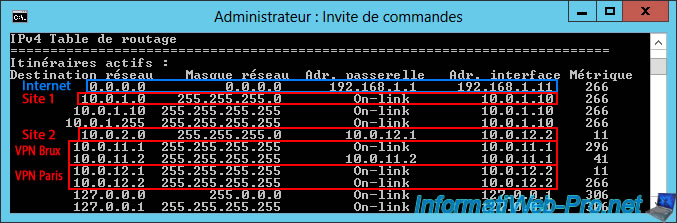

Un peu plus bas, vous trouverez la table de routage pour le protocole "IPv4".

Comme vous pouvez le voir :

- 0.0.0.0 : signifie tout le trafic réseau qui n'est pas concerné par le reste d'itinéraires affichés dans la table de routage (ce qui inclut le trafic réseau à destination d'Internet) sera envoyé à la passerelle "192.168.1.1" (ce qui correspond à la passerelle par défaut indiquée dans la configuration de la carte réseau "WAN" connectée à Internet).

- 10.0.1.0 : le trafic réseau à destination du réseau "10.0.1.0" (donc le réseau du site 1 (Bruxelles)) est géré par la passerelle "On-link" (qui signifie simplement qu'il s'agit du réseau local sur ce site) et que l'adresse IP de l'interface (carte réseau) est "10.0.1.10" (= l'adresse IP de la carte réseau "LAN" de ce serveur "brux-vpn").

- 10.0.2.0 : le trafic réseau à destination du réseau "10.0.2.0" (donc le réseau distant se trouvant sur le site 2 (Paris)) est géré par la passerelle "10.0.12.1" (qui est une adresse IP faisant partie de la plage d'adresses IP destinées aux clients du serveur VPN distant "paris-vpn").

Donc, le trafic réseau à destination du réseau "10.0.2.0" sera envoyé au site distant via la connexion à la demande "paris" qui a reçu une adresse IP "10.0.12.X" de la part du serveur VPN distant "paris-vpn" (site 2 (Paris)). - 10.0.11.X : concerne le trafic réseau interne dans le tunnel du VPN pour les clients du serveur VPN "brux-vpn" du site 1 (Bruxelles).

- 10.0.12.X : concerne le trafic réseau interne dans le tunnel du VPN pour les clients du serveur VPN "paris-vpn" du site 2 (Paris).

Vous pouvez d'ailleurs constater que 2 adresses IP sont utilisées par site alors qu'il n'y a qu'une connexion à la demande. En effet, il y a une adresse IP locale (assignée à l'interface locale) et une adresse IP distante (attribuée par le serveur VPN distant) pour que la connexion bidirectionnelle soit possible.

Plain Text

IPv4 Table de routage

===========================================================================

Itinéraires actifs :

Destination réseau Masque réseau Adr. passerelle Adr. interface Métrique

0.0.0.0 0.0.0.0 192.168.1.1 192.168.1.11 266

10.0.1.0 255.255.255.0 On-link 10.0.1.10 266

...

10.0.2.0 255.255.255.0 10.0.12.1 10.0.12.2 11

10.0.11.1 255.255.255.255 On-link 10.0.11.1 296

10.0.11.2 255.255.255.255 10.0.11.2 10.0.11.1 41

10.0.12.1 255.255.255.255 On-link 10.0.12.2 11

10.0.12.2 255.255.255.255 On-link 10.0.12.2 266

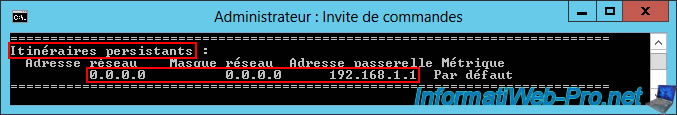

Encore un peu plus bas, juste après la table de routage IPv4, vous trouverez la liste des itinéraires persistants.

Dans ce cas-ci, vous verrez que tout le trafic réseau (0.0.0.0) est censé être envoyé à l'adresse IP "192.168.1.1" (qui correspond à la passerelle par défaut indiquée dans la configuration TCP/IP de l'interface "WAN" de ce serveur VPN).

Néanmoins, la vérité sur le routage réseau se trouve ci-dessus (dans la table de routage).

Plain Text

Itinéraires persistants :

Adresse réseau Masque réseau Adresse passerelle Métrique

0.0.0.0 0.0.0.0 192.168.1.1 Par défaut

De façon similaire, allez sur le serveur VPN distant "paris-vpn", ouvrez un invite de commandes et tapez à nouveau la commande "route print".

Batch

route print

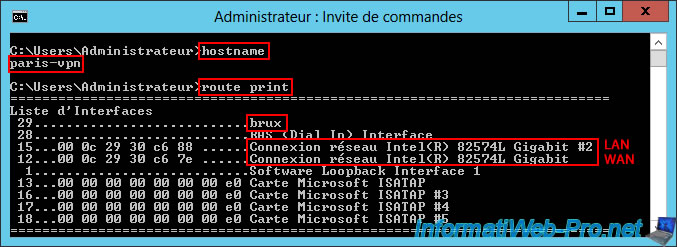

Dans la liste des interfaces sur ce serveur VPN "paris-vpn" du site 2 (Paris), vous trouverez notamment :

- brux : l'interface de connexion à la demande vous permettant d'accéder au réseau distant (site 1 (Bruxelles)) depuis le réseau du site local (site 2 (Paris)).

- Connexion réseau Intel(R) 82574L Gigabit #2 : la carte réseau "LAN" connectée au réseau LAN (10.0.2.X).

- Connexion réseau Intel(R) 82574L Gigabit : la carte réseau "WAN" connectée au réseau LAN (192.168.1.X).

Plain Text

Liste d'Interfaces 29...........................brux ... 15...00 0c 29 30 c6 88 ......Connexion réseau Intel(R) 82574L Gigabit #2 12...00 0с 29 30 c6 7e ......Connexion réseau Intel(R) 82574L Gigabit

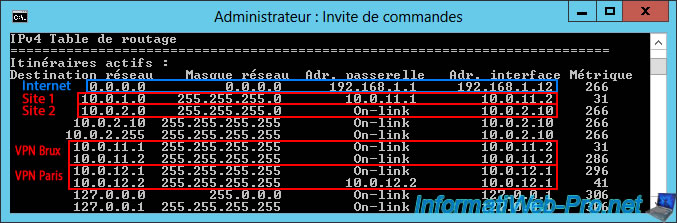

Un peu plus bas, vous trouverez la table de routage pour le protocole "IPv4".

Comme vous pouvez le voir :

- 0.0.0.0 : signifie à nouveau que tout le trafic réseau qui n'est pas concerné par le reste d'itinéraires affichés dans la table de routage (dont le trafic pour Internet) sera envoyé à la passerelle "192.168.1.1" (donc via la carte réseau "WAN").

- 10.0.1.0 : le trafic réseau à destination du réseau "10.0.1.0" (donc le réseau distant se trouvant sur le site 1 (Bruxelles)) est géré par la passerelle "10.0.11.1" (qui est une adresse IP faisant partie de la plage d'adresses IP destinées aux clients du serveur VPN distant "brux-vpn").

Donc, le trafic réseau à destination du réseau "10.0.1.0" sera envoyé au site distant via la connexion à la demande "brux" qui a reçu une adresse IP "10.0.11.X" de la part du serveur VPN distant "brux-vpn" (site 1 (Bruxelles)). - 10.0.2.0 : le trafic réseau à destination du réseau "10.0.2.0" (donc le réseau du site 2 (Paris)) est géré par la passerelle "On-link" (qui signifie simplement qu'il s'agit du réseau local sur ce site) et que l'adresse IP de l'interface (carte réseau) est "10.0.2.10" (= l'adresse IP de la carte réseau "LAN" de ce serveur "paris-vpn").

- 10.0.11.X : concerne à nouveau le trafic réseau interne dans le tunnel du VPN pour les clients du serveur VPN "brux-vpn" du site 1 (Bruxelles).

- 10.0.12.X : concerne à nouveau le trafic réseau interne dans le tunnel du VPN pour les clients du serveur VPN "paris-vpn" du site 2 (Paris).

A nouveau, il y a 2 adresses IP par tunnel VPN (une adresse IP locale et une autre distante).

Plain Text

IPv4 Table de routage

===========================================================================

Itinéraires actifs :

Destination réseau Masque réseau Adr. passerelle Adr. interface Métrique

0.0.0.0 0.0.0.0 192.168.1.1 192.168.1.12 266

10.0.1.0 255.255.255.0 10.0.11.1 10.0.11.2 31

10.0.2.0 255.255.255.0 On-link 10.0.2.10 266

...

10.0.11.1 255.255.255.255 On-link 10.0.11.2 31

10.0.11.2 255.255.255.255 On-link 10.0.11.2 286

10.0.12.1 255.255.255.255 On-link 10.0.12.1 296

10.0.12.2 255.255.255.255 10.0.12.2 10.0.12.1 41

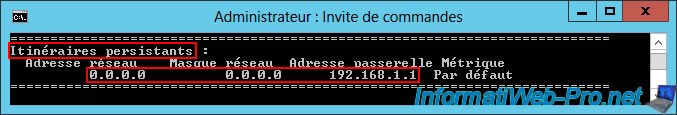

Juste en dessous de la table de routage IPv4, vous trouverez à nouveau la liste des itinéraires persistants.

A nouveau, vous verrez que tout le trafic réseau (0.0.0.0) est censé être envoyé à l'adresse IP "192.168.1.1" (dont via l'interface "WAN" de ce serveur VPN).

Néanmoins, le vrai routage réseau effectué se trouve ci-dessus (dans la table de routage).

Plain Text

Itinéraires persistants :

Adresse réseau Masque réseau Adresse passerelle Métrique

0.0.0.0 0.0.0.0 192.168.1.1 Par défaut

Partager ce tutoriel

A voir également

-

Windows Server 28/4/2012

WS 2003 - NAT et routage réseau

-

Windows Server 8/8/2012

WS 2008 - NAT et routage réseau

-

Windows Server 22/4/2015

WS 2012 - NAT et routage réseau

-

Windows Server 23/11/2017

WS 2012 / 2012 R2 - Routage dynamique (RIPv2)

Pas de commentaire