Créer un tunnel VPN site à site (S2S) via PPTP/L2TP sous Windows Server 2022, 2016 et 2012

6. Configurer le routage et l'accès à distance avec les tunnels VPN requis

6.1. Configurer le routage et l'accès à distance (VPN) sur le site 1 (Bruxelles)

6.1.1. Configuration initiale du routage et de l'accès à distance (VPN) sur le site 1 (Bruxelles)

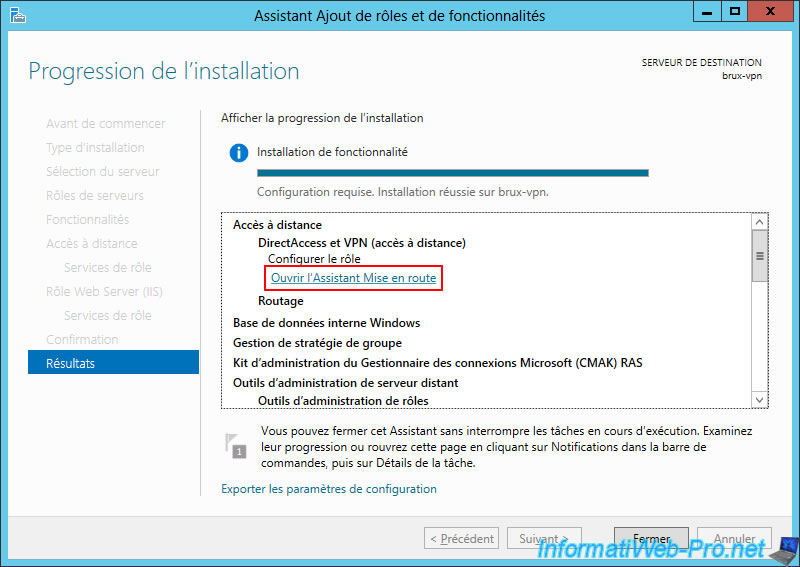

Une fois le rôle "Accès à distance" installé sur le serveur VPN du site 1 (Bruxelles), cliquez sur le lien "Ouvrir l'Assistant Mise en route".

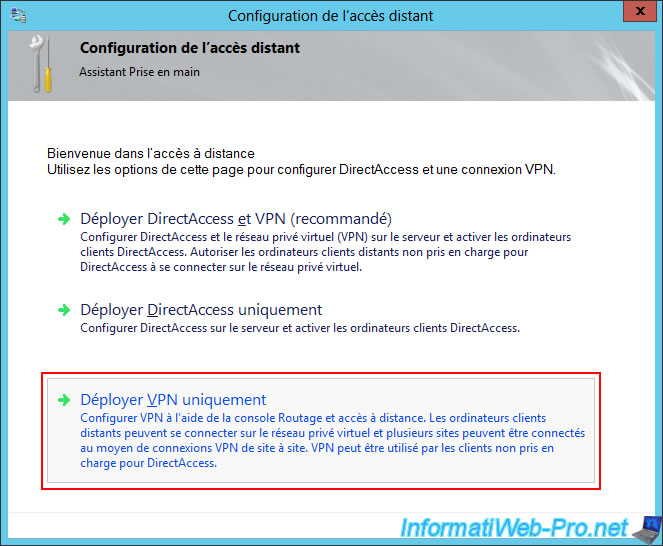

Dans la fenêtre "Configuration de l'accès distant" qui s'affiche, cliquez sur l'option "Déployer VPN uniquement".

Ce qui lancera simplement la console "Routage et accès distant" (RRAS).

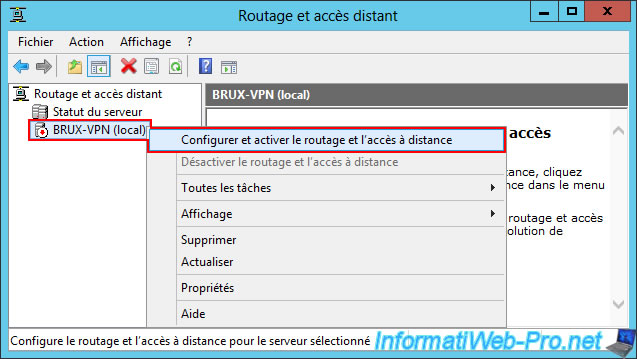

Dans cette console, faites un clic droit sur le nom de votre serveur VPN (dans ce cas-ci : BRUX-VPN), puis cliquez sur "Configurer et activer le routage et l'accès à distance".

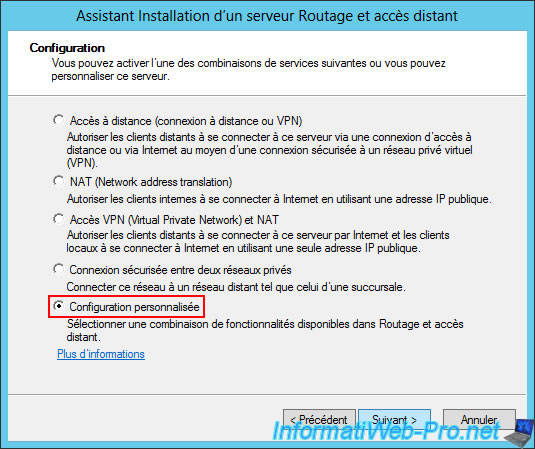

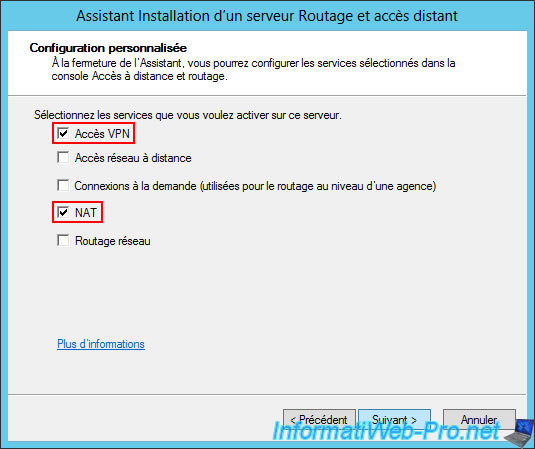

Dans l'assistant "Installation d'un serveur Routage et accès distant" qui s'affiche, sélectionnez "Configuration personnalisée".

Ensuite, cochez les cases "Accès VPN" et "NAT".

Note : l'accès VPN servira à créer le tunnel VPN entre les 2 sites physiques et le NAT permettra de router correctement les paquets réseau entre vos différents réseaux (WAN, LAN et VPN (pour l'accès au site distant)).

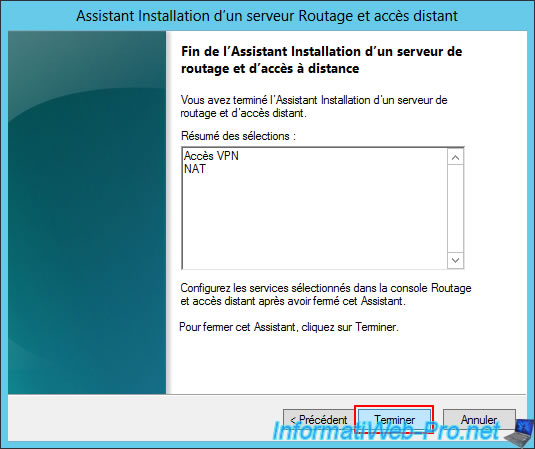

Une fois l'assistant terminé, cliquez sur "Terminer".

Sous Windows Server 2016, vous verrez qu'un message apparaitra en plus (sous la sélection actuelle "Accès VPN + NAT").

Néanmoins, il vous suffit de cliquer sur "Terminer" (comme sur les versions précédentes de Windows Server).

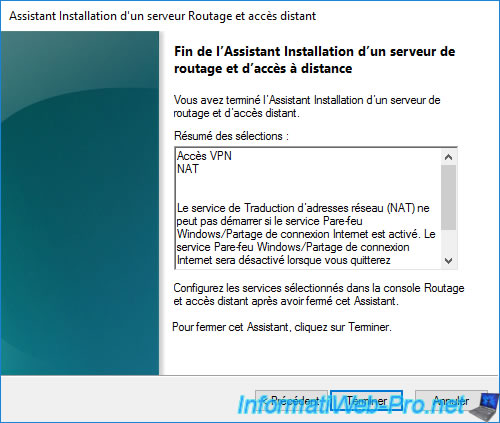

Plain Text

Le service de Traduction d'adresses réseau (NAT) ne peut pas démarrer si le service Pare-feu Windows/Partage de connexion Intemet est activé. Le service Pare-feu Windows/Partage de connexion Internet sera désactivé lorsque vous quitterez l'Assistant. Il ne sera pas réactivé lorsque le service Routage et accès à distance sera désactivé ultérieurement.

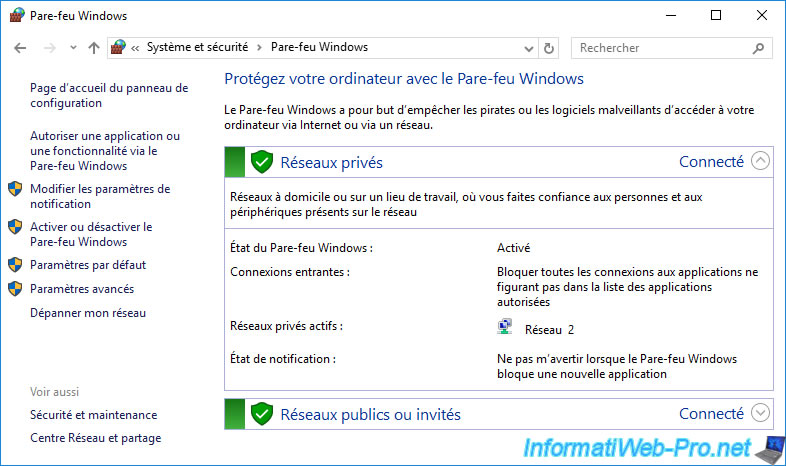

Notez que le pare-feu de votre serveur n'est pas désactivé par l'assistant (comme pourrait le faire croire le message affiché ci-dessus), mais simplement le partage de connexion.

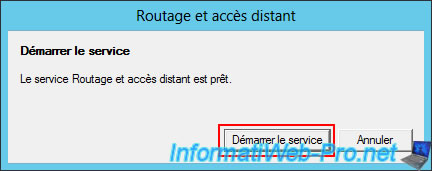

Cliquez sur le bouton "Démarrer le service" de la petite fenêtre qui a apparu automatiquement.

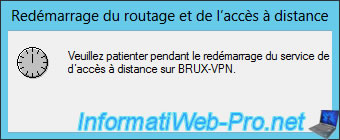

Patientez un peu pendant le démarrage du service "Routage et accès distant".

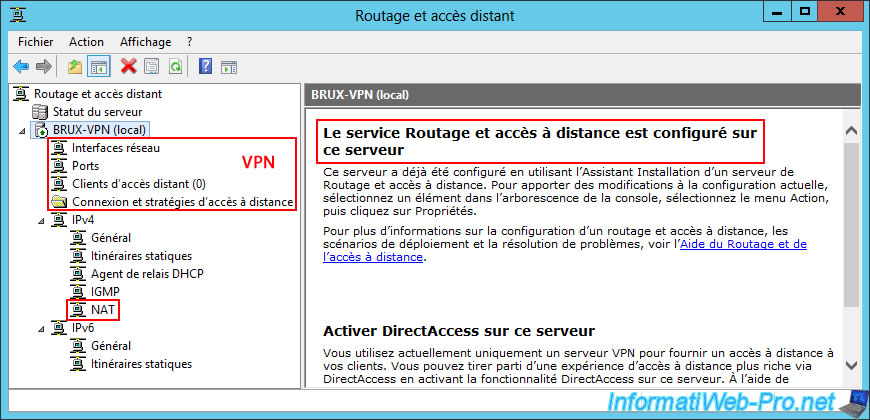

Comme vous pouvez le voir, le service "Routage et accès distant" est configuré sur ce serveur.

Dans cette console, vous verrez 4 options concernant l'utilisation du VPN et une option concernant le routage (NAT) en IPv4.

6.1.2. Définir la plage d'adresses IP à assigner aux clients du serveur VPN du site 1 (Bruxelles)

Pour que le serveur VPN du site 2 (Paris) puisse se connecter au serveur VPN du site 1 (Bruxelles), le serveur VPN du site 1 (Bruxelles) doit lui assigner une adresse IP.

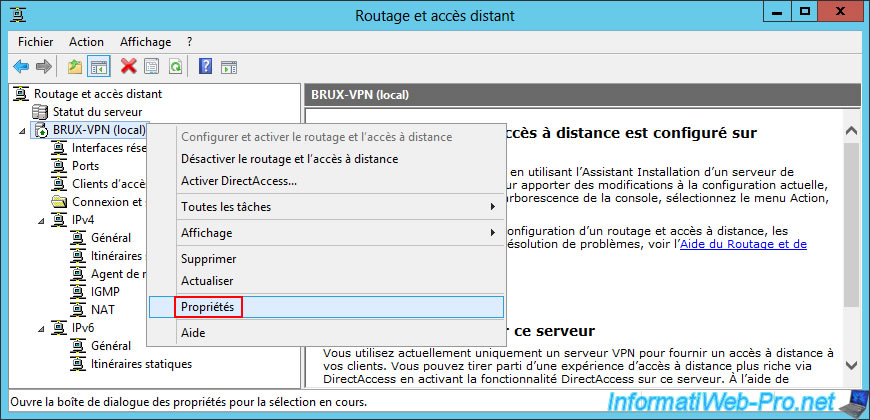

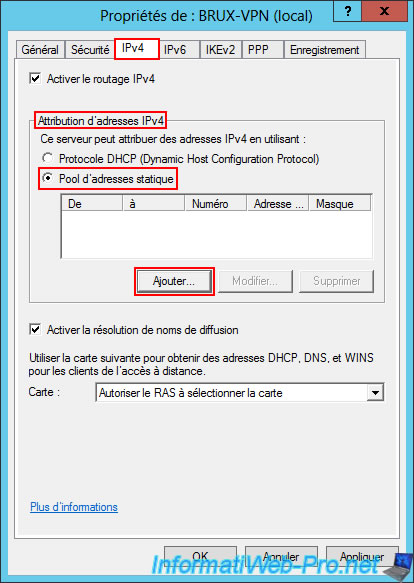

Pour cela, faites un clic droit "Propriétés" sur le nom du serveur VPN (dans notre cas "BRUX-VPN") du site 1 (Bruxelles).

Ensuite, allez dans l'onglet "IPv4" et sélectionnez l'option "Pool d'adresses statique" pour l'attribution d'adresses IPv4.

Puis, cliquez sur le bouton "Ajouter".

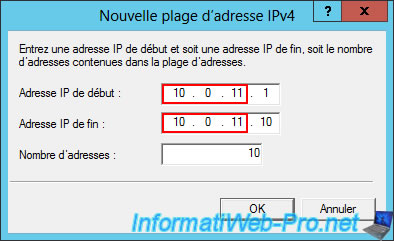

Dans la petite fenêtre "Nouvelle plage d'adresse IPv4", indiquez la plage d'adresses IP à utiliser pour les clients de votre serveur VPN situé sur le site 1 (Bruxelles).

Dans notre cas, il s'agit de la plage d'adresses IP "10.0.11.1" à "10.0.11.10".

Ce qui permet de fournir jusqu'à 10 adresses IP aux clients (mais cela dépend du nombre de sites distants pouvant accéder à votre site physique (site 1 (Bruxelles) dans ce cas-ci)).

De plus, vous verrez à la fin du tutoriel (à l'étape "11. Informations de routage sur vos serveurs VPN") que 2 adresses IP (une IP locale et une IP distante) seront utilisées par tunnel VPN en interne par Windows Server. Il faut donc 2 adresses IP par site client qui se connectera à votre serveur VPN.

Attention : l'ID réseau utilisé ici doit être différent de ceux utilisés sur votre site 1 (Bruxelles) et votre site 2 (Paris).

Utiliser un ID réseau différent ici (pour les clients VPN) est nécessaire pour que votre serveur puisse ensuite router correctement les paquets réseau en sachant que tel ID réseau correspond au réseau LAN, tel autre ID réseau correspond au réseau distant (celui du site 2 (Paris) par exemple), ...

Notes : pour le moment nous utilisons donc :

- l'ID réseau "10.0.1.0" pour le réseau LAN du site 1 (Bruxelles).

- l'ID réseau "10.0.2.0" pour le réseau LAN du site 2 (Paris).

- l'ID réseau "10.0.11.0" pour les clients du serveur VPN sur le site 1 (Bruxelles).

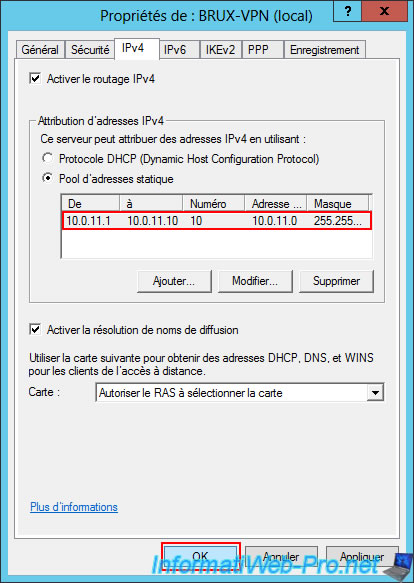

La plage d'adresses IPv4 définie apparait dans la liste.

Cliquez sur OK.

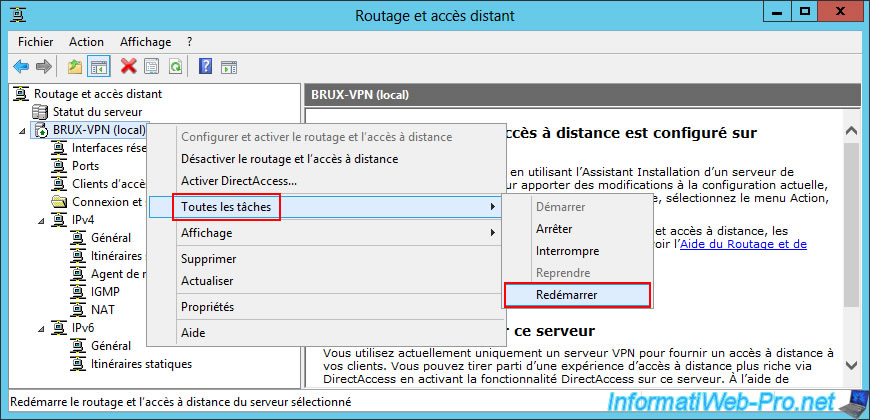

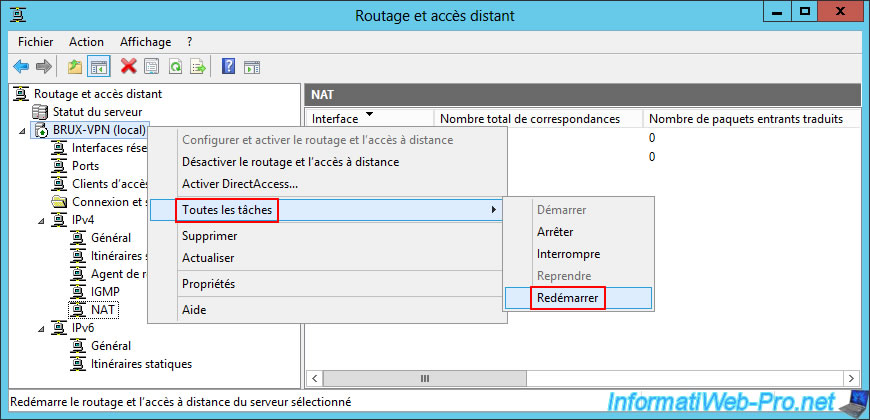

Maintenant, redémarrez votre serveur VPN en faisant un clic droit "Toutes les tâches -> Redémarrer" sur celui-ci.

6.1.3. Configurez le routage (NAT) pour le réseau local (LAN) et l'accès à Internet (WAN) sur le site 1 (Bruxelles)

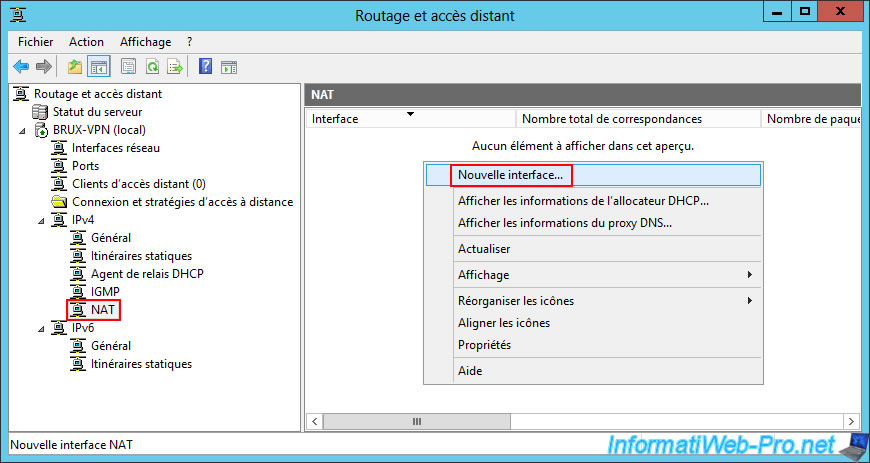

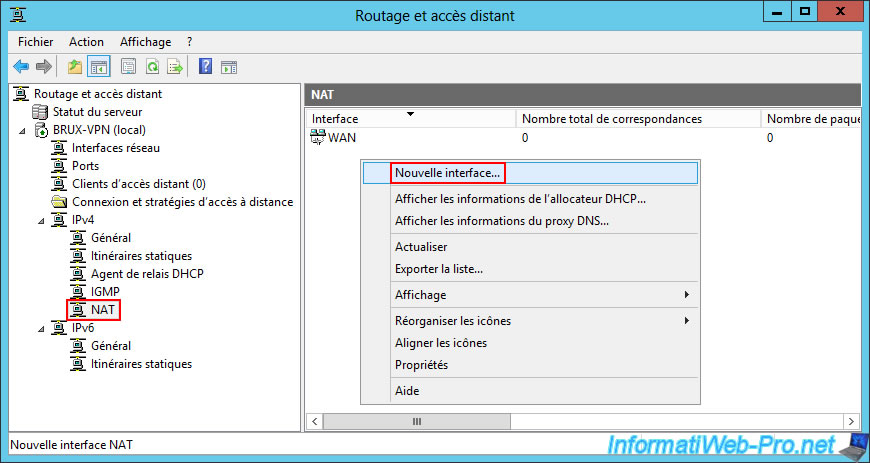

Pour configurer le routage sur le site 1 (Bruxelles), allez dans la section "IPv4 -> NAT" et faites un clic droit "Nouvelle interface" (dans la zone vide à droite).

Dans la fenêtre "Nouvelle interface pour IPNAT" (ou "Nouvelle interface pour Network Address Translation (NAT)" sur les versions récentes de Windows Server) qui apparait, commencez par ajouter l'interface "WAN" (qui correspond à l'interface réseau de votre serveur VPN connecté à Internet).

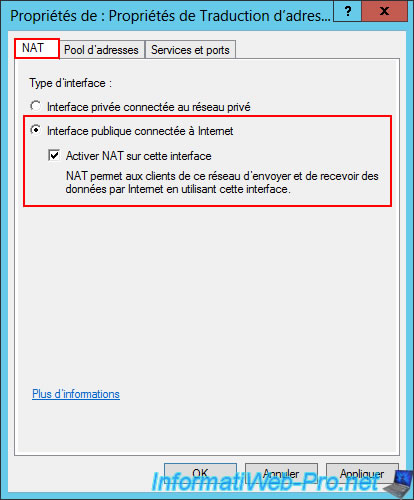

Dans l'onglet "NAT", sélectionnez l'option "Interface publique connectée à Internet" et cochez la case "Activer NAT sur cette interface".

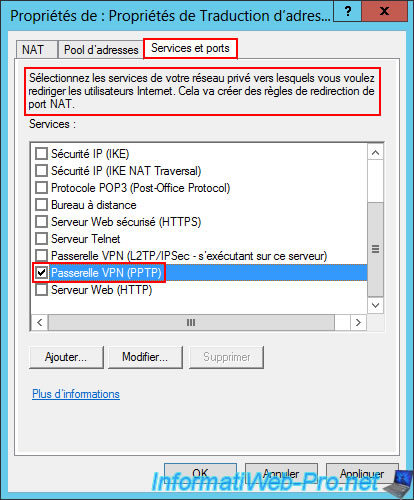

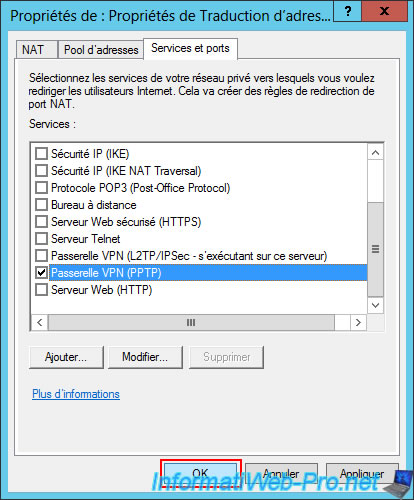

Dans l'onglet "Services et ports", cochez la case pour le service "Passerelle VPN (PPTP)" (car vous le configurerez un peu plus tard dans ce tutoriel).

Note : comme Windows Server vous l'indique, cet onglet vous permet de créer les règles de redirection de port NAT (donc le "port forwarding" en anglais).

Dans la fenêtre "Modifier le service" qui apparait automatiquement pour le service "Passerelle VPN (PPTP)" que vous venez de cocher, indiquez l'adresse privée "127.0.0.1".

En effet, le serveur VPN (utilisant le protocole PPTP) sera installé sur le même serveur (brux-vpn) que ce routeur (d'où l'indication de l'adresse IP locale "127.0.0.1" plutôt qu'une adresse IP du réseau LAN comme vous le feriez avec un routeur physique).

Ensuite, cliquez sur OK.

Cliquez sur OK.

A nouveau, dans la section "IPv4 -> NAT", faites un clic droit "Nouvelle interface".

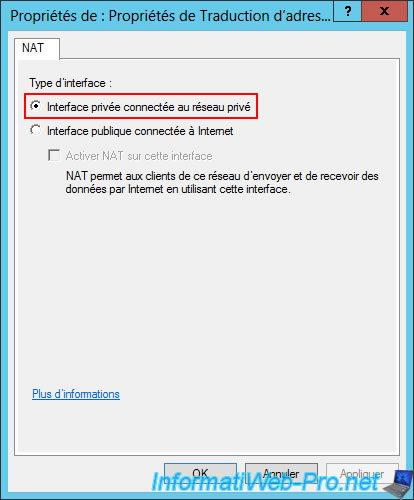

Cette fois-ci, dans la fenêtre "Nouvelle interface pour IPNAT" (ou "Nouvelle interface pour Network Address Translation (NAT)"), sélectionnez l'interface "LAN" et cliquez sur OK.

Cette fois-ci, sélectionnez simplement "Interface privée connectée au réseau privé".

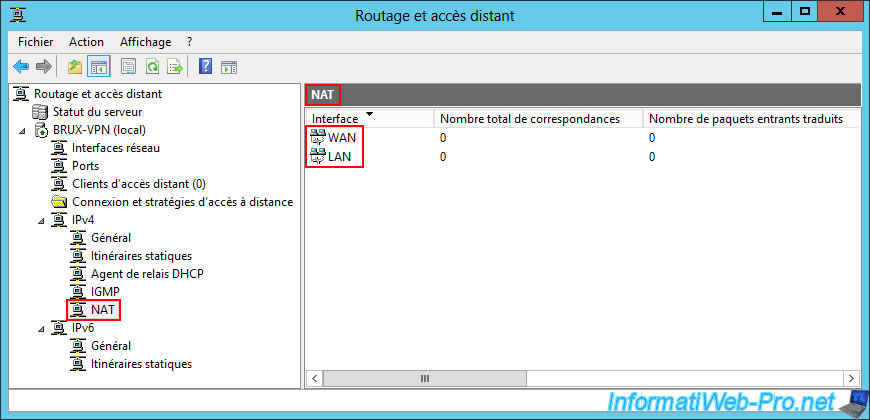

Dans la section "IPv4 -> NAT", vous pouvez donc voir que votre serveur agira comme un routeur entre vos 2 réseaux (WAN et LAN).

Ce qui lui permet de fournir un accès à Internet pour vos machines du réseau local (LAN) et de router correctement les paquets entre le réseau local (LAN) et Internet (WAN).

Attention : pour le moment, votre serveur ne connait pas le réseau distant et il ne peut donc pas router les paquets via le futur tunnel VPN (pour le moment).

Maintenant, redémarrez les services de routage et d'accès distant en faisant un clic droit "Toutes les tâches -> Redémarrer" sur le nom de votre serveur VPN.

Patientez un peu pendant le redémarrage du service de routage et d'accès distance.

6.1.4. Configurer le pare-feu du serveur VPN sur le site 1 (Bruxelles)

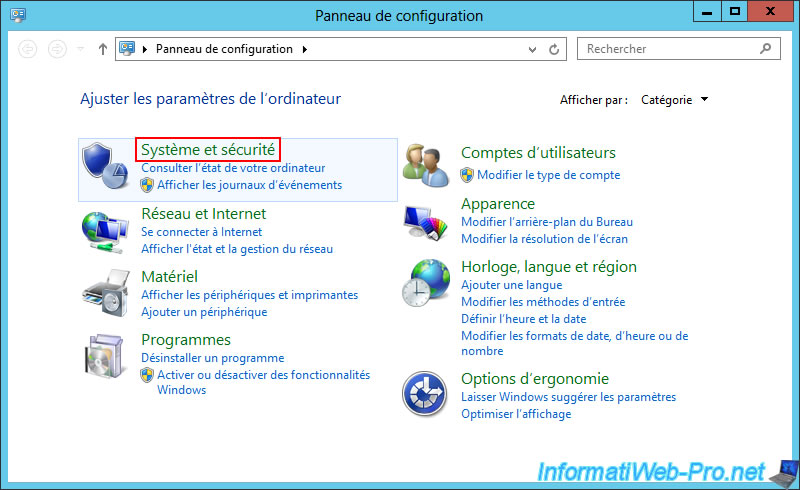

Sur votre serveur VPN du site 1 (Bruxelles), ouvrez le panneau de configuration et allez dans "Système et sécurité".

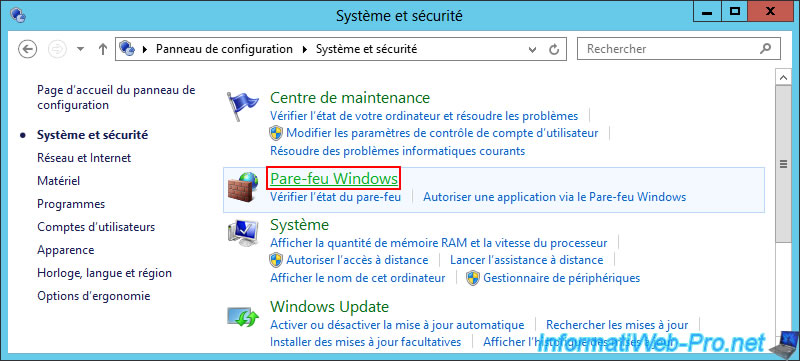

Ensuite, allez dans "Pare-feu Windows".

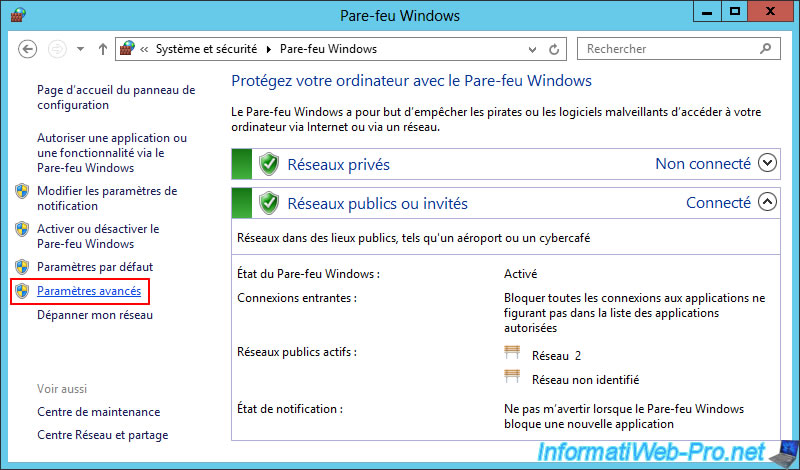

Puis, cliquez sur le lien "Paramètres avancés".

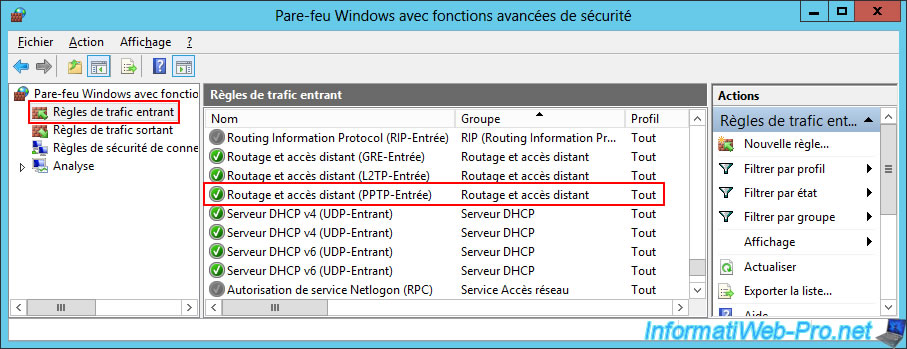

Dans le trafic entrant, assurez-vous que la règle "Routage et accès distant (PPTP-Entrée)" est activée, car c'est ce protocole VPN que vous utiliserez (dans un 1er temps, car plus simple à configurer).

Partager ce tutoriel

A voir également

-

Windows Server 8/8/2012

WS 2008 - NAT et routage réseau

-

Windows Server 22/4/2015

WS 2012 - NAT et routage réseau

-

Windows Server 3/12/2016

WS 2012 - Routage et serveur VPN

-

Windows Server 23/11/2017

WS 2012 / 2012 R2 - Routage dynamique (RIPv2)

Pas de commentaire