Configurer une infrastructure Active Directory multi-sites sous Windows Server 2022 et 2016

- Windows Server

- 10 novembre 2025 à 18:31

-

- 11/11

14. Joindre des ordinateurs sous Windows 10 à votre infrastructure Active Directory multi-sites

14.1. Joindre un ordinateur client sous Windows 10 à votre domaine Active Directory sur le site 1 (Bruxelles)

Pour joindre un ordinateur client sous 10 à votre domaine Active Directory, il doit simplement connaitre l'adresse IP d'au moins un de vos contrôleurs de domaine AD locaux.

Ce qui devrait déjà être le cas étant donné que vos ordinateurs clients sont censés recevoir leur configuration réseau depuis le serveur DHCP présent sur votre réseau (sur le site local concerné).

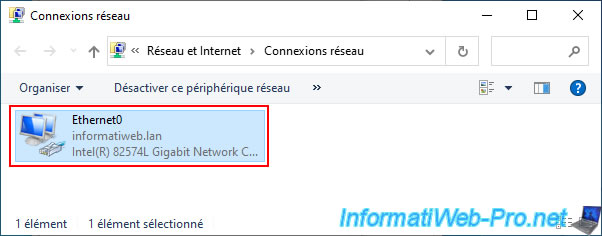

Sur un ordinateur sous Windows 10, cherchez le paramètre "Afficher les connexions réseau" via le moteur de recherche du menu démarrer, puis faites un double clic sur votre connexion réseau "Ethernet0".

Ensuite, cliquez sur le bouton "Détails" de la fenêtre "Etat de Ethernet0" qui s'affiche.

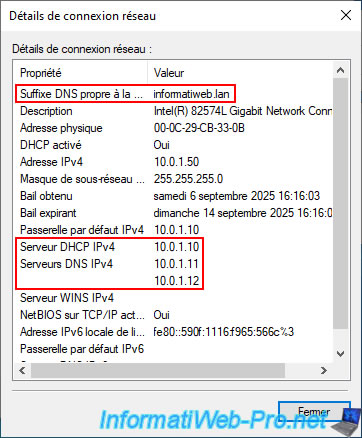

Si votre serveur DHCP est correctement configuré et que celui-ci était activé (pour rappel, vous aviez besoin d'autoriser votre serveur DHCP dans l'AD pour qu'il puisse fonctionner), vous devriez voir ces valeurs :

- Suffixe DNS propre à la connexion : informatiweb.lan (votre domaine Active Directory).

Il s'agit simplement du suffixe utilisé par défaut si vous tapez un nom court (comme un nom NETBIOS) d'un serveur ou d'un ordinateur de votre réseau.

Cela ne signifie pas que l'ordinateur est membre de votre domaine Active Directory. - Adresse IPv4 : une adresse IP unique pour ce PC (dont le sous-réseau est le même que sur ce site 1 (Bruxelles).

- Masque de sous-réseau : 255.255.255.0 (qui permet ici d'utiliser le sous-réseau "10.0.1.X").

- Passerelle par défaut IPv4 : l'adresse IP de votre serveur VPN qui fait aussi office de routeur (via sa section "NAT" configurée correctement dans la console "Routage et accès distant").

- Serveur DHCP IPv4 : 10.0.1.10 (l'adresse IP du serveur DHCP présent sur le site où se trouve cet ordinateur client).

Donc, dans notre cas, l'adresse IP du serveur "brux-vpn" étant donné que cet ordinateur client se trouve sur le site 1 (Bruxelles). - Serveurs DNS IPv4 : 10.0.1.11 (brux-dc1) et 10.0.1.12 (brux-dc2).

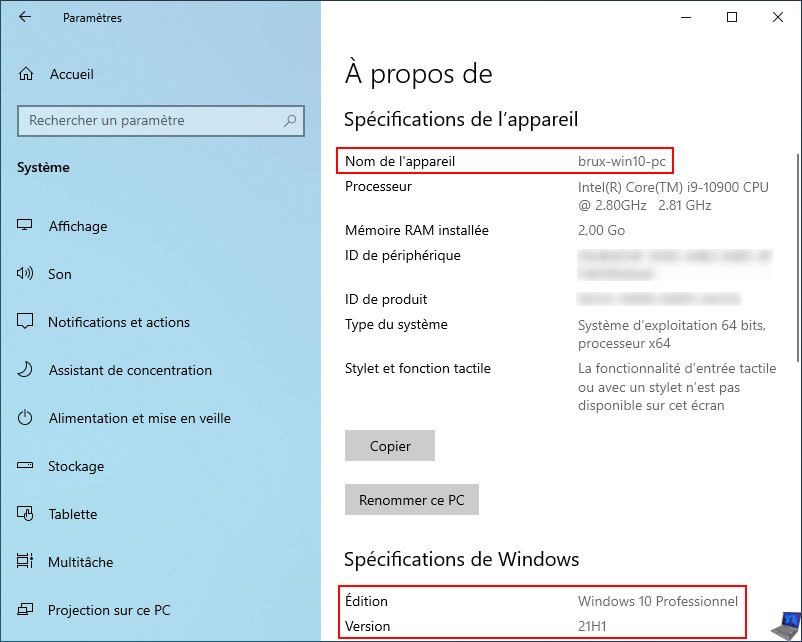

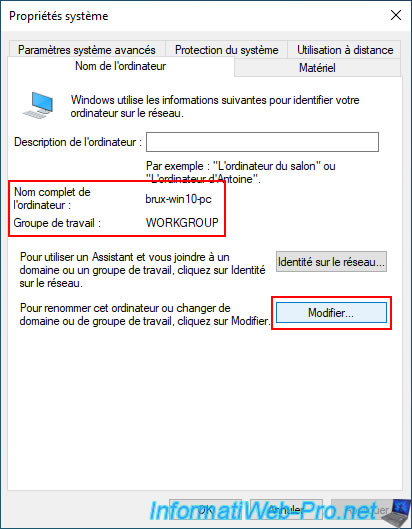

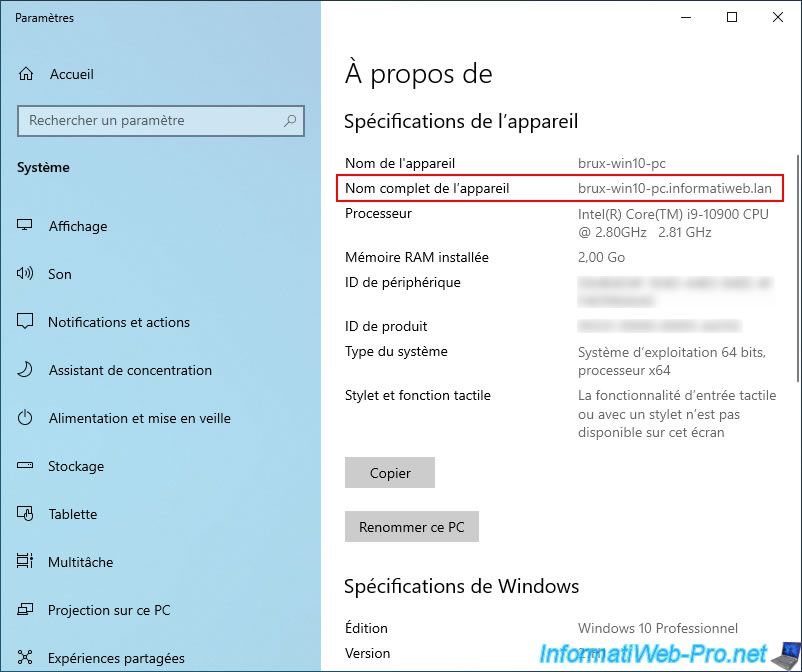

Pour l'exemple, cet ordinateur sous Windows 10 est nommé "brux-win10-pc", car il se trouve sur le site 1 (Bruxelles).

Pour le joindre à votre domaine Active Directory, ouvrez l'explorateur de fichiers, puis faites un clic droit "Propriétés" sur "Ce PC".

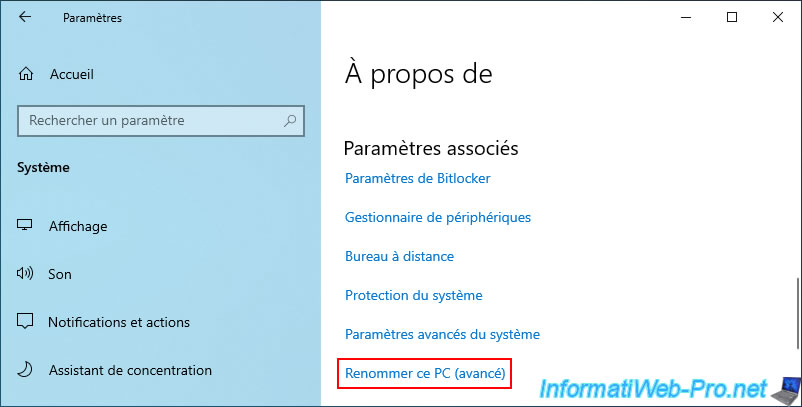

Ensuite, en bas de la fenêtre, cliquez sur le lien "Renommer ce PC (avancé)".

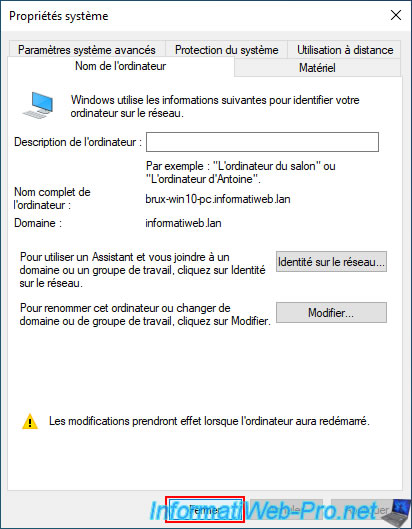

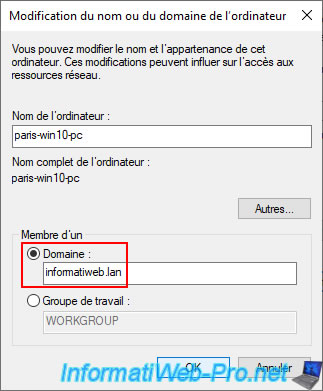

Pour le moment, vous pouvez voir que cet ordinateur "brux-win10-pc" se trouve dans le groupe de travail "WORKGROUP".

Cliquez sur le bouton "Modifier".

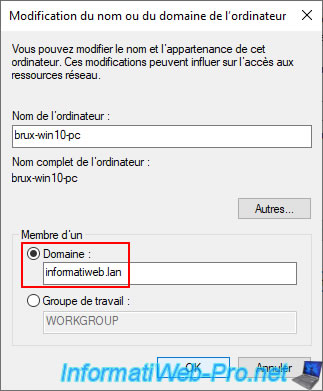

Sélectionnez "Domaine" et tapez votre nom de domaine Active Directory (le nom de domaine DNS cette fois-ci, pas le nom de domaine NETBIOS comme vous l'aviez fait lors de la configuration des identifiants pour vos connexions à la demande précédemment).

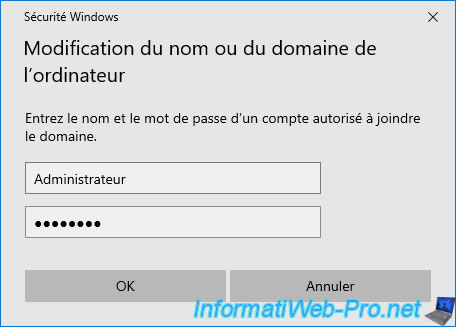

Indiquez les identifiants d'un compte autorisé à joindre cet ordinateur au domaine AD.

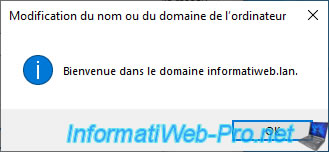

Comme prévu, votre ordinateur a été joint à votre domaine AD.

Cliquez sur "Fermer".

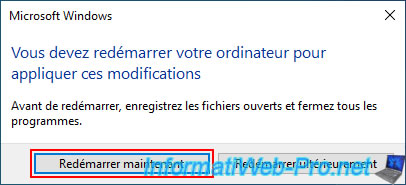

Pour les ordinateurs et serveurs que vous liez à votre domaine Active Directory, vous pouvez les redémarrer directement.

Note : le redémarrage ultérieur ne concernait que les serveurs VPN, car c'est eux qui maintiennent la connexion entre vos 2 sites physiques.

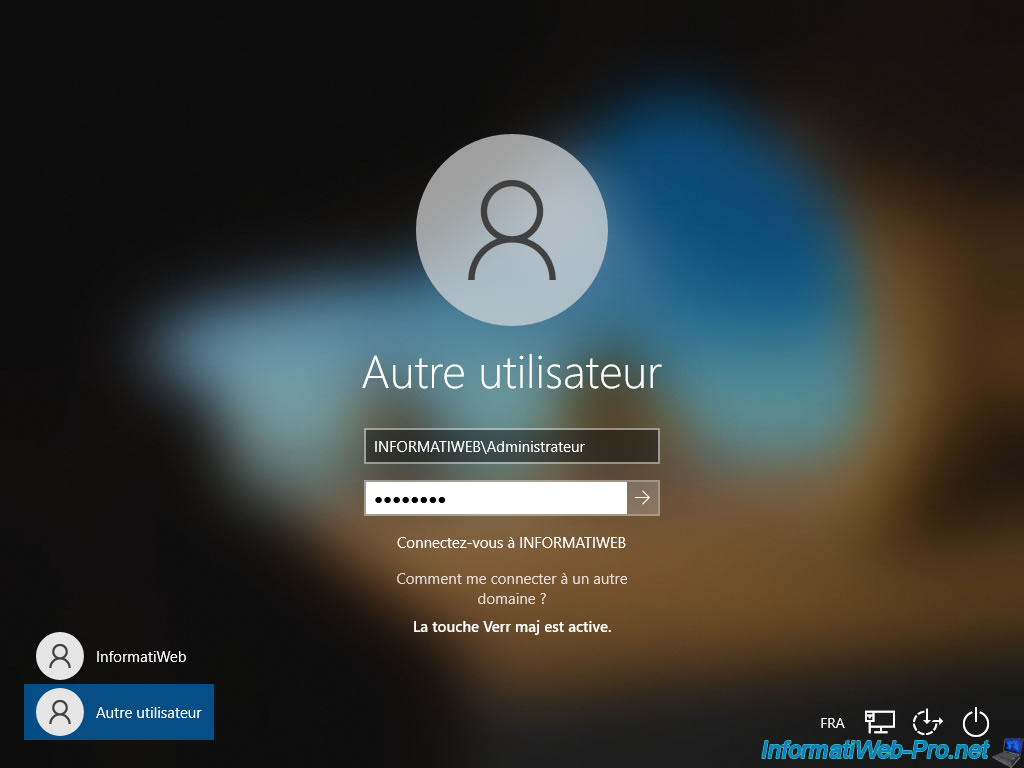

Au redémarrage, vous pourrez donc vous connecter avec un compte utilisateur du domaine.

Note : si vous avez une erreur concernant un compte d'ordinateur qui serait absent de votre infrastructure Active Directory, c'est que le compte d'ordinateur a été créé sur un contrôleur de domaine du site physique où vous vous trouvez, puis que ce même ordinateur tente de vous authentifier via le second contrôleur de domaine du même site (où le compte d'ordinateur correspondant est donc temporairement absent).

Si besoin, forcez la réplication des données AD avec la commande "repadmin ..." citée précédemment (à exécuter sur le contrôleur de domaine où se trouve le compte d'ordinateur correspondant à cet ordinateur).

Comme prévu, notre ordinateur "brux-win10-pc" est joint à notre domaine Active Directory "informatiweb.lan".

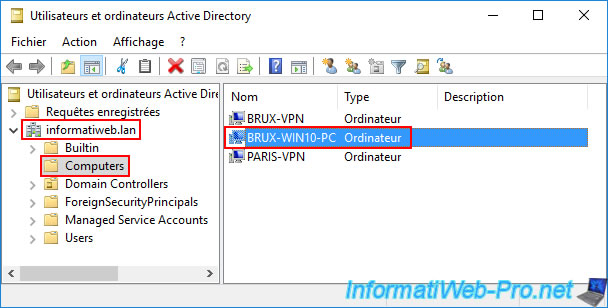

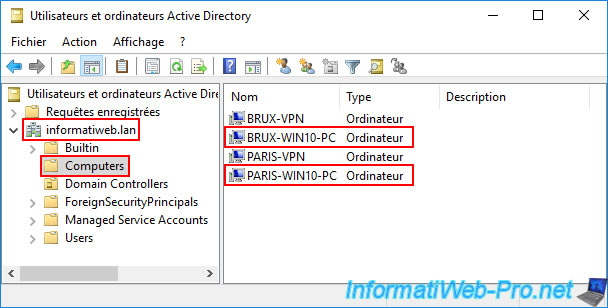

Sur un de vos contrôleurs de domaine locaux (dans notre cas : brux-dc1), vous verrez que le compte d'ordinateur correspondant "BRUX-WIN10-PC" a été créé dans le dossier "Computers".

14.2. Joindre un ordinateur client sous Windows 10 à votre domaine Active Directory sur le site 2 (Paris)

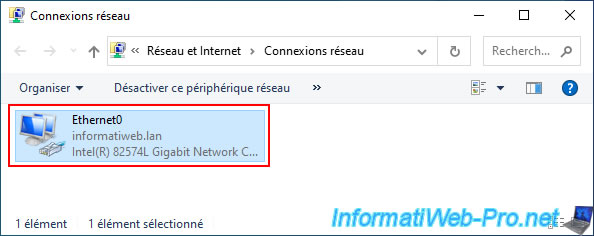

De façon similaire, sur le site distant (Paris), ouvrez le paramètre "Connexions réseau" sur votre ordinateur client sous Windows 10.

Comme vous pouvez le voir, la configuration réseau de cet ordinateur est similaire à celle de l'ordinateur situé à Bruxelles.

La principale différence est l'utilisation du réseau "10.0.2.X" (Paris) au lieu de "10.0.1.X" (Bruxelles).

A nouveau, cet ordinateur contactera un contrôleur de domaine AD local (situé à Paris cette fois-ci), étant donné que les serveurs DNS utilisés sont ceux de Paris : 10.0.2.11 (paris-dc1) et 10.0.2.12 (paris-dc2).

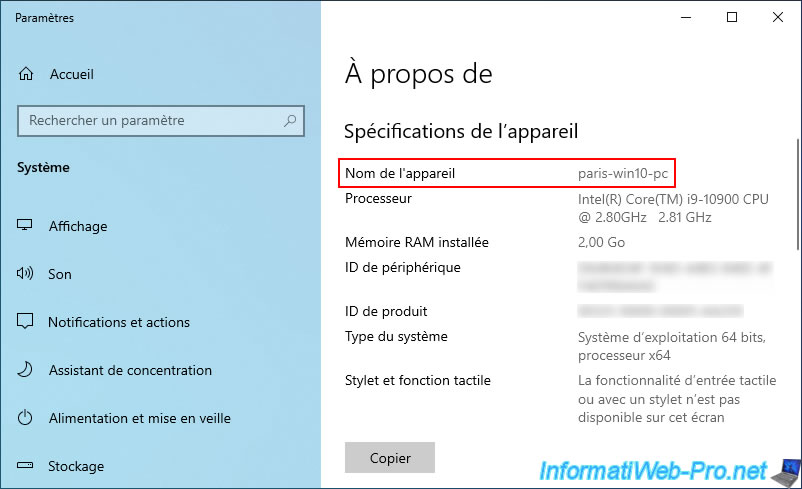

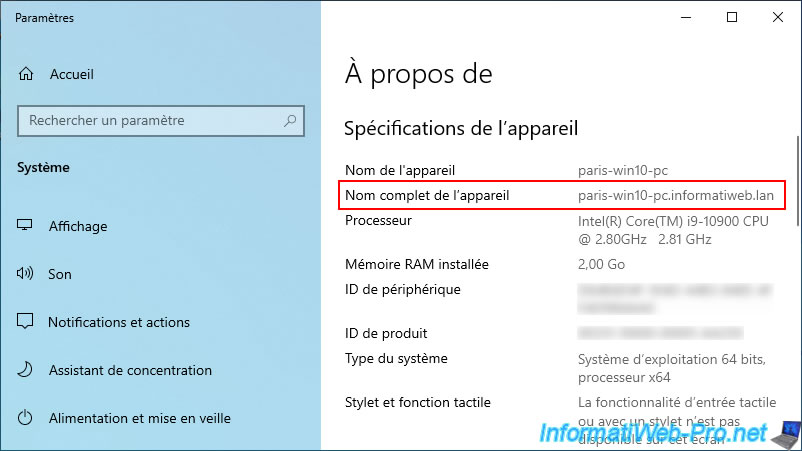

Comme vous pouvez le voir, cette fois-ci, cet ordinateur est nommé "paris-win10-pc".

Joignez cet ordinateur au même domaine (sachant que le domaine est unique pour les 2 sites, ce ne sont pas 2 domaines différents).

Comme prévu, votre ordinateur "paris-win10-pc" est maintenant membre de votre domaine AD.

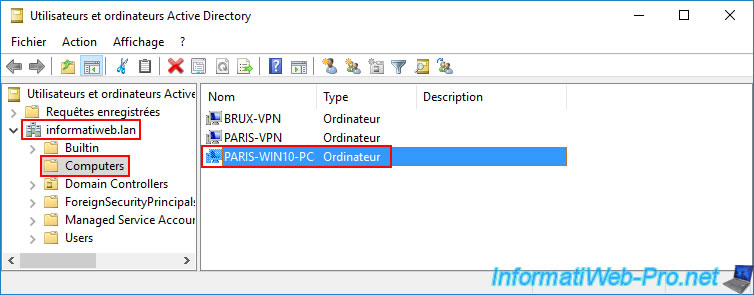

Sur un contrôleur de domaine AD de Paris, ouvrez la console "Utilisateurs et ordinateurs Active Directory" et allez dans le dossier "Computers".

Comme prévu, vous pouvez voir que le compte d'ordinateur correspondant "PARIS-WIN10-PC" y a été créé.

Note : vous aurez peut-être remarqué que le compte d'ordinateur "BRUX-WIN10-PC" vu précédemment n'apparait pas ici malgré que nous accédons au même domaine Active Directory.

Encore une fois, c'est dû au fait que la réplication des données Active Directory n'est pas instantanée. Donc le compte d'ordinateur "BRUX-WIN10-PC" se trouve pour le moment uniquement sur le site de Bruxelles et le compte d'ordinateur "PARIS-WIN10-PC" se trouve pour le moment uniquement sur le site de Paris.

14.3. Forcer la réplication des comptes d'ordinateur vers les autres contrôleurs de domaine Active Directory

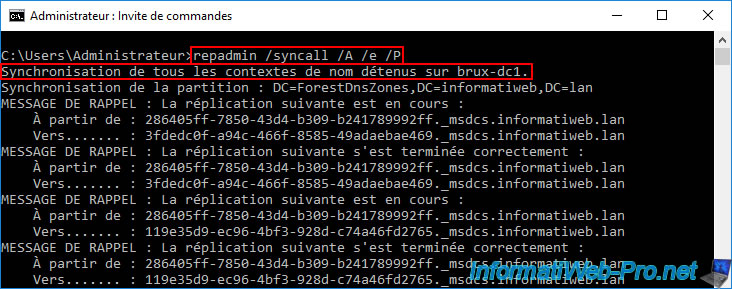

Comme expliqué précédemment, pour que les comptes d'ordinateur créés apparaissent sur tous vos contrôleurs de domaine Active Directory (y compris le site distant), vous devrez simplement utiliser la commande "repadmin ..." sur chaque contrôleur de domaine AD où ces comptes d'ordinateur ont été créés.

Dans notre cas, nous avons donc répliquer les données depuis notre serveur "brux-dc1" du site 1 (Bruxelles) pour que le compte d'ordinateur "BRUX-WIN10-PC" soit répliqué automatiquement sur les autres contrôleurs de domaine Active Directory (y compris le site distant).

Batch

repadmin /syncall /A /e /P

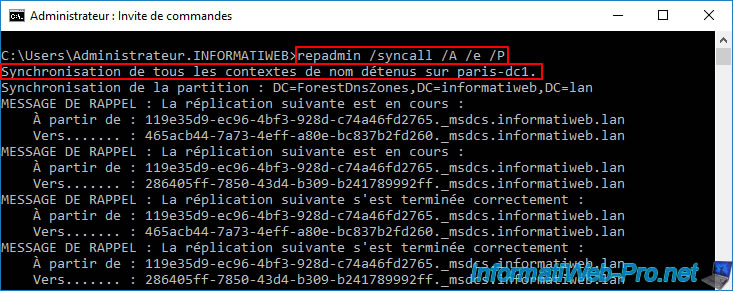

Pareil sur le serveur "paris-dc1" du site 2 (Paris) pour le compte d'ordinateur "PARIS-WIN10-PC".

Actualisez la console "Utilisateurs et ordinateurs Active Directory" si celle-ci est déjà ouverte et vous verrez que vos 2 nouveaux comptes d'ordinateur "BRUX-WIN10-PC" et "PARIS-WIN10-PC" apparaissent maintenant sur tous vos contrôleurs de domaine.

Ce qui est préférable, notamment pour éviter les soucis aléatoires d'authentification (dus à un compte d'ordinateur qui n'a pas encore été répliqué vers le contrôleur de domaine qui a été utilisé pour l'authentification à ce moment-là).

Partager ce tutoriel

A voir également

-

Windows Server 16/4/2021

Windows Server - AD DS - Comment fonctionne la réplication Active Directory

-

Windows Server 3/4/2021

Windows Server - AD DS - Les bases de l'Active Directory

-

Windows Server 30/4/2021

Windows Server - AD DS - Présentation des niveaux fonctionnels Active Directory

-

Windows Server 21/5/2021

WS 2016 - AD DS - Ajouter un contrôleur de domaine à un domaine AD existant

Pas de commentaire