- Windows Server

- 13 août 2021 à 09:41

-

- 1/2

Lorsque vous déployez une infrastructure Active Directory, vous pouvez créer de nombreux utilisateurs via l'interface graphique, mais aussi en ligne de commandes (via PowerShell).

Vous pouvez également ajouter de nombreuses informations dans les propriétés de vos utilisateurs, ainsi que configurer de nombreux paramètres sur ceux-ci.

- Créer des utilisateurs via l'interface graphique

- Créer des utilisateurs via la ligne de commandes

- Propriétés des utilisateurs

1. Créer des utilisateurs via l'interface graphique

Pour créer des utilisateurs, vous pouvez utiliser la console : Utilisateurs et ordinateurs Active Directory.

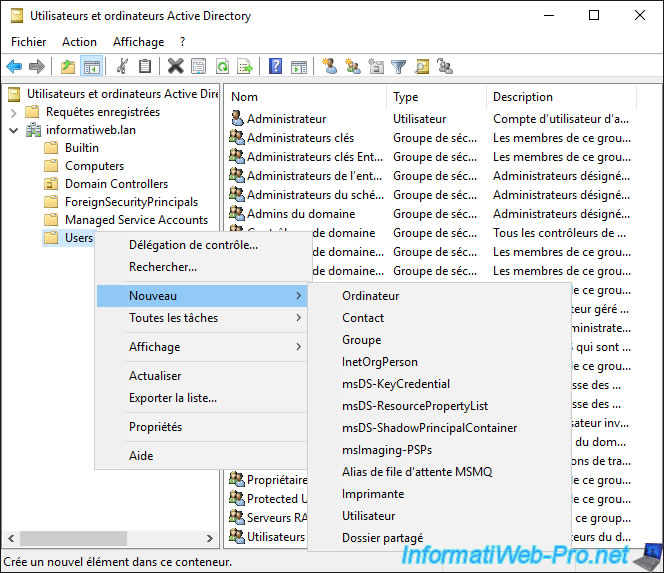

Pour créer un utilisateur, faites un clic droit sur le dossier "Users" (ou une unité d'organisation que vous avez créée) et cliquez sur : Nouveau -> Utilisateur.

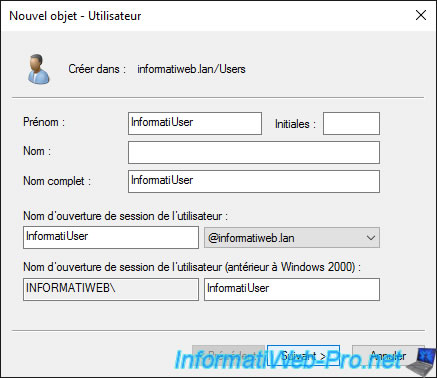

Indiquez au moins un prénom et un nom d'ouverture de sessions (autrement dit : un nom d'utilisateur).

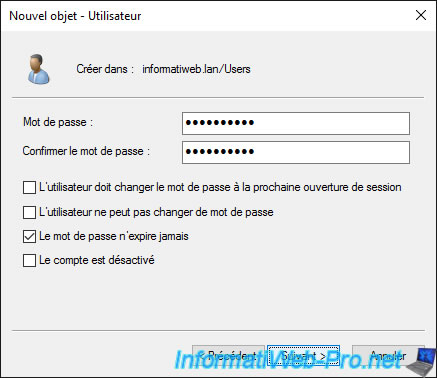

Ensuite, indiquez un mot de passe respectant la complexité requise par votre serveur (notamment une longueur minimum de 8 caractères) et choisissez si :

- l'utilisateur doit changer le mot de passe à la prochaine ouverture de session : ce que vous ferez très certainement en production la plupart du temps

- l'utilisateur ne peut pas changer de mot de passe

- le mot de passe n'expire jamais

- le compte est désactivé

2. Créer des utilisateurs via la ligne de commandes

Lorsque vous créez des utilisateurs en ligne de commandes, ceux-ci sont créés par défaut dans le dossier "Users" de votre domaine si vous ne spécifiez pas de dossier de destination.

PowerShell

New-ADUser -Name "Lionel" -SamAccountName "InformatiUser" -UserPrincipalName "InformatiUser@informatiweb.lan" -AccountPassword(Read-Host -AsSecureString "Input Password") -Enabled $true

Input Password: **********

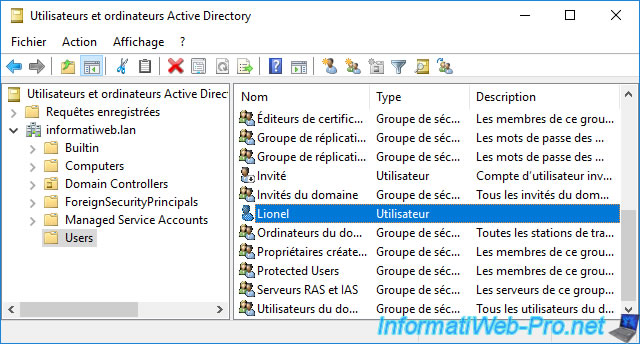

Comme prévu, l'utilisateur a été créé dans le dossier "Users" par défaut.

Et son nom d'utilisateur est bien : InformatiUser.

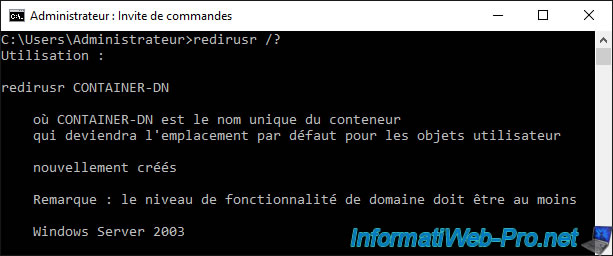

Pour changer le dossier utilisé par défaut, utilisez la commande "redirusr" en indiquant en paramètre le DN (donc le nom absolu) du conteneur ou de l'unité d'organisation souhaitée.

Batch

redirusr [nom absolu du dossier cible]

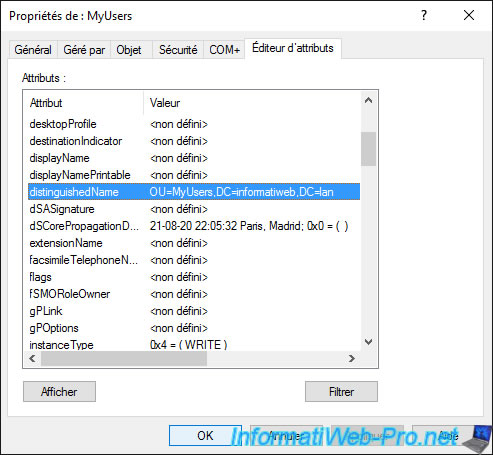

Pour trouver le nom absolu (aussi appelé DN pour Distinguished Name en LDAP), il suffit de faire un clic droit "Propriétés" sur le conteneur ou l'unité d'organisation souhaitée, puis d'aller dans l'onglet "Editeur d'attributs".

Dans la liste des attributs disponibles, vous trouverez l'attribut "distinguishedName" qui correspond au chemin LDAP de cet objet Active Directory.

Notez que vous devez avoir activé les fonctionnalités avancées de la console "Utilisateurs et ordinateurs Active Directory" pour que cet onglet soit affiché.

Si ce n'est pas le cas, allez dans le menu "Affichage" de cette console et cliquez sur : Fonctionnalités avancées.

Dans notre cas, nous allons rediriger la création des futurs utilisateurs vers l'unité d'organisation : OU=MyUsers,DC=informatiweb,DC=lan

Batch

redirusr OU=MyUsers,DC=informatiweb,DC=lan

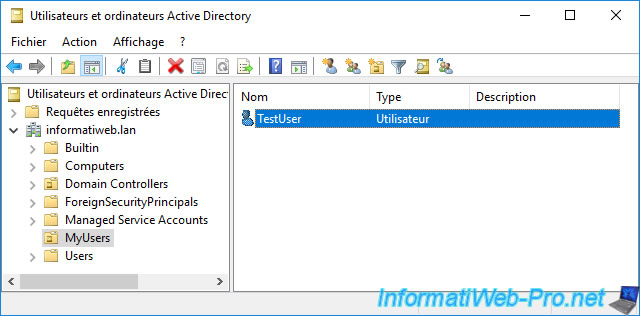

Et nous créons un nouvel utilisateur en ligne de commandes :

PowerShell

New-ADUser -Name "TestUser" -SamAccountName "TestUser" -UserPrincipalName "TestUser@informatiweb.lan" -AccountPassword(Read-Host -AsSecureString "Input Password") -Enabled $true

Comme prévu, l'utilisateur apparait dans notre dossier que nous avions spécifié précédemment avec la commande "redirusr".

3. Propriétés des utilisateurs

En faisant un clic droit "Propriétés" sur un utilisateur, vous pourrez ajouter/modifier de nombreuses propriétés sur celui-ci.

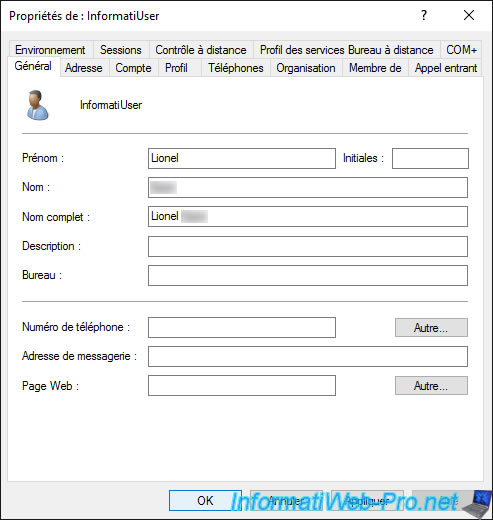

3.1. Onglet Général

Dans l'onglet "Général", vous pourrez indiquer :

- son prénom et son nom de famille

- le bureau où il ou elle travaille

- son numéro de téléphone. En sachant que vous pouvez en définir d'autres via l'onglet "Téléphones".

- son adresse de messagerie = adresse e-mail

- etc

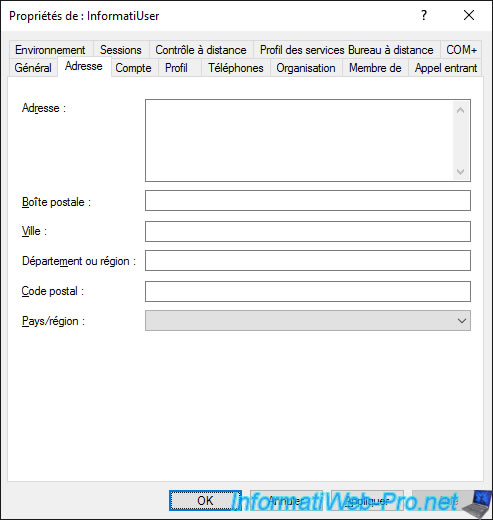

3.2. Onglet Adresse

Dans l'onglet "Adresse", vous pourrez indiquer :

- son adresse postale

- sa ville

- son département, sa région ou sa province (en fonction du pays où il se trouve)

- son code postal

- son pays

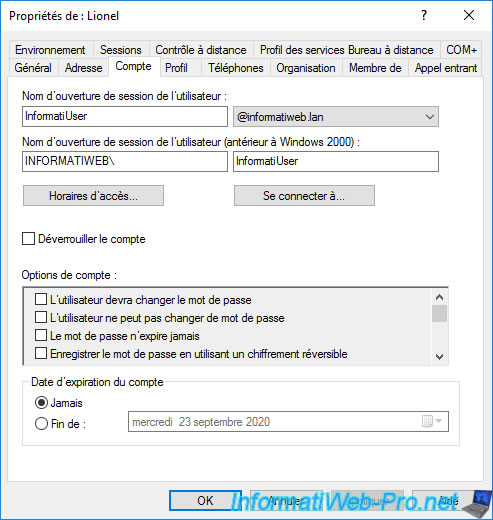

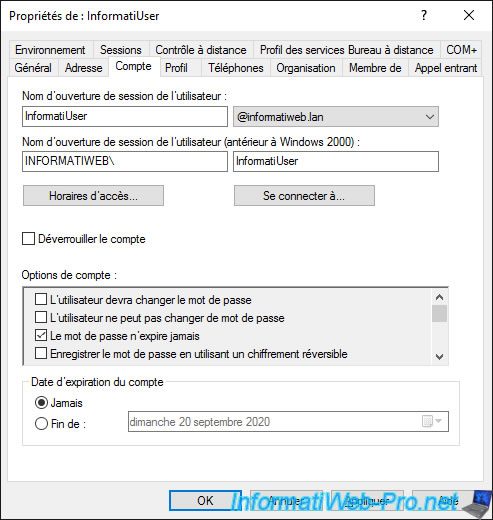

3.3. Onglet Compte

Dans l'onglet "Compte", vous pourrez :

- modifier son nom d'ouverture de session. Autrement dit : le nom d'utilisateur qu'il utilisera pour se connecter sur les PC clients et sur les serveurs (si applicable)

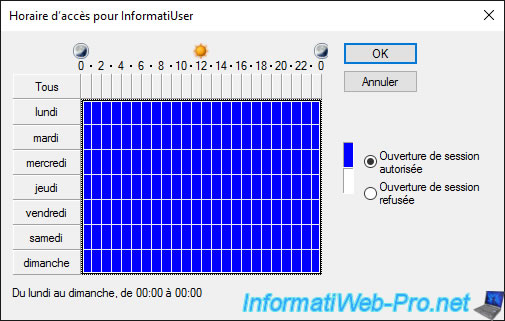

- définir des horaires d'accès pour celui-ci. Ce qui permet, par exemple, d'éviter qu'un utilisateur puisse se connecter en dehors des heures de travail.

- choisir sur quels ordinateurs et/ou serveurs il peut se connecter en cliquant sur le bouton "Se connecter à"

- déverrouiller le compte de cet utilisateur si ce compte a été bloqué précédemment

Vous trouverez aussi plusieurs options de compte :

- L'utilisateur devra changer le mot de passe : lorsque vous créez des utilisateurs en production, vous devriez cocher cette case, car seul l'utilisateur est censé connaitre son mot de passe.

- L'utilisateur ne peut pas changer de mot de passe : étant donné qu'il est recommandé que les utilisateurs changent régulièrement leur mot de passe pour des raisons de sécurité, cette option ne devrait pas être utilisée en production.

- Le mot de passe n'expire jamais : comme expliqué précédemment, en production, on recommande souvent que les utilisateurs changent leur mot de passe. Néanmoins, si vous utilisez votre serveur en tant que particulier, vous pouvez vous permettre de jamais faire expirer le mot de passe de votre compte si vous le souhaitez.

- Enregistrer le mot de passe en utilisant un chiffrement réversible : cette option n'est pas recommandée, mais est requise par certaines applications (dont VMware Horizon 7 si vous utilisez l'authentification DIGEST-MD5) qui ont besoin du mot de passe de l'utilisateur pour leur authentification.

- Le compte est désactivé : permet simplement de désactiver le compte en cochant cette case

- Une carte à puce est nécessaire pour ouvrir une session interactive : une fois cette case cochée, l'utilisateur ne pourra plus se connecter avec la combinaison "nom d'utilisateur / mot de passe" et devra toujours se connecter avec un lecteur de carte à puce. Ce qui nécessite qu'un lecteur de carte à puce soit disponible sur chaque ordinateur et chaque serveur où cet utilisateur souhaitera se connecter.

- Le compte est sensible et ne peut pas être délégué : cette option permet de bloquer tous les types de délégation (dont la délégation Kerberos) et permet ainsi de mieux protéger les comptes sensibles (tels que les comptes administrateurs, par exemple)

- Utiliser uniquement les types de chiffrement DES via Kerberos pour ce compte : permet de n'accepter que le chiffrement DES pour l'authentification Kerberos avec ce compte.

- Ce compte prend en charge le chiffrement AES 128 bits via Kerberos : autorise l'utilisation du chiffrement AES 128 bits via Kerberos.

- Ce compte prend en charge le chiffrement AES 256 bits via Kerberos : idem, mais pour le chiffrement AES 256 bits.

- La pré-authentification Kerberos n'est pas nécessaire : par défaut, la pré-authentification Kerberos est utilisée pour ajouter une couche de sécurité supplémentaire. Mais, vous pouvez la désactiver pour supporter des implémentations alternatives du protocole Kerberos.

Vous pourrez aussi définir une date d'expiration pour ce compte utilisateur si vous le souhaitez.

Cette option est très pratique dans les écoles, les universités ou les centres de formation, car on sait généralement à l'avance vers quelle date les étudiants ou les stagiaires sont censés partir.

Du coup, vous pouvez planifier l'expiration de leurs comptes pour que ces comptes soient automatiquement désactivés lorsqu'ils auront fini leurs études ou leurs formations.

Sources :

- Activer le chiffrement de mot de passe réversible

- Enregistrer les mots de passe en utilisant un chiffrement réversible

- Guide de planification de la sécurisation des accès par carte à puce

- Avis de sécurité Microsoft : Mise à jour visant à renforcer la sécurité en cas d'utilisation du chiffrement DES : 14 juillet 2015

- Paramètres des comptes locaux par défaut dans Active Directory

Si vous cliquez sur le bouton "Horaires d'accès", vous pourrez choisir quels jours et à quelles heures cet utilisateur peut se connecter avec son compte.

Si vous cliquez sur le bouton "Se connecter à", vous pourrez choisir si cet utilisateur peut ouvrir une session sur :

- tous les ordinateurs : du domaine, mais aussi d'autres domaines si une approbation de domaine (approbation externe) ou une approbation de forêt le permet

- les ordinateurs suivants : dans ce cas, l'utilisateur ne pourra se connecter que sur les ordinateurs renseignés ici.

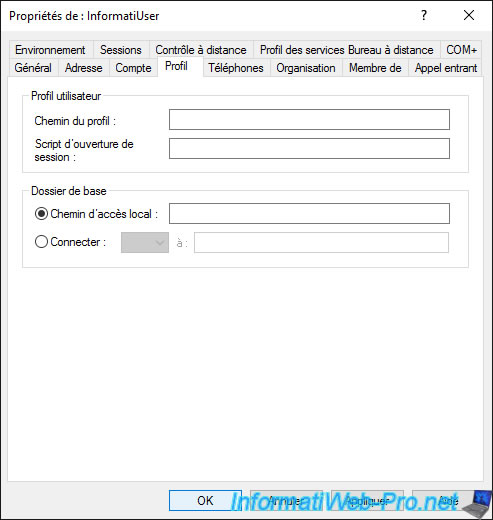

3.4. Onglet Profil

Dans l'onglet "Profil", vous pourrez indiquer :

- le chemin du profil : permet de stocker le dossier du profil utilisateur dans un autre dossier que celui par défaut (C:\Users\[nom de l'utilisateur]). Ce paramètre est principalement utilisé pour mettre en place les profils itinérants.

- un script d'ouverture de session : il s'agit du chemin vers un script que vous souhaitez exécuter à l'ouverture de la session de cet utilisateur. Mais, vous pouvez aussi le faire via la section "Configuration utilisateur" des objets de stratégies de groupe.

- le chemin d'accès local : le chemin local du dossier personnel de l'utilisateur qui par défaut est : C:\Users\[nom de l'utilisateur]

- connecté à : le profil utilisateur sera stocké sur un partage réseau, mais accessible aussi via un lecteur réseau dont vous définissez la lettre ici

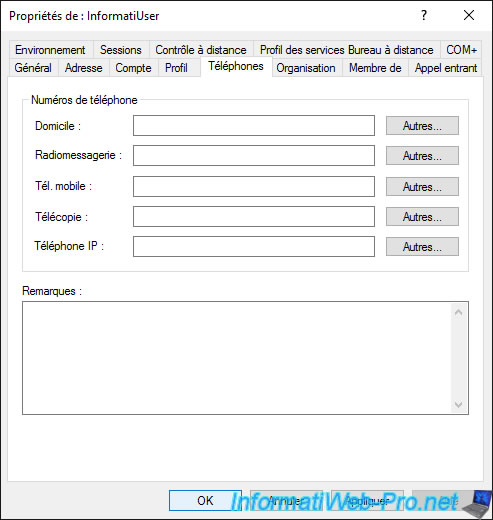

3.5. Onglet Téléphones

Dans l'onglet "Téléphones", vous pourrez indiquer :

- Domicile : son numéro de téléphone fixe

- Tél. mobile : son numéro de GSM

- Télécopie : son numéro de fax

- Téléphone IP : son numéro de téléphone IP si vous avez installé la VoIP sur votre réseau

- etc

Partager ce tutoriel

A voir également

-

Windows Server 16/4/2021

Windows Server - AD DS - Comment fonctionne la réplication Active Directory

-

Windows Server 3/4/2021

Windows Server - AD DS - Les bases de l'Active Directory

-

Windows Server 30/4/2021

Windows Server - AD DS - Présentation des niveaux fonctionnels Active Directory

-

Windows Server 21/5/2021

WS 2016 - AD DS - Ajouter un contrôleur de domaine à un domaine AD existant

Vous devez être connecté pour pouvoir poster un commentaire