- Windows Server

- 03 septembre 2021 à 13:38

-

- 1/2

Dans notre tutoriel "Gestion des stratégies de groupe (GPO)", nous vous avions expliqué à quoi servaient les stratégies de groupe et comment les configurer et les appliquer sur vos PCs clients.

Néanmoins, ce tutoriel n'était pas complet et présentait uniquement la base pour comprendre comment gérer la configuration et la sécurité de votre parc informatique de façon centralisée.

Dans ce nouveau tutoriel, nous allons vous expliquer les différentes fonctionnalités avancées que vous pouvez utiliser pour lier des objets de stratégies à plusieurs emplacements, forcer l'application de celles-ci, ...

- Lier un même objet GPO à plusieurs emplacements

- Lien activé

- Bloquer l'héritage des stratégies de groupe parentes

- Outrepasser le blocage d'héritage en appliquant des objets GPO

- Filtrage de sécurité

- Filtrage WMI

1. Lier un même objet GPO à plusieurs emplacements

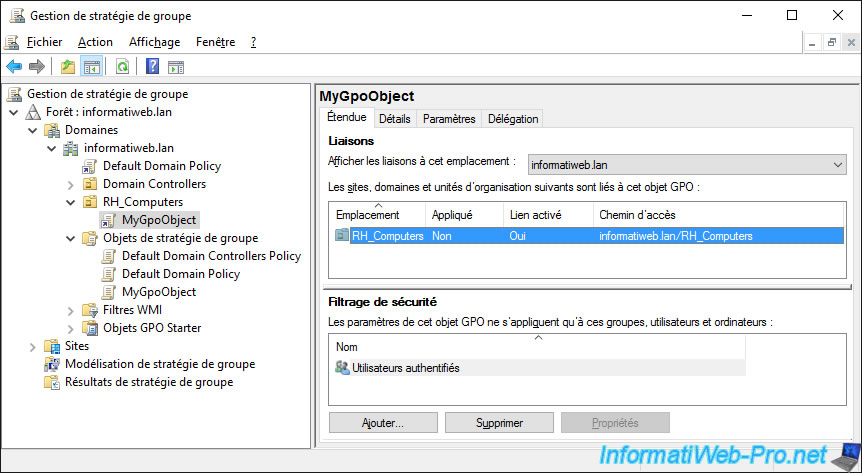

Dans notre précédent tutoriel, nous avions créé un objet GPO que nous avions ensuite lié à une seule unité d'organisation (RH_Computers).

Néanmoins, si vous le souhaitez, vous pouvez très bien lier un objet GPO à plusieurs emplacements (unités d'organisation, sites Active Directory, ...).

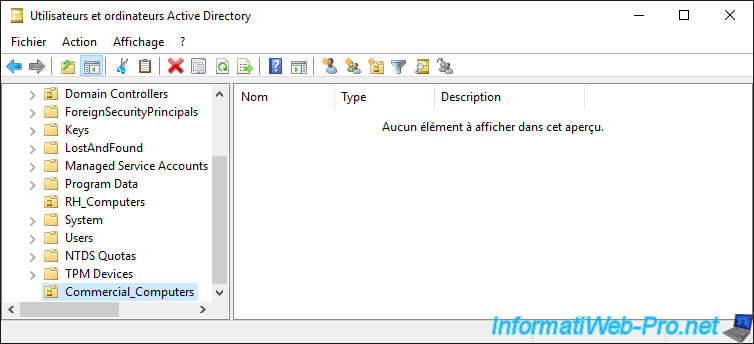

Pour l'exemple, nous avons créé une nouvelle unité d'organisation "Commercial_Computers" sur notre domaine Active Directory "informatiweb.lan".

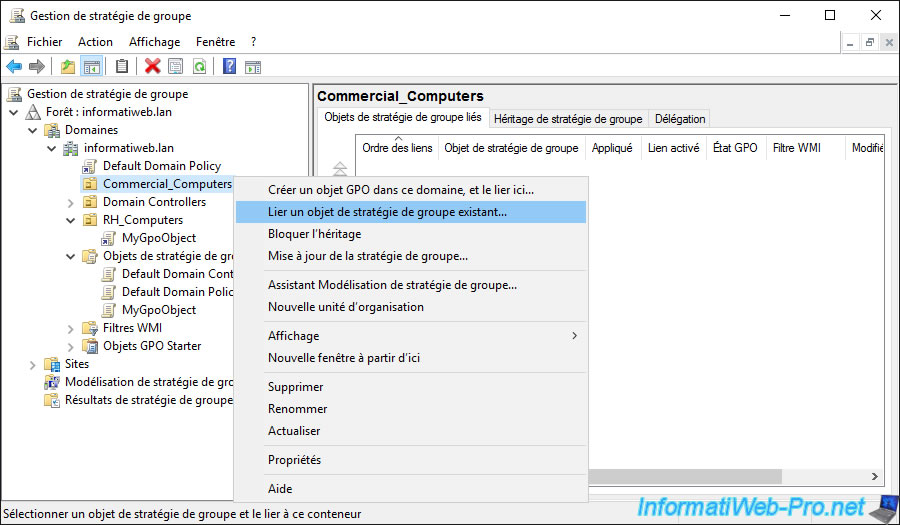

Ouvrez la console "Gestion de stratégie de groupe" sur votre contrôleur de domaine et faites un clic droit "Lier un objet de stratégie de groupe existant" sur la nouvelle unité d'organisation "Commercial_Computers".

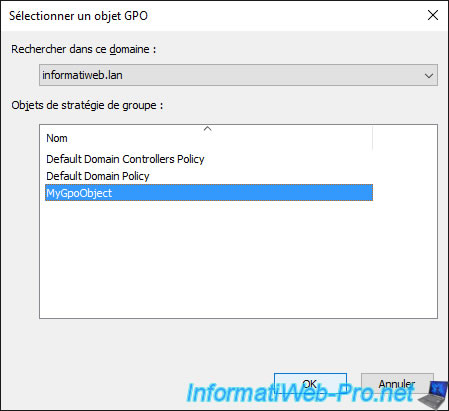

Sélectionnez l'objet GPO que vous aviez déjà lié à un autre emplacement.

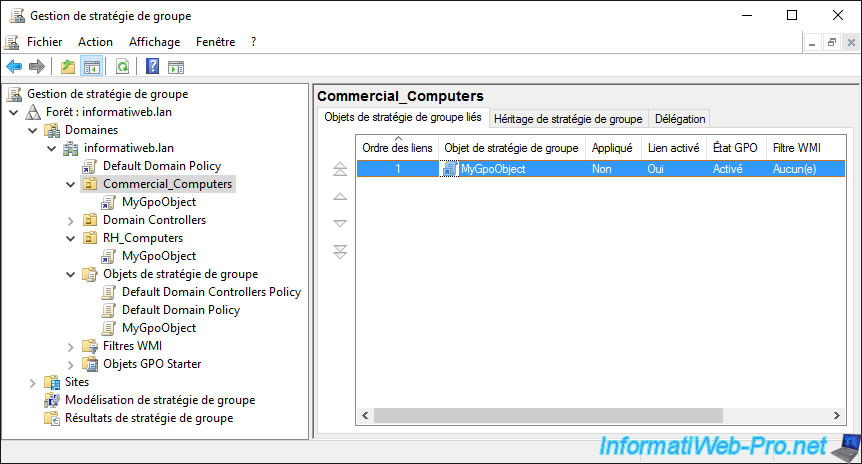

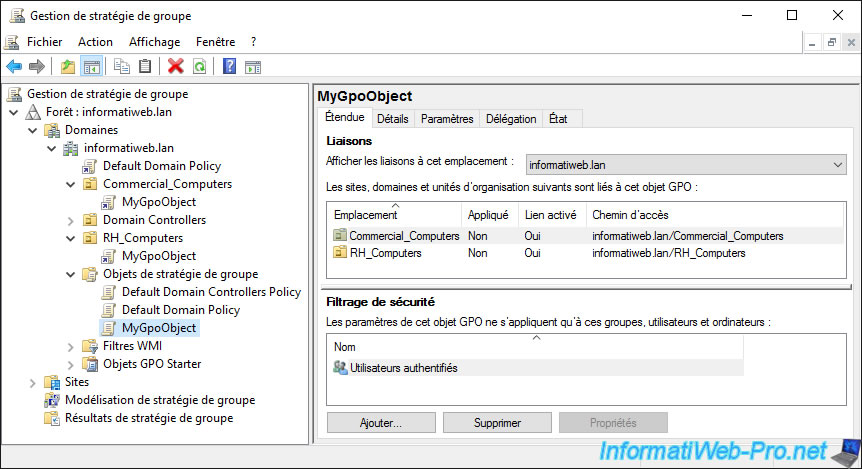

Comme vous pouvez le voir, en sélectionnant notre unité d'organisation "Commercial_Computers", nous voyons que notre objet y a bien été lié.

Et si on déploie le noeud "RH_Computers", nous voyons qu'il existe bien aussi un lien vers le même objet GPO.

D'ailleurs, vous pouvez voir la liste des liaisons actuelles de cet objet GPO en le sélectionnant à gauche et en allant dans l'onglet "Etendue".

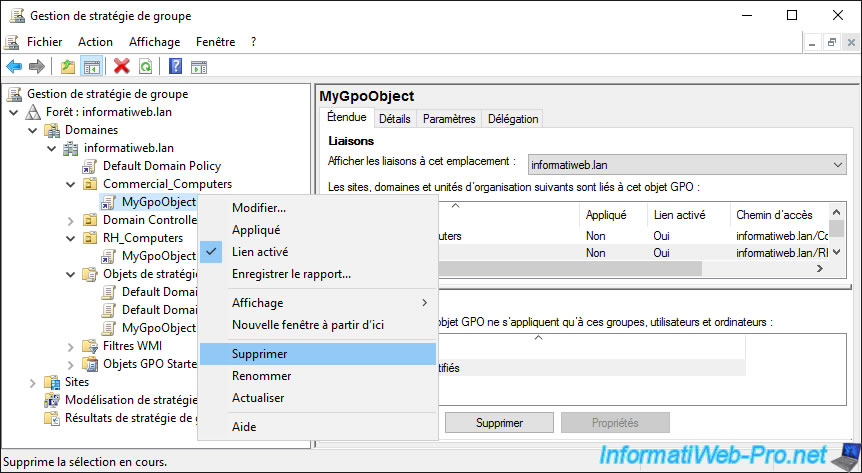

Si vous sélectionnez le lien vers un objet GPO et que vous faites un clic droit "Supprimer" sur celui-ci, seul le lien avec cet objet GPO sera supprimé.

L'objet GPO source ne sera pas supprimé du contrôleur de domaine.

Note : si vous regardez l'icône de ce lien, vous verrez qu'il possède une flèche comme les raccourcis sous Windows. Il s'agit donc bien d'un lien vers l'objet GPO souhaité et non de l'objet GPO lui-même.

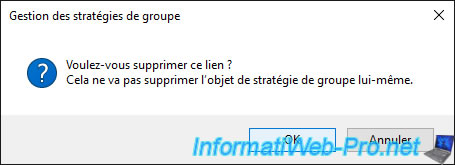

Confirmez la suppression du lien.

Comme indiqué dans ce message, cela ne supprimera pas l'objet de stratégie de groupe lui-même.

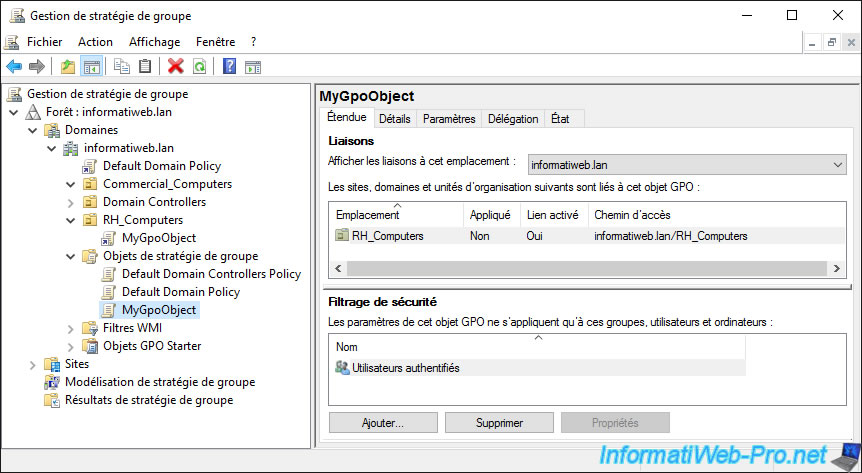

Le lien a été supprimé, mais l'objet GPO existe toujours et le lien vers l'autre unité d'organisation existe toujours.

2. Lien activé

Par défaut, lorsque vous liez un objet de stratégie de groupe (GPO) à un site Active Directory, une unité d'organisation, ... le lien est automatiquement activé.

Ce qui signifie que les stratégies définies dans l'objet GPO seront bien appliquées aux ordinateurs et utilisateurs concernés par l'emplacement auquel il est lié.

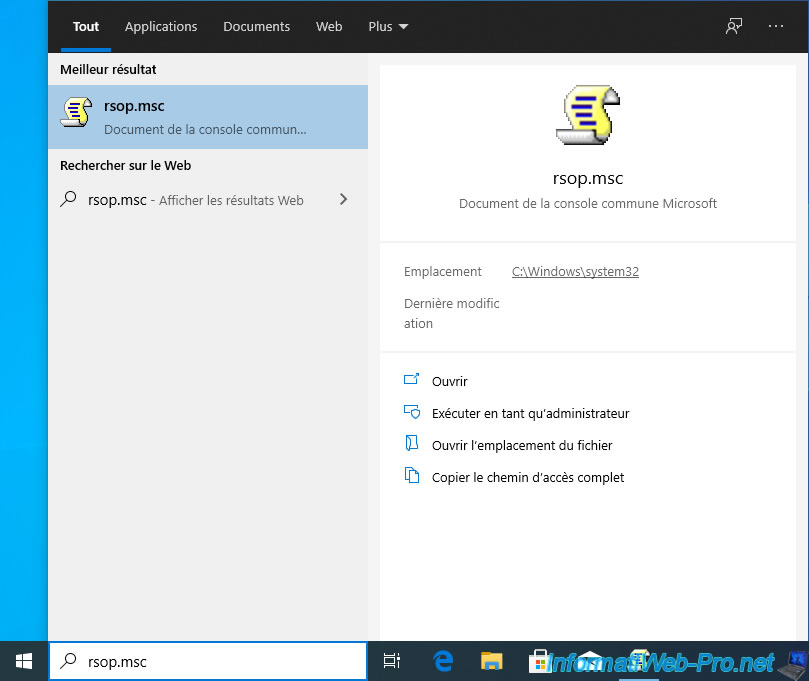

Pour le vérifier, vous pouvez utiliser par exemple le programme "rsop.msc" sur un PC client lié à votre Active Directory.

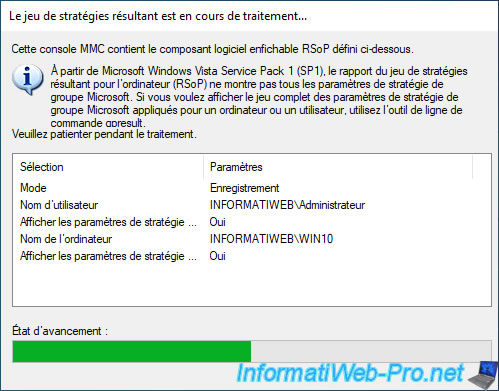

Une fenêtre "Le jeu de stratégies résultant est en cours de traitement" s'affiche.

Patientez pendant le chargement des stratégies à appliquer depuis votre contrôleur de domaine.

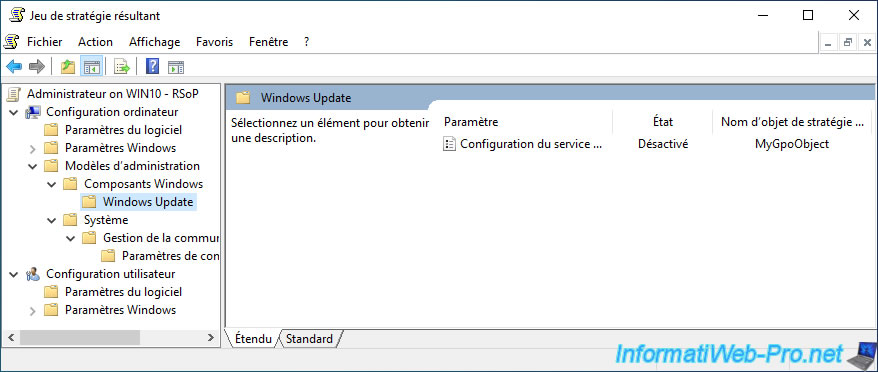

Comme vous pouvez le voir, les stratégies définies dans notre objet "MyGpoObject" sont bien appliquées sur le PC client pour le moment.

Lorsque vous possédez beaucoup d'objets de stratégies de groupe dans une infrastructure Active Directory, il arrive que certaines stratégies ne s'appliquent pas.

Pour trouver la cause (qui est peut-être due à un conflit avec d'autres objets GPO), le plus simple est de désactiver le lien vers tel ou tel objet GPO.

Ainsi, ces stratégies ne seront pas appliquées, mais vous pourrez restaurer le lien très facilement après vos tests en réactivant simplement ce lien.

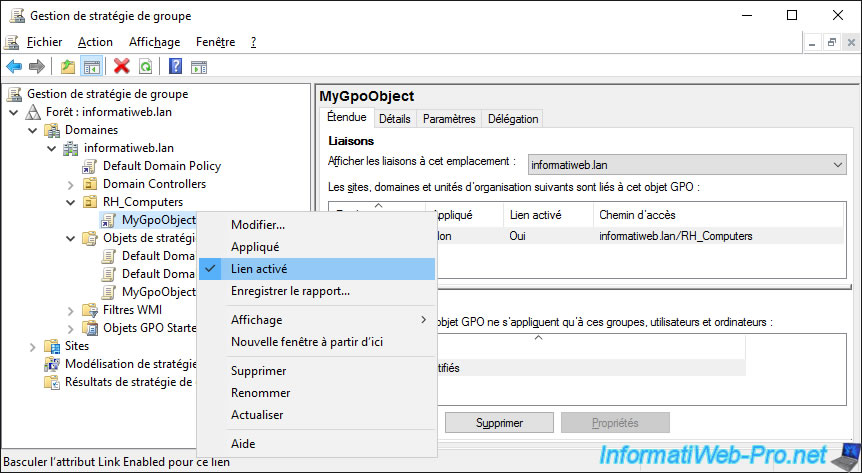

Pour l'exemple, nous allons désactiver le lien vers notre objet GPO "MyGpoObject" en faisant un clic droit "Lien activé" sur ce lien.

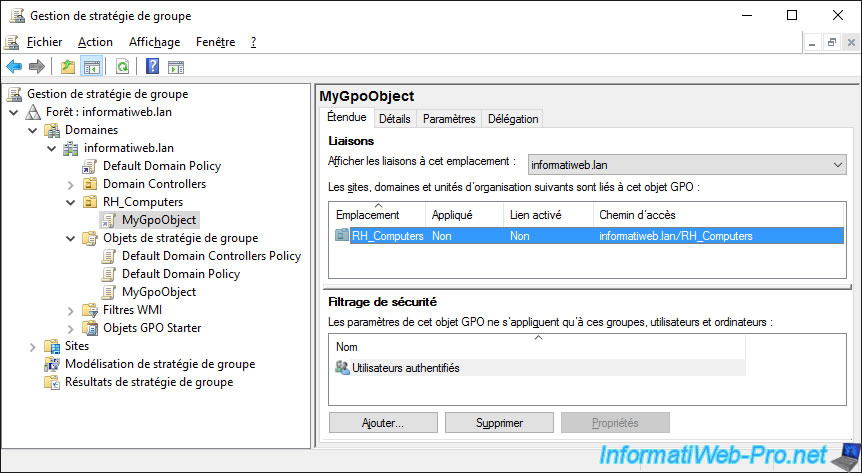

Le lien apparait toujours, mais il est indiqué "Non" dans la colonne "Lien activé".

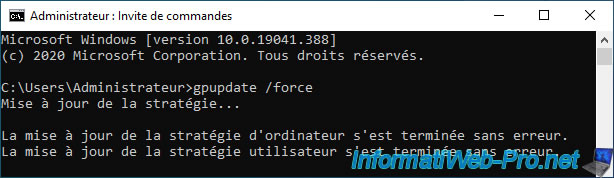

Maintenant que le lien vers notre objet GPO est désactivé, nous forçons la mise à jour de la stratégie sur notre PC client grâce à la commande :

Batch

gpupdate /force

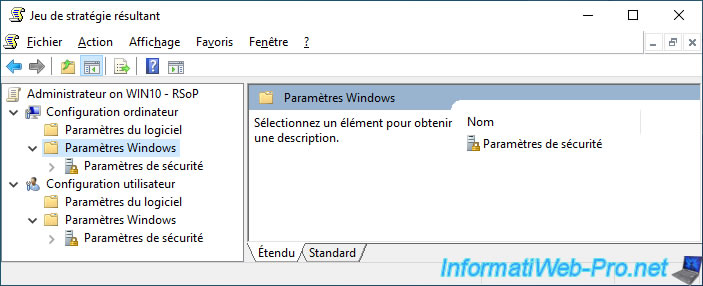

Nous relançons le programme "rsop.msc" sur notre PC client pour retélécharger les nouvelles stratégies de groupe à appliquer au PC client et nous constatons que celles-ci ne sont plus appliquées.

3. Bloquer l'héritage des stratégies de groupe parentes

Si vous possédez une infrastructure Active Directory avec beaucoup d'unités d'organisations imbriquées l'une dans l'autre, il peut être intéressant de bloquer l'héritage des stratégies de groupe parentes pour régler certains conflits (par exemple).

En effet, par défaut, lorsque vous liez un objet de stratégie de groupe (GPO) à un emplacement de votre Active Directory, les stratégies de groupe définies dans cet objet GPO s'appliquent à l'emplacement souhaité, ainsi qu'à tous les enfants, sous-enfants, ...

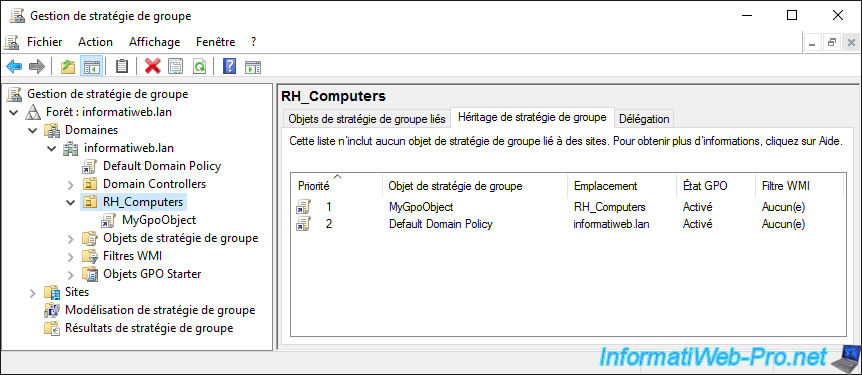

Par exemple, si nous sélectionnons notre unité d'organisation "RH_Computers" qui se trouve à la racine de notre domaine Active Directory et que nous allons dans l'onglet "Héritage de stratégie de groupe", nous voyons que :

- les stratégies de notre objet GPO lié à cette unité d'organisation sont appliquées

- puis, celles de l'objet "Default Domain Policy" qui est lié à notre domaine Active Directory

Notez que, par défaut, les stratégies du lien enfant (RH_Computers\MyGpoObject) ont priorité par rapport aux stratégies définies via le lien parent (racine du domaine\Default Domain Policy).

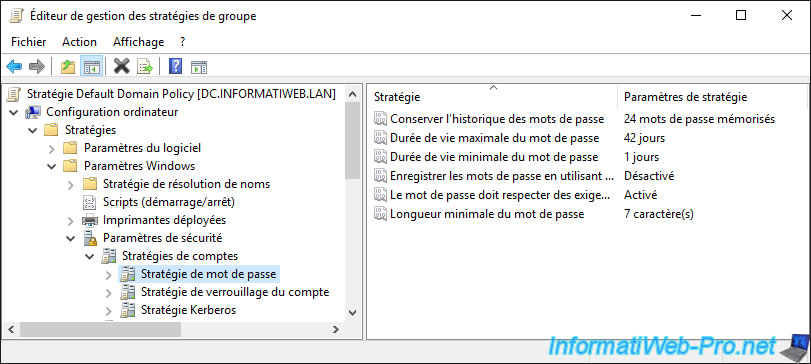

Dans l'objet GPO "Default Domain Policy" créé par défaut lors de l'installation des services AD DS, vous trouverez notamment les stratégies de sécurité concernant la sécurité des mots de passe.

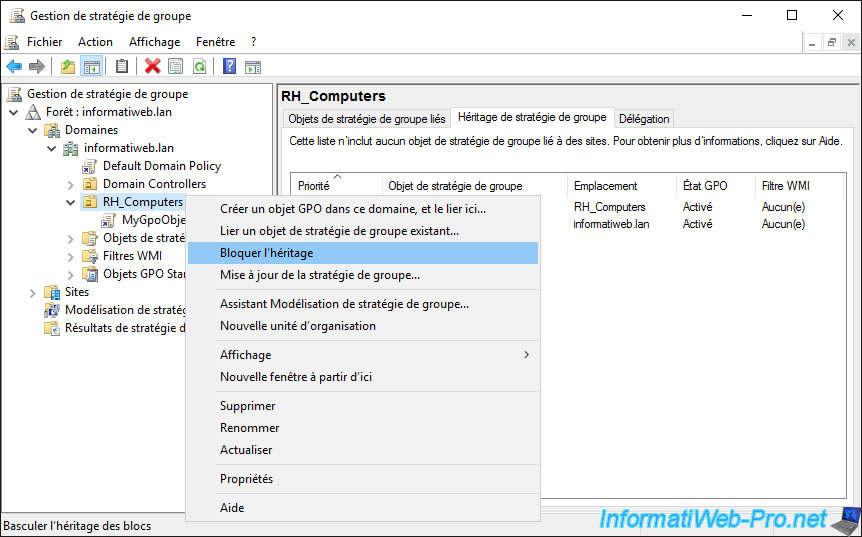

Pour bloquer l'héritage des stratégies de groupe liées aux parents, il suffit de faire un clic droit "Bloquer l'héritage" sur l'emplacement souhaité.

Comme indiqué précédemment, cela permet notamment de régler les problèmes de conflits entre certaines stratégies de groupe qui seraient définies dans l'objet GPO parent et enfant, par exemple.

Néanmoins, cela peut poser aussi un problème de sécurité, vu que cela bloque peut-être aussi les stratégies de sécurité définies par votre supérieur hiérarchique (dans le cas où vous seriez une entreprise multinationale, par exemple).

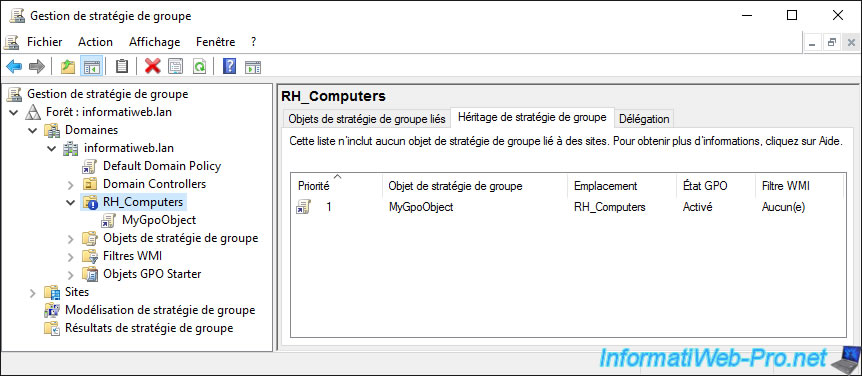

Comme prévu, les stratégies définies sur les emplacements parents ne sont plus appliquées sur notre unité d'organisation "RH_Computers".

Partager ce tutoriel

A voir également

-

Windows Server 16/4/2021

Windows Server - AD DS - Comment fonctionne la réplication Active Directory

-

Windows Server 3/4/2021

Windows Server - AD DS - Les bases de l'Active Directory

-

Windows Server 30/4/2021

Windows Server - AD DS - Présentation des niveaux fonctionnels Active Directory

-

Windows Server 21/5/2021

WS 2016 - AD DS - Ajouter un contrôleur de domaine à un domaine AD existant

Vous devez être connecté pour pouvoir poster un commentaire