Mettre en miroir un port sur un commutateur vDS sous VMware vSphere 6.7

- VMware

- VMware vCenter Server (VCSA), VMware vSphere

- 15 janvier 2025 à 15:14

-

- 2/2

4. Configurer la VM distante pour utiliser Wireshark

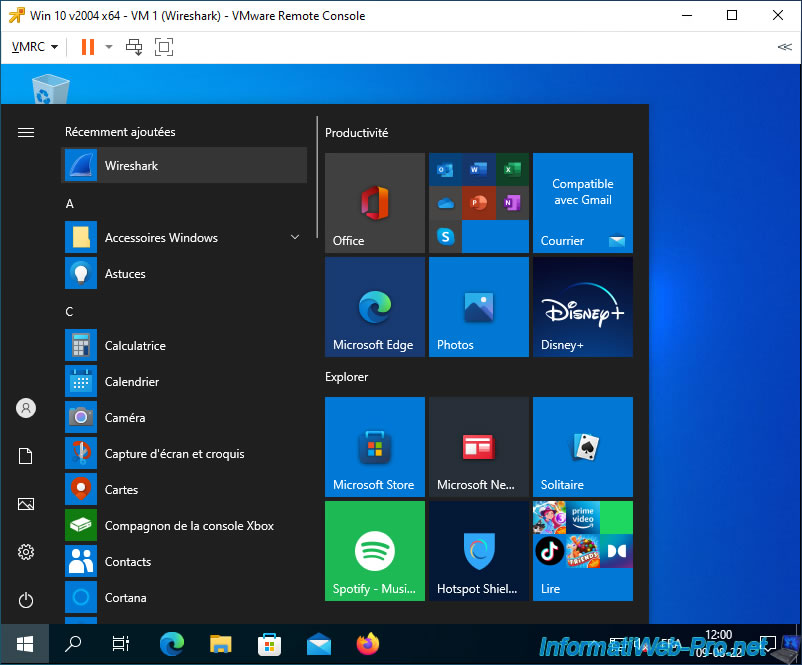

Lancez Wireshark depuis le menu démarrer de Windows.

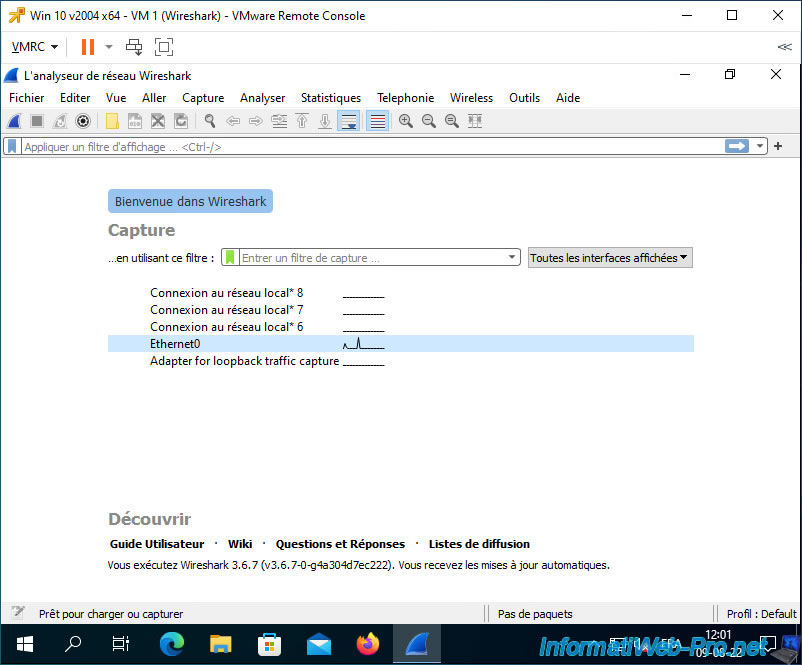

Faites un double sur le nom de la carte réseau de cette machine virtuelle.

Vous pouvez facilement voir quelle est la bonne carte réseau en regardant l'utilisation de celle-ci grâce au petit graphique en noir.

Dans notre cas, il s'agit de la carte réseau "Ethernet0".

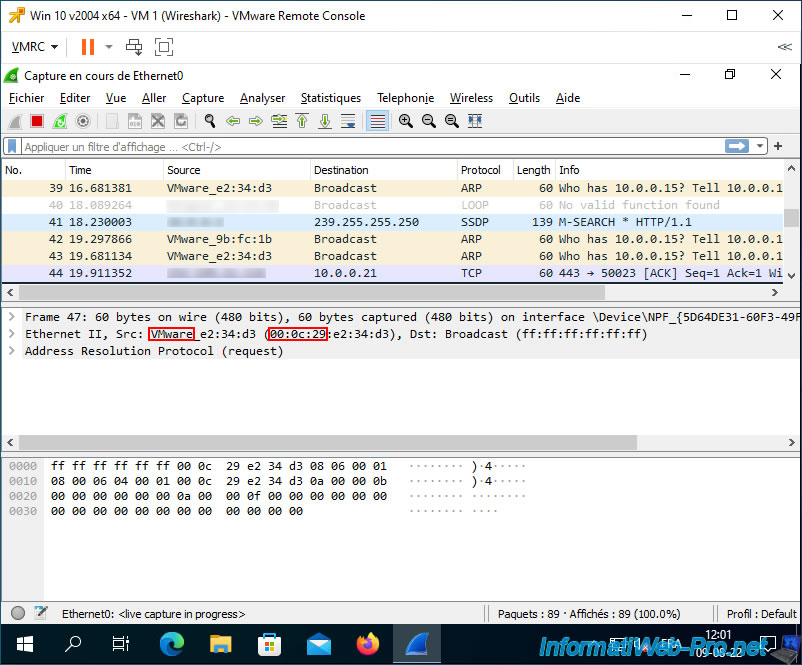

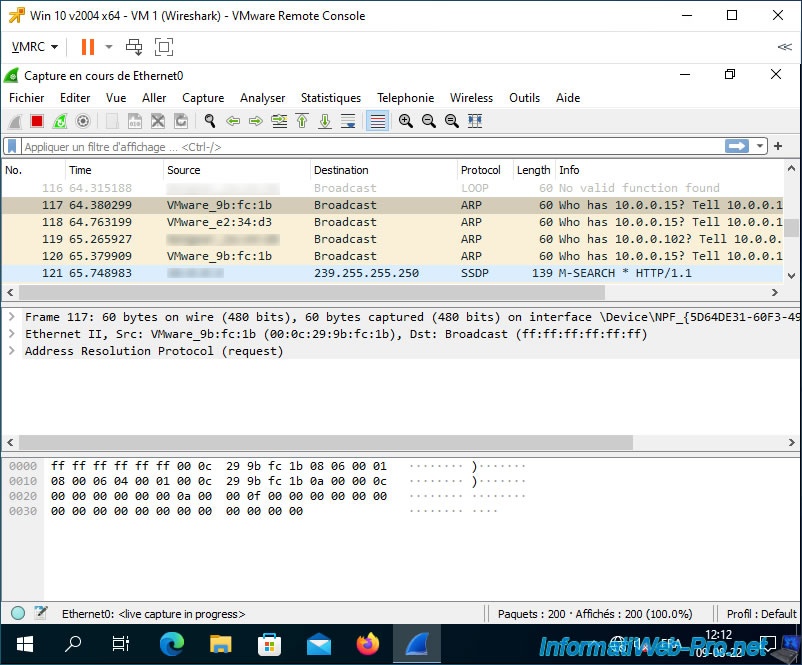

Comme vous pouvez le voir, par défaut, Wireshark capture déjà beaucoup de trames réseau, dont :

- du broadcast utilisant le protocole ARP (la destination étant une adresse IP terminant toujours par ...255).

- du broadcast utilisant le protocole SSDP, dont l'adresse IP de destination est toujours 239.255.255.250.

- du trafic TCP qui concerne notre machine virtuelle, dont l'adresse IP est "10.0.0.21".

- etc.

Comme vous pouvez le voir, Wireshark capture donc déjà le trafic réseau de la machine virtuelle sur laquelle il est installé.

Notez que Wireshark remplace à certains endroits le début des adresses MAC détectées par le nom du fabricant associé.

Par exemple : le préfixe MAC "00:0c:29" est géré par VMware.

Pour éviter de capturer le trafic réseau de cette machine virtuelle et pouvoir surveiller uniquement le trafic réseau de la machine virtuelle souhaitée (la VM 2 dans notre cas), vous devez modifier les paramètres de la carte réseau de cette VM 1 où Wireshark est installé.

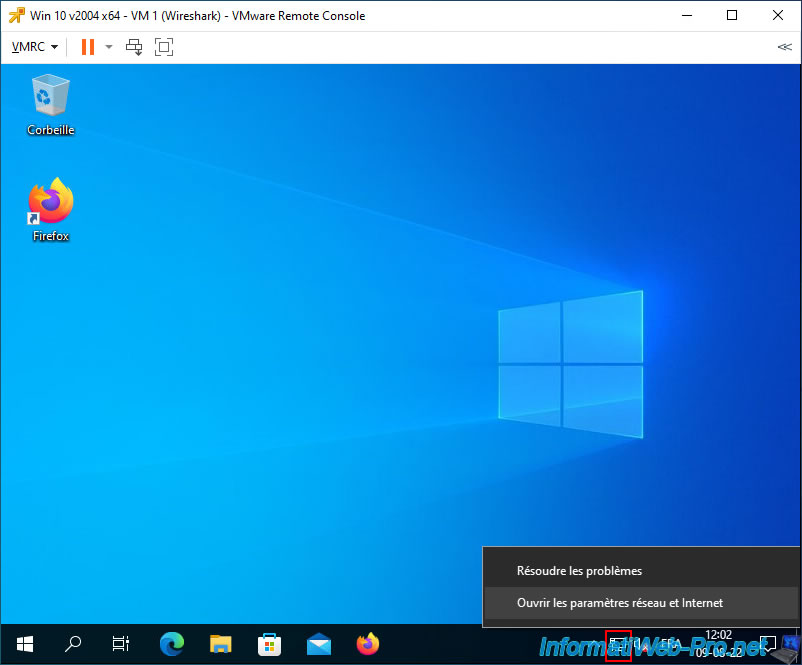

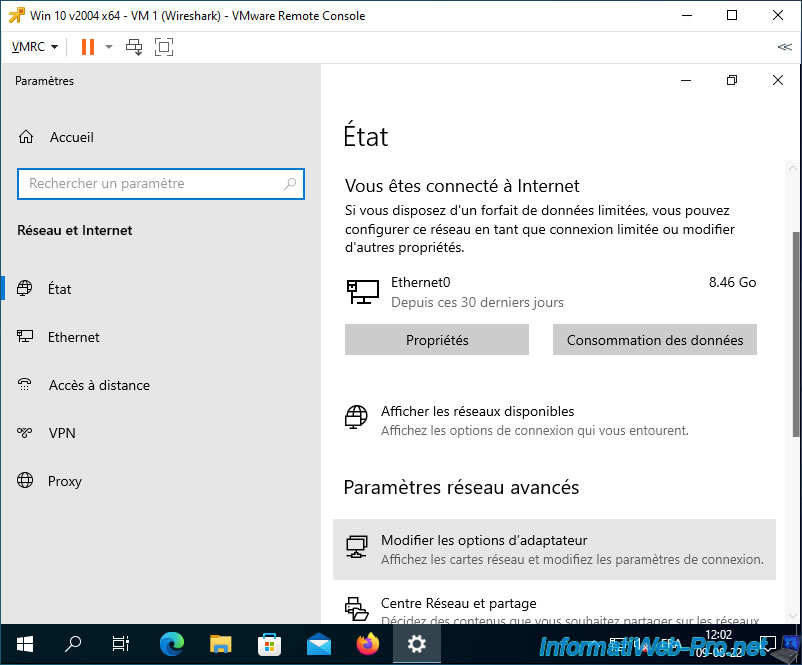

Pour cela, sous Windows 10, faites un clic droit "Ouvrir les paramètres réseau et Internet" sur l'icône réseau présente dans la barre des tâches.

Dans la fenêtre "Paramètres" qui apparait, cliquez sur "Modifier les options d'adaptateur".

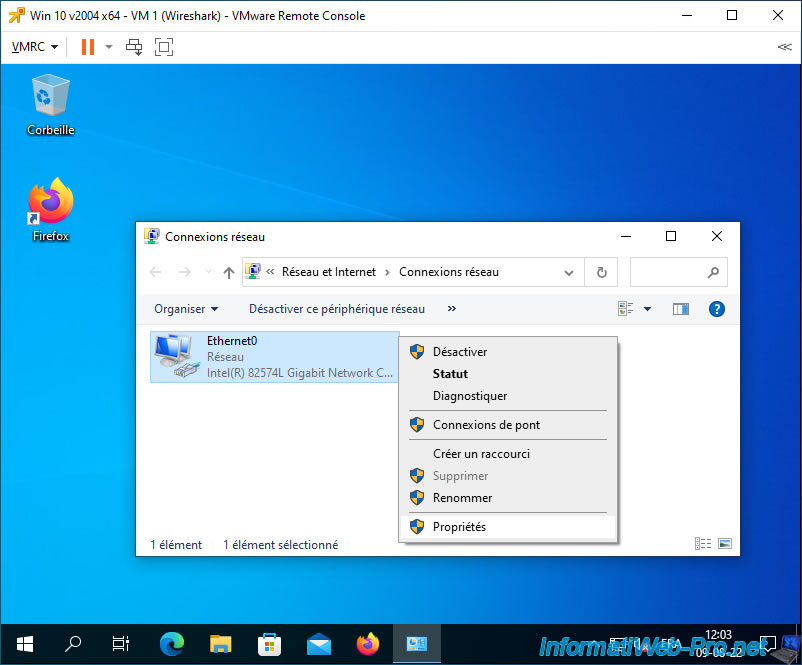

Faites un clic droit "Propriétés" sur la carte réseau qui apparait.

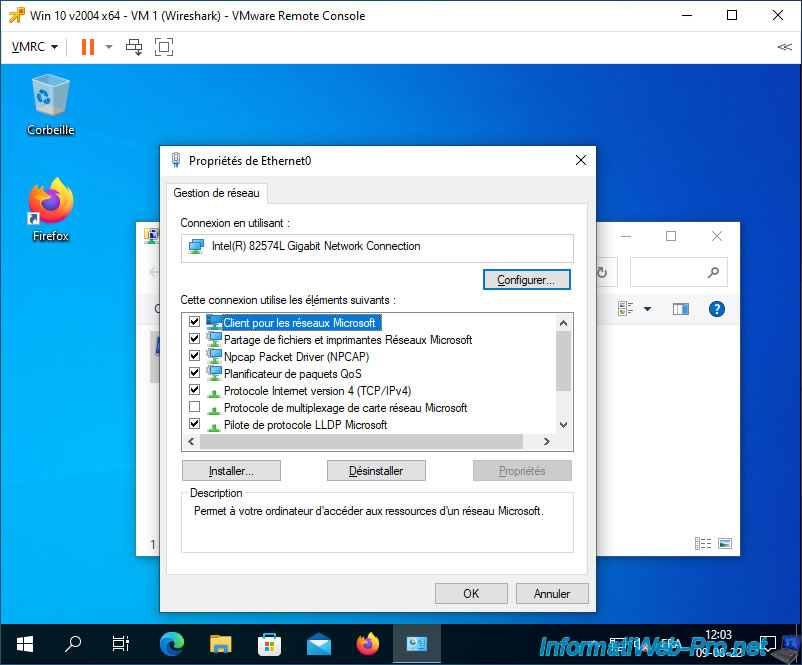

Comme vous pouvez le voir, par défaut, de nombreux composants sont activés, dont des fonctionnalités Microsoft, le protocole TCP/IP, ...

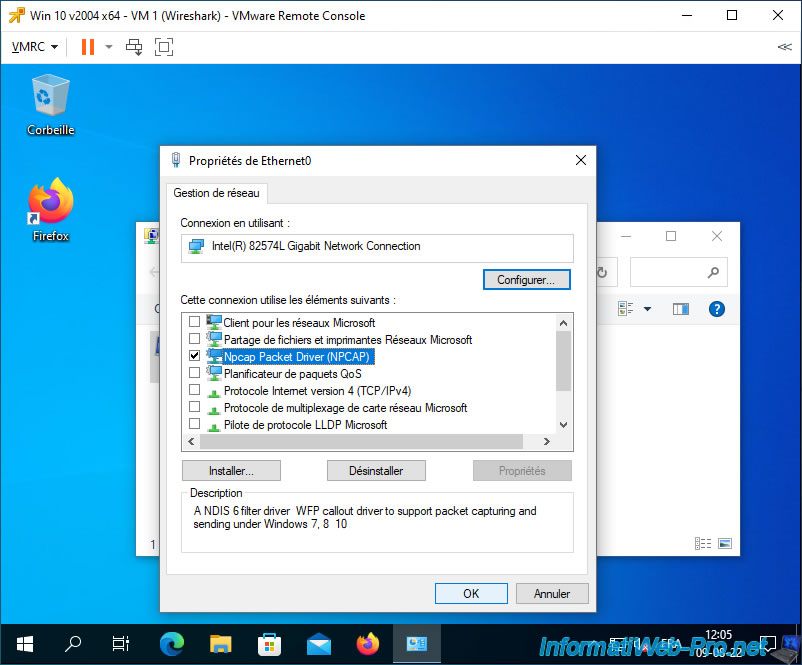

Pour éviter de capturer inutilement trop d'informations réseau concernant cette VM 1, décochez tous les composants excepté le composant "Npcap Packet Driver (NPCAP)" qui est utilisé pour capturer le trafic réseau sur cette carte réseau.

Dans Wireshark, il ne restera que le broadcast qui est envoyé automatiquement par tout le monde à tous les périphériques connectés au réseau.

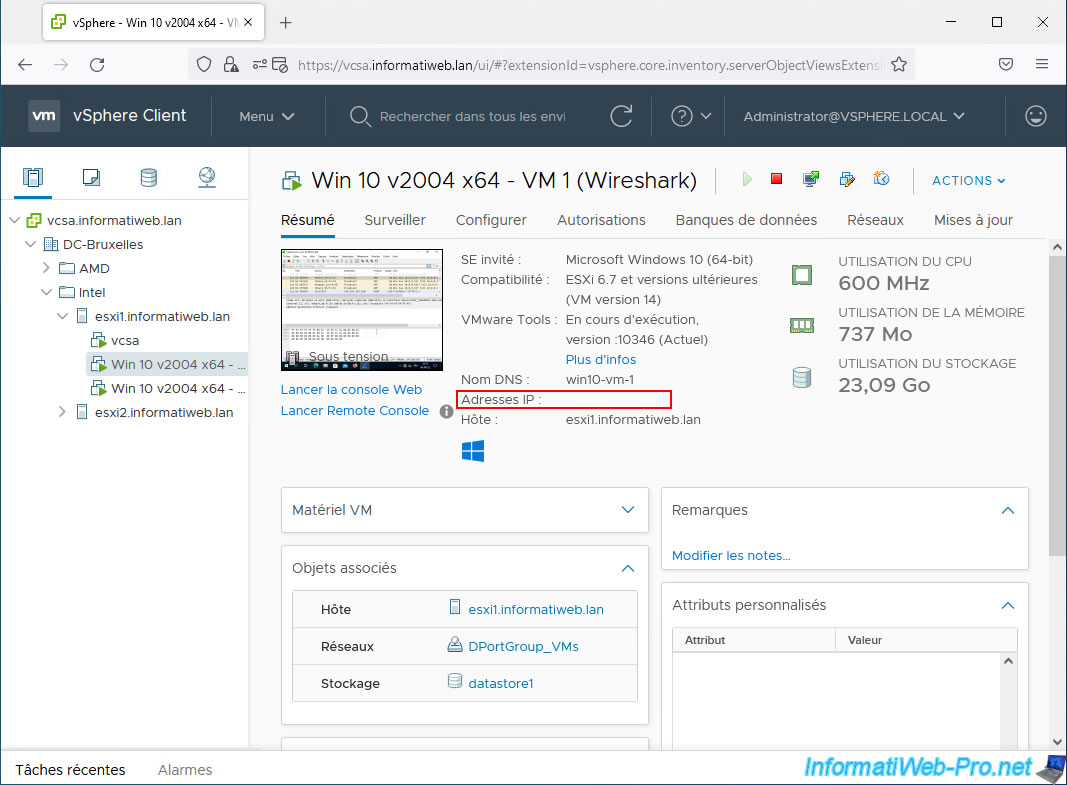

Notez que la désactivation des différents composants réseau (dont le protocole TCP/IPv4 ou IPv6) provoquera la disparition de l'adresse IP de cette VM sous vCenter étant donné que celle-ci n'a plus accès au réseau via une IP.

Néanmoins, cela ne l'empêchera pas de recevoir physiquement du trafic réseau via son adresse MAC.

5. Activer la mise en miroir du port

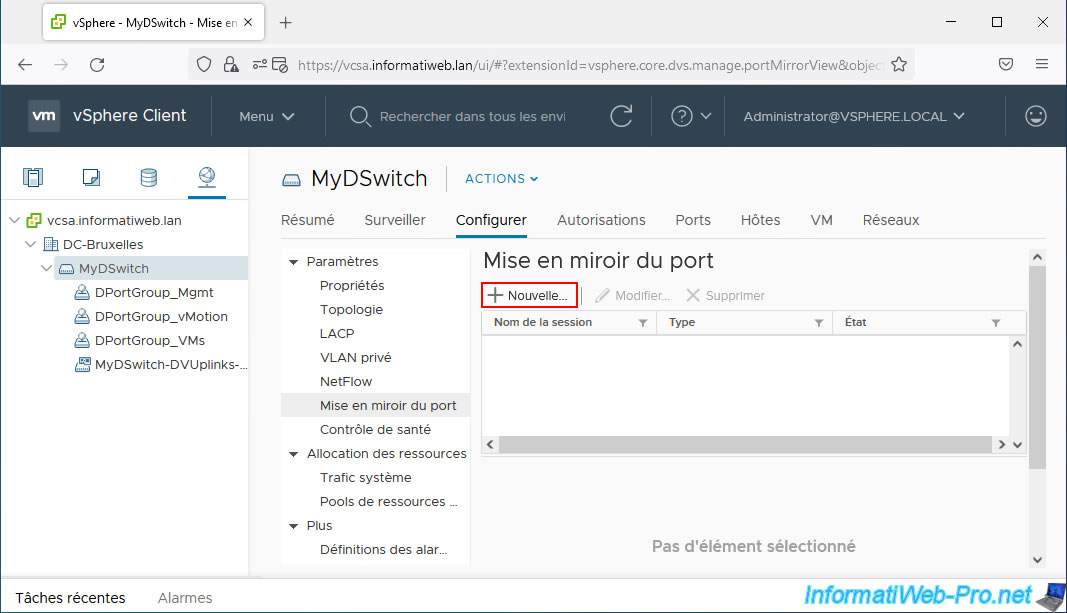

Pour dupliquer le trafic réseau d'un port et envoyer cette copie sur un autre port de votre commutateur virtuel distribué (vDS), sélectionnez le commutateur virtuel distribué (vDS) où est connectée la machine virtuelle que vous souhaitez surveiller.

Ensuite, allez dans "Configurer -> Paramètres -> Mise en miroir du port" et cliquez sur Nouvelle.

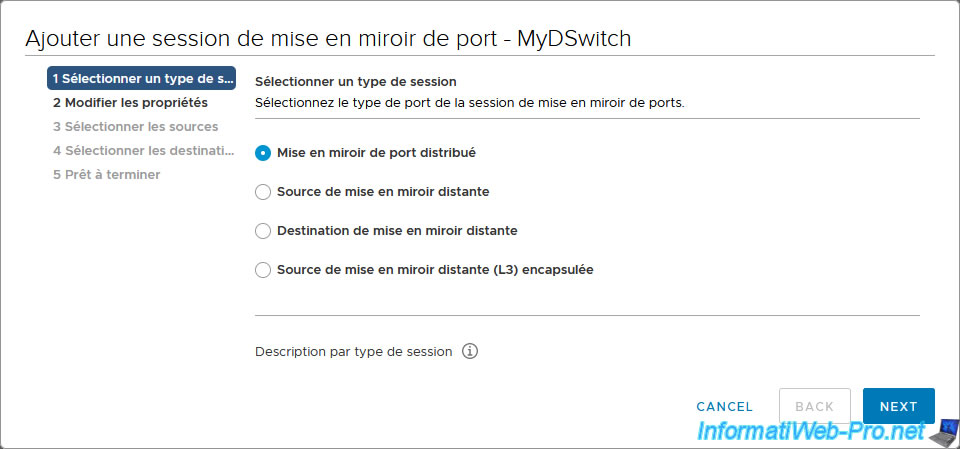

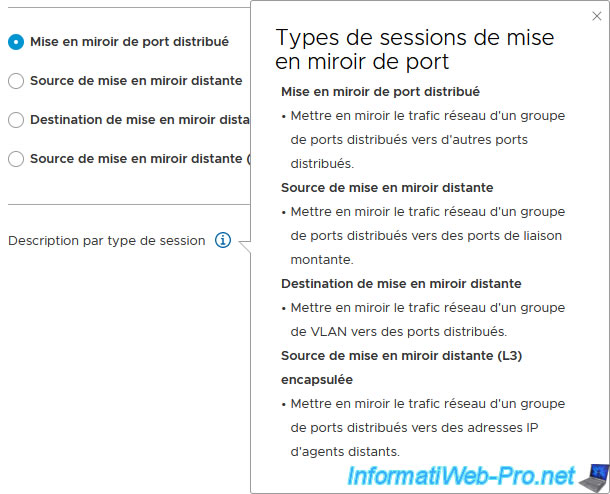

Comme vous pouvez le voir dans l'assistant "Ajouter une session de mise en miroir de port" qui apparait, vous pouvez créer différents types de sessions pour la mise en miroir de ports.

Pour en savoir plus sur ces différents types de sessions, cliquez sur le petit "i" à droite de "Description par type de session".

Les différents types de sessions de mise en miroir de port sont :

- Mise en miroir de port distribué : équivalent du SPAN qui permet de mettre en miroir le trafic réseau d'une machine virtuelle d'un groupe de ports distribués vers le même ou un autre groupe de ports distribués sur le même hôte.

Si la VM source et celle de destination ne sont pas sur le même hôte, cette session de mise en miroir de port ne fonctionnera pas. - Source de mise en miroir distante : équivalent du RSPAN qui permet de mettre en miroir le trafic réseau d'un groupe de ports distribués vers des ports de liaisons montantes.

- Destination de mise en miroir distante : permet de centraliser la surveillance du trafic réseau reçu via un système de VLAN depuis une session RSPAN vers des ports distribués.

Les options "Source de mise en miroir distante" et "Destination de mise en miroir distante" sont donc liées étant donné que la 1ère option duplique le trafic pour l'envoyer en session RSPAN et la 2ème option permet de récupérer cette copie sur le commutateur de destination pour l'envoyer sur le port distribué souhaité. - Source de mise en miroir distante (L3) encapsulée : équivalent du ERSPAN qui permet de mettre en miroir le trafic réseau d'une machine virtuelle d'un groupe de ports distribués vers une adresse IP (donc en utilisant la couche 3 (= L3) du modèle OSI).

Dans notre cas, nos 2 machines virtuelles sont connectées sur le même groupe de ports et plus précisément sur le même commutateur virtuel distribué, donc nous sélectionnons "Mise en miroir de port distribué".

Source : Sélectionner un type de session de mise en miroir de ports - VMware Docs.

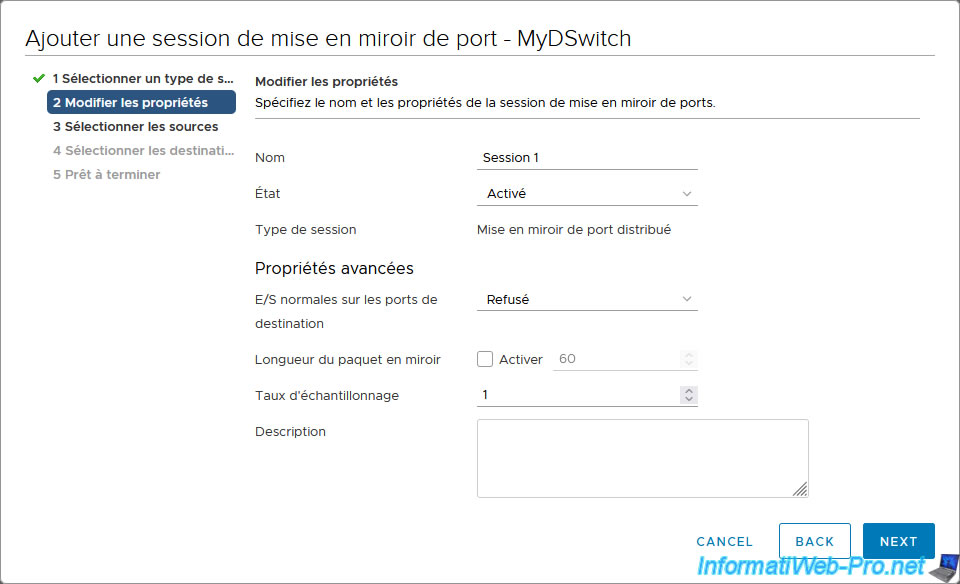

Dans les propriétés qui s'affichent, indiquez simplement un nom pour cette session de mise en miroir de port, choisissez "Etat : Activé" et laissez le reste par défaut.

Les propriétés disponibles sont :

- Nom : nom sous lequel cette session de mise en miroir de port apparaitra sous VMware vCenter Server (VCSA).

- Etat : permet d'activer ou désactiver cette session de mise en miroir de port.

- Type de session : affiche le type de session de mise en miroir de port que vous venez de sélectionner.

- E/S normales sur les ports de destination : sélectionner pour autoriser le trafic mis en miroir, mais refuser le trafic entrant.

- Longueur du paquet en miroir : l'activation de ce paramètre permet de limiter la taille des trames réseau mises en miroir en les tronquant à la valeur définie ici.

- Taux d'échantillonnage : vitesse d'échantillonnage des paquets. Ceci est activé par défaut.

- Description : une description que vous souhaitez ajouter pour cette mise en miroir de port.

Source : Spécifier le nom et les informations de session de mise en miroir de ports - VMware Docs.

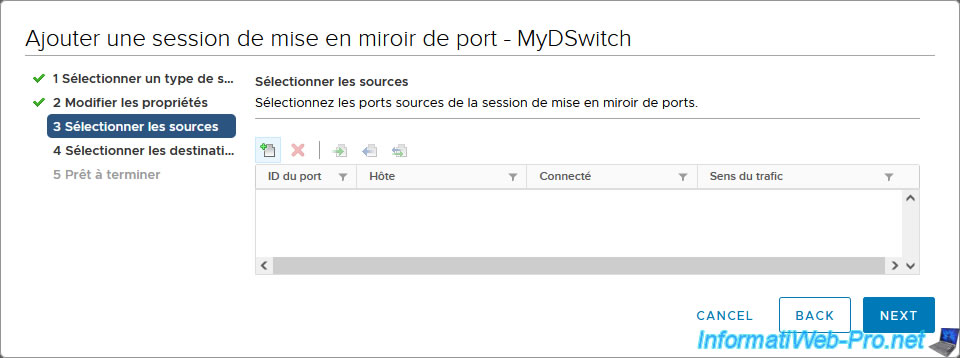

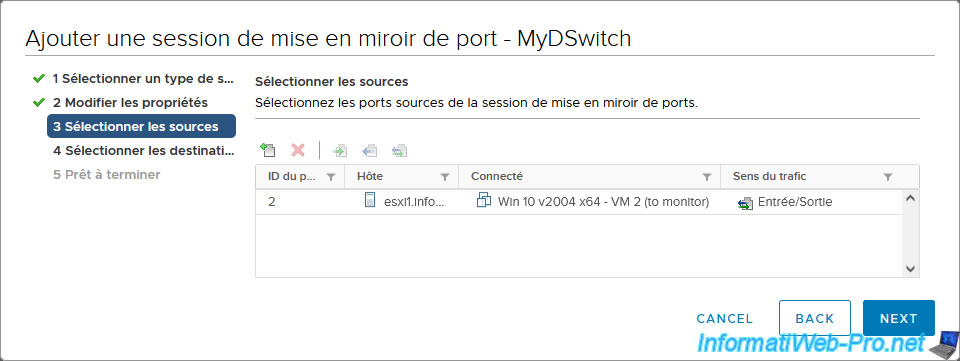

A l'étape "Sélectionner les sources", cliquez sur la 1ère icône (+).

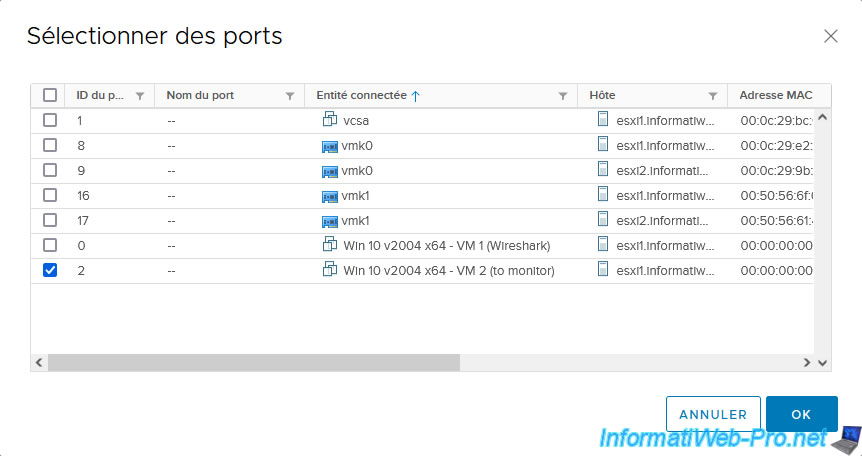

Dans la fenêtre "Sélectionner des ports" qui apparait, sélectionnez le port correspondant à la machine virtuelle dont vous souhaitez copier le trafic réseau.

Dans notre cas, la machine virtuelle "Win 10 v2004 x64 - VM 2 (to monitor)".

Cliquez sur Next.

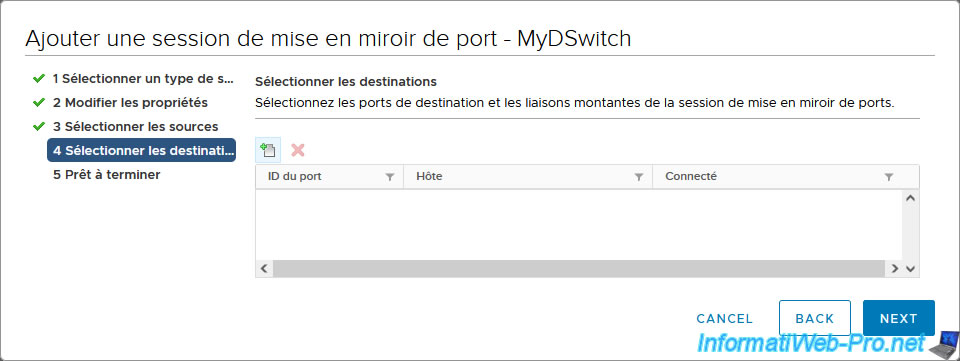

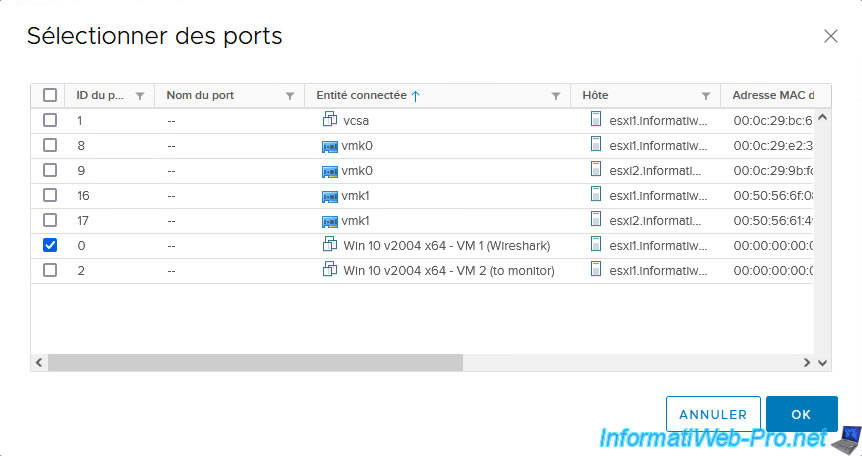

Pour la destination, cliquez à nouveau sur la 1ère icône (+).

Dans la fenêtre "Sélectionner des ports" qui apparait, sélectionnez le port correspondant à la machine virtuelle depuis laquelle vous souhaitez surveiller la copie du trafic réseau mise en miroir.

Dans notre cas, la machine virtuelle "Win 10 v2004 x64 - VM 1 (Wireshark)".

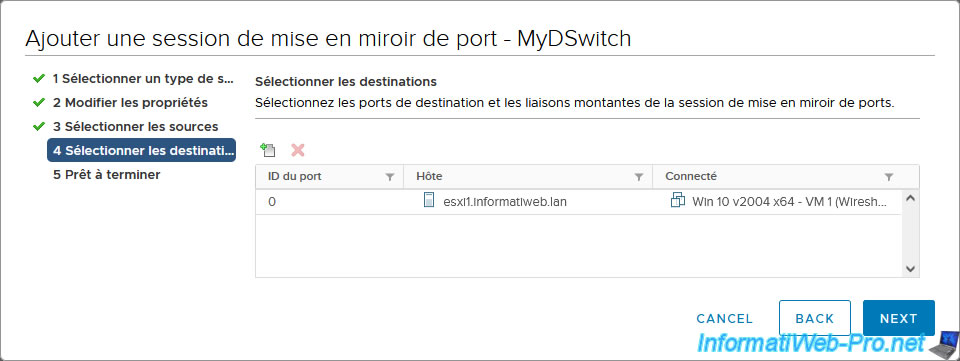

La machine virtuelle souhaitée apparait.

Cliquez sur : Next.

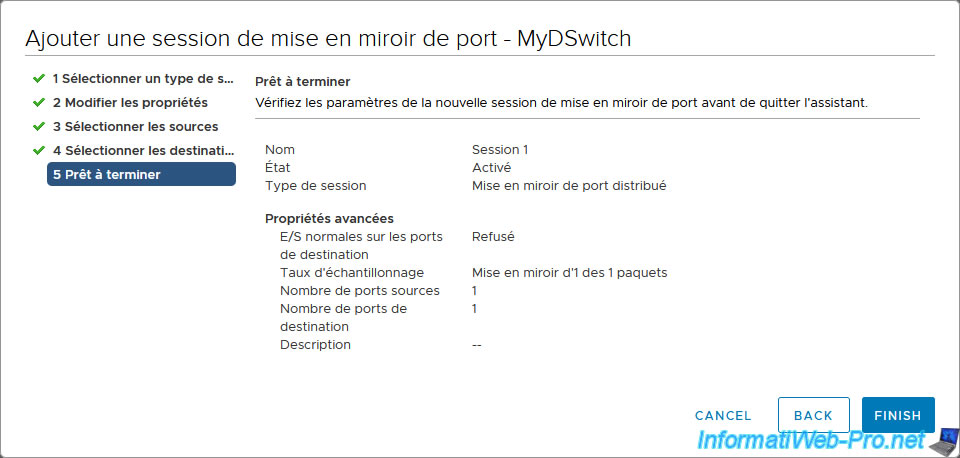

Un résumé de l'ajout de la session de mise en miroir de port apparait.

Cliquez sur Finish.

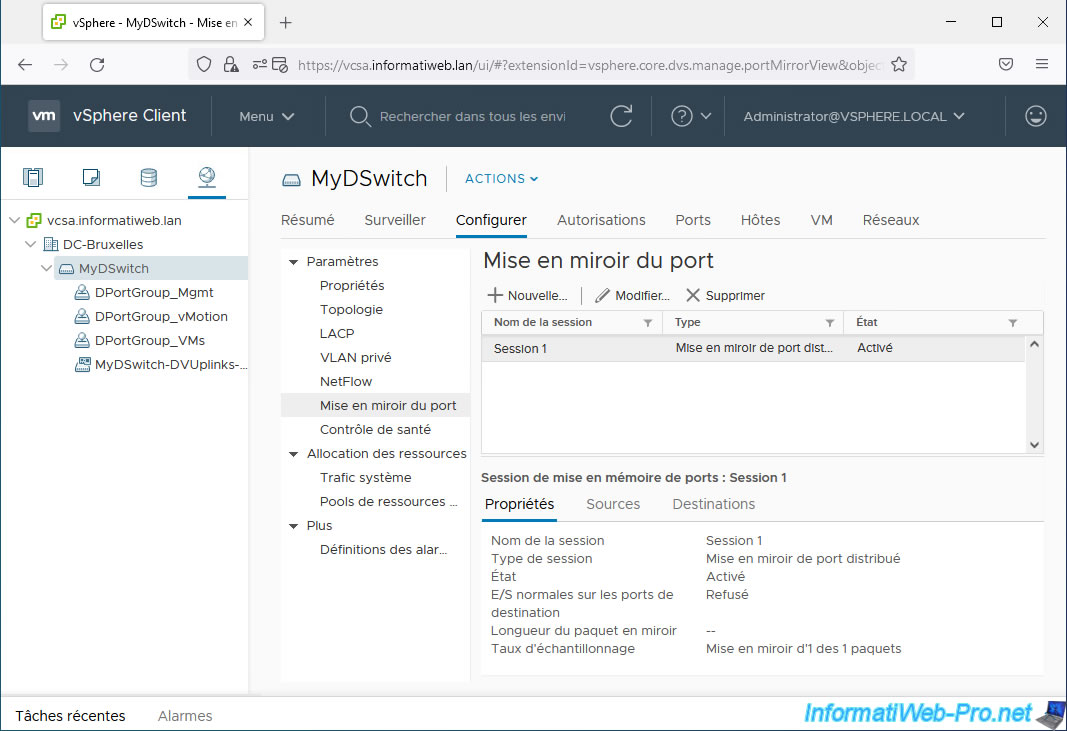

La mise en miroir du port créée apparait.

6. Capture du trafic réseau mis en miroir

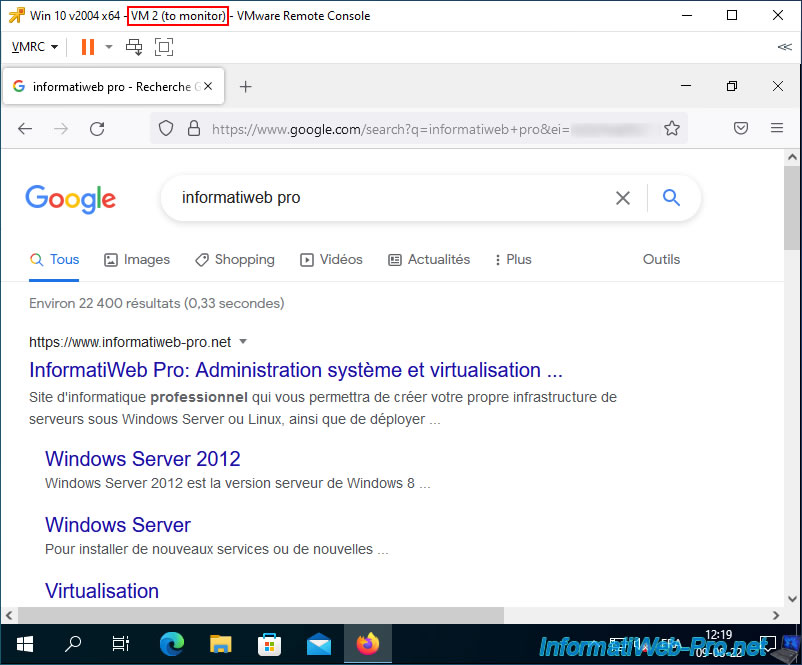

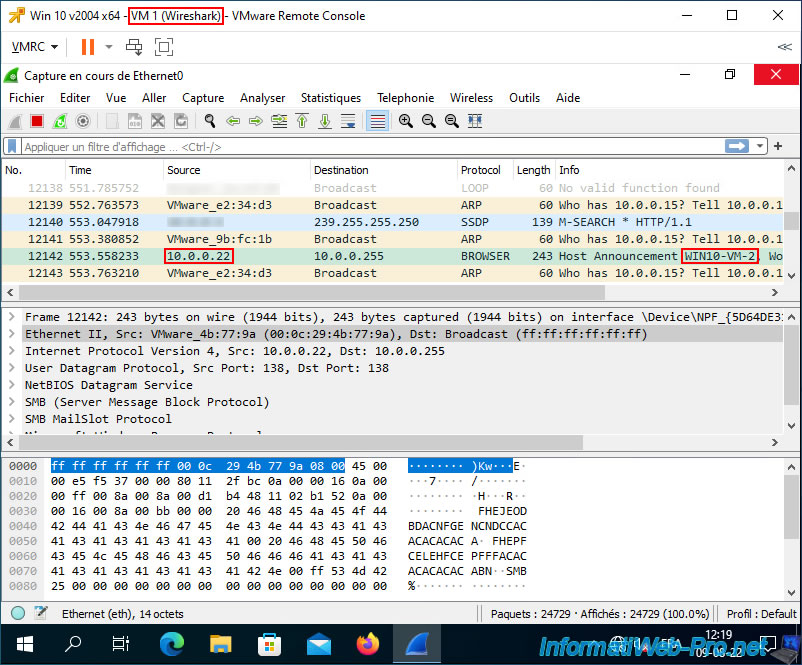

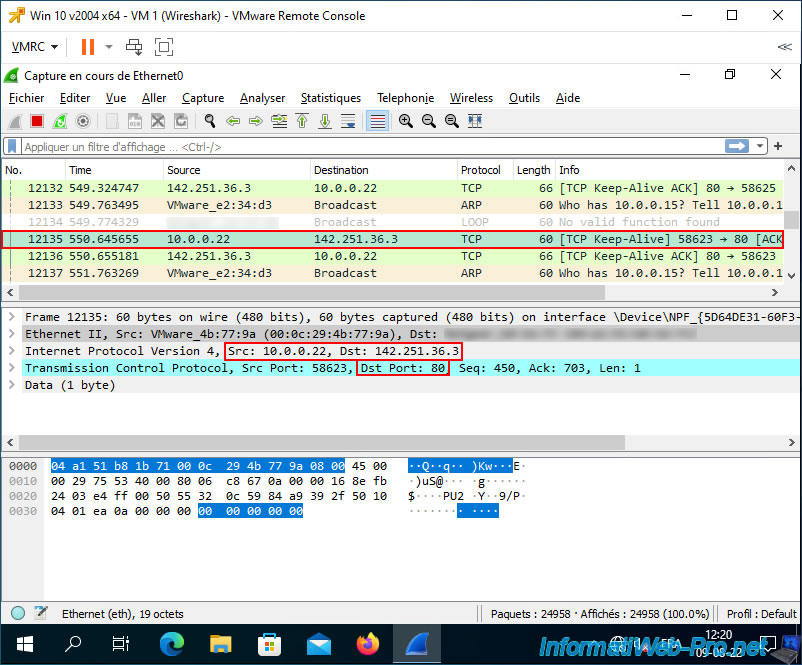

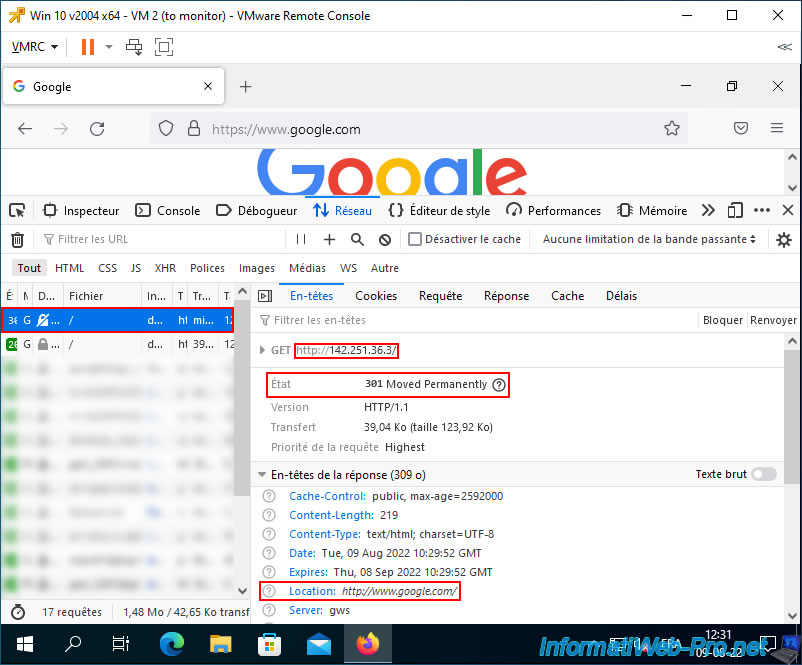

Pour tester la mise en miroir de port, nous avons lancé Wireshark sur notre "VM 1 (Wireshark), puis nous avons visité un simple site web sur notre "VM 2 (to monitor)".

Sur notre machine virtuelle où Wireshark est lancé, vous verrez du trafic dont la source ou la destination correspond à la machine virtuelle dont le trafic réseau est dupliqué (via la mise en miroir de port).

Dans notre cas, nous pouvons voir que le nom de la VM surveillée (Win10-VM-2) apparait, ainsi que son adresse IP "10.0.0.22" (voir le début du tutoriel pour les informations concernant nos machines virtuelles Windows 10).

En cherchant, on peut aussi retrouver du trafic réseau correspondant à la visite du site web.

D'où l'apparition du protocole TCP sur le port 80 (HTTP) et de l'adresse IP "142.251.36.3".

Notez que cette adresse IP correspond au site de Google.

Partager ce tutoriel

A voir également

-

VMware 10/3/2023

VMware ESXi 6.7 - Piles TCP/IP

-

VMware 5/8/2022

VMware ESXi 7.0 / 6.7 - Etendre une banque de données (sur un second disque dur)

-

VMware 9/10/2024

VMware vSphere 6.7 - Cloner des machines virtuelles vers une bibliothèque de contenu

-

VMware 29/1/2025

VMware vSphere 6.7 - Surveiller trafic réseau via NetFlow

Pas de commentaire