Sécuriser l'accès à VMware vCenter Server (VCSA) en HTTPS sous VMware vSphere 6.7

- VMware

- 25 octobre 2024 à 13:03

-

- 3/7

5. Demander un certificat auprès de votre autorité de certification sous Windows Server

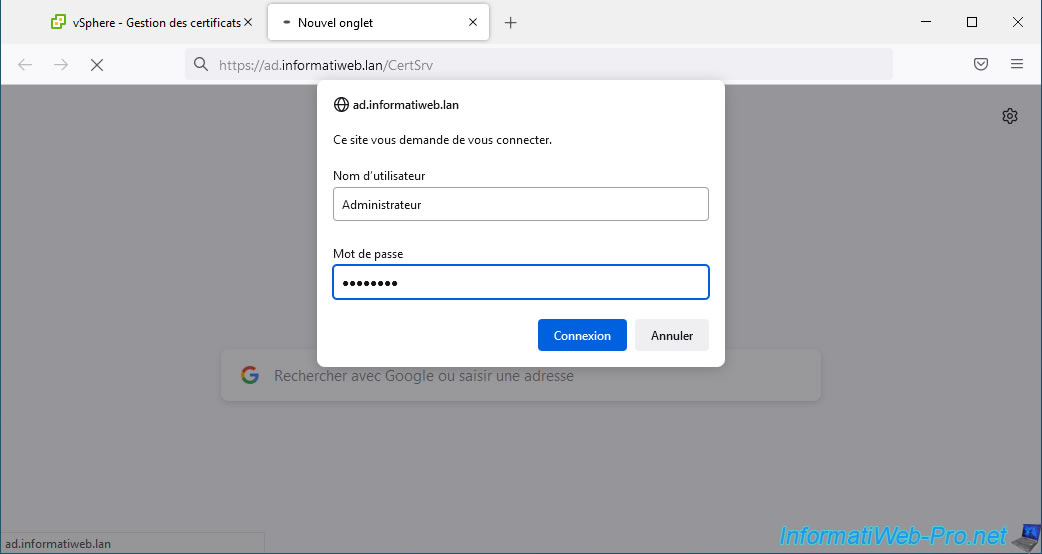

Pour soumettre la demande de certificat générée depuis votre serveur VMware vCenter Server (VCSA), vous devrez vous connecter à l'interface web de votre autorité de certification sous Windows Server.

Pour cela, connectez-vous à l'adresse "https://[nom de domaine ou adresse IP du serveur où est installé le rôle Autorité de certification]/CertSrv".

Ce qui donne dans notre cas "https://ad.informatiweb.lan/CertSrv".

Utilisez le compte Administrateur de votre domaine qui, par défaut, est autorisé à inscrire (générer) des certificats en utilisant le modèle de certificat créé précédemment.

Sinon, modifiez le modèle de certificat créé précédemment et ajoutez l'utilisateur souhaité dans l'onglet "Sécurité" de celui-ci et ajoutez-lui les droits "Lecture" et "Inscrire".

Si cette interface web n'est pas disponible dans votre cas, c'est que le service de rôle "Inscription de l'autorité de certification via le Web" du rôle "Services de certificats Active Directory" n'est pas installé dans votre cas.

Si tel est le cas, installez-le et référez-vous à l'étape "Installer l'interface web de l'autorité de certification" de notre tutoriel concernant la création d'une autorité de certification racine d'entreprise (si besoin).

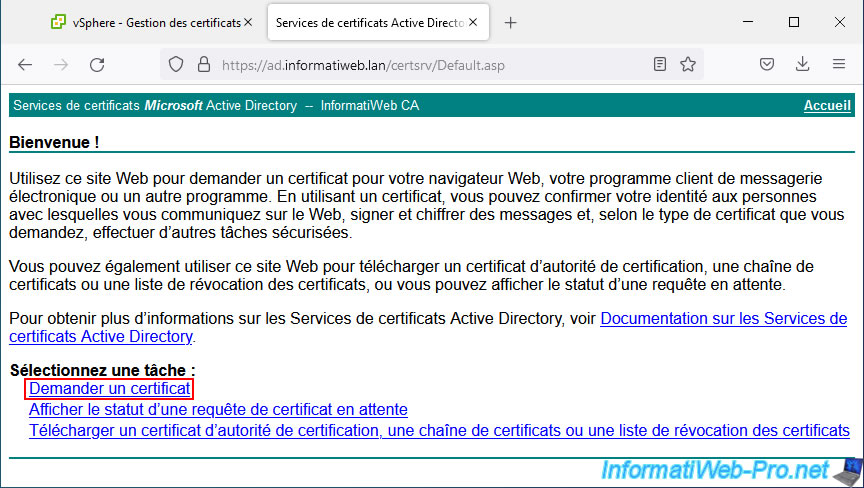

Sur la page web "Services de certificats Microsoft Active Directory - [nom de votre autorité de certification]" qui s'affiche, cliquez sur le lien "Demander un certificat".

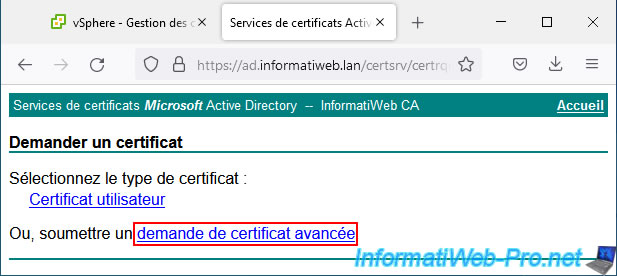

Ensuite, cliquez sur : demande de certificat avancée.

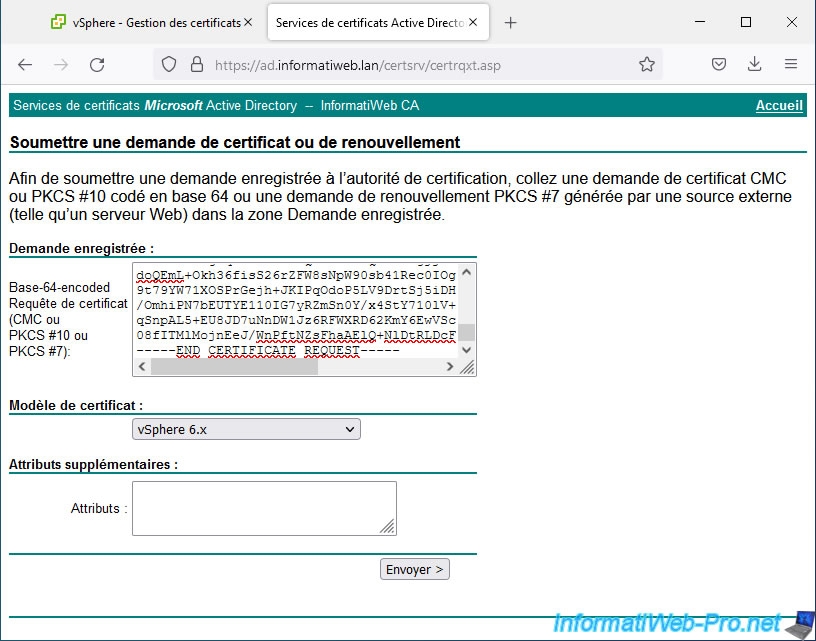

Collez la demande de certificat générée par votre serveur VMware vCenter Server (VCSA), sélectionnez le modèle de certificat "vSphere 6.x" créé précédemment et cliquez sur Envoyer.

Note : si ce modèle n'apparait pas dans votre cas :

- vérifiez que vous avez ajouté le modèle de certificat "vSphere 6.x" créé à la liste des modèles de certificats à délivrer

- dans l'onglet "Sécurité" du modèle de certificat "vSphere 6.x" créé, vérifiez que l'utilisateur que vous avez utilisé pour vous connecter à cette interface web possède au moins les droits "Lecture" et "Inscrire" pour ce modèle de certificats

- dans l'onglet "Compatibilité" du modèle de certificat "vSphere 6.x" créé sur votre autorité de certification, vérifiez que la valeur sélectionnée pour l'option "Autorité de certification" est au maximum "Windows Server 2008 R2".

- si vous possédez plusieurs contrôleurs de domaines dans votre infrastructure, il est possible que ce modèle n'ait pas encore été répliqué sur le contrôleur de domaine utilisé actuellement. Si besoin, forcez la réplication des données de votre infrastructure Active Directory.

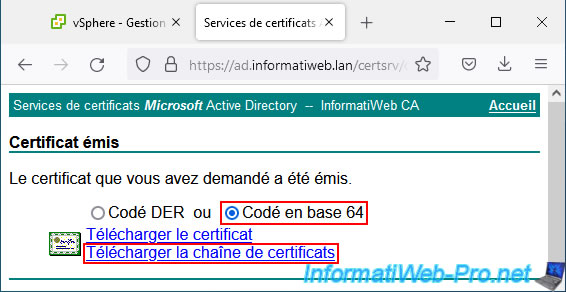

Si l'opération réussi, le message "Certificat émis" apparait.

Sélectionnez l'option "Codé en base 64" pour obtenir le certificat au format PEM et cliquez sur "Télécharger la chaine de certificats" pour obtenir le certificat émis pour votre serveur VMware vCenter Server (VCSA), ainsi que tous les certificats parents (la ou les différentes autorités de certifications parentes) pour respecter les pré-requis demandés par VMware.

En effet, si un certificat de la chaine de confiance est manquant, le certificat sera considéré comme non valide.

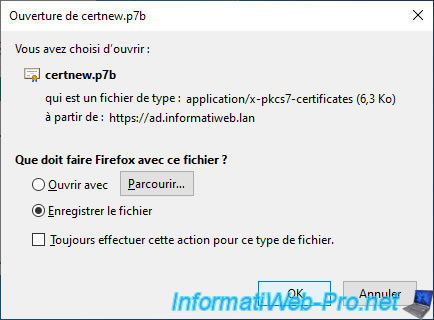

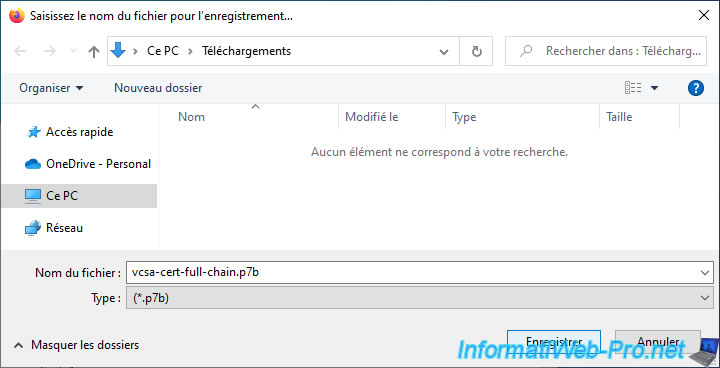

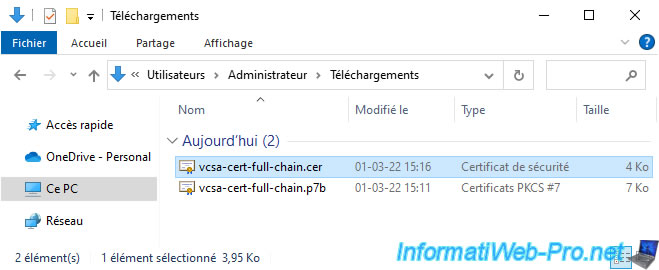

Votre navigateur web vous proposera de télécharger un certificat nommé : certnew.p7b.

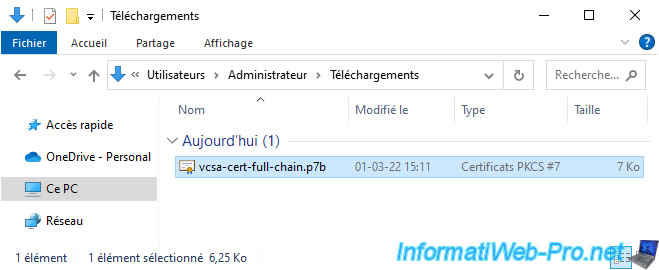

Dans notre cas, nous l'avons enregistré sous le nom : vcsa-cert-full-chain.p7b.

Comme vous pouvez le voir, Windows 10 reconnait qu'il s'agit d'un certificat PKCS #7.

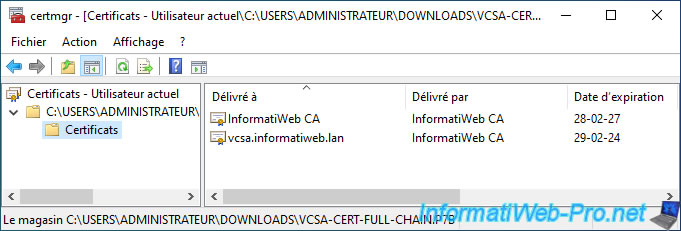

Si vous faites un double clic sur ce fichier ".p7b", vous verrez que ce fichier contient en réalité tous les certificats de la chaine de confiance nécessaires à la vérification de la validité du certificat téléchargé.

Dans notre cas, il contient 2 certificats :

- InformatiWeb CA : le certificat (sans la clé privée) de notre autorité de certification

- vcsa.informatiweb.lan : le certificat émis par notre autorité de certification "InformatiWeb CA" pour notre serveur "vcsa.informatiweb.lan".

Un peu plus tard dans ce tutoriel, vous verrez que VMware vCenter Server attend une chaine de certificats au format ".cer", ".pem" ou ".crt".

Vous devrez donc convertir ce fichier ".p7b" au format ".cer".

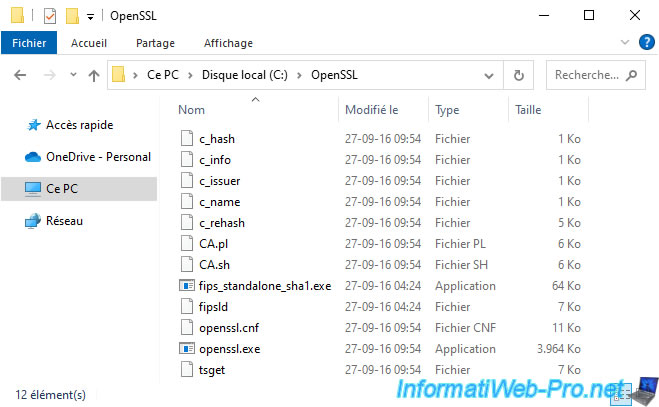

Pour cela, téléchargez OpenSSL, décompressez le fichier téléchargé et copie le contenu du dossier "bin" dans le dossier "C:\OpenSSL" que vous devez créer.

Ensuite, ouvrez un invite de commandes et tapez ceci pour convertir le certificat ".p7b" au format ".cer" :

Batch

cd C:\OpenSSL openssl pkcs7 -print_certs -in C:\Users\Administrateur\Downloads\vcsa-cert-full-chain.p7b -out C:\Users\Administrateur\Downloads\vcsa-cert-full-chain.cer

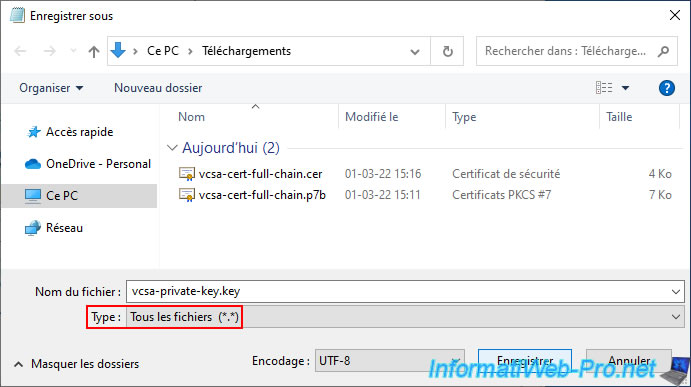

Une fois la commande OpenSSL exécutée, vous verrez un nouveau certificat au format ".cer" apparaitre à côté du fichier ".p7b".

6. Obtenir la clé privée générée par votre serveur lors de la demande de signature de certificat

Lorsque vous générez la demande de signature de certificat (CSR) depuis le client web "VMware vSphere Client" de votre serveur VMware vCenter Server, la clé privée est générée sur le disque dur virtuel de ce serveur.

Néanmoins, ce client web ne fournit pas de lien pour la télécharger facilement.

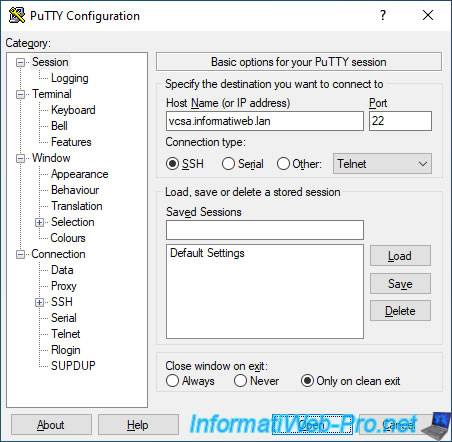

Vous devrez donc activer le protocole SSH de votre serveur VMware vCenter Server (VCSA) et vous connecter à celui-ci via PuTTY (par exemple) pour l'obtenir en ligne de commandes.

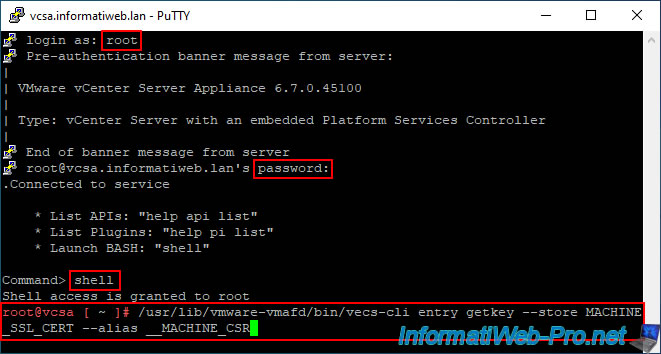

Connectez-vous en tant que root et utilisez le shell Linux en tapant la commande "shell".

En effet, par défaut, vous êtes dans le shell de l'appliance VCSA et non le Shell BASH de Linux.

Bash

shell

Ensuite, tapez la commande :

Bash

/usr/lib/vmware-vmafd/bin/vecs-cli entry getkey --store MACHINE_SSL_CERT --alias __MACHINE_CSR

Note : si vous avez un serveur VMware vCenter Server sous Windows Server, il vous suffit de remplacer "/usr/lib/vmware-vmafd/bin/vecs-cli" par "vecs-cli.exe" dans la commande ci-dessus.

Le programme "vecs-cli.exe" se trouve dans le dossier "C:\Program Files\VMware\vCenter Server\vmafdd".

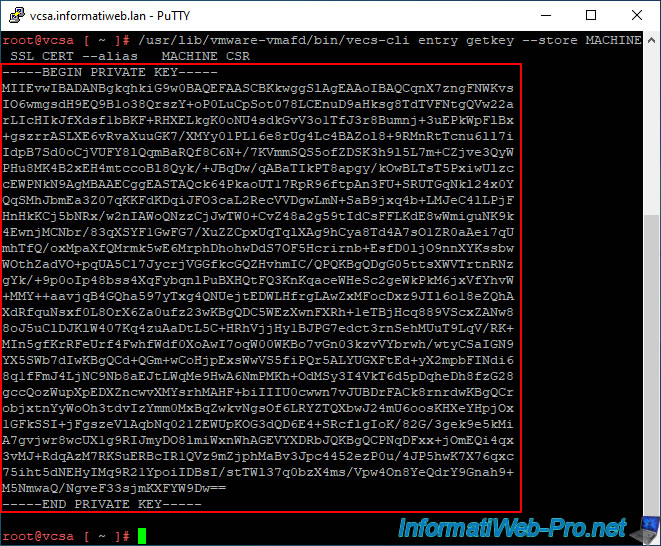

La clé privée dont vous avez besoin apparait.

Copiez ce texte en incluant la ligne "BEGIN PRIVATE KEY" de début et la ligne "END PRIVATE KEY" de fin.

Plain Text

-----BEGIN PRIVATE KEY----- xxxxxxxxxxxxxxxxxxxxxxxxxxxx... -----END PRIVATE KEY-----

Note : pour copier ce texte avec PuTTY, sélectionnez le texte (et laissez-le sélectionné).

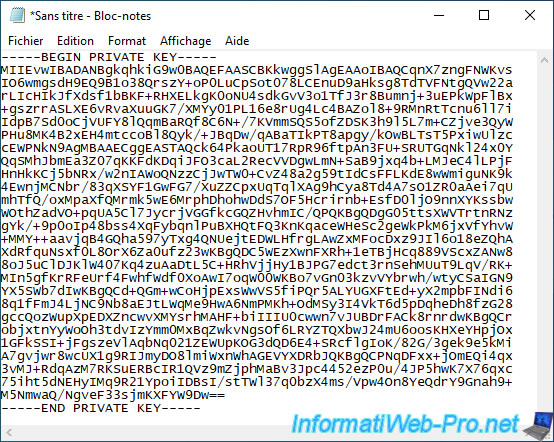

Ensuite, ouvrez le bloc-notes et collez le texte (copié automatiquement lors de la sélection de ce texte dans PuTTY).

Enregistrez ce fichier texte sous le nom : vcsa-private-key.key.

Partager ce tutoriel

A voir également

-

VMware 6/3/2024

VMware vSphere 6.7 - Activer le protocole SSH sous VCSA

-

VMware 11/4/2024

VMware vSphere 6.7 - Activer le thème sombre du vSphere Client

-

VMware 5/7/2024

VMware vSphere 6.7 - Ajouter des ressources (vCPU/RAM) à chaud aux VMs

-

VMware 31/7/2024

VMware vSphere 6.7 - Ajouter une source d'identité Active Directory

Pas de commentaire