Créer un tunnel VPN site à site (S2S) via OpenVPN sécurisé avec SSL/TLS (mode L2) sous pfSense 2.6

- Pare-feu

- pfSense

- 19 septembre 2025 à 09:48

-

- 4/7

6. Configurer le site 2 à Paris pour OpenVPN

6.1. Désactiver le serveur DHCP du site 2 (Paris)

Pour éviter les conflits d'adresses IP dans le futur, il est important que vous désactiviez le serveur DHCP du site distant.

Ainsi, seulement le serveur DHCP du site 1 (Bruxelles) installé et configuré au siège de l'entreprise s'occupera de distribuer des adresses IP aux machines de vos différents sites physiques reliés grâce au tunnel OpenVPN de couche 2 (L2).

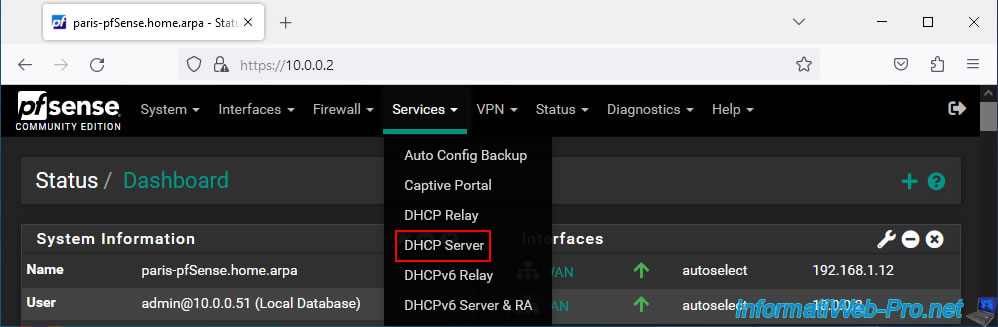

Sur le site 2 (Paris), allez dans : Services -> DHCP Server.

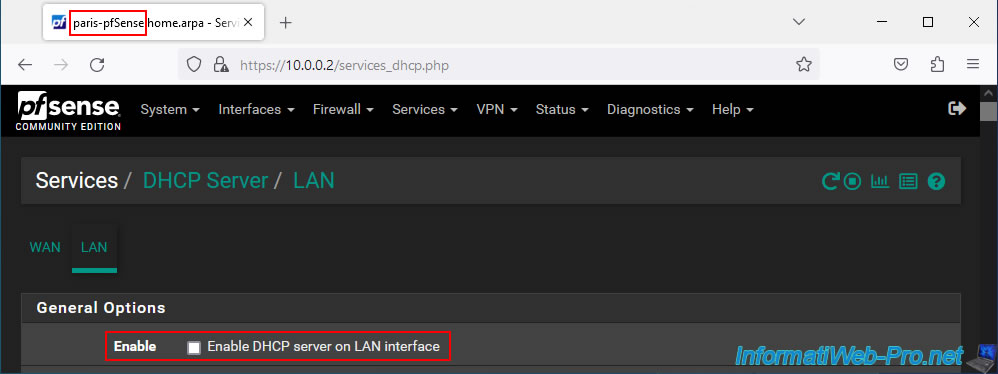

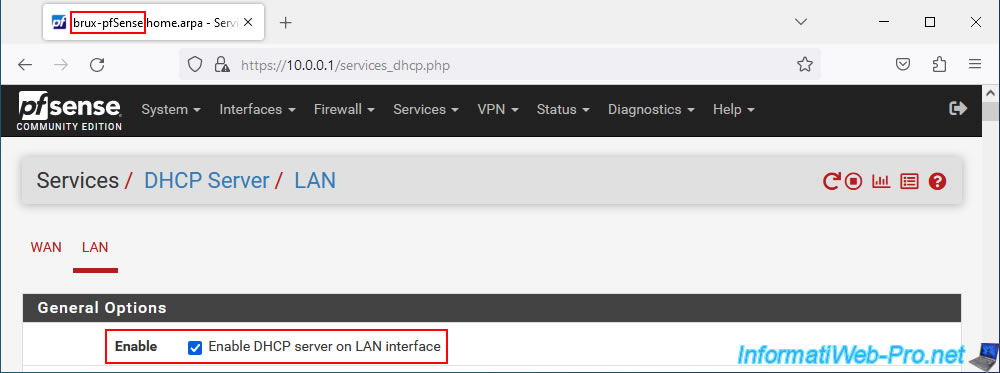

Dans l'onglet "LAN", décochez la case "Enable DHCP server on LAN interface" pour désactiver ce serveur DHCP pour le réseau LAN du site 2 (Paris).

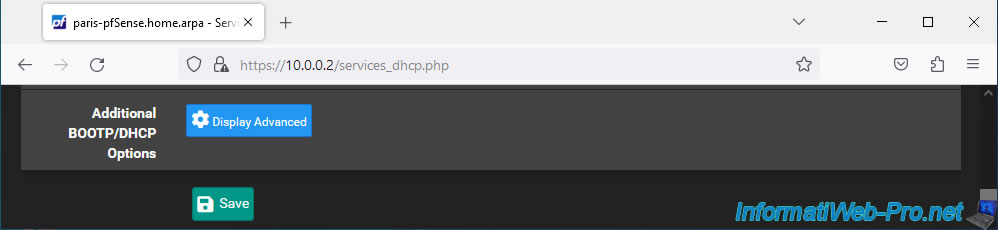

En bas de page, cliquez sur Save.

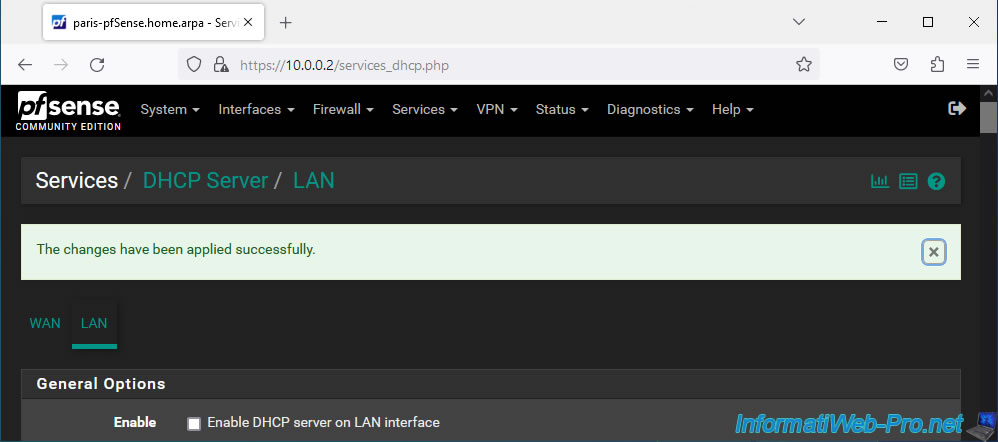

La modification a été enregistrée.

Sur le site 1 (Bruxelles), allez au même endroit et assurez-vous que la case "Enable DHCP server on LAN interface" est cochée.

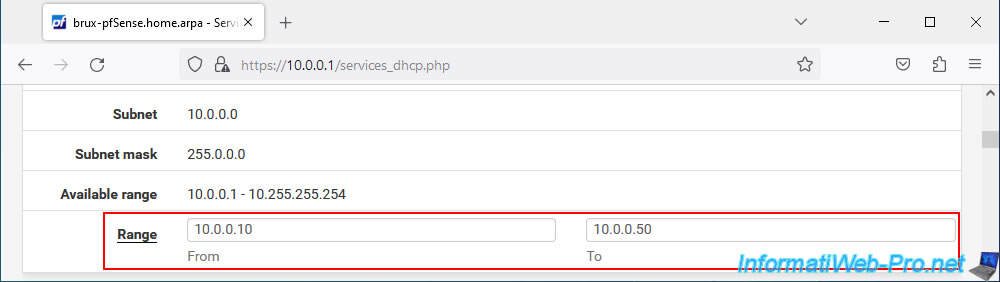

Comme vous pouvez le voir, dans notre cas, notre serveur DHCP distribuera les adresses IP "10.0.0.10" à "10.0.0.50".

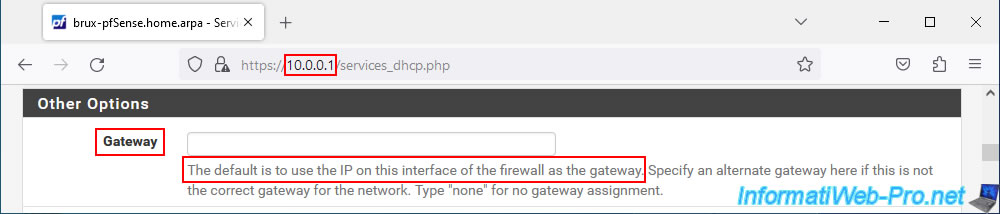

Pour la passerelle par défaut, pfSense enverra automatiquement l'adresse IP de l'interface LAN de cette machine.

Ce qui signifie que les machines du site 2 (Paris) recevront également l'adresse IP de l'interface LAN de la machine pfSense située sur le site 1 (Bruxelles).

Ce qui veut dire qu'Internet passera toujours par le site 1 (Bruxelles). Ce qui est pratique pour filtrer l'accès à Internet des machines présentes sur les autres sites physiques de votre entreprise.

6.2. Importer les certificats pour OpenVPN sur le site 2 (Paris)

Pour configurer le client OpenVPN sur le site 2 (Paris), vous aurez besoin :

- du certificat de l'autorité de certification (CA) interne créé précédemment sur le site 1 (Bruxelles)

- du certificat et de la clé privée de votre futur client OpenVPN.

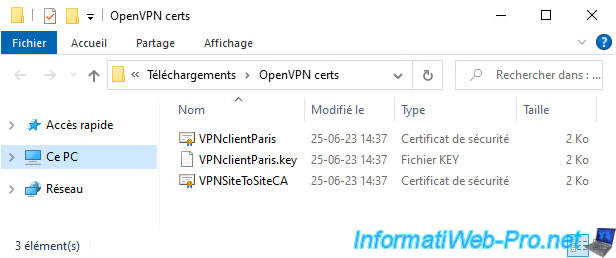

Ce qui donne dans notre cas :

- VPNclientParis : le certificat du futur client OpenVPN.

- VPNclientParis.key : la clé privée associée à ce certificat.

- VPNSiteToSiteCA : le certificat de l'autorité de certification (CA) interne.

Note : ces fichiers ont été exportés précédemment en suivant l'étape "1.4. Exporter le certificat de la CA interne et les certificats clients" du tutoriel cité précédemment.

Pour importer ces fichiers, suivez les étapes "2.1." et "2.2." (Importer le certificat ...) de notre tutoriel "pfSense 2.6 - Créer un tunnel VPN site à site (S2S) via OpenVPN sécurisé avec SSL/TLS (mode L3)".

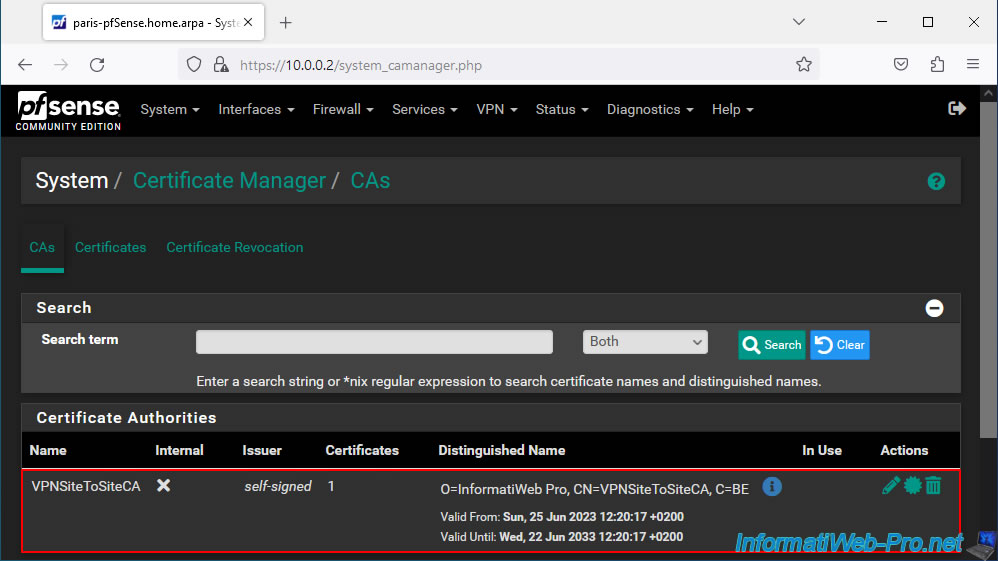

Une fois les fichiers importés, vous aurez le certificat "VPNSiteToSiteCA" dans l'onglet "CAs" du menu "System -> Cert. Manager".

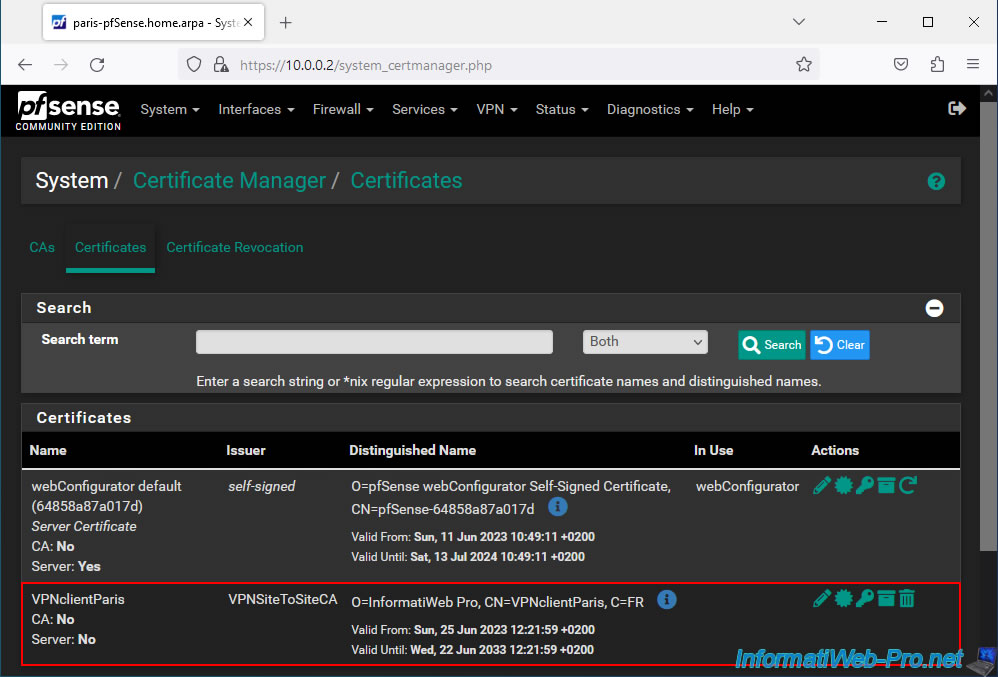

Dans l'onglet "Certificates", vous trouverez le certificat de type "utilisateur" pour votre futur client OpenVPN.

Dans notre cas : VPNclientParis.

6.3. Créer un client OpenVPN sur le site 2 (Paris)

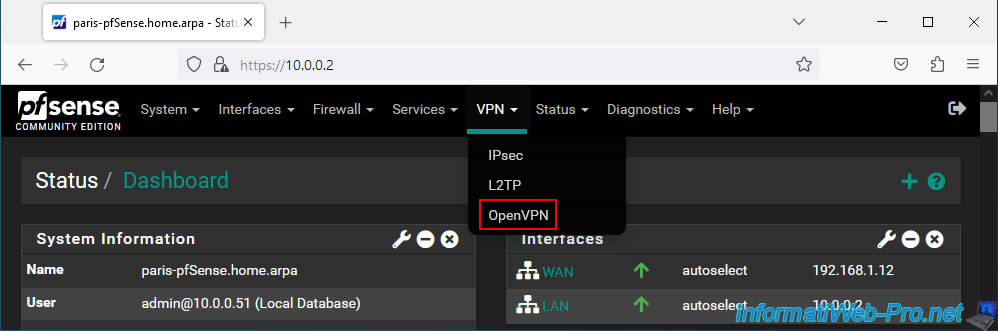

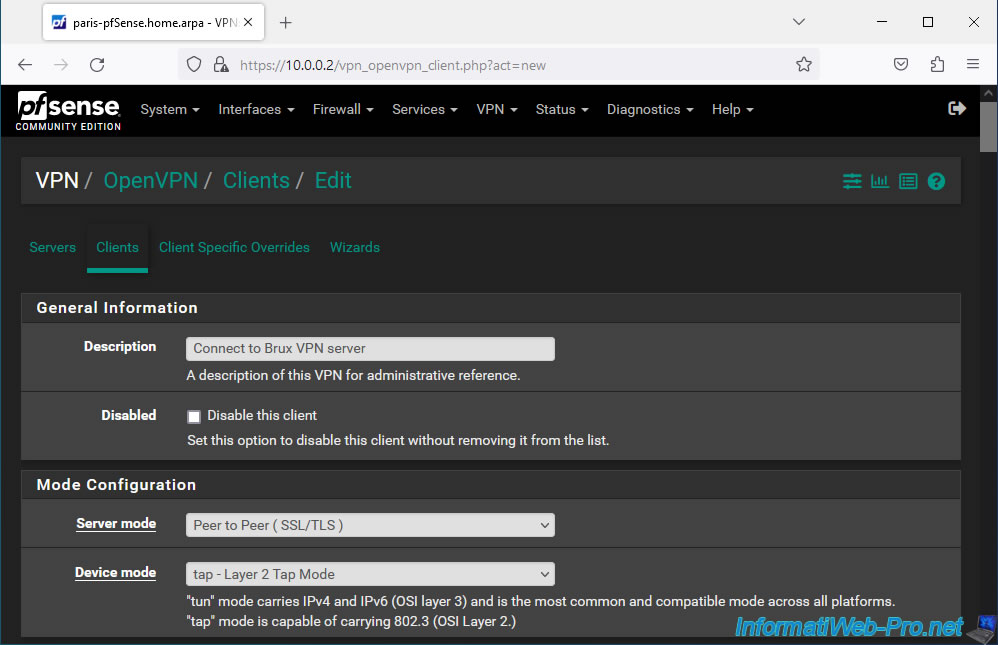

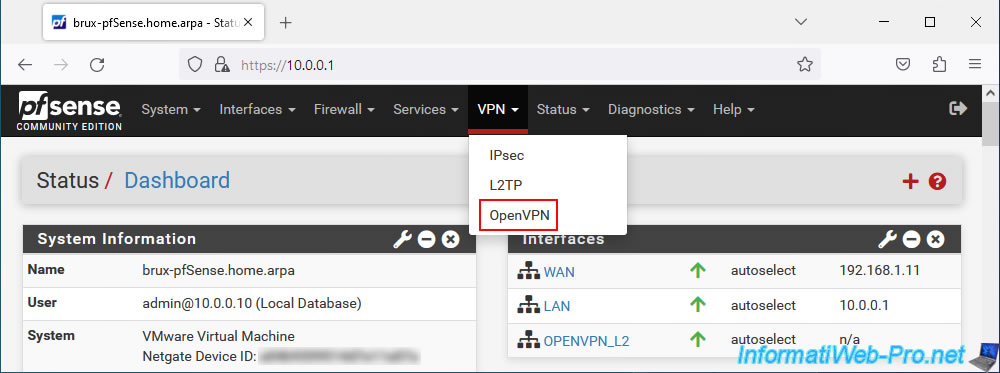

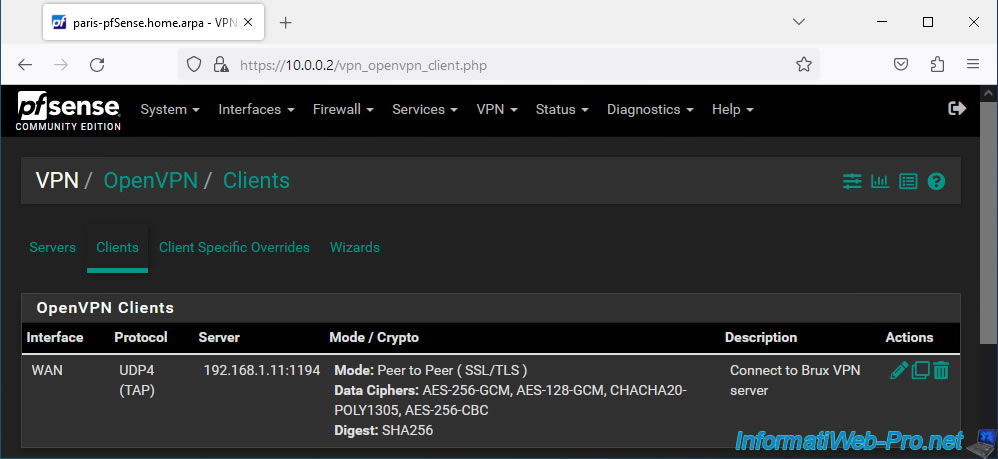

Pour créer le client OpenVPN sur le site 2 (Paris), allez dans : VPN -> OpenVPN.

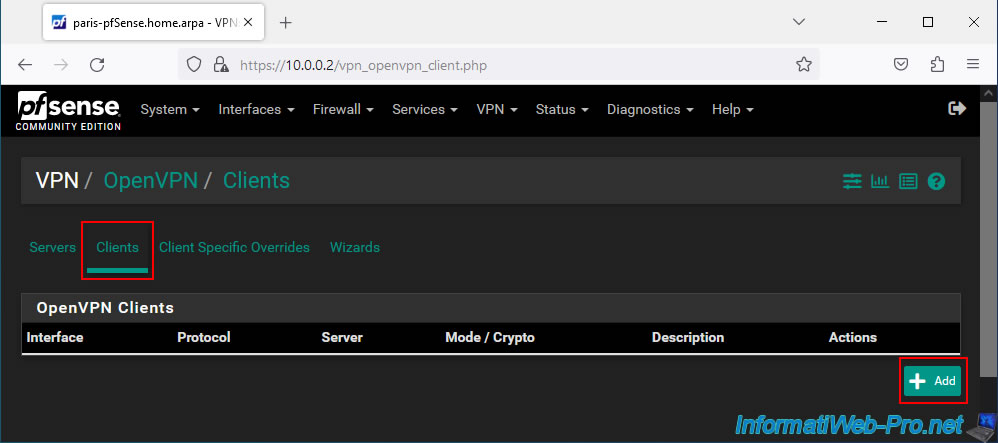

Dans l'onglet "Clients", cliquez sur : Add.

Sur la page qui apparait, configurez ces paramètres :

- Description : Connect to Brux VPN server.

- Server mode : Peer to Peer (SSL/TLS). Tunnel site à site sécurisé via SSL/TLS.

- Device mode : tap - Layer 2 Tap Mode. Permet de créer un tunnel VPN en couche 2 (L2) grâce au mode "TAP" d'OpenVPN.

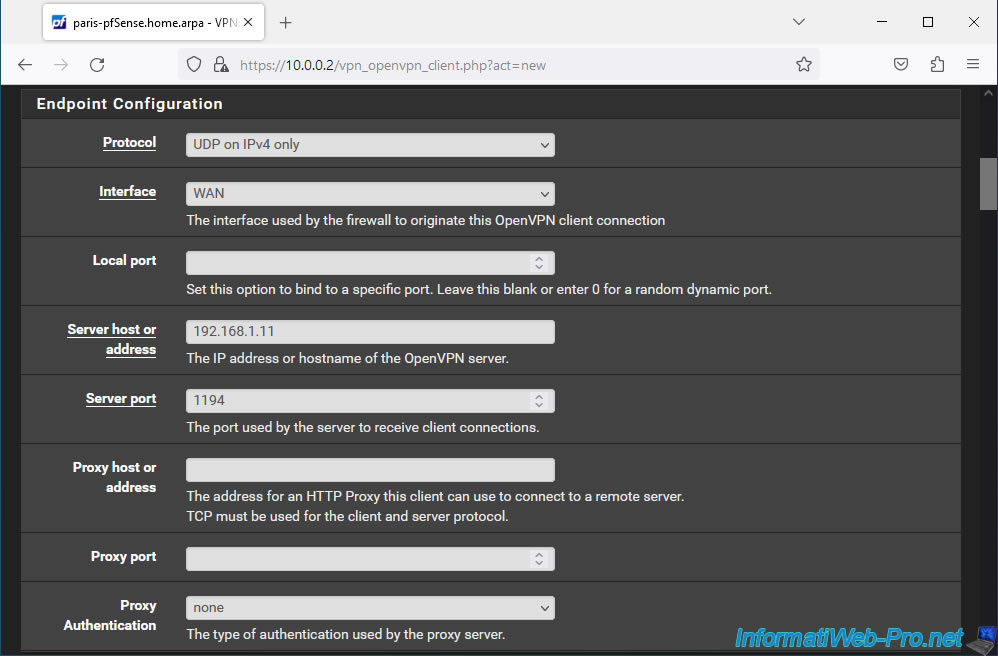

Pour la section "Endpoint Configuration", indiquez :

- Protocol : UDP on IPv4 only. OpenVPN utilise le protocole UDP.

- Interface : WAN. Le tunnel VPN sera établi à travers Internet.

- Server host or address : l'adresse IP externe de votre serveur OpenVPN.

Dans notre cas : 192.168.1.11. - Server port : le port utilisé par défaut par OpenVPN est 1194.

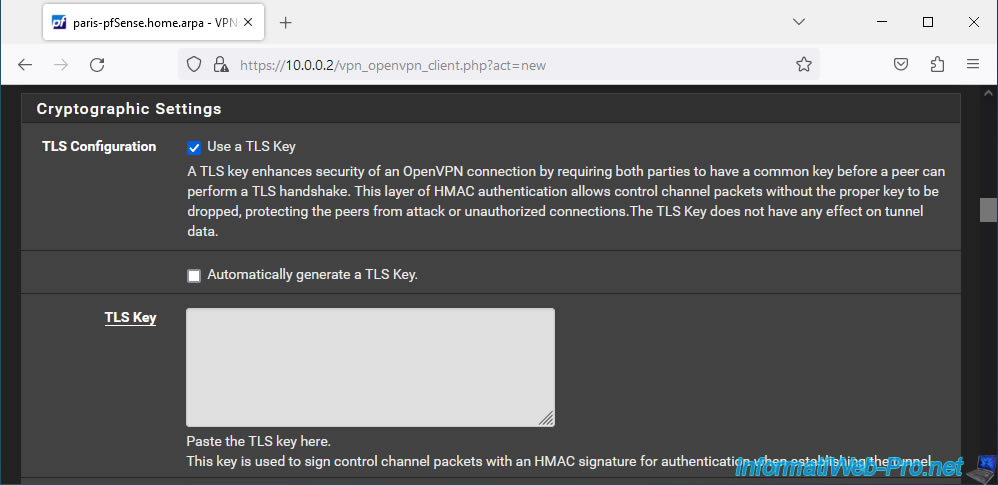

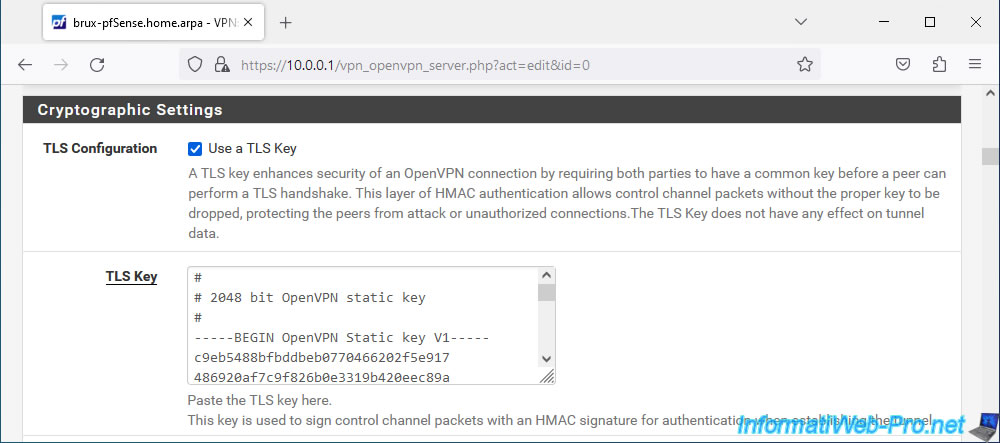

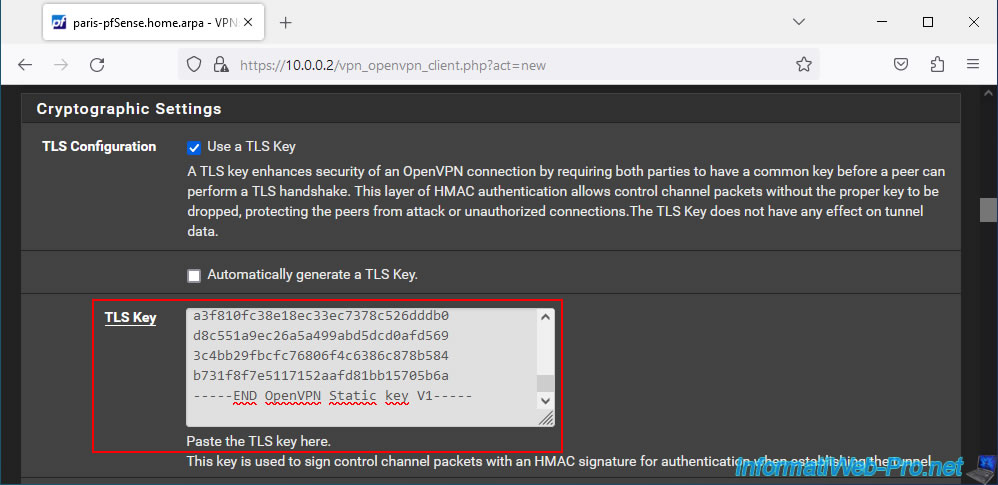

Dans la section "Cryptographic Settings", cochez la case "Use a TLS Key" pour utiliser une clé TLS (comme sur le serveur OpenVPN).

Mais, décochez la case "Automatically generates a TLS Key" pour que la case "TLS Key" s'affiche.

En effet, il est nécessaire que le serveur et le client OpenVPN utilisent la même clé TLS.

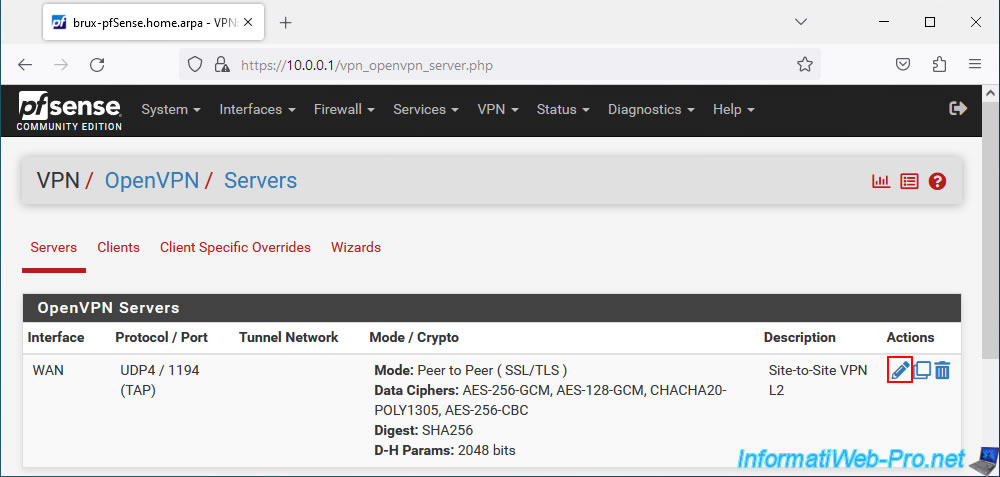

Pour trouver celle-ci, allez sur la machine pfSense où vous avez installé le serveur OpenVPN et allez dans : VPN -> OpenVPN.

Dans l'onglet "Servers", cliquez sur l'icône représentant un petit crayon (à droite de votre serveur OpenVPN).

Dans la section "Cryptographic Settings", vous verrez la clé TLS apparaitre dans la case "TLS Key".

Plain Text

# # 2048 bit OpenVPN static key # -----BEGIN OpenVPN Static key V1----- xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx... -----END OpenVPN Static key V1-----

Copiez cette clé TLS.

Collez cette clé TLS dans la case "TLS Key" dans la configuration du client OpenVPN.

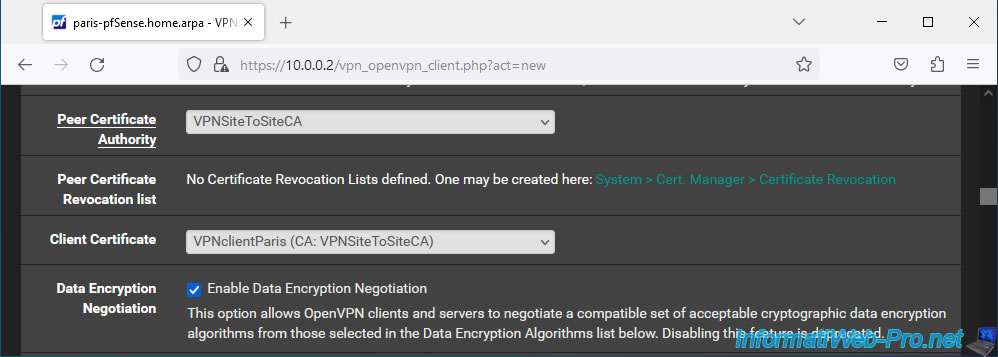

Ensuite, dans cette même section, sélectionnez les certificats SSL à utiliser :

- Peer Certificate Authority : sélectionnez le certificat de votre autorité de certification (CA) interne.

Dans notre cas : VPNSiteToSiteCA. - Client Certificate : sélectionnez le certificat destiné à votre client OpenVPN.

Dans notre cas : VPNclientParis.

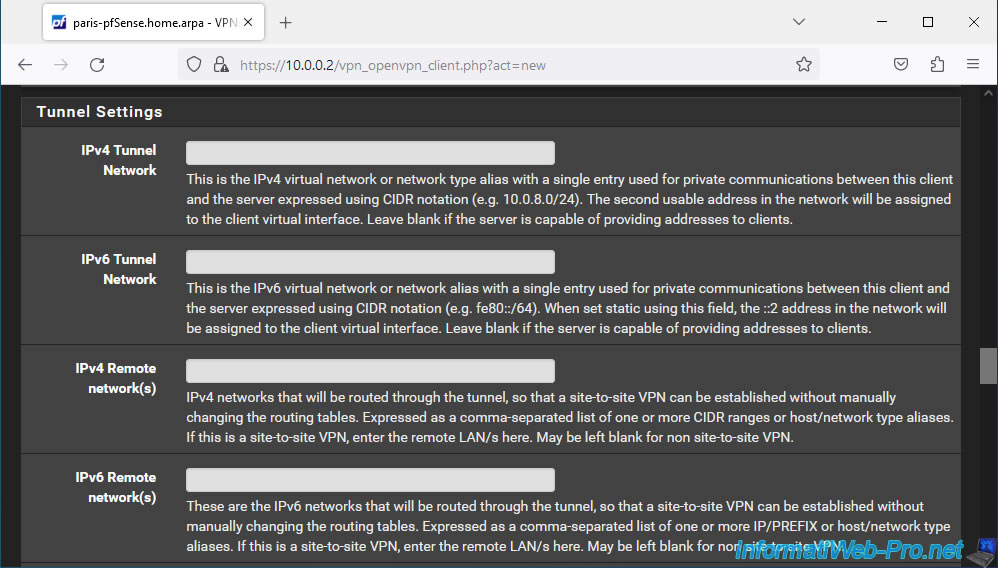

A nouveau, lorsque OpenVPN fonctionne sur la touche 2 (donc en mode "TAP"), vous ne devez rien indiquer pour le réseau du tunnel, le réseau distant, ...

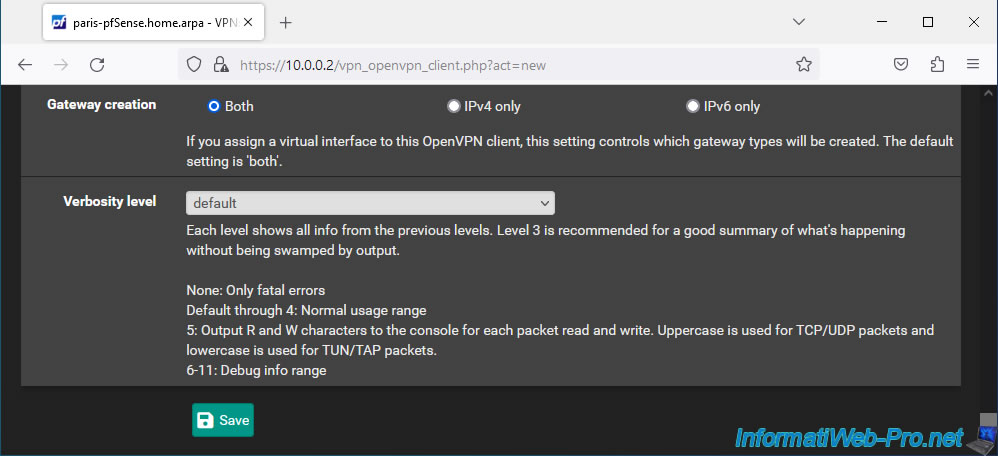

En bas de page, cliquez sur Save.

Votre client OpenVPN en mode TAP a été créé.

Partager ce tutoriel

A voir également

-

Pare-feu 10/9/2025

pfSense 2.6 - Créer un serveur VPN (accès à distance) via OpenVPN (mode L2)

-

Pare-feu 29/8/2025

pfSense 2.6 - Implémenter du Multi-WAN (Dual-WAN)

-

Pare-feu 16/7/2025

pfSense 2.6 - Renouveler le certificat de l'interface web

-

Pare-feu 9/7/2025

pfSense 2.6 - Sécuriser l'interface web en HTTPS

Pas de commentaire