Créer un tunnel VPN site à site (S2S) via OpenVPN sécurisé avec SSL/TLS (mode L2) sous pfSense 2.6

- Pare-feu

- pfSense

- 19 septembre 2025 à 09:48

-

- 3/7

5.3. Créer le pont réseau (bridge) entre le LAN et le tunnel OpenVPN sur le site 1 (Bruxelles)

Pour que les machines du réseau LAN du site 1 (Bruxelles) puissent communiquer avec les machines de l'autre site physique via le tunnel VPN, vous devez créer un pont réseau entre le réseau LAN et l'interface du serveur OpenVPN.

Pour cela, allez dans : Interfaces -> Assignments.

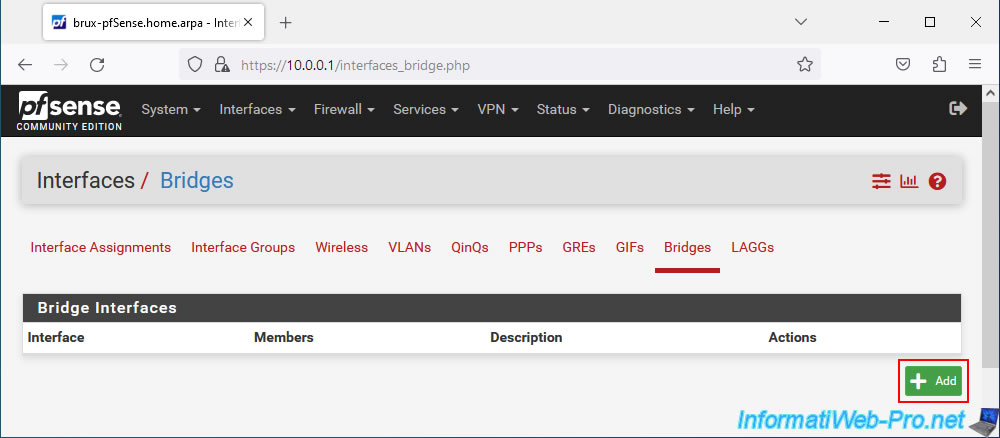

Dans l'onglet "Bridges", cliquez sur : Add.

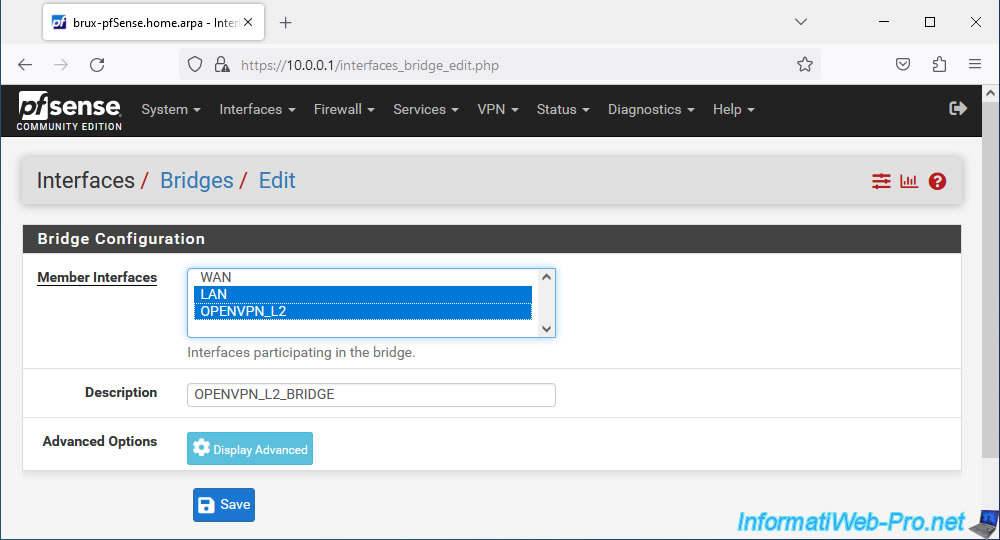

Sélectionnez les interfaces réseau "LAN" et "OPENVPN_L2" pour le paramètre "Member Interfaces" et indiquez "OPENVPN_L2_BRIDGE" comme description (par exemple).

Ensuite, cliquez sur Save.

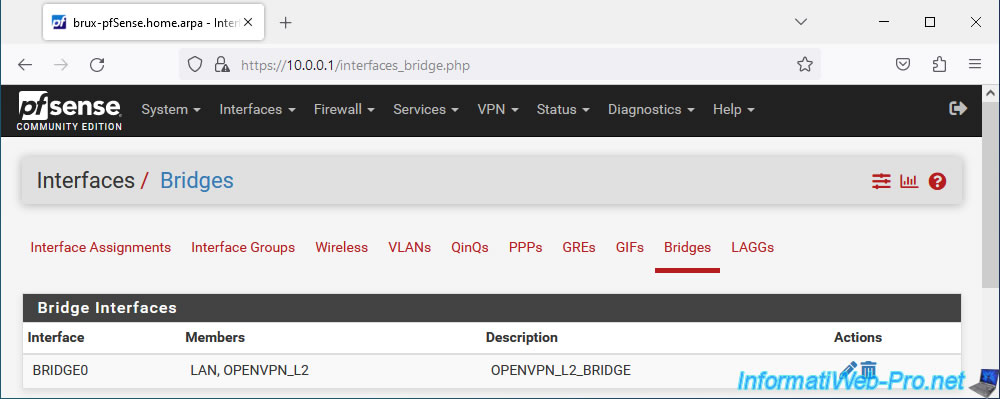

Votre pont réseau a été créé.

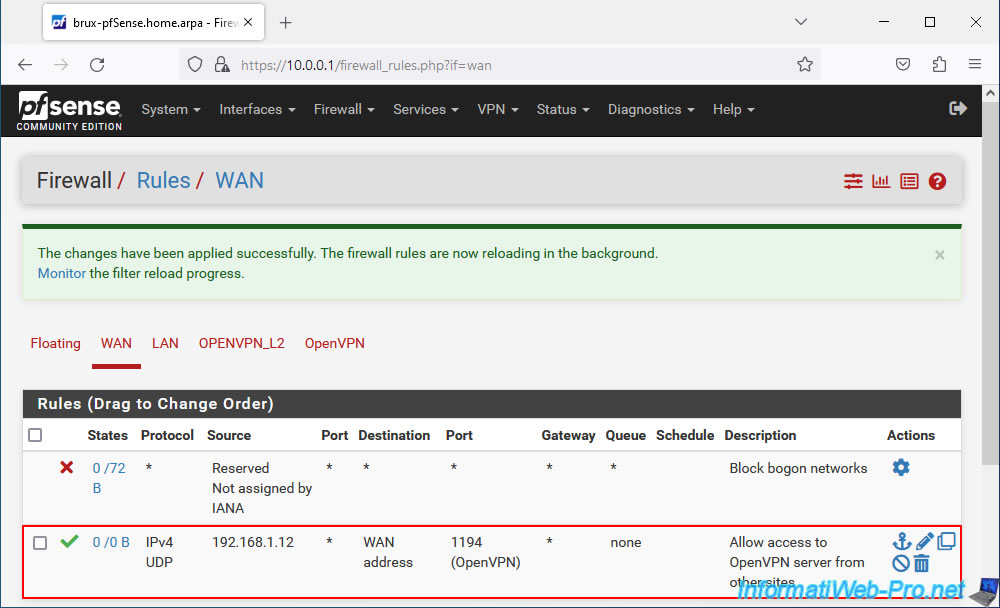

5.4. Autoriser l'accès au serveur OpenVPN sur le site 1 (Bruxelles)

Pour que le futur client OpenVPN puisse se connecter à votre serveur OpenVPN, vous devez ajouter une règle dans le pare-feu.

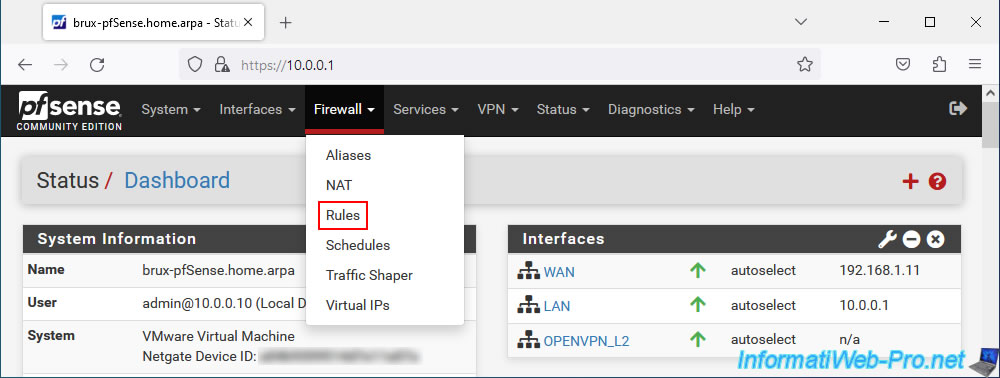

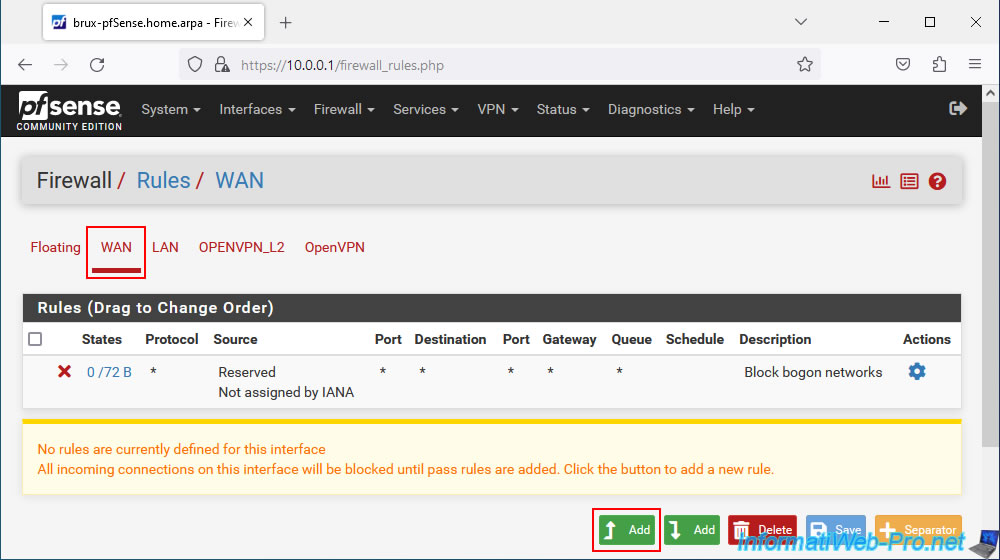

Pour cela, allez dans : Firewall -> Rules.

Dans l'onglet "WAN", cliquez sur Add.

Attention : si vous voyez la règle "RFC 1918 networks" apparaitre dans l'onglet "WAN" et que pfSense utilise une adresse IP privée (locale) pour son interface WAN, vous devrez d'abord désactiver l'option "Block private networks and loopback addresses" en bas de la page "Interfaces -> WAN".

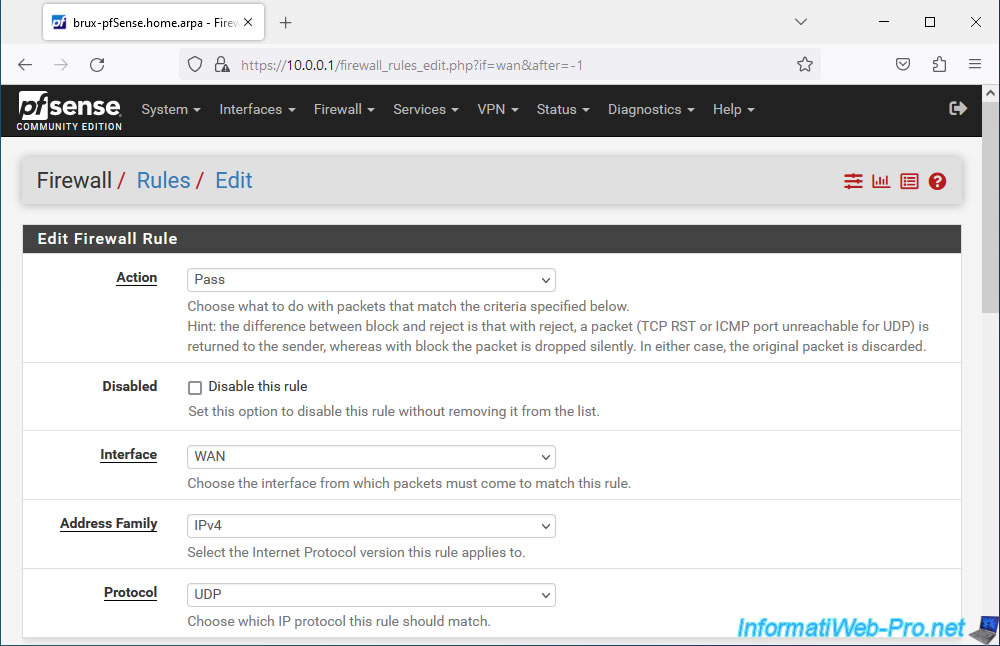

Configurez cette règle de pare-feu comme ceci :

- Actions : Pass.

- Interface : WAN. Le serveur OpenVPN doit être accessible depuis Internet.

- Address Family : IPv4.

- Protocol : UDP. Le serveur OpenVPN écoute sur le port UDP 1194.

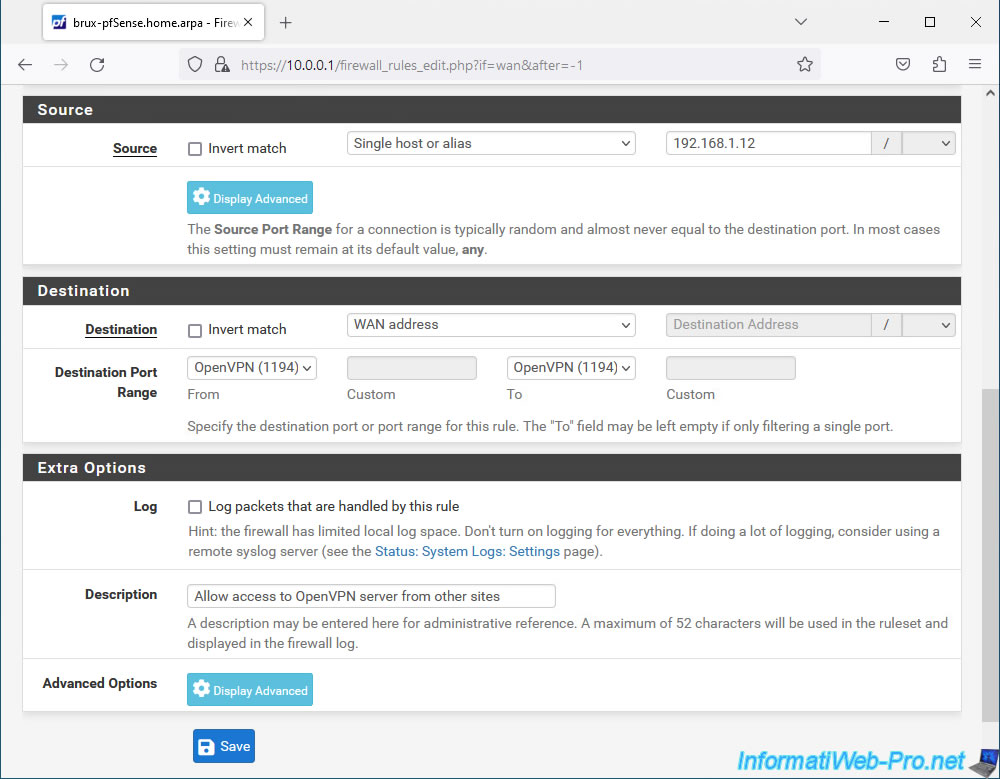

- Source : si le site distant possède une adresse IP publique (WAN) fixe, sélectionnez "Single host or alias" et indiquez l'adresse IP publique du site distant (dans notre cas : l'adresse IP du site 2 (Paris)).

Sinon, sélectionnez "Any" pour autoriser toutes les adresses IP à tenter de se connecter sur votre serveur OpenVPN. - Destination : WAN address. L'adresse IP WAN de pfSense où se trouve le serveur OpenVPN.

- Destination Port Range : OpenVPN (1194). Port utilisé par défaut par OpenVPN.

- Description : Allow access to OpenVPN server from other sites.

Ensuite, cliquez sur Save.

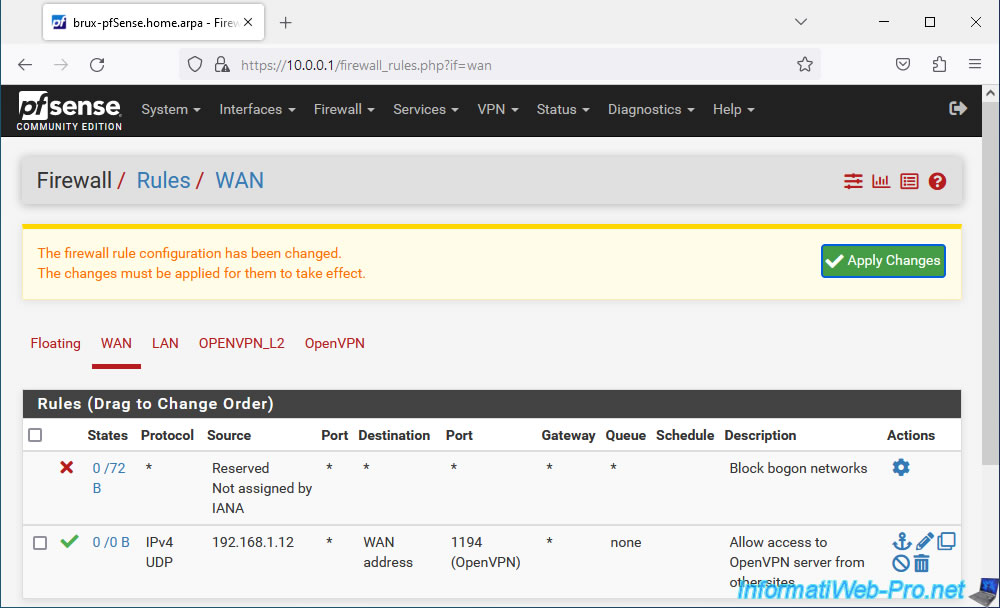

Cliquez sur : Apply Changes.

L'accès depuis l'extérieur à votre serveur OpenVPN est autorisé dans le pare-feu de pfSense.

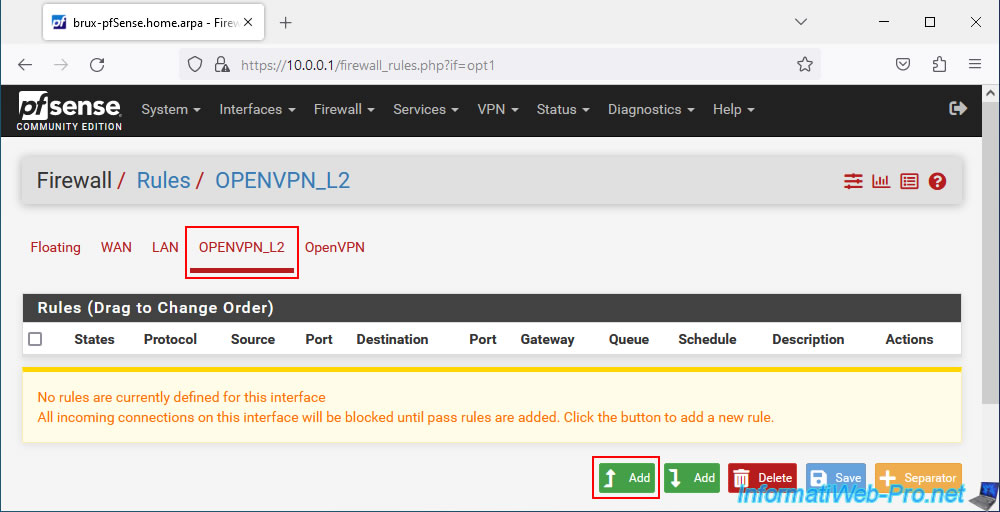

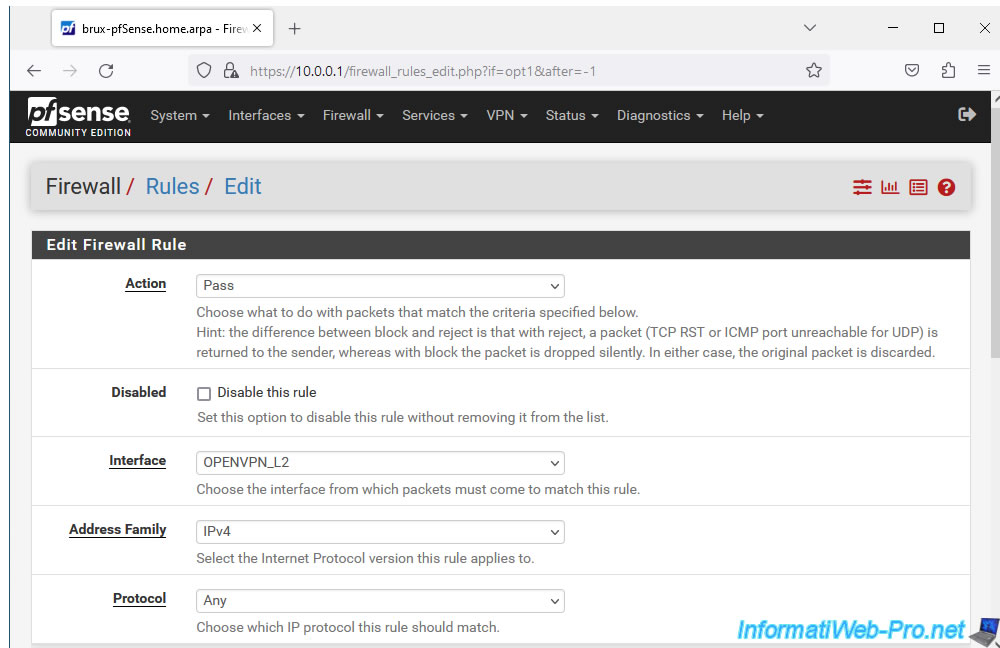

5.5. Autoriser le trafic réseau dans le tunnel OpenVPN sur le site 1 (Bruxelles)

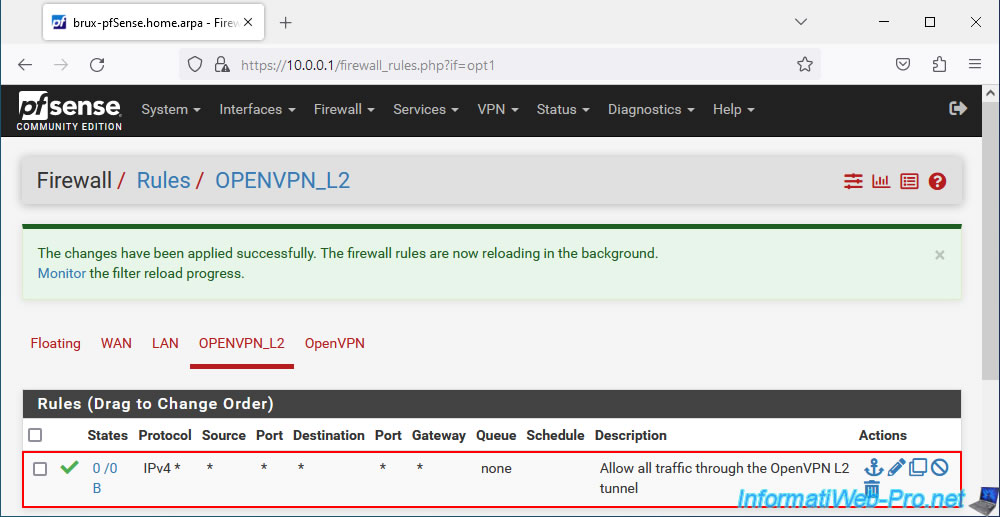

Pour que le trafic réseau puisse passer dans le tunnel OpenVPN, vous devez aller dans l'onglet "OPENVPN_L2" (qui correspond à l'interface logique "OPTx" créée précédemment pour l'interface virtuelle "ovpns1" du serveur OpenVPN) et cliquer sur : Add.

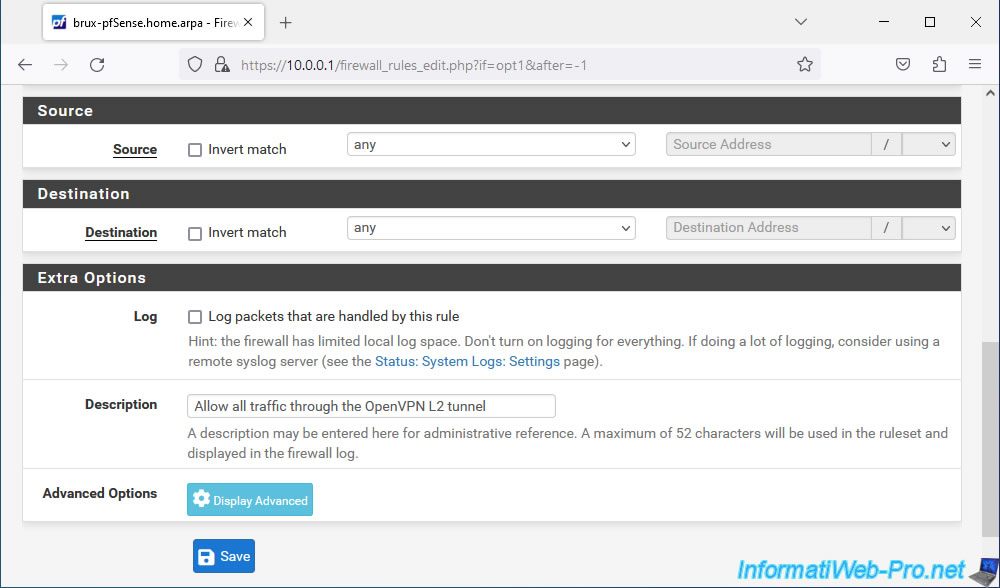

Autorisez tous les protocoles pour l'interface "OPENVPN_L2".

Peu importe la source et la destination, étant donné que cela concerne uniquement ce qui passe dans le tunnel OpenVPN.

Pour la description, indiquez "Allow all traffic through the OpenVPN L2 tunnel".

Ensuite, cliquez sur Save.

Cliquez sur : Apply Changes.

Tout le trafic réseau est autorisé dans le tunnel OpenVPN pour votre serveur OpenVPN configuré en mode "tap" (couche 2).

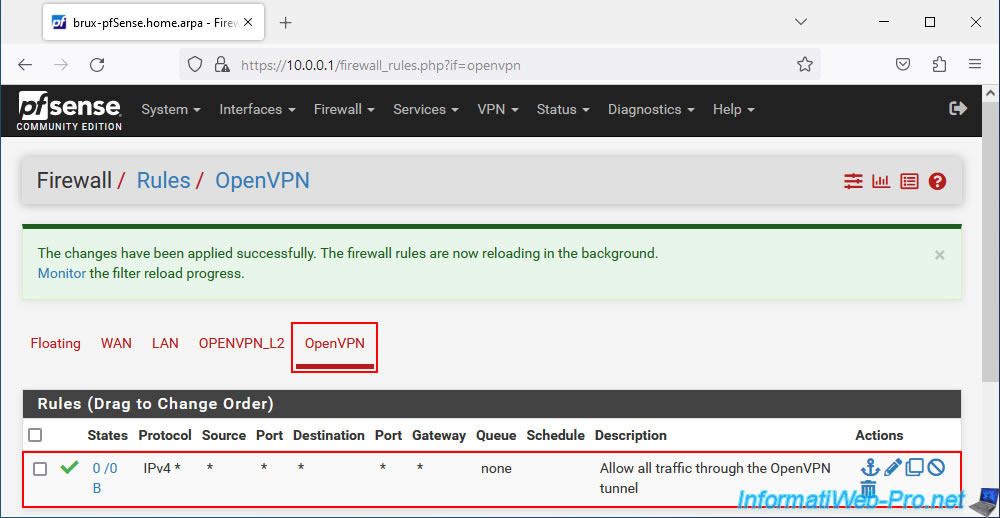

Autorisez également tout le trafic réseau pour tous les tunnels OpenVPN (de façon globale) en créant la même règle dans l'onglet "OpenVPN" du pare-feu.

Cette fois-ci, la description est "Allow all traffic through the OpenVPN tunnel".

Partager ce tutoriel

A voir également

-

Pare-feu 8/8/2025

pfSense 2.6 - Configurer un lien LACP (LAGG)

-

Pare-feu 15/5/2025

pfSense 2.6 - Installation sous VMware ESXi

-

Pare-feu 20/6/2025

pfSense 2.6 - NAT (redirection de ports)

-

Pare-feu 9/7/2025

pfSense 2.6 - Sécuriser l'interface web en HTTPS

Pas de commentaire