Implémenter du Multi-WAN (Dual-WAN) sous pfSense 2.6

- Pare-feu

- pfSense

- 29 août 2025 à 13:09

-

- 2/3

4. Créer un groupe de passerelles WAN

Pour que pfSense utilise vos interfaces WAN multiples, vous devez tout d'abord créer un groupe de passerelles.

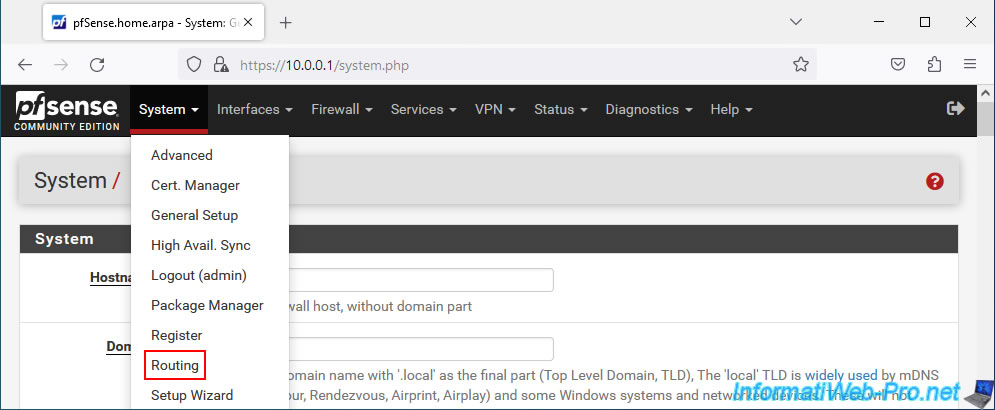

Pour cela, allez dans : System -> Routing.

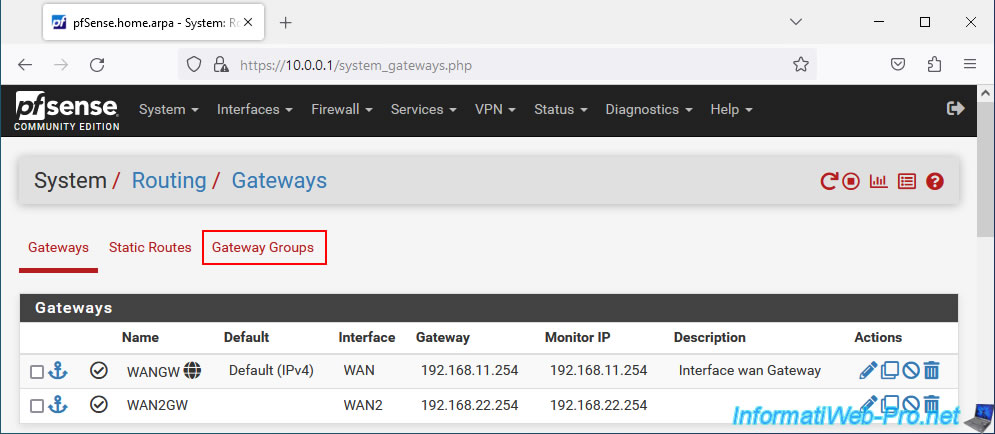

Puis, allez dans l'onglet "Gateway Groups".

Note : pour information, la passerelle WAN parente ajoutée précédemment pour l'interface WAN2 apparait ici, dans l'onglet "Gateways".

Dans notre cas, il s'agit de la passerelle "WAN2GW".

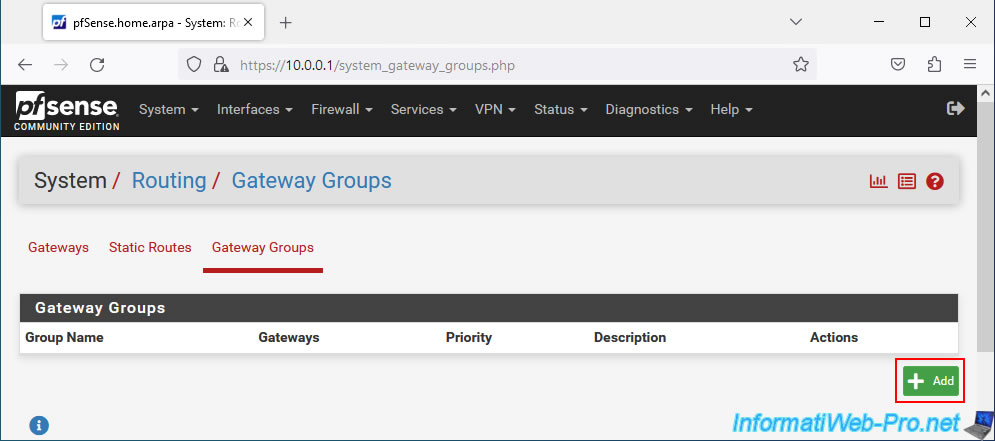

Dans l'onglet "Gateway Groups", cliquez sur Add.

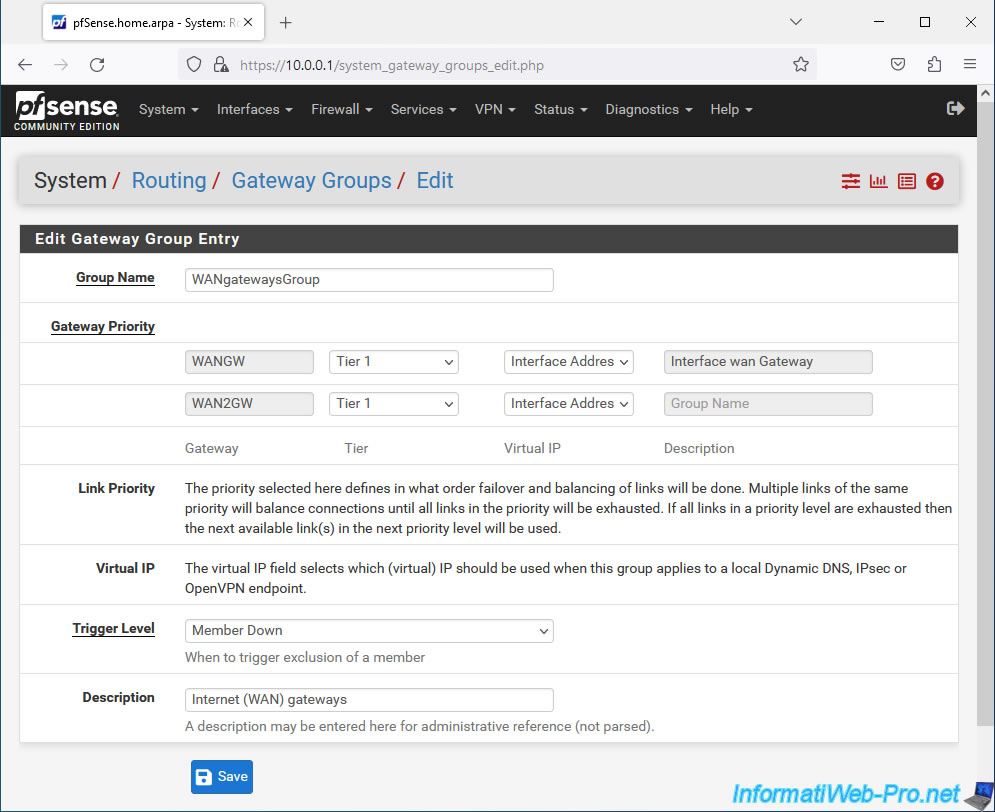

Dans la section "Edit Gateway Group Entry", configurez ces paramètres :

- Group Name : nom du groupe de passerelles à créer.

Par exemple : WANgatewaysGroup.

Attention : vous ne pouvez pas utiliser d'espace dans ce nom. - Gateway Priority : permet de gérer la priorité des passerelles se trouvant dans ce groupe de passerelles.

La priorité est gérée via la valeur "Tier".- Tolérance de panne : pour qu'une interface WAN soit active et que les autres soient passives (utilisées uniquement si l'interface WAN active tombe en panne), sélectionnez "Tier 1" pour la passerelle à utiliser en priorité et "Tier 2" à "Tier 5" pour les autres.

- Répartition de charge : pour répartir la charge réseau sur plusieurs interfaces WAN, sélectionnez la même priorité (Tier x) pour plusieurs interfaces WAN.

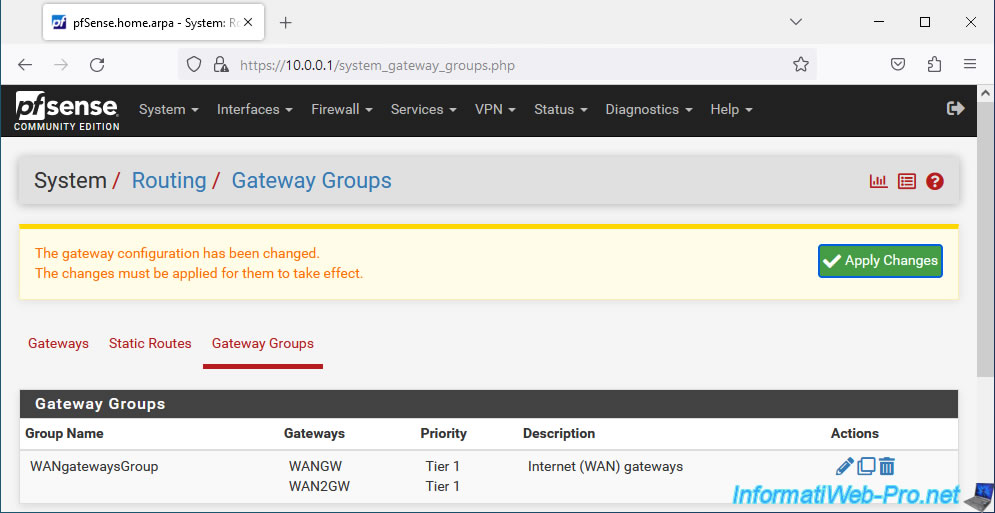

- dans notre cas, nous souhaitons répartir la charge réseau, donc nous sélectionnons la même priorité (Tier 1) pour nos 2 passerelles WAN : WANGW et WAN2GW.

- Link Priority : pfSense vous indique que la priorité sélectionnée (via l'option "Tier" ci-dessus) définit comment les interfaces WAN seront utilisées pour la tolérance de panne et/ou de la répartition de charge.

- Virtual IP : dans le cas où vous utiliseriez des adresses IP virtuelles pour vos interfaces WAN, cela vous permet de choisir celle à utiliser pour chaque interface WAN pour l'accès au DNS dynamique local, à IPsec (tunnel VPN) ou à OpenVPN (alternative à IPsec).

A nouveau, cette explication fait référence à l'option "Virtual IP" ci-dessus. - Trigger Level : permet de choisir à quelles conditions une passerelle sera considérée comme "en panne" par pfSense.

- Member Down : pfSense considèrera qu'une passerelle est morte lorsque celle-ci est complètement morte.

Ce qui signifie qu'un ou deux seuils configurés pour la passerelle sont dépassés.

Néanmoins, cela ne détecte que l'état le pire possible. Il peut donc se passer beaucoup de temps entre le moment où un problème survient et le moment où pfSense la considèrera comme morte. - Packet Loss : pfSense considèrera qu'une passerelle est morte lorsque le nom de paquets perdus dépassera un seuil spécifique.

- High Latency : similaire à l'option précédente, mais concernant la latence.

- Packet Loss or High Latency : pfSense considèrera qu'une passerelle est morte lorsque le seuil de paquets perdus ou le seuil de latence est dépassé.

- Member Down : pfSense considèrera qu'une passerelle est morte lorsque celle-ci est complètement morte.

- Description : indiquez une description à titre indicatif.

Par exemple : Internet (WAN) gateways.

Sources :

- Load Balancing and Failover with Gateway Groups | pfSense Documentation

- Gateway Groups | pfSense Documentation

Cliquez sur : Apply Changes.

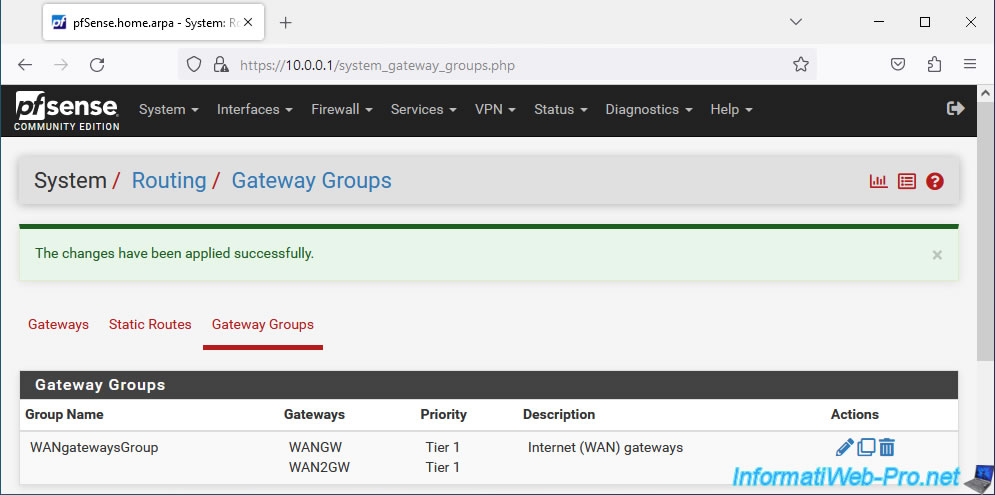

Votre groupe d'interfaces WAN a été créé et configuré.

5. Configurer le pare-feu pour utiliser le groupe de passerelles WAN

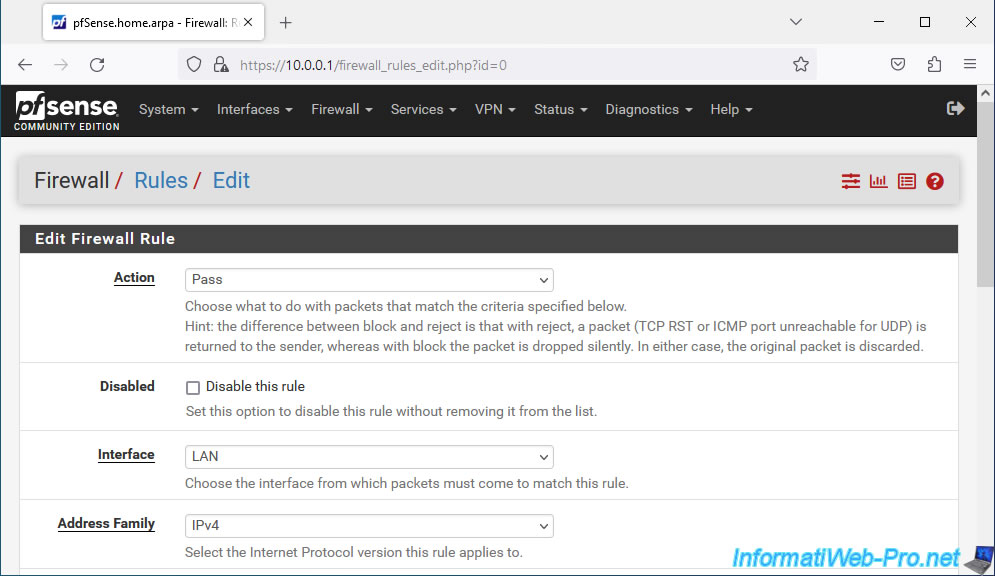

Pour que pfSense utilise votre groupe de passerelles WAN pour l'accès à Internet depuis le réseau LAN, vous devez modifie les règles existantes dans le pare-feu de pfSense.

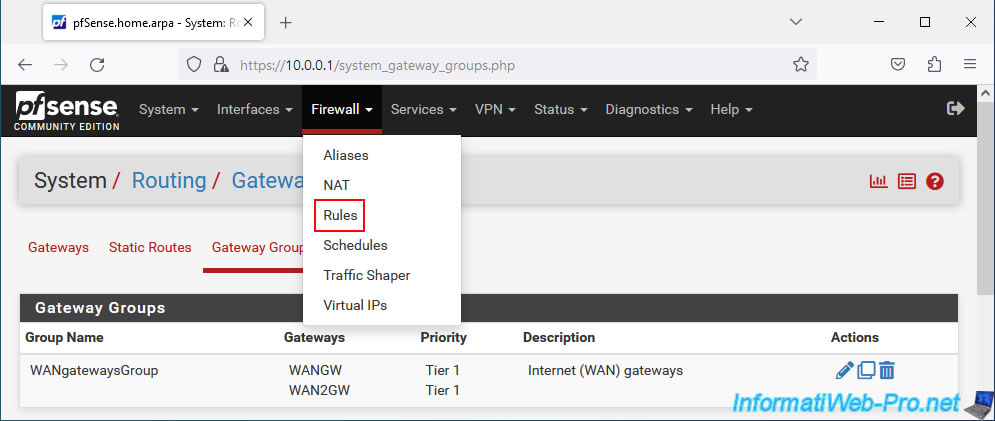

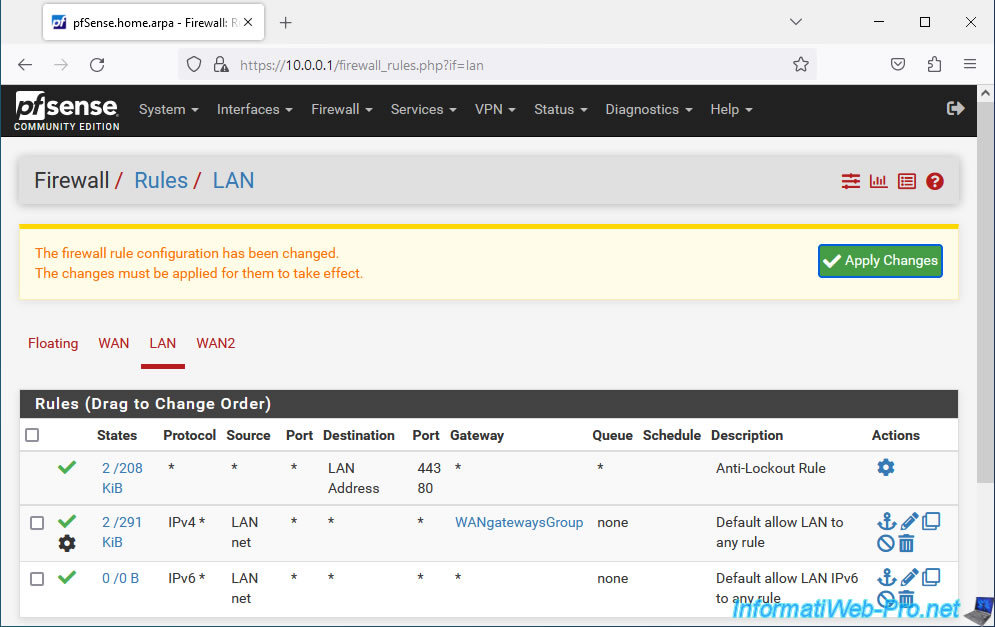

Pour cela, allez dans : Firewall -> Rules.

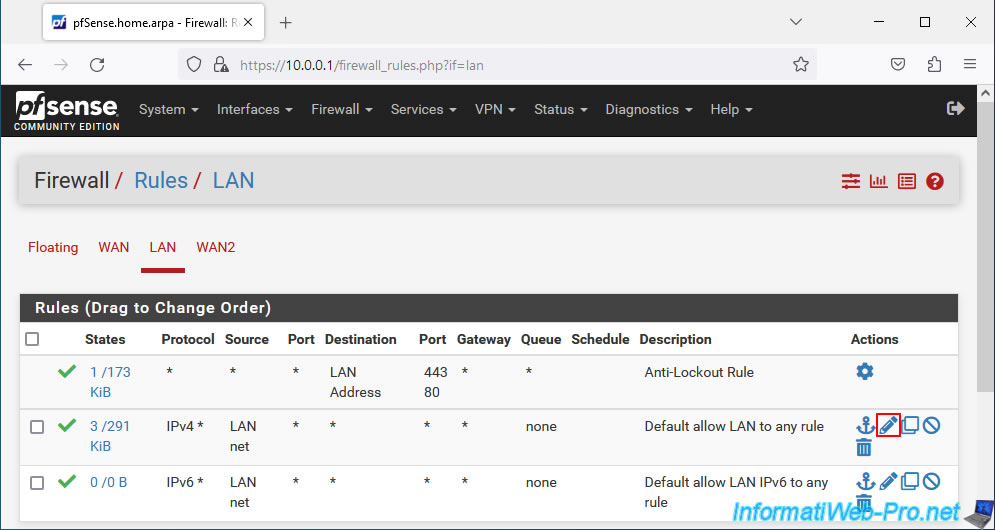

Dans notre cas, nous modifions la règle IPv4 par défaut (Default allow LAN to any rule) qui concerne donc tout le trafic IPv4 du réseau LAN.

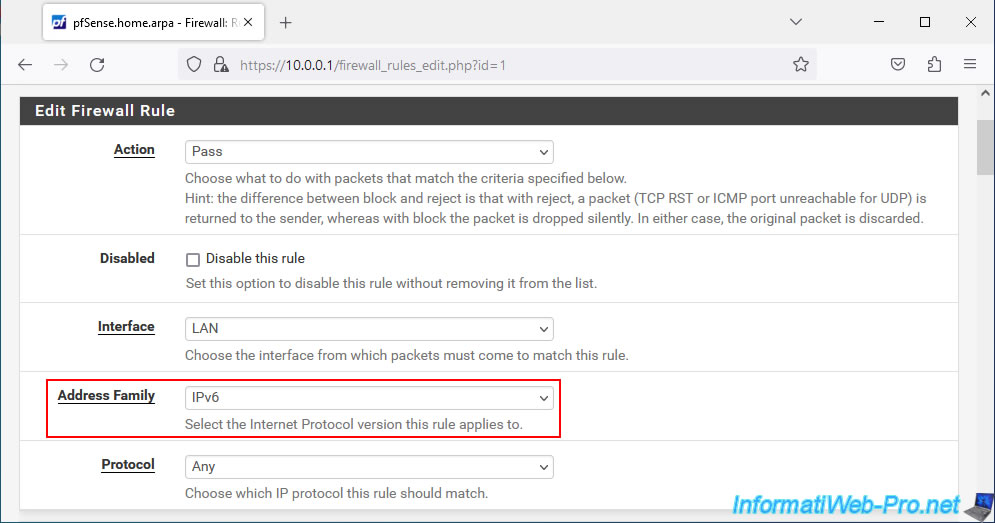

La page "Edit Firewall Rule" apparait.

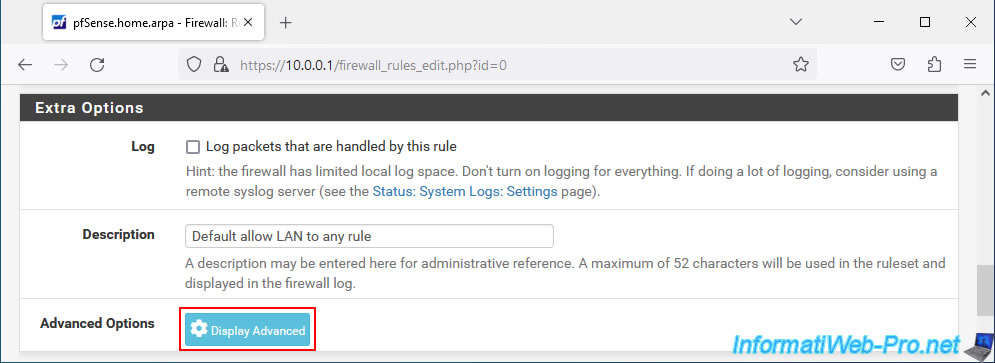

En bas de page, cliquez sur le bouton "Display Advanced".

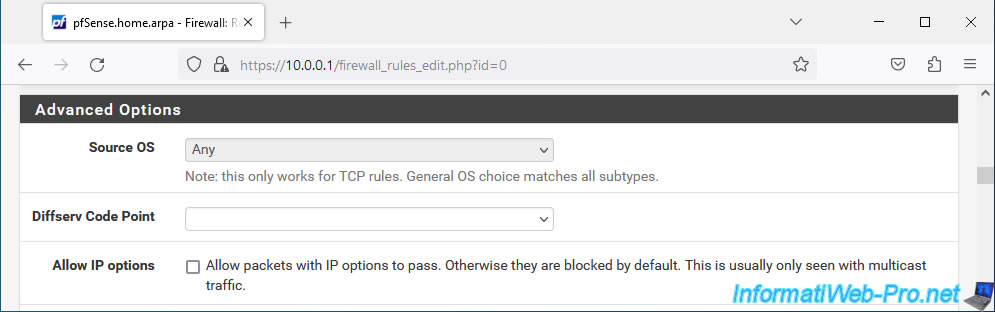

Une section "Advanced Options" apparait.

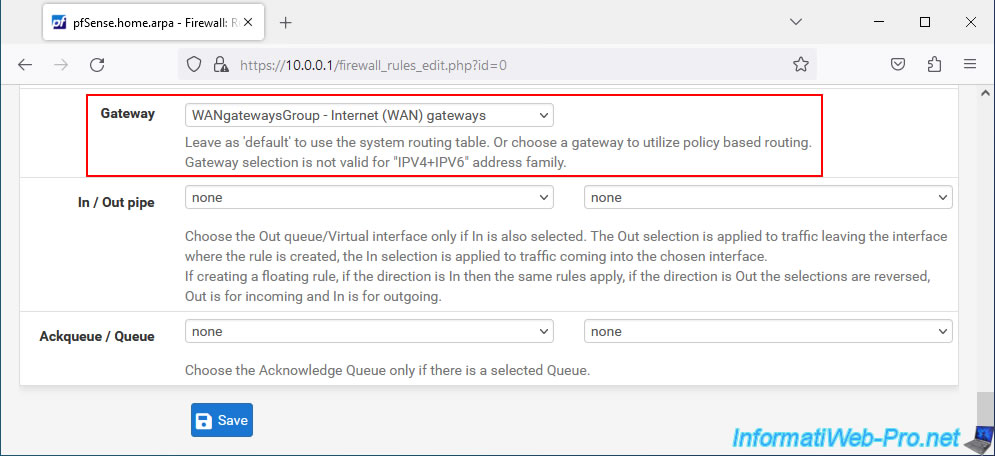

Dans cette section "Advanced Options", vers la fin de la page, vous trouverez un paramètre nommé "Gateway".

Sélectionnez le groupe de passerelles WAN créé précédemment. Dans notre cas : WANgatewaysGroup.

Ensuite, cliquez sur Save.

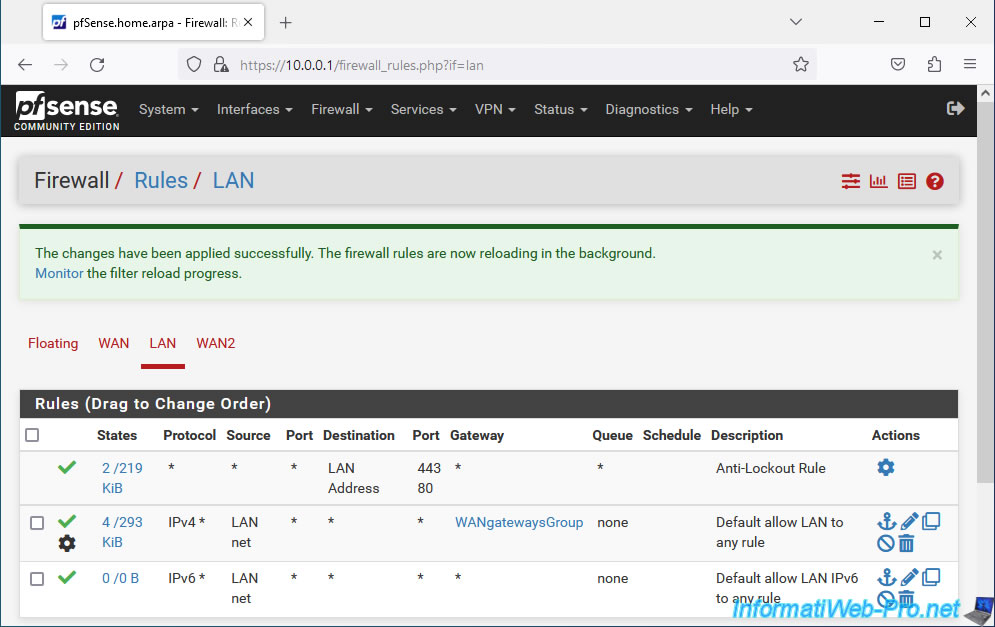

Cliquez sur : Apply Changes.

Votre règle IPv4 a été modifiée.

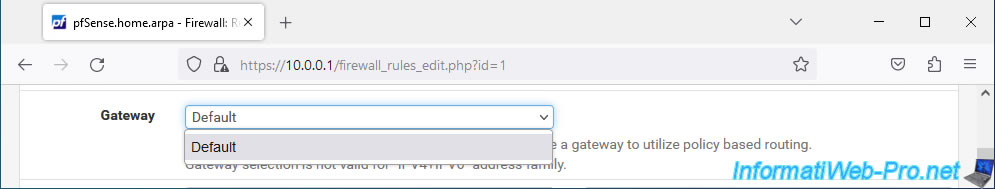

Notez que vous ne pourrez pas spécifier votre groupe de passerelle pour les règles concernant l'IPv6 si vos interfaces WAN ne supportent pas l'IPv6.

Dans notre cas, nos interfaces WAN et WAN2 n'utilisent que l'IPv4.

Donc, si vous regardez dans la liste "Gateway", vous ne verrez que la valeur "Default" et pas votre groupe de passerelles créé précédemment.

Partager ce tutoriel

A voir également

-

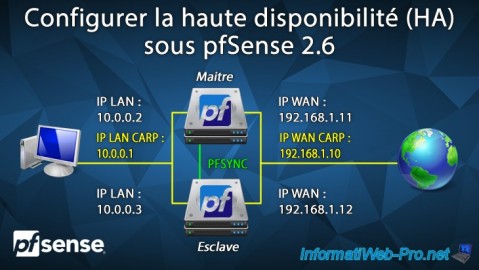

Pare-feu 24/8/2025

pfSense 2.6 - Configurer la haute disponibilité (HA)

-

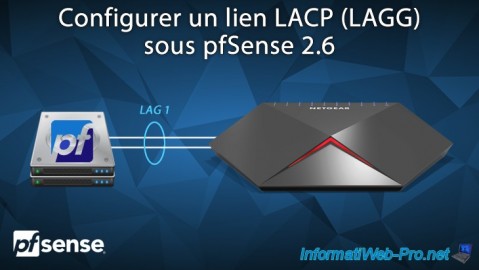

Pare-feu 8/8/2025

pfSense 2.6 - Configurer un lien LACP (LAGG)

-

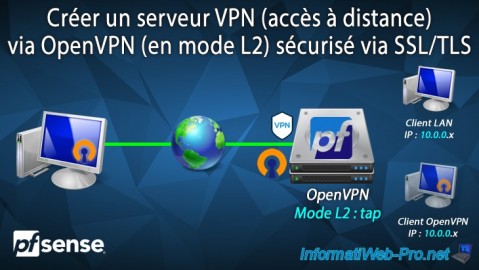

Pare-feu 10/9/2025

pfSense 2.6 - Créer un serveur VPN (accès à distance) via OpenVPN (mode L2)

-

Pare-feu 30/7/2025

pfSense 2.6 - Sauvegarder et restaurer la configuration

Pas de commentaire