- Pare-feu

- pfSense

- 20 juin 2025 à 13:05

-

Par défaut, les ordinateurs et/ou serveurs qui se trouvent derrière une passerelle ne sont pas accessibles depuis Internet (WAN).

Néanmoins, grâce au port forwarding, il est possible de rendre un serveur accessible sur un port spécifique depuis l'extérieur.

- Créer une redirection de port sous pfSense

- Autoriser le trafic réseau sur une interface WAN avec une adresse IP privée (locale)

- Test de l'accès au serveur local depuis Internet

1. Créer une redirection de port sous pfSense

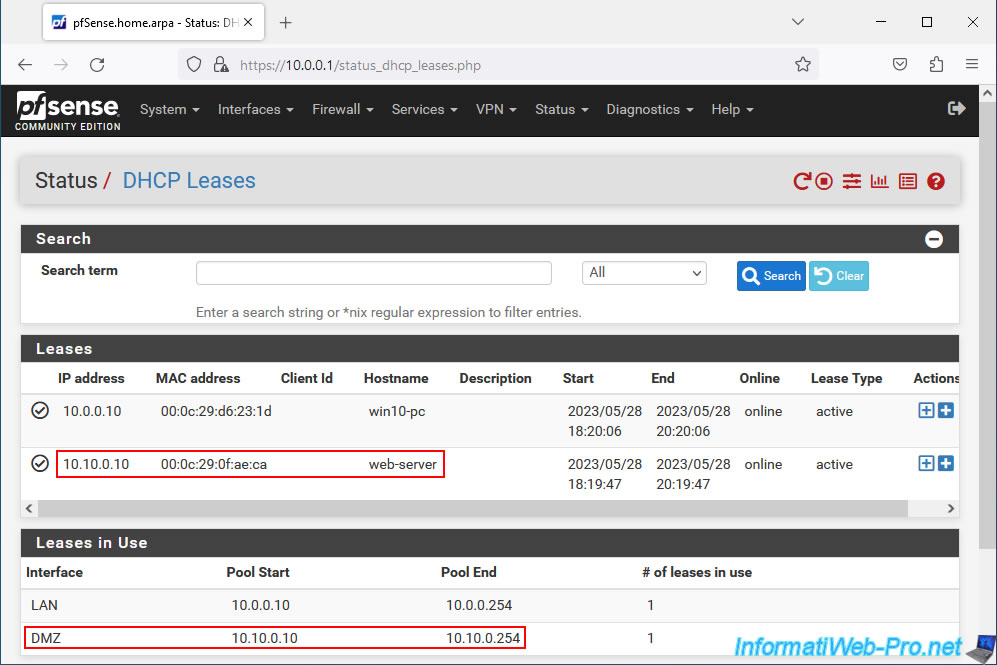

Dans ce tutoriel, nous avons installé un serveur web dans notre DMZ. Mais, le principe serait le même si celui-ci étant le réseau LAN.

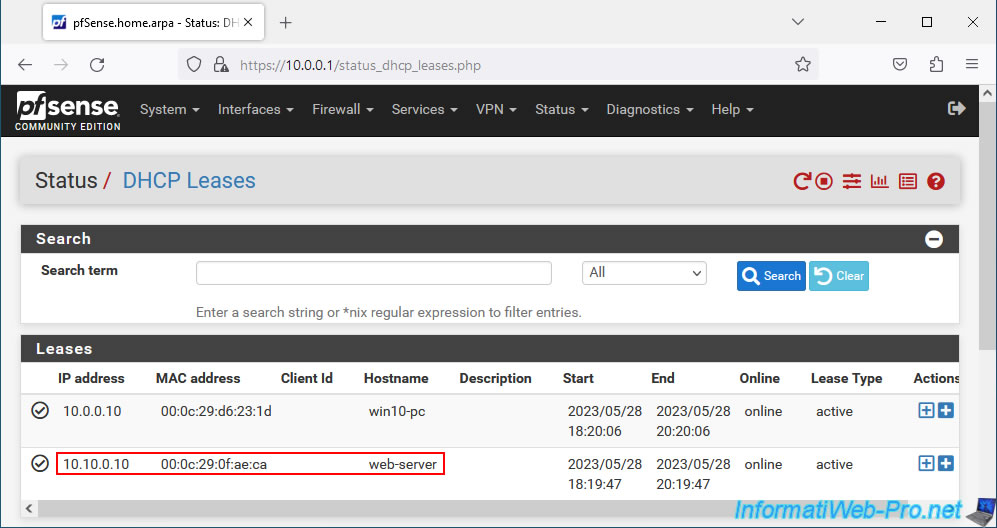

Comme vous pouvez le voir, ce serveur web possède l'adresse IP locale "10.10.0.10".

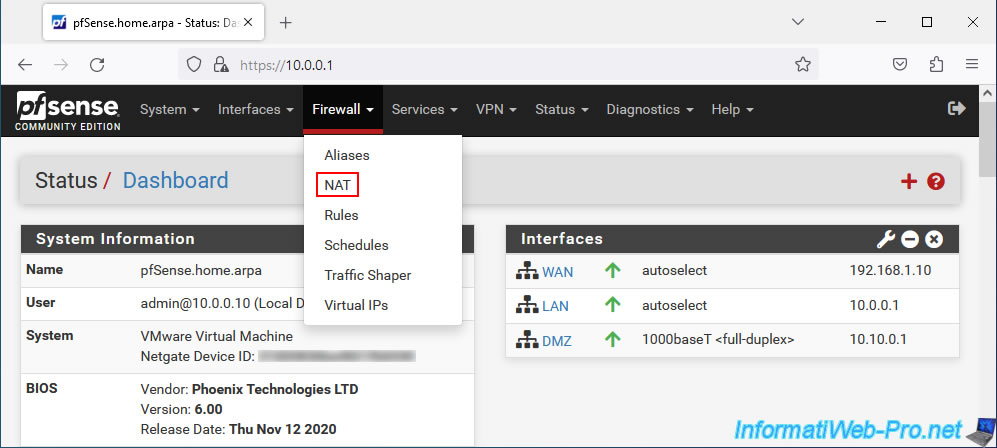

Pour créer une redirection de port via le NAT sous pfSense, allez dans : Firewall -> NAT.

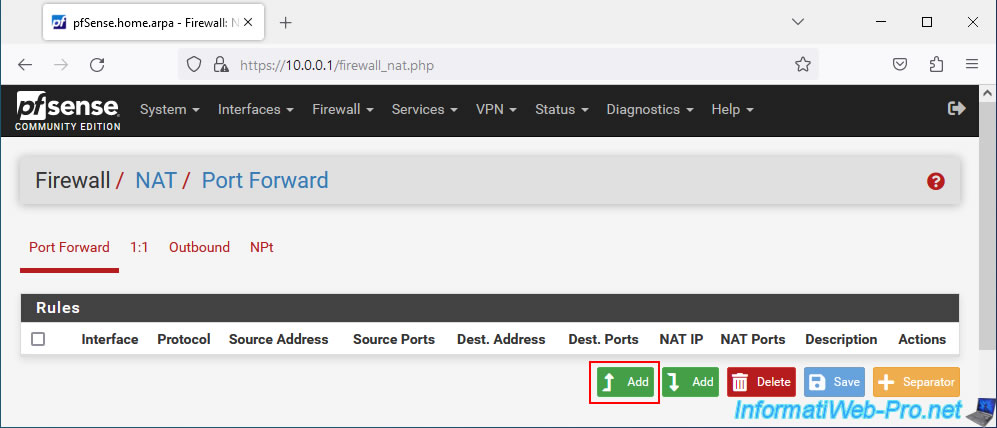

Dans l'onglet "Port Forward", cliquez sur : Add.

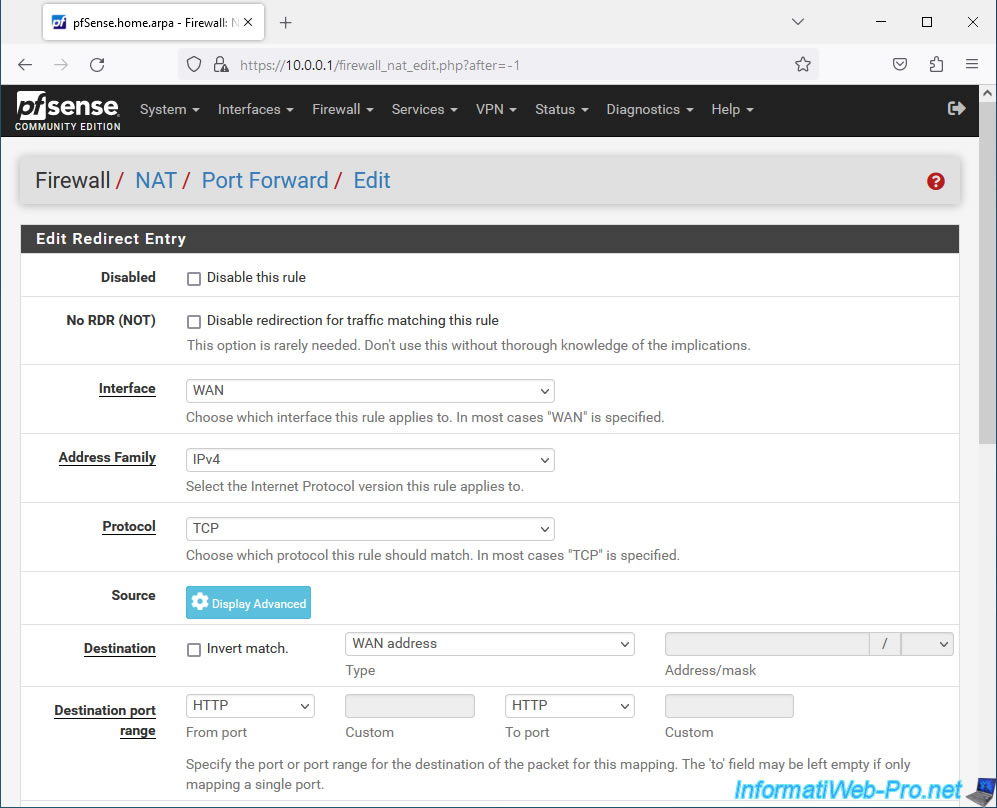

Sur la page "Edit Redirect Entry" qui s'affiche, vous pourrez configurer les paramètres :

- Disabled : permet de désactiver cette redirection de port en cochant la case "Disable this rule".

- No RDR (NOT) : utile dans de rares cas. Permet d'annuler une redirection de port effectuée, par exemple, via du "1:1 NAT" lorsque les conditions correspondent.

- Interface : l'interface sur laquelle effectuer cette redirection de port.

En général, la redirection de port est utilisée sur l'interface WAN. Mais pfSense peut vous permettre de créer du double WAN et donc de sélectionner une autre interface WAN ici. - Address Family : permet de choisir le protocole Internet utilisé (IPv4, IPv6 ou les 2).

- Protocol : le protocole utilisé. Ex : TCP, UDP, ...

- Source : par défaut, toutes les adresses sources sont autorisées.

Mais, vous pourriez aussi activer cette redirection de ports uniquement pour certaines adresses IP présentes sur Internet pour des raisons de sécurité. - Destination : l'adresse de destination pour une redirection de port correspond à l'adresse IP externe (donc celle de l'interface WAN) à laquelle vous allez accéder depuis un ordinateur présent sur Internet.

- Destination port range : le ou les ports de l'interface WAN auquel vous accéderez depuis Internet.

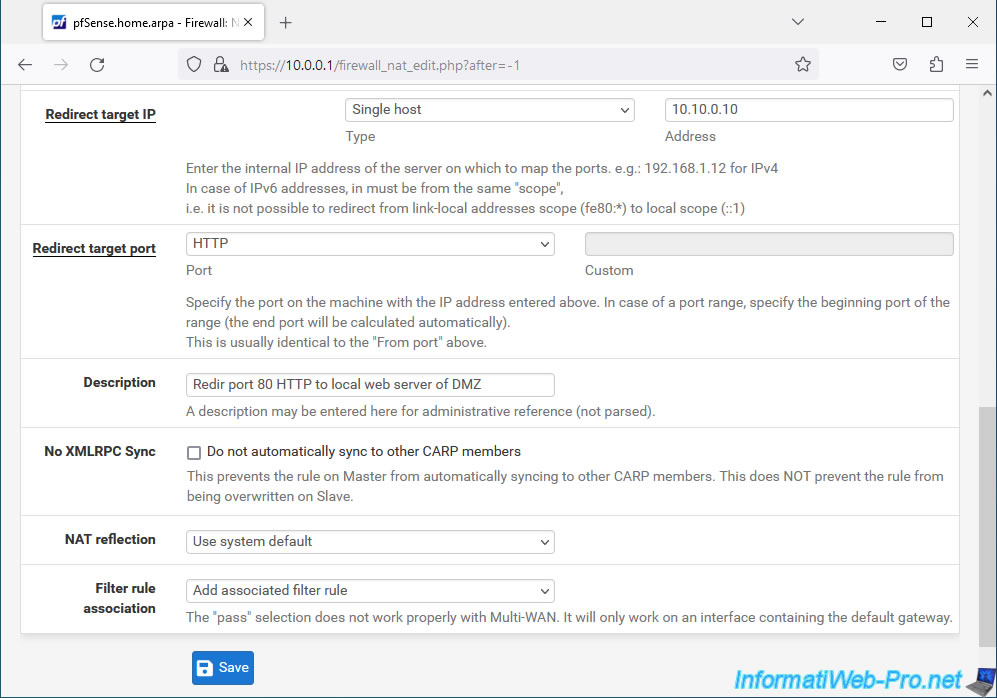

- Redirect target IP : l'adresse IP locale du serveur ou de l'ordinateur auquel vous souhaitez accéder depuis l'extérieur.

Notez que ce serveur ou ordinateur peut se trouver sur le réseau LAN de pfSense, dans la DMZ de pfSense ou n'importe quel autre réseau local connu de pfSense.

Les options disponibles sont :- Single host : pour spécifier l'adresse IP d'un serveur ou ordinateur local.

- WAN address : correspond à l'adresse IP de l'interface WAN de pfSense.

- LAN address : idem, mais pour son interface LAN.

- DMZ address : idem, mais pour son interface DMZ.

- Redirect target port : le port du serveur ou ordinateur local auquel accéder.

- Description : une description pour cette redirection de port à titre purement indicatif.

- No XMLRPC Sync : cette option n'est utile que lorsque vous configurez la haute disponibilité (HA) sous pfSense pour ne pas synchroniser cette règle vers les autres noeuds du cluster HA pfSense.

Pour désactiver la synchronisation cette règle avec les autres noeuds du cluster HA pfSense, cochez la case "Do not automatically sync to other CARP members". - NAT reflection : par défaut, les routeurs ne permettent pas d'accéder à l'adresse IP externe (WAN) depuis le réseau local (LAN).

Or, sous pfSense, il est possible d'activer cette option pour que cela soit possible.- Use system default : utiliser la valeur configurée par défaut sous pfSense. Ce qui signifie que "NAT reflection" sera désactivé.

Pour changer la valeur globale de ce paramètre, allez dans "System -> Advanced -> Firewall & NAT" et repérez la section "Network Address Translation". Dans cette section, vous trouverez le paramètre "NAT Reflection mode for port forwards". - Enable (NAT + proxy) : permet d'activer le "NAT reflection" en utilisant un système de proxy.

Ce qui signifie que la source sera l'adresse IP de pfSense.

De plus, cette option ne supporte que le protocole TCP et ne fonctionne donc pas avec UDP. - Enable (Pure NAT) : permet d'activer le "NAT reflection" uniquement sur les règles de NAT et supporte tous les protocoles, contrairement à l'option précédente.

- Use system default : utiliser la valeur configurée par défaut sous pfSense. Ce qui signifie que "NAT reflection" sera désactivé.

- Filter rule association : lorsque vous créez une redirection, il est nécessaire que le pare-feu autorise également le trafic correspondant.

Par défaut, l'option "Add associated filter rule" est donc sélectionnée.- None : ne pas créer de règle associée dans le pare-feu.

- Add associated filter rule : permet de créer automatiquement une nouvelle règle dans le pare-feu de pfSense pour autoriser le trafic réseau correspondant à cette redirection de port.

Notez que la liaison créée entre la redirection de port NAT et la règle dans le pare-feu permet de mettre à jour automatiquement la règle dans le pare-feu de pfSense lorsque vous modifiez votre redirection de port NAT. - Add unassociated filter rule : similaire à l'option précédente, mais il n'y aura pas de liaison entre la redirection de port NAT et la règle qui sera créée dans le pare-feu.

La règle créée précédemment dans le pare-feu ne sera donc pas mise à jour lorsque vous modifierez ultérieurement cette redirection de port NAT. - Pass : permet d'autoriser le trafic réseau sur cette redirection de port sans créer de règle correspondante dans le pare-feu de pfSense.

Attention : cela ne fonctionne pas lors de l'utilisation de pfSense en mode Multi-WAN.

Pour l'accès à notre serveur web depuis l'interface WAN (Internet), configurez ces paramètres :

- Interface : WAN.

- Address Family : IPv4. Si vous souhaitez aussi supporter l'IPv6, choisissez "IPv4+IPv6".

- Protocol : TCP. Un serveur web utilise le port 80 TCP pour le HTTP.

- Source : laissez la configuration par défaut pour autoriser n'importe quelle adresse présente sur Internet à accéder à votre serveur web local via cette redirection de port.

- Destination : sélectionnez "WAN address" étant donné que nous souhaitons accéder à notre serveur web local via l'adresse IP externe (WAN) de pfSense.

- Destination port range : sélectionnez "HTTP" pour "From port" et "To port" étant donné que notre serveur web local écoute par défaut sur le port 80 (HTTP).

Spécifier 2 numéros de port permet de spécifier une plage de port. Mais dans notre cas, nous ne redirigeons que le port 80 correspondant à notre serveur web local. - Redirect target IP : sélectionnez "Single host" et spécifiez l'adresse locale de votre serveur web auquel vous souhaitez pouvoir accéder depuis Internet.

- Description : indiquez une description pour cette règle si vous le souhaitez.

Dans notre cas : Redir port 80 HTTP to local web server of DMZ. - Filter rule association : laissez l'option "Add associated filter rule" sélectionnée pour que pfSense autorise automatiquement le trafic réseau correspondant à cette redirection de port dans son pare-feu.

Ensuite, cliquez sur : Save.

Sources :

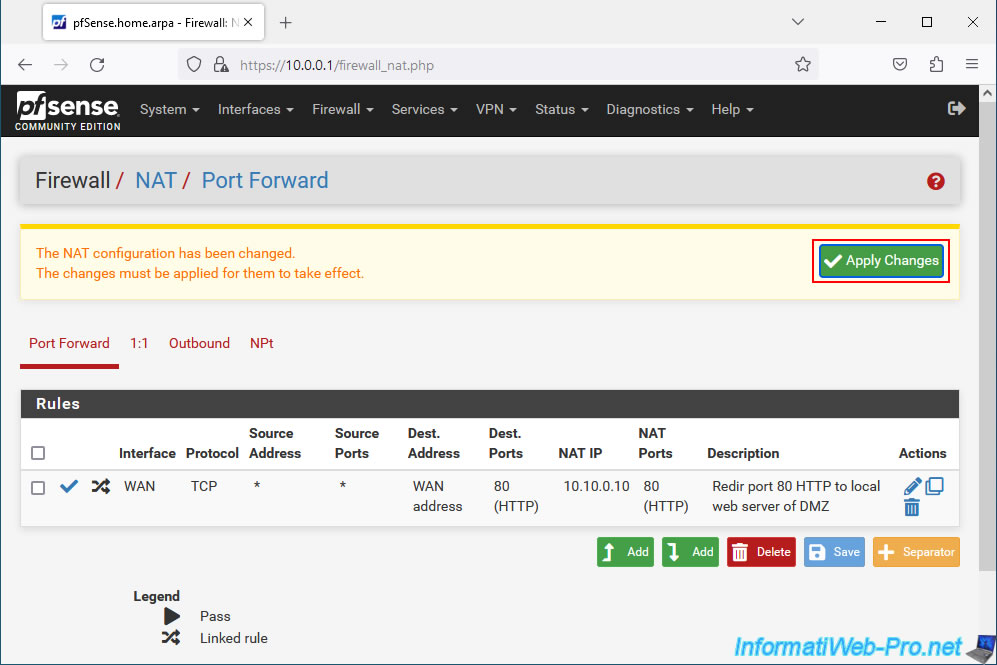

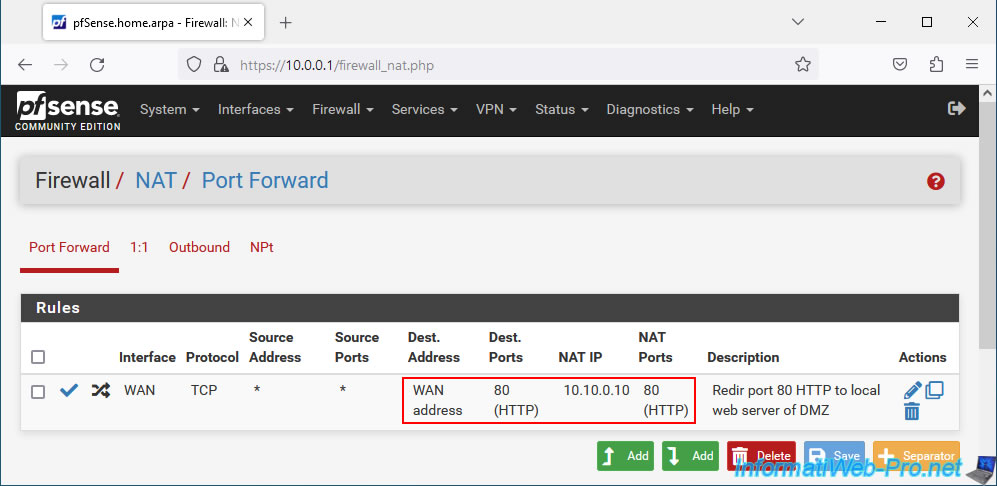

La règle créée apparait.

Cliquez sur "Apply Changes" pour appliquer les changements.

Plain Text

The NAT configuration has been changed. The changes must be applied for them to take effect.

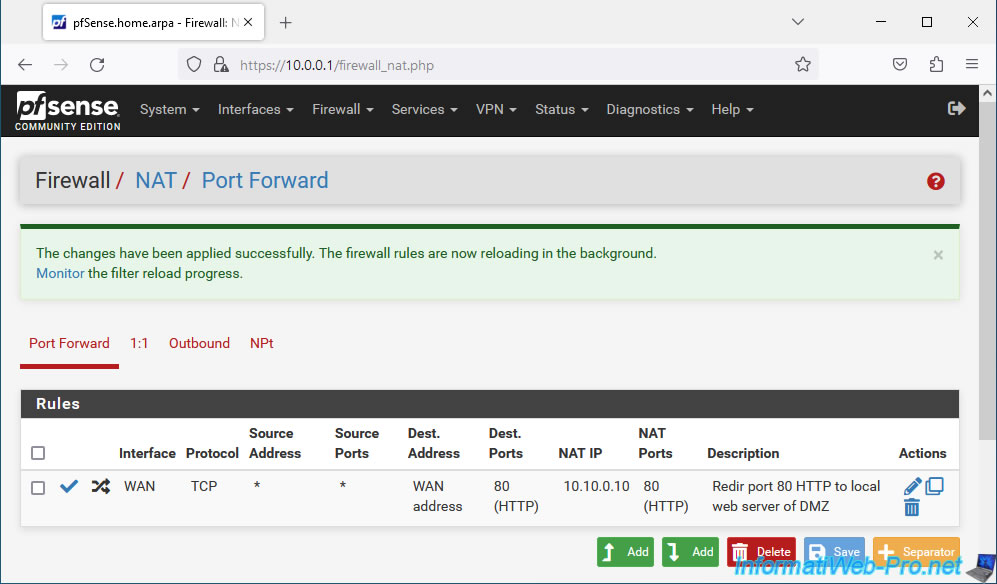

La redirection de port est effective.

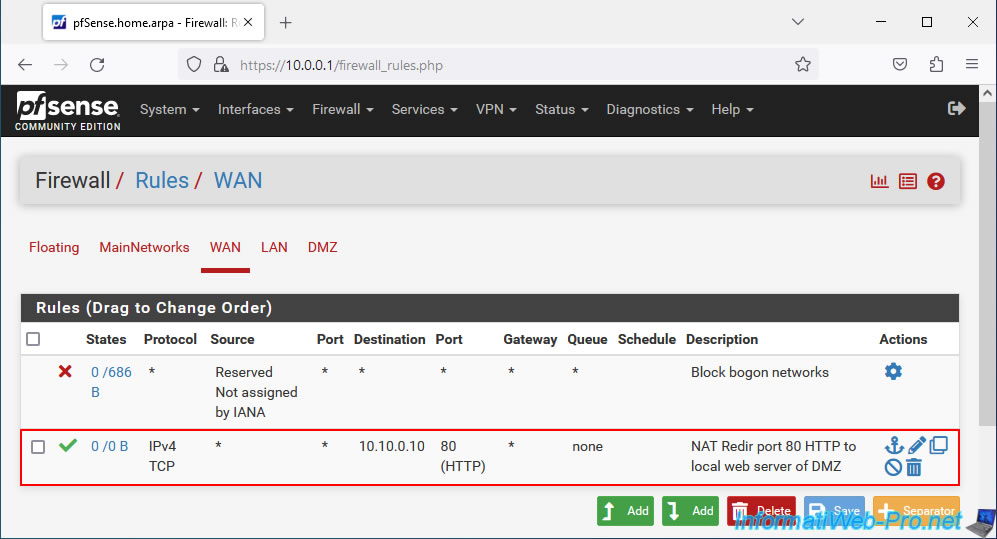

Si vous allez dans "Firewall -> Rules -> WAN", vous verrez qu'une règle a été créée dans le pare-feu de pfSense pour autoriser le trafic réseau avec les mêmes valeurs (même source, même destination, même port, ...).

2. Autoriser le trafic réseau sur une interface WAN avec une adresse IP privée (locale)

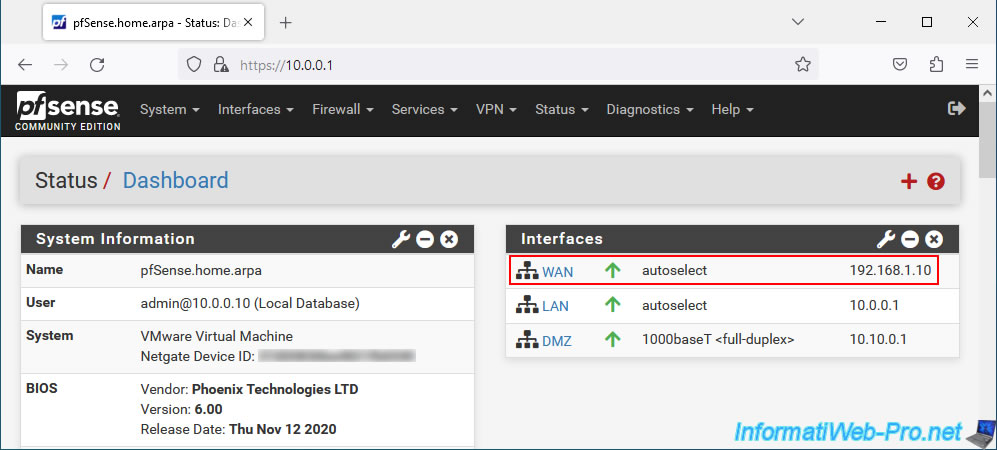

Affichez le dashboard de pfSense en cliquant sur le logo de pfSense en haut à gauche.

Comme vous pouvez le voir, dans notre cas, notre adresse WAN utilise une adresse IP privée (locale).

Si c'est aussi votre cas, alors assurez-vous d'autoriser l'accès à l'interface WAN de pfSense depuis une adresse IP privée (locale). Ex : 10.0.0.x, 192.168.1.x, ...

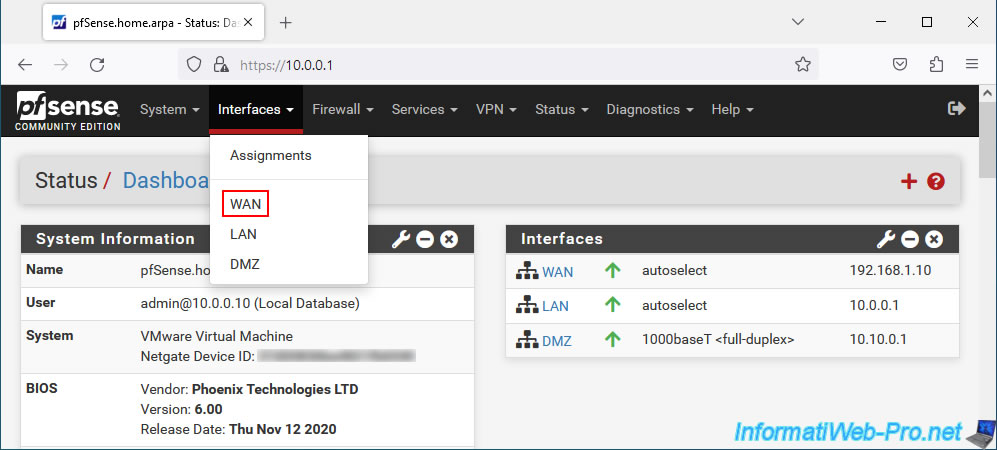

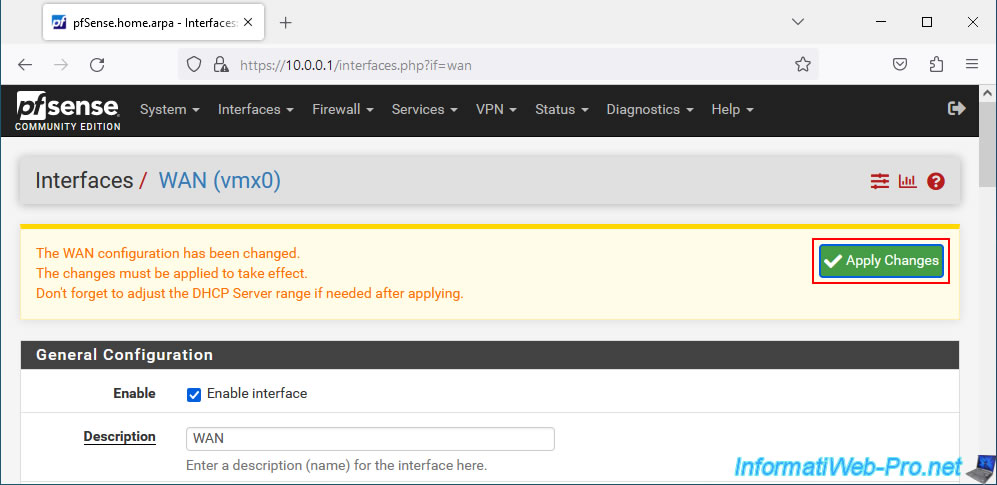

Pour cela, allez dans "Interfaces -> WAN".

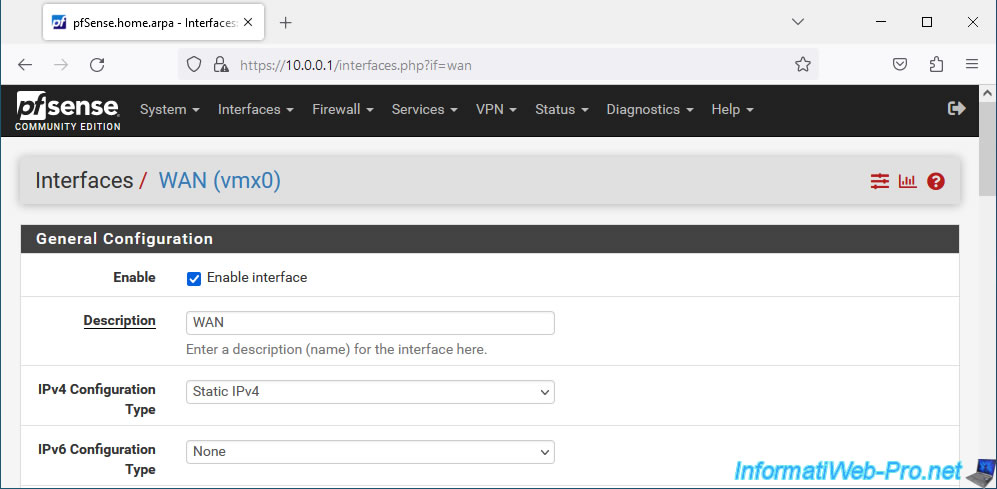

La page "Interfaces / WAN" apparait.

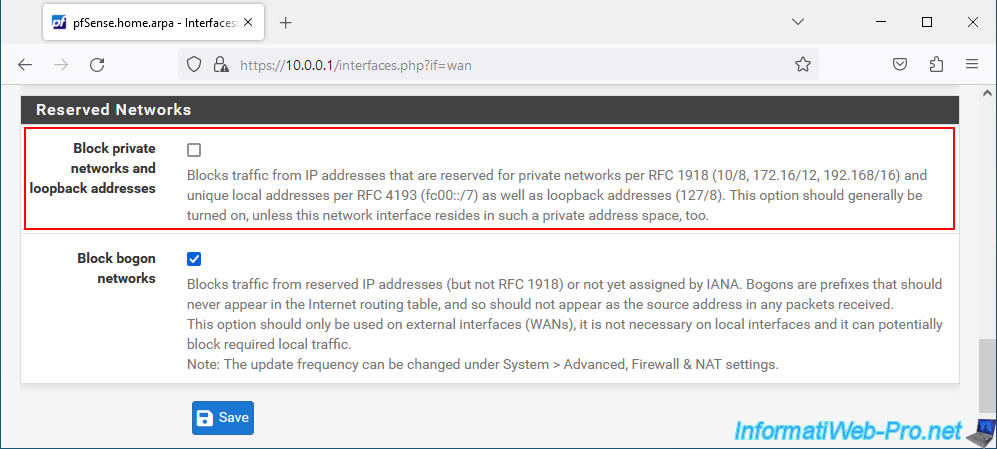

En bas de page, assurez-vous de décocher la case "Block private networks and loopback addresses".

Note : la désactivation de cette option supprimera la règle "Block private networks" du pare-feu de pfSense qui bloque par défaut le trafic réseau sur l'interface WAN venant de "RFC 1918 networks".

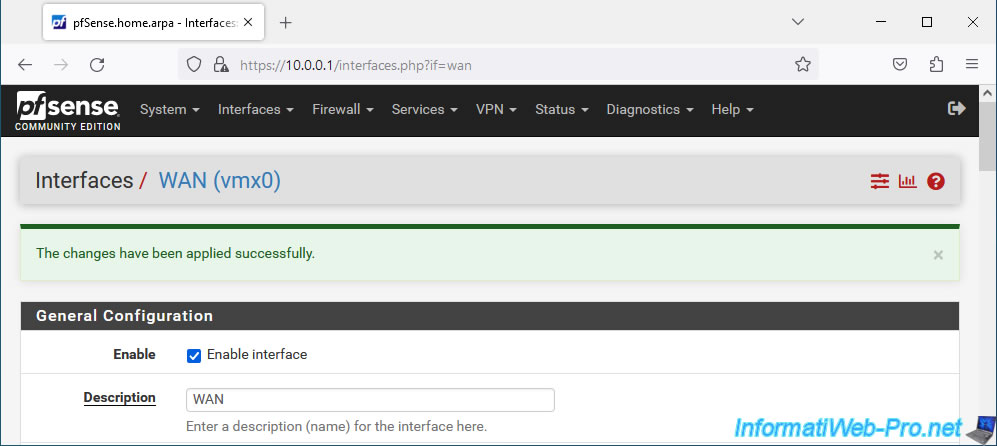

Ensuite, en haut de page, cliquez sur "Apply Changes".

Les modifications ont été enregistrées.

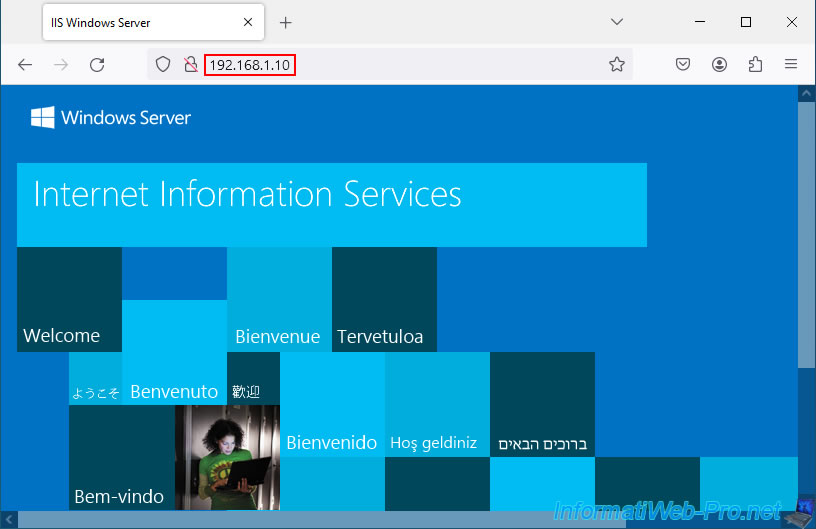

3. Test de l'accès au serveur local depuis Internet

Depuis un ordinateur situé sur Internet ou connecté au réseau WAN de pfSense (si applicable), indiquez l'adresse IP WAN de pfSense dans votre navigateur web.

Comme prévu, la page par défaut de IIS (hébergée par notre serveur web local sous Windows Server) apparait.

Pour rappel, pfSense redirige le trafic réseau de son adresse WAN sur le port 80 vers le port 80 de l'adresse IP locale "10.10.0.10".

L'adresse IP "10.10.0.10" correspondant dans notre cas à notre serveur web local.

Partager ce tutoriel

A voir également

-

Pare-feu 21/5/2025

pfSense 2.6 - Accès à l'interface web via l'interface WAN

-

Pare-feu 2/7/2025

pfSense 2.6 - Activer le NAT reflection

-

Pare-feu 11/6/2025

pfSense 2.6 - Créer une DMZ et configurer le pare-feu

-

Pare-feu 16/8/2025

pfSense 2.6 - Surveillance via SNMP et Zabbix 6

Vous devez être connecté pour pouvoir poster un commentaire