Restreindre les accès en Bureau à distance non autorisés sur vos serveurs hôtes de sessions RDS sous Windows Server 2012 / 2012 R2 / 2016

- Windows Server

- 06 avril 2019 à 13:18

-

- 2/2

2. Sécuriser au mieux votre serveur hôte de sessions grâce aux stratégies de groupe (GPO)

Pour commencer, nous allons activer une stratégie qui vous évitera de mauvaises blagues lorsque vous tenterez de dépanner un serveur où le nombre de licences d'accès clients (CAL) serait par exemple insuffisant.

En effet, pour que les utilisateurs de la solution RDS puissent se connecter, il faut qu'il y ait assez de licences d'accès clients (CAL) sur le serveur de licence de votre infrastructure RDS.

Si il n'y en a pas assez, des utilisateurs seront déconnectés automatiquement quand les suivants se connecteront.

Ce qui risque donc de vous arriver si des utilisateurs tentent de se reconnecter à cause d'une déconnexion automatique (dû à ce problème de licences insuffisantes).

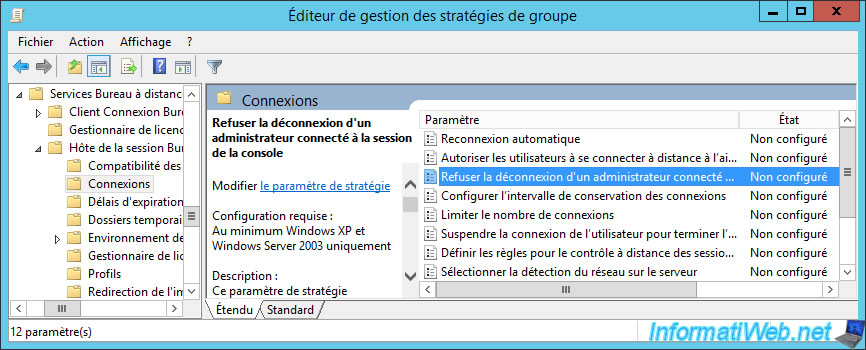

Pour éviter que vous ne vous fassiez déconnecter à cause d'un utilisateur, nous vous conseillons d'activer la stratégie "Refuser la déconnexion d'un administrateur connectée à la session de la console" qui se trouve dans : Configuration ordinateur -> Stratégies -> Modèles d'administration -> Composants Windows -> Services Bureau à distance -> Hôte de la session Bureau à distance -> Connexions.

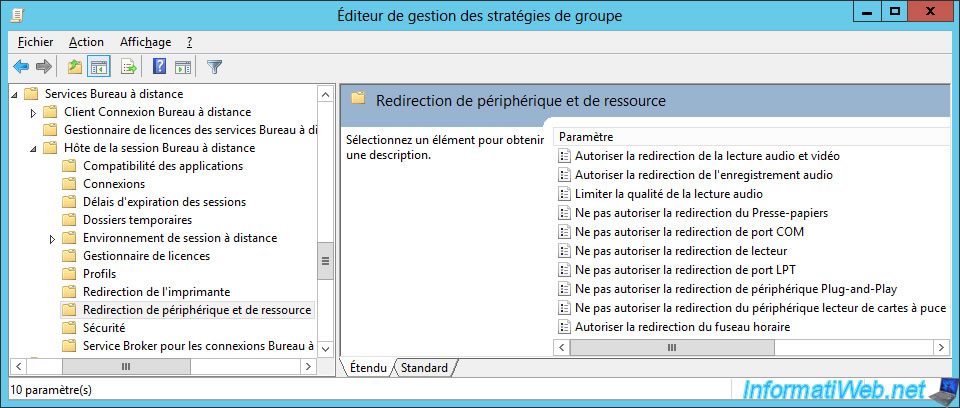

Ensuite, pour sécuriser au mieux votre serveur hôte de session et éviter aussi le vol de données par un simple copier/coller, vous pouvez par exemple refuser la redirection :

- du presse-papiers : pour bloquer le copier/coller que tout le monde connait

- des lecteurs : pour empêcher vos utilisateurs de copier les données du serveur sur une des partitions de leur PC physique et pour éviter d'infecter votre serveur avec un virus présent sur le PC client

- des périphériques Plug-and-Play : pour ne pas rediriger les clés USB (qui peuvent d'ailleurs être infectées également) et les autres périphériques Plug-and-Play

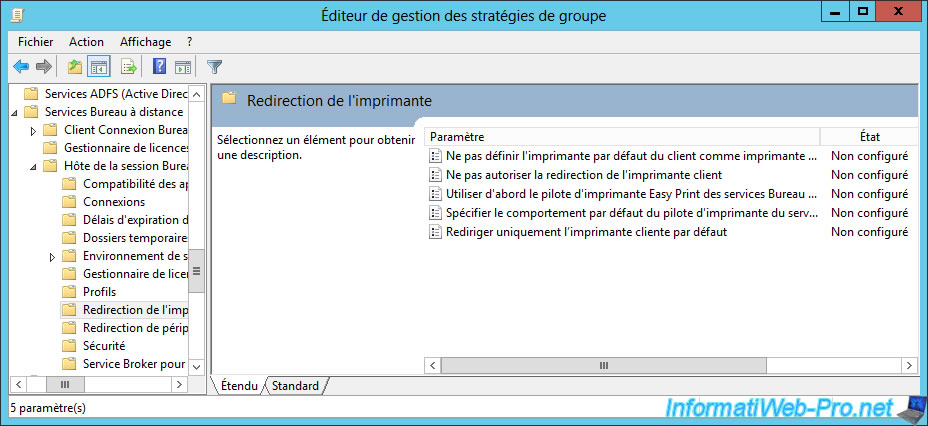

Pour éviter d'installer trop de pilotes et éviter que vos utilisateurs ne tentent d'installer un pilote d'imprimante malveillant (ce qui est compliqué à créer, mais on ne sait jamais), vous pouvez :

- désactiver la redirection des imprimantes du client en activant la stratégie : Ne pas autoriser la redirection de l'imprimante client

- obliger votre serveur à utiliser le pilote Easy Print pour toutes les imprimantes redirigées. Ce qui évite l'installation de pilotes d'imprimantes supplémentaires sur votre serveur.

- rediriger uniquement l'imprimante cliente par défaut : pour limiter le nombre de périphériques à rediriger. Ce qui est toujours une bonne chose.

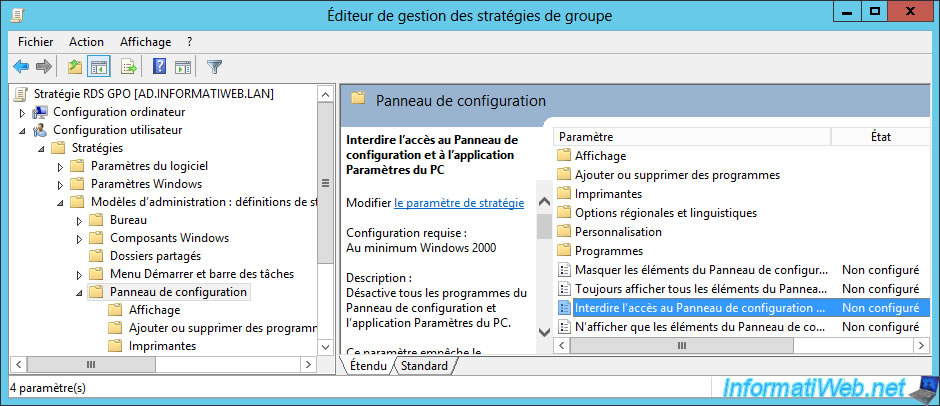

Maintenant que vous savez que n'importe quel utilisateur autorisé à utiliser un programme RemoteApp peut aussi se connecter facilement à une session Windows Server entière, il devient logique de limiter au maximum l'interface disponible sur ce serveur pour éviter que votre utilisateur puisse se promener trop facilement sur le serveur.

Pour commencer, vous pouvez bloquer l'accès au panneau de configuration en allant dans : Configuration utilisateur -> Stratégies -> Modèles d'administration -> Panneau de configuration.

Dans ce dossier, activez la stratégie "Interdire l'accès au Panneau de configuration et à l'application Paramètres du PC".

Précédemment, nous vous avons parlé d'une stratégie qui permettait à votre serveur d'utiliser d'abord le pilote Easy Print pour les imprimantes redirigées depuis les PC clients.

Néanmoins, dans le cas où l'imprimante ne sera pas supportée par ce pilote, Windows Server risque d'installer le pilote de cette imprimante non supportée par Easy Print.

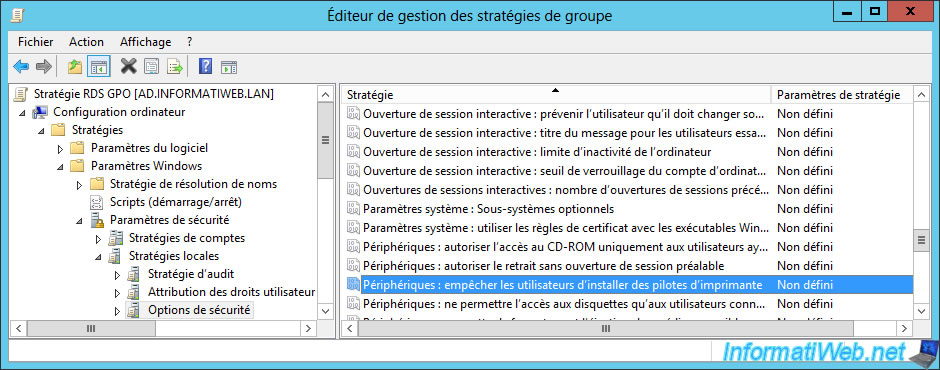

Pour éviter que cela ne soit le cas et donc pour éviter aussi d'installer un pilote malveillant, vous pouvez activer la stratégie "Périphériques : empêcher les utilisateurs d'installer des pilotes d'imprimante" disponible dans : Configuration ordinateur -> Stratégies -> Paramètres Windows -> Paramètres de sécurité -> Stratégies locales -> Options de sécurité.

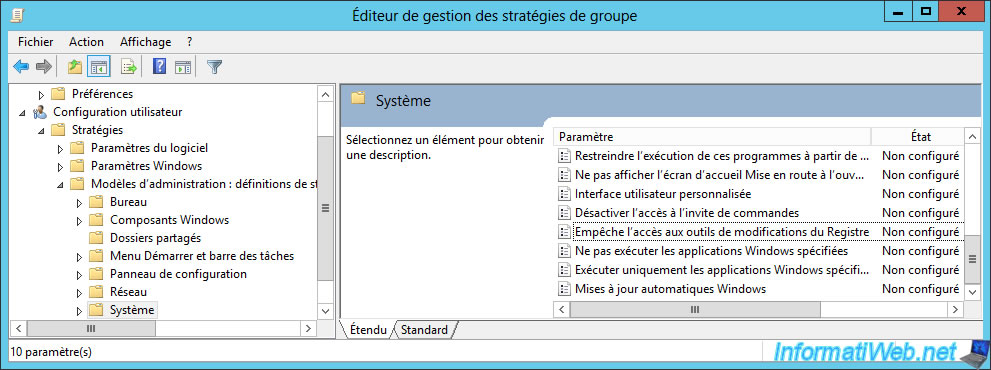

Pour éviter que l'utilisateur ne bidouille sur votre serveur, nous vous recommandons de bloquer aussi l'accès au registre qui est notamment accessible via le programme : regedit.exe

Pour cela, allez dans "Configuration utilisateur -> Stratégies -> Modèles d'administration -> Système" et activez la stratégie "Empêche l'accès aux outils de modification du Registre".

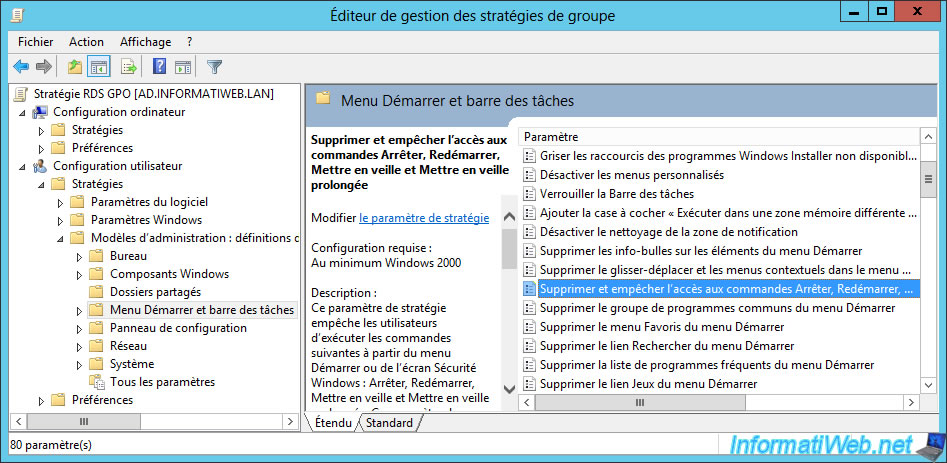

Pour limiter le nombre d'options affichées dans le menu démarrer (ou l'interface moderne sous Windows 8 et 8.1), ainsi que dans la barre des tâches, vous pouvez utiliser les stratégies disponibles dans : Configuration utilisateur -> Stratégies -> Modèles d'administration -> Menu Démarrer et barre des tâches.

Grâce aux nombreuses stratégies disponibles ici, vous pourrez par exemple :

- effacer la liste des programmes et des documents qui ont récemment été ouverts par vos utilisateurs

- verrouiller la barre des tâches pour éviter que les utilisateurs ne la bougent

- supprimer et empêcher les utilisateurs d'arrêter, redémarrer ou mettre en veille prolongée le serveur

- supprimer l'option "Exécuter" présente dans le menu démarrer et qui permet de lancer n'importe quel programme

- masquer la zone de notification : ce qui empêchera vos utilisateurs de voir quels programmes tournent en arrière-plan sur le serveur (dont l'anti-virus utilisé, par exemple)

Ces stratégies sont bien évidemment à mettre en place si vos utilisateurs ne sont censés utiliser que des programmes RemoteApp et non le bureau directement.

De plus, les stratégies à appliquer dépendront de vos besoins et de la demande de votre client (la société chez qui vous avez implémenté la solution RDS).

Dans "Configuration utilisateur -> Stratégies -> Modèles d'administration -> Bureau", vous trouverez également une série de stratégies qui peuvent être intéressantes pour vider le bureau, voire le rendre indisponible.

Vous pourrez par exemple :

- masquer tout ce qui se trouve sur le bureau en activant la stratégie : Masquer et désactiver tous les éléments du Bureau

- supprimer seulement certaines icônes du bureau : poste de travail (ou Ordinateur), mes documents, ...

![]()

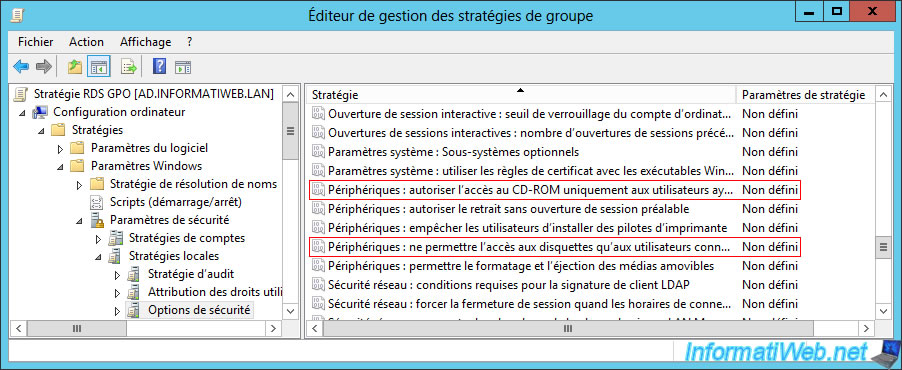

Etant donné que tous vos utilisateurs se connecteront uniquement à distance (via la solution RDS) sur vos serveurs hôtes de session, vous pouvez activer sans problèmes ces 2 stratégies de groupe :

- Périphériques : autoriser l'accès au CD-ROM uniquement aux utilisateurs ayant ouvert une session localement

- Périphériques : ne permettre l'accès aux disquettes qu'aux utilisateurs connectés localement

Cela évitera à vos utilisateurs de jouer à distance avec le lecteur CD et le lecteur disquettes du serveur (si il y en a).

Note : ces stratégies se trouvent dans : Configuration ordinateur -> Stratégies -> Paramètres Windows -> Paramètres de sécurité -> Stratégies locales -> Options de sécurité.

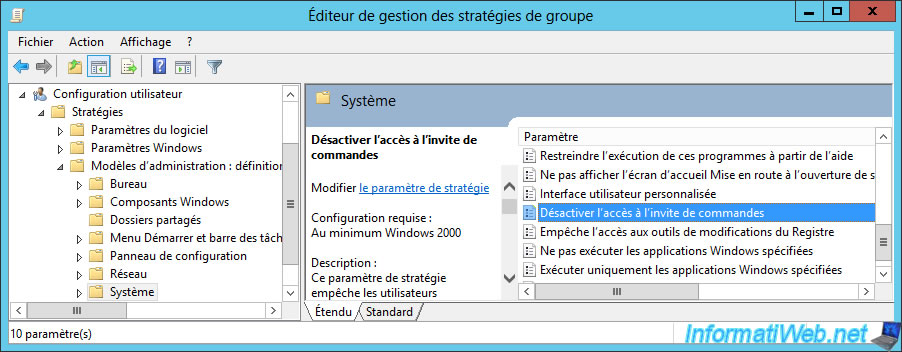

Pour éviter que les utilisateurs s'y connaissant assez bien en informatique ne tentent de lancer n'importe quoi sur votre serveur, il est intéressant de bloquer l'accès à l'invite de commandes.

Pour cela, allez dans "Configuration utilisateur -> Stratégies -> Modèles d'administration -> Système" et activez la stratégie "Désactiver l'accès à l'invite de commandes".

Important : pour que cette stratégie soit utile, n'oubliez pas de :

- activer la stratégie "Supprimer le menu Exécuter du menu Démarrer" située dans : Configuration utilisateur -> Stratégies -> Modèles d'administration -> Menu Démarrer et barre des tâches

- bloquer l'accès au gestionnaire des tâches grâce à la stratégie citée sur l'image suivante.

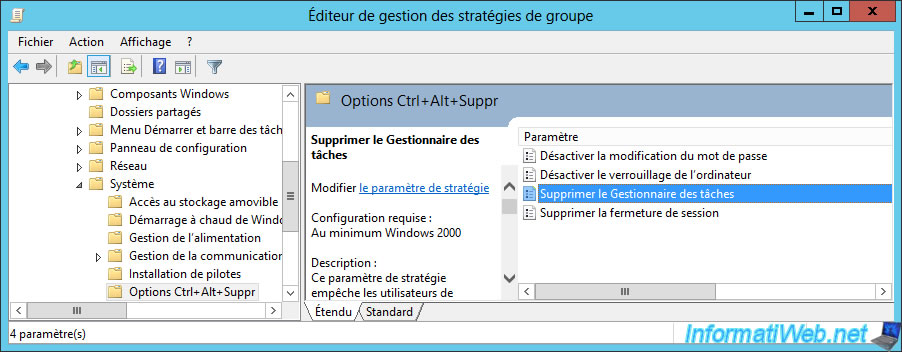

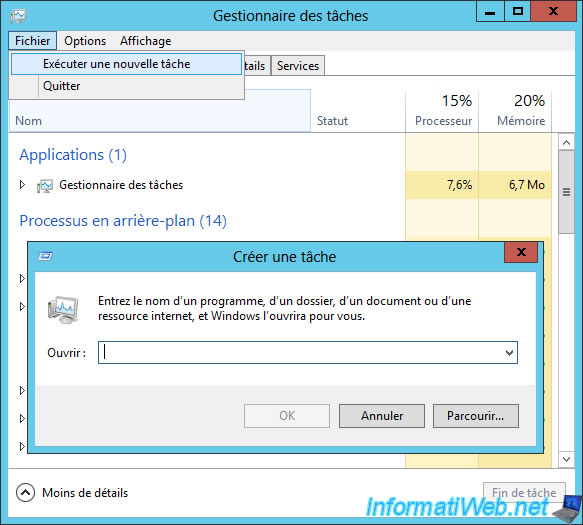

Pour bloquer l'accès au gestionnaire des tâches, allez dans : Configuration utilisateur -> Stratégies -> Modèles d'administration -> Système -> Options Ctrl+Alt+Suppr.

Ensuite, activez la stratégie "Supprimer le Gestionnaire des tâches".

Cela empêchera notamment l'utilisateur d'utiliser l'option "Exécuter une nouvelle tâche" qui constitue une alternative à l'option "Exécuter" du menu démarrer.

Partager ce tutoriel

A voir également

-

Windows Server 7/6/2019

WS 2012 / 2012 R2 - RDS - Mettre en place la HA sur votre infrastructure RDS

-

Windows Server 8/3/2019

WS 2012 / 2012 R2 / 2016 - RDS - Accéder aux RemoteApp via une application moderne

-

Windows Server 22/3/2019

WS 2012 / 2012 R2 / 2016 - RDS - Activer le NLA et utiliser le SSL (TLS 1.0)

-

Windows Server 16/6/2019

WS 2012 / 2012 R2 / 2016 - RDS - Améliorer les performances du serveur RDS

Pas de commentaire