Signer ses zones DNS avec DNSSEC sous Windows Server 2012 / 2012 R2

- Windows Server

- DNS

- 11 mai 2018 à 11:01

-

- 2/3

5. Fichiers de zones, points de confiance, ...

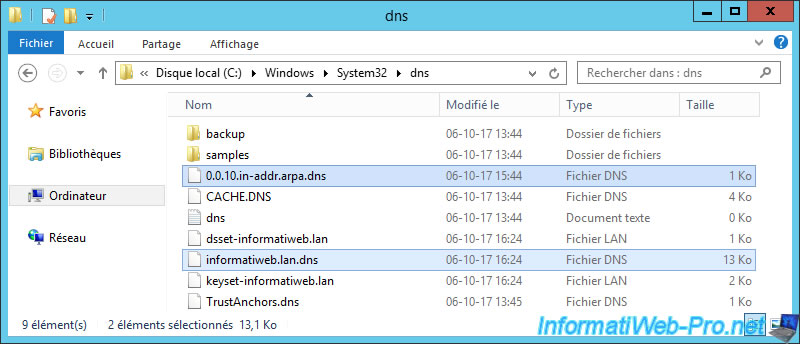

Dans le dossier "C:\Windows\System32\dns" de vos serveurs DNS (principal et secondaires, si applicables), vous retrouverez notamment :

- les fichiers de zones directes

- les fichiers de zones inversées (ceux terminant par : in-addr.arpa.dns)

Sur le serveur DNS maitre désigné comme "Key Master", vous retrouverez aussi :

- des fichiers "keyset-<nom de la zone>" : qui correspondent aux DNSKEY RRSET (or KEYSET)

- des fichiers "dsset-<nom de la zone>" : qui correspondent aux DS RRSET (or DSSET)

- le fichier "TrustAnchors.dns" qui contient les points de confiances ou ancres de confiances (si votre serveur DNS n'est pas un contrôleur de domaine Active Directory)

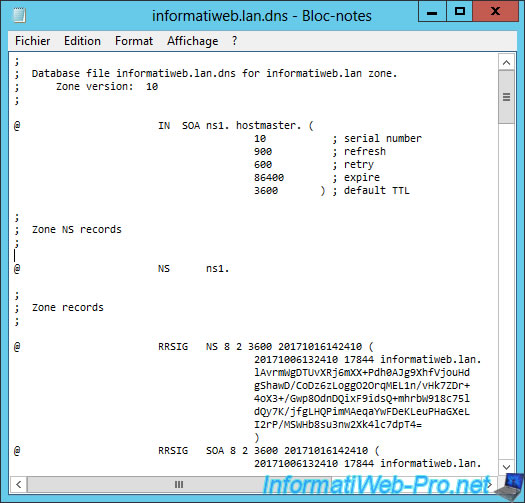

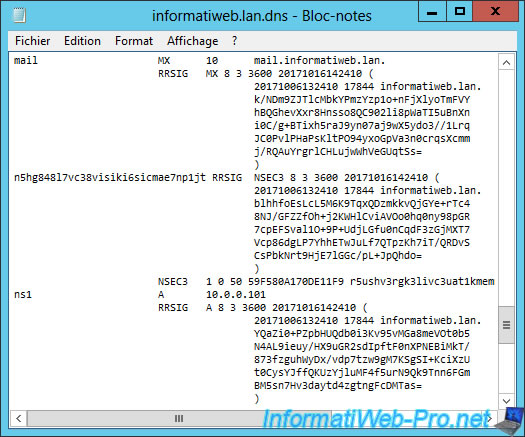

Dans le fichier de notre zone directe (ex : informatiweb.lan.dns) que nous venons de signer, vous verrez aussi apparaitre les clés utilisées pour signer les enregistrements de notre zone DNS.

6. Effectuer une requête DNSSEC à un serveur DNS sécurisé avec DNSSEC

Depuis Windows 8 et sa version serveur (2012), un nouveau composant PowerShell a fait son apparition : Resolve-DnsName.

Grâce à ce composant PowerShell, vous pourrez maintenant obtenir des réponses DNS sécurisées (DNSSEC).

Contrairement à l'ancien utilitaire nslookup, qui existe toujours, mais qui utilise un client DNS interne qui n'est pas compatible avec DNSSEC.

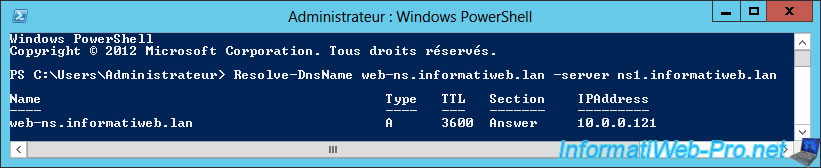

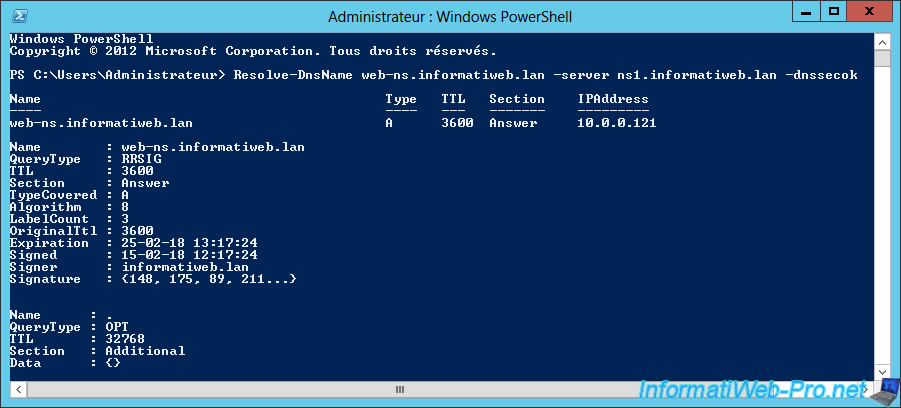

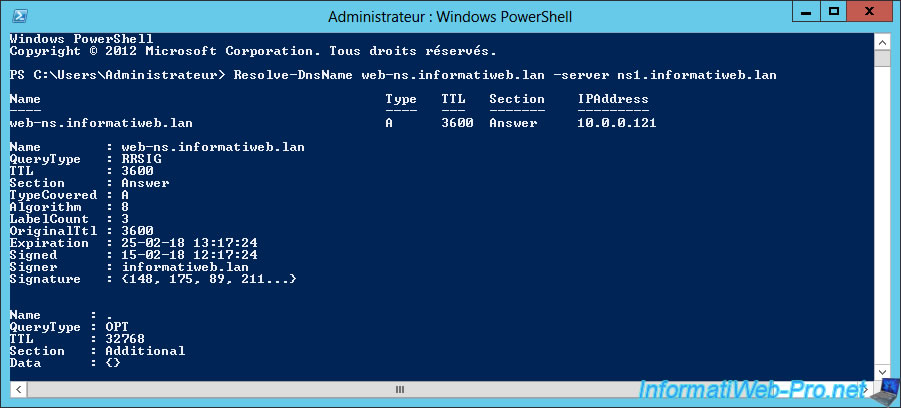

Pour le moment, si je tente de connaitre l'adresse IP correspondant à mon enregistrement DNS "web-ns.informatiweb.lan" depuis mon serveur DNS sécurisé avec DNSSEC, mon serveur DNS me renverra simplement la réponse DNS classique.

Resolve-DnsName web-ns.informatiweb.lan -server ns1.informatiweb.lan

Pour obliger mon ordinateur à demander une réponse DNSSEC authentique avec la commande "Resolve-DnsName", il faudrait que j'ajoute le paramètre "-dnssecok".

Resolve-DnsName web-ns.informatiweb.lan -server ns1.informatiweb.lan -dnssecok

Néanmoins, pour que cela soit automatique pour votre ou vos zones, il suffit de configurer une stratégie de groupe (ou une stratégie locale si vos clients ne sont pas liés à un Active Directory).

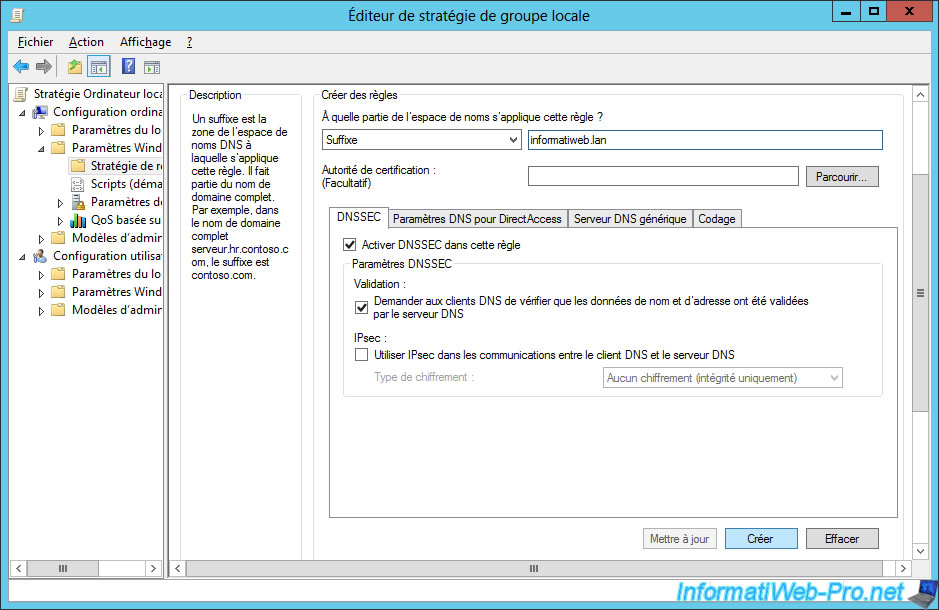

Pour cela, allez dans "Configuration ordinateur -> Paramètres Windows -> Stratégie de résolution de noms".

Ensuite :

- sélectionnez "Suffixe" dans la liste (si ce n'est pas déjà fait)

- indiquez le domaine racine de votre zone DNS sécurisée grâce à DNSSEC

- dans l'onglet DNSSEC, cochez les cases "Activer DNSSEC dans cette règle" et "Demander aux clients DNS de vérifier que les données de noms et d'adresse ont été validées par le serveur DNS".

Pour finir, cliquez sur Créer.

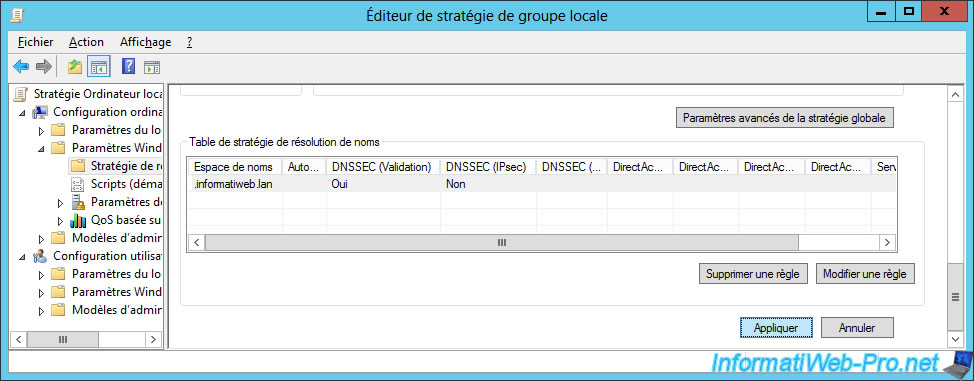

Et n'oubliez pas de cliquer ensuite sur le bouton Appliquer situé en bas.

Maintenant, même si vous ne spécifiez pas le paramètre "-dnssecok", votre ordinateur recevra obligatoirement une réponse DNSSEC pour le domaine (et ses sous-domaines) indiqué précédemment.

Source : Example DNS queries

7. Supprimer la signature de la zone DNS

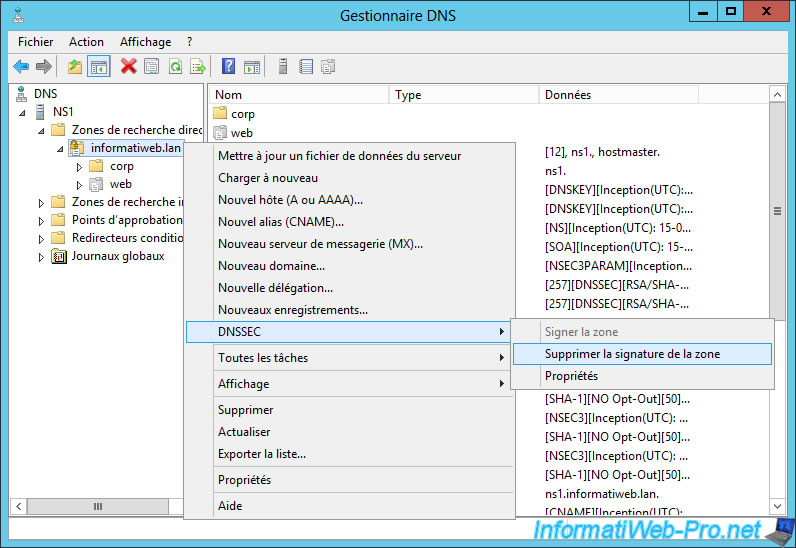

Pour supprimer la signature de la zone DNS, faites un clic droit sur votre zone DNS et cliquez sur : DNSSEC -> Supprimer la signature de la zone

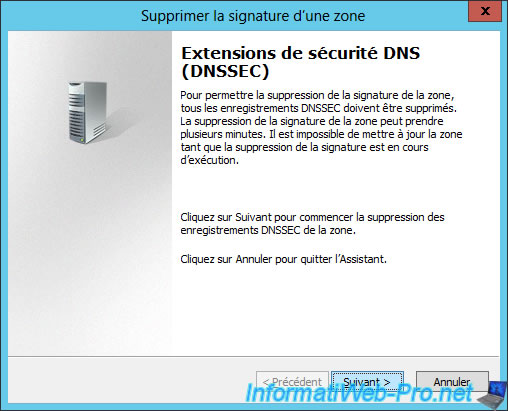

L'assistant "Supprimer la signature d'une zone" s'affiche.

Cliquez sur Suivant.

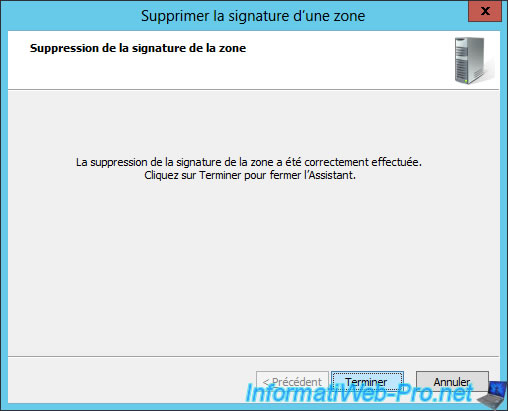

La signature de la zone a été supprimée.

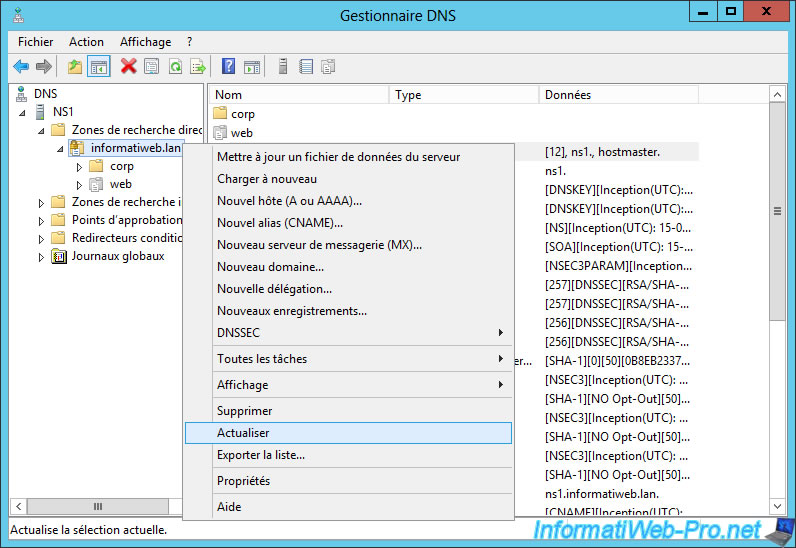

Pour que les enregistrements DNS concernant la signature de la zone disparaissent, actualiser simplement l'affichage de votre zone DNS.

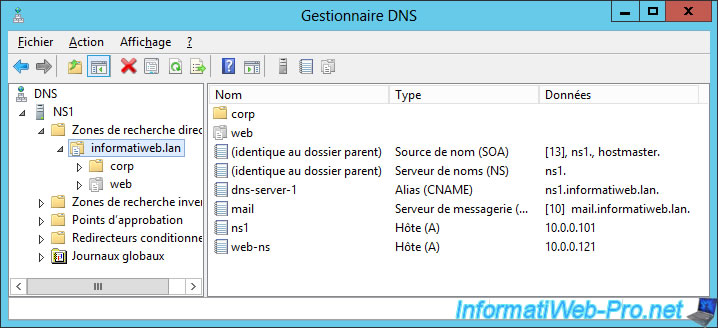

Maintenant, vous retrouvez votre zone DNS classique sans signature.

Partager ce tutoriel

A voir également

-

Articles 1/5/2018

Pourquoi déployer DNSSEC sur votre serveur DNS ?

-

Windows Server 15/1/2013

WS 2008 - Créer un serveur DNS

-

Windows Server 15/4/2018

WS 2012 / 2012 R2 - Créer un serveur DNS et déléguer des sous-domaines

-

Windows Server 25/4/2018

WS 2012 / 2012 R2 - Créer un serveur DNS secondaire

Pas de commentaire