- Windows Server

- DNS

- 11 mai 2018 à 11:01

-

- 1/3

DNSSEC (Domain Name System Security Extensions) est une technologie permettant (si tout le monde le met en place) de sécuriser toutes les requêtes et les réponses DNS transitant via Internet.

En règle générale, DNSSEC est mis en place sur les serveurs DNS publics (ou accessibles depuis l'extérieur) car ceux-ci sont davantage exposés aux pirates que les serveurs DNS utilisés en interne (pour un intranet et/ou un réseau avec domaine Active Directory, par exemple).

Pour en savoir plus sur DNSSEC, consultez notre article : Pourquoi déployer DNSSEC sur votre serveur DNS et comment cela fonctionne-t-il ?

- Support du DNSSEC dans les environnements Microsoft

- Configuration requise

- Où seront stockés les points de confiance ou ancres de confiance ?

- Signer une zone DNS avec DNSSEC

- Fichiers de zones, points de confiance, ...

- Effectuer une requête DNSSEC à un serveur DNS sécurisé avec DNSSEC

- Supprimer la signature de la zone DNS

- Resigner la zone DNS

- Activer la recherche WINS pour les zones DNS signées (non recommandé)

1. Support du DNSSEC dans les environnements Microsoft

1.1. Support du DNSSEC sous Windows (clients)

Les ordinateurs clients sous Windows supportent DNSSEC à partir de Windows 7.

1.2. Support du DNSSEC sous Windows Server

Pour les serveurs sous Windows Server, DNSSEC est supporté depuis Windows Server 2008 R2 et son support a été amélioré depuis la version 2012.

En effet, Windows Server 2008 R2 ne supportait pas les standards NSEC3 et RSA/SHA-2 et était limité à la signature hors ligne de zones statiques.

Depuis Windows Server 2012, son support inclut :

- l'intégration du DNS dans l'Active Directory, ainsi que les mises à jour dynamiques dans les zones signées avec DNSSEC

- la mise à jour des standards DNSSEC, tels que le NSEC3 et le RSA/SHA-2

- la distribution automatique des ancrages de confiance via l'Active Directory

- la validation des enregistrements DNS signés avec les standards cités précédemment (NSEC3 et le RSA/SHA-2)

- la signature des zones DNS en ligne

- etc

Source : Why DNSSEC | Microsoft Docs

2. Configuration requise

DNSSEC peut être activé uniquement sur les zones dont votre serveur DNS fait autorité.

Comme indiqué dans notre article sur DNSSEC, vous devrez distribuer les points de confiances aux autres serveurs pour qu'ils puissent valider les signatures reçues depuis votre DNS pour vos zones signées avec DNSSEC.

Si vous souhaitez distribuer ceux-ci automatiquement, il faut que votre serveur DNS soit aussi un contrôleur.

Dans le cas contraire, vous devrez le faire manuellement. A vous de choisir ce que vous préférez faire.

3. Où seront stockés les points de confiance ou ancres de confiance ?

Si vous avez installé votre serveur DNS en même temps que l'Active Directory, ces points de confiances seront stockés dans l'Active Directory et ils pourront donc être répliqués vers vos autres contrôleurs de domaines grâce à la réplication de l'Active Directory.

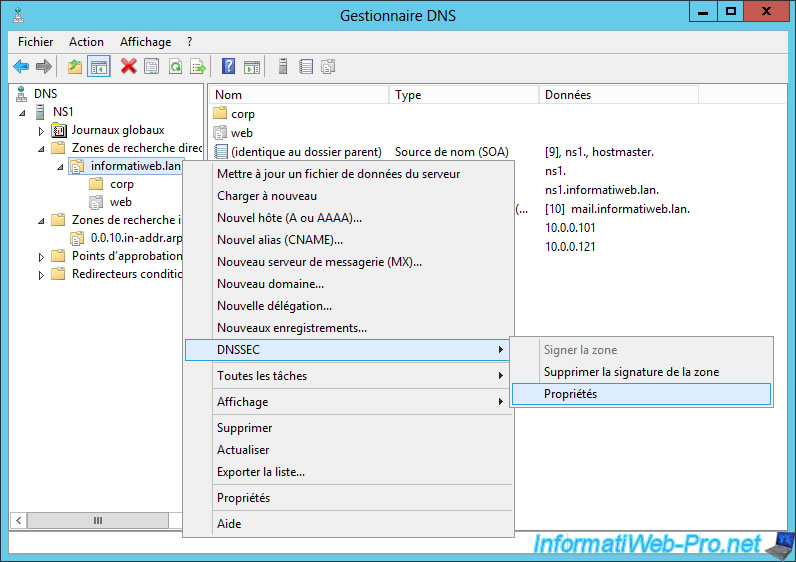

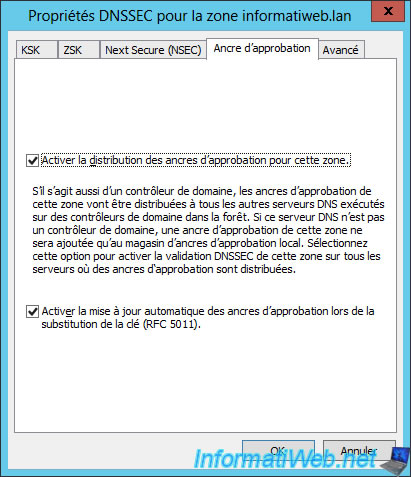

Pour cela, il suffira de faire un clic droit "DNSSEC -> Propriétés" sur votre zone DNS signée et d'aller dans l'onglet "Ancre d'approbation".

Ensuite, cochez la case "Activer la distribution des ancres d'approbation pour cette zone".

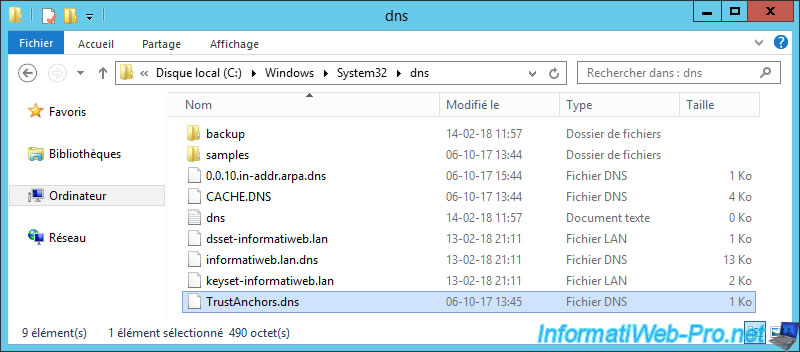

Cependant, si vous avez installé votre serveur DNS séparément, ces points de confiances seront stockés dans le fichier "C:\Windows\System32\dns\TrustAnchors.dns" sur le serveur DNS maitre (Key Master DNS server) gérant les clés KSK et ZSK.

4. Signer une zone DNS avec DNSSEC

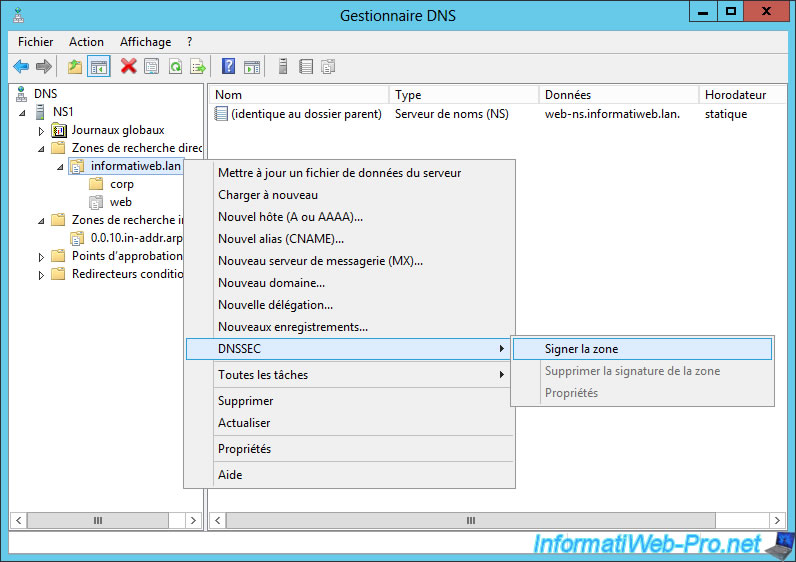

Pour signer une zone DNS principale grâce à DNSSEC, ouvrez le gestionnaire DNS, puis faites un clic droit "DNSSEC -> Signer la zone" sur votre zone de recherche directe.

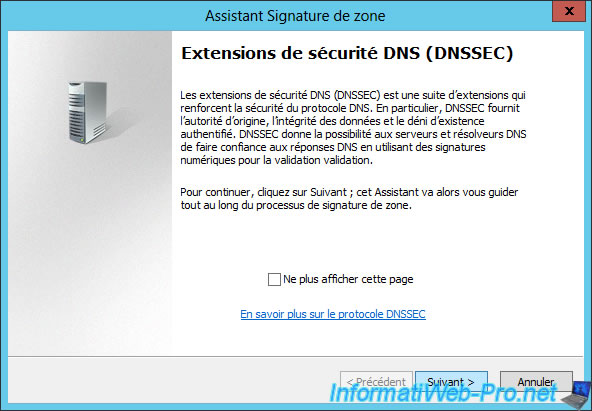

L'assistant signature de zone apparait.

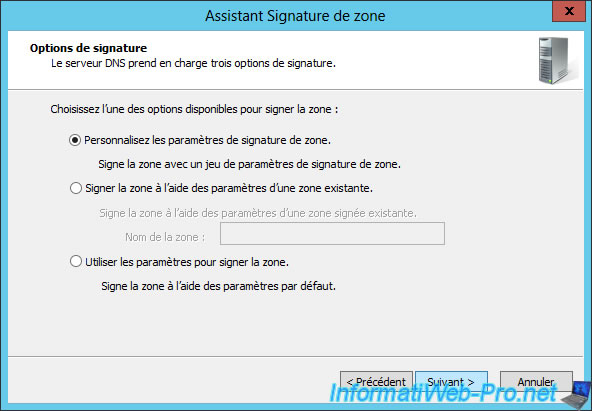

Pour signer votre 1ère zone DNS, vous 2 possibilités :

- utiliser les paramètres par défaut (indiqués sur Microsoft Docs) pour signer votre zone DNS en 2 clics.

- ou choisir l'option "Personnalisez les paramètres de signature de zone" pour pouvoir modifier les paramètres si vous le souhaitez.

Notez que lorsque vous choisissez "Personnalisez les paramètres de signature de zone", les options sélectionnées par défaut seront les mêmes que si vous aviez choisi l'option "Utiliser les paramètres pour signer la zone".

Néanmoins, pour ce tutoriel, nous allons utiliser la version longue "Personnalisez les paramètres de signature de zone" pour vous expliquer la signature de la zone en détail.

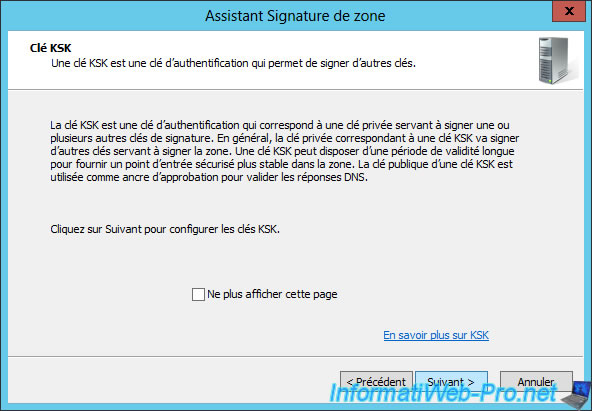

Pour commencer, vous devrez créer une clé KSK.

Cette clé permettra de signer d'autres clés et sa validité pourra est plus longue que celle de la clé ZSK (que vous verrez plus tard).

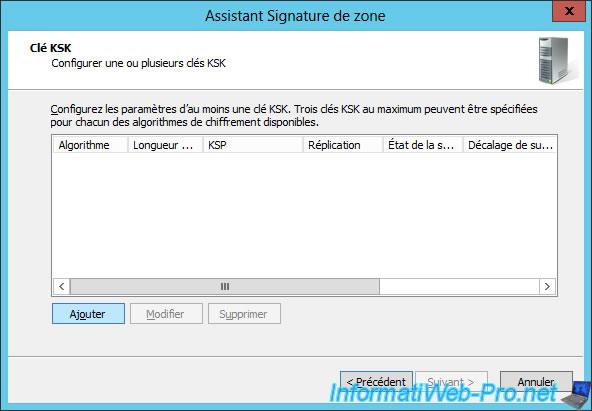

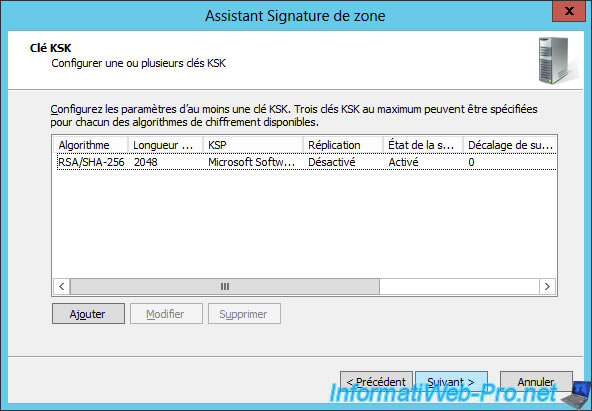

Cliquez sur Ajouter pour créer une nouvelle clé KSK.

Notez que vous pouvez créer jusqu'à 3 clés KSK avec le même algorithme de chiffrement ou créer des clés KSK avec des algorithmes de chiffrement différents.

Néanmoins, une seule suffit dans la plupart des cas.

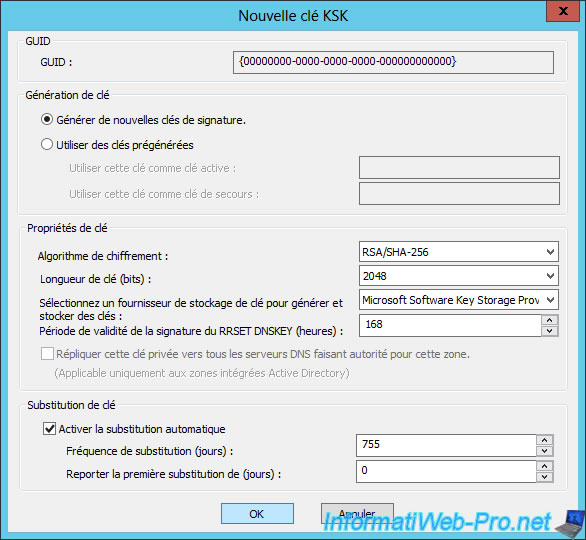

Par défaut, l'assistant générera une nouvelle clé de signature (comme indiqué dans le cadre "Génération de clé").

Ensuite, vous pourrez choisir :

- l'algorithme de chiffrement : RSA/SHA-1, RSA/SHA-1 (NSEC3), RSA/SHA-256, ...

- la longueur de clés (en bits) à utiliser

- le fournisseur de stockage de clé ...

- la période de validité de la signature de RRSET DNSKEY

- (si votre serveur DNS est aussi un contrôleur de domaine) si vous voulez répliquer la clé privée vers les serveurs DNS faisant autorité pour cette zone.

Algorithme de chiffrement :

Le choix de l'algorithme de chiffrement influe sur le type d'enregistrement NSEC qui sera utilisé pour les enregistrements DNS qui n'existent pas ou plus dans votre zone DNS.

Source : Cryptographic algorithms - Microsoft Docs

Longueur de la clé :

Plus la clé est longue, plus elle est sécurisée.

Mais, plus elle est longue, plus les ressources de votre serveur seront utilisées pour le calcul des signatures.

Fournisseur de stockage de clé :

Si les clés seront distribuées via l'Active Directory, vous devez choisir : Microsoft Software Key Storage Provider.

Source : KSK parameters - Microsoft Docs

Cliquez sur Suivant.

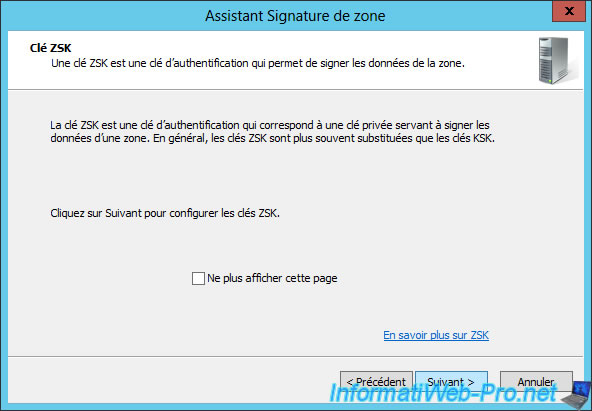

Maintenant, l'assistant vous propose de créer une clé ZSK.

Cette clé ZSK permet de signer les données (les enregistrements DNS) de la zone DNS à signer.

En général, ces clés ont une validité plus courte que celle des clés KSK (créées précédemment).

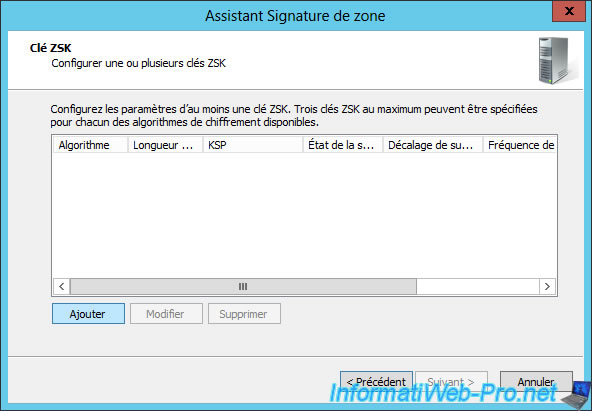

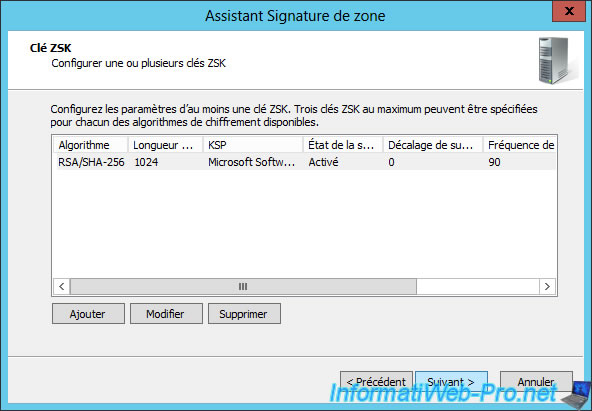

Cliquez sur Ajouter pour créer une nouvelle clé KSK.

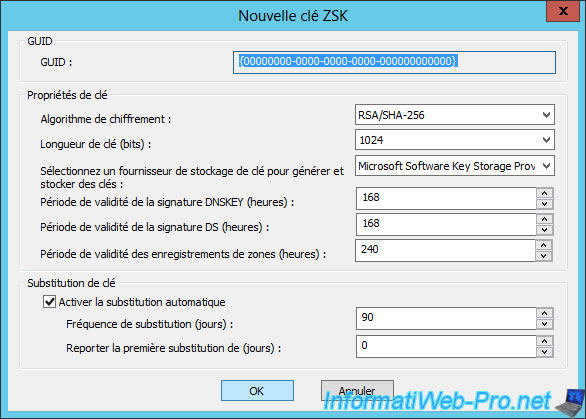

Pour créer une nouvelle clé ZSK, vous retrouvez quasiment les mêmes options, dont celle concernant le fournisseur de stockage.

Si votre serveur DNS est aussi un contrôleur de domaine, choisissez : Microsoft Software Key Storage Provider.

Pour les périodes de validité, elles concernent :

- la signature DNSKEY : le DNSKEY étant la clé publique de votre zone DNS que les autres serveurs DNS pourront utiliser pour vérifier si la signature obtenue est valide ou non.

- la signature DS : les DS étant des enregistrements permettant de sécuriser les délégations DNS

- la signature des enregistrements de votre zone DNS

Cliquez sur Suivant.

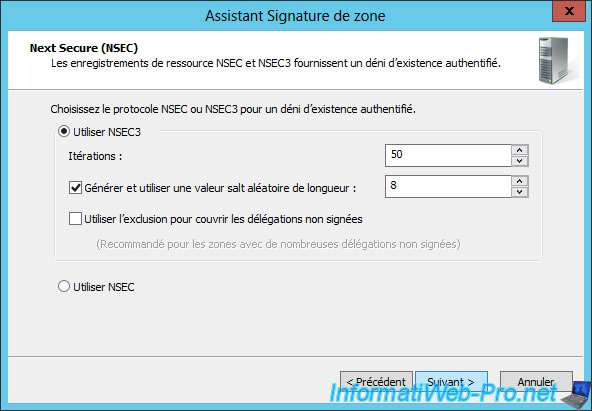

Lorsqu'un enregistrement DNS n'existe pas dans une zone signée grâce à DNSSEC, votre serveur répondra tout de même à la requête de l'utilisateur en lui certifiant que cet enregistrement n'existe pas dans votre zone DNS.

Pour pouvoir envoyer une réponse authentique à l'utilisateur, votre serveur utilisera des enregistrements NSEC ou NSEC3 (une version améliorée du NSEC).

Note : notez que NSEC et NSEC3 ne sont pas compatibles avec tous les algorithmes de chiffrements (comme expliqué précédemment).

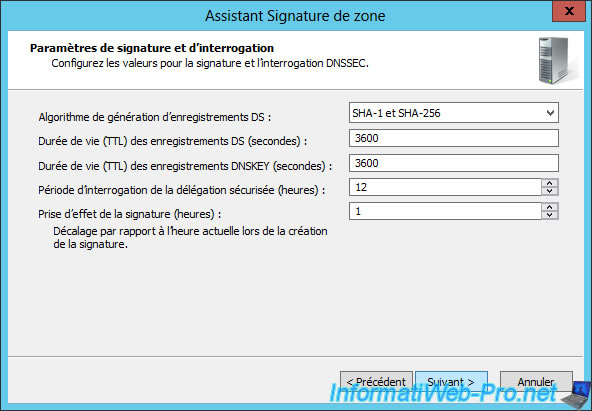

Modifiez l'algorithme de chiffrement pour les enregistrements DS si vous le souhaitez.

Cliquez sur Suivant.

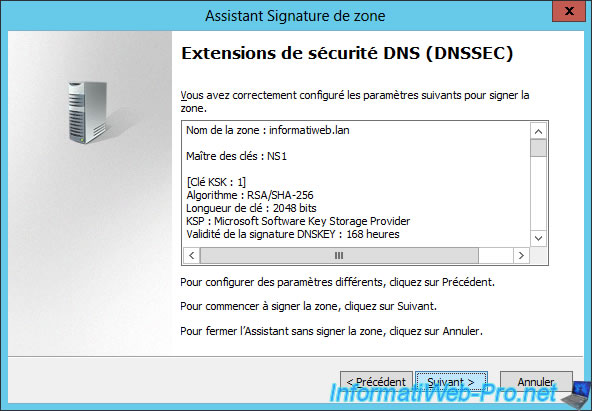

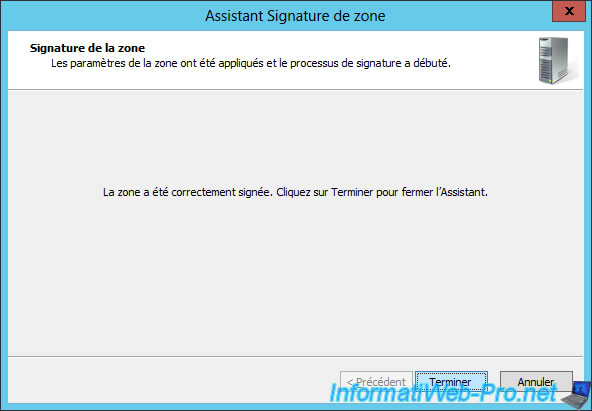

L'assistant signe votre zone DNS. Ensuite, cliquez sur Terminer.

Maintenant que votre zone DNS est signée, faites un clic droit sur celle-ci et cliquez sur : DNSSEC -> Propriétés.

Dans les propriétés DNSSEC de votre zone DNS, vous retrouverez tous les paramètres configurés précédemment :

- la clé KSK

- la clé ZSK

- le type d'enregistrement NSEC à utiliser

- les informations concernant les ancres d'approbation

- des informations avancées (algorithme à utiliser pour les enregistrements DS, ...)

Si votre serveur DNS est aussi un contrôleur de domaine, n'oubliez pas de cocher la case "Activer la distribution des ancres d'approbation pour cette zone" dans l'onglet "Ancre d'approbation".

Ensuite, cliquez sur OK.

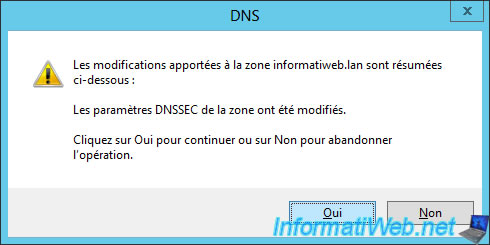

Cliquez sur Oui pour sauvegarder ces paramètres.

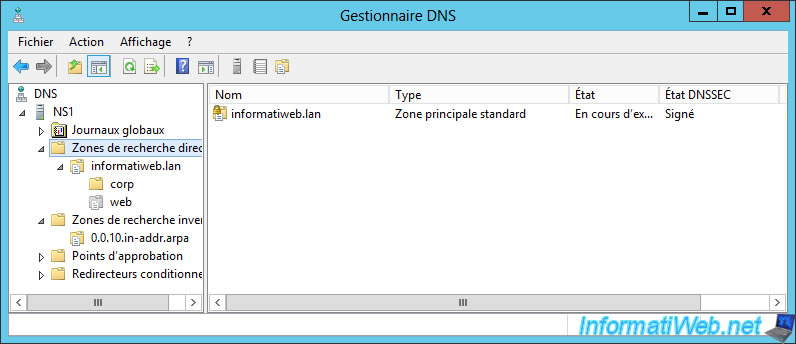

Si vous cliquez sur "Zones de recherche directe", vous verrez que votre zone est signée grâce à DNSSEC et qu'un petit cadenas à apparu dans l'icône à côté du nom de votre zone DNS.

Notez que, même si la zone DNS a été signée, le cadenas n'apparaitra pas sur vos serveurs DNS secondaires (si vous en avez) ni sur votre serveur DNS principal si la zone avait été créée sur une ancienne version de Windows Server (en l'occurrence : 2008 R2).

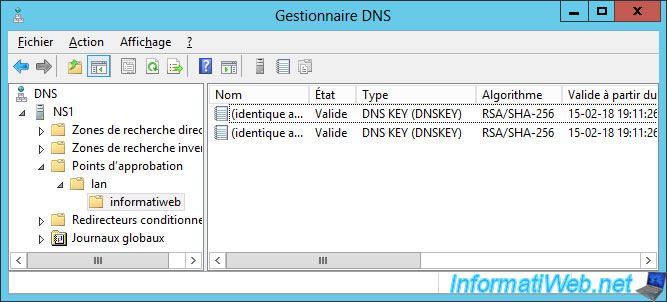

Dans notre cas, les points d'approbation pour notre domaine "informatiweb.lan" se trouve dans : Points d'approbation -> lan -> informatiweb.

Partager ce tutoriel

A voir également

-

Articles 1/5/2018

Pourquoi déployer DNSSEC sur votre serveur DNS ?

-

Windows Server 15/1/2013

WS 2008 - Créer un serveur DNS

-

Windows Server 15/4/2018

WS 2012 / 2012 R2 - Créer un serveur DNS et déléguer des sous-domaines

-

Windows Server 25/4/2018

WS 2012 / 2012 R2 - Créer un serveur DNS secondaire

Vous devez être connecté pour pouvoir poster un commentaire