Lorsque l'on possède des bureaux dans différents pays, il est parfois intéressant de pouvoir accéder aux données hébergées à un autre endroit dans le monde.

Pour cela, vous devrez créer un tunnel VPN "site à site" (comme expliqué dans ce tutoriel).

Info : en entreprise, il est possible d'utiliser des technologies IP VPN disponibles chez certains opérateurs : IP VPN chez Orange (schéma dispo ici) ou SD-WAN chez Interoute (GTT) par exemple.

Si vous consultez le WHOIS de l'adresse IP publique de votre entreprise dans le cas de l'IP VPN, vous verrez par exemple ceci "[nom du pays] [nom de la ville] Customer P2p Interface Addresses In [code à 2 lettres du pays]" pour la localisation de votre adresse IP.

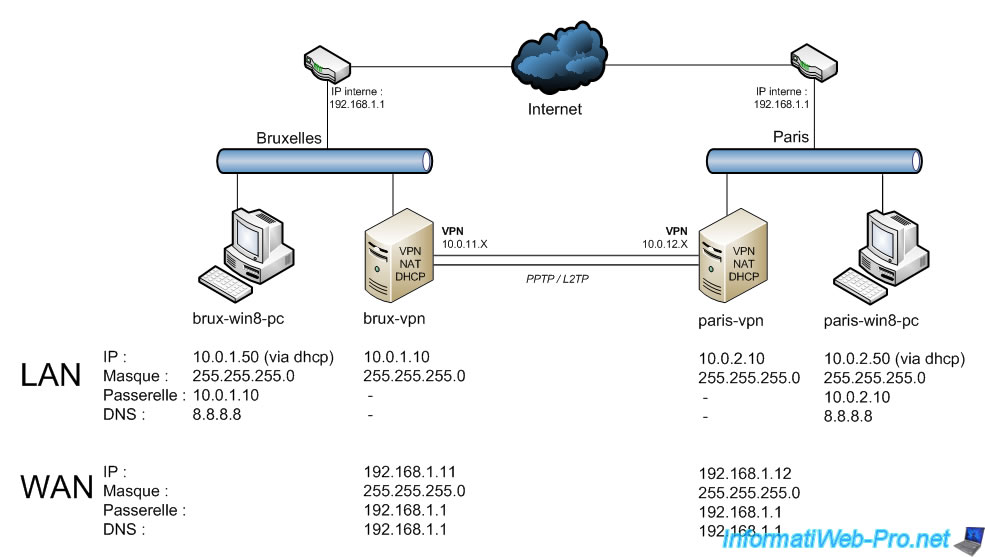

Dans ce tutoriel, nous allons prendre l'exemple d'une société qui serait implémentée en Belgique (avec un bureau à Bruxelles) et qui possèderait aussi un autre bureau en France (à Paris).

Note : si vous souhaitez mieux connaitre la technologie VPN, référez-vous à notre précédent tutoriel : Windows Server 2012 - Routage et serveur VPN.

Important : pour la stabilité et la sécurité de vos tunnels VPN sous Windows Server, privilégiez l'utilisation du L2TP comme expliqué à la fin du tutoriel, plutôt que le PPTP.

Tutoriel réalisé sous Windows Server 2012, mais testé également sous Windows Server 2022 et 2016.

- Configuration réseau utilisée

- Configuration des pare-feu matériels

- Installer et configurer les serveurs DHCP

- Créer les utilisateurs locaux pour l'authentification des serveurs VPN

- Installer le rôle : Accès à distance (Routage et accès distant)

- Configurer le routage et l'accès à distance avec les tunnels VPN requis

- Configurer le routage et l'accès à distance (VPN) sur le site 1 (Bruxelles)

- Configuration initiale du routage et de l'accès à distance (VPN) sur le site 1 (Bruxelles)

- Définir la plage d'adresses IP à assigner aux clients du serveur VPN du site 1 (Bruxelles)

- Configurez le routage (NAT) pour le réseau local (LAN) et l'accès à Internet (WAN) sur le site 1 (Bruxelles)

- Configurer le pare-feu du serveur VPN sur le site 1 (Bruxelles)

- Configurer le routage et l'accès à distance (VPN) sur le site 2 (Paris)

- Installation et configuration initiale du routage et de l'accès à distance (VPN) sur le site 2 (Paris)

- Définir la plage d'adresses IP à assigner aux clients du serveur VPN du site 2 (Paris)

- Configurez le routage (NAT) pour le réseau local (LAN) et l'accès à Internet (WAN) sur le site 2 (Paris)

- Configurer le pare-feu du serveur VPN sur le site 2 (Paris)

- Créer les tunnels VPN et configurer le routage entre vos sites physiques (Bruxelles et Paris)

- Configurer le routage et l'accès à distance (VPN) sur le site 1 (Bruxelles)

- Autoriser le ping sur vos serveurs VPN

- Etablir les connexions VPN (tunnels VPN) site à site

- Tester la connectivité entre vos sites physiques (entre les serveurs VPN et depuis les PCs clients)

- Changer le protocole VPN pour utiliser le L2TP au lieu du PPTP

- Changer le protocole VPN pour utiliser le L2TP sur le site 1 (Bruxelles)

- Changer le protocole VPN pour utiliser le L2TP sur le site 2 (Paris)

- Connecter le site 1 (Bruxelles) au site 2 (Paris) en utilisant le L2TP au lieu du PPTP

- Connecter le site 2 (Paris) au site 1 (Bruxelles) en utilisant le L2TP au lieu du PPTP

- Redémarrer les serveurs VPN

- Connexions VPN automatiques

- Connexions VPN établies (en utilisant L2TP)

- Tester la connectivité entre vos sites physiques (via le tunnel VPN utilisant le protocole L2TP)

- Tests de connectivité entre des serveurs de 2 sites physiques différents (facultatif)

- Informations de routage sur vos serveurs VPN

1. Configuration réseau utilisée

Pour implémenter cette solution et correspondre au mieux à la configuration d'un réseau réel d'entreprise, voici la configuration réseau que nous avons utilisée :

- 1 serveur sur chaque site physique qui agit comme routeur (ces serveurs possèdent donc 2 cartes réseau : 1 pour le réseau LAN et l'autre connecté à Internet), serveur VPN et serveur DHCP.

- 1 PC client par site physique pour tester simplement l'accès au distant pour prouver que le routage des données via le tunnel VPN fonctionne de façon transparente (si tout est configuré correctement sur votre serveur VPN / routeur).

Les serveurs "brux-vpn" et "paris-vpn" serviront :

- de serveurs VPN pour le tunnel VPN qui sera établi entre les 2 sites physiques (et plus précisément entre ces 2 serveurs VPN).

- de routeurs pour les machines de chaque réseau local (sur chaque site) pour l'accès à Internet, mais aussi l'accès aux ressources du site distant.

En effet, les PCs clients utiliseront cette machine (brux-vpn / paris-vpn) comme passerelle par défaut et comme cette machine connaît l'ID réseau utilisé sur le site distant, elle routera les paquets correctement vers l'autre site physique.

Important : pour pouvoir accéder aux serveurs du réseau interne, ainsi qu'à ceux du réseau distant, il est recommandé d'utiliser des IDs réseau différents sur ces 2 réseaux. En effet, grâce à la connexion VPN, toutes les machines pourront accéder à ces 2 réseaux.

Comme vous pouvez le voir sur l'image ci-dessous, chaque serveur possède une adresse IP LAN unique. Par exemple : "10.0.1.50" pour le PC "brux-win8-pc" du site 1 (Bruxelles) et "10.0.2.50" pour le PC "paris-win8-pc" du site 2 (Paris).

Attention : vous verrez également que vous devrez utiliser un ID réseau différent pour chaque tunnel VPN entre vos sites physiques.

Car c'est cela qui permettra à vos serveurs VPN (agissant aussi en tant que routeur) de router correctement les paquets entre les machines du réseau LAN (sur chaque site), mais aussi l'envoi de trafic vers le site distant et la réception de trafic depuis le site distant.

Dans notre cas, "10.0.11.X" pour les clients VPN (donc le serveur "paris-vpn") sur le serveur VPN de Bruxelles (brux-vpn) et "10.0.12.X" pour les clients VPN (donc le serveur "brux-vpn") sur le serveur VPN de Paris (paris-vpn).

Note : comme vous pouvez le voir, dans cette infrastructure, il n'y a aucun serveur DNS, car le serveur DHCP que nous configurerons enverra simplement l'adresse IP du serveur DNS publique de Google (ex : 8.8.8.8).

Mais vous pourriez aussi utiliser les serveurs DNS racines en installant simplement le rôle "Serveur DNS" sur vos serveurs "brux-vpn" et "paris-vpn".

Une fois le rôle "Serveur DNS" installé sur ces 2 serveurs, configurez simplement votre serveur DHCP pour que vos machines clientes utilisent l'adresse IP de ce serveur DNS local sur chaque site comme serveur DNS principal.

Sans configurer le serveur DNS de Windows Server, celui-ci renverra les requêtes DNS automatiquement vers les serveurs DNS racines existant sur Internet.

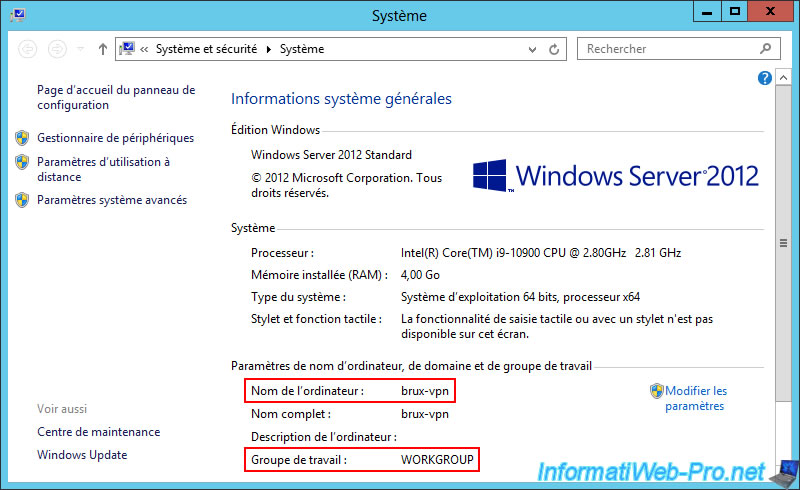

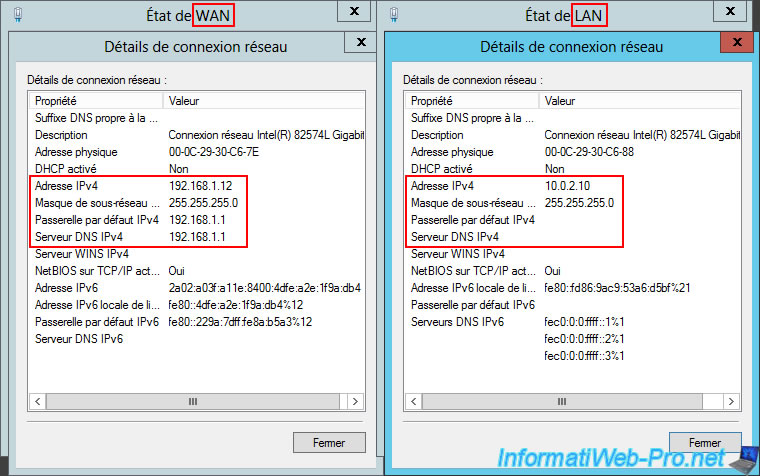

1.1. Configuration du serveur VPN brux-vpn du site 1 (Bruxelles)

Comme vous pouvez le voir, le serveur VPN "brux-vpn" du site 1 (Bruxelles) se trouve dans un groupe de travail "WORKGROUP".

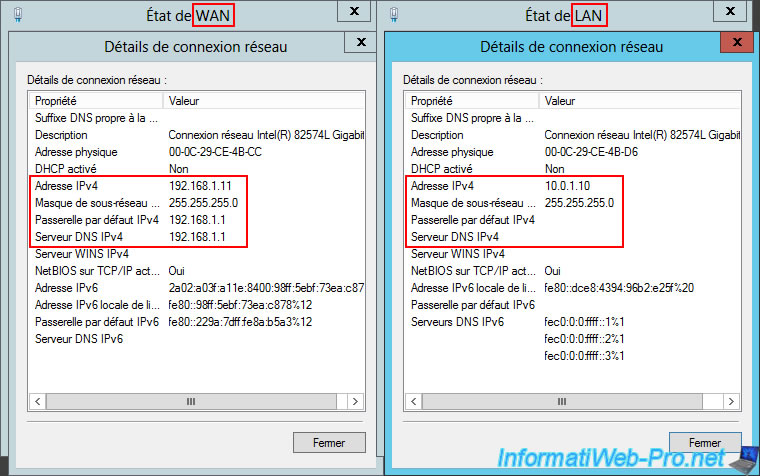

Voici la configuration de ses cartes réseau.

Pour son interface WAN :

- Adresse IPv4 : 192.168.1.11.

- Masque de sous-réseau : 255.255.255.0.

- Passerelle par défaut IPv4 : 192.168.1.1 (la Box (routeur) du FAI).

- Serveur DNS IPv4 : 192.168.1.1 (la Box du FAI).

Pour son interface LAN :

- Adresse IPv4 : 10.0.1.10.

- Masque de sous-réseau : 255.255.255.0 (pour utiliser un réseau "10.0.1.X").

- Passerelle par défaut IPv4 : (vide, car vous n'en avez pas besoin et qu'utiliser 2 passerelles par défaut peut créer des problèmes sous Windows Server)

- Serveur DNS IPv4 : (vide, car ce n'est pas nécessaire. La résolution DNS est effectuée via le serveur DNS spécifié dans la configuration de l'interface WAN pour l'accès à Internet).

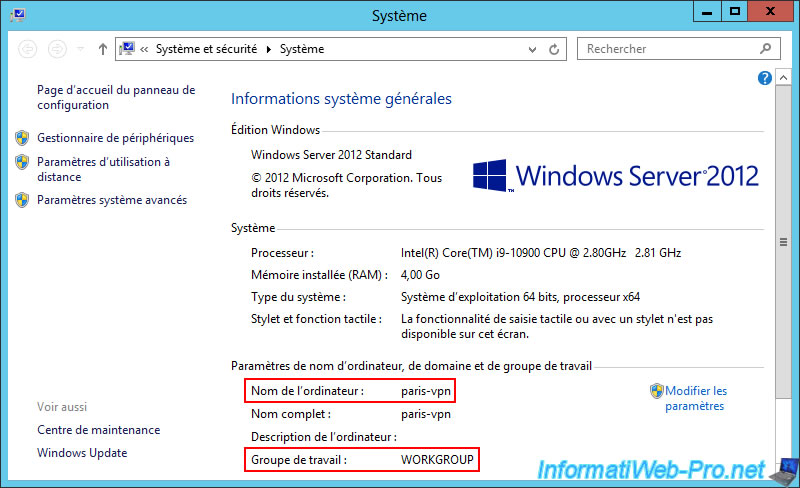

1.2. Configuration du serveur VPN paris-vpn du site 2 (Paris)

Le serveur VPN "paris-vpn" du site 2 (Paris) se trouve dans le même groupe de travail "WORKGROUP".

La configuration des cartes réseau est similaire, excepté le fait que le site 2 (Paris) utilise un réseau "10.0.2.X" (Paris) au lieu de "10.0.1.X" (Bruxelles).

Pour son interface WAN :

- Adresse IPv4 : 192.168.1.12.

- Masque de sous-réseau : 255.255.255.0.

- Passerelle par défaut IPv4 : 192.168.1.1 (la Box (routeur) du FAI).

- Serveur DNS IPv4 : 192.168.1.1 (la Box du FAI).

Pour son interface LAN :

- Adresse IPv4 : 10.0.2.10.

- Masque de sous-réseau : 255.255.255.0 (pour utiliser un réseau "10.0.2.X").

- Passerelle par défaut IPv4 : (vide, pour la même raison que précédemment)

- Serveur DNS IPv4 : (vide, pour la même raison que précédemment).

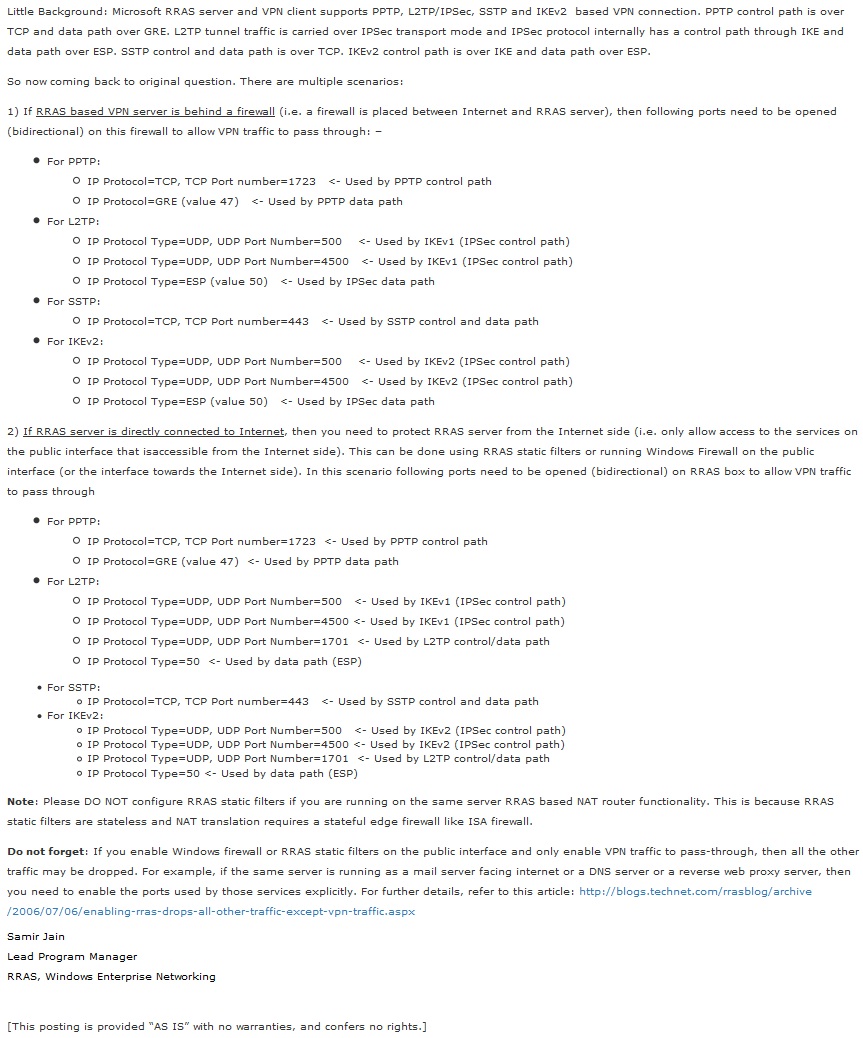

2. Configuration des pare-feu matériels

Etant donné que le système de passerelles VPN vous permettra de relier plusieurs réseaux distants en un seul réseau, il sera peut-être nécessaire de configurer les pare-feu matériels qui seraient présent entre votre réseau et Internet. C'est le cas notamment dans les grosses sociétés.

Attention : ceci ne concerne pas le pare-feu de Windows qui est, par défaut, configuré correctement pour autoriser les connexions VPN PPTP et L2TP que nous utiliserons dans ce tutoriel.

Pour connaitre les ports à débloquer (selon votre configuration), consultez la page "Which ports to unblock for VPN traffic to pass-through ?" créée par Samir Jain sur le Technet de Microsoft.

3. Installer et configurer les serveurs DHCP

3.1. Installer le serveur DHCP sur le site 1 (Bruxelles)

Tout d'abord, il faut que les machines du site 1 (Bruxelles) reçoivent une adresse IP, mais puissent aussi connaitre l'adresse IP de la passerelle (l'adresse IP du serveur VPN local qui agira aussi en tant que routeur sur ce site physique) et l'adresse IP du serveur DNS qu'ils doivent utiliser (ex : celui de Google (8.8.8.8)).

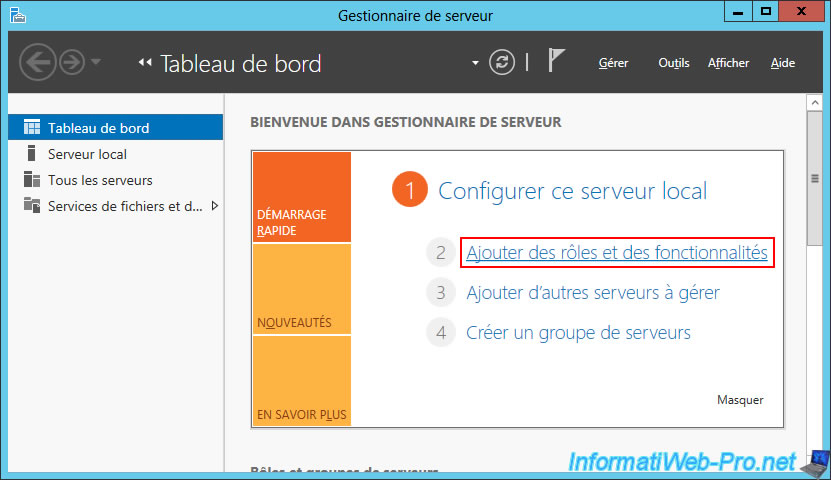

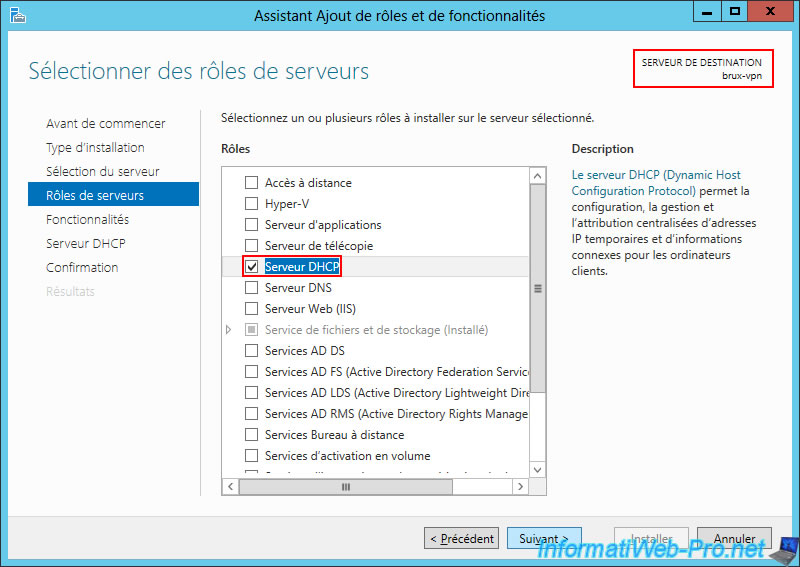

Pour cela, sur le serveur "brux-vpn", ouvrez le gestionnaire de serveur et cliquez sur "Ajouter des rôles et des fonctionnalités".

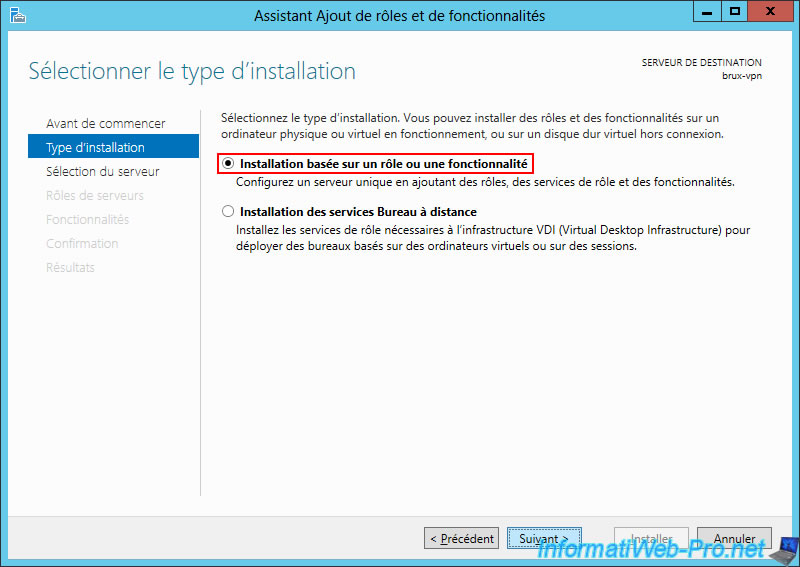

Sélectionnez "Installation basée sur un rôle ou une fonctionnalité".

Sur ce serveur "brux-vpn", installez le rôle "Serveur DHCP".

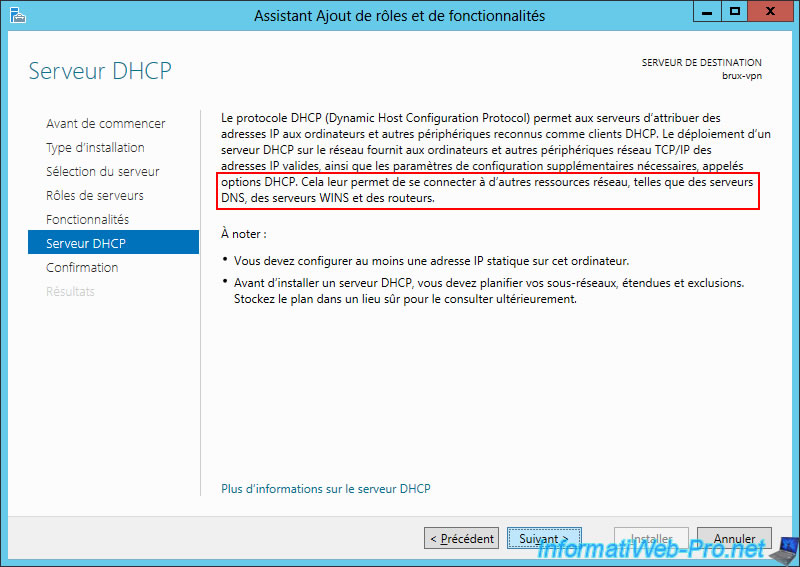

Comme Windows Server vous l'indique, les options DHCP permettent notamment d'indiquer l'adresse des serveurs DNS et des routeurs que vos machines clientes devront utiliser.

Ce qui est nécessaire dans ce cas-ci.

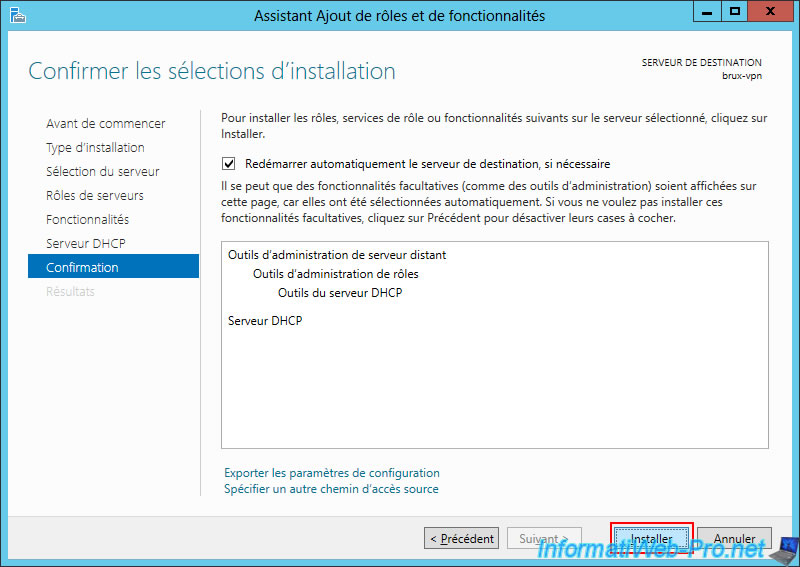

Confirmez l'installation du serveur DHCP.

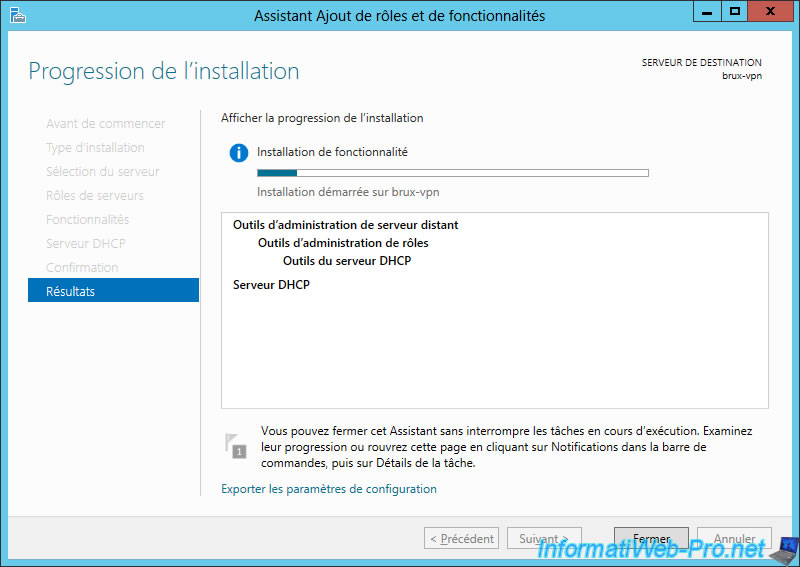

Patientez pendant l'installation du serveur DHCP sur ce serveur "brux-vpn".

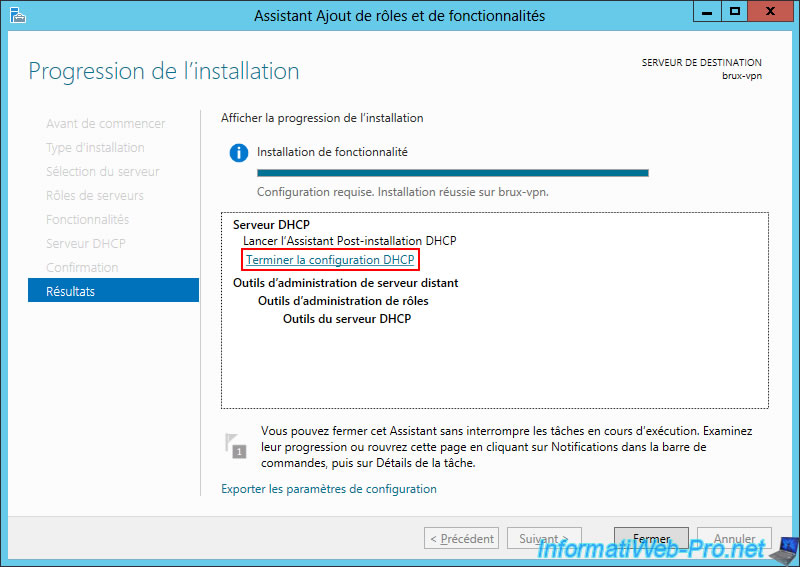

Une fois l'installation du serveur DHCP terminée, cliquez sur le lien "Terminer la configuration DHCP".

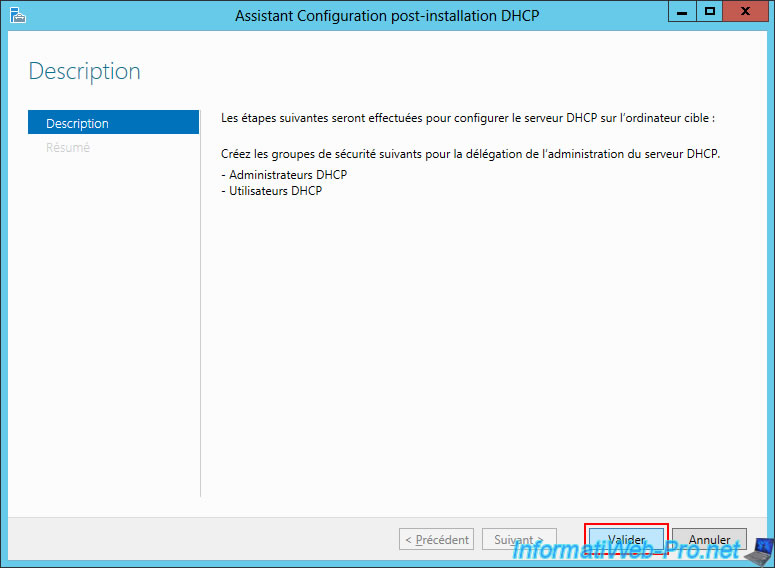

Cliquez simplement sur "Valider" pour créer les groupes de sécurité nécessaires pour l'administration du serveur DHCP.

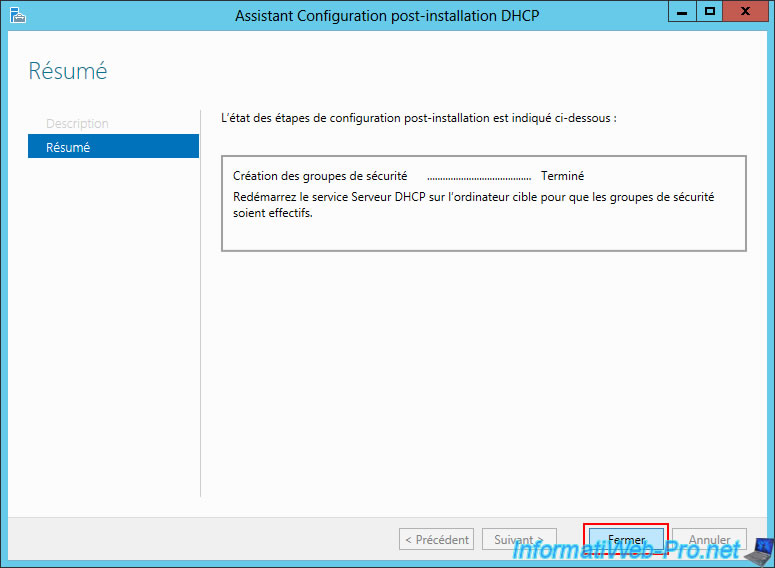

Ensuite, cliquez sur "Fermer".

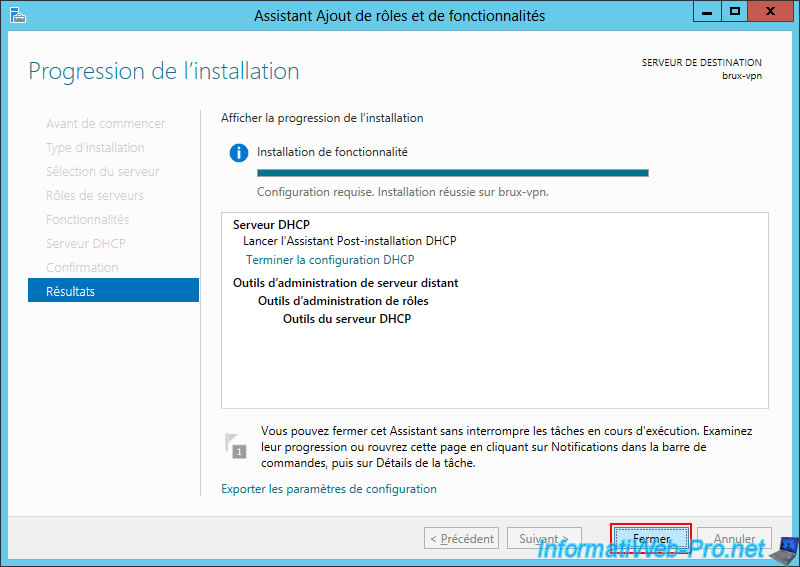

Fermez aussi l'assistant d'ajout de rôles et de fonctionnalités.

Partager ce tutoriel

A voir également

-

Windows Server 8/8/2012

WS 2008 - NAT et routage réseau

-

Windows Server 22/4/2015

WS 2012 - NAT et routage réseau

-

Windows Server 3/12/2016

WS 2012 - Routage et serveur VPN

-

Windows Server 23/11/2017

WS 2012 / 2012 R2 - Routage dynamique (RIPv2)

Vous devez être connecté pour pouvoir poster un commentaire