Créer un agent de récupération pour récupérer des certificats sous Windows Server 2016

- Windows Server

- 05 janvier 2024 à 13:04

-

- 4/4

10. Perte du certificat

Comme expliqué précédemment, l'archivage des certificats et de leurs clés privées associées vous permet en tant qu'agent de récupération de pouvoir récupérer les certificats et leurs clés privées en cas de problème.

Par exemple, si un serveur, un ordinateur ou son disque dur tombe en panne et que vous n'avez plus la possibilité de récupérer le certificat sur celui-ci, vous devrez contacter votre agent de récupération pour qu'il vous fournisse votre certificat et votre clé privée associée.

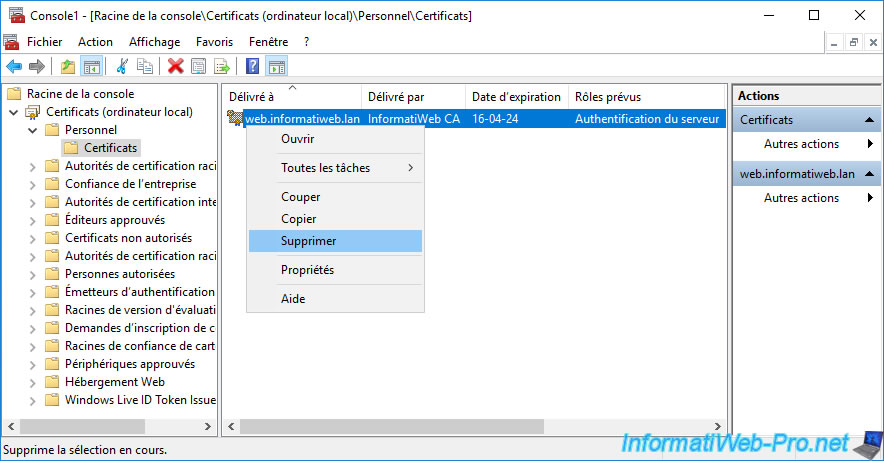

Pour ce tutoriel, nous allons simuler la perte d'un certificat personnel, ainsi que de sa clé privée associée en faisant un clic droit "Supprimer" sur celui-ci.

Confirmez la suppression de ce certificat personnel sur ce serveur.

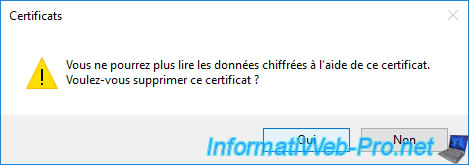

Maintenant, votre certificat personnel n'existe plus sur votre serveur.

11. Restaurer un certificat perdu

11.1. Vérifier que la clé privée a été archivée

Avant de tenter de récupérer un certificat, vous pouvez vérifier si la clé privée associée au certificat souhaité a été archivée.

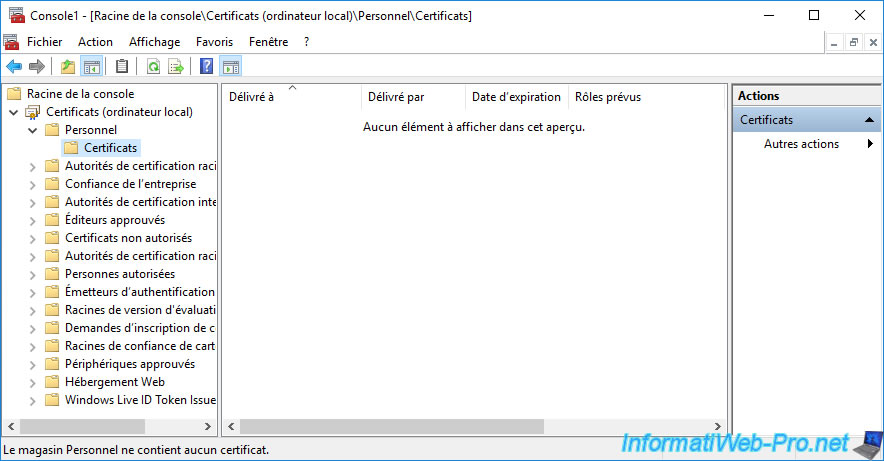

Pour cela, connectez-vous sur votre autorité de certification en tant qu'agent de récupération.

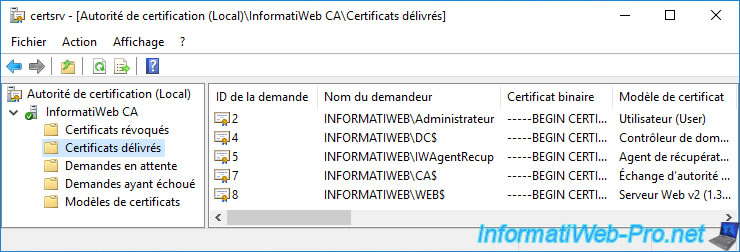

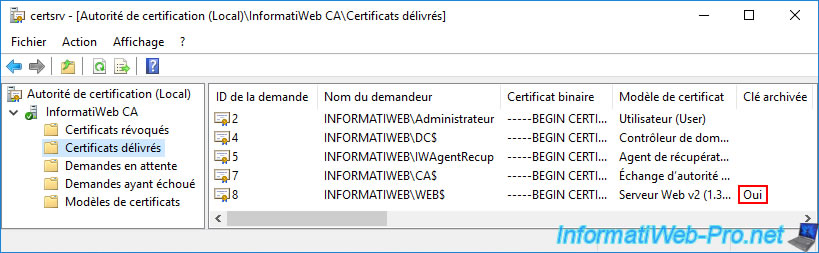

Ouvrez la console "Autorité de certification" et allez dans le dossier "Certificats délivrés".

Par défaut, l'information concernant l'archivage des clés n'est pas affichée.

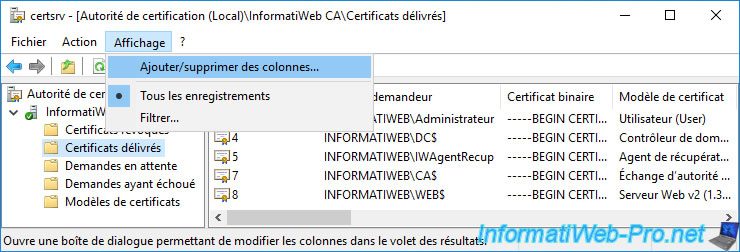

Pour l'afficher, allez dans le menu : Affichage -> Ajouter/supprimer des colonnes.

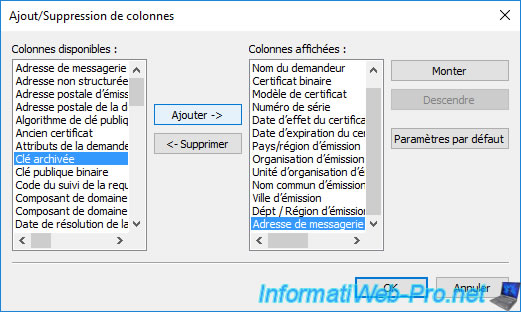

Dans la fenêtre "Ajout/Suppression de colonnes" qui apparait, sélectionnez la colonne "Clé archivée" dans la liste de gauche (Colonnes disponibles) et cliquez sur : Ajouter.

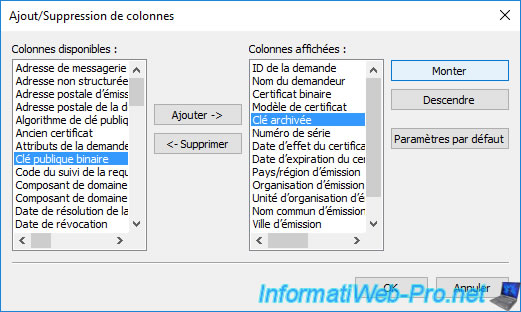

Ensuite, remontez cette colonne dans la liste de droite en sélectionnant la valeur "Clé archivée" (à droite), puis en cliquant plusieurs fois sur le bouton : Monter.

Dans notre cas, nous l'avons placée juste après la colonne "Modèle de certificat".

Maintenant, vous pouvez facilement voir que la clé de votre dernier certificat délivré a été archivée.

Ce qui signifie qu'il sera possible de récupérer ce certificat, ainsi que sa clé privée associée en tant qu'agent de récupération.

11.2. Exporter le certificat au format PFX

Pour pouvoir récupérer un certificat au format PFX (certificat + clé privée associée), vous aurez besoin de son empreinte numérique.

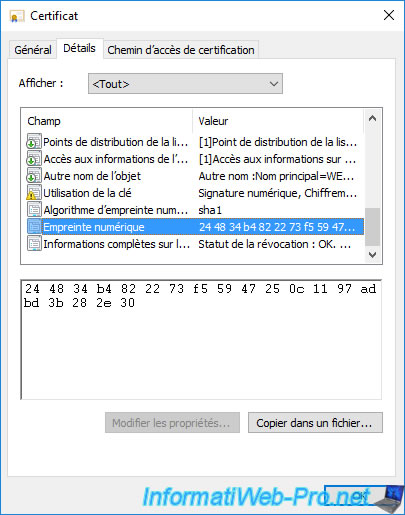

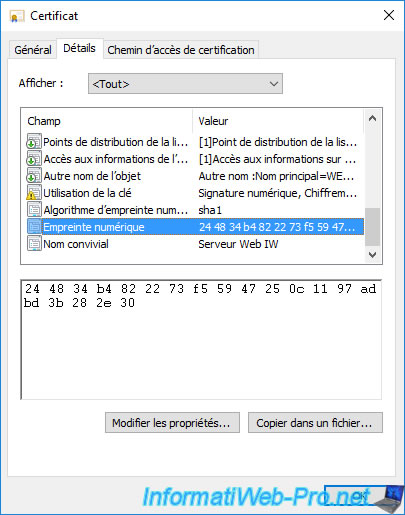

Pour cela, faites un double clic sur le certificat à récupérer dans le dossier "Certificats délivrés" et allez dans l'onglet "Détails".

Ensuite, sélectionnez le champ "Empreinte numérique" et copiez celle-ci en la sélectionnant, puis en utilisant le raccourci clavier "CTRL + C".

Note : cette empreinte numérique permet d'identifier un certificat de façon unique sur votre autorité de certification.

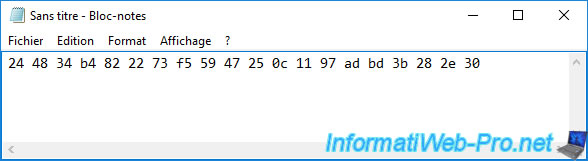

Collez cette valeur dans le bloc-notes.

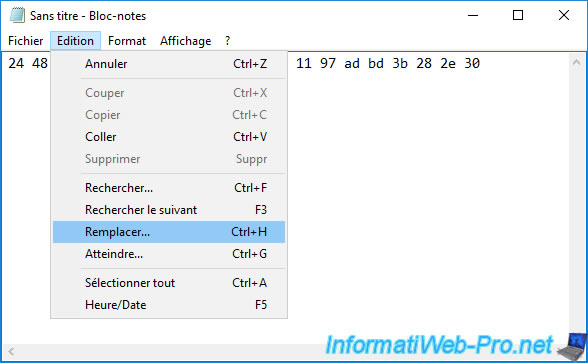

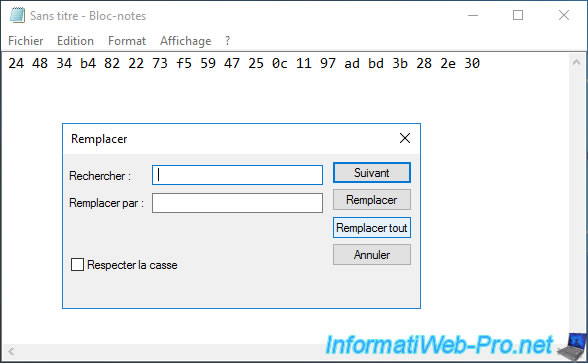

Allez dans le menu "Edition -> Remplacer" du bloc-notes.

Supprimez les espaces blancs en indiquant un espace dans la 1ère case et laissez la 2ème case vide.

Ensuite, cliquez sur : Remplacer tout.

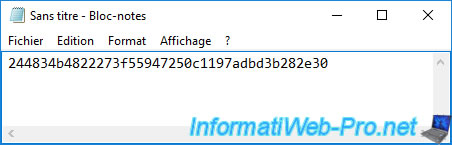

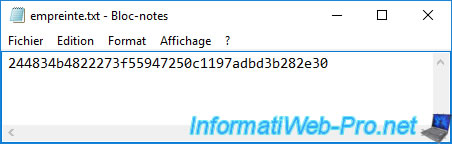

Les espaces ont été supprimés.

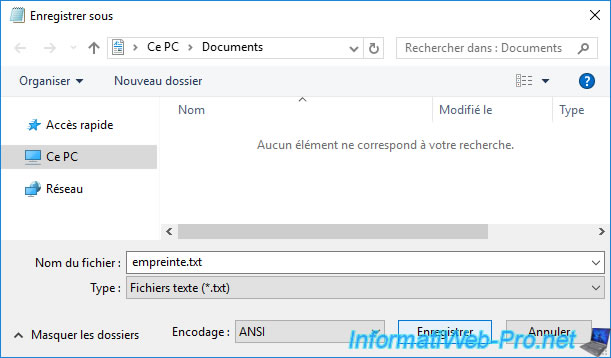

Enregistrez cette empreinte numérique sous "empreinte.txt" (par exemple).

Note : comme vous pouvez le voir en bas de la fenêtre, le bloc-notes utilise par défaut l'encodage "ANSI".

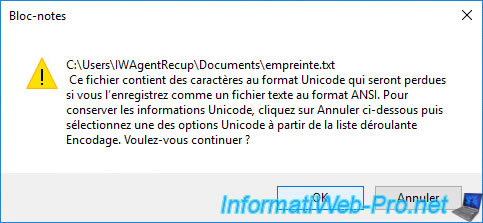

Lors de l'enregistrement de ce fichier texte, le bloc-notes vous indiquera que des caractères au format Unicode sont présents.

En effet, l'empreinte numérique est stockée en Unicode dans votre certificat.

Cliquez sur OK pour confirmer la sauvegarde de ce fichier au format ANSI.

Ensuite, fermez le bloc-notes et ouvrez à nouveau le fichier qui a été sauvegardé.

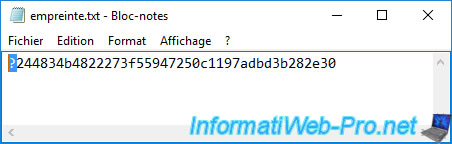

Comme vous pouvez le voir, un caractère "?" a apparu au début de votre empreinte numérique.

Supprimez ce caractère et enregistrez à nouveau ce fichier (sous le même nom).

Maintenant, vous avez votre empreinte numérique correcte.

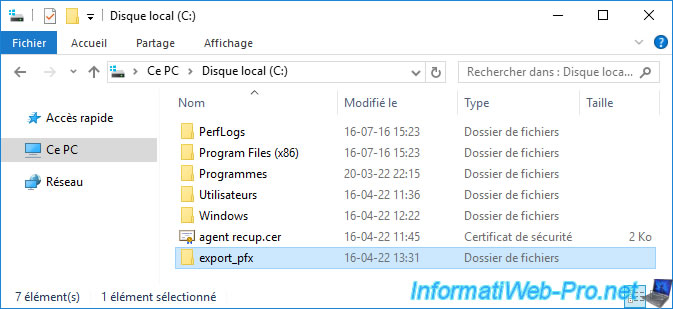

Créez un dossier "export_pfx" (par exemple) à la racine de la partition "C" pour y stocker les futurs fichiers BLOB et PFX qui seront créés via la commande "certutil".

Note : il est impossible d'écrire des fichiers sans les droits administrateur à la racine de la partition "C".

Si vous tentez de le faire, une erreur se produira lorsque vous utiliserez la commande "certutil" comme expliquée dans la suite de ce tutoriel.

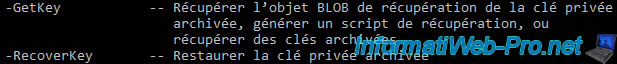

Pour récupérer un certificat, ainsi que sa clé privée, vous aurez besoin de 2 paramètres de la commande "certutil" :

- -GetKey : permet de créer un fichier binaire (BLOB) qui sera utilisé par la commande suivante.

- -RecoverKey : permet de régénérer un certificat PFX (certificat + clé privée) pour pouvoir restaurer le certificat souhaité

Note : vous pouvez facilement obtenir ces informations en lançant la commande :

Batch

certutil /?

Pour commencer, utilisez la commande ci-dessous en remplaçant l'empreinte numérique indiquée ici par celle du certificat que vous souhaitez récupérer.

Batch

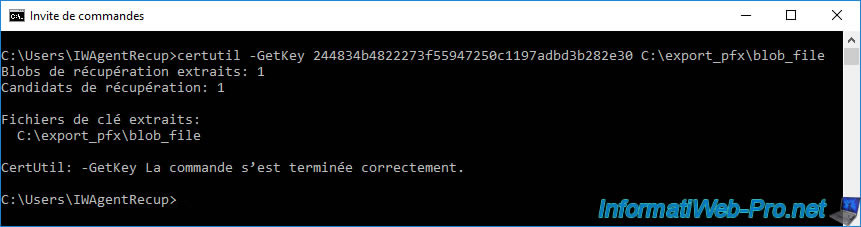

certutil -GetKey 244834b4822273f55947250c1197adbd3b282e30 C:\export_pfx\blob_file

Si vous possédez les droits nécessaires sur votre autorité de certification, ainsi qu'un certificat d'agent de récupération valide, la création du fichier BLOB ne posera aucun problème.

Plain Text

Blobs de récupération extraits: 1 Candidats de récupération: 1 Fichiers de clé extraits: C:\export_pfx\blob_file CertUtil: -GetKey La commande s'est terminée correctement.

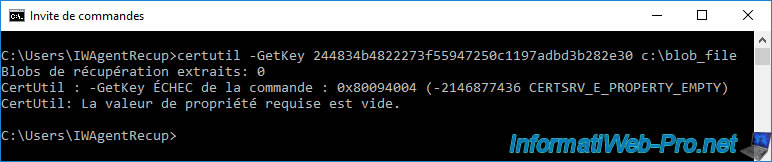

Si l'empreinte numérique indiquée est incorrecte (ce qui peut arriver si vous l'avez copiée directement depuis le certificat souhaité au lieu de passer via le bloc-notes) ou si vous ne possédez pas les droits nécessaires sur votre autorité de certification, cette erreur peut se produire :

Plain Text

Blobs de récupération extraits: 0 CertUtil: -GetKey ECHEC de la commande : 0x80094004 (-2146877436 CERT_SRV_E_PROPERTY_EMPTY) CertUtil: La valeur de propriété requise est vide.

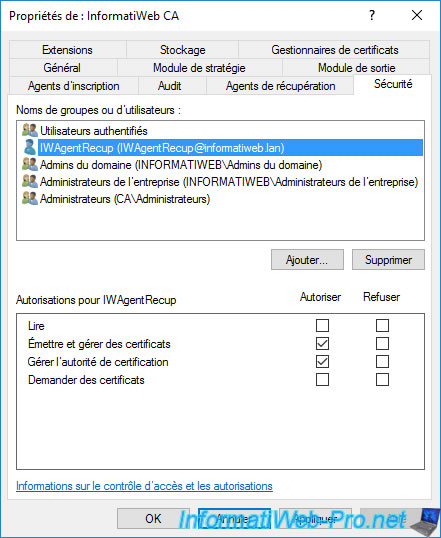

Si vous avez reçu l'erreur ci-dessus, connectez-vous en tant qu'administrateur du domaine sur votre autorité de certification et faites un clic droit "Propriétés" sur le nom de votre autorité de certification.

Ensuite, allez dans l'onglet "Sécurité" et assurez d'avoir accordé les autorisations ci-dessous à votre agent de récupération :

- Emettre et gérer des certificats : pour pouvoir récupérer la clé privée via la commande "certutil -GetKey ..." citée précédemment.

- Gérer l'autorité de certification : pour pouvoir accéder à la liste des certificats délivrés et à leurs empreintes numériques (nécessaire pour utiliser la commande citée précédemment).

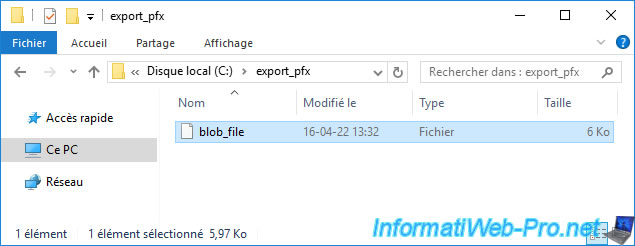

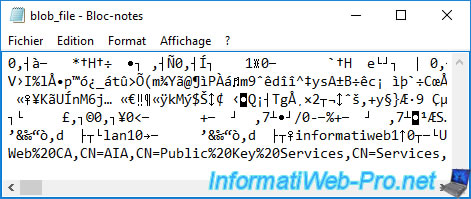

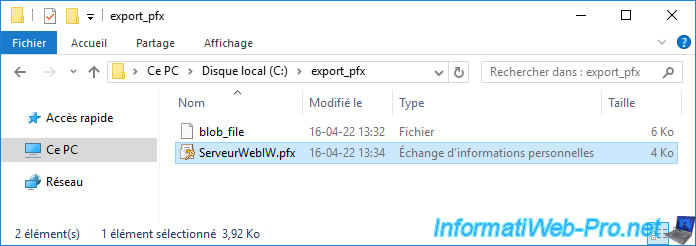

Une fois la commande "certutil -GetKey ..." exécutée sans problème, vous verrez qu'un fichier "blob_file" a été créé.

Notez que ce fichier n'est pas lisible par un être humain.

Maintenant que vous avez ce fichier BLOB, il vous suffit d'utiliser la commande ci-dessous pour régénérer le certificat PFX permettant de restaurer le certificat et la clé privée sur l'ordinateur ou serveur souhaité.

Les 2 paramètres à modifier étant le chemin d'accès au fichier BLOB généré par la commande "certutil" précédente, puis l'emplacement où sera sauvegardé le certificat au format PFX.

Batch

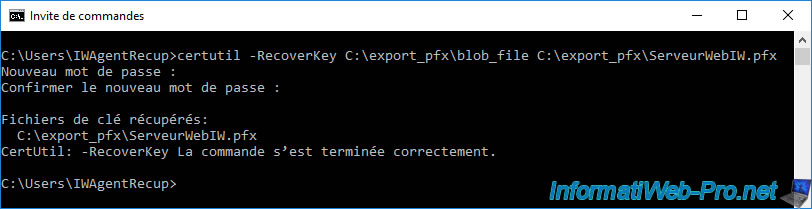

certutil -RecoverKey C:\export_pfx\blob_file C:\export_pfx\ServeurWebIW.pfx

Si la récupération du certificat se passe sans problème, cette commande vous demandera d'indiquer un mot de passe pour protéger la clé privée qui se trouvera dans le certificat au format PFX.

Ce qui donnera ceci :

Plain Text

Nouveau mot de passe : Confirmer le nouveau mot de passe : Fichiers de clé récupérés: C:\export_pfx\ServeurWebIW.pfx CertUtil: -RecoverKey La commande s'est terminée correctement.

Comme prévu, le certificat au format PFX a été recréé.

11.3. Importer le certificat PFX récupéré

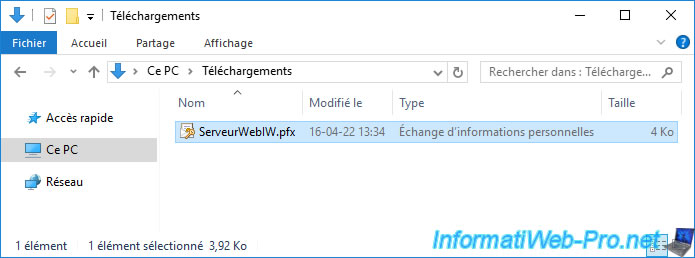

Maintenant que vous avez récupéré le certificat, ainsi que sa clé privée associée qui avaient été perdus, il vous suffit d'importer le fichier PFX généré dans votre magasin de certificats "Personnel".

Pour cela, faites un double clic sur celui-ci.

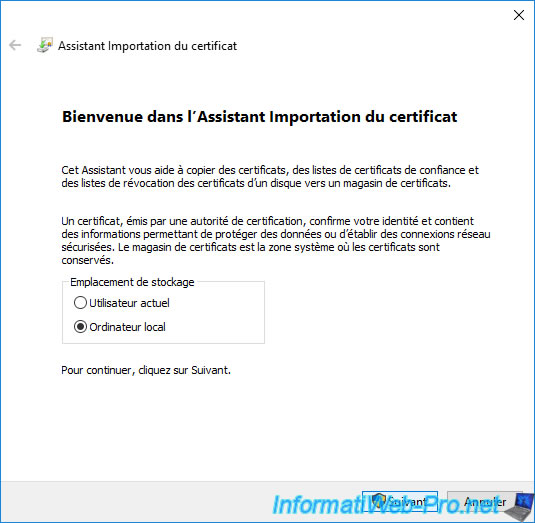

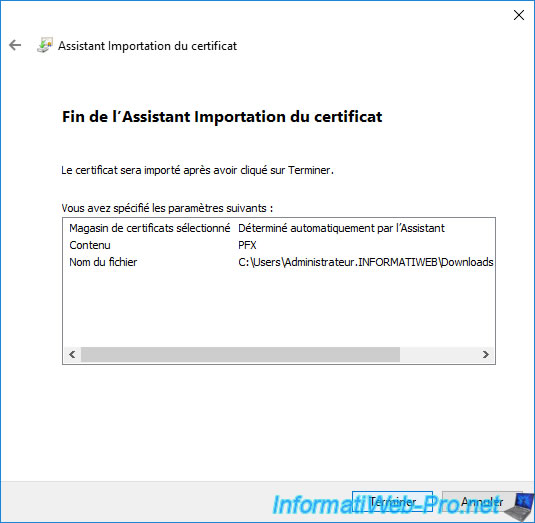

L'assistant d'importation du certificat apparait.

Etant donné qu'il s'agit dans notre cas d'un certificat pour un serveur web, nous allons sélectionner "Ordinateur local" comme emplacement de stockage.

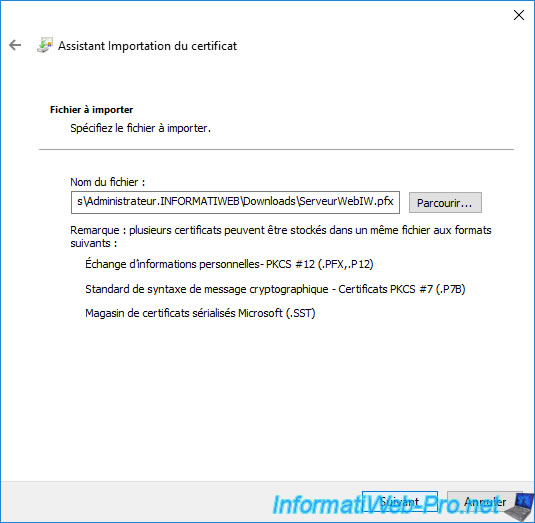

Le chemin du certificat à importer apparait automatiquement.

Cliquez sur Suivant.

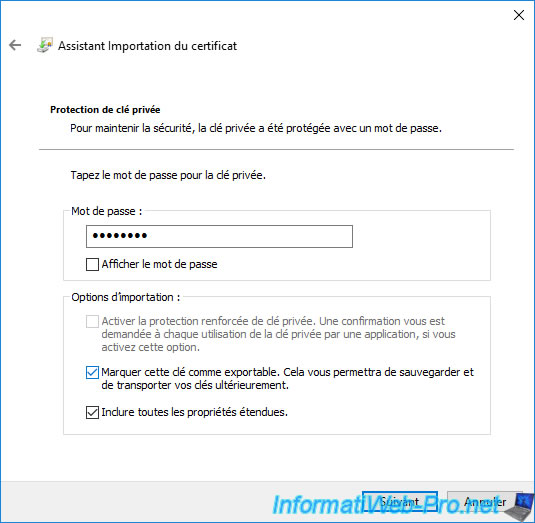

Indiquez le mot de passe protégeant la clé privée (indiqué précédemment via la commande "certutil -RecoverKey") et cochez la case "Marquer cette clé comme exportable" si vous souhaitez pouvoir exporter plus tard ce certificat au format PFX depuis votre magasin de certificats.

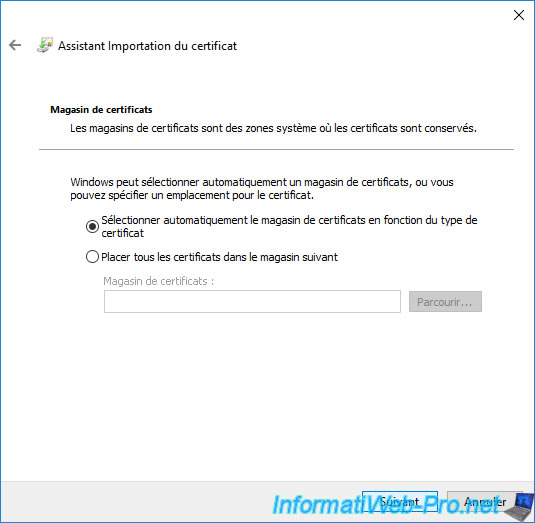

Laissez l'option "Sélectionner automatiquement le magasin de certificat en fonction du type de certificat" sélectionnée et cliquez sur Suivant.

Cliquez sur Terminer.

Le message "L'importation a réussi" apparait.

Cliquez sur OK.

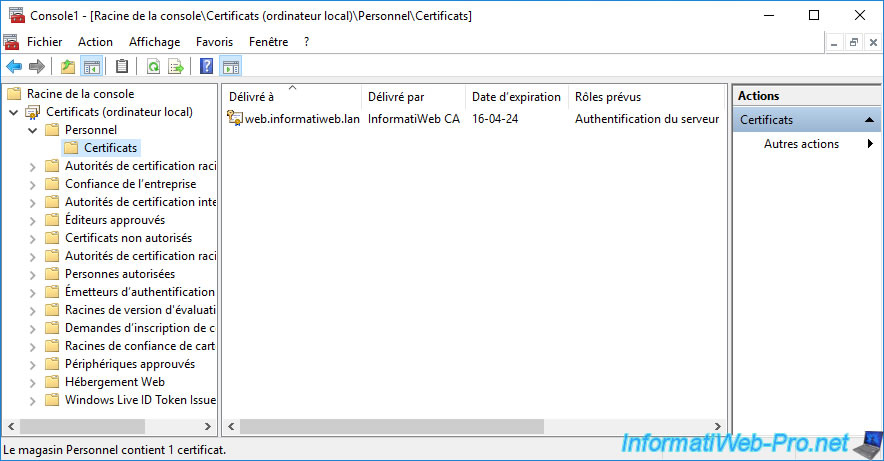

Ouvrez une console "mmc" et ajoutez le composant "Certificats" pour l'ordinateur local ou l'utilisateur actuel (en fonction de l'emplacement de stockage sélectionné précédemment dans l'assistant d'importation du certificat).

Comme vous pouvez le voir, votre certificat a été restauré dans votre magasin de certificats "Personnel".

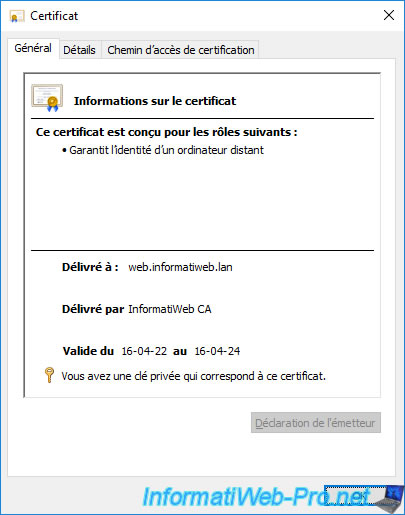

Si vous faites un double clic sur celui-ci, vous pourrez voir que ce certificat a été restauré avec sa clé privée associée.

Si vous allez dans l'onglet "Détails" de ce certificat, vous pourrez voir que son empreinte numérique n'a pas changé.

Ce qui indique qu'il s'agit du même certificat qu'avant.

Partager ce tutoriel

A voir également

-

Articles 8/9/2023

A quoi sert et comment fonctionne le chiffrement ?

-

Articles 26/1/2024

SafeNet Authentication Client (SAC) - Installation et présentation

-

Windows Server 19/1/2024

WS 2016 - AD CS - Acheter des cartes à puce et se connecter via celles-ci

-

Windows Server 13/10/2023

WS 2016 - AD CS - Activer et utiliser l'inscription automatique de certificats

Pas de commentaire