- Articles

- 26 janvier 2024 à 10:57

-

- 1/3

SafeNet Authentication Client (SAC) est un logiciel gratuit développé par Thales Group qui vous permet de gérer vos cartes à puce.

Notez que ce programme n'est nécessaire que pour gérer vos cartes à puces : modifier ses codes PIN, gérer manuellement les certificats qu'elle contient, ...

Dans la plupart des cas, y compris l'inscription de certificats sur votre carte à puce depuis la console "mmc", vous n'aurez besoin que du pilote "SafeNet Minidriver".

- Où télécharger SafeNet Authentication Client (SAC) ?

- Installer SafeNet Authentication Client (SAC)

- Fonctionnalités de SafeNet Authentication Client (SAC)

- Afficher les informations sur le token / carte à puce (View Token Info)

- Vue avancée (Advanced view)

- Certificats utilisateur (User certificates)

- Importer manuellement un certificat sur votre token / carte à puce depuis le magasin de certificats de votre ordinateur / serveur

- Importer manuellement un certificat sur votre token / carte à puce depuis un fichier (.pfx, .p12 ou .cer)

- Importer manuellement un certificat d'autorité de certification (CA) sur votre token / carte à puce

- Supprimer un certificat stocké sur votre token / carte à puce

- Paramètres concernant les différents codes PIN

- A propos de SafeNet Authentication Client (SAC)

- Afficher l'aide de SafeNet Authentication Client

- Accéder au site officiel de Thales

1. Où télécharger SafeNet Authentication Client (SAC) ?

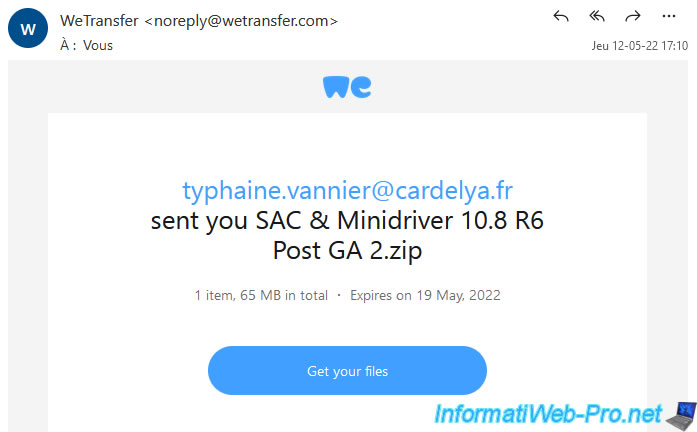

Lorsque vous commandez des cartes à puces fabriquées par Thales Group, vous pouvez obtenir le programme SafeNet Authentication Client (SAC) gratuitement en contactant l'intermédiaire chez qui vous les avez commandées.

Dans notre cas, nous avons commandé nos cartes à puce chez Cardelya.fr.

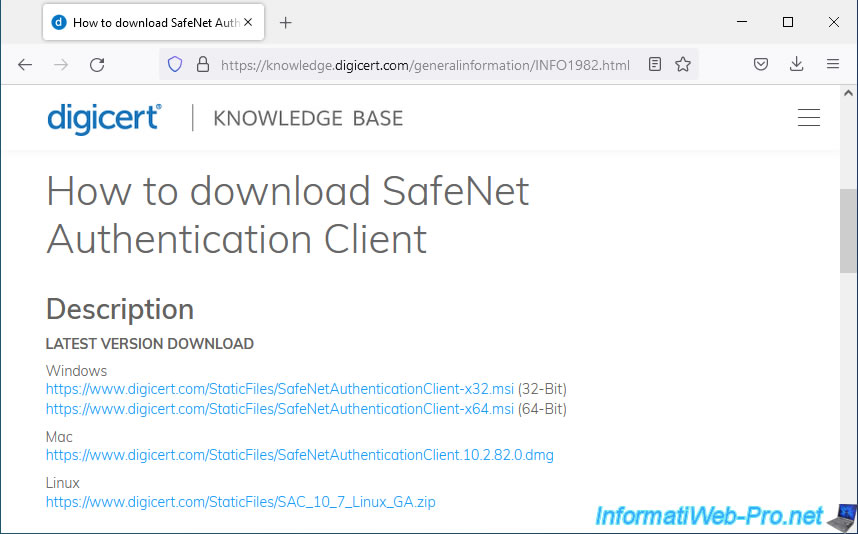

Si besoin, pour éviter de recontacter votre intermédiaire à chaque mise à jour de SafeNet Authentication Client (SAC), vous pouvez le télécharger facilement sur la page "How to download SafeNet Authentication Client" du site officiel de digicert (une autorité de certification reconnue par défaut par tous les ordinateurs / serveurs sous Windows / Windows Server).

2. Installer SafeNet Authentication Client (SAC)

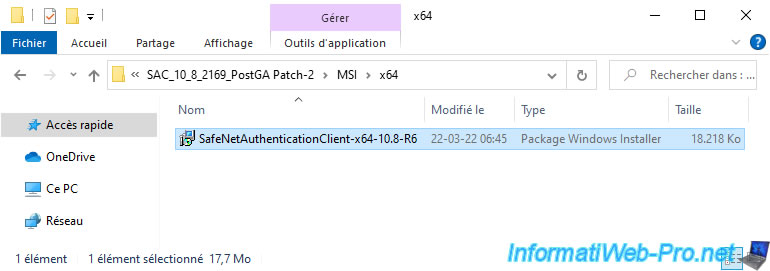

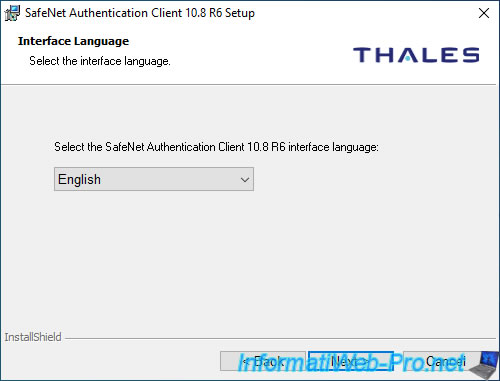

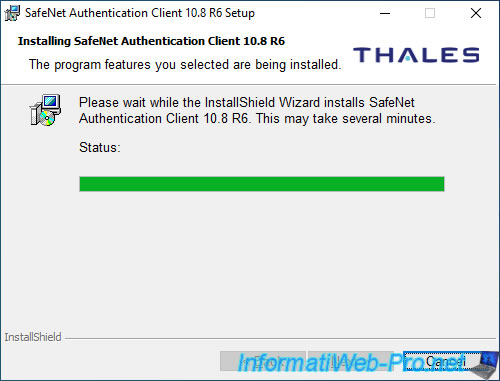

Lancez le fichier d'installation de SafeNet Authentication Client (SAC) : SafeNetAuthenticationClient-x64-10.8-R6.msi.

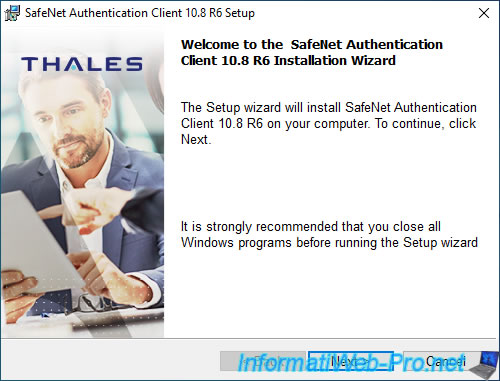

L'installeur "SafeNet Authentication Client 10.8 R6 Setup" apparait.

Cliquez sur Next.

De préférence, sélectionnez la langue "English" pour pouvoir obtenir facilement de l'aide si besoin grâce au PDF en anglais fourni (une fois le programme installé).

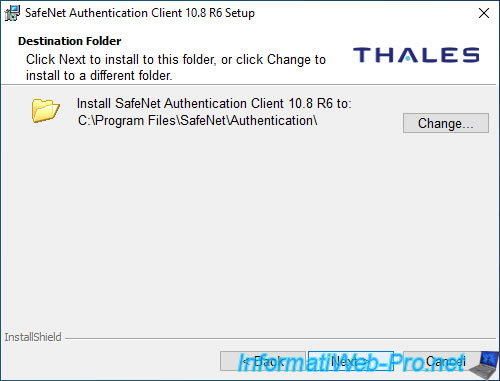

SafeNet Authentication Client (SAC) s'installe comme n'importe quel programme.

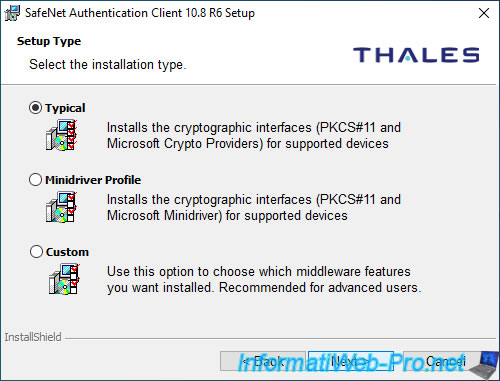

Comme vous pouvez le voir, l'installeur vous propose 2 interfaces.

Sélectionnez celui adapté à votre cas.

Info : pour une intégration native sous Windows 10 et Windows Server 2016, vous utiliserez "Microsoft Minidriver".

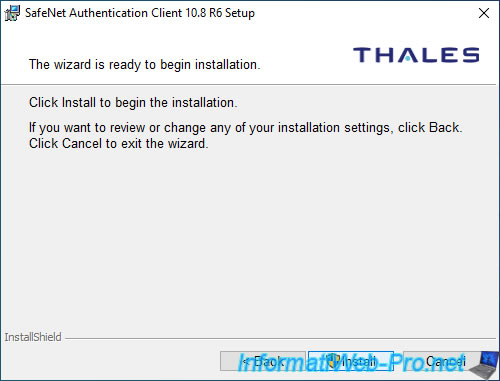

Cliquez sur Install.

Patientez pendant l'installation de SafeNet Authentication Client (SAC).

SafeNet Authentication Client (SAC) est installé.

Cliquez sur Finish.

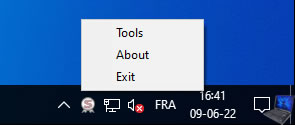

Dans la barre des tâches, vous verrez une petite icône (représentant une médaille) apparaitre à côté de l'heure.

Notez que celle-ci est grisée lorsque votre lecteur de cartes à puce n'est pas branché ou lorsqu'aucune carte à puce n'est insérée dans celui-ci.

![]()

Si vous faites un clic droit sur cette icône, vous verrez plusieurs options apparaitre, dont l'option "Tools".

Cette option permet d'ouvrir le programme "SafeNet Authentication Client (SAC)".

Si l'option "Tools" n'est pas disponible dans votre cas, c'est que vous n'avez installé que le pilote (SafeNet Minidriver) et non ce programme "SafeNet Authentication Client (SAC)".

En effet, lorsque vous installez le pilote "SafeNet Minidriver", la même icône apparait, mais vous n'avez pas accès au programme permettant de gérer votre carte à puce.

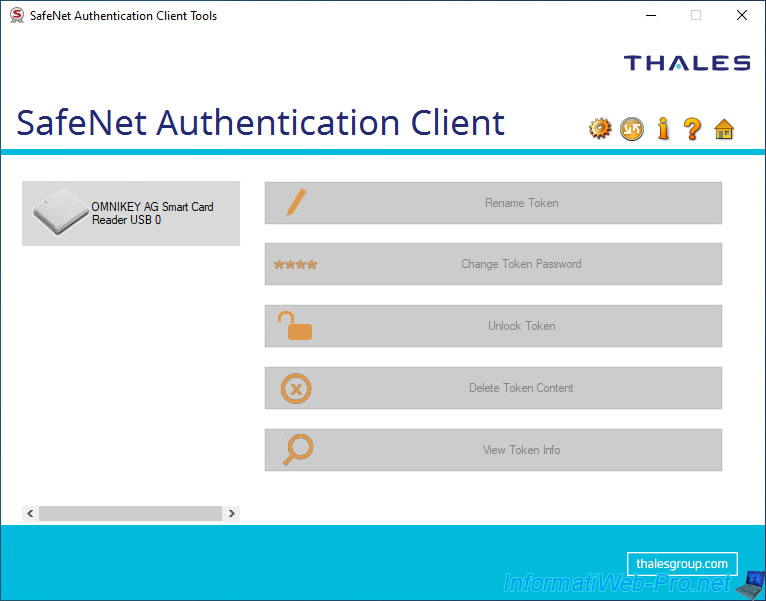

Si vous cliquez sur "Tools", vous verrez la fenêtre "SafeNet Authentication Client Tools" apparaitre.

Comme vous pouvez le voir, pour le moment, SafeNet Authentication Client (SAC) détecte notre lecteur de carte à puce "HID OMNIKEY 3121" sous le nom "OMNIKEY AG Smart Card Reader USB 0".

Lorsqu'aucune carte à puce n'est insérée dans votre lecteur de cartes à puce, toutes les options à droite sont grisées.

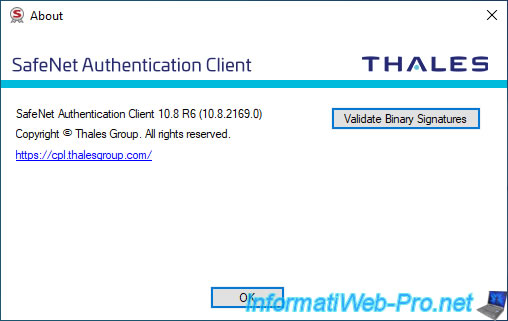

Si vous cliquez sur "About" depuis l'icône visible dans la barre des tâches, vous pourrez facilement connaitre la version de SafeNet Authentication Client (SAC).

Vous aurez également un lien vers le site officiel de Thales et un bouton permettant de vérifier si les fichiers binaires de SafeNet Authentication Client (SAC) n'ont pas été modifiés par un logiciel malveillant.

Si vous cliquez sur le bouton "Validate Binary Signatures", le message "No binaries are at risk" devrait s'afficher.

3. Fonctionnalités de SafeNet Authentication Client (SAC)

Une fois que vous aurez inséré une carte à puce (fabriquée par Thales Group) dans votre lecteur de cartes à puce, 3 options supplémentaires apparaitront dans le menu contextuel de l'icône présente dans la barre des tâches.

- Change Token Password : permet de changer le mot de passe (code PIN utilisateur) du token / carte à puce.

Pour les SafeNet eTokens, le mot de passe par défaut est : 1234567890.

Pour les cartes à puce IDPrime, le mot de passe par défaut est : 0000. - Unlock Token : permet de déverrouiller un SafeNet eToken ou une carte à puce IDPrime SI un mot de passe administrateur (Admin PIN) a été défini lors de l'initialisation de celui-ci.

Un token / carte à puce est verrouillé lorsque l'utilisateur entre plusieurs fois un mauvais mot de passe (code PIN utilisateur). - Certificate Information : permet d'afficher les certificats que vous avez stockés sur votre carte à puce (si applicable)

![]()

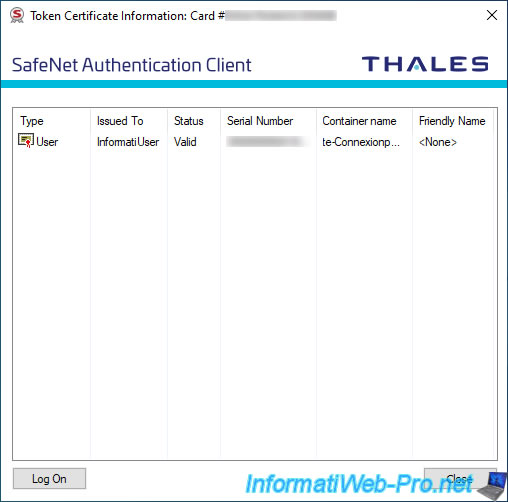

Dans la fenêtre "Token Certificate Information Card #", vous verrez la liste des certificats présents sur votre carte à puce avec :

- Type : le type de certificat. Dans notre cas, un certificat pour l'utilisateur (User).

- Issued To : utilisateur à qui a été délivré ce certificat.

- Status : indique si ce certificat est valide ou non.

- Serial Number : numéro de série de ce certificat.

- Container name : information concernant le modèle de certificat utilisé.

Dans notre cas, il s'agit d'un certificat basé sur le modèle "Connexion par carte à puce". - Friendly Name : nom convivial indiqué dans le certificat (si applicable).

Dans notre cas, nous avons déjà inscrit un certificat sur notre carte à puce qui nous permet de nous connecter en tant qu'InformatiUser sur un ordinateur ou serveur grâce à celle-ci.

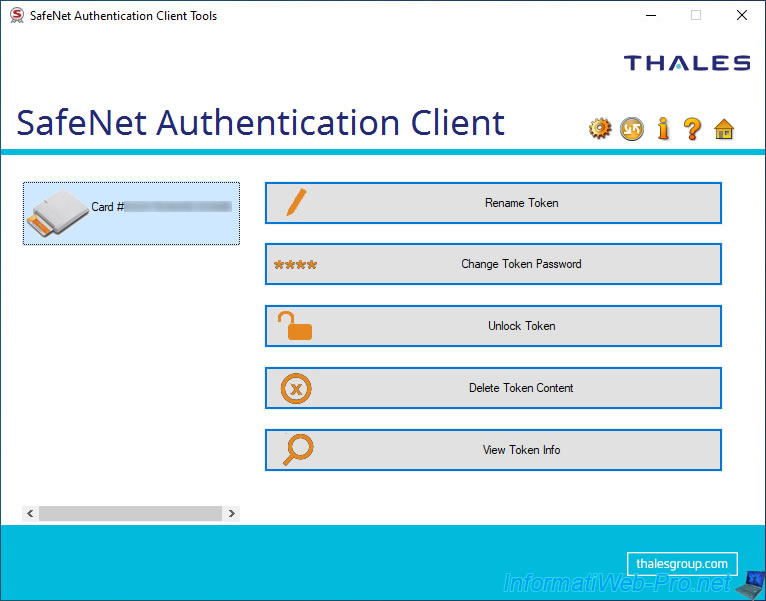

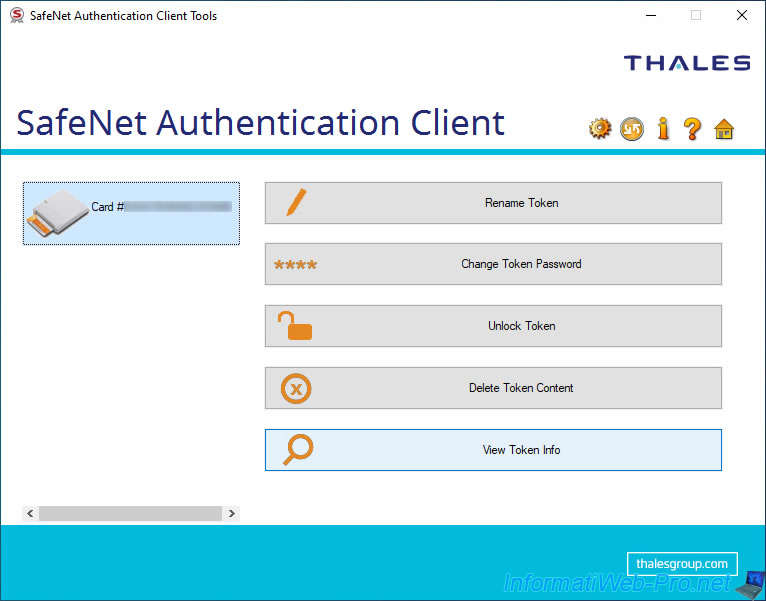

Si vous cliquez sur l'option "Tools" de l'icône présente dans la barre des tâches, vous verrez la fenêtre "SafeNet Authentication Client Tools" apparaitre avec la liste des lecteurs de cartes connectés à votre ordinateur / serveur à gauche.

Si votre lecteur de cartes à puce est vide, le nom de celui-ci apparait et l'icône est grise.

Si une carte à puce se trouve dans votre lecteur de cartes à puce, le nom de votre carte à puce apparaitra et vous verrez une carte à puce orange sur l'icône affichée.

Sélectionnez votre lecteur de cartes à puce à gauche pour pouvoir utiliser les options disponibles à droite :

- Rename Token : renommer votre carte à puce.

Par défaut, son nom est "Card #[numéro de série (PKCS#11) de celle-ci]". - Change Token Password : changer le mot de passe (code PIN utilisateur) de votre token / carte à puce.

- Unlock Token : déverrouiller le token / carte à puce dans le cas où celui-ci serait verrouillé à cause d'un nombre d'essais infructueux sur le mot de passe (code PIN utilisateur) de votre token / carte à puce.

- Delete Token Content : permet de supprimer les données supprimables de votre carte à puce.

- View Token Info : permet d'obtenir de nombreuses informations système concernant votre token / carte à puce.

3.1. Afficher les informations sur le token / carte à puce (View Token Info)

Pour obtenir des informations sur votre lecteur de cartes à puce et votre token / carte à puce qui s'y trouve, cliquez sur : View Token Info.

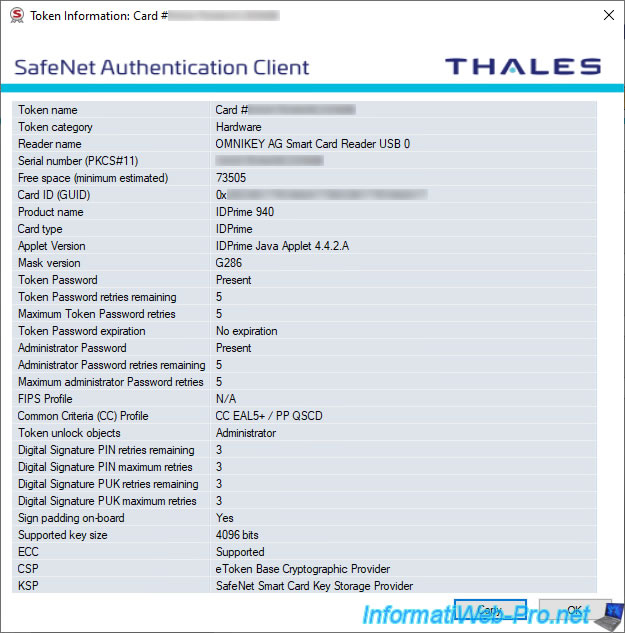

Dans la fenêtre "Token Information: Card #..." qui s'affiche, vous trouverez ces informations :

- Token name : le nom de votre token / carte à puce.

Par défaut : Card #[numéro de série (PKCS#11) de celle-ci]. - Token category : indique qu'il s'agit d'un token matériel (Hardware).

- Reader name : nom du lecteur de cartes à puce détecté par SAC.

Dans notre cas, notre lecteur de carte à puce "HID OMNIKEY 3121" apparait sous le nom "OMNIKEY AG Smart Card Reader USB 0". - Serial Number (PKCS#11) : numéro de série du token / carte à puce

- Free space (minimum estimated) : espace libre sur votre token / carte à puce.

- Card ID (GUID) : identifiant unique (GUID) de votre token / carte à puce.

- Product name : nom / modèle de votre token / carte à puce.

Dans notre cas, il s'agit d'une carte à puce "THALES IDPrime MD940". - Card type : gamme (série) de votre carte à puce.

Dans notre cas : IDPrime. - Applet Version : version d'applet.

Dans notre cas : IDPrime Java Applet 4.4.2.A. - Mask version : sa version de masque.

- Token Password : indique si un mot de passe utilisateur (code PIN utilisateur) est présent pour ce token / carte à puce.

- Token Password retries remaining : nombre d'essais restants pour le mot de passe utilisateur (code PIN utilisateur) de votre token / carte à puce.

Si ce nombre est à 0, votre token / carte à puce est verrouillé.

Néanmoins, votre token / carte à puce peut être déverrouillé en utilisant le code PIN administrateur si celui-ci a été défini lors de l'initialisation de votre token / carte à puce. - Maximum Token Password retries : nombre d'essais maximum pour le mot de passe utilisateur (code PIN utilisateur) du token / carte à puce.

- Token Password expiration : indique si le mot de passe utilisateur (code PIN utilisateur) du token / carte à puce expire ou non.

- Administrator Password : indique si un mot de passe administrateur (code PIN administrateur) a été défini sur votre token / carte à puce lors de son initialisation.

Celui-ci est important, car il permet notamment de déverrouiller un token / carte à puce dans le cas où l'utilisateur aurait bloqué sa carte à puce en atteignant le nombre maximum d'essais ratés sur son mot de mot de passe utilisateur (code PIN utilisateur). - Administrator Password retries remaining : nombre d'essais restant pour le mot de passe administrateur (code PIN administrateur) de votre token / carte à puce.

Attention : si ce nombre arrive à zéro, le token / carte à puce sera définitivement bloqué et celui-ci sera donc définitivement inutilisable.

De plus, Thales (anciennement Gemalto) ne remplace pas les tokens / cartes à puce bloqués.

Il est donc important de bien faire attention quand vous tapez le mot de passe administrateur (code PIN administrateur) pour éviter de rendre votre token / carte à puce définitivement inutilisable. - Maximum administrator Password retries : nombre d'essais maximum pour le mot de passe administrateur (code PIN administrateur) du token / carte à puce (si ce mot de passe / code PIN a été défini lors de l'initialisation de votre token / carte à puce).

- FIPS Profile : indique le profil FIPS (niveau de sécurité FIPS) supporté par votre token / carte à puce (si disponible).

- Common Criteria (CC) Profile : indique les certifications de ce token / carte à puce.

Dans notre cas : CC EAL5+ / PP QSCD. - Token unlock objects : indique que ce token / carte à puce peut être déverrouillé avec le mot de passe administrateur (code PIN administrateur).

- Digital Signature PIN retries remaining : nombre d'essais restants pour le code PIN de signature numérique.

- Digital Signature PIN maximum retries : nombre d'essais maximum pour ce code PIN de signature numérique.

Ce code PIN est utilisé pour les opérations de signature via la bibliothèque PKCS#11. - Digital Signature PUK retries remaining : nombre d'essais restants pour le code PUK de signature numérique.

- Digital Signature PUK maximum retries : nombre d'essais maximum pour ce code PUK de signature numérique.

Ce code PUK est utilisé pour débloquer le code PIN associé (Digital Signature PIN). - Sign padding on-board : indique si le "sign padding" est effectué sur la carte pour plus de sécurité ou non.

Cette fonctionnalité est supportée par les tokens Java. - Supported key size : taille de clé supportée pour les certificats que vous souhaitez stocker sur ce token / carte à puce.

Dans notre cas : 4096 bits.

Plus la taille de clé est élevée, plus cela sera sécurisé. Mais plus la taille de clé est élevée, plus le processus de chiffrement / déchiffrement prendra du temps et des ressources au niveau du processeur. - ECC : indique si les certificats ECC (Elliptic Curve Cryptography) sont supportés ou non par votre token / carte à puce.

L'ECC est supporté par les eTokens et les cartes à puce IDPrime. - CSP : indique le fournisseur de services cryptographiques (en anglais : Cryptographic Service Provider) supporté.

Dans notre cas : eToken Base Cryptographic Provider. - KSP : indique le fournisseur de stockage de clés (en anglais : Key Storage Provider) supporté.

Dans notre cas : SafeNet Smart Card Key Storage Provider.

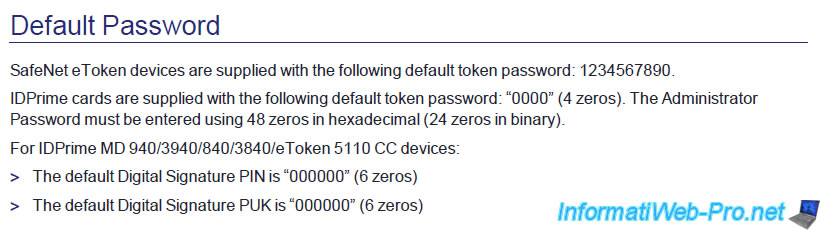

Dans le cas des cartes à puce THALES IDPrime 940/3940/840/3840 et les eTokens 5110 CC, les 4 codes PIN par défaut sont :

- mot de passe utilisateur (code PIN utilisateur) : 0000

- mot de passe administrateur (code PIN administrateur) : 0000...0000 (24 zéros en binaire, donc 48 zéros en hexadécimal)

- code PIN de signature numérique (Digital Signature PIN) : 000000

- code PUK de signature numérique (Digital Signature PUK) : 000000

Source : SafeNet Authentication Client 10.8 R6 Post GA (2) - WINDOWS RELEASE NOTES (page 5).

Attention : pour rappel, 5 essais infructueux sur le mot de passe administrateur (code PIN administrateur) bloquera votre carte à puce définitivement et Thales (Gemalto) ne la remplacera pas.

Sources :

- l'aide (au format PDF) disponible en cliquant sur l'icône "?" de ce programme "SafeNet Authentication Client (SAC)" (version 10.8 R6 dans notre cas)

- SafeNet Authentication Client (Windows-Linux-Mac) Version 9.0 (GA) - Administrator's Guide (PAGE 233)

- SafeNet IDPrime 940 (fiche technique)

Partager ce tutoriel

A voir également

-

Articles 8/9/2023

A quoi sert et comment fonctionne le chiffrement ?

-

Windows Server 19/1/2024

WS 2016 - AD CS - Acheter des cartes à puce et se connecter via celles-ci

-

Windows Server 13/10/2023

WS 2016 - AD CS - Activer et utiliser l'inscription automatique de certificats

-

Windows Server 3/11/2023

WS 2016 - AD CS - Comment fonctionne la révocation et publier une CRL ?

Vous devez être connecté pour pouvoir poster un commentaire