Déployer une infrastructure PKI multi-sites sous Windows Server 2016

- Windows Server

- 22 décembre 2023 à 12:41

-

- 2/5

5. Stockage des informations de l'autorité de certification racine autonome dans l'Active Directory

Pour que vos clients puissent connaitre l'existence de votre autorité de certification racine autonome, ainsi que de ses listes de révocation, vous avez besoin de publier ces informations dans votre infrastructure Active Directory.

Lorsque vous déployez une autorité de certification d'entreprise, ce processus est automatique étant donné que celle-ci requiert une liaison à un domaine Active Directory.

Néanmoins, ce n'est pas le cas pour l'autorité de certification racine autonome étant donné qu'elle n'a pas connaissance de votre domaine Active Directory.

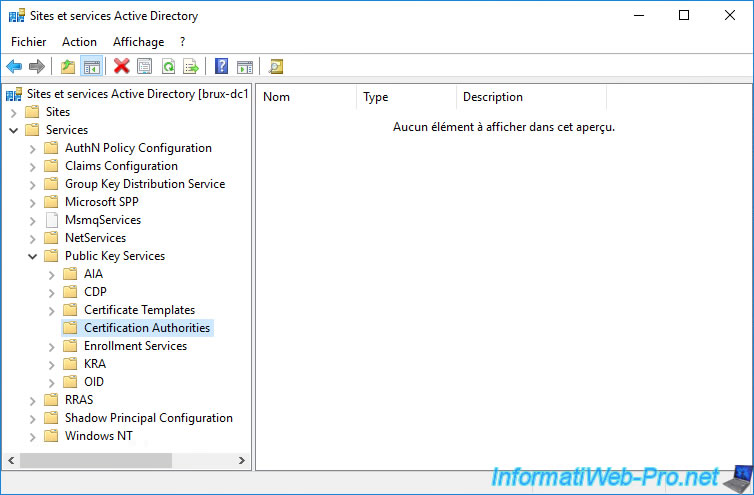

Sur un de vos contrôleurs de domaine du siège de votre entreprise (dans notre cas : à Bruxelles), ouvrez la console "Sites et services Active Directory" et sélectionnez le noeud racine "Sites et services Active Directory".

Ensuite, ajoutez le noeud "Services" en cliquant sur : Affichage -> Afficher le noeud des services.

Si vous allez dans le dossier "Services -> Public Key Services -> Certification Authorities", vous verrez que celui-ci est vide et que votre autorité de certification racine autonome n'apparait donc pas.

Sur votre autorité de certification racine autonome, exécutez cette commande pour que celle-ci sache à quel endroit de votre domaine Active Directory celle-ci doit stocker ses informations.

Batch

certutil -setreg CA\DSConfigDN CN=Configuration,DC=informatiweb,DC=lan

Ce qui affichera ceci :

Plain Text

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CertSvc\Configuration\InformatiWeb Root CA !0028Brux!0029\DSConfigDN: Nouvelle valeur : DSConfigDN REG_SZ = CN=Configuration,DC=informatiweb,DC=lan CertUtil: -setreg La commande s’est terminée correctement. Le service CertSvc devra peut-être être redémarré afin que les changements prennent effet.

Comme indiqué par la commande précédemment, le redémarrage du service "CertSvc" peut être nécessaire.

Pour le redémarrer, utilisez la commande :

Batch

net stop certsvc && net start certsvc

Ce qui affichera ceci :

Plain Text

Le service Services de certificats Active Directory s’arrête. Le service Services de certificats Active Directory a été arrêté. Le service Services de certificats Active Directory démarre. Le service Services de certificats Active Directory a démarré.

Pour vérifier que la 1ère commande a bien été prise en compte, exécutez la commande :

Batch

certutil -getreg CA\DSConfigDN

Ce qui affichera ceci :

Plain Text

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CertSvc\Configuration\InformatiWeb Root CA !0028Brux!0029\DSConfigDN: DSConfigDN REG_SZ = CN=Configuration,DC=informatiweb,DC=lan CertUtil: -getreg La commande s’est terminée correctement.

6. Changer emplacements de publication CDP et AIA de l'autorité de certification racine autonome

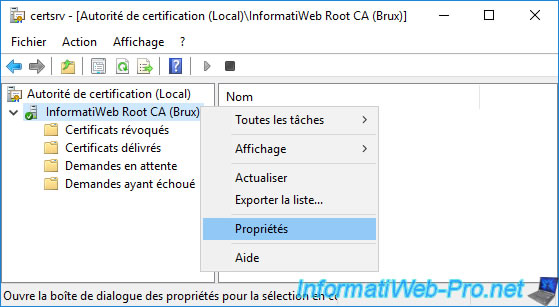

Sur votre autorité de certification racine autonome, lancez la console "Autorité de certification" et faites un clic droit "Propriétés" sur son nom.

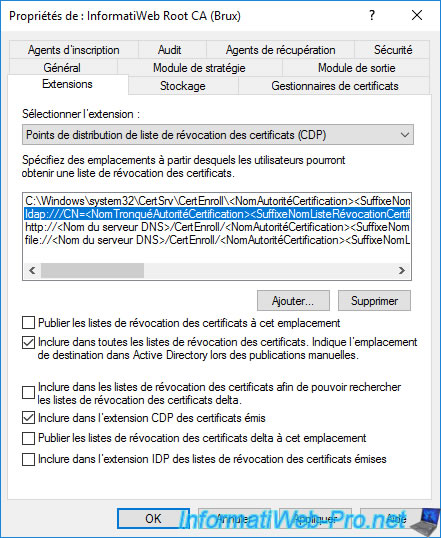

Dans la fenêtre de propriétés qui s'affiche, allez dans l'onglet "Extensions" et sélectionnez : Points de distribution de la liste de révocation des certificats (CDP).

Ensuite, sélectionnez le chemin "ldap://..." et cochez uniquement les cases :

- Inclure dans toutes les listes de révocation des certificats. ...

- Inclure dans l'extension CDP des certificats émis.

Pour les autres chemins (http://... et file://), décochez toutes les cases étant donné que ceux-ci seront inutiles dans ce cas-ci.

En effet, votre autorité de certification racine autonome devra rester hors connexion pour des raisons de sécurité et ces chemins ne seront donc jamais accessibles via le réseau.

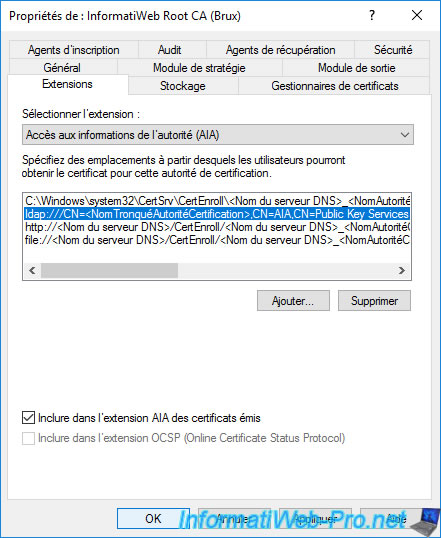

Ensuite, sélectionnez "Accès aux informations de l'autorité (AIA)" en haut de la fenêtre et sélectionnez le chemin "ldap://".

Cochez la case "Inclure dans l'extension AIA des certificats émis".

A nouveau, pour les autres chemins (http://... et file://), décochez toutes les cases étant donné que ceux-ci seront inutiles dans ce cas-ci.

Maintenant, la configuration de ces options CDP et AIA permet à votre autorité de certification racine autonome d'indiquer dans les certificats qu'elle émettra que ses informations de révocation (CDP) et ses informations d'autorité (AIA) se trouvent dans votre infrastructure Active Directory.

Cliquez sur OK pour sauvegarder ces nouveaux paramètres.

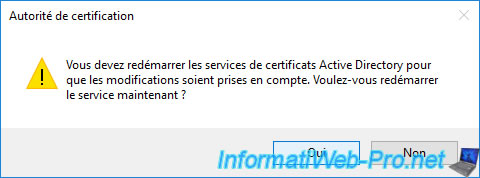

Confirmez le redémarrage des services de certificats Active Directory en cliquant sur Oui.

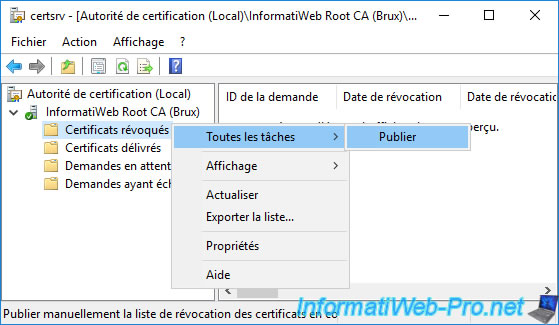

Publiez une 1ère liste de révocation (même si celle-ci sera vide pour le moment) et faisant un clic droit "Toutes les tâches -> Publier" sur : Certificats révoqués.

Note : sans cette liste de révocation, les autorités de certifications secondaires ne pourront pas fonctionner, car ils ne pourront pas vérifier la révocation du certificat de votre autorité de certification racine.

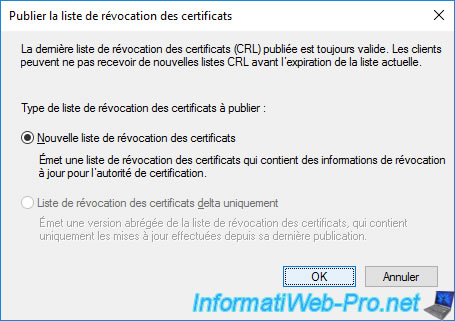

Cliquez sur OK pour publier votre liste de révocation des certificats complète (CRL).

Note : comme vous pouvez le voir, vous ne pouvez pas publier de liste de révocation des certificats delta sur une autorité de certification racine autonome.

D'ailleurs, cela n'aurait aucun intérêt étant donné que cette autorité doit rester hors connexion le plus possible pour des raisons de sécurité.

7. Publier les informations de votre autorité de certification racine autonome dans votre Active Directory

Maintenant que votre autorité de certification racine autonome est configurée pour indiquer à vos clients que ses informations de révocation (CDP) et d'autorité (AIA) se trouvent dans votre infrastructure Active Directory, vous devez y publier manuellement ces informations.

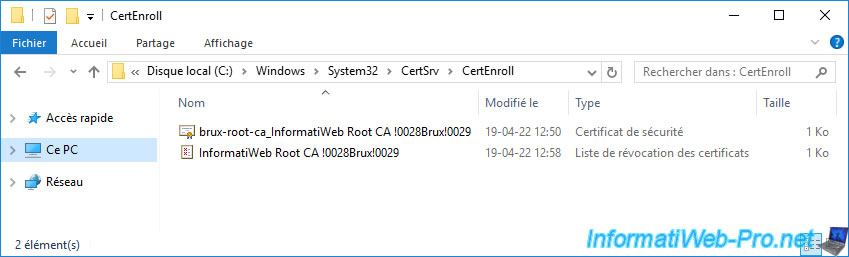

Pour cela, récupérez le certificat et la liste de révocation des certificats (CRL) de votre autorité de certification racine autonome dans son dossier "C:\Windows\System32\CertSrv\CertEnroll".

Ensuite, copiez-les sur un de vos contrôleurs de domaine Active Directory pour pouvoir importer ces données dans votre infrastructure Active Directory.

Dans notre cas, nous avons copié les 2 fichiers ci-dessus dans le dossier "C:\Root CA data" de notre contrôleur de domaine situé à Bruxelles.

Pour commencer, importez le certificat de votre autorité de certification racine autonome.

Note : le dernier paramètre "rootca" indique qu'il s'agit d'une autorité de certification racine.

Batch

certutil -dspublish -f "C:\Root CA data\brux-root-ca_InformatiWeb Root CA !0028Brux!0029.crt" rootca

Ce qui affichera ceci :

Plain Text

ldap:///CN=InformatiWeb Root CA !0028Brux!0029,CN=Certification Authorities,CN=Public Key Services,CN=Services,CN=Configuration,DC=informatiweb,DC=lan?cACertificate Certificat a été ajouté au magasin DS. ldap:///CN=InformatiWeb Root CA !0028Brux!0029,CN=AIA,CN=Public Key Services,CN=Services,CN=Configuration,DC=informatiweb,DC=lan?cACertificate Certificat a été ajouté au magasin DS. CertUtil: -dsPublish La commande s’est terminée correctement.

Ensuite, importez la liste de révocation des certificats de votre autorité de certification racine autonome :

Batch

certutil -dspublish "C:\Root CA data\InformatiWeb Root CA !0028Brux!0029.crl"

Ce qui affichera ceci :

Plain Text

ldap:///CN=InformatiWeb Root CA !0028Brux!0029,CN=brux-root-ca,CN=CDP,CN=Public Key Services,CN=Services,CN=Configuration,DC=informatiweb,DC=lan?certificateRevocationList?base?objectClass=cRLDistributionPoint?certificateRevocationList Liste de révocation des certificats de base a été ajouté au magasin DS. CertUtil: -dsPublish La commande s’est terminée correctement.

Une fois ces informations importées dans votre infrastructure Active Directory, vous pourrez les voir apparaitre grâce à la console : Sites et services Active Directory.

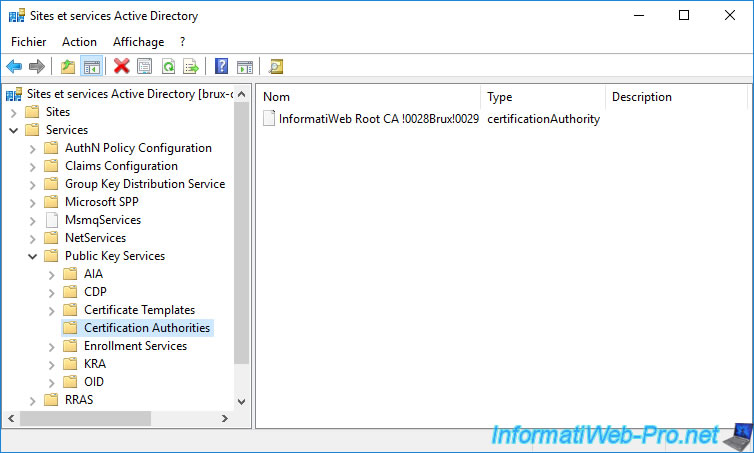

Comme vous pouvez le voir, votre autorité de certification racine autonome apparait dans le dossier : Services -> Public Key Services -> Certification Authorities.

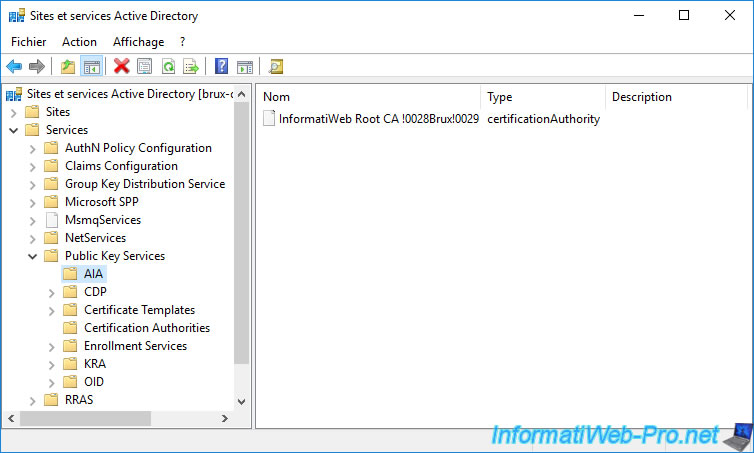

Vous la verrez également apparaitre dans le dossier : Services -> Public Key Services -> AIA.

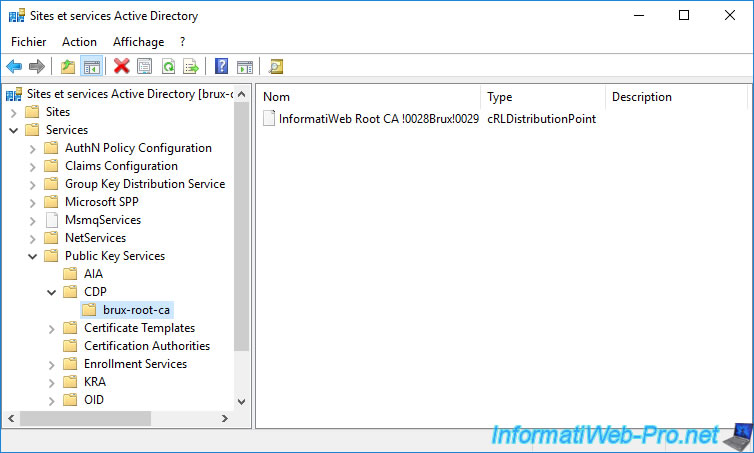

Pour sa liste de révocations des certificats (CRL), vous la verrez apparaitre dans le dossier : Services -> Public Key Services -> CDP -> [nom du serveur où la CA racine est installée].

8. Configurer autorités de certification secondaires d'entreprise (sur chaque site physique)

Maintenant que votre autorité de certification racine autonome est installée, configurée et que ses informations sont publiées dans votre infrastructure Active Directory, vous pouvez configurer vos autorités de certification secondaires d'entreprise.

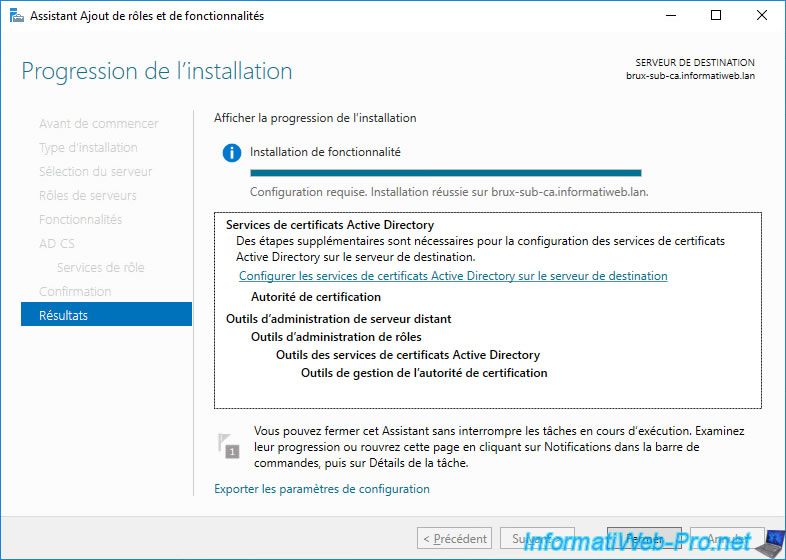

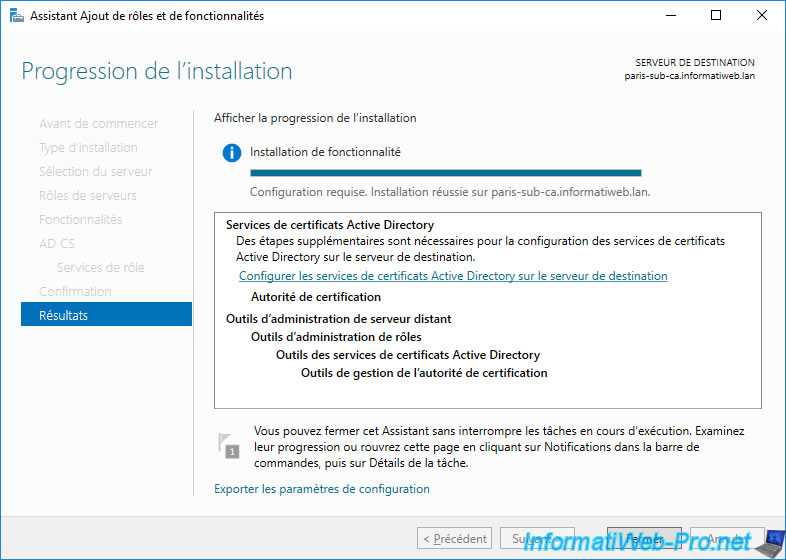

Pour cela, dans l'assistant d'ajout de rôles et de fonctionnalités qui est resté ouvert sur vos serveurs "brux-sub-ca" et "paris-sub-ca", cliquez sur le lien "Configurer les services de certificats Active Directory ..." affiché.

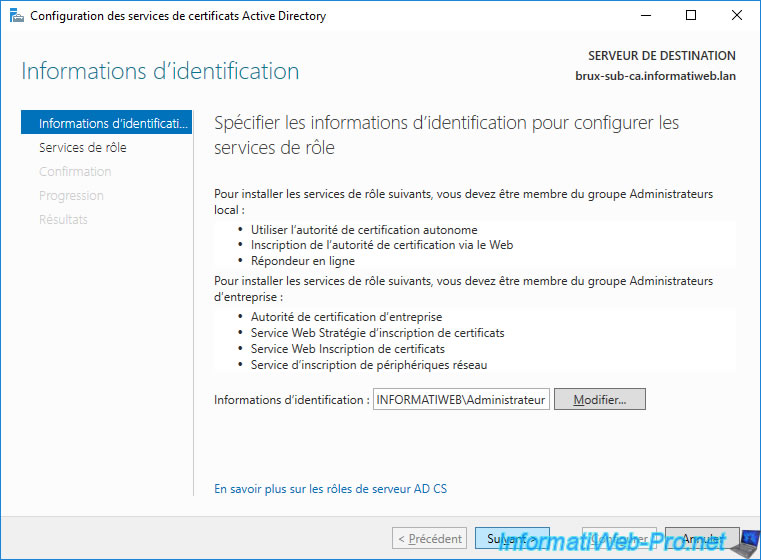

L'assistant "Configuration des services de certificats Active Directory" apparait.

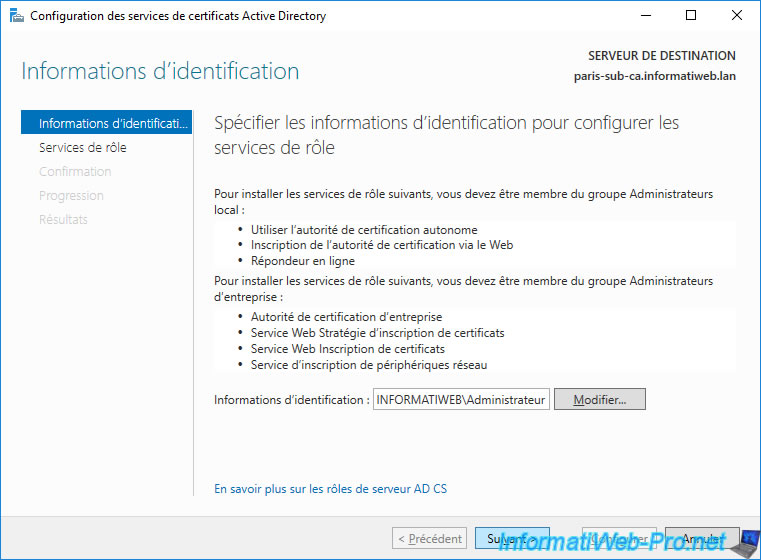

Etant donné que vos serveurs sont membres de votre domaine Active Directory, vous configurerez vos autorités de certifications secondaires d'entreprise avec le compte Administrateur du domaine.

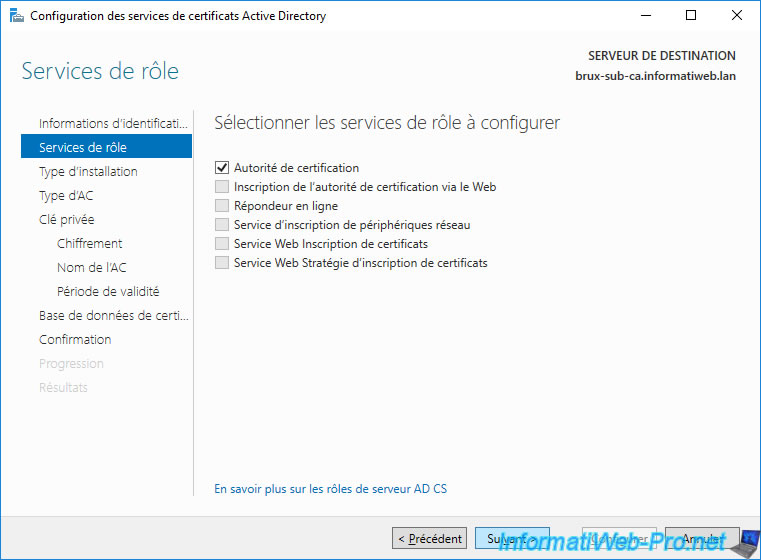

Cochez la case "Autorité de certification" et cliquez sur Suivant.

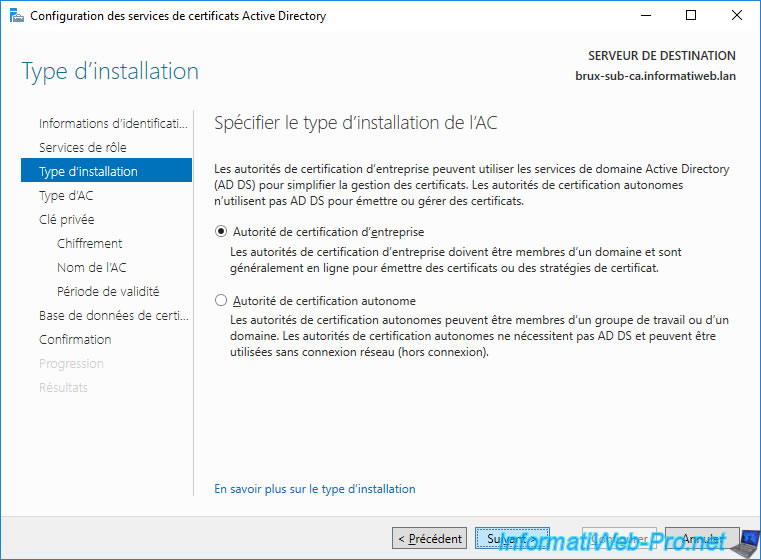

Sélectionnez "Autorité de certification d'entreprise".

Note : si cette option est grisée, c'est que vous avez oublié de joindre votre serveur à votre domaine Active Directory.

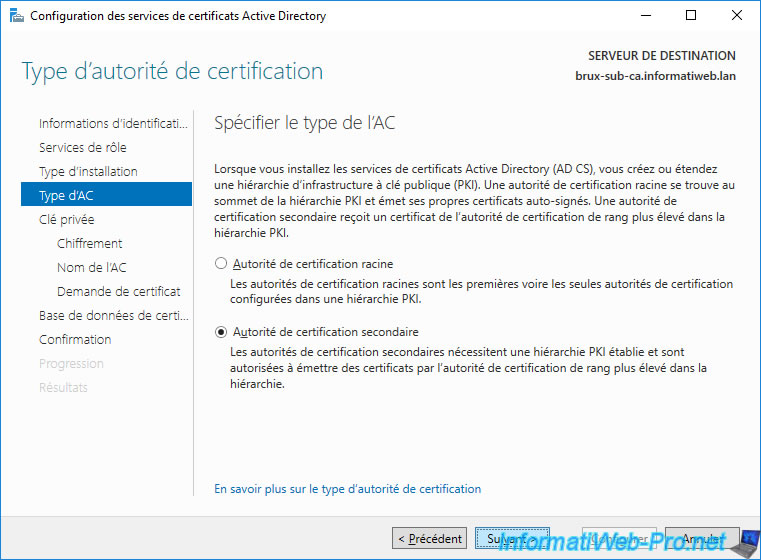

Sélectionnez "Autorité de certification secondaire".

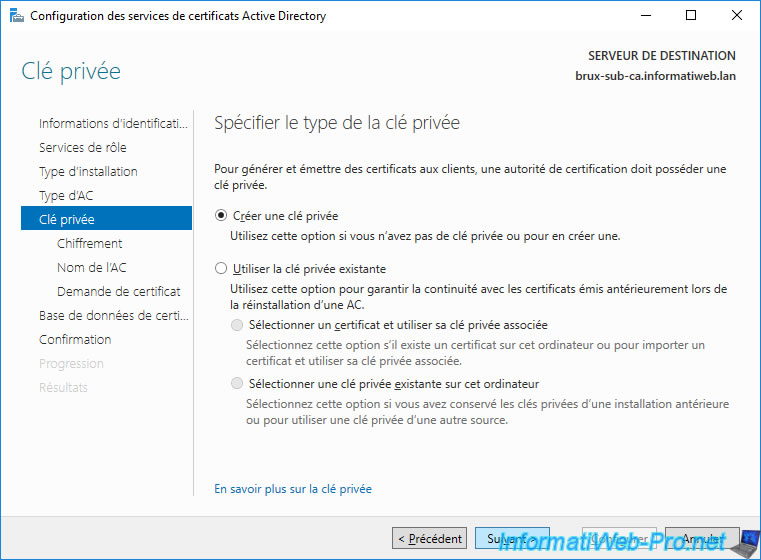

Sélectionnez "Créer une clé privée".

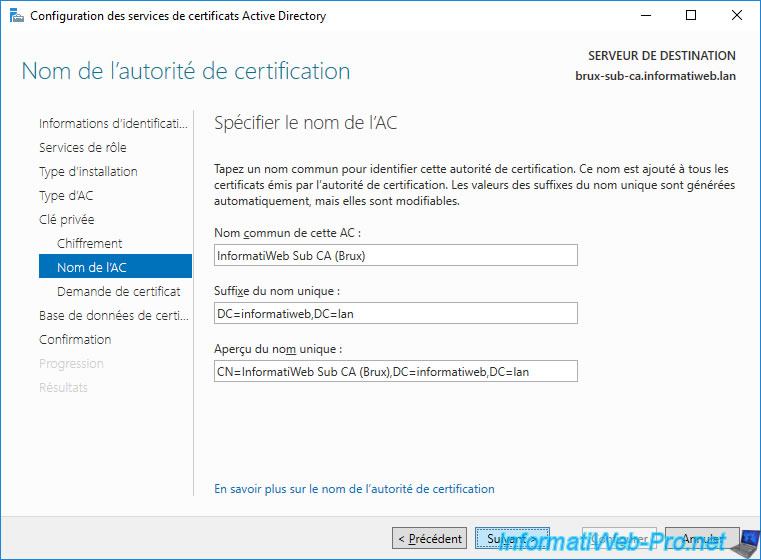

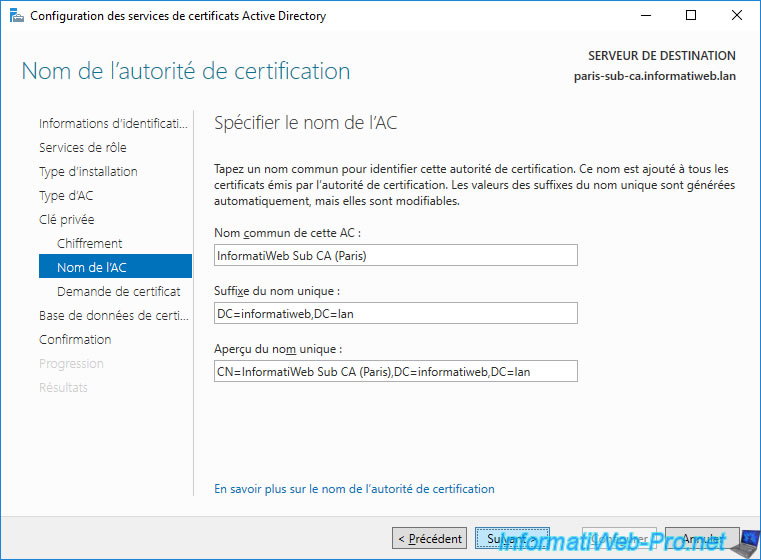

Indiquez un nom pour votre autorité de certification secondaire.

Pour celle de Bruxelles, nous l'avons nommée : InformatiWeb Sub CA (Brux).

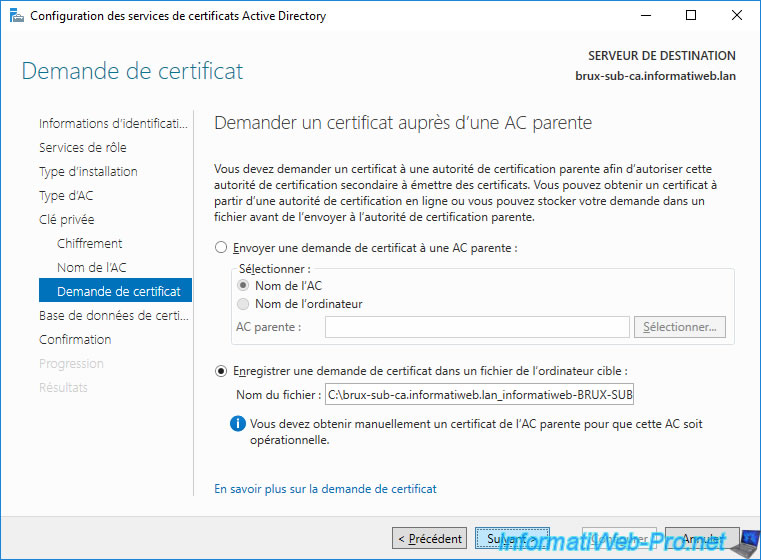

Etant donné qu'il s'agit d'une autorité de certification secondaire, son certificat devra être obtenu et signé depuis une autorité de certification parente (en l'occurrence : votre autorité de certification racine autonome).

Néanmoins, étant donné que votre autorité de certification racine autonome doit rester hors connexion, vous ne pourrez pas lui envoyer directement la demande de certificat via cet assistant.

Donc, sélectionnez l'option "Enregistrer une demande de certificat dans un fichier de l'ordinateur cible" et cliquez sur Suivant.

Note : comme vous pouvez le voir, par défaut, la demande de certificat sera créée à la racine de votre partition "C".

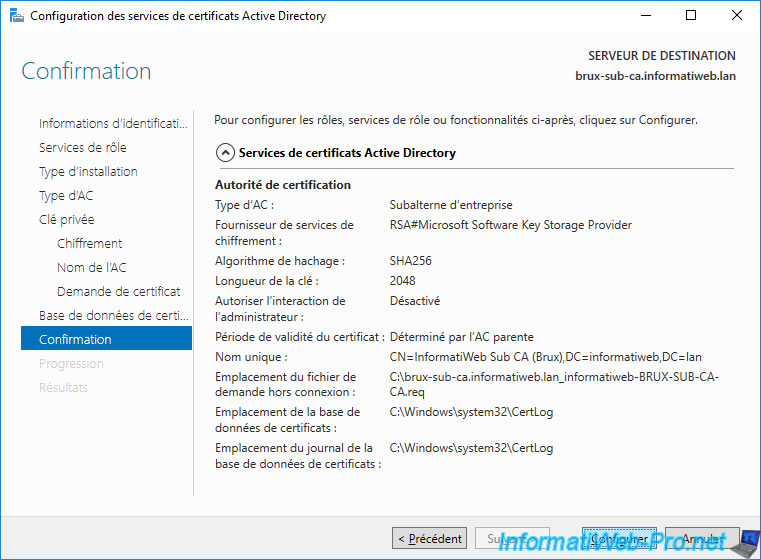

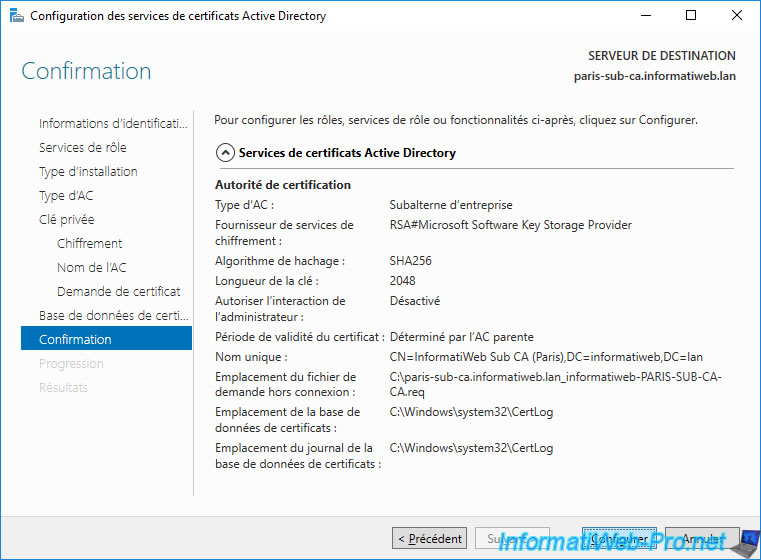

Un résumé de la configuration de votre autorité de certificat secondaire (subalterne) d'entreprise apparait.

Cliquez sur : Configurer.

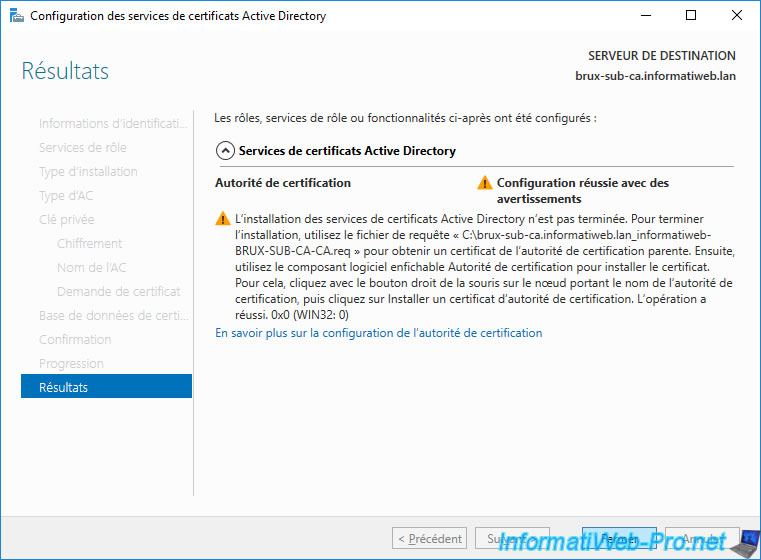

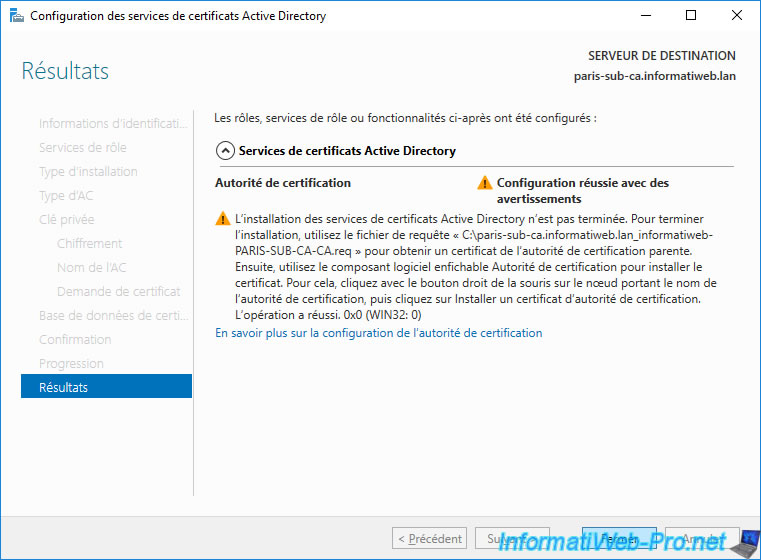

Comme vous pouvez le voir, un message "Configuration réussie avec des avertissements" apparait.

En effet, vous devez d'abord soumettre le fichier de requête de votre future autorité de certification secondaire (subalterne) d'entreprise à votre autorité de certification racine autonome pour pouvoir l'utiliser.

N'oubliez pas de configurer également votre 2ème autorité de certification secondaire d'entreprise sur l'autre site physique.

Dans notre cas, il s'agit de celle de Paris.

A nouveau, vous configurerez cette autorité de certification secondaire d'entreprise avec le compte "Administrateur" du domaine.

Indiquez un nom pour cette 2ème autorité de certification secondaire d'entreprise.

Dans notre cas, celle de Paris s'appellera : InformatiWeb Sub CA (Paris).

A nouveau, un résumé de la configuration de votre 2ème autorité de certification secondaire (subalterne) d'entreprise apparait.

Cliquez sur : Configurer.

A nouveau, un avertissement s'affiche étant donné que vous devez d'abord soumettre la demande de certificat créée à votre autorité de certification racine autonome.

Partager ce tutoriel

A voir également

-

Articles 8/9/2023

A quoi sert et comment fonctionne le chiffrement ?

-

Articles 26/1/2024

SafeNet Authentication Client (SAC) - Installation et présentation

-

Windows Server 19/1/2024

WS 2016 - AD CS - Acheter des cartes à puce et se connecter via celles-ci

-

Windows Server 13/10/2023

WS 2016 - AD CS - Activer et utiliser l'inscription automatique de certificats

Pas de commentaire