Installer et configurer un serveur NDES (protocole SCEP) sous Windows Server 2016

- Windows Server

- 17 novembre 2023 à 18:53

-

- 2/2

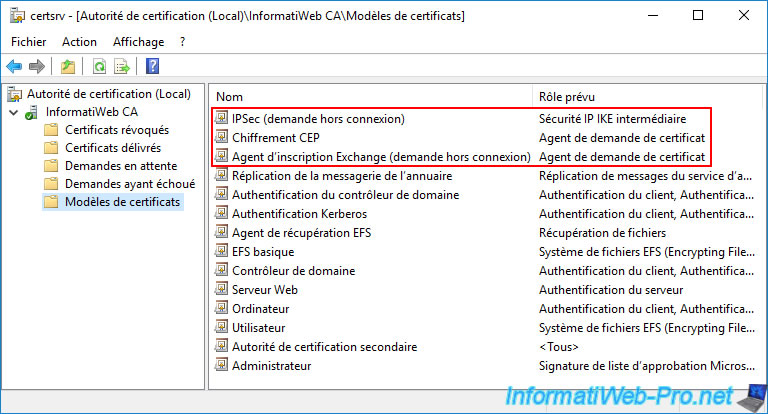

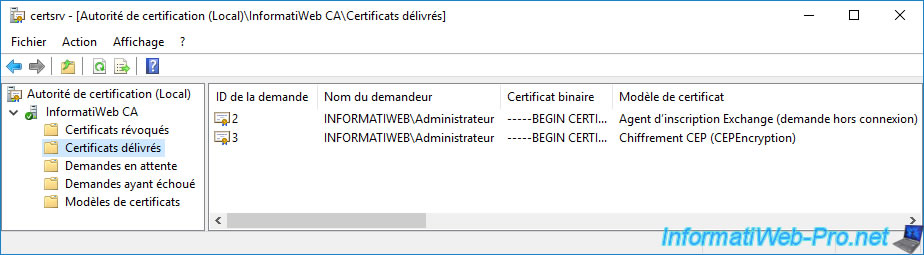

4. Nouveaux modèles de certificats créés sur votre CA

Si vous allez sur votre autorité de certification, vous verrez que 3 nouveaux modèles de certificats ont été créés :

- IPsec (demande hors connexion) : modèle de certificat qui sera utilisé pour les certificats que vous inscrirez pour vos périphériques réseau

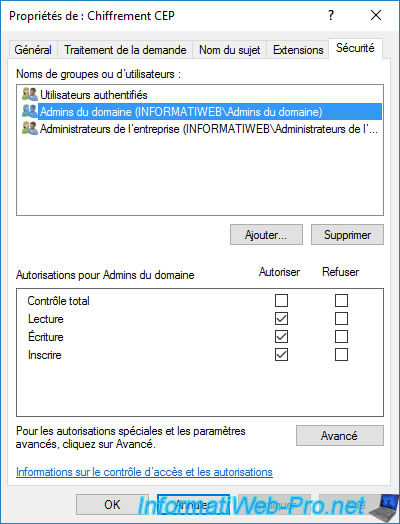

- Chiffrement CEP : modèle de certificat utilisé par l'administrateur pour chiffrer les demandes de certificats

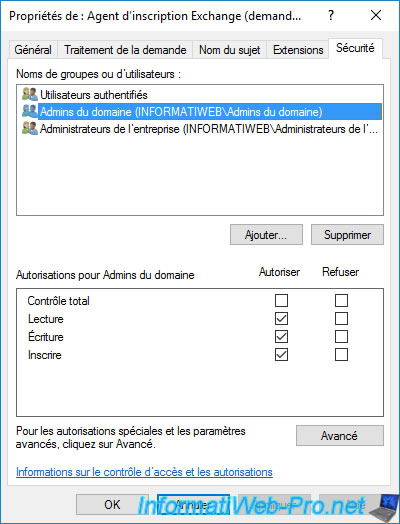

- Agent d'inscription Exchange (demande hors connexion) : idem, mais pour la signature des demandes de certificats

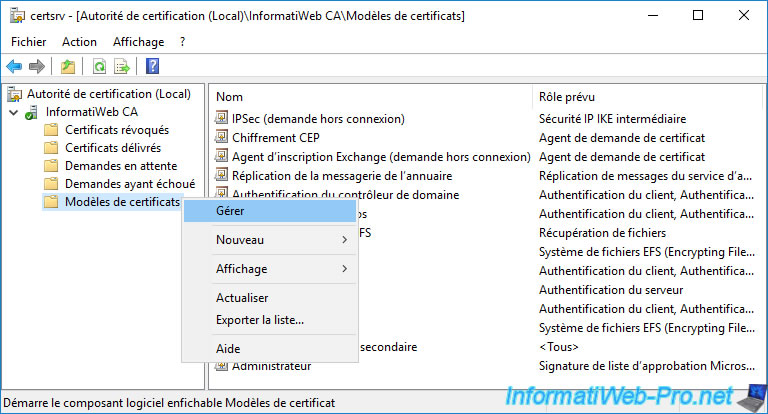

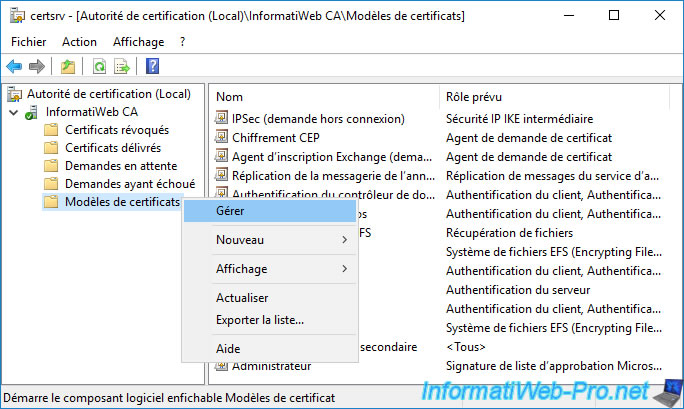

Faites un clic droit "Gérer" sur "Modèles de certificats".

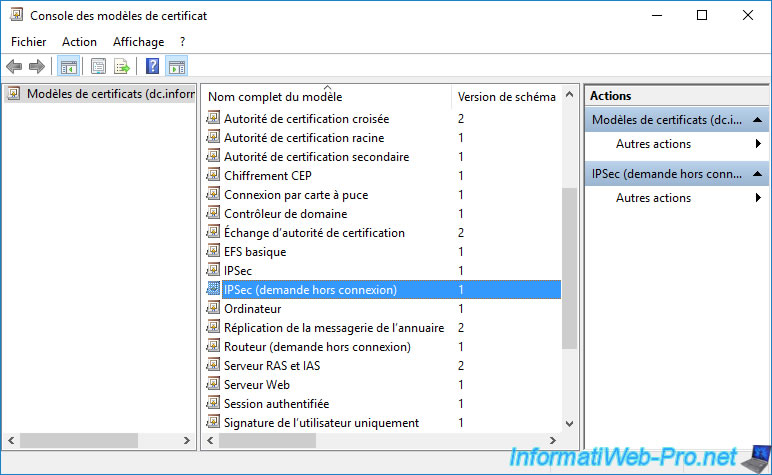

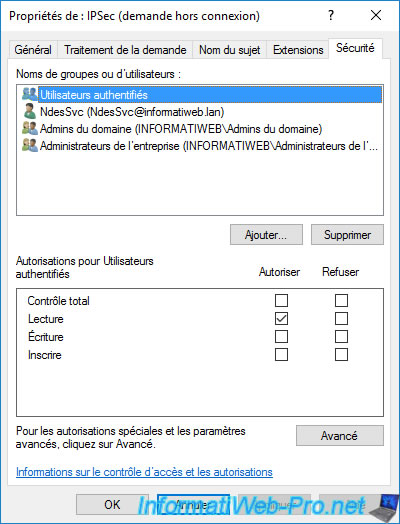

Faites un double clic sur le modèle de certificat "IPSec (demande hors connexion)".

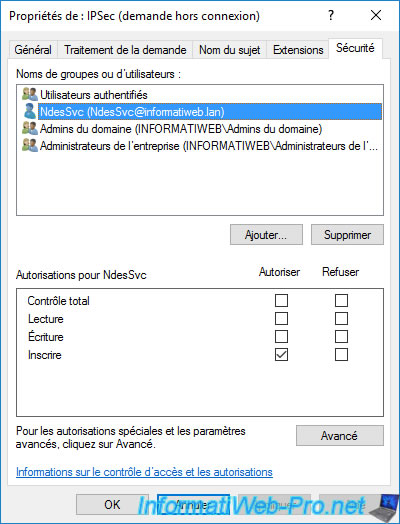

Si vous allez dans l'onglet "Sécurité", vous verrez que le compte de service (dans notre cas : NdesSvc) spécifié lors de la configuration de votre serveur NDES a le droit d'inscrire des certificats en utilisant le modèle.

Par dépendance, il possède aussi le droit de lecture étant donné qu'il fait partie des utilisateurs authentifiés.

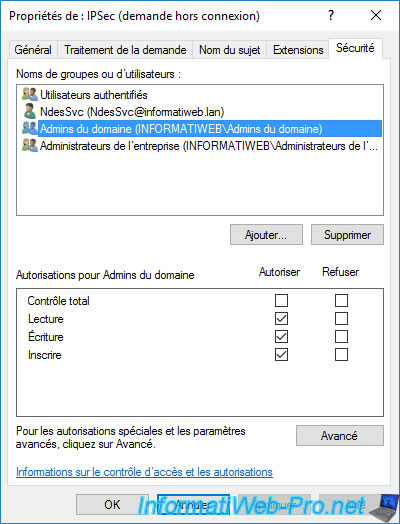

Ensuite, vous verrez que les admins du domaine et les administrateurs de l'entreprise possèdent les droits "Lecture", "Ecriture" et "Inscrire" sur les 3 nouveaux modèles de certificats cités précédemment.

Sur votre autorité de certification, vous verrez que 2 certificats basés sur les modèles "Agent d'inscription Exchange (demande hors connexion)" et "Chiffrement CEP" ont été automatiquement délivrés à l'administrateur du domaine.

5. Générer des mots de passe temporaires pour vos périphériques réseau

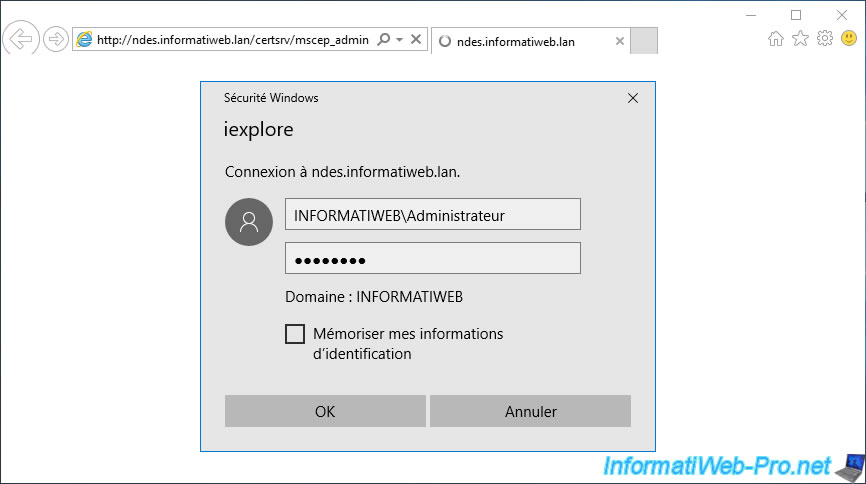

Pour inscrire des certificats pour vos périphériques réseau en utilisant le protocole SCEP, vous aurez besoin d'un mot de passe temporaire fourni par votre serveur NDES.

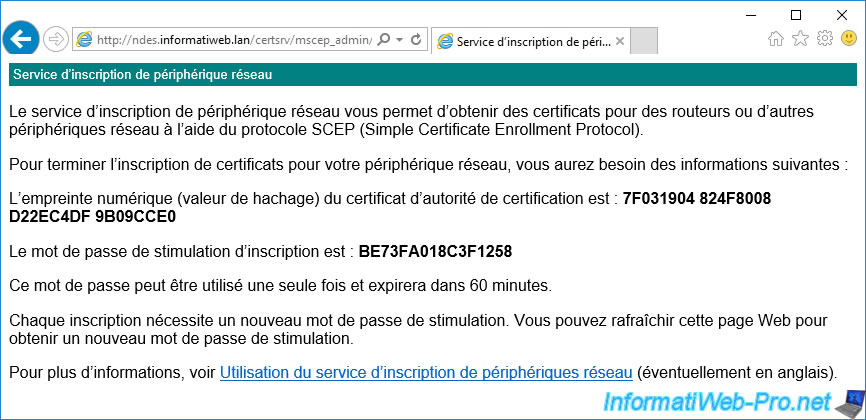

Pour obtenir un mot de passe temporaire, accédez à l'adresse "http://[nom de domaine du serveur NDES]/certsrv/mscep_admin" et connectez-vous en tant qu'administrateur du domaine.

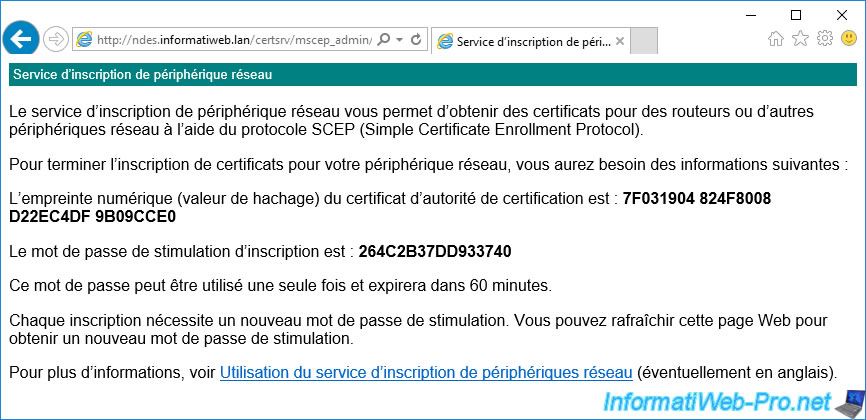

La page "Service d'inscription de périphérique réseau" apparait avec :

- l'empreinte numérique du certificat d'autorité de certification

- le mot de passe temporaire à indiquer sur le périphérique réseau que vous souhaitez sécuriser

Attention : comme indiqué sur cette page, ce mot de passe est valable par défaut pendant 60 minutes (1 heure).

Attention : tous les mots de passe générés sont mis en cache et le serveur NDES est configuré pour générer maximum 5 mots de passe.

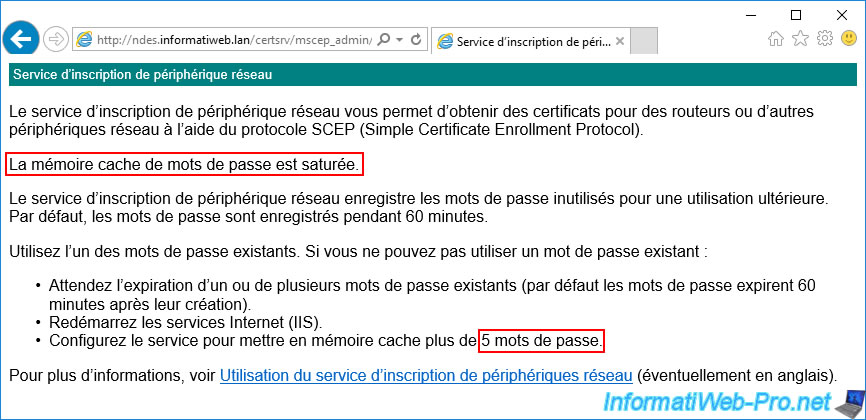

Une fois ces 5 mots de passe générés, votre serveur affichera l'erreur : La mémoire cache de mots de passe est saturée.

En effet, tant que vous n'aurez pas utilisé au moins un des mots de passe générés mis en cache par votre serveur, cette erreur réapparaitra.

Pour résoudre ce problème, vous devrez :

- attendre que les mots de passe mis en cache expirent. Mais 1 heure, c'est long.

- redémarrer le serveur IIS de votre serveur NDES pour supprimer les mots de passe temporaires mit en cache

- configurer votre serveur NDES pour générer plus de mots de passe. Par défaut : 5.

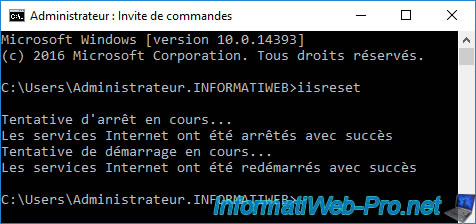

Dans notre cas, nous avons choisi de redémarrer notre serveur IIS. Ce qui est le plus simple.

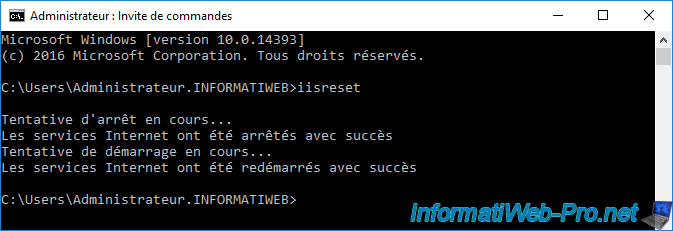

Pour cela, ouvrez un invite de commandes et lancez la commande :

Batch

iisreset

Maintenant, votre serveur NDES refonctionne et un nouveau mot de passe apparaitra lorsque vous rafraichirez la page "Service d'inscription de périphérique réseau".

6. Changer les paramètres du service d'inscription de périphérique réseau (NDES) via le registre

Comme expliqué précédemment, votre serveur NDES est configuré pour générer jusqu'à 5 mots de passe temporaires différents et ceux-ci sont valables pendant 60 minutes.

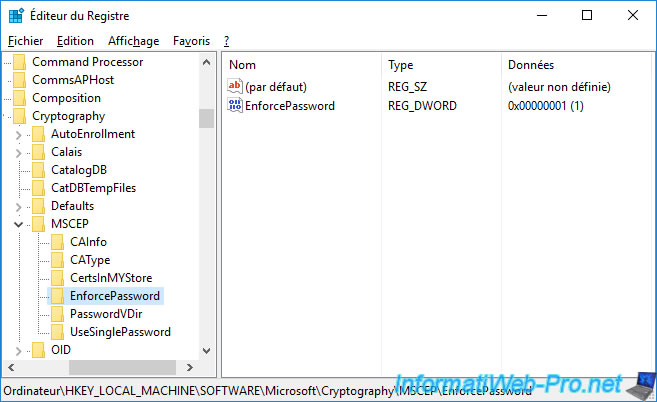

Ce fonctionnement par défaut peut être modifié en modifiant les paramètres disponibles dans la clé de registre : HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP.

Vous pourrez, par exemple, activer ou désactiver l'utilisation de mots de passe temporaires en modifiant le paramètre "EnforcePassword".

1 = utiliser des mots de passe temporaires et 0 = NE PAS utiliser de mots de passe (ce qui est fortement déconseillé).

Vous pourrez également choisir d'utiliser un mot de passe unique grâce au paramètre "UseSinglePassword".

Attention : cela requiert une configuration supplémentaire pour que cela fonctionne.

Dans le dossier "MSCEP", vous pourrez également changer le modèle de certificat utilisé par défaut pour inscrire des certificats pour vos périphériques réseau.

7. Utiliser un modèle de certificat personnalisé pour les certificats de vos périphériques réseau

Par défaut, votre serveur NDES inscrira les certificats pour vos périphériques réseau en utilisant le modèle de certificat "IPSec (demande hors connexion)".

Néanmoins, vous pouvez aussi utiliser un modèle de certificat personnalisé pour pouvoir modifier la taille de clé à utiliser et/ou la durée de vie des certificats qui seront générés (par exemple).

Pour cela, sur votre autorité de certification, faites un clic droit "Gérer" sur "Modèles de certificats".

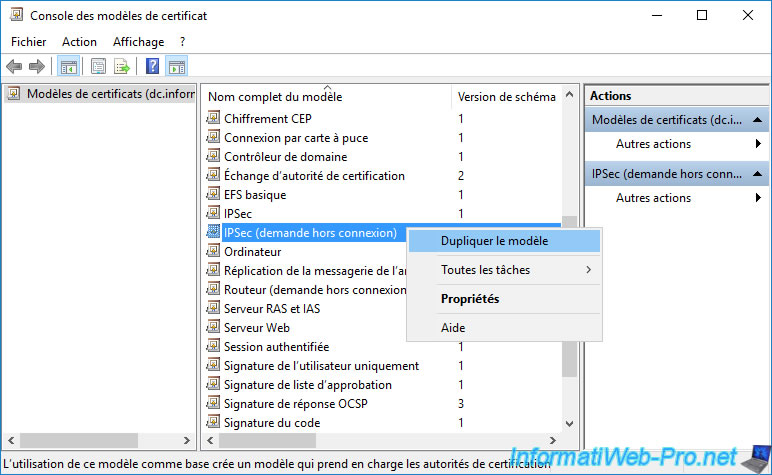

Dupliquez le modèle de certificat "IPSec (demande hors connexion)".

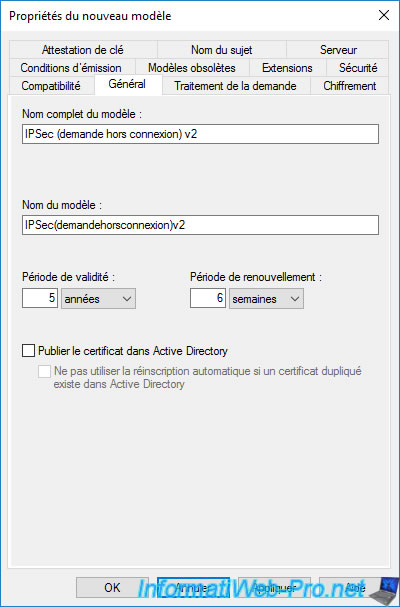

Changer la durée de vie des certificats qui seront générés (par exemple) en modifiant le paramètre "Période de validité" présent dans l'onglet "Général".

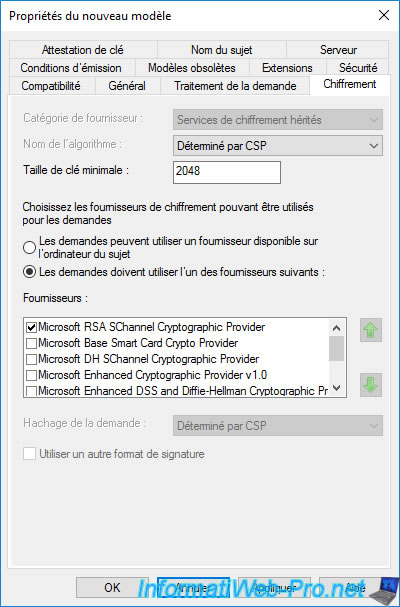

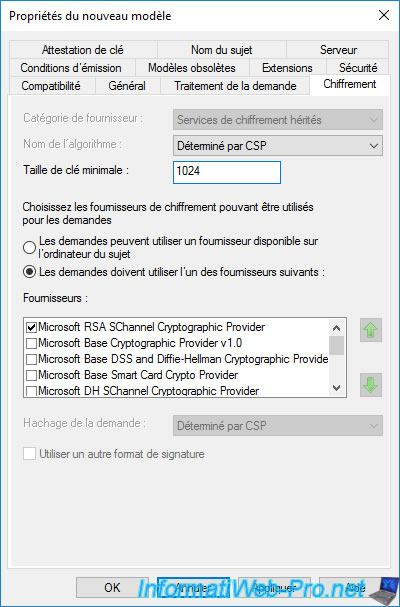

Dans l'onglet "Chiffrement", vous verrez que la taille de clé minimale est de 2048.

Néanmoins, il est possible que vos périphériques réseau ne supportent pas cette taille de clé par défaut.

Pour résoudre le problème, vous pourrez par exemple autoriser l'utilisation d'une taille de clé de 1024 au lieu de 2048 en modifiant la valeur "Taille de clé minimale".

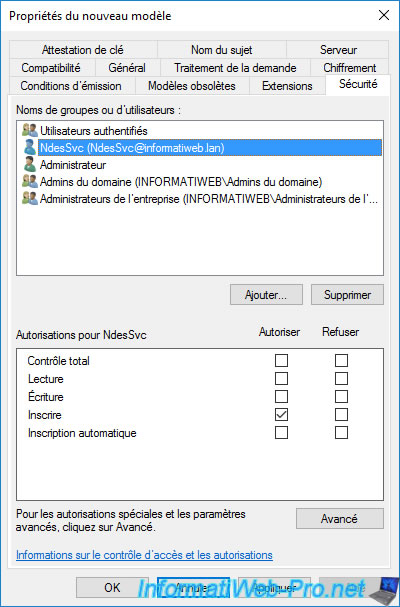

Dans l'onglet "Sécurité", vous verrez que le compte de service spécifié lors de la configuration de votre serveur NDES possède le droit "Inscrire".

Ce qui autorise votre serveur NDES à inscrire des certificats en utilisant ce nouveau modèle de certificat.

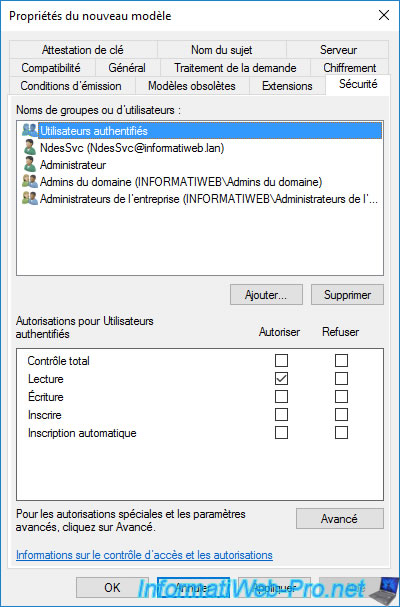

Cet utilisateur possède aussi le droit "Lecture" grâce au groupe "Utilisateurs authentifiés".

Cliquez sur OK.

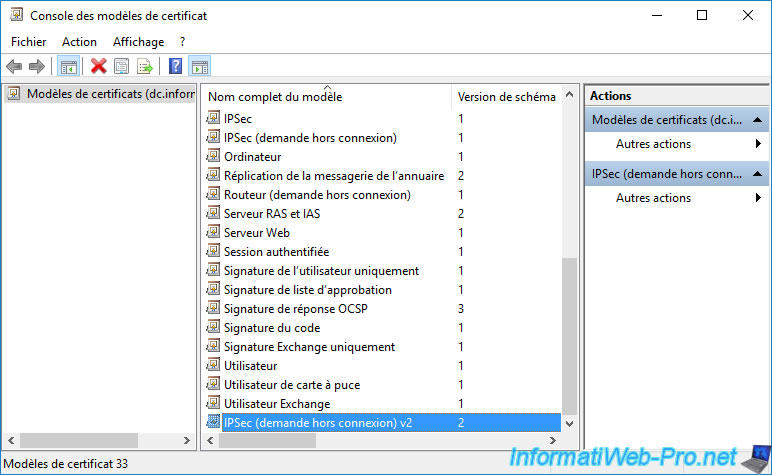

Le nouveau modèle de certificat personnalisé apparait dans la liste.

Comme d'habitude, n'oubliez pas d'ajouter le nouveau modèle de certificat créé à la liste des modèles de certificat que votre autorité de certification peut délivrer.

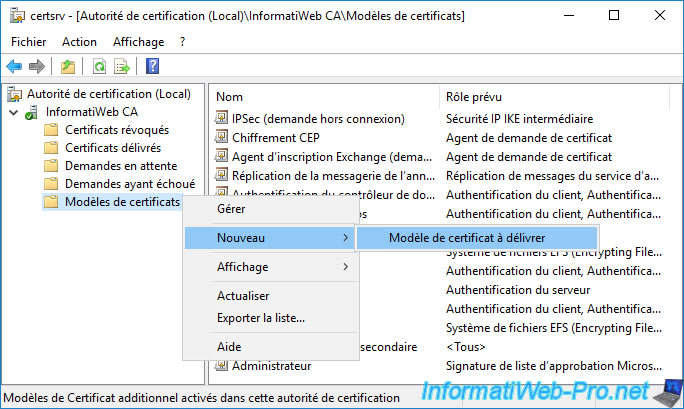

Pour cela, faites un clic droit "Nouveau -> Modèle de certificat à délivrer" sur "Modèles de certificats".

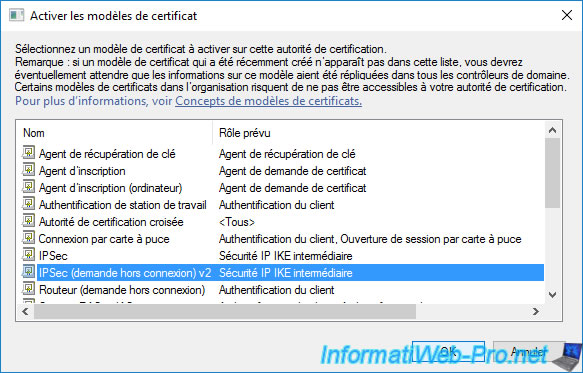

Sélectionnez le nouveau modèle de certificat créé et cliquez sur OK.

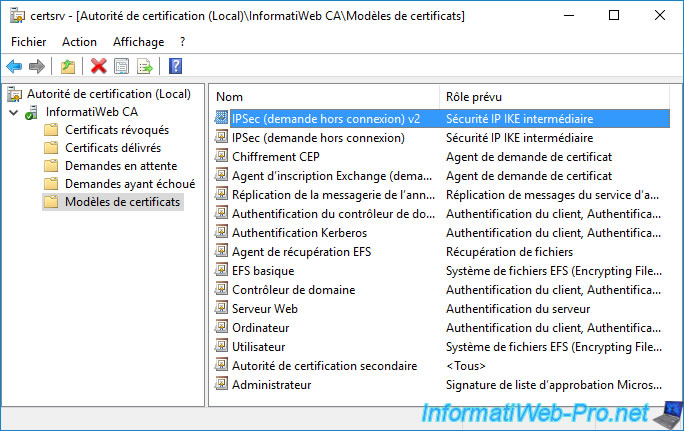

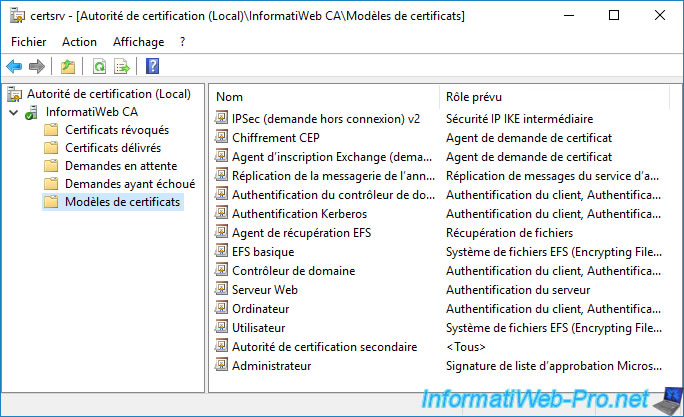

Le nouveau modèle de certificat créé apparait dans la liste.

Etant donné qu'il s'agit d'une copie du modèle de certificat d'origine "IPSec (demande hors connexion)".

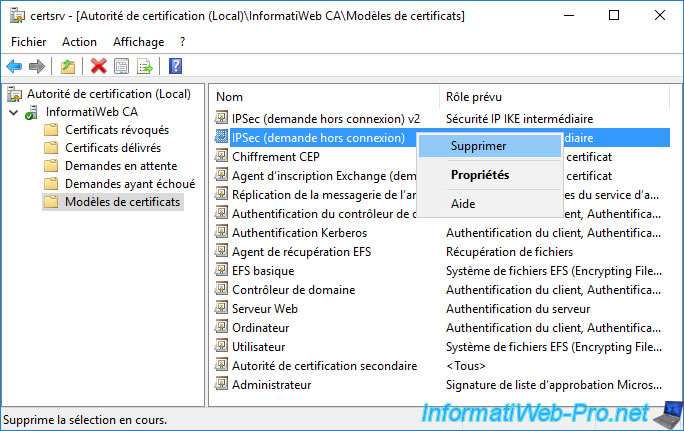

N'oubliez pas de supprimer le certificat d'origine de cette liste.

Note : cela le retire uniquement de la liste des modèles de certificats à délivrer. Le modèle de certificat en tant que tel ne sera pas supprimé.

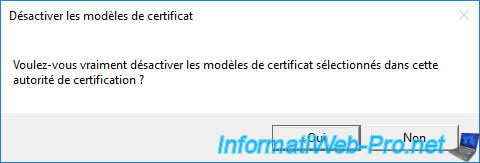

Confirmez la suppression de ce modèle de certificat de la liste des modèles de certificat à délivrer.

Le modèle de certificat d'origine disparait de la liste.

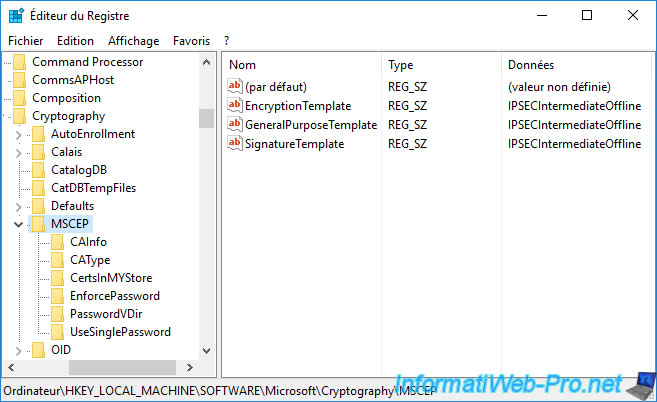

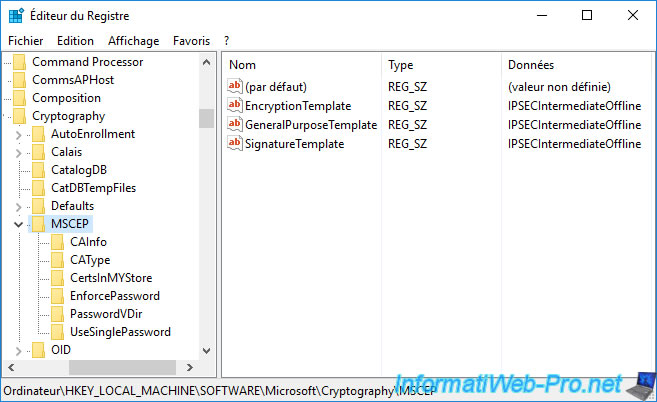

Maintenant, pour que votre serveur NDES utilise ce nouveau modèle de certificat, vous devez modifier les données présentes dans la clé de registre : HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP.

Comme vous pouvez le voir, il y a 3 données différentes qui indiquent quel modèle de certificat sera utilisé en fonction du but du certificat qui sera inscrit :

- EncryptionTemplate : chiffrement de la clé

- GeneralPurposeTemplate : chiffrement de la clé et signature numérique

- SignatureTemplate : signature numérique

Comme vous pouvez le voir, par défaut, un seul modèle de certificat est utilisé dans tous les cas.

Plus précisément, il s'agit du modèle de certificat "IPSec (demande hors connexion)".

Source : Configurer l’infrastructure pour la prise en charge de SCEP avec Intune.

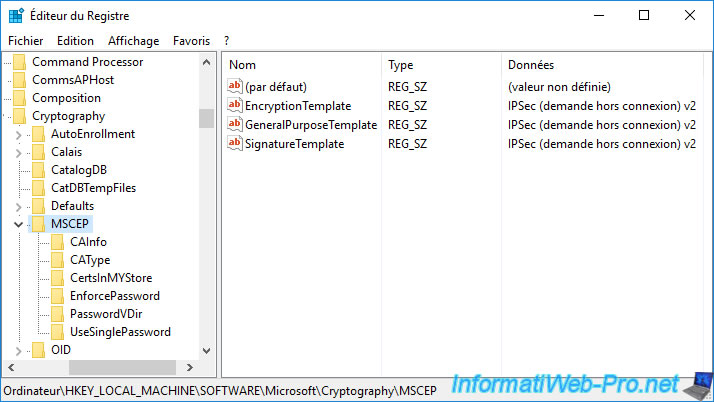

Modifiez la valeur de ces 3 données et indiquez le nom du modèle de certificat créé précédemment.

Dans notre cas : IPSec (demande hors connexion) v2.

Important : lorsque vous modifiez des données dans cette clé de registre "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP", vous devez redémarrer le serveur web de votre serveur NDES pour que les changements soient pris en compte.

Pour cela, ouvrez un invite de commandes et lancez la commande :

Batch

iisreset

Partager ce tutoriel

A voir également

-

Articles 8/9/2023

A quoi sert et comment fonctionne le chiffrement ?

-

Articles 26/1/2024

SafeNet Authentication Client (SAC) - Installation et présentation

-

Windows Server 19/1/2024

WS 2016 - AD CS - Acheter des cartes à puce et se connecter via celles-ci

-

Windows Server 13/10/2023

WS 2016 - AD CS - Activer et utiliser l'inscription automatique de certificats

Pas de commentaire