- Windows Server

- 29 décembre 2023 à 10:27

-

- 1/3

L'infrastructure à clés publiques (PKI) est très importante pour la sécurisation des connexions et des échanges effectués dans une entreprise.

Lorsque vous sécurisez un service grâce à un certificat valide émanant de votre autorité de certification, le client a besoin de vérifier si le certificat est valide émane bien de votre autorité de certification et si celui-ci n'a pas été révoqué entre-temps.

Pour cela, il est primordial que votre infrastructure à clés publiques (PKI) fonctionne correctement.

Important : cela signifie aussi qu'il est impératif de sauvegarder régulièrement votre autorité de certification (certificat et clé privée de l'autorité de certification, certificats délivrés ou révoqués, listes de révocation, ...) pour pouvoir la réinstaller avec la même paire de clés "clé publique / clé privée" et avec la même base de données en cas de problème avec celle installée actuellement.

Ainsi, les certificats utilisés par les différents services de votre entreprise pourront continuer de fonctionner correctement sans que vous ne deviez régénérer tous les certificats et les réinstaller manuellement service après service.

- Données de l'autorité de certification

- Sauvegarder votre autorité de certification

- Restaurer votre autorité de certification

1. Données de l'autorité de certification

Lorsque vous utilisez une autorité de certification depuis un certain temps, celle-ci contient de nombreuses informations qui sont toutes nécessaires au bon fonctionnement de votre infrastructure à clés publiques (PKI).

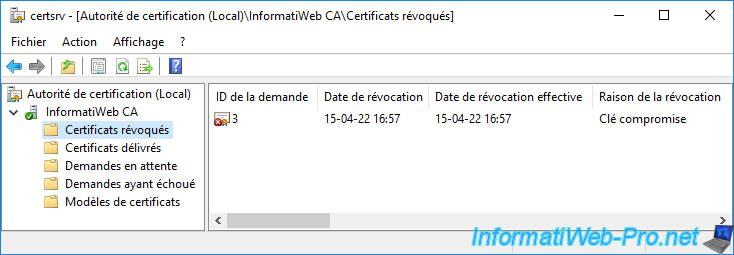

Pour commencer, celle-ci possède probablement une liste de certificats révoqués.

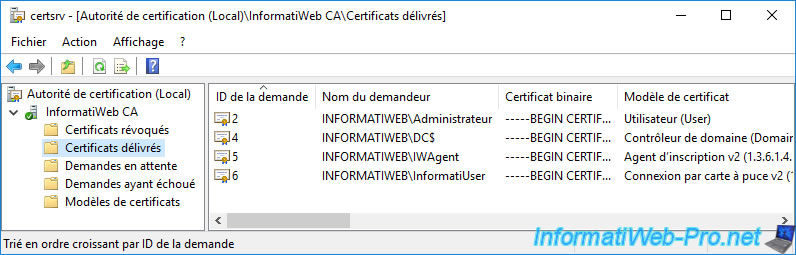

Votre autorité de certification possède évidemment une liste de certificats délivrés.

Ceux que vous utilisez sur vos différents serveurs, ordinateurs ou magasins de certificats utilisateurs.

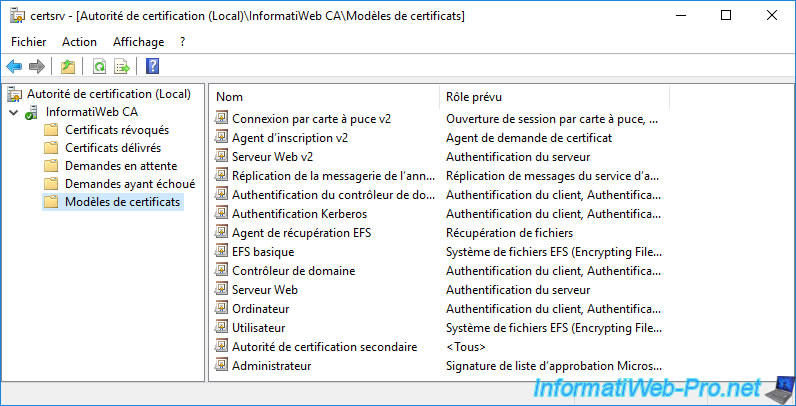

Votre autorité de certification possède aussi la liste des modèles de certificats existant par défaut, ainsi que ceux que vous avez surement créés après son installation.

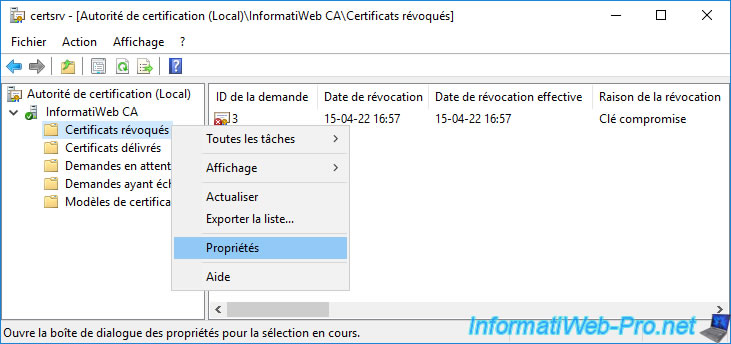

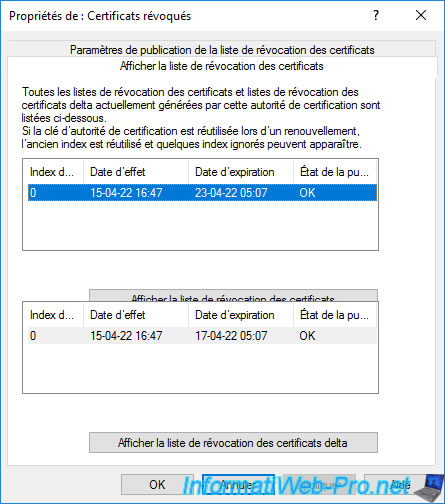

Faites un clic droit "Propriétés" sur "Certificats révoqués".

Comme vous pouvez le voir, votre autorité de certification possède des listes de révocation (une liste complète et une liste delta).

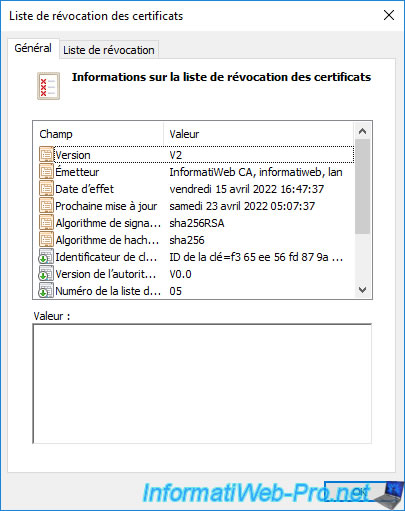

La liste de révocation apparait.

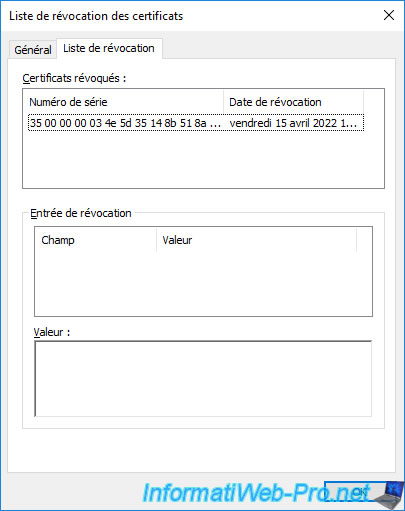

Dans l'onglet "Liste de révocation", vous pouvez voir que chacune de ces listes de révocation contient la liste des numéros de série des certificats qui ont été révoqués sur votre autorité de certification.

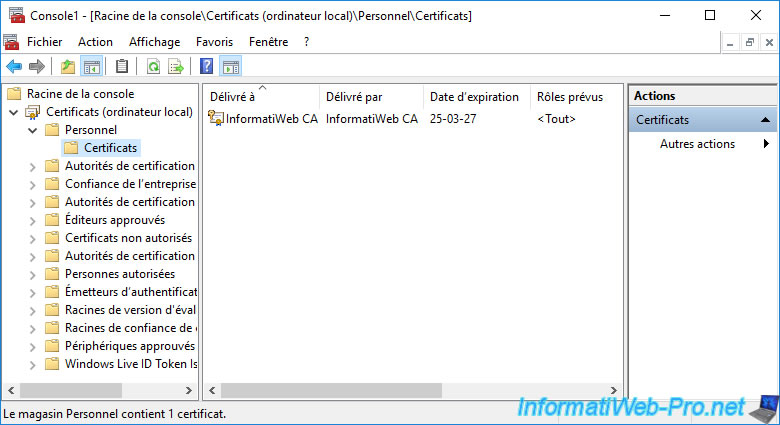

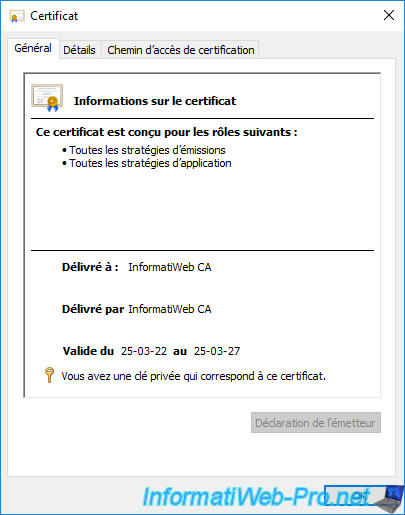

Si vous ouvrez une console "mmc" sur votre autorité de certification et que vous ajoutez le composant "Certificats" pour l'ordinateur local, vous verrez que le certificat de votre autorité de certification s'y trouve.

Si vous ouvrez ce certificat, vous verrez qu'il contient également la clé privée de votre autorité de certification.

Comme vous avez pu le voir, lorsque vous utilisez une infrastructure à clés publiques (PKI), de nombreuses données sont créées et il important de pouvoir les restaurer plus tard en cas de problème si vous ne souhaitez pas régénérer tous les certificats manuellement.

2. Sauvegarder votre autorité de certification

2.1. Créer un dossier partagé pour stocker la sauvegarde de votre autorité de certification

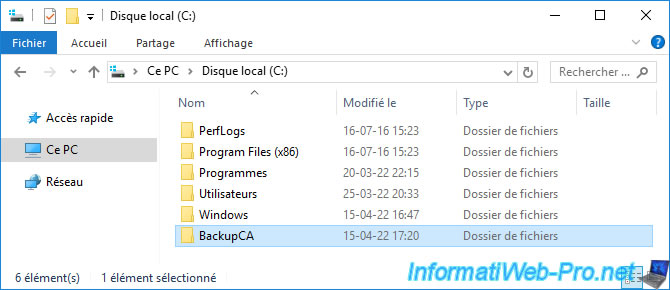

Pour commencer, sur un autre serveur (pas celui de l'autorité) ou sur un ordinateur de confiance membre de votre domaine Active Directory, créer un dossier "BackupCA" à la racine de la partition "C" (par exemple).

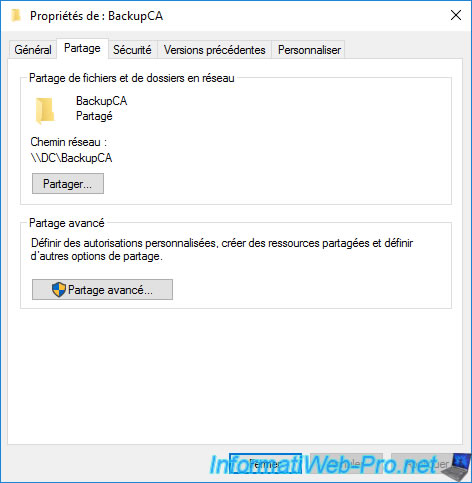

Faites un clic droit "Propriétés" sur ce dossier et allez dans l'onglet "Partage".

Ensuite, cliquez sur le bouton "Partager".

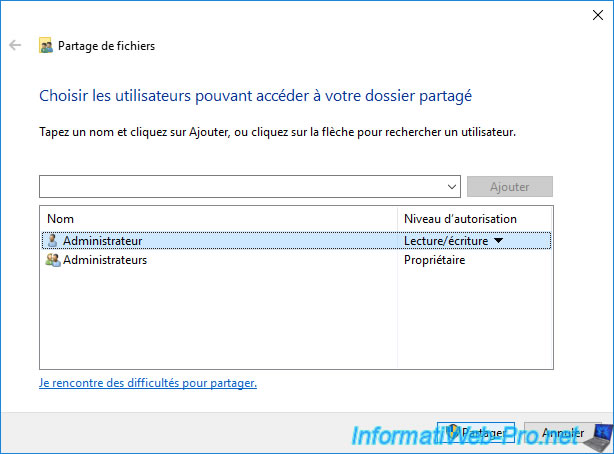

Comme vous pouvez le voir, par défaut, l'administrateur a déjà les autorisations de lecture et d'écriture dans ce dossier.

Dans notre cas, nous sauvegarderons les données de notre autorité de certification en étant connectés en tant qu'administrateur du domaine.

Nous cliquons donc simplement sur Partage.

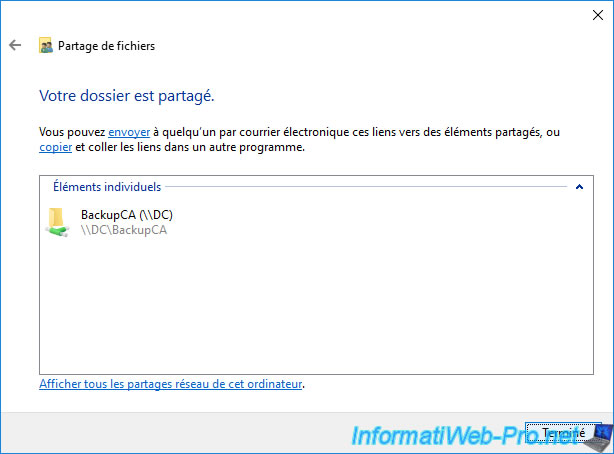

Votre dossier est partagé.

Le chemin réseau de ce dossier partagé apparait.

Dans l'onglet "Sécurité", donnez également l'autorisation "Contrôle total" sur ce dossier pour l'utilisateur avec lequel vous serez connecté lors de la sauvegarde de votre autorité de certification.

Dans notre cas, il s'agit du compte Administrateur du domaine, donc les autorisations sont déjà configurées.

2.2. Lancer la sauvegarde de l'autorité de certification

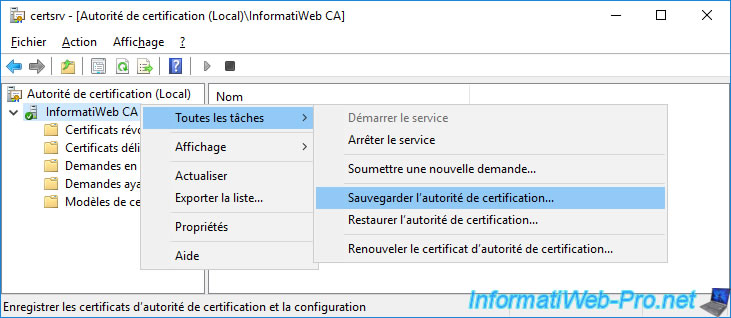

Pour sauvegarder votre autorité de certification, il suffit d'utiliser la console "Autorité de certification".

Dans cette console, faites un clic droit sur le nom de votre autorité de certification et cliquez sur : Toutes les tâches -> Sauvegarder l'autorité de certification.

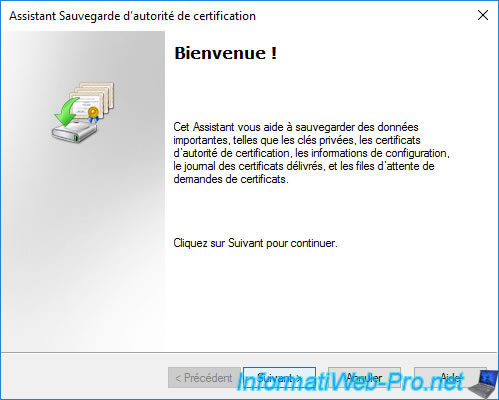

L'assistant Sauvegarde d'autorité de certification apparait.

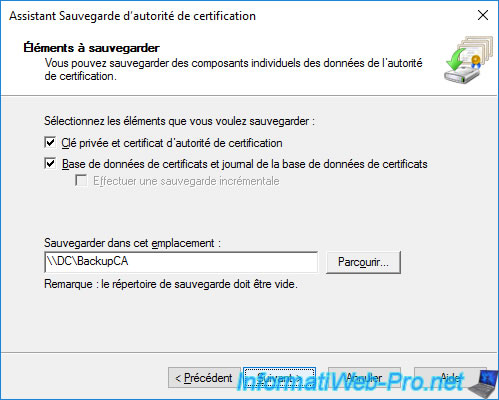

A l'étape "Elements à sauvegarder", cochez les cases :

- Clé privée et certificat d'autorité de certification : pour sauvegarder le certificat, la clé publique et la clé privée de votre autorité de certification.

- Base de données de certificats et journal de la base de données de certificats : pour sauvegarder les certificats délivrés, les certificats révoqués, les listes de révocation (CRL et CRL delta), ...

Puis, indiquez le chemin réseau du dossier partagé précédemment.

Notez que ce dossier doit être vide pour le moment.

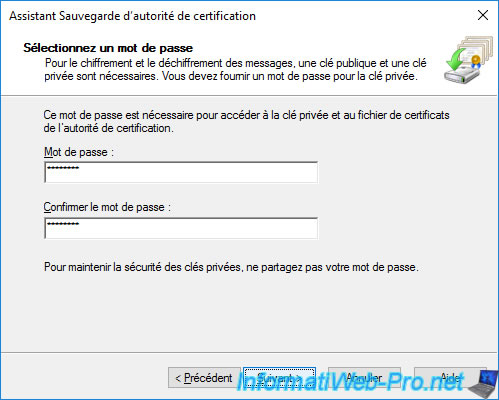

Indiquez un mot de passe pour protéger la clé privée qui sera exportée avec le certificat de votre autorité de certification.

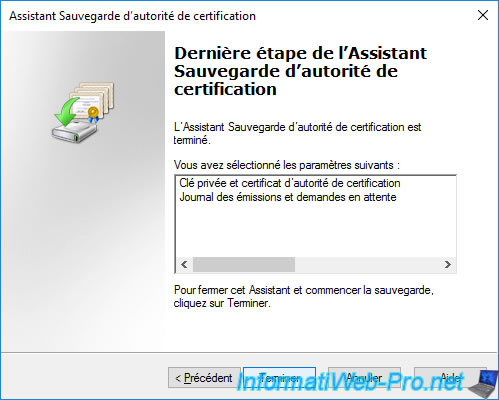

Cliquez sur "Terminer" pour lancer la sauvegarde de votre autorité de certification.

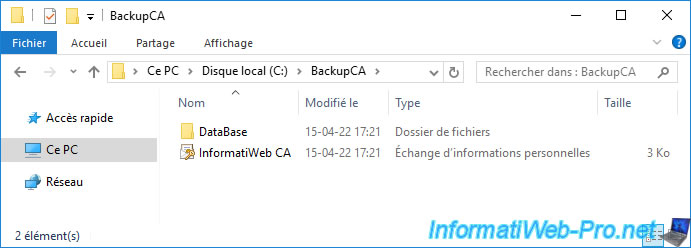

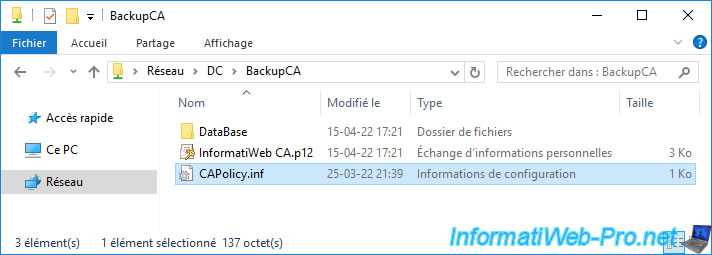

Dans le dossier spécifié dans l'assistant de sauvegarde de l'autorité de certification, vous trouverez :

- un dossier "DataBase" contenant la base de données de votre autorité de certification

- un fichier "[nom de la CA].p12" qui correspond au certificat et à a clé privée de votre autorité de certification

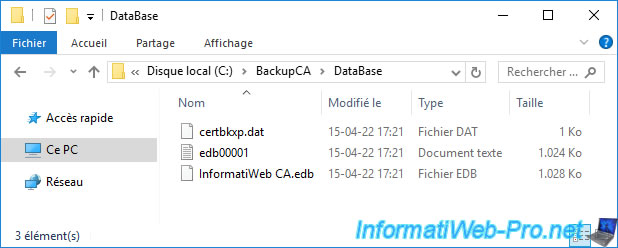

Dans le dossier "DataBase", vous trouverez plusieurs fichiers :

- certbkxp.dat

- edb00001.txt

- [nom de la CA].edb

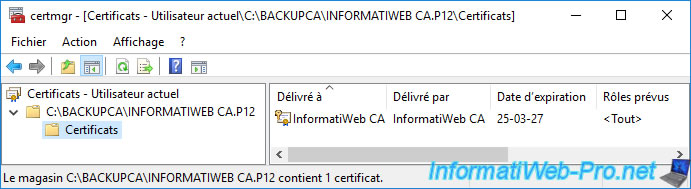

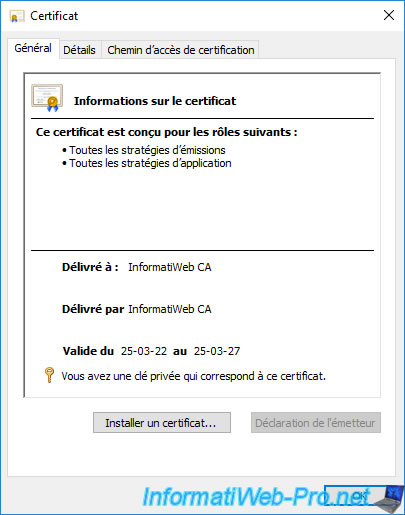

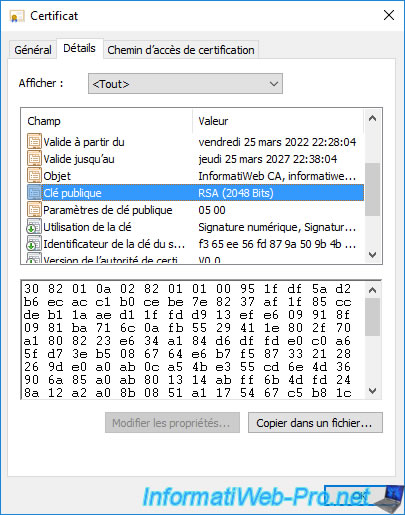

Si vous ouvrez le fichier "[nom de la CA].p12" exporté, vous verrez qu'il s'agit du certificat de votre autorité de certification.

Si vous faites un double clic sur ce certificat, vous verrez qu'il contient également la clé privée associée.

Si vous allez dans l'onglet "Détails" et que vous sélectionnez le champ "Clé publique", vous verrez que celle-ci est également présente.

La paire "clé publique / clé privée" sera donc conservée.

Ce qui permettra aux certificats d'être signés de la même manière après restauration de votre autorité de certification et ce qui permettra également aux clients de continuer à vérifier la signature de vos certificats avec la même clé publique qu'avant.

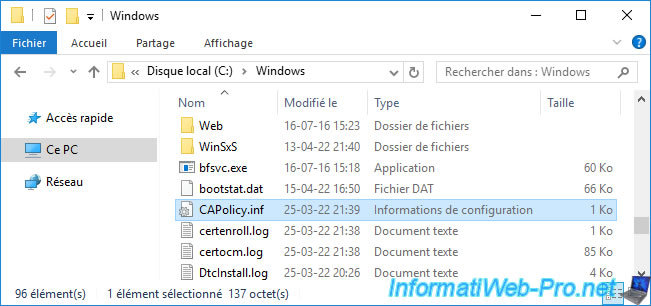

Si vous avez utilisé un fichier de configuration "CAPolicy.inf" pour la configuration initiale de votre autorité de certification, n'oubliez pas de le récupérer dans le dossier "C:\Windows" de celle-ci.

Copiez ce fichier dans le dossier "BackupCA" créé précédemment pour l'avoir sous la main lorsque vous souhaiterez restaurer votre autorité de certification.

Partager ce tutoriel

A voir également

-

Articles 8/9/2023

A quoi sert et comment fonctionne le chiffrement ?

-

Articles 26/1/2024

SafeNet Authentication Client (SAC) - Installation et présentation

-

Windows Server 19/1/2024

WS 2016 - AD CS - Acheter des cartes à puce et se connecter via celles-ci

-

Windows Server 13/10/2023

WS 2016 - AD CS - Activer et utiliser l'inscription automatique de certificats

Vous devez être connecté pour pouvoir poster un commentaire