Configurer une infrastructure Active Directory multi-sites sous Windows Server 2022 et 2016

- Windows Server

- 10 novembre 2025 à 18:31

-

- 2/11

5.3. Créer les utilisateurs locaux pour l'authentification des serveurs VPN

5.3.1. Créer un utilisateur sur le site 1 (Bruxelles) pour que le site 2 (Paris) puisse s'y connecter

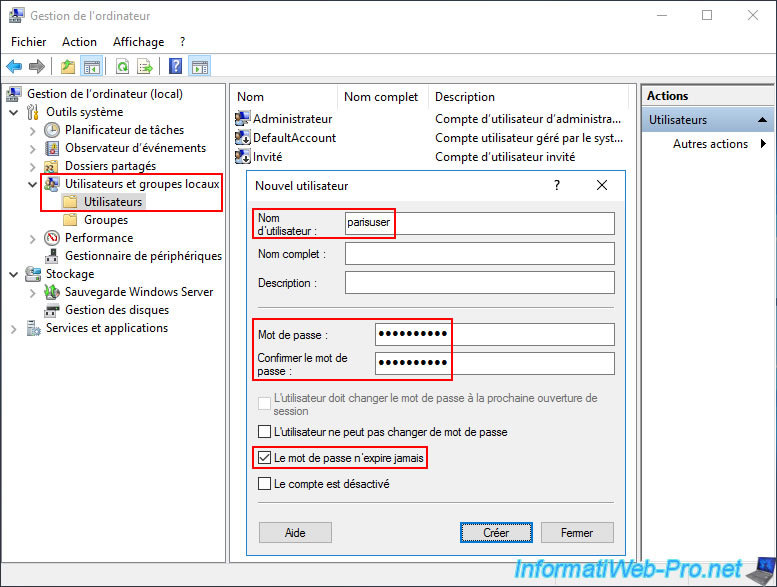

Sur le serveur "brux-vpn" du site 1 (Bruxelles), ouvrez la console "Gestion de l'ordinateur" et allez dans la section "Utilisateurs et groupes locaux -> Utilisateurs".

Ensuite, faites un clic droit "Nouvel utilisateur" et tapez un nom d'utilisateur pour le compte d'utilisateur que le site 2 (Paris) utilisera pour se connecter à ce site 1 (Bruxelles).

Dans notre cas, il s'agit de l'utilisateur local "parisuser" (dans un 1er temps, avant de déployer l'infrastructure Active Directory multi-sites).

Ensuite, décochez la case "L'utilisateur doit changer le mot de passe ..." et cochez uniquement la case "Le mot de passe n'expire jamais".

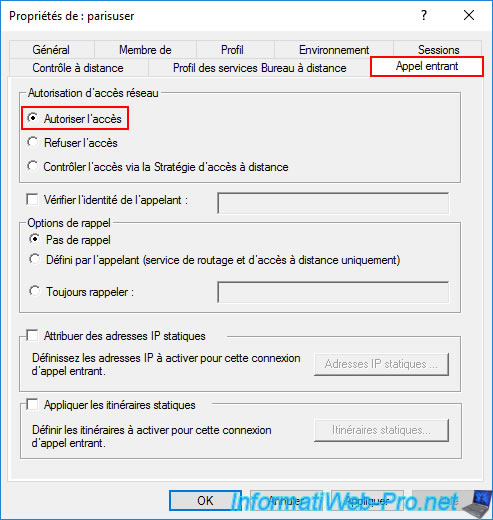

Une fois le compte d'utilisateur créé, faites un double clic sur celui-ci.

Dans l'onglet "Appel entrant", sélectionnez l'option "Autoriser l'accès" tout en haut.

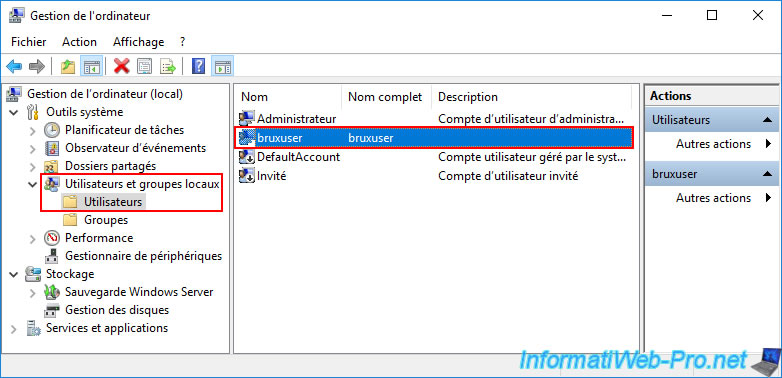

5.3.2. Créer un utilisateur sur le site 2 (Paris) pour que le site 1 (Bruxelles) puisse s'y connecter

Sur le serveur "paris-vpn" du site 2 (Paris), créez également un utilisateur local (mais cette fois-ci, il sera utilisé par le site 1 (Bruxelles) pour s'authentifier sur le serveur VPN du site 2 (Paris)).

Dans notre cas, nous avons créé un utilisateur "bruxuser" sur notre serveur "paris-vpn".

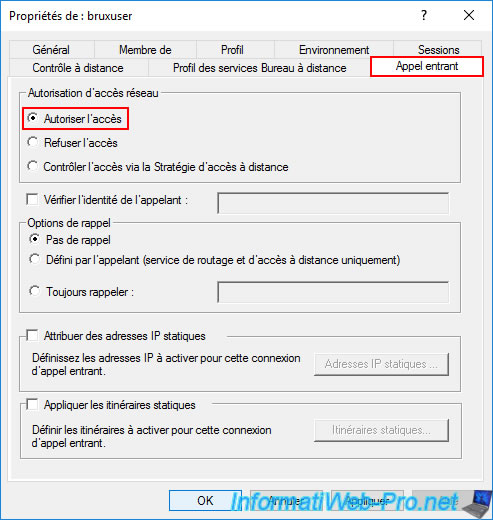

A nouveau, une fois l'utilisateur créé, faites un double clic sur celui-ci et allez dans l'onglet "Appel entrant".

Sélectionnez l'option "Autoriser l'accès" pour ce 2ème utilisateur.

5.4. Configurer le routage et l'accès à distance avec les tunnels VPN requis

Pour configurer les tunnels VPN entre vos 2 sites physiques, référez-vous aux étapes "5. Installer le rôle : Accès à distance (Routage et accès distant)" à "10.8. Tester la connectivité entre vos sites physiques (via le tunnel VPN utilisant le protocole L2TP)" de notre tutoriel concernant la création d'un tunnel VPN site à site (S2S) via PPTP/L2TP sous Windows Server 2022, 2016 et 2012.

Très brièvement, vous aurez besoin du rôle "Accès à distance" sur vos 2 serveurs VPN (brux-vpn / paris-vpn).

Pour ce rôle "Accès à distance", vous devrez installer uniquement ces services de rôle :

- DirectAccess et VPN (accès à distance).

- Routage.

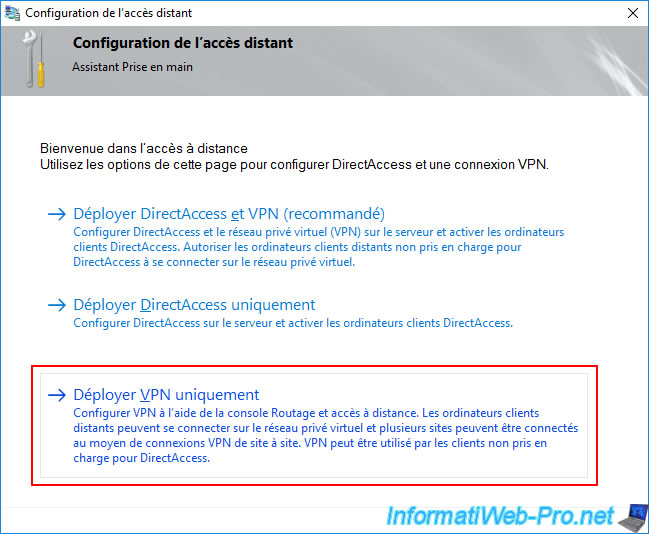

A la fin de l'installation du rôle "Accès à distance", cliquez sur le lien "Ouvrir l'Assistant Mise en route" et cliquez sur "Déployer VPN uniquement".

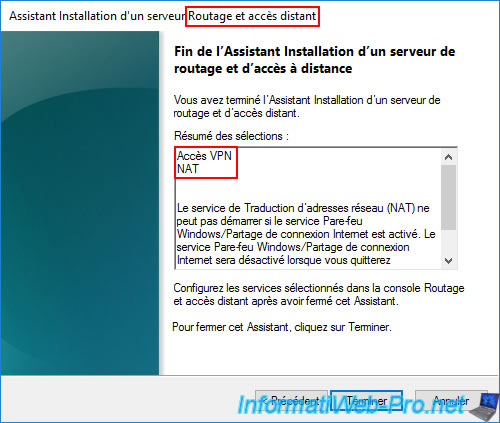

Dans la console "Routage et accès distant" (RRAS), lancez l'assistant de configuration de ce service et choisissez "Configuration personnalisée", puis cochez les options "Accès VPN" et "NAT".

Attention : plusieurs étapes de configuration sont nécessaires dans cette console (pour les tunnels VPN site à site et pour le routage réseau (NAT)) comme expliqué dans le tutoriel cité précédemment.

5.5. Connexions VPN établies (en utilisant L2TP)

5.5.1. Tunnel VPN site à site entre le site 1 (Bruxelles) et le site 2 (Paris) établis

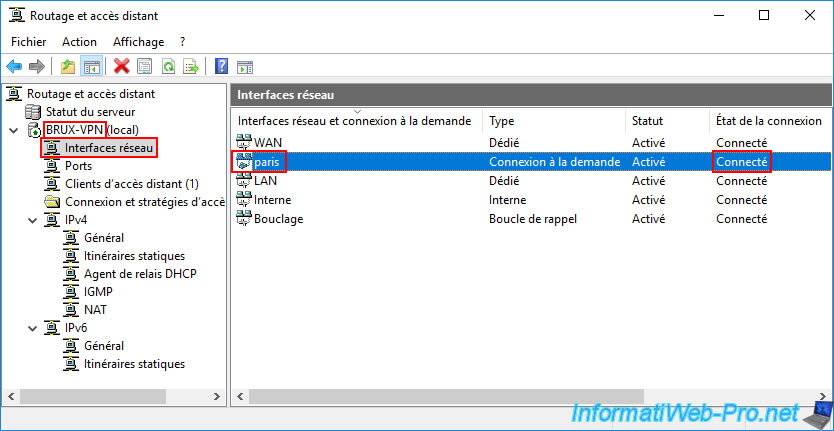

Une fois vos serveurs VPN configurés comme expliqué dans le tutoriel cité dans l'étape précédente de ce tutoriel, vous constaterez que le site 1 (Bruxelles) est bien connecté au site 2 (Paris).

Dans notre cas, le serveur "BRUX-VPN" est bien connecté au site 2 (Paris) grâce à la connexion à la demande "paris" (visible dans la section "Interfaces réseau").

Dans la section "Ports", vérifiez que vous utilisez le protocole "L2TP". Les ports actifs doivent être ceux pour ce protocole "L2TP".

En effet, il est plus sécurisé et plus stable (sous Windows Server) que le protocole "PPTP" (plus facile à configurer).

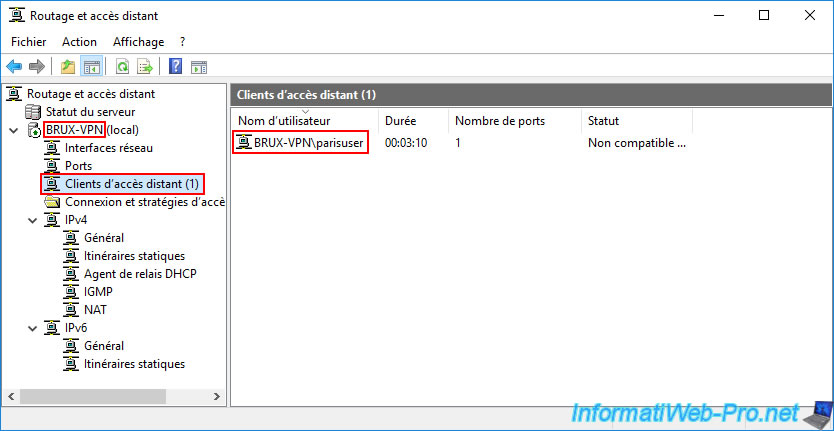

Dans la section "Clients d'accès distant" de notre serveur "BRUX-VPN", vous pouvez voir que l'utilisateur "parisuser" est connecté.

En d'autres termes, il s'agit du serveur VPN "PARIS-VPN" qui se connecte à notre serveur "BRUX-VPN" via la connexion à la demande "brux" créée sur le serveur distant (PARIS-VPN).

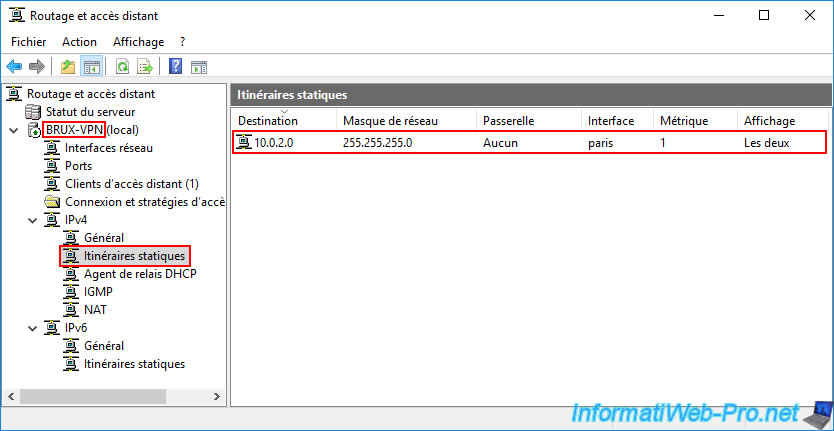

Dans la section "Itinéraires statiques", vous verrez que le serveur VPN "BRUX-VPN" du site 1 (Bruxelles) sait que le sous-réseau "10.0.2.0" se trouve sur le site 2 (Paris) et qu'il peut y accéder via l'interface réseau "paris".

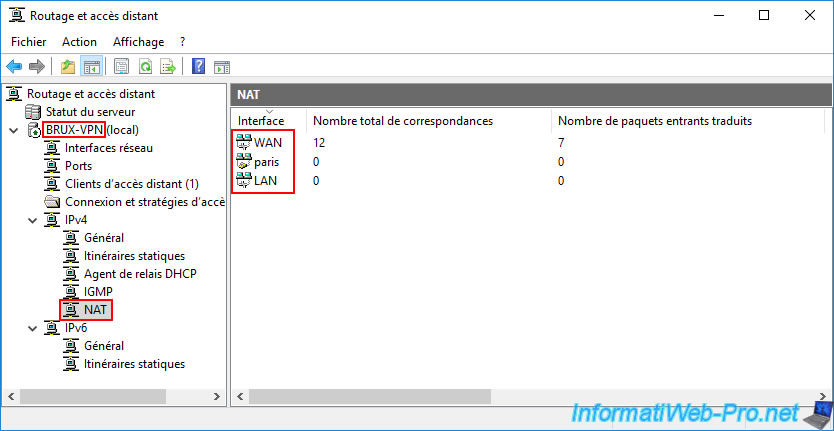

Dans la section "NAT", vous vérifiez que vos 3 interfaces réseau apparaissent.

En effet, c'est ce qui permet le routage automatique des paquets entre ces 3 réseaux :

- WAN : la carte réseau "WAN" (dont l'accès à Internet) de ce serveur VPN "BRUX-VPN".

- paris : l'interface de connexion à la demande "paris" créée sur ce serveur VPN qui permet d'accéder au réseau distant du site 2 (Paris).

- LAN : la carte réseau LAN pour l'accès au réseau local du site 1 (Bruxelles).

5.5.2. Tunnel VPN site à site entre le site 2 (Paris) et le site 1 (Bruxelles) établis

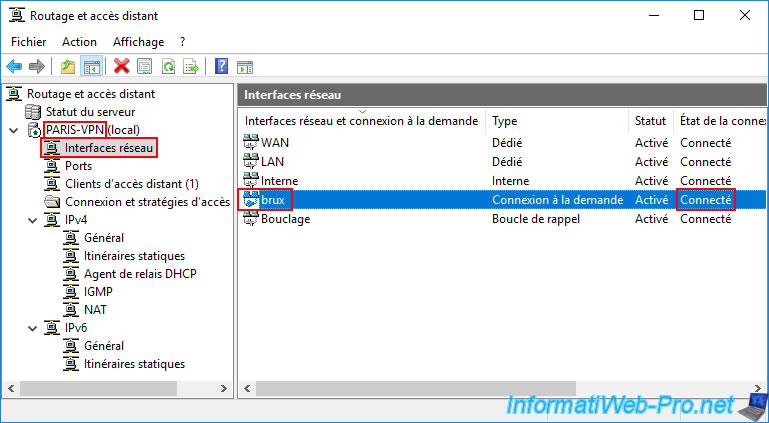

Sur votre serveur VPN distant (PARIS-VPN), allez dans la section "Interfaces réseau" et vérifiez que la connexion à la demande créée (dans notre cas "brux") est bien connectée.

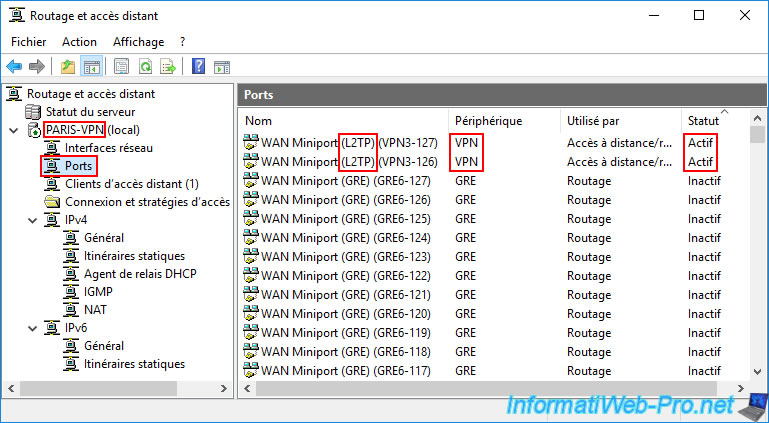

A nouveau, dans la section "Ports" de votre serveur VPN "PARIS-VPN" (site 2), vérifiez que les ports actifs sont ceux pour le protocole VPN "L2TP".

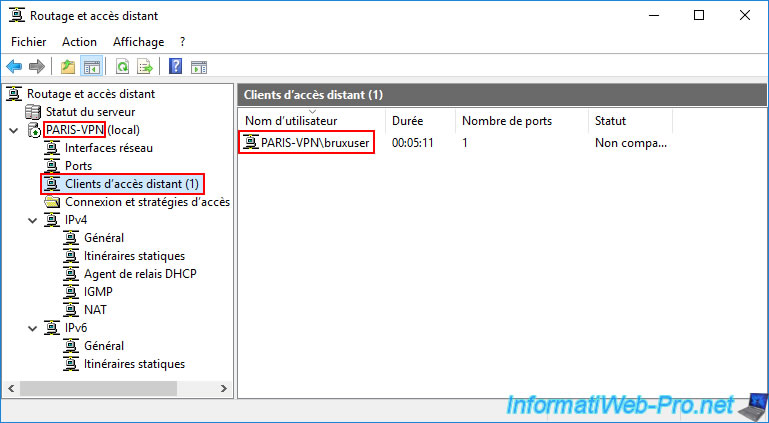

Sur ce serveur VPN distant (PARIS-VPN), vous pouvez voir cette fois-ci que c'est l'utilisateur "bruxuser" qui est connecté à votre serveur VPN distant.

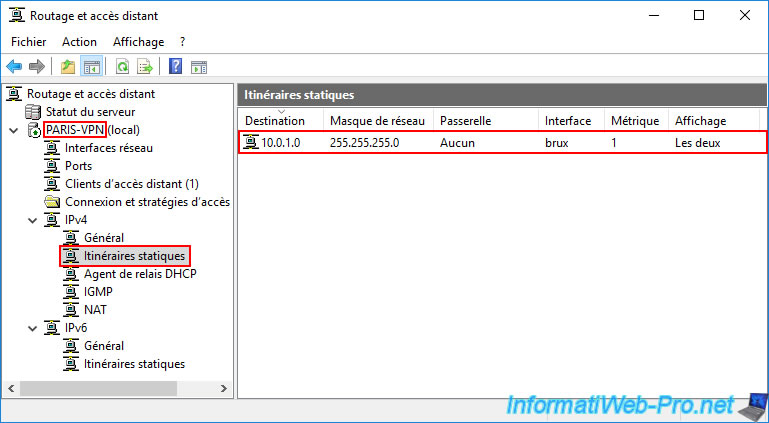

Dans la section "Itinéraires statiques", vous verrez que le serveur VPN "PARIS-VPN" du site 2 (Paris) sait que le sous-réseau "10.0.1.0" se trouve sur le site 1 (Bruxelles) et qu'il peut y accéder via l'interface réseau "brux".

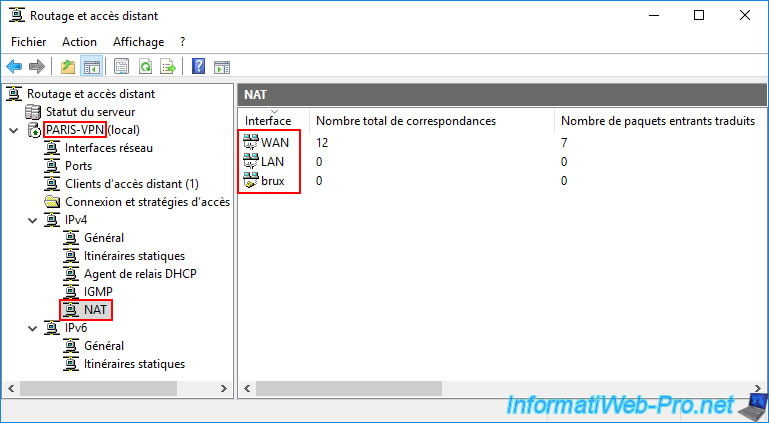

A nouveau, dans la section "NAT" de ce serveur VPN distant (PARIS-VPN), vérifiez que vos 3 interfaces réseau apparaissent pour que le routage des paquets réseau se fasse correctement.

6. Modifier la configuration réseau de vos 2 serveurs VPN pour une utilisation dans une infrastructure Active Directory multi-sites

Avant de procéder au déploiement de votre infrastructure Active Directory multi-sites, il est nécessaire de modifier la configuration réseau des 2 cartes réseau de chaque serveur VPN pour qu'ils utilisent uniquement vos contrôleurs de domaine Active Directory locaux comme serveurs DNS.

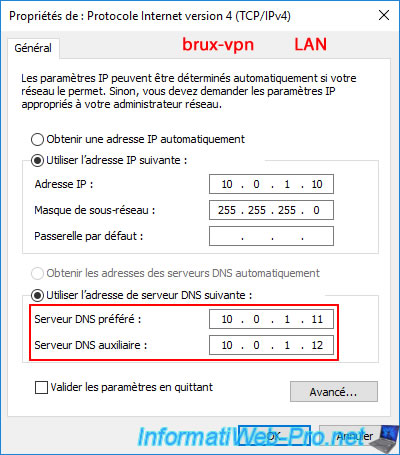

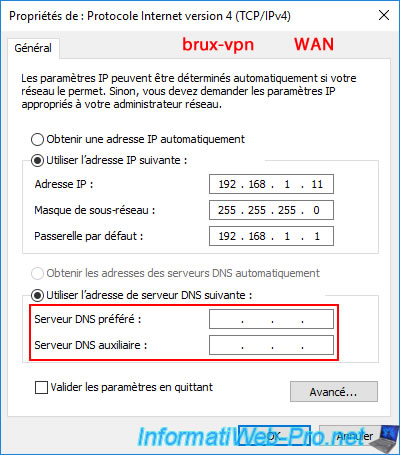

Pour le serveur "brux-vpn" du site 1 (Bruxelles), modifiez la configuration réseau de votre carte réseau "LAN" et indiquez ces adresses IP pour :

- Serveur DNS préféré : 10.0.1.11 (brux-dc1).

- Serveur DNS auxiliaire : 10.0.1.12 (brux-dc2).

Attention : il est aussi important de retirer les adresses IP que vous auriez indiquées comme serveurs DNS pour l'interface WAN de votre serveur VPN.

Le but étant qu'il puisse utiliser uniquement ceux de vos contrôleurs de domaine Active Directory.

Dans le cas contraire, votre infrastructure Active Directory pourrait devenir indisponible pour ce serveur, car il tenterait de résoudre votre domaine AD via un de ces serveurs DNS (potentiellement celui de Google ou autre).

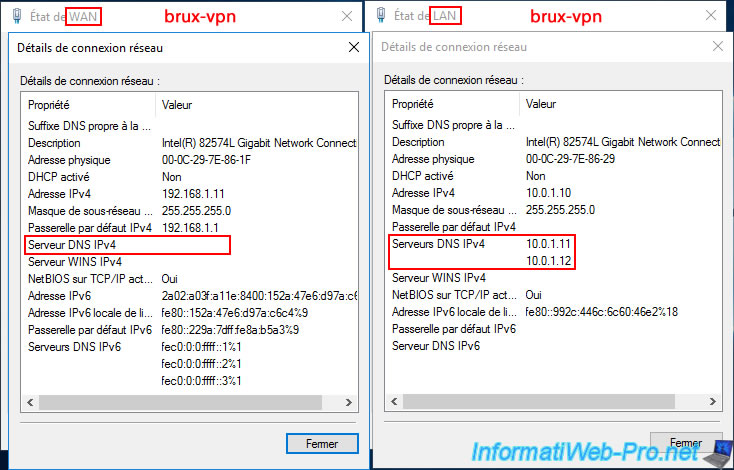

Pour le serveur VPN "brux-vpn", cela donne ceci pour la configuration réseau de ses cartes réseau "WAN" et "LAN".

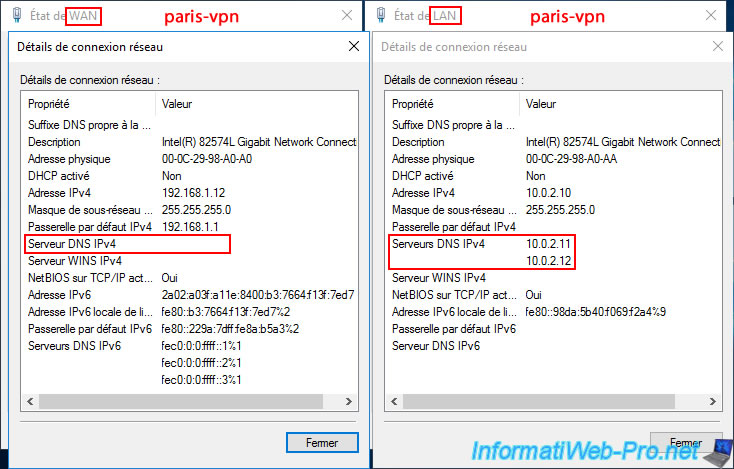

Pour le serveur VPN "paris-vpn", cela donne ceci pour la configuration réseau de ses cartes réseau "WAN" et "LAN".

Partager ce tutoriel

A voir également

-

Windows Server 16/4/2021

Windows Server - AD DS - Comment fonctionne la réplication Active Directory

-

Windows Server 3/4/2021

Windows Server - AD DS - Les bases de l'Active Directory

-

Windows Server 30/4/2021

Windows Server - AD DS - Présentation des niveaux fonctionnels Active Directory

-

Windows Server 21/5/2021

WS 2016 - AD DS - Ajouter un contrôleur de domaine à un domaine AD existant

Pas de commentaire