- Windows Server

- 10 novembre 2025 à 18:31

-

- 1/11

Lorsque vous travaillez dans une multinationale et que vous avez donc des bureaux dans plusieurs pays, il est fort probable que vous déployez une infrastructure Active Directory avec des contrôleurs de domaine répartis dans plusieurs pays.

Lorsque vous cherchez comment créer une infrastructure multi-sites Active Directory sur Google, vous ne trouvez que des tutoriels qui vous expliquent comment configurer les sous-réseaux et les sites Active Directory via la console "Sites et services Active Directory".

Mais aucun d'entre eux ne vous explique comment relier les différents contrôleurs de domaines malgré qu'ils soient physiquement dans différents pays.

Dans ce tutoriel, nous vous montrerons donc pas à pas une technique pour créer une infrastructure Active Directory multi-sites en reliant les différents sites avec des tunnels VPN (site à site) configurables sous Windows Server.

L'utilisation de ces tunnels VPN (site à site) sous Windows Server (donc de façon logicielle) est évidemment un exemple (utilisable par tous), mais vous pouvez aussi utiliser des boitiers VPN physiques disponibles pour le monde professionnel ou le faire sous pfSense (avec IPsec ou avec OpenVPN).

Important : si vous n'avez jamais configuré de tunnels VPN site à site sous Windows Server, nous vous conseillons de jeter d'abord un coup d'oeil à notre tutoriel : Créer un tunnel VPN site à site (S2S) via PPTP/L2TP sous Windows Server 2022, 2016 et 2012.

Grâce à ce tutoriel, vous aurez les bases nécessaires pour comprendre le tutoriel ci-dessous.

Note : tutoriel réalisé sous Windows Server 2016 et testé également sous Windows Server 2022.

Dernière mise à jour du tutoriel : fin 2025.

Attention : pour éviter que la réplication automatique du dossier SYSVOL (gérée par DFRS) se désactive toute seule, il est fortement recommandé de ne jamais démarrer tous vos contrôleurs de domaine d'un coup.

Dans le cas d'un lab, où vous allez donc éteindre tous vos contrôleurs de domaine à un moment, rappelez-vous de les démarrer l'un après l'autre en attendant à chaque fois que le contrôleur de domaine précédent ait complètement fini de démarrer avant de démarrer le contrôleur de domaine suivant.

Dans le cas contraire, le démarrage simultané de plusieurs contrôleurs de domaine peut provoquer un conflit dans cette réplication automatique gérée par DFRS et provoquer la désactivation de la réplication automatique du dossier SYSVOL (ce qui pose problème, car les objets GPO ne seront plus répliqués vers les autres contrôleurs de domaine, ...).

- Réplication Active Directory inter-sites

- Pratiques recommandées pour Active Directory

- Topologie réseau utilisée

- Configuration des pare-feu matériels

- Créer les tunnels VPN entre vos sites physiques (Bruxelles et Paris)

- Configuration réseau des serveurs VPN (Bruxelles et Paris)

- Installer et configurer les serveurs DHCP (Bruxelles et Paris)

- Créer les utilisateurs locaux pour l'authentification des serveurs VPN

- Configurer le routage et l'accès à distance avec les tunnels VPN requis

- Connexions VPN établies (en utilisant L2TP)

- Modifier la configuration réseau de vos 2 serveurs VPN pour une utilisation dans une infrastructure Active Directory multi-sites

- Créer votre forêt Active Directory sur le 1er site Active Directory

- Ajouter un contrôleur de domaine Active Directory sur le site 1 de Bruxelles

- Ajouter un contrôleur de domaine Active Directory sur le site 2 de Paris

- Ajouter un second contrôleur de domaine Active Directory sur le site 2 de Paris

- Configurer les sites Active Directory

- Jonction des serveurs VPN à votre domaine Active Directory

- Créer des utilisateurs dans l'Active Directory pour l'authentification utilisée pour la connexion des tunnels VPN site à site

- Créer un utilisateur dans l'Active Directory pour la connexion VPN vers le serveur VPN du site 1 (Bruxelles)

- Créer un utilisateur dans l'Active Directory pour la connexion VPN vers le serveur VPN du site 2 (Paris)

- Comptes d'utilisateurs répliqués sur tous les contrôleurs de domaine AD (sur les 2 sites)

- Joindre vos serveurs VPN à votre domaine Active Directory

- Etat de connexion "Inaccessible" sur vos serveurs VPN

- Reconfigurer les identifiants des connexions à la demande (depuis la jonction à l'AD)

- Autoriser les serveurs DHCP dans l'infrastructure Active Directory

- Autoriser le serveur DHCP du site 1 (Bruxelles) dans l'infrastructure Active Directory

- Autoriser le serveur DHCP du site 2 (Paris) dans l'infrastructure Active Directory

- Forcer la réplication des données DHCP dans une infrastructure Active Directory multi-sites

- Redémarrer le serveur DHCP problématique pour l'autorisation dans l'AD

- Créer des utilisateurs dans l'Active Directory pour l'authentification utilisée pour la connexion des tunnels VPN site à site

- Créer et lier des objets de stratégie de groupe (GPOs) à un site Active Directory

- Joindre des ordinateurs sous Windows 10 à votre infrastructure Active Directory multi-sites

- Joindre un ordinateur client sous Windows 10 à votre domaine Active Directory sur le site 1 (Bruxelles)

- Joindre un ordinateur client sous Windows 10 à votre domaine Active Directory sur le site 2 (Paris)

- Forcer la réplication des comptes d'ordinateur vers les autres contrôleurs de domaine Active Directory

1. Réplication Active Directory inter-sites

Comme expliqué dans un précédent article, la topologie de réplication Active Directory est gérée par le service KCC présent sur chaque contrôleur de domaine.

Par défaut, étant donné que tous vos contrôleurs de domaine se trouvent dans le même site Active Directory, le service KCC considère que ceux-ci se trouvent au même endroit physique (par exemple : le bâtiment de votre entreprise).

Pour que le service KCC puisse adapter la topologie de réplication et répliquer les données à un moment approprié (par exemple : la nuit), vous devez indiquer à Active Directory de façon logique, comment vos serveurs sont répartis physiquement.

Ce qui est possible grâce à cette notion de sites Active Directory.

La configuration des sites Active Directory est donc primordiale dans ce type d'infrastructure Active Directory, car elle influence la manière dont la réplication des données sera effectuée entre vos différents contrôleurs de domaine

2. Pratiques recommandées pour Active Directory

Lorsque vous souhaitez déployer une infrastructure Active Directory multisites, il est recommandé de :

- créer un site Active Directory à chaque emplacement géographique où vous avez besoin d'un accès rapide aux informations de votre Active Directory.

- déployer au moins 1 contrôleur de domaine Active Directory par site et en définir au moins 1 comme catalogue global.

Dans le cas contraire, les ordinateurs présents sur le site qui ne possède pas de contrôleur de domaines seront dépendant d'un contrôleur de domaine situé sur un de vos autres sites Active Directory. Ce qui peut fortement ralentir les ouvertures de session, ... - de préférence, déployer au moins 2 contrôleurs de domaine par site pour conserver un temps de réponse identique sur les PCs clients même dans le cas où un des contrôleurs de domaine tombe en panne sur un site. Et configurer les PCs clients pour utiliser ces 2 contrôleurs de domaines comme serveur DNS principal et secondaire.

- utiliser uniquement des serveurs DNS internes. Car en cas d'indisponibilité du serveur DNS principal, le PC client risque d'utiliser uniquement le DNS secondaire (qui était peut-être un serveur DNS externe - distant) même lorsque le DNS principal sera de nouveau disponible. Ce qui peut empêcher l'accès à votre infrastructure Active Directory, si le DNS secondaire pointe chez Google (8.8.8.8) par exemple.

- les PCs clients doivent utiliser de préférence les serveurs DNS du site dans lequel ils se trouvent avant d'utiliser ceux des sites Active Directory distants pour éviter de saturer votre bande passante WAN inutilement et pour accélérer les requêtes DNS de ceux-ci.

- etc.

Sources :

- Active Directory Best practices

- Pratiques d’excellence pour la configuration DNS dans un domaine Active Directory

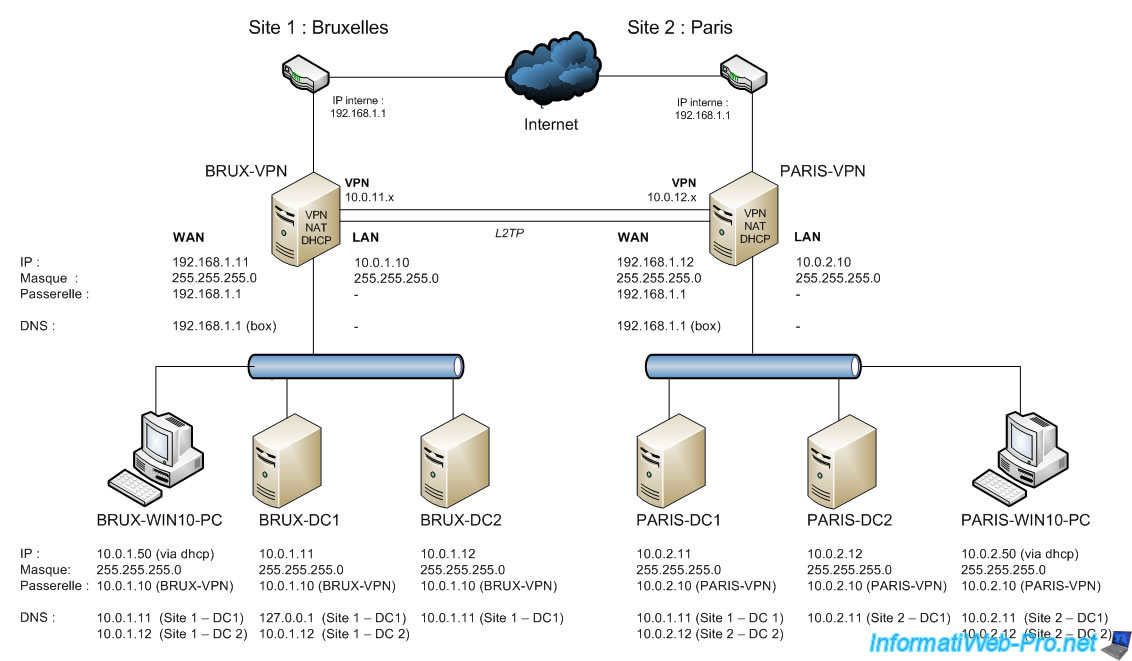

3. Topologie réseau utilisée

Pour ce tutoriel, nous allons créer une infrastructure Active Directory pas à pas avec 2 sites physiques distants : 1 site à Bruxelles (en Belgique) et 1 site à Paris (en France).

Leur emplacement physique n'a évidemment aucune importance pour le côté technique de ce tutoriel, mais plus ils sont éloignés physiquement, plus la bande passante (réseau) sera évidemment réduite.

Comme expliqué en intro, nous allons utiliser des tunnels VPN (site à site) que nous déploierons grâce à des serveurs sous Windows Server. Ce choix permet simplement à tout le monde de pouvoir suivre ce tutoriel.

Mais, vous pouvez évidemment utiliser la solution logicielle "pfSense" (en suivant les liens cités dans l'intro du tutoriel) ou des équipements VPN professionnels plutôt qu'un simple serveur sous Windows Server pour relier vos sites distants de façon sécurisée si vous le souhaitez.

Notez que dans notre cas, nous utiliserons uniquement un seul domaine Active Directory "informatiweb.lan" qui sera unique (même domaine SID sur les 2 sites), mais dont les données seront répliquées sur 4 contrôleurs de domaine (2 sur chaque site).

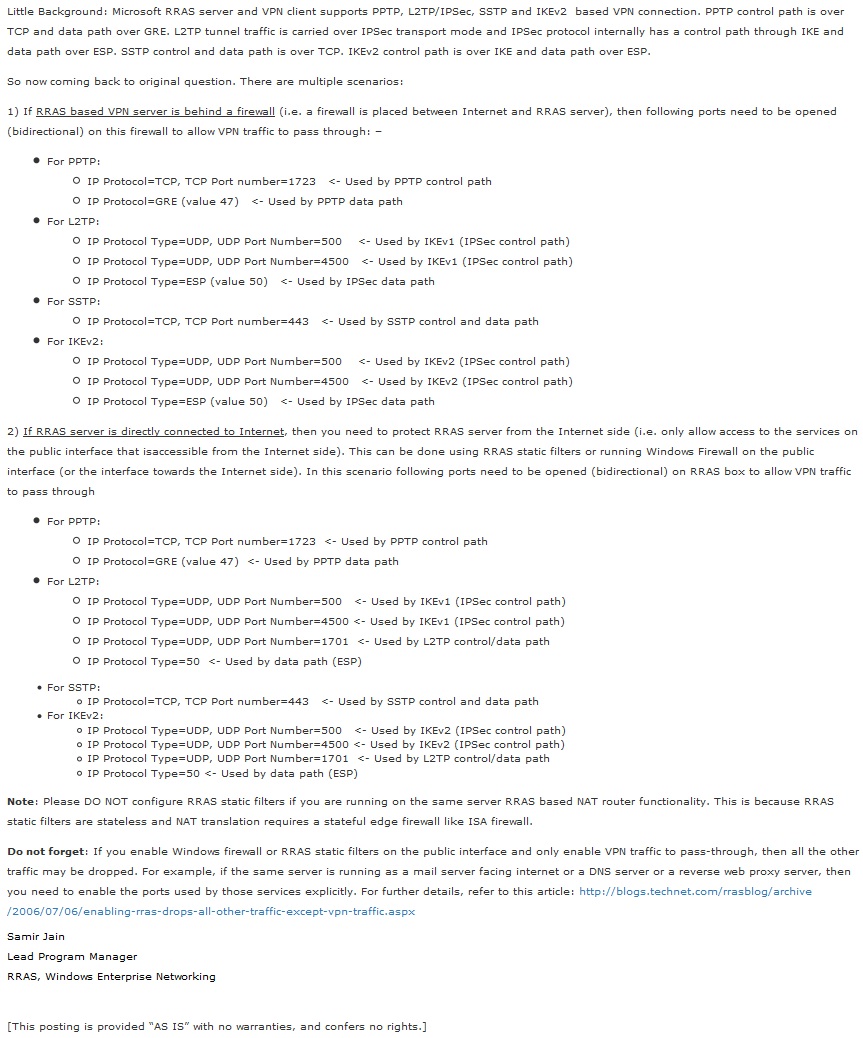

4. Configuration des pare-feu matériels

Pour que vos serveurs VPN soient joignables depuis l'extérieur, il sera nécessaire de configurer vos pare-feu matériels si vous en avez.

Pour cela, consultez la page "Which ports to unblock for VPN traffic to pass-through ?" disponible sur le Technet de Microsoft.

5. Créer les tunnels VPN entre vos sites physiques (Bruxelles et Paris)

Pour commencer, vous devez d'abord relier vos 2 sites physiques (ou plus) avec des tunnels VPN qui seront configurés en mode "site à site" (s2s).

Pour cela, nous nous baserons sur la technique utilisée dans notre tutoriel : Créer un tunnel VPN site à site (S2S) via PPTP/L2TP sous Windows Server 2022, 2016 et 2012.

Important : pour une connexion VPN stable en mode "site à site", privilégiez le protocole "IPsec" (très utilisé pour relier des sites physiques entre eux avec des tunnels VPN) ou le "L2TP" dans le cas de Windows Server.

Vous pouvez également choisir de créer ces tunnels sous pfSense si vous le souhaitez en vous référant au tutoriel cité dans l'introduction de ce tutoriel.

Dans notre cas, nous resterons sous Windows Server et nous utiliserons donc le protocole "L2TP" pour ces tunnels VPN.

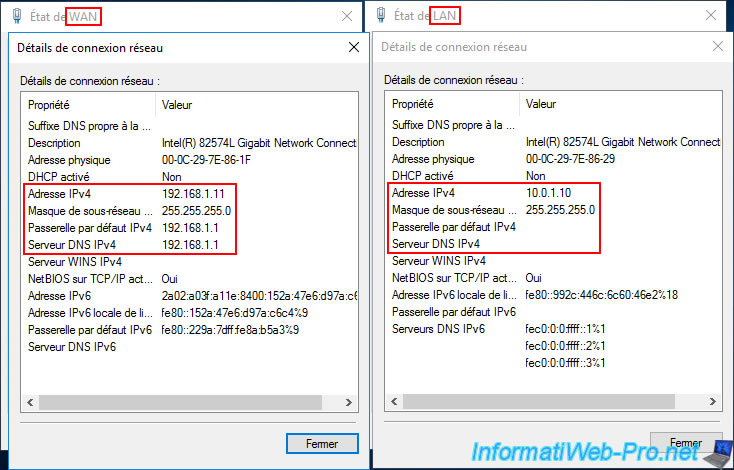

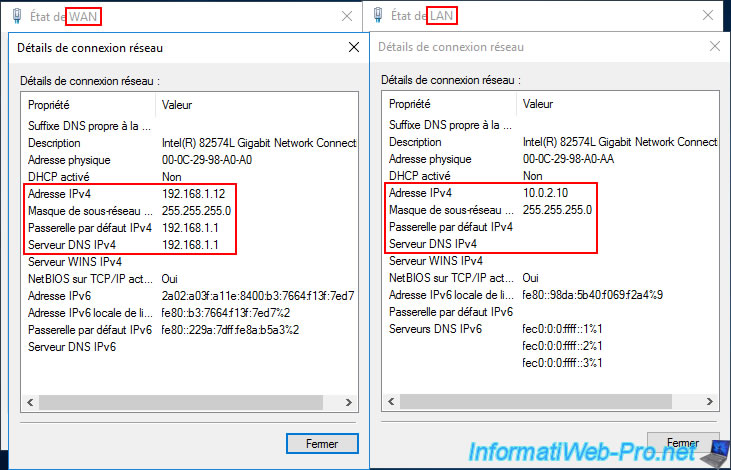

5.1. Configuration réseau des serveurs VPN (Bruxelles et Paris)

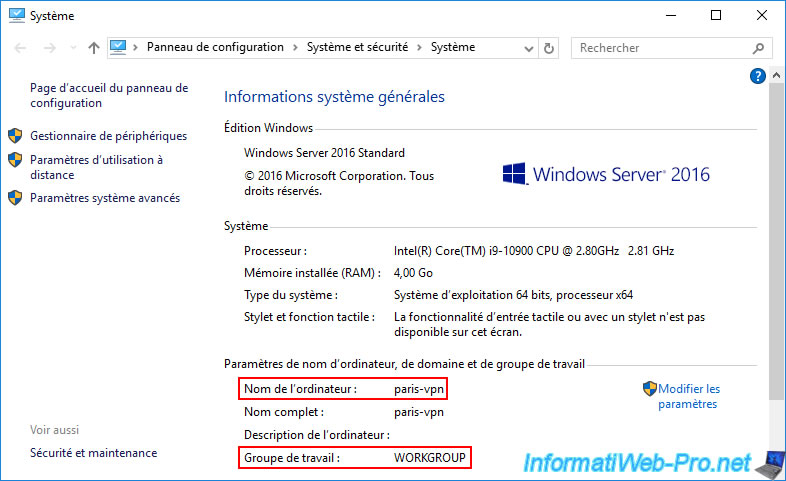

Pour le moment, notre serveur VPN "brux-vpn" (sur le site 1 (Bruxelles)) se trouve dans un groupe de travail (étant donné que l'infrastructure Active Directory n'est pas encore créée).

Comme expliqué dans le tutoriel cité précédemment (pour les tunnels VPN sous Windows Server), ce serveur VPN possède 2 cartes réseau, car il agira aussi en tant que routeur (pour permettre à un accès à Internet aux machines du réseau LAN.

De plus, sur le site 1 (Bruxelles), le réseau LAN utilise l'ID réseau "10.0.1.X" (d'où la présence du masque de sous-réseau "255.255.255.0" au lieu de "255.0.0.0").

Attention : temporairement, ce serveur VPN utilisera l'adresse IP de la Box de notre FAI (fournisseur d'accès à Internet) comme serveur DNS (sur l'interface WAN) pour pouvoir accéder à Internet.

Pour l'interface LAN, il n'y a pas de serveur DNS renseigné pour le moment. Mais à la fin de ce tutoriel, vous verrez que vos serveurs VPN utiliseront uniquement vos contrôleurs de domaine Active Directory locaux (sur l'interface LAN) comme serveurs DNS. Sur son interface WAN, il n'y aura plus de serveur DNS renseigné, car cela permettra de respecter les pré-requis pour Active Directory et d'éviter les problèmes de résolution DNS pour Active Directory. L'accès Internet se fera donc par l'intermédiaire des serveurs DNS installés automatiquement sur vos contrôleurs de domaines qui contacteront eux-mêmes les serveurs DNS racines (sur Internet) ou un serveur DNS public (si vous le souhaitez).

Notre serveur VPN "paris-vpn" (sur le site 2 (Paris)) se trouve dans le même groupe de travail (étant donné que l'infrastructure Active Directory n'est pas encore créée) que l'autre serveur VPN.

A nouveau, le 2ème serveur possède 2 cartes réseau (WAN / LAN).

Sur ce site 2 (Paris), le réseau LAN utilise l'ID réseau "10.0.2.X".

5.2. Installer et configurer les serveurs DHCP (Bruxelles et Paris)

5.2.1. Installer et configurer le serveur DHCP du site 1 (Bruxelles)

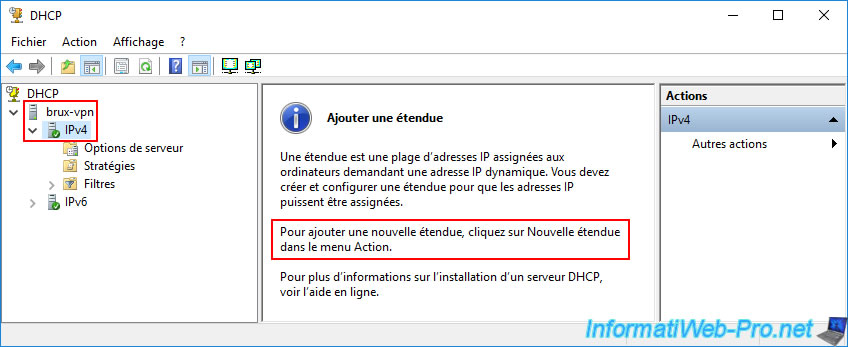

Installez le rôle "Serveur DHCP" sur le serveur "brux-vpn" du site 1 (Bruxelles), puis ouvrez la console "DHCP".

Ensuite, faites un clic droit "Nouvelle étendue" sur "IPv4".

Dans l'assistant Nouvelle étendue, indique un nom pour celle-ci.

Par exemple : Etendue LAN.

Indiquez la plage d'adresses IP à distribuer aux ordinateurs sur le site 1 (Bruxelles).

Dans notre cas : de l'adresse IP "10.0.1.50" à "10.0.1.100".

Puis, indiquez le sous-réseau à utiliser.

Dans notre cas, une longueur de "24" (ce qui correspond au masque de sous-réseau "255.255.255.0" affiché juste en dessous).

L'ID réseau du site 1 (Bruxelles) étant dans notre cas "10.0.1.0" (donc "10.0.1.X").

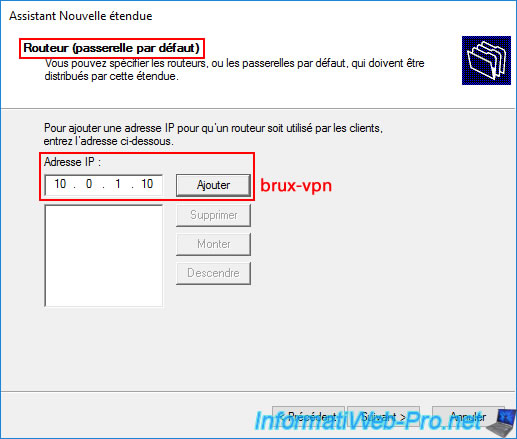

A l'étape "Routeur (passerelle par défaut)", indiquez l'adresse IP LAN de votre serveur VPN ("brux-vpn" car nous sommes sur le site 1 (Bruxelles)).

Puis, cliquez sur "Ajouter".

L'adresse IP LAN de votre serveur VPN (brux-vpn) apparait dans la liste.

Cliquez sur "Suivant".

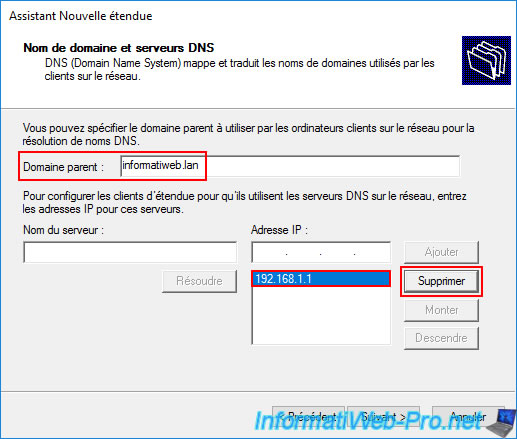

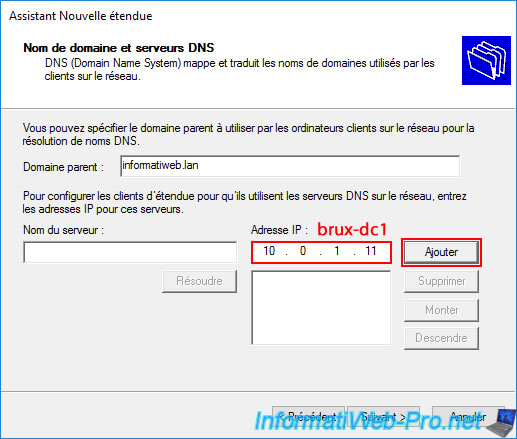

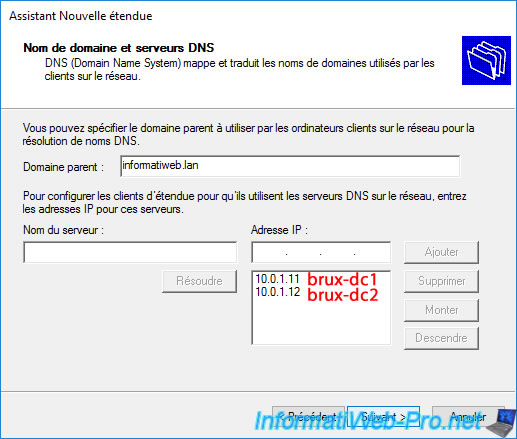

Pour faciliter l'intégration de vos ordinateurs à votre futur domaine Active Directory, indiquez déjà le domaine que vous utiliserez comme domaine Active Directory dans la case "Domaine parent".

Ce domaine sera le même sur vos 2 sites physiques étant donné qu'il s'agira d'une infrastructure Active Directory multi-sites (donc avec un même domaine SID).

Ensuite, supprimez l'adresse IP affichée par défaut dans la liste des serveurs DNS à utiliser.

Par défaut, il s'agit de l'adresse IP indiquée comme serveur DNS dans une des cartes réseau de votre serveur VPN.

Ensuite, indiquez l'adresse IP de votre serveur "brux-dc1" (qui sera le 1er contrôleur de domaine Active Directory sur le site 1 (Bruxelles) dans notre cas) et cliquez sur "Ajouter".

Patientez quelques secondes pendant la validation de cette adresse IP comme serveur DNS.

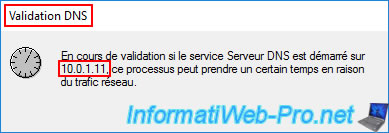

Plain Text

Validation DNS. En cours de validation si le service Serveur DNS est démarré sur 10.0.1.11, ce processus peut prendre un certain temps en raison du trafic réseau.

Comme Active Directory (et son pré-requis "Serveur DNS") n'est pas installé, l'avertissement ci-dessous apparaitra.

Plain Text

L'adresse IP 10.0.1.11 n'est pas une adresse DNS valide. Voulez-vous quand même l'ajouter ?

Ignorez-le en cliquant sur "Oui".

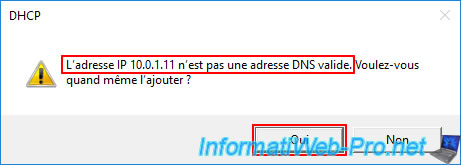

L'adresse IP "10.0.1.11" de notre serveur "brux-dc1" apparait dans la liste des serveurs DNS qui seront utilisés pour cette étendue DHCP.

Rajoutez l'adresse IP "10.0.1.12" du serveur "brux-dc2" (pour rappel, il est recommandé d'installer au moins 2 contrôleurs de domaine Active Directory par site physique) et cliquez à nouveau sur "Ajouter".

Ignorez à nouveau l'avertissement qui s'affichera et vous verrez les adresses IP de vos 2 contrôleurs de domaines (brux-dc1 et brux-dc2) du site 1 (Bruxelles) apparaitre dans la liste.

Ce qui signifie que les ordinateurs du site 1 (Bruxelles) connaitront déjà les serveurs DNS à utiliser pour joindre et accéder à votre domaine Active Directory et vos ressources locales et distantes (via votre domaine AD).

Une fois l'assistant d'ajout d'étendue terminé, allez dans le sous-dossier "Options d'étendue" de votre étendue DHCP "Etendue LAN".

Vous devriez voir 3 options DHCP apparaitre :

- 003 Routeur : l'adresse IP de votre serveur VPN sur ce site 1 (Bruxelles).

Dans notre cas, l'adresse IP "10.0.1.10" (brux-vpn). - 006 Serveurs DNS : les adresses IP de vos 2 futurs contrôleurs de domaines sur le site 1 (Bruxelles).

Ainsi, les ordinateurs du site 1 (Bruxelles) utiliseront ces serveurs DNS et contrôleurs de domaines Active Directory locaux (pour que ce soit plus rapide).

Dans notre cas, les adresses IP "10.0.1.11" (brux-dc1) et "10.0.1.12" (brux-dc2). - 015 Nom de domaine DNS : le nom de domaine DNS que vous indiquerez quand vous créerez votre forêt Active Directory sur votre 1er contrôleur de domaine Active Directory.

Ce domaine sera ensuite répliqué sur tous vos contrôleurs de domaine Active Directory (sur les 2 sites physiques) et sera donc un domaine AD unique.

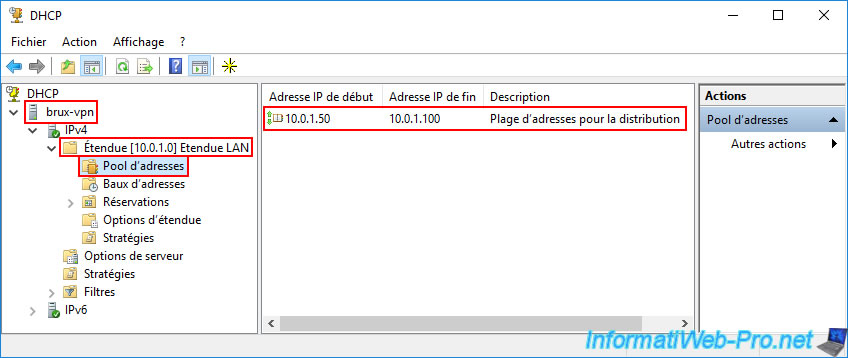

Dans le sous-dossier "Pool d'adresses", vous verrez que ce serveur DHCP "brux-vpn" distribuera des adresses IP de "10.0.1.50" à "10.0.1.100" sur le site 1 (Bruxelles) aux ordinateurs.

Donc, un sous-réseau "10.0.1.X".

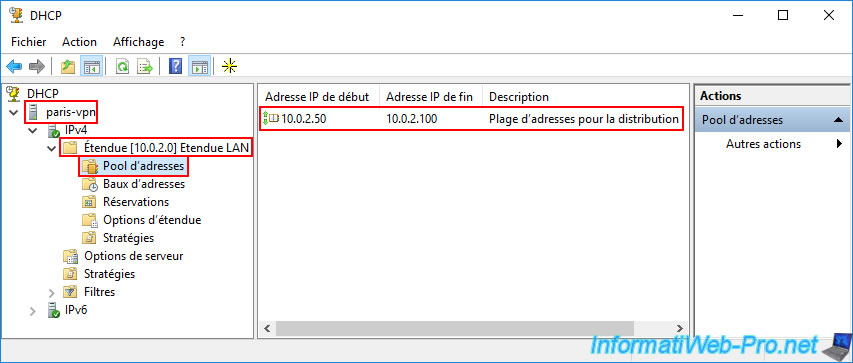

5.2.2. Installer et configurer le serveur DHCP du site 2 (Paris)

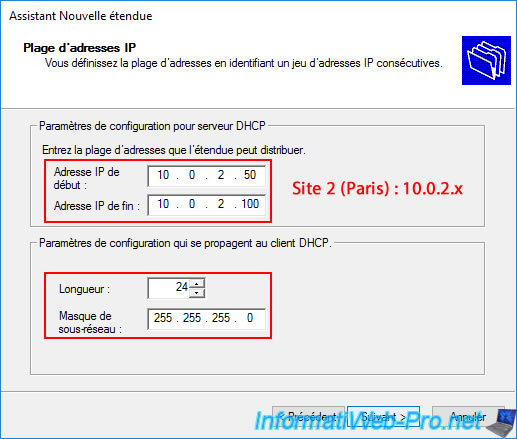

Sur le serveur "paris-vpn" du site 2 (Paris), installez le rôle "Serveur DHCP", puis ouvrez la console "DHCP".

Créez une nouvelle étendue de type "IPv4".

Mais cette fois-ci, l'ID réseau sera "10.0.2.X".

Donc, indiquez la plage "10.0.2.50" à "10.0.2.100" et à nouveau un masque de sous-réseau "255.255.255.0".

Adaptez les adresses IP pour le routeur et les serveurs DNS pour qu'ils pointent sur les serveurs du site 2 (Paris) et non ceux du site 1 (Bruxelles).

De façon à rester sur le site local par rapport à ce nouveau serveur DNS.

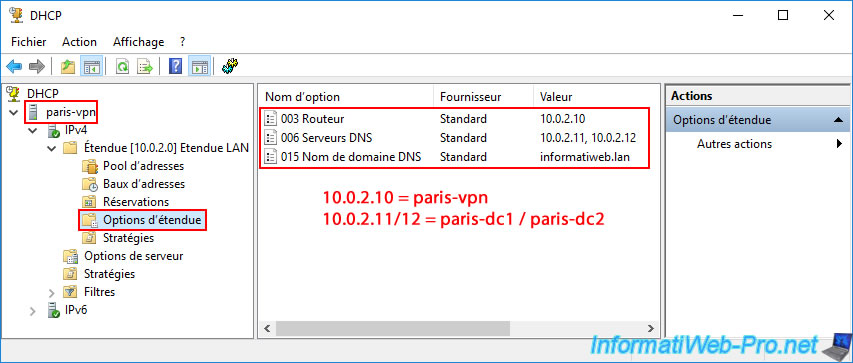

Ce qui devrait vous donner ceci pour les options de cette nouvelle étendue "10.0.2.0" :

- 003 Routeur : l'adresse IP de votre serveur VPN sur ce site 2 (Paris).

Dans notre cas, l'adresse IP "10.0.2.10" (paris-vpn). - 006 Serveurs DNS : les adresses IP de vos 2 futurs contrôleurs de domaines AD sur ce site 2 (Paris).

Dans notre cas, les adresses IP "10.0.2.11" (paris-dc1) et "10.0.2.12" (paris-dc2). - 015 Nom de domaine DNS : le même nom de domaine DNS (domaine Active Directory) que tout à l'heure.

Pour le "Pool d'adresses" sur le site 2 (Paris), il commence à l'adresse IP "10.0.2.50" et termine à "10.0.2.100".

Donc, un sous-réseau "10.0.2.X".

Partager ce tutoriel

A voir également

-

Windows Server 16/4/2021

Windows Server - AD DS - Comment fonctionne la réplication Active Directory

-

Windows Server 3/4/2021

Windows Server - AD DS - Les bases de l'Active Directory

-

Windows Server 30/4/2021

Windows Server - AD DS - Présentation des niveaux fonctionnels Active Directory

-

Windows Server 21/5/2021

WS 2016 - AD DS - Ajouter un contrôleur de domaine à un domaine AD existant

Vous devez être connecté pour pouvoir poster un commentaire