Configurer une infrastructure Active Directory multi-sites sous Windows Server 2022 et 2016

- Windows Server

- 10 novembre 2025 à 18:31

-

- 5/11

11. Configurer les sites Active Directory

La configuration des sites Active Directory est primordiale, car pour le moment, tous nos contrôleurs de domaine se trouvent dans le même site Active Directory. Ce qui signifie qu'Active Directory pense pour le moment que tous nos contrôleurs de domaine se trouvent physiquement au même endroit.

Pour qu'Active Directory puisse adapter automatiquement sa topologie de réplication et pour que les PCs clients puissent se connecter au contrôleur de domaine le plus proche d'eux (pour accélérer les ouvertures de session, ...), vous devez configurer les sites Active Directory et y associer les différents sous-réseaux utilisés sur chaque site.

Une fois les sites Active Directory et les sous-réseaux configurés et associés correctement, vous pourrez choisir à quels moments vous souhaitez répliquer les données entre chaque site, définir quel lien réseau est plus rapide qu'un autre, ...

11.1. Créer des sites Active Directory

Pour commencer, ouvrez la console "Sites et services Active Directory" et faites un clic droit "Nouveau site" sur le dossier "Sites".

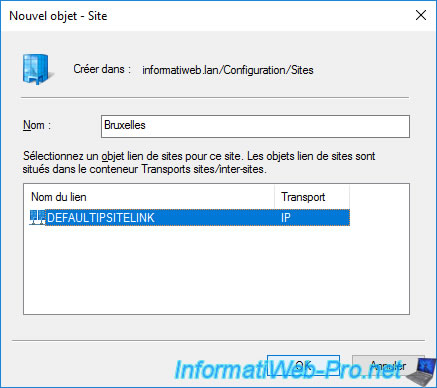

Créez le site Active Directory "Bruxelles" qui correspond au site physique du même nom.

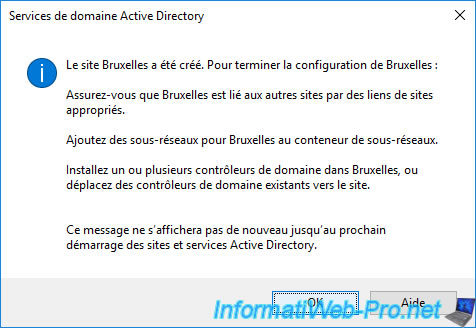

Lors de la création du 1er site Active Directory, la console "Sites et services Active Directory" vous affiche un message vous précisant que vous devrez :

- vous assurez que ce site est associé aux bons liens de sites. Ce qui définit le lien réseau physique qui relie ce site avec tel ou tel autre site physique.

- ajouter les sous-réseaux utilisés sur ce site physique et les associer à ce site Active Directory

- installer des contrôleurs de domaine sur ce site et les déplacer dans ce site. Dans notre cas, les contrôleurs de domaine ont déjà été installés, donc il suffira de les déplacer dans le bon site Active Directory

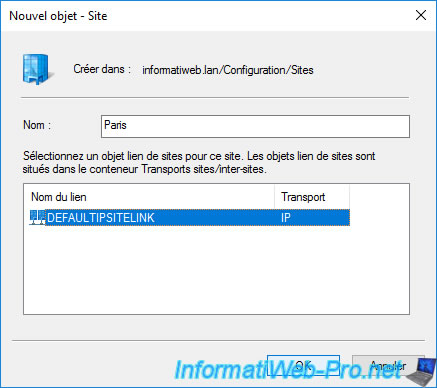

Créer un site Active Directory "Paris" pour celui de Paris.

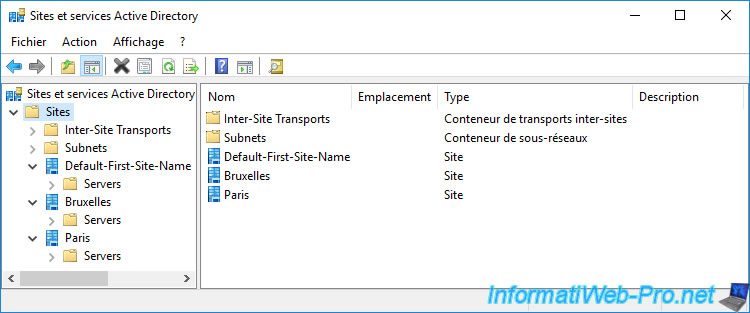

Pour le moment, nous avons donc 3 sites Active Directory :

- le site Active Directory créé par défaut "Default-First-Site-Name" qui contient actuellement tous nos contrôleurs de domaines

- le site Active Directory associé au site physique de Bruxelles, mais qui est vide pour le moment

- le site Active Directory associé au site physique de Paris, mais qui est vide aussi

11.2. Définir les sous-réseaux utilisés sur les différents sites Active Directory

Pour que les PCs clients puissent savoir quel est le contrôleur de domaine le plus proche d'eux, Active Directory se basera sur les sous-réseaux définis ici.

La définition de ces sous-réseaux permet aussi d'associer automatiquement les nouveaux contrôleurs de domaine au bon site Active Directory

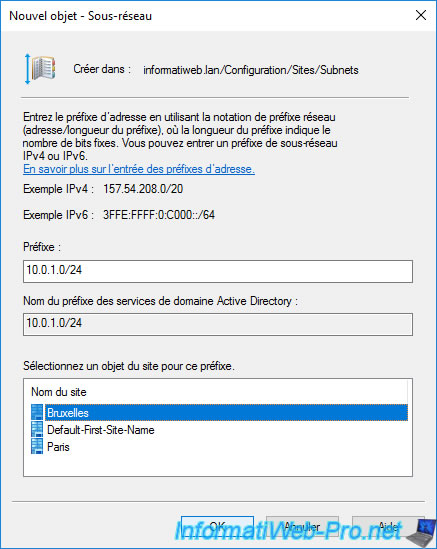

Faites un clic droit "Nouveau sous-réseau" sur le dossier "Subnets".

Dans notre cas, le sous-réseau utilisé à Bruxelles est : 10.0.1.0/24.

Donc, nous indiquons ce sous-réseau dans la case "Préfixe" et nous sélectionnons le site "Bruxelles" pour indiquer à Active Directory que ce sous-réseau se trouve sur le site de Bruxelles.

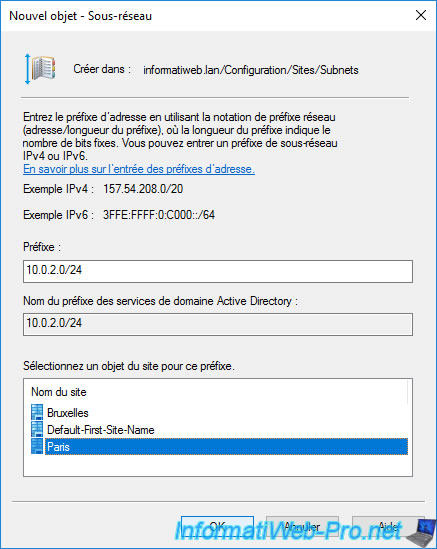

Pour le site de Paris, le sous-réseau est : 10.0.2.0/24.

Active Directory sait maintenant que :

- le sous-réseau "10.0.1.0/24" se trouve à Bruxelles

- le sous-réseau "10.0.2.0/24" se trouve à Paris

Notez que vous pouvez très bien avoir plusieurs sous-réseaux dans un même site Active Directory.

Vous pouvez aussi retrouver la liste des sous-réseaux associés à un site Active Directory en affichant les propriétés d'un site Active Directory.

Dans les propriétés de notre site Active Directory "Bruxelles", nous retrouvons notre sous-réseau : 10.0.1.0/24.

Et dans les propriétés de notre site Active Directory "Paris", nous retrouvons notre sous-réseau : 10.0.2.0/24.

11.3. Définir les liens de sites

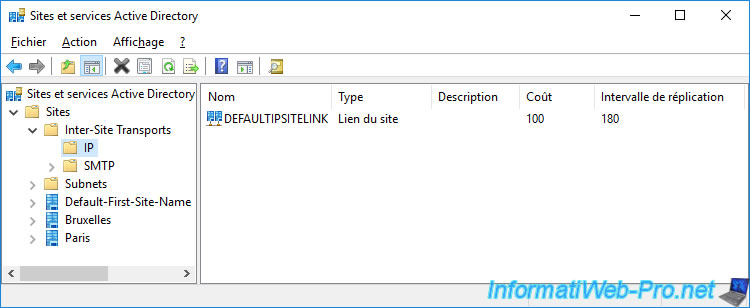

Lorsque vous avez créé vos sites Active Directory, vous avez forcément sélectionné le lien de site "DEFAULTIPSITELINK" étant donné que c'est le lien de site par défaut.

Etant donné que nous n'avons que 2 sites Active Directory, la création d'un nouveau lien de site n'est pas nécessaire vu qu'il n'y a qu'un lien physique reliant nos 2 sites physiques distants.

Néanmoins, pour le tutoriel, nous allons vous montrer comment créer un nouveau lien de site.

Pour cela, faites un clic droit sur le dossier "Inter-Site Transports -> IP" et cliquez sur : Lien vers un nouveau site.

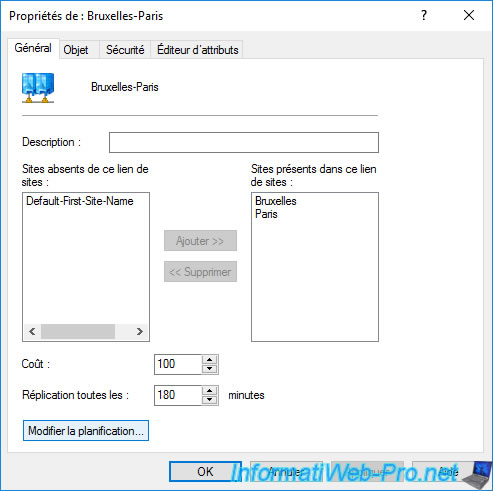

Dans notre cas, nous allons définir le lien qui relie le site de Bruxelles avec celui de Paris.

Donc, nous sélectionnez les sites "Bruxelles" et "Paris" à gauche et nous cliquons sur le bouton "Ajouter", puis cliquez sur OK.

Le nouveau lien de site apparait.

Si vous faites un clic droit "Propriétés" sur le lien de site que vous venez de créer, vous verrez que vous pourrez :

- ajouter une description pour ce lien, si vous le souhaitez

- changer les sites Active Directory concernés par ce lien de site

- indiquer un coût pour ce lien de site. Le coût étant une valeur relative par rapport aux autres liens de sites qui indique si ce lien est beaucoup plus rapide ou plus lent que les autres liens de sites disponibles.

Par exemple : un lien de site avec un coût de 10 est considéré comme 10x plus rapide qu'un lien de site qui aurait un coût de 100. - définir l'intervalle en minutes entre 2 réplications inter-sites (= entre les sites concernés par ce lien de site)

- modifier la planification de la réplication

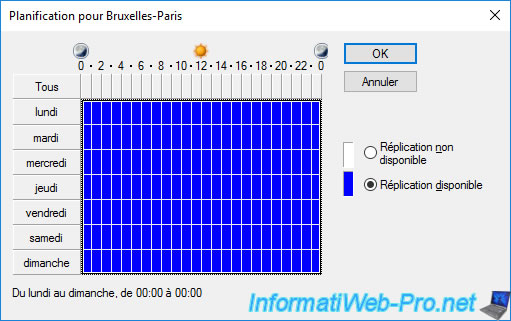

Pour modifier la planification de la réplication inter-sites pour ce lien de site, cliquez sur le bouton "Modifier la planification".

Par défaut, la réplication est autorisée tous les jours de la semaine de 0:00 à 24:00.

Mais, vous pouvez par exemple, modifier cette planification pour que les réplications inter-sites s'effectuent uniquement en dehors des heures de travail et ainsi éviter de ralentir l'accès Internet de votre entreprise lorsque vos employés y travaillent.

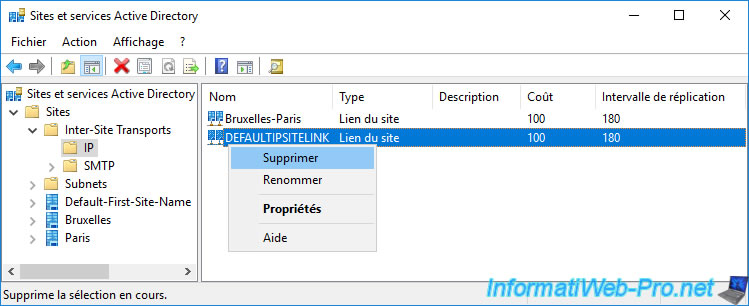

Comme le lien de site par défaut ne sert plus à rien, il faut le supprimer pour que KCC puisse calculer la bonne topologie de réplication et ne pas être influencé par ce lien inutile.

Faites un clic droit "Supprimer" sur le lien de site "DEFAULTIPSITELINK".

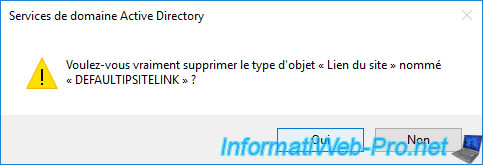

Et confirmez la suppression ce lien de site.

Partager ce tutoriel

A voir également

-

Windows Server 16/4/2021

Windows Server - AD DS - Comment fonctionne la réplication Active Directory

-

Windows Server 3/4/2021

Windows Server - AD DS - Les bases de l'Active Directory

-

Windows Server 30/4/2021

Windows Server - AD DS - Présentation des niveaux fonctionnels Active Directory

-

Windows Server 21/5/2021

WS 2016 - AD DS - Ajouter un contrôleur de domaine à un domaine AD existant

Pas de commentaire