Configurer une infrastructure Active Directory multi-sites sous Windows Server 2022 et 2016

- Windows Server

- 10 novembre 2025 à 18:31

-

- 8/11

12.2. Joindre vos serveurs VPN à votre domaine Active Directory

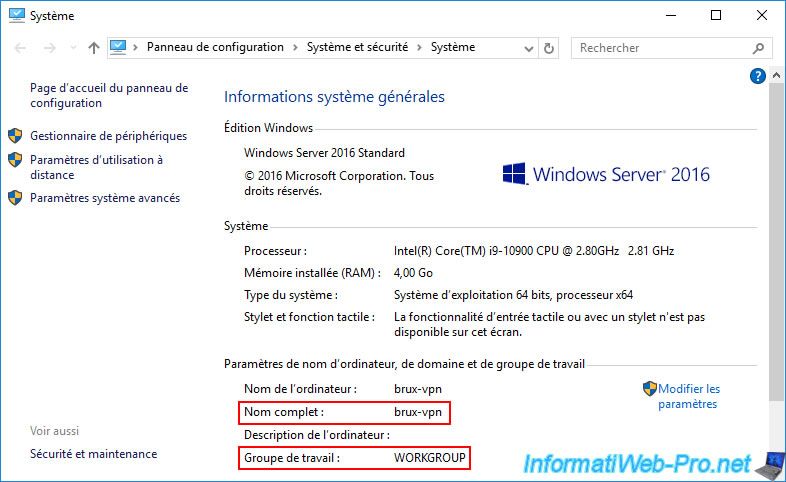

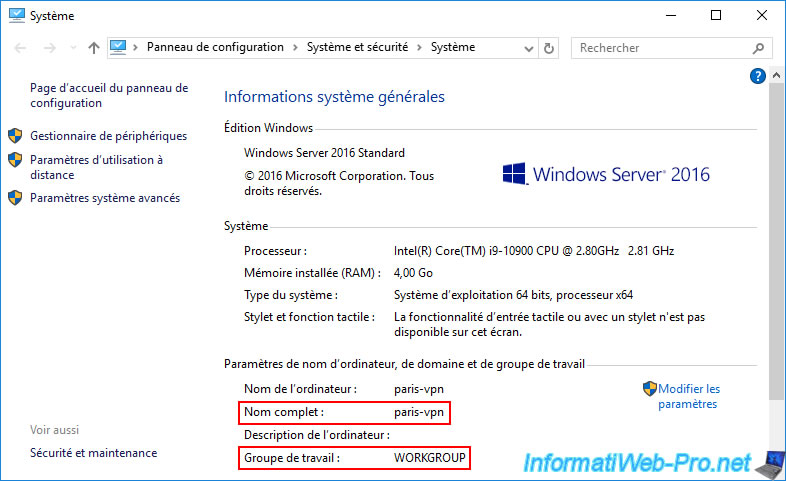

12.2.1. Serveurs VPN dans un groupe de travail

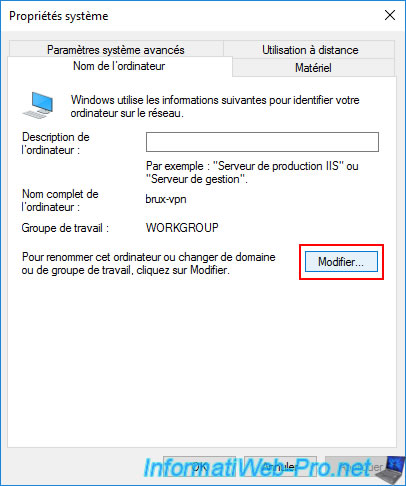

Comme vous pouvez le voir, actuellement, nos 2 serveurs VPN (brux-vpn et paris-vpn) sont toujours dans un même groupe de travail nommé "WORKGROUP" (donc celui par défaut).

12.2.2. Joindre le serveur VPN du site 1 (Bruxelles) à votre domaine Active Directory

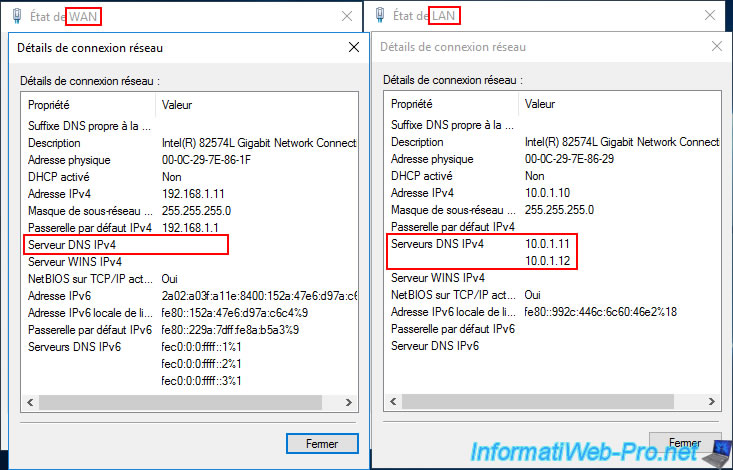

Avant de joindre votre serveur VPN du site 1 (Bruxelles) à votre domaine Active Directory, vous devrez modifier les serveurs DNS utilisés par ce serveur.

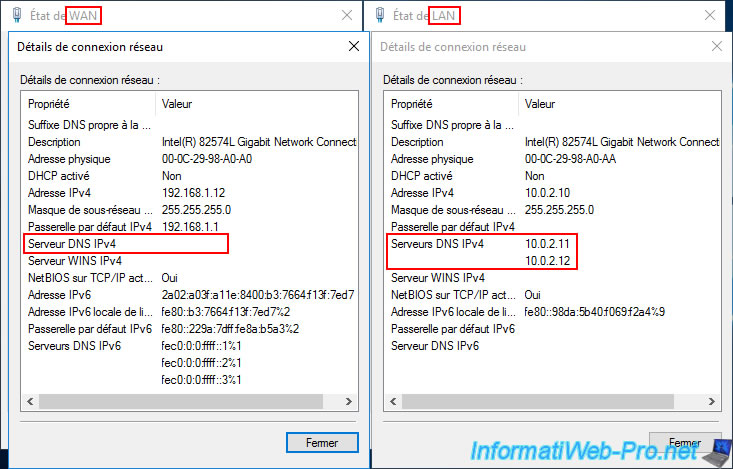

Dans le cas du serveur VPN "brux-vpn" du site 1 (Bruxelles) :

- assurez-vous qu'il n'y a aucun serveur DNS renseigné pour son interface WAN.

- indiquez les adresses IP de vos 2 contrôleurs de domaines locaux comme serveurs DNS pour l'interface locale.

Dans notre cas :- 10.0.1.11 : brux-dc1.

- 10.0.1.12 : brux-dc2.

Note : l'accès à Internet de ce serveur VPN fonctionnera toujours, car il utilisera les serveurs DNS présents sur vos contrôleurs de domaine AD et ceux-ci redirigeront par défaut les requêtes DNS vers les serveurs DNS racines présents sur Internet (et qui sont déjà renseignés par défaut dans les serveurs DNS installés sous Windows Server).

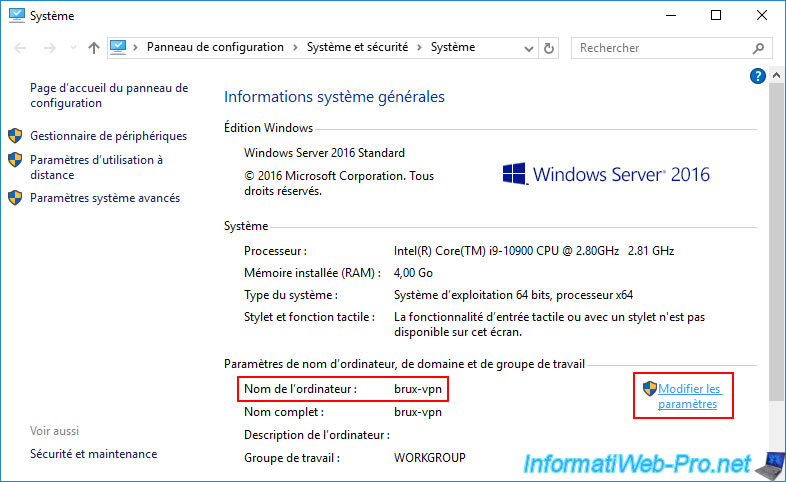

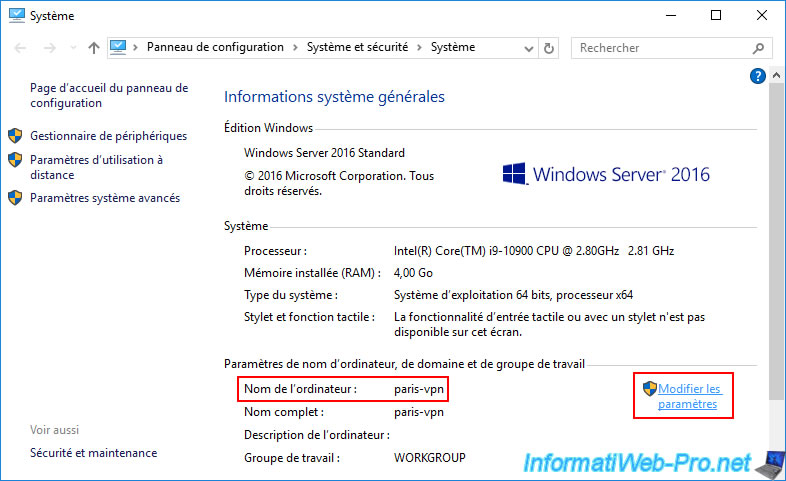

Ensuite, affichez les propriétés système de ce serveur VPN "brux-vpn" et cliquez sur le lien "Modifier les paramètres".

Ensuite, cliquez sur "Modifier".

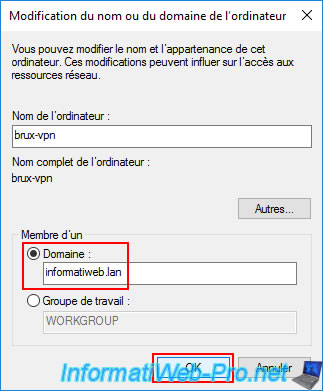

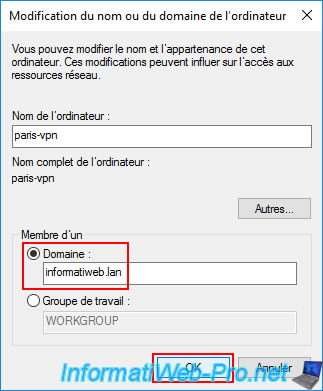

Sélectionnez "Domaine" et indiquez votre domaine Active Directory.

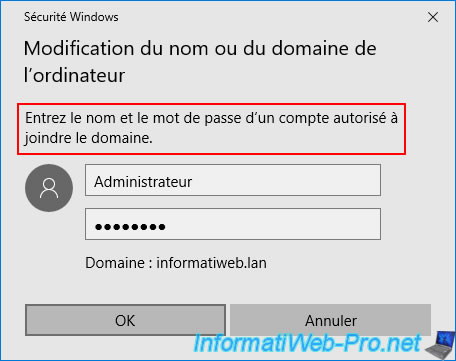

Indiquez les identifiants d'un compte autorisé à joindre ce serveur à votre domaine Active Directory.

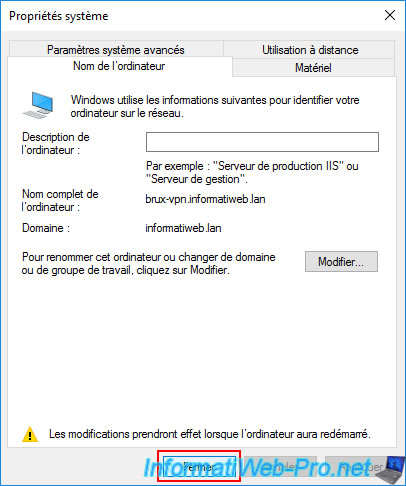

Cliquez sur "Fermer".

Attention : ne redémarrez pas votre serveur VPN pour le moment.

En effet, la jonction de votre serveur VPN à Active Directory a provoqué la création d'un compte d'ordinateur à son nom sur un contrôleur de domaine local (sur le même site physique que lui), mais ce compte d'ordinateur n'est pas encore répliqué sur tous vos contrôleurs de domaine.

Ce qui risque de poser problème après le redémarrage de ce serveur, car ce serveur risque de contacter un autre contrôleur de domaine AD qui ne possède pas encore ce compte d'ordinateur.

Et étant donné que la connexion entre vos 2 sites dépend notamment de ce serveur VPN, vous devez attendre que le compte soit aussi répliqué sur l'autre site (Paris dans ce cas-ci) avant de redémarrer votre serveur.

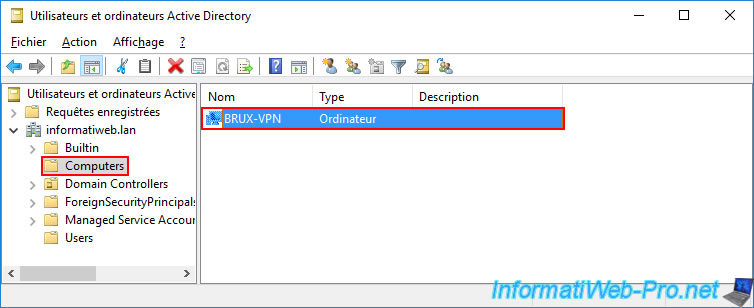

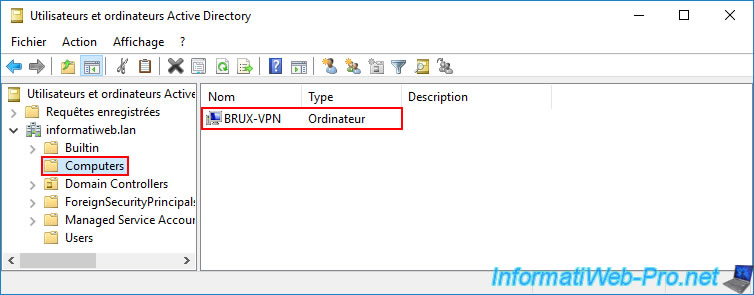

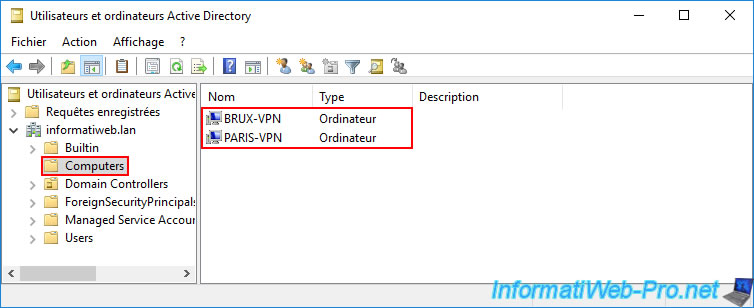

Sur le contrôleur de domaine AD local (dans notre cas : brux-dc1), nous pouvons voir qu'un compte d'ordinateur "BRUX-VPN" a apparu dans le dossier "Computers" de ce serveur AD.

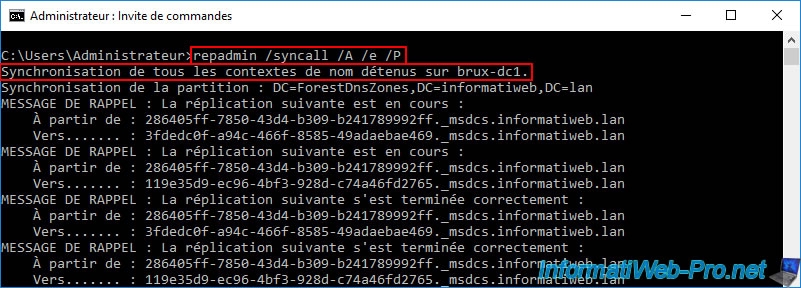

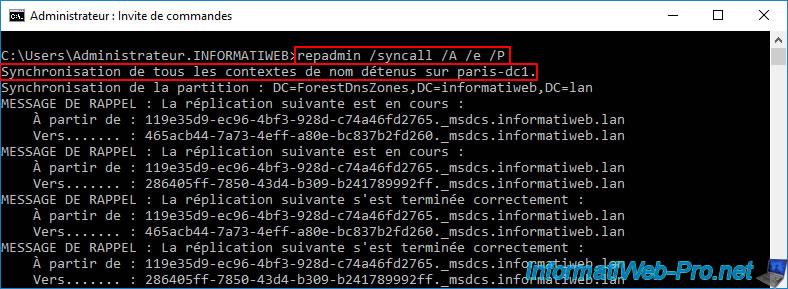

Pour que ce compte d'ordinateur soit aussi connu de vos autres contrôleurs de domaine Active Directory (y compris le site physique distant), ouvrez un invite de commandes sur le contrôleur de domaine local où le compte d'ordinateur créé (dans notre cas : brux-vpn) est visible.

Ensuite, tapez à nouveau la commande ci-dessous.

Batch

repadmin /syncall /A /e /P

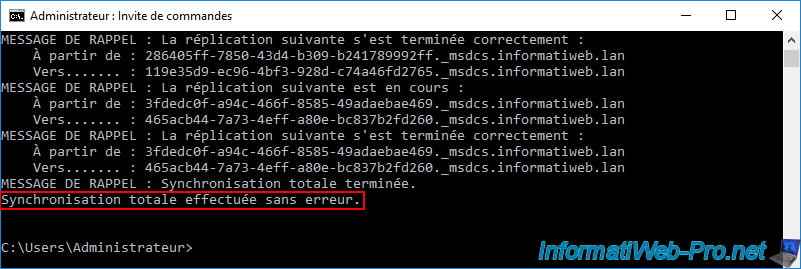

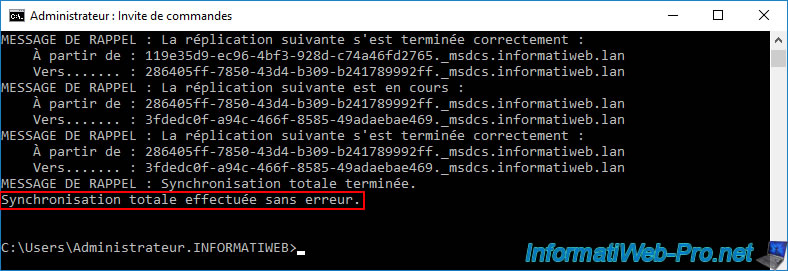

Une fois la commande terminée, le message "Synchronisation totale effectuée ..." apparaitra.

Si vous allez sur le serveur VPN "paris-vpn" du site distant (Paris), vous devriez voir apparaitre ce même compte d'ordinateur "BRUX-VPN".

12.2.3. Joindre le serveur VPN du site 2 (Paris) à votre domaine Active Directory

De façon similaire à l'autre serveur VPN (du site 1 (Bruxelles)), sur le serveur VPN "paris-vpn" du site 2 (Paris), assurez-vous d'utiliser uniquement vos contrôleurs de domaine AD locaux comme serveurs DNS.

A nouveau, pour l'interface WAN, assurez-vous qu'aucun serveur DNS ne soit indiqué.

Ensuite, pour l'interface LAN, indiquez les adresses IP de vos contrôleurs de domaine AD locaux comme serveurs DNS :

- 10.0.2.11 : paris-dc1.

- 10.0.2.12 : paris-dc2.

Ensuite, ouvrez les propriétés système de votre serveur Windows Server et cliquez sur le lien "Modifier les paramètres".

Sélectionnez "Domaine" et indiquez à nouveau votre nom de domaine Active Directory.

Attention : à nouveau, ne redémarrez pas ce 2ème serveur VPN non plus.

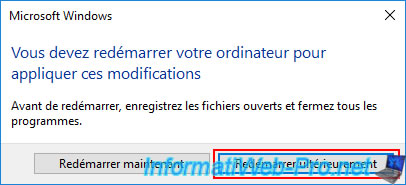

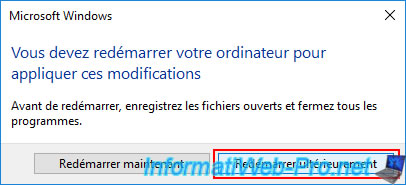

Donc, cliquez sur "Redémarrer ultérieurement".

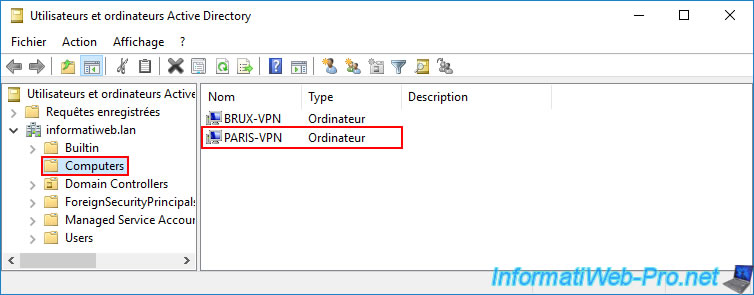

Sur un de vos contrôleurs de domaine locaux ("paris-dc1" dans notre cas), vous verrez qu'un nouveau compte d'ordinateur "PARIS-VPN" a été créé dans le dossier "Computers".

De façon similaire à tout à l'heure, pour que ce compte d'ordinateur soit copié sur tous vos contrôleurs de domaine Active Directory, utilisez à nouveau la même commande sur ce contrôleur de domaine AD (où apparait déjà le compte d'ordinateur créé).

Batch

repadmin /syncall /A /e /P

Comme prévu, ce nouveau compte d'ordinateur (dans notre cas : PARIS-VPN) est visible sur tous vos contrôleurs de domaine Active Directory.

Partager ce tutoriel

A voir également

-

Windows Server 16/4/2021

Windows Server - AD DS - Comment fonctionne la réplication Active Directory

-

Windows Server 3/4/2021

Windows Server - AD DS - Les bases de l'Active Directory

-

Windows Server 30/4/2021

Windows Server - AD DS - Présentation des niveaux fonctionnels Active Directory

-

Windows Server 21/5/2021

WS 2016 - AD DS - Ajouter un contrôleur de domaine à un domaine AD existant

Pas de commentaire