Configurer une infrastructure Active Directory multi-sites sous Windows Server 2022 et 2016

- Windows Server

- 10 novembre 2025 à 18:31

-

- 7/11

12. Jonction des serveurs VPN à votre domaine Active Directory

12.1. Créer des utilisateurs dans l'Active Directory pour l'authentification utilisée pour la connexion des tunnels VPN site à site

Avant de joindre vos serveurs VPN à votre domaine Active Directory, vous devrez créer de nouveaux utilisateurs dans votre infrastructure Active Directory.

En effet, une fois ces serveurs VPN joints à votre domaine Active Directory, les connexions à la demande configurées via la console "Routage et accès distant" (RRAS) devront utiliser un compte d'utilisateur Active Directory (au lieu d'un compte d'utilisateur local) pour s'authentifier auprès du serveur VPN distant).

Attention : étant donné que vous avez plusieurs contrôleurs de domaine Active Directory répartis sur plusieurs sites et que la réplication des données entre ceux-ci peut mettre du temps, nous vous recommandons de créer chaque compte utilisateur nécessaire sur le serveur où celui-ci sera utilisé.

Par exemple : le compte d'utilisateur "VpnUserParis" pour Paris devra être créé sur un contrôleur de domaine AD du site 1 (Bruxelles), car le serveur VPN de Paris utilisera ce compte utilisateur pour se connecter au serveur VPN "brux-vpn" du site 1 (Bruxelles).

12.1.1. Créer un utilisateur dans l'Active Directory pour la connexion VPN vers le serveur VPN du site 1 (Bruxelles)

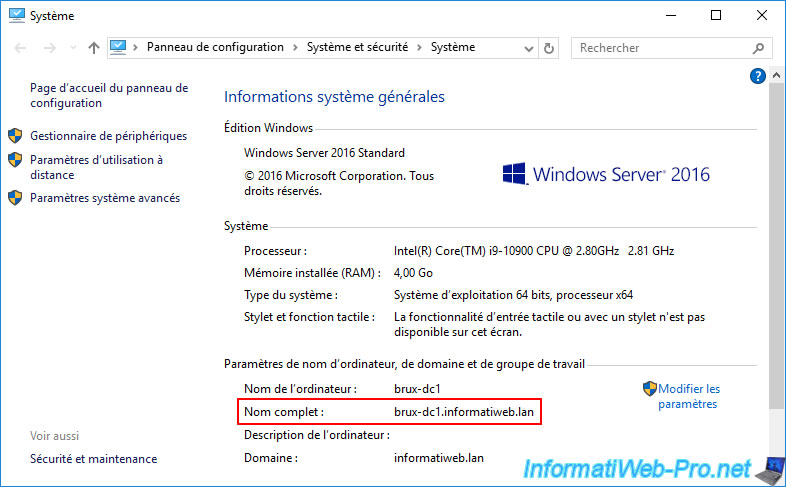

Pour commencer, allez sur le contrôleur de domaine AD "brux-dc1" du site 1 (Bruxelles).

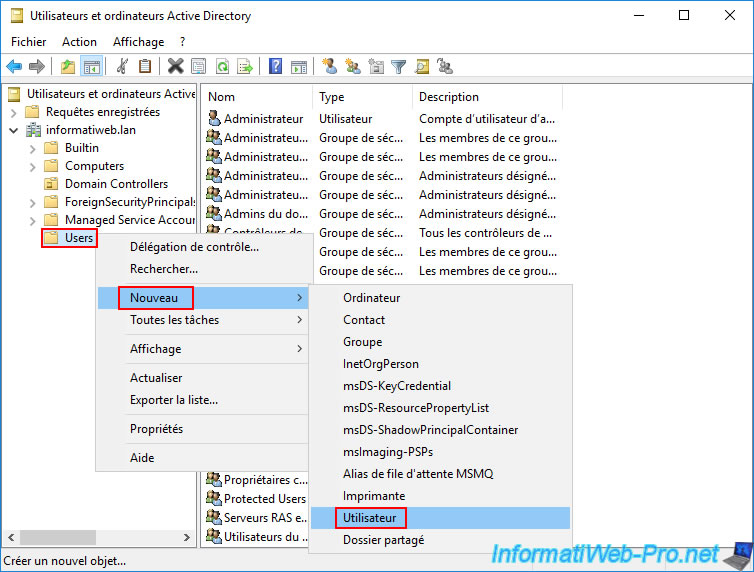

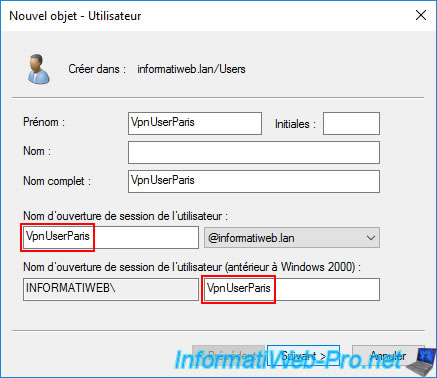

Sur ce contrôleur de domaine AD (brux-dc1), ouvrez la console "Utilisateurs et ordinateurs Active Directory" et faites un clic droit "Nouveau -> Utilisateur" sur le dossier "Users".

Créez un utilisateur pour le site 2 (Paris) qui se connectera au serveur VPN "brux-vpn" qui se trouve sur le même site (Bruxelles) que ce contrôleur de domaine AD.

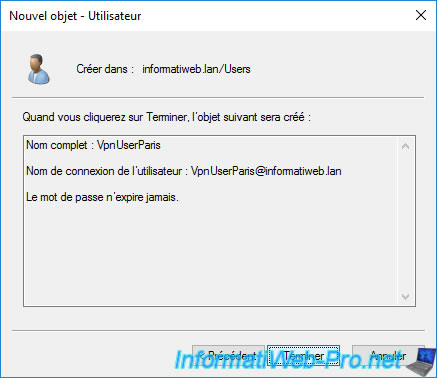

Dans notre cas, le compte d'utilisateur pour Paris est nommé "VpnUserParis".

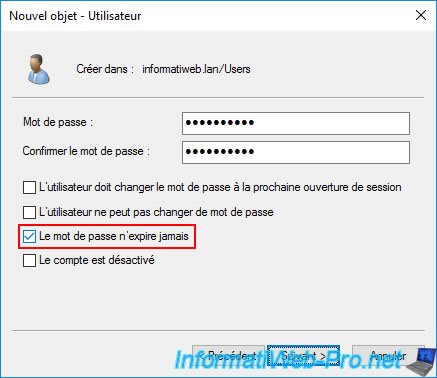

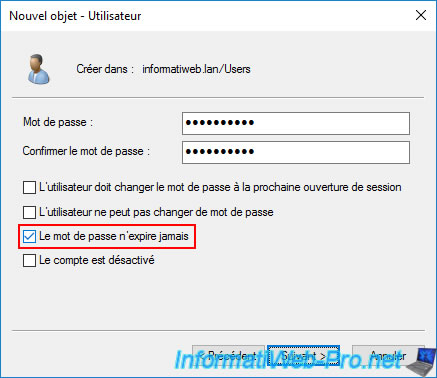

Cochez la case "Le mot de passe n'expire jamais" et ignorez le message qui s'affichera en cochant cette case.

Note : vous aurez compris qu'il s'agit du même paramètre que celui que vous aviez utilisé lors de la création d'un compte d'utilisateur local précédemment.

Une fois l'utilisateur créé, cliquez sur "Terminer".

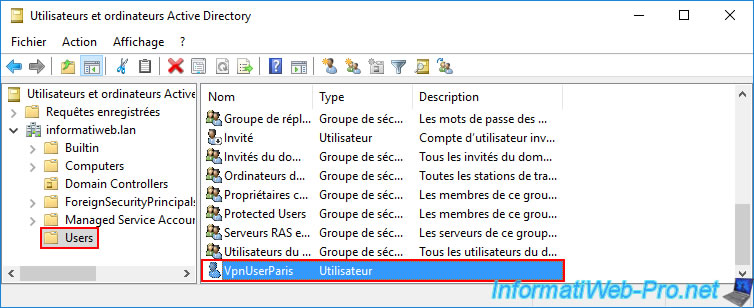

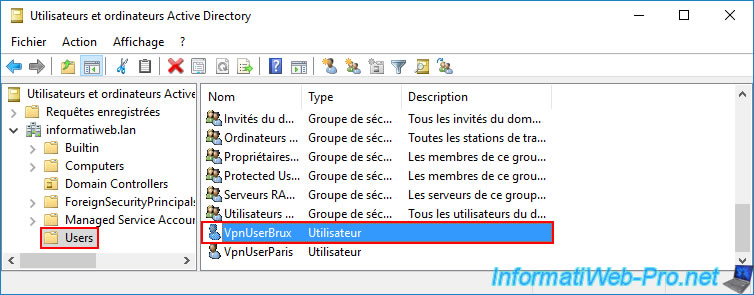

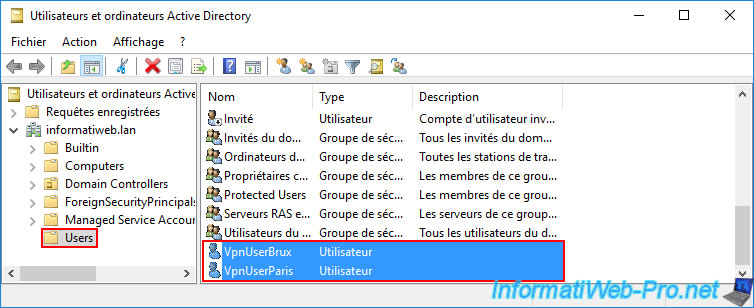

L'utilisateur créé apparait dans le dossier "Users" de ce contrôleur de domaine AD.

Faites un double clic sur ce compte d'utilisateur "VpnUserParis".

Attention : la réplication des données Active Directory n'est pas instantané, donc il est possible que ce compte d'utilisateur n'apparaisse pas directement sur tous vos contrôleurs de domaines.

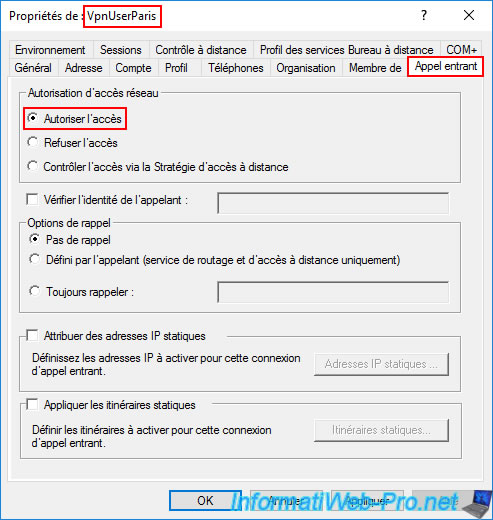

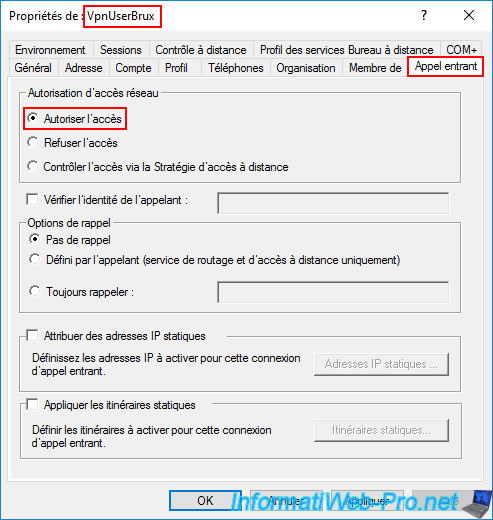

Allez dans l'onglet "Appel entrant" des propriétés de cet utilisateur AD et sélectionnez l'option "Autoriser l'accès" (à nouveau, il s'agit du même paramètre que pour le compte utilisateur créé précédemment dans ce tutoriel).

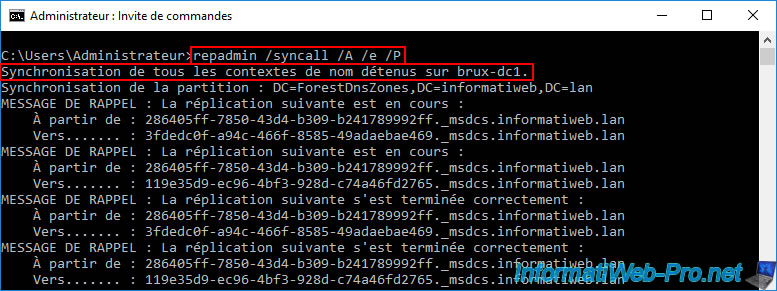

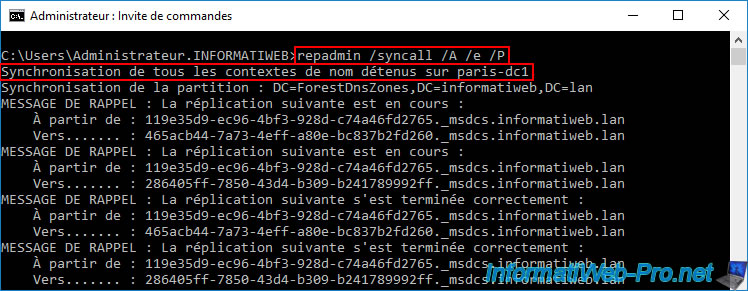

Pour éviter les problèmes, vous pouvez facilement forcer la réplication de ce compte d'utilisateur vers vos autres contrôleurs de domaine AD de votre infrastructure AD multi-sites en ouvrant un invite de commandes sur le contrôleur de domaine AD où vous venez de créer cet utilisateur.

Ensuite, tapez simplement la commande ci-dessous et patientez un peu que son exécution se termine.

Batch

repadmin /syncall /A /e /P

Plain Text

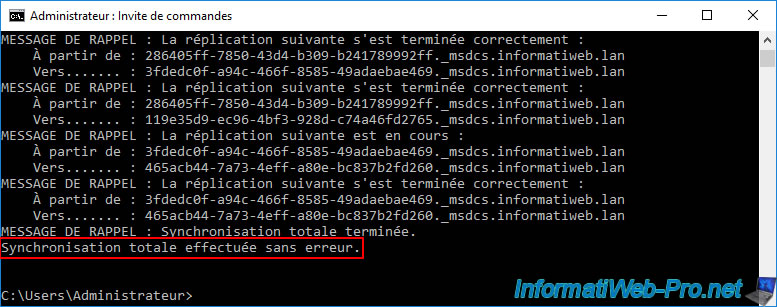

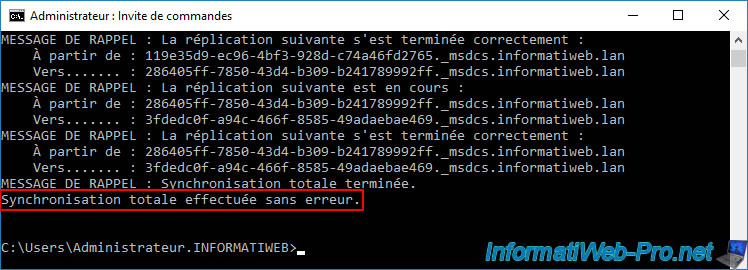

Synchronisation de tous les contextes de nom détenus sur brux-dc1.

A la fin de l'exécution de cette commande "repadmin", vous verrez le message ci-dessous.

Plain Text

Synchronisation totale effectuée sans erreur.

12.1.2. Créer un utilisateur dans l'Active Directory pour la connexion VPN vers le serveur VPN du site 2 (Paris)

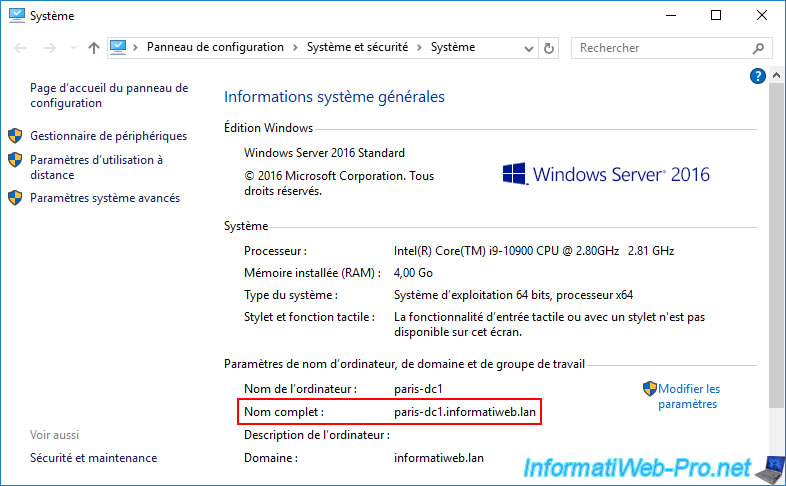

Maintenant, allez sur un contrôleur de domaine Active Directory du site distant.

Dans notre cas, le contrôleur de domaine AD "paris-dc1" du site 2 (Paris).

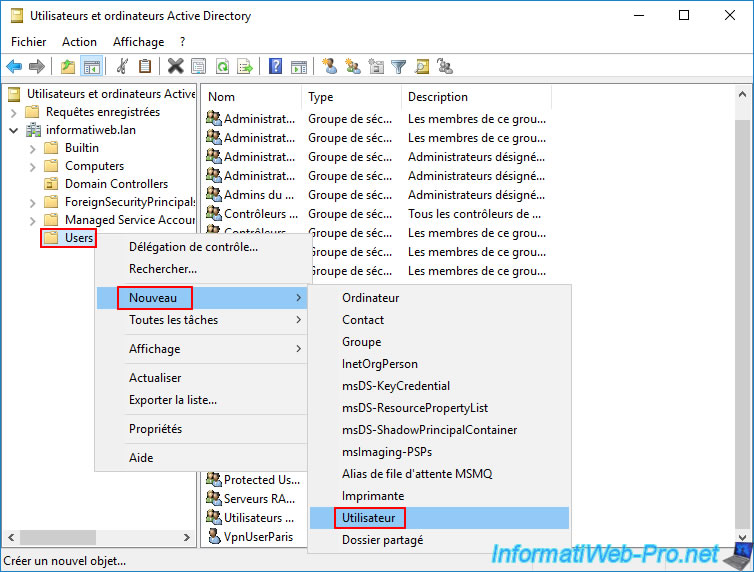

Sur ce contrôleur de domaine AD "paris-dc1", ouvrez la console "Utilisateurs et ordinateur Active Directory" et faites un clic droit "Nouveau -> Utilisateur" sur le dossier "Users" (comme précédemment).

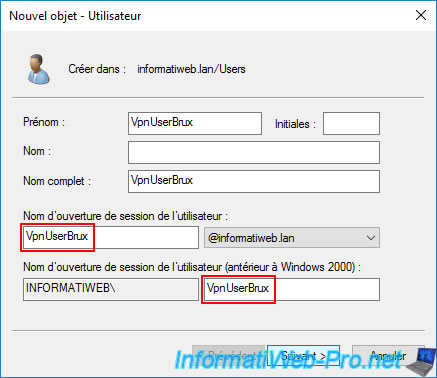

Cette fois-ci, le compte d'utilisateur que nous créons est "VpnUserBrux".

Car ce compte d'utilisateur sera utilisé par le serveur VPN "brux-vpn" pour se connecter au serveur VPN "paris-vpn" du site 2 (Paris).

A nouveau, cochez la case "Le mot de passe n'expire jamais" et ignorez le message qui s'affiche.

Le compte d'utilisateur "VpnUserBrux" créé apparait dans le dossier "Users" de ce contrôleur de domaine Active Directory.

Faites un double clic sur celui-ci.

Note : vous aurez peut-être remarqué que le compte d'utilisateur "VpnUserParis" créé précédemment via notre serveur "brux-dc1" (à Bruxelles) a apparu dans la liste des utilisateurs AD disponibles aussi sur serveur "paris-dc1" présent sur le site 2 (Paris).

Cela est dû à la réplication des données automatique d'Active Directory ou plus rapidement par l'exécution de la commande "repadmin" citée précédemment.

Allez dans l'onglet "Appel entrant" et sélectionnez l'option "Autoriser l'accès".

Sur ce contrôleur de domaine Active Directory, ouvrez un invite de commande et réutilisez la commande "repadmin" déjà citée précédemment.

Batch

repadmin /syncall /A /e /P

Plain Text

Synchronisation de tous les contextes de nom détenus sur paris-dc1.

A nouveau, une fois la commande "repadmin" terminée, vous verrez le message ci-dessous.

Plain Text

Synchronisation totale effectuée sans erreur.

12.1.3. Comptes d'utilisateurs répliqués sur tous les contrôleurs de domaine AD (sur les 2 sites)

Après avoir exécuté la commande "repadmin ..." (citée précédemment) sur les 2 contrôleurs de domaine AD via lesquels vous avez créé vos 2 nouveaux comptes d'utilisateur, vous devriez voir ces 2 nouveaux comptes sur tous vos contrôleurs de domaine AD (sur vos 2 sites physiques).

Partager ce tutoriel

A voir également

-

Windows Server 16/4/2021

Windows Server - AD DS - Comment fonctionne la réplication Active Directory

-

Windows Server 3/4/2021

Windows Server - AD DS - Les bases de l'Active Directory

-

Windows Server 30/4/2021

Windows Server - AD DS - Présentation des niveaux fonctionnels Active Directory

-

Windows Server 21/5/2021

WS 2016 - AD DS - Ajouter un contrôleur de domaine à un domaine AD existant

Pas de commentaire