Activer la sécurité basée sur la virtualisation (VBS) sur des machines virtuelles sous VMware ESXi 6.7

- VMware

- 27 janvier 2023 à 18:59

-

- 2/2

4. Module TPM 2.0 reconnu sous Windows 10

Pour vérifier que notre configuration était fonctionnelle, nous avons installé Windows 10 sur une clé USB en mode Windows To Go et nous avons installé les pilotes de ce PC.

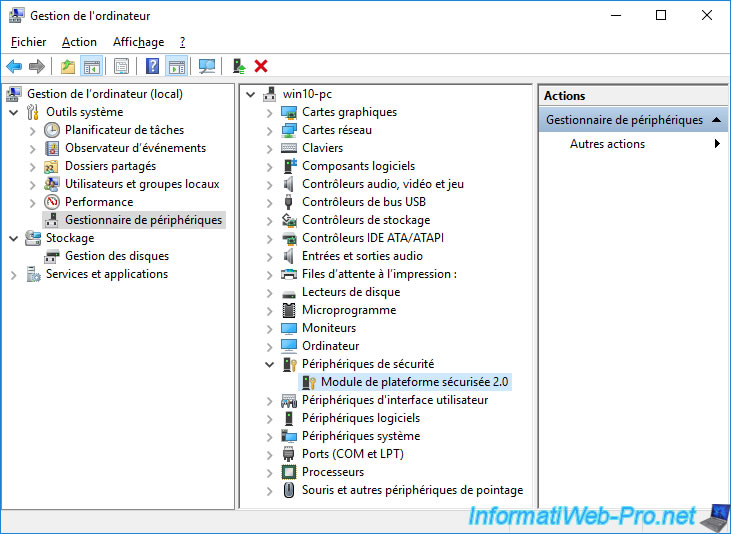

Ensuite, nous sommes allés dans le gestionnaire de périphériques.

Comme prévu, Windows 10 détecte bien un "Module de plateforme sécurisée 2.0" dans la section "Périphériques de sécurité".

C'est uniquement à titre de test, cette étape n'est pas nécessaire.

Faites un clic droit "Propriétés" sur ce "Module de plateforme sécurisée 2.0", allez dans l'onglet "Détails" et sélectionnez l'option "Description du pilote" dans la liste.

Comme vous pouvez le voir, ce module "Module de plateforme sécurisée 2.0" correspond au "Trusted Plaform Module 2.0" (TPM 2.0).

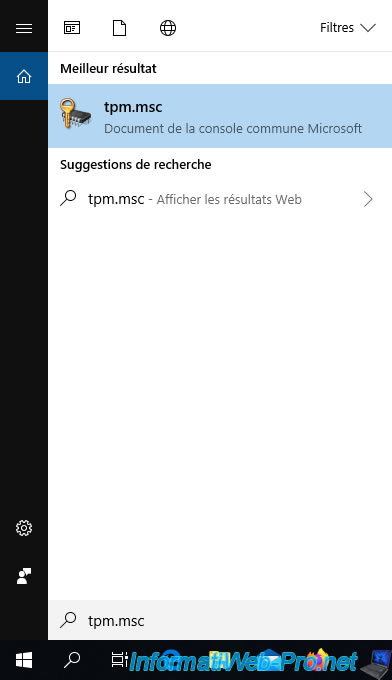

Vous pouvez aussi vérifier la compatibilité de votre matériel avec TPM en cherchant "tpm.msc" dans le menu démarrer de Windows 10.

Comme prévu, il est indiqué que la version de la spécification est : 2.0.

Dans le cas contraire, un message apparaitrait en vous disant que le module TPM n'a pas été trouvé.

Dans ce cas, soit votre matériel ne possède pas de module TPM, soit l'option nécessaire n'est pas activée dans le BIOS de votre carte mère.

Sachez que le module TPM n'est jamais activé dans votre carte mère lorsque celle-ci sort d'usine. C'est à vous de l'activer manuellement en activant la bonne option dans le BIOS de votre carte mère.

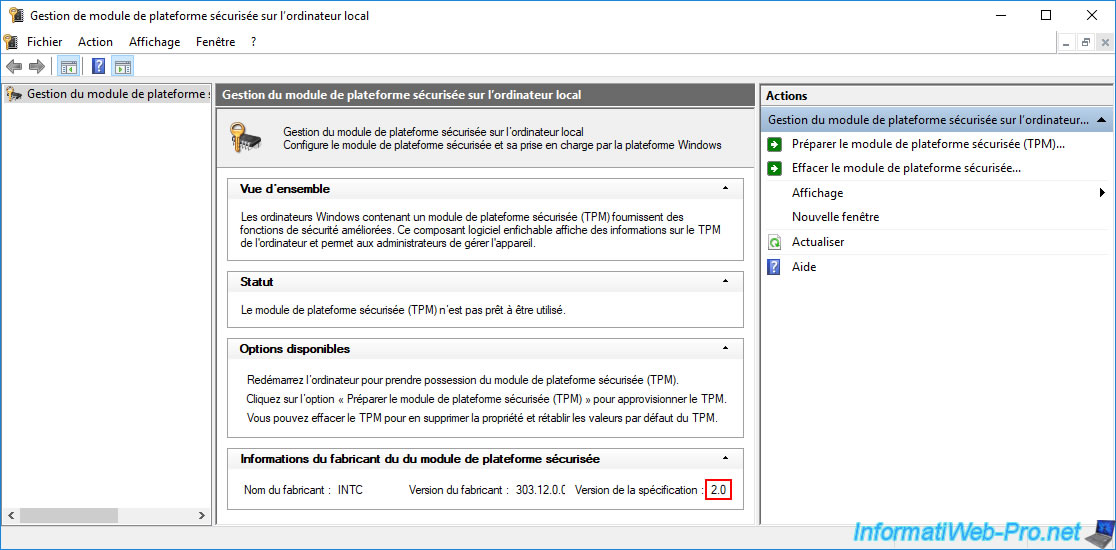

Note : dans notre cas, Windows nous indique que notre module de plateforme sécurisée (TPM) n'est pas prêt à être utilisé.

Néanmoins, vous pouvez ignorer ce statut dans ce cas-ci, car cela est simplement dû au fait que nous ne l'avons pas préparé au préalable pour Windows 10.

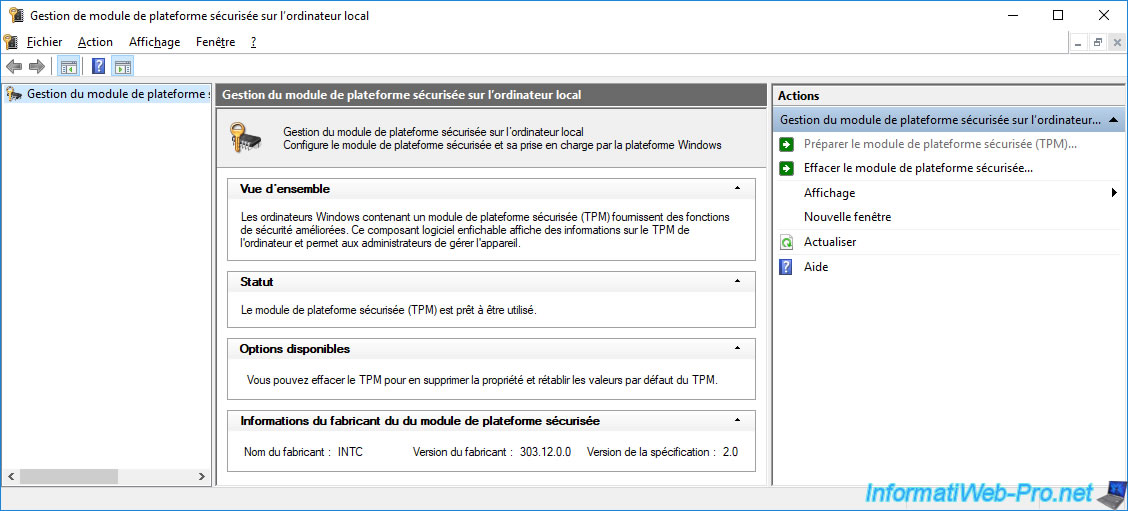

Si vous cliquez sur "Préparer le module de plateforme sécurisée (TPM)" (dans le menu "Actions" situé à droite), vous verrez que celui-ci est maintenant prêt à être utilisé.

Néanmoins, cela n'est pas nécessaire pour son utilisation avec VMware ESXi.

5. Créer une machine virtuelle compatible VBS

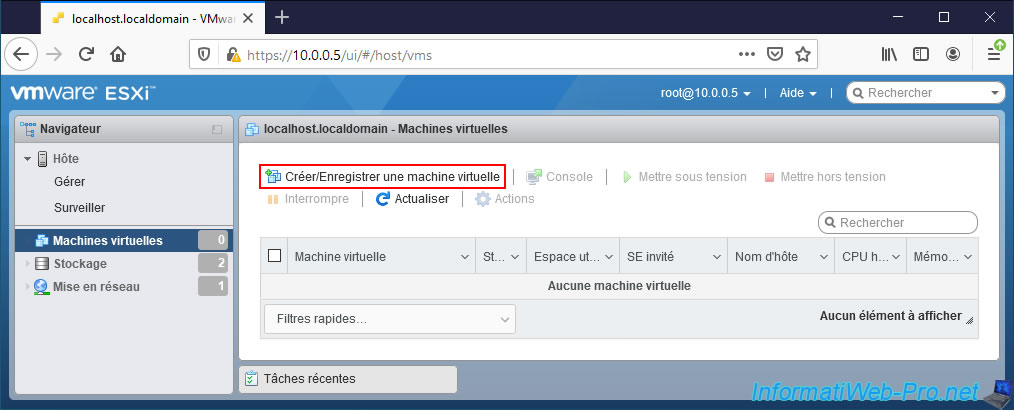

Pour commencer, créez une nouvelle machine virtuelle en cliquant sur : Machines virtuelles -> Créer/Enregistrer une machine virtuelle.

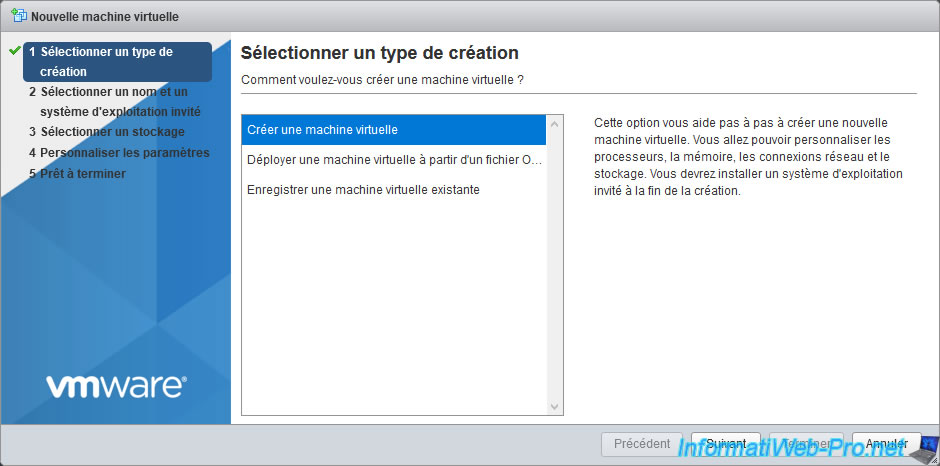

Ensuite, sélectionnez "Créer une machine virtuelle" et cliquez sur Suivant.

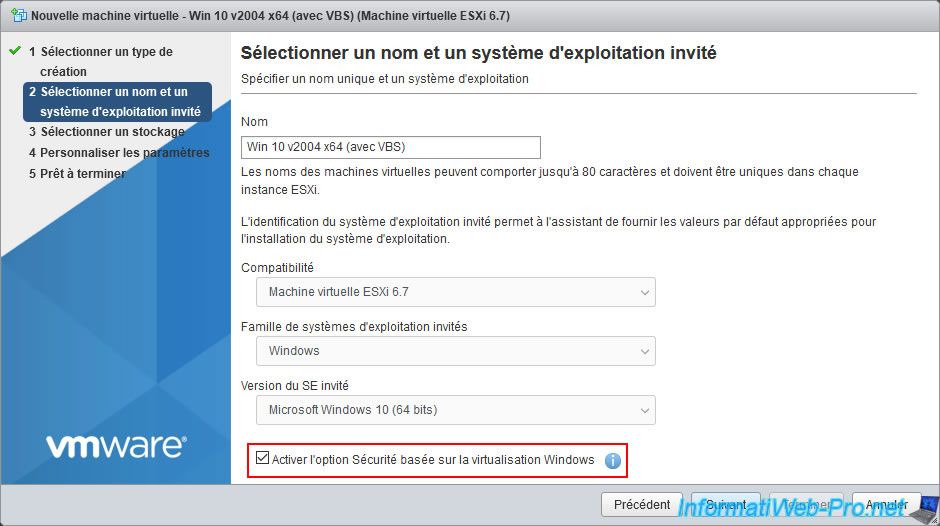

Choisissez "Microsoft Windows 10 (64 bits)" ou "Microsoft Windows Server 2016 (64 bits)" pour la version du SE invité.

En effet, ce sont les seuls systèmes d'exploitation invités pour lesquels VMware ESXi supporte l'activation de cette option VBS.

Ensuite, cochez la case "Activer l'option Sécurité basée sur la virtualisation Windows" qui apparaitra juste en dessous et cliquez sur Suivant.

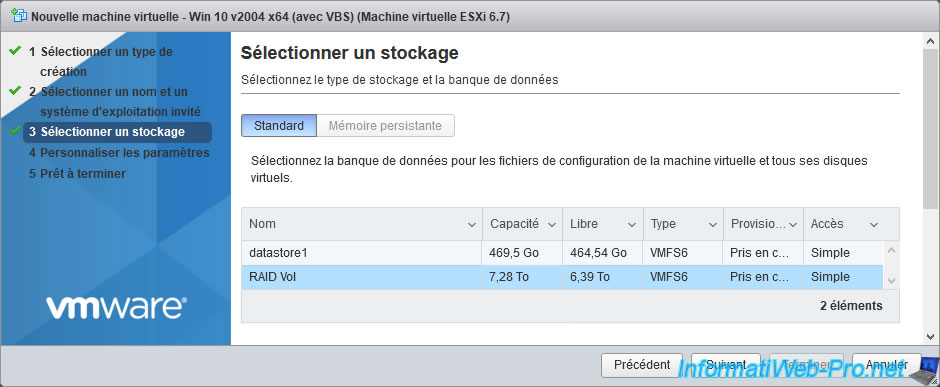

Sélectionnez la banque de données où vous souhaitez stocker cette nouvelle machine virtuelle.

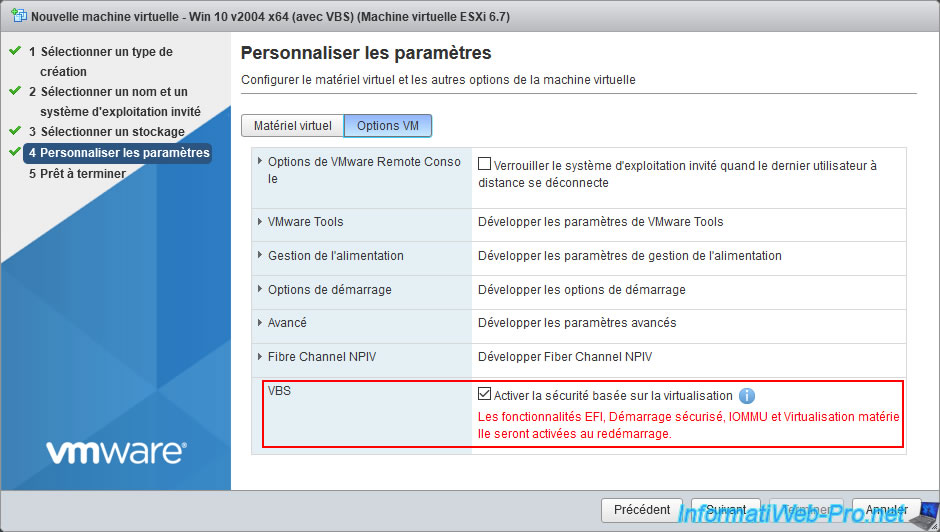

Dans l'onglet "Options VM", vous verrez que l'option VBS est déjà activée (étant donné que vous aviez coché la case correspondante à l'étape précédente).

Comme vous pouvez le voir, VMware ESXi vous avertit que les fonctionnalités EFI, démarrage sécurisé, IOMMU et virtualisation matérielle qui sont requises par cette option VBS seront automatiquement activées au redémarrage de la machine virtuelle.

Si vous souhaitez activer l'option VBS sur une machine virtuelle Windows 10 x64 et Windows Server 2016 x64 qui est déjà créée, voici ce qu'il faudra changer dans la configuration de votre machine virtuelle.

Pour commencer, dans cet onglet "Options VM", cochez la case "Activer la sécurité basée sur la virtualisation".

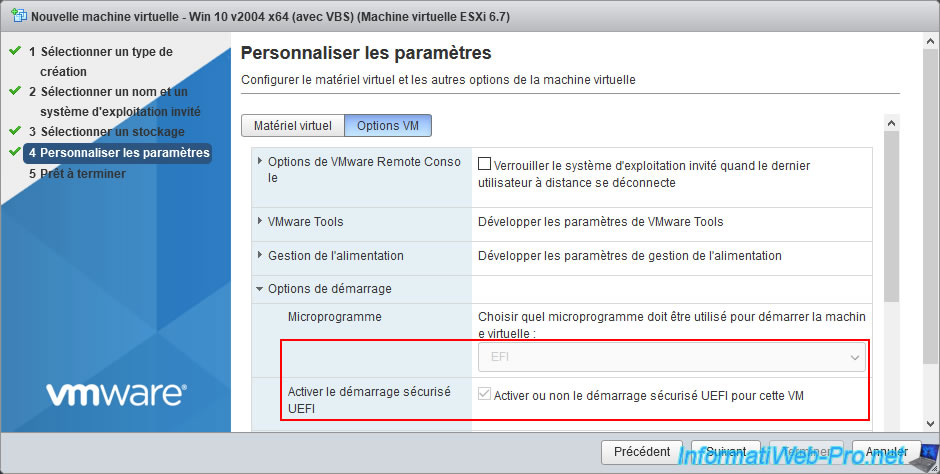

Dans la section "Options de démarrage", sélectionnez "Microprogramme : EFI" et cochez la case "Activer ou non le démarrage sécurisé UEFI pour cette VM".

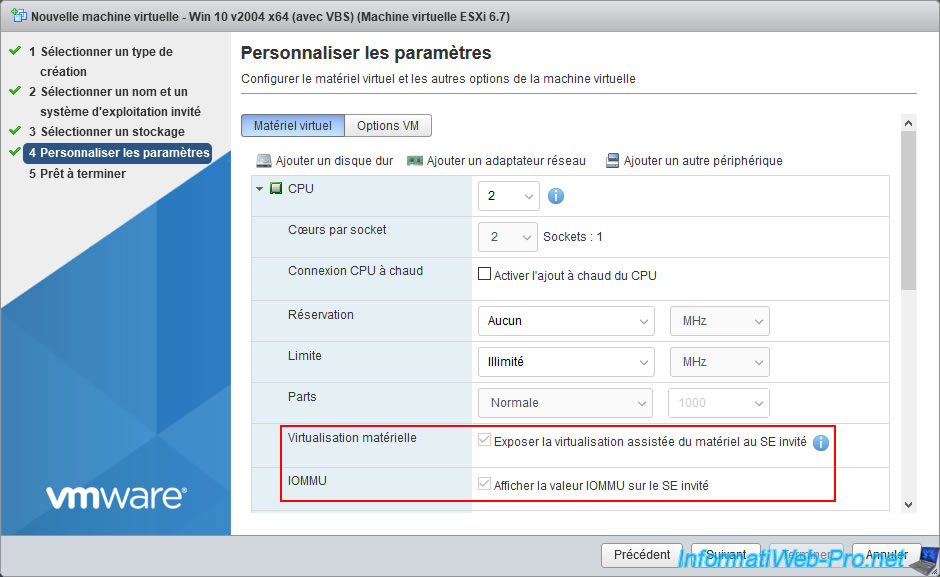

Pour le matériel virtuel, déployez le noeud "CPU" et cochez les cases :

- Exposer la virtualisation assistée du matériel au SE invité

- Afficher la valeur IOMMU sur le SE invité

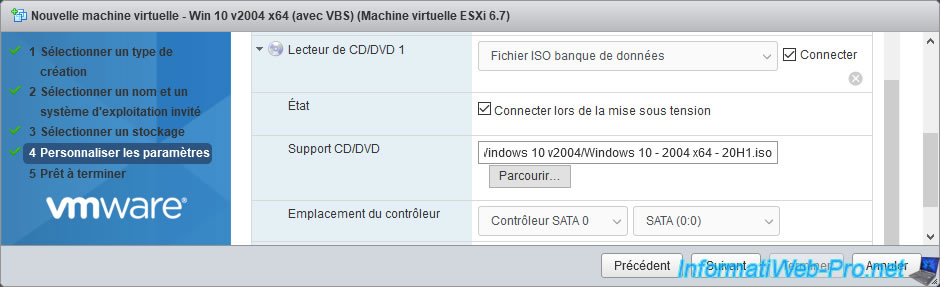

Pour finir la création de cette machine virtuelle, n'oubliez pas de sélectionner l'ISO de Windows 10 ou de Windows Server 2016 pour l'installer dans celle-ci.

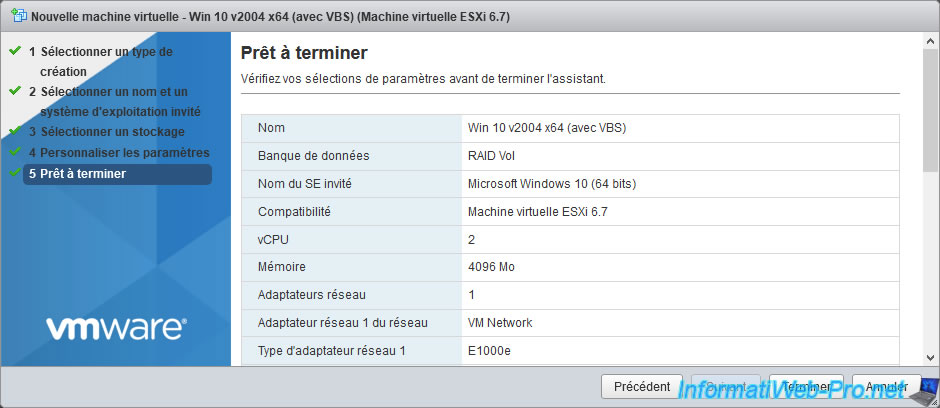

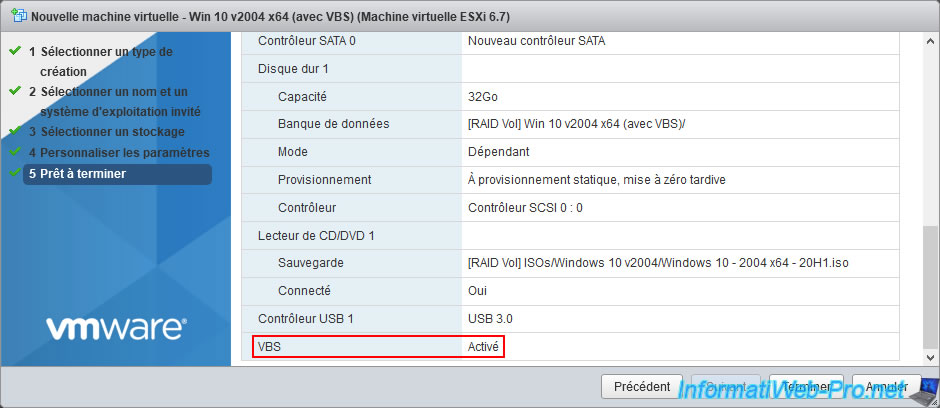

Un résumé de la configuration apparait.

Cliquez sur Terminer.

En bas du résumé, vous verrez que VBS sera activé sur cette machine virtuelle Windows 10.

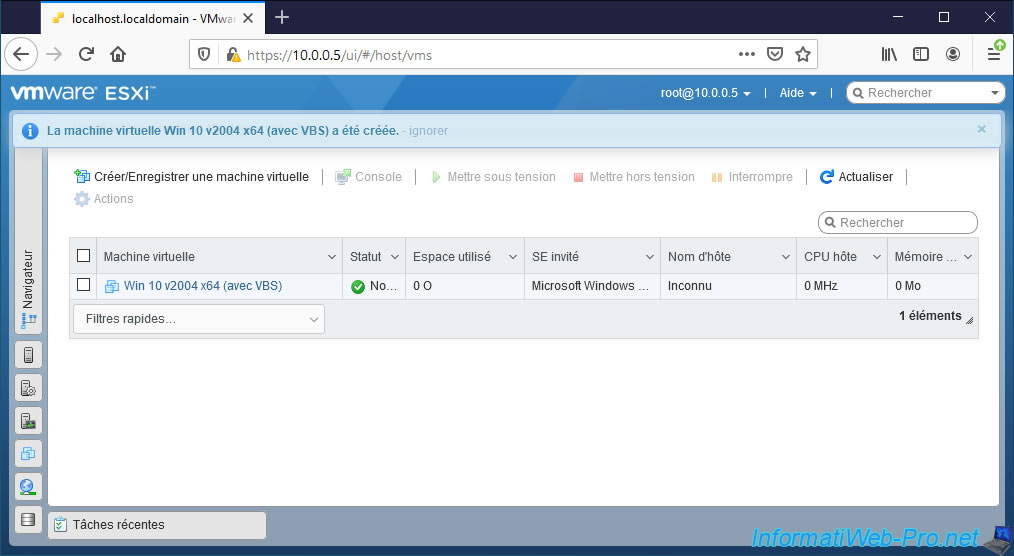

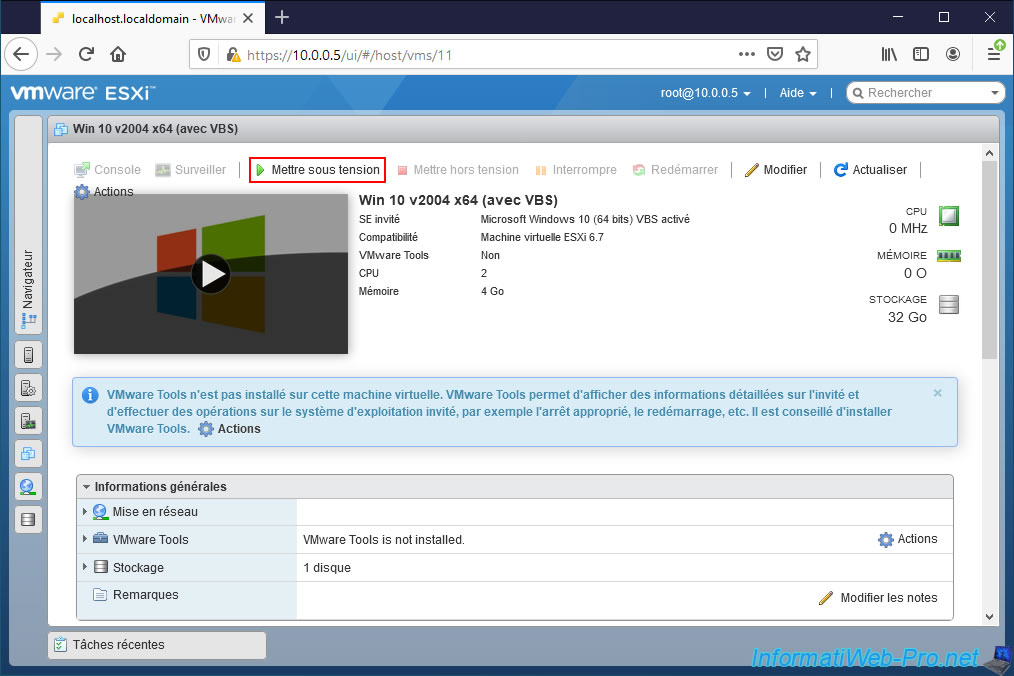

Le message "La machine virtuelle Win 10 v2004 x64 (avec VBS) a été créée" apparait.

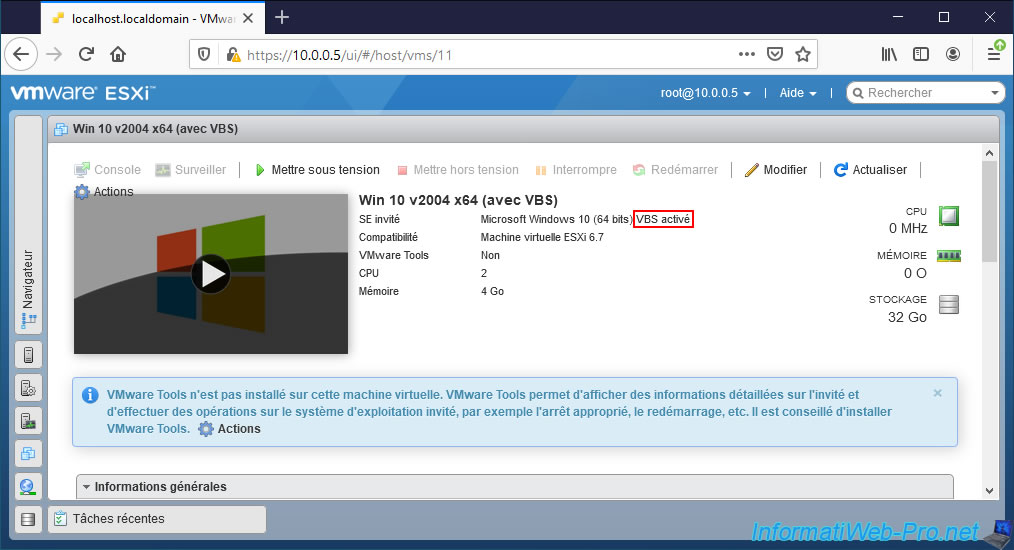

Si vous regardez le nom du "SE invité" affiché par VMware ESXi, vous verrez qu'il est indiqué "VBS activé" après son nom (dans notre cas : Microsoft Windows 10 (64 bits)).

6. Installer Windows 10 et les VMware Tools

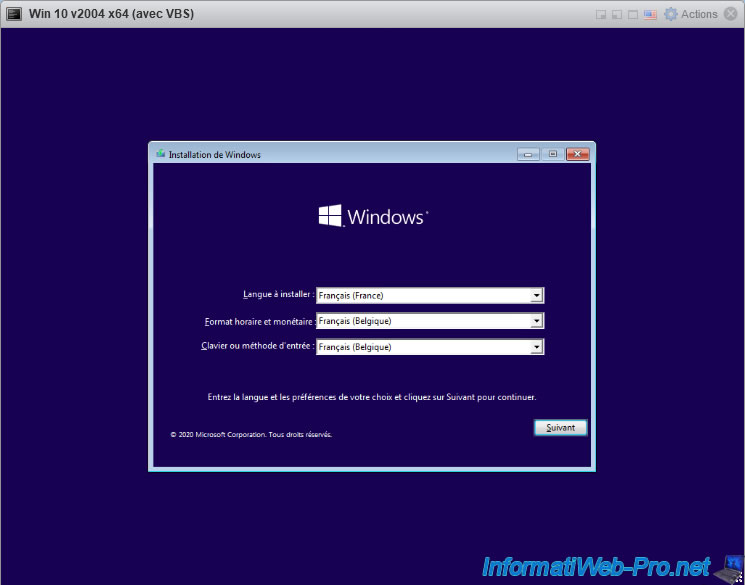

Pour l'installation de Windows 10 ou de Windows Server 2016, il n'y a rien de spécial.

Démarrez la machine virtuelle.

Installez Windows normalement dans la machine virtuelle.

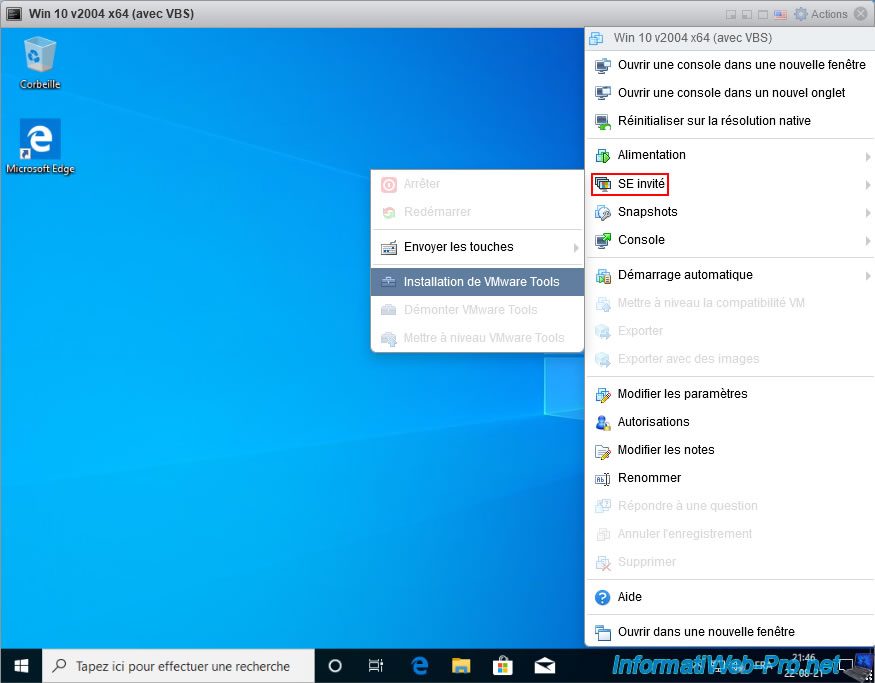

Puis, installez les VMware Tools à l'intérieur de la machine virtuelle comme vous le faites habituellement.

7. Activer l'hyperviseur Hyper-V

Pour protéger votre machine virtuelle, VBS utilise l'hyperviseur de Microsoft (Hyper-V) disponible notamment sous Windows 10 et Windows Server 2016 pour isoler la machine virtuelle.

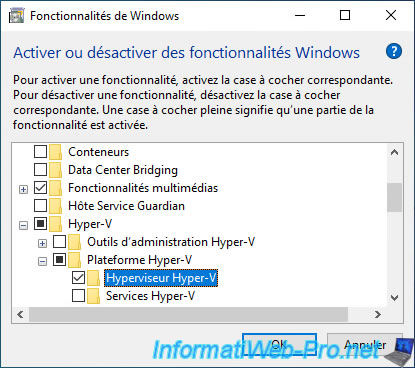

Vous devrez donc activer la fonctionnalité "Hyperviseur Hyper-V" disponible sous Windows 10.

Pour cela, ouvrez le panneau de configuration, puis allez dans : Programmes : désinstaller un programme -> Activer ou désactiver des fonctionnalités Windows.

Puis, cochez la case "Hyperviseur Hyper-V" disponible dans : Hyper-V -> Plateforme Hyper-V.

Ensuite, cliquez sur OK.

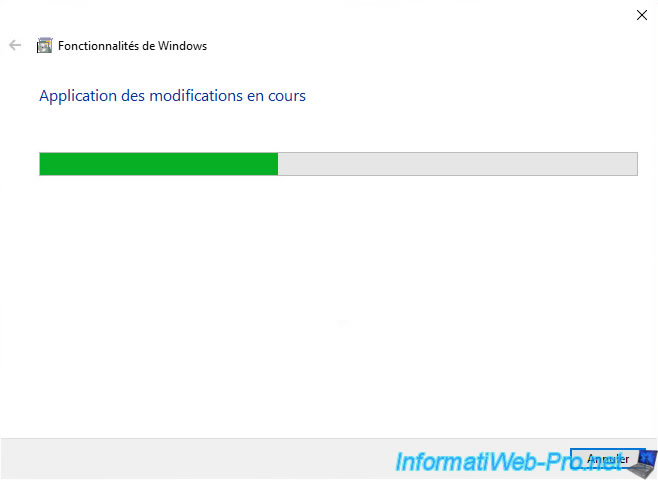

Windows applique les modifications nécessaires.

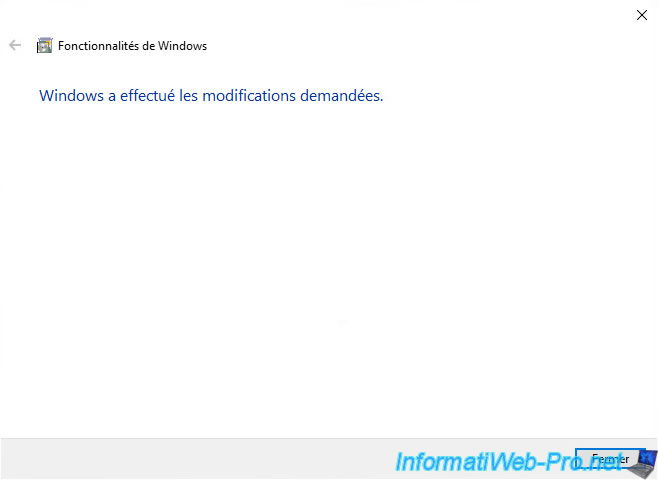

Ensuite, cliquez sur Fermer.

8. Activer la fonctionnalité VBS dans le système d'exploitation invité

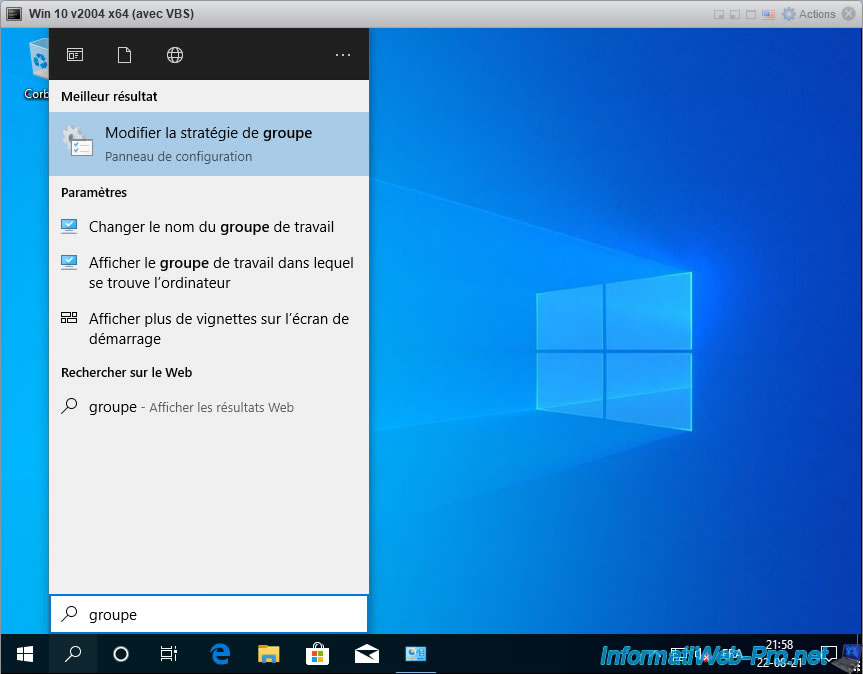

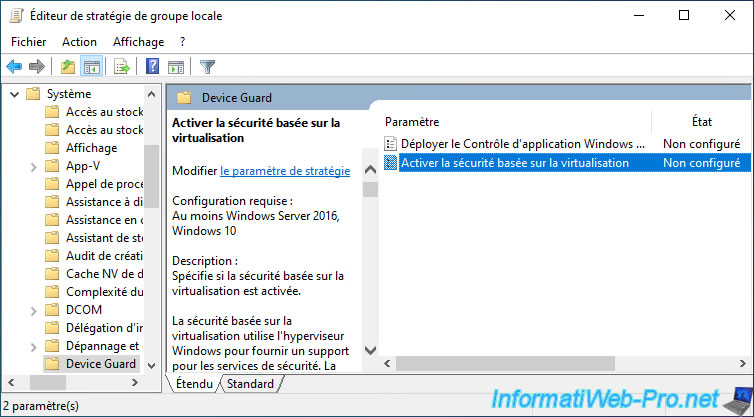

Ouvrez le menu démarrer de Windows 10, tapez "groupe" et cliquez sur le résultat "Modifier la stratégie de groupe".

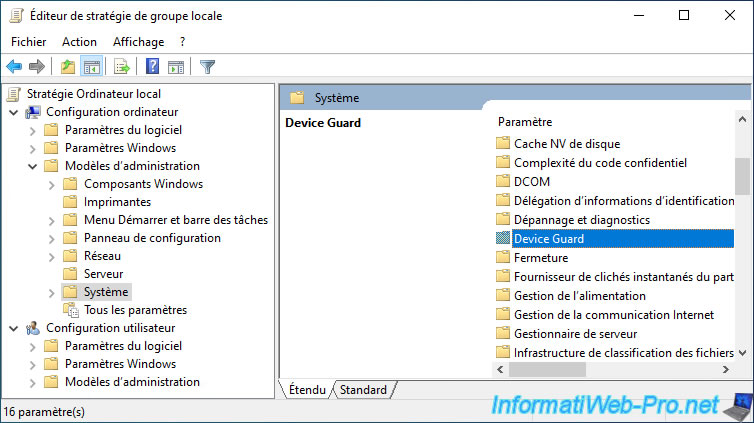

Dans l'éditeur de stratégie de groupe locale qui apparait, allez dans : Configuration ordinateur -> Modèles d'administration -> Système -> Device Guard.

Dans le dossier "Device Guard", faites un double clic sur la stratégie "Activer la sécurité basée sur la virtualisation".

Note : l'activation de cette stratégie de groupe permet d'activer la fonctionnalité "Windows Defender Credential Guard" disponible sous Windows 10, Windows Server 2016 et Windows Server 2019.

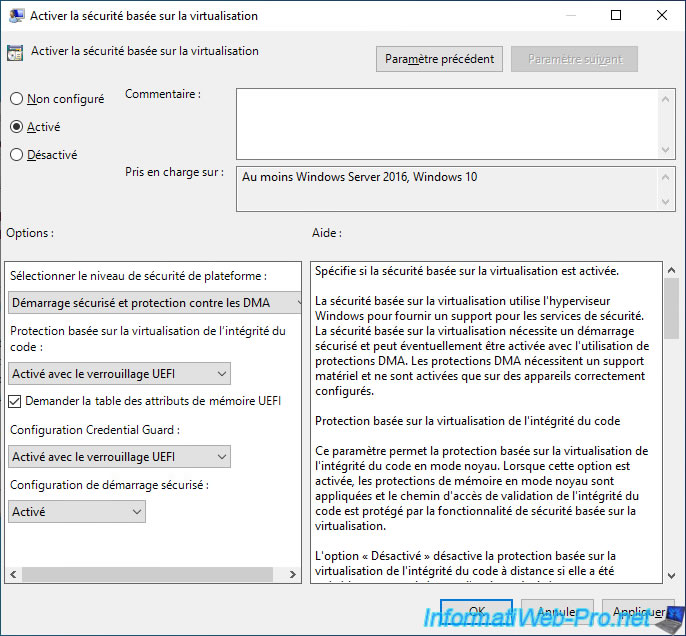

Activez cette stratégie "Activer la sécurité basée sur la virtualisation" et configurez les options disponibles en fonction de vos besoins :

- Sélectionner le niveau de sécurité de plateforme :

- Démarrage sécurisé : VBS nécessite un démarrage sécurisé.

- Démarrage sécurisé et protection contre les DMA : permet d'utiliser aussi des protections DMA en plus du démarrage sécurisé. Néanmoins, ces protections DMA nécessitent le support de l'IOMMU dans le matériel de l'hôte physique et de la machine virtuelle.

Source : Utiliser des clés de registre pour activer la protection basée sur la virtualisation de l'intégrité du code

- Protection basée sur la virtualisation de l'intégrité du code :

- Activé avec le verrouillage UEFI : permet de s'assurer que cette protection basée sur la virtualisation (VBS) ne pourra pas être désactivée à distance.

- Activé sans verrouillage : permet d'autoriser la désactivation de cette protection basée sur la virtualisation (VBS) à distance grâce aux stratégies de groupe.

- Désactivé : permet de désactiver cette protection basée sur la virtualisation (VBS) si celle-ci avait été activée précédemment avec la valeur "Activé sans verrouillage".

- Non configuré : ce paramètre ne sera pas configuré dans le registre de l'ordinateur et celui-ci restera donc non configuré.

Néanmoins, dans le cas où ce paramètre sera configuré sur l'ordinateur client et que vous gérez cette stratégie de groupe depuis un contrôleur de domaine, sélectionner "Non configuré" permettra d'utiliser la valeur configurée au préalable sur le poste client.

- Demande la table des attributs de mémoire UEFI : permet d'activer la protection basée sur la virtualisation (VBS) uniquement sur les ordinateurs (ou machines virtuelles) supportant l'UEFI et qui sont compatibles avec cette fonctionnalité.

En effet, l'activation de cette fonctionnalité VBS sur un ordinateur non compatible peut entrainer divers problèmes (incompatibilités, pertes de données, ... comme précisé dans la description de cette stratégie). - Configuration Credential Guard : permet d'activer ou non Credential Guard avec VBS pour protéger les informations d'identification.

A nouveau, vous aurez le choix entre 4 valeurs :- Activé avec le verrouillage UEFI : permet d'empêcher la désactivation à distance de cette fonctionnalité "Credential Guard".

- Activé sans verrouillage : permet d'autoriser la désactivation de cette fonctionnalité "Credential Guard" à distance grâce aux GPOs.

- Désactivé : permet de désactiver cette fonctionnalité "Credential Guard" à distance si celle-ci avait été activée précédemment avec la valeur "Activé sans verrouillage".

- Non configuré : ce paramètre ne sera pas configuré et celui-ci restera donc non configuré.

Mais, si vous sélectionnez "Non configuré" sur un contrôleur de domaine et que cette stratégie avait aussi été configurée sur l'ordinateur client. Alors, cela permet de conserver la valeur configurée sur cet ordinateur client.

- Configuration de démarrage sécurisé :

- Activé : permet d'activer le lancement sécurisé si le matériel (virtuel dans ce cas-ci) le supporte.

- Désactiver : permet de désactiver le lancement sécurisé

- Non configuré : permet de ne pas configurer ce paramètre sur cet ordinateur client et ainsi de configurer ce paramètre à distance depuis un contrôleur de domaine.

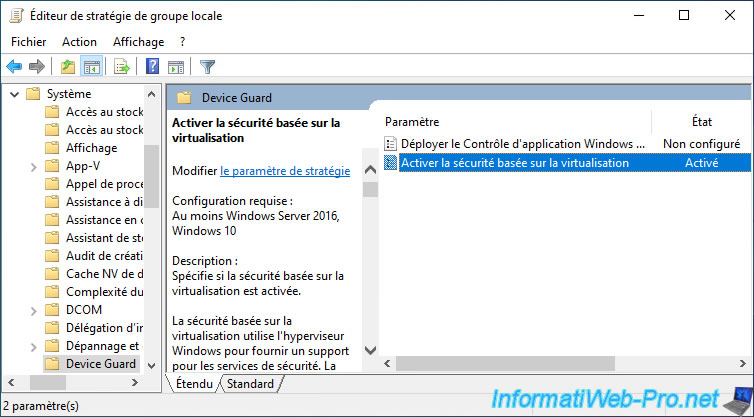

La stratégie "Activer la sécurité basée sur la virtualisation" a été activée.

Une fois cette stratégie de groupe configurée, n'oubliez pas de mettre à jour la stratégie de groupe en redémarrant la machine virtuelle ou en utilisant la commande :

Batch

gpupdate /force

Partager ce tutoriel

A voir également

-

VMware 25/5/2022

VMware ESXi 6.0 - Installer le client web VMware Host Client

-

VMware 27/5/2022

VMware ESXi 6.5 - Ajouter un pilote réseau dans l'ISO d'installation

-

VMware 29/6/2022

VMware ESXi 6.7 - Accéder à distance à une VM via VNC

-

VMware 9/12/2022

VMware ESXi 6.7 - Gérer les disques durs virtuels de vos VMs depuis la console VMRC

Pas de commentaire