- VMware

- VMware ESXi, VMware vSphere

- 22 juin 2022 à 16:53

-

Lorsque vous installez l'hyperviseur VMware ESXi 6.7, par défaut, un certificat SSL est utilisé pour sécuriser la connexion entre votre ordinateur et ce serveur via le protocole HTTPS.

Néanmoins, par défaut, VMware ESXi utilise un certificat auto-signé. Ce qui provoquera l'apparition d'un avertissement de sécurité lorsque vous tenterez d'accéder à son interface web.

Attention : cela ne concerne que les hyperviseurs VMware ESXi qui ne sont pas liés à un serveur VMware vCenter Server (VCSA).

En effet, si celui-ci est lié à un serveur VMware vCenter Server (VCSA), son certificat n'est plus un certificat auto-signé, mais un certificat signé par l'autorité de certification interne "VMCA" présente sur le serveur VMware vCenter Server (VCSA) concerné.

- Pré-requis

- Avertissement de sécurité affiché par défaut

- Définir un nom de domaine pour votre hyperviseur VMware ESXi

- Créer un enregistrement DNS pour votre hyperviseur VMware ESXi

- Remplacer le certificat de VMware ESXi par un certificat SSL valide

1. Pré-requis

Pour sécuriser votre hyperviseur VMware ESXi avec un certificat valide, vous aurez besoin de :

- un serveur DNS interne ou un contrôleur de domaine Active Directory (sur lequel un serveur DNS sera automatiquement installé)

- une autorité de certification sous Windows Server (dans notre cas) ou sous Linux

Dans notre cas, nous utiliserons un serveur sous Windows Server 2016 qui agira en tant que contrôleur de domaine Active Directory et en tant qu'autorité de certification.

2. Avertissement de sécurité affiché par défaut

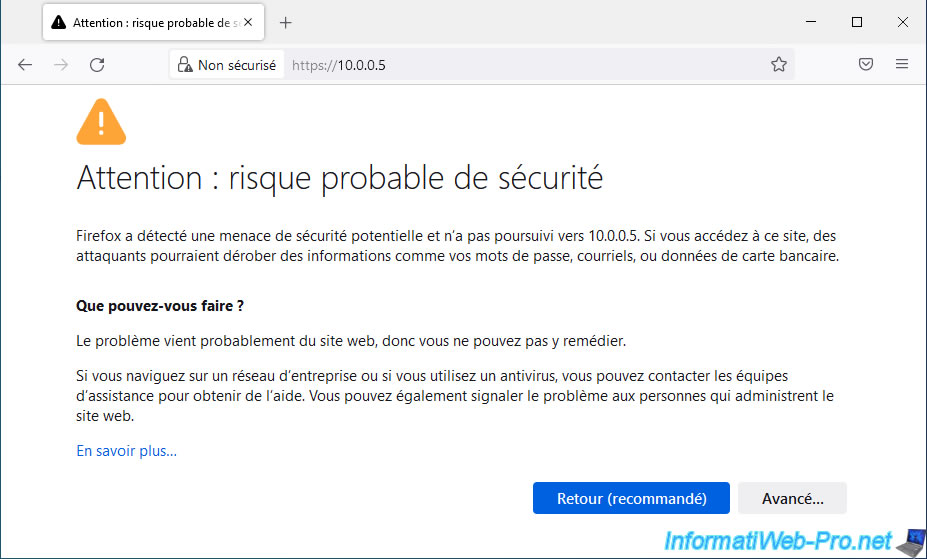

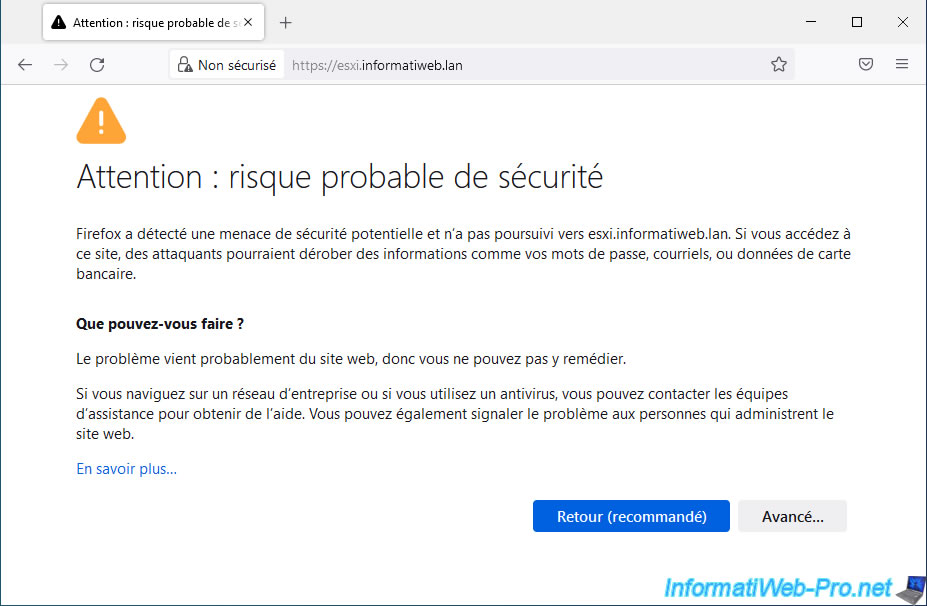

Comme vous pouvez le voir, par défaut, lorsque vous accédez à l'interface web de votre hyperviseur VMware ESXi, un avertissement s'affiche.

Avec Mozilla Firefox, vous verrez l'avertissement "Attention : risque probable de sécurité" apparaitre.

Cliquez sur : Avancé.

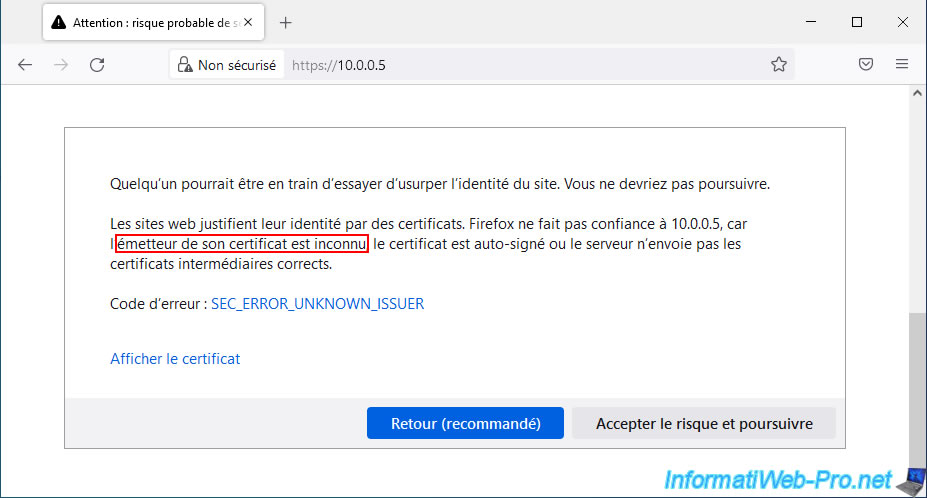

Comme vous pouvez le voir, Firefox ne fait pas confiance à votre serveur VMware ESXi, car l'émetteur de son certificat est inconnu.

Autrement dit, le certificat SSL utilisé par défaut n'a pas été signé par une autorité de certification reconnue par défaut par Firefox (ou par votre ordinateur pour les autres navigateurs web).

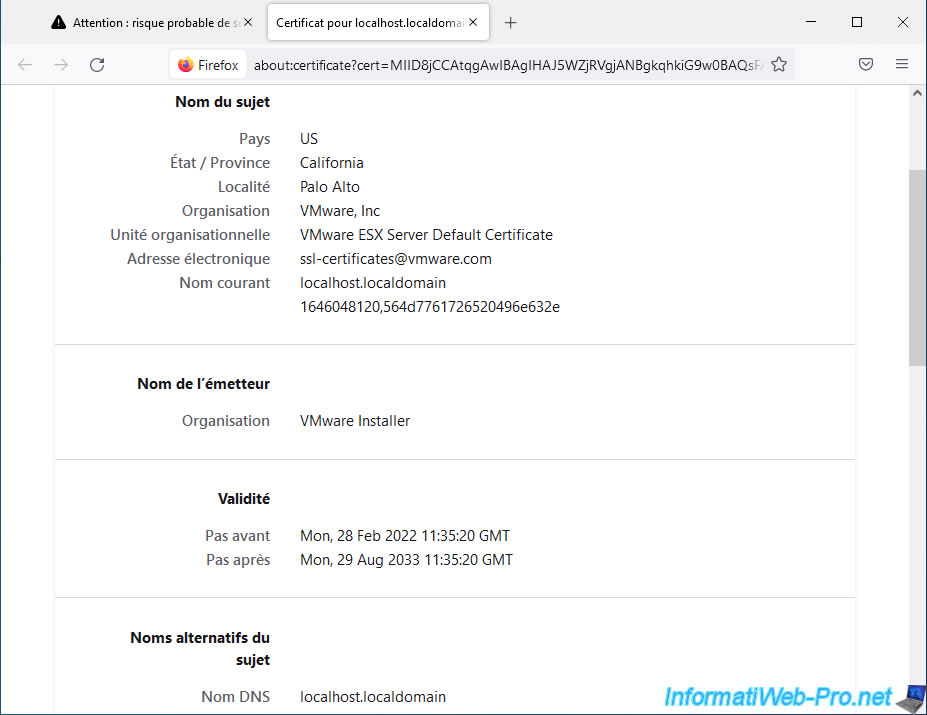

Si vous cliquez sur le lien "Afficher le certificat", vous verrez que l'émetteur est "VMware Installer" (qui est un nom fictif).

3. Définir un nom de domaine pour votre hyperviseur VMware ESXi

Pour générer un certificat SSL valide pour votre hyperviseur, vous devrez lui définir un nom de domaine.

Ensuite, ce nom de domaine devra être indiqué en tant que nom commun (CN) dans le certificat SSL délivré.

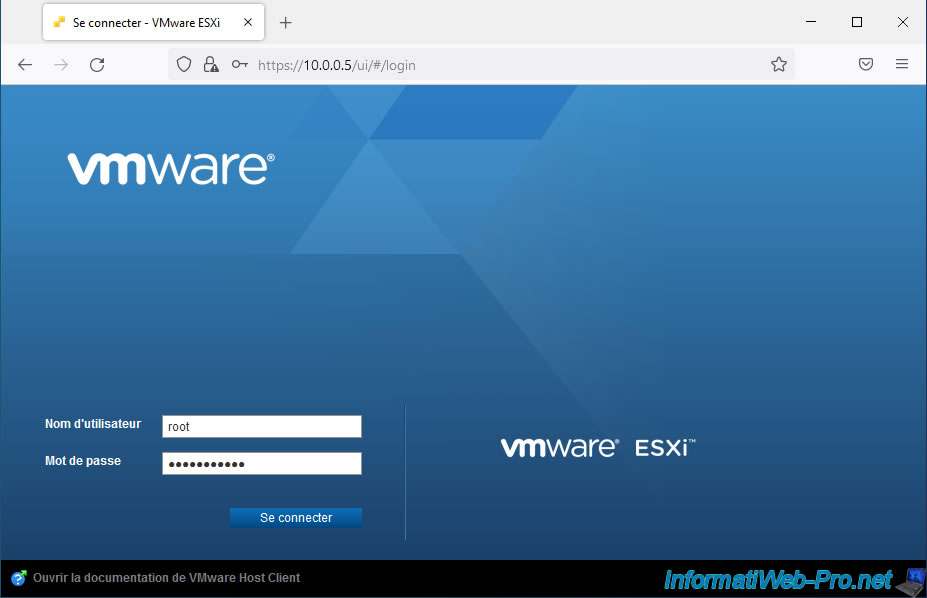

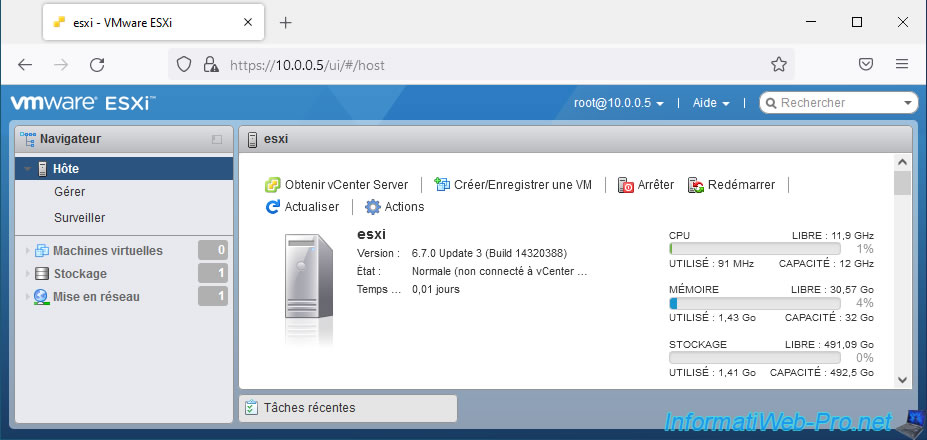

Pour commencer, connectez-vous en tant que "root" sur votre hyperviseur VMware ESXi.

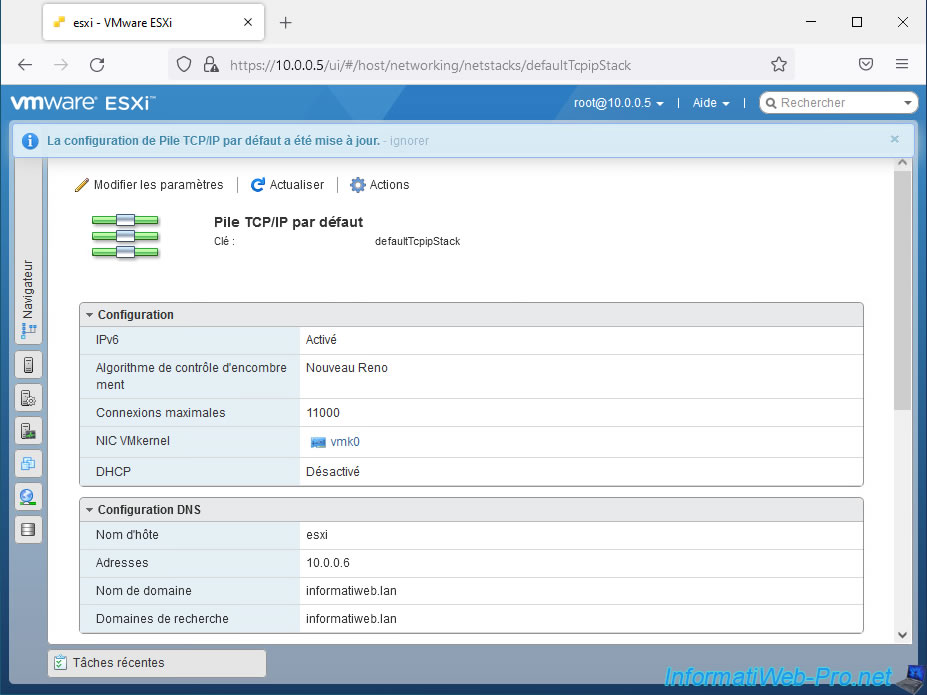

Les informations concernant votre hyperviseur VMware ESXi apparaissent.

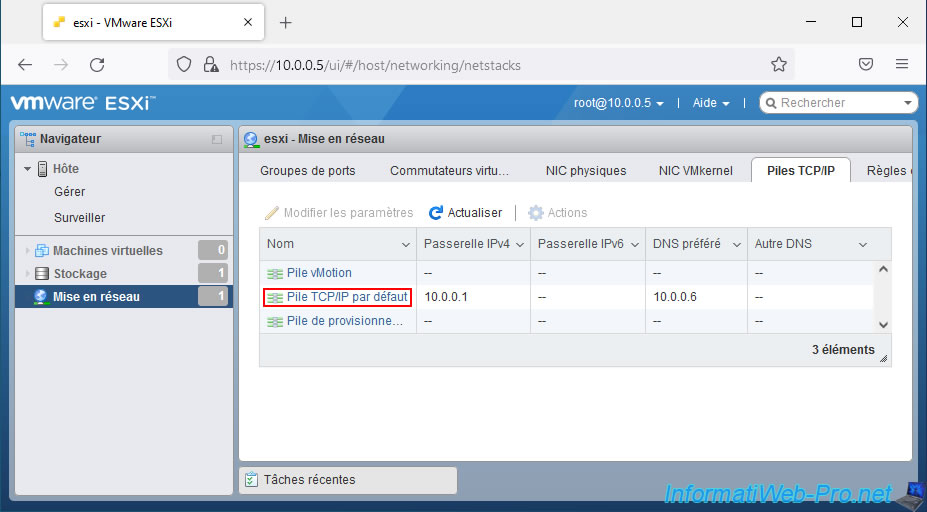

Allez dans la section "Mise en réseau", puis dans l'onglet "Piles TCP/IP".

Ensuite, cliquez sur le lien "Pile TCP/IP par défaut".

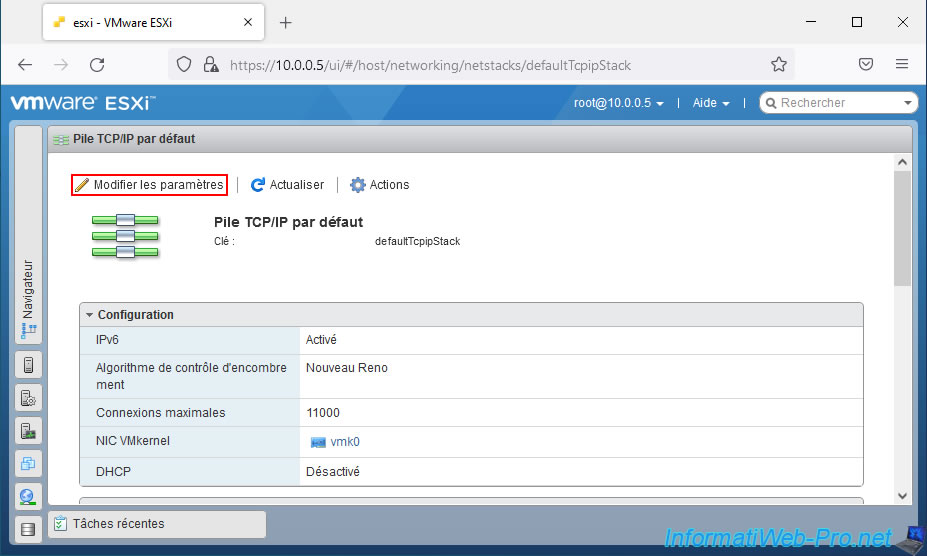

Sur la page "Pile TCP/IP par défaut" qui apparait, cliquez sur le lien : Modifier les paramètres.

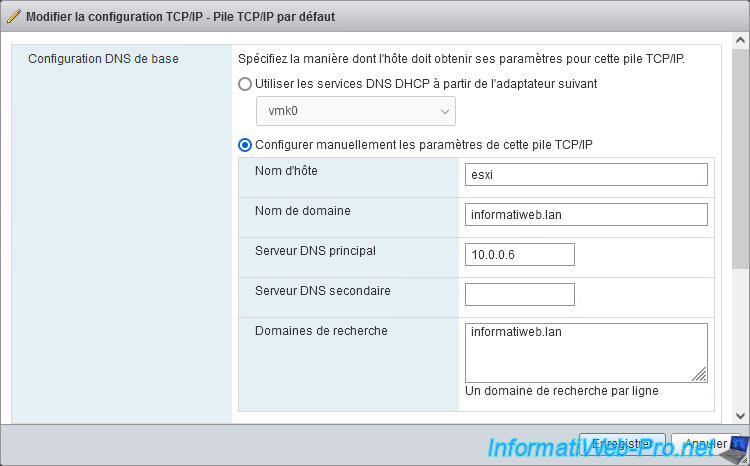

Dans la fenêtre "Modifier la configuration TCP/IP - Pile TCP/IP par défaut" qui s'affiche, sélectionnez "Configurer manuellement les paramètres de cette pile TCP/IP", puis indiquez :

- Nom d'hôte : le nom qui sera utilisé en tant que sous-domaine pour votre hyperviseur VMware ESXi.

Dans notre cas : esxi. - Nom de domaine : votre nom de domaine Active Directory ou votre nom de domaine interne racine.

Dans notre cas : informatiweb.lan. - Serveur DNS principal : l'adresse IP de votre serveur DNS interne.

Dans une infrastructure Active Directory, vous indiquerez l'adresse IP d'un contrôleur de domaine situé sur le même réseau que votre hyperviseur VMware ESXi.

Dans notre cas, l'adresse IP de notre contrôleur de domaine Active Directory est : 10.0.0.6. - Serveur DNS secondaire : l'adresse IP d'un serveur DNS interne secondaire (si applicable) permettant de résoudre le nom de domaine indiqué précédemment.

- Domaines de recherche : idem que le nom de domaine. Ceci permet à votre hyperviseur VMware ESXi de résoudre les noms courts en adresse IP grâce à votre serveur DNS interne.

Dans notre cas : informatiweb.lan.

Exemple : si votre hyperviseur VMware ESXi souhaite connaitre l'adresse IP du serveur "ad", il tentera d'obtenir l'adresse IP du serveur "ad.informatiweb.lan" depuis un des serveurs DNS renseignés précédemment.

Une fois les informations ci-dessus renseignées, cliquez sur Enregistrer.

Le message "La configuration de Pile TCP/IP par défaut a été mise à jour" apparait.

4. Créer un enregistrement DNS pour votre hyperviseur VMware ESXi

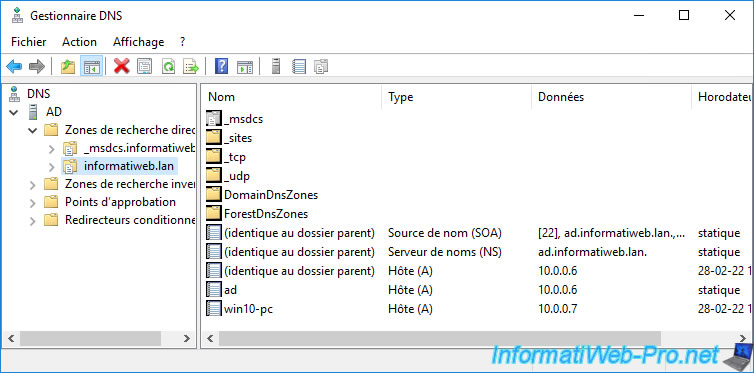

Pour pouvoir accéder à votre hyperviseur VMware ESXi grâce à son nom de domaine (indiqué précédemment), vous devez créer l'enregistrement DNS correspondant sur votre serveur DNS interne.

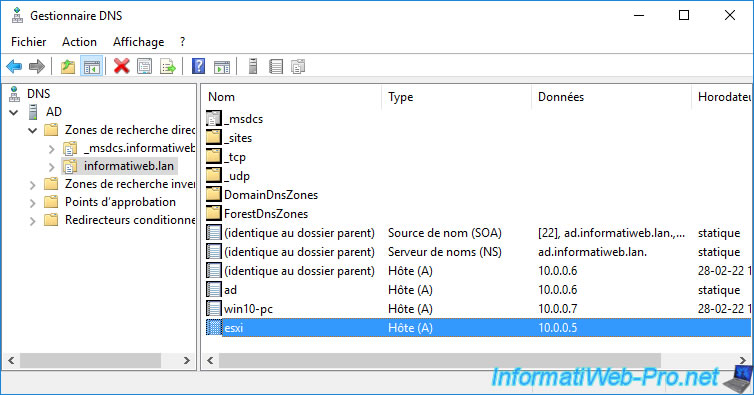

Pour cela, ouvrez le "Gestionnaire DNS" de votre serveur DNS interne.

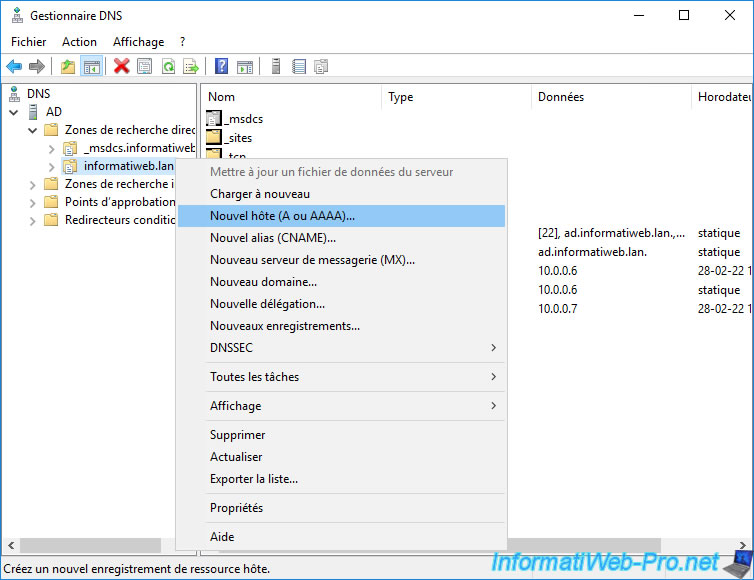

Ensuite, faites un clic droit "Nouvel hôte (A ou AAAA)" sur votre nom de domaine interne dans "Zones de recherche directe".

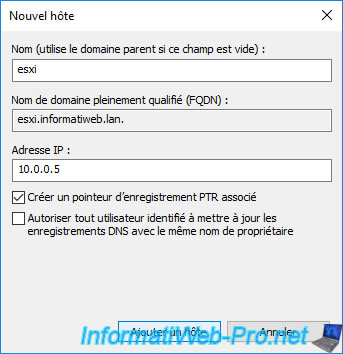

Indiquez le nom court (dans notre cas : esxi) et l'adresse IP de votre hyperviseur VMware ESXi, puis cliquez sur Ajouter un hôte.

Notez que la création du pointeur d'enregistrement PTR associé n'est possible que si la zone de recherche inversée correspondante est créée sur votre serveur DNS interne.

Si vous ne possédez qu'un serveur VMware ESXi, cela n'est pas obligatoire. Néanmoins, si vous êtes dans une infrastructure VMware vSphere avec au moins un serveur VMware vCenter, vous devrez créer cette zone de recherche inversée pour éviter divers problèmes.

Pour créer une zone de recherche inversée sur votre serveur DNS interne, référez-vous à l'étape "4. Créer une zone de recherche inversée (adresse IP -> domaine)" de notre tutoriel concernant la création d'un serveur DNS.

L'enregistrement DNS pour votre hyperviseur VMware ESXi a été créé.

5. Remplacer le certificat de VMware ESXi par un certificat SSL valide

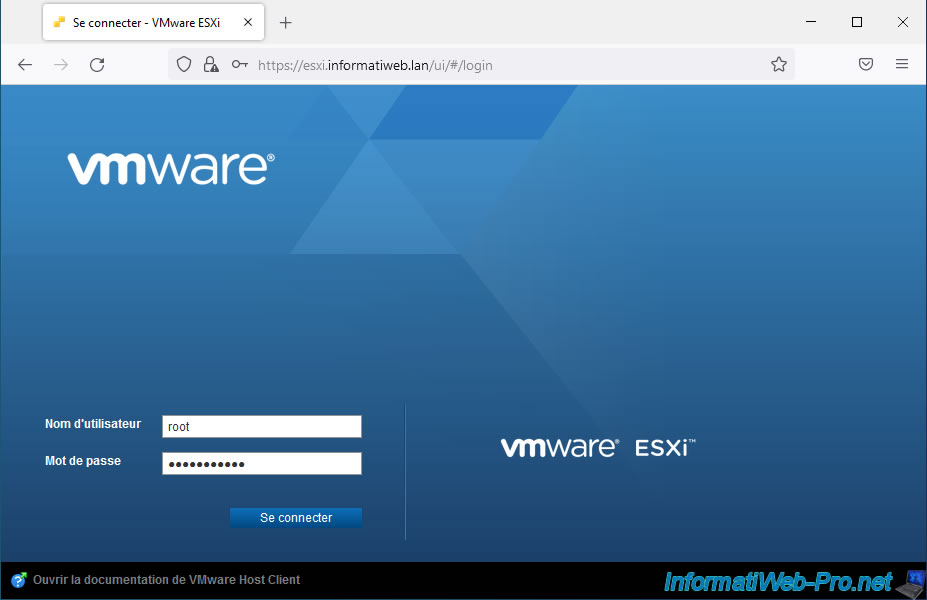

Pour commencer, accédez à votre hyperviseur VMware ESXi en utilisant le nom de domaine créé précédemment pour tester votre configuration DNS.

Si l'avertissement de sécurité apparait, c'est que vous êtes probablement connecté à votre hyperviseur VMware ESXi.

Ignorez cet avertissement pour le moment.

Connectez-vous en tant que "root".

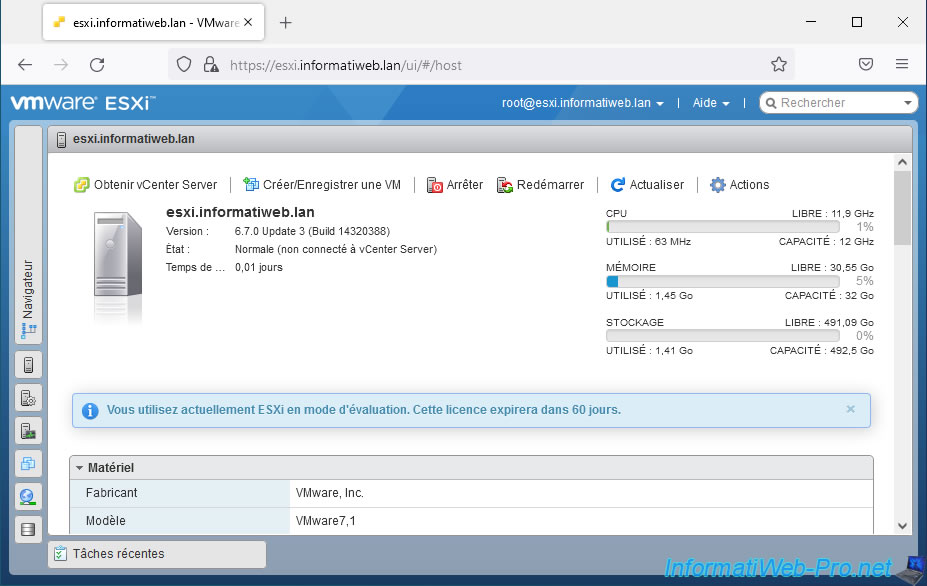

Comme vous pouvez le voir, le nom de votre hyperviseur VMware ESXi a changé.

Dans notre cas, nous voyons notre domaine "esxi.informatiweb.lan" apparaitre dans la page, ainsi que dans le nom de l'onglet.

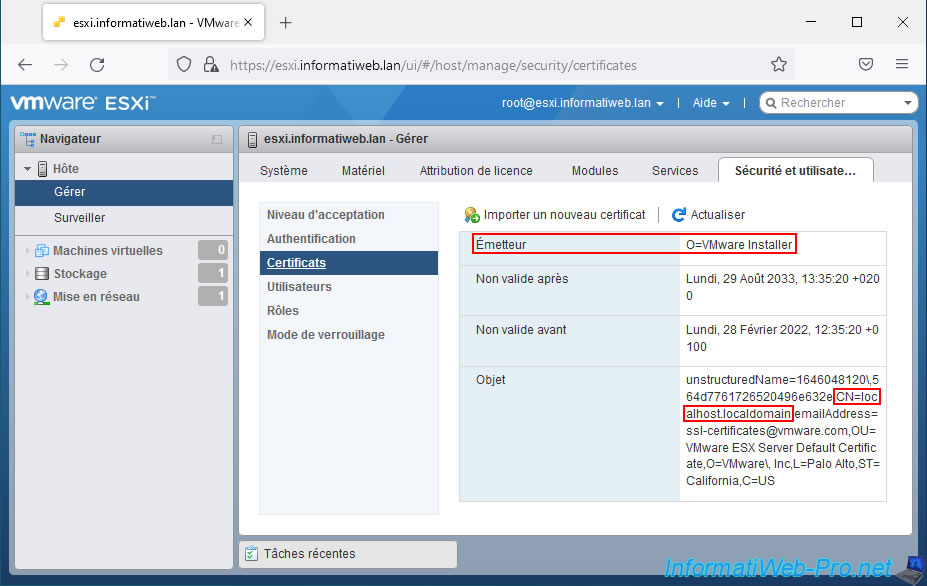

Allez dans : Hôte -> Gérer -> Sécurité et utilisateurs -> Certificats.

Note : comme vous pouvez le voir, actuellement, le certificat utilisé est celui par défaut émis par "VMware Installer" et valable pour le domaine "localhost.localdomain".

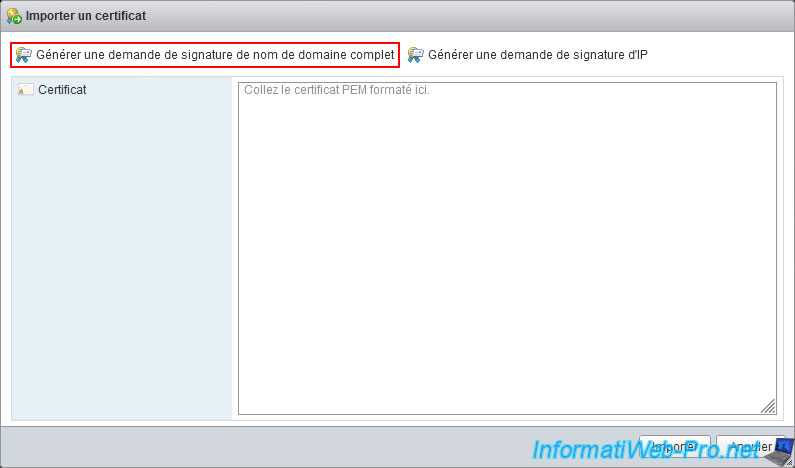

Cliquez sur "Générer une demande de signature de nom de domaine complet" pour pouvoir demander un certificat qui sera valide pour le nom de domaine complet (ex : esxi.informatiweb.lan) de votre hyperviseur VMware ESXi.

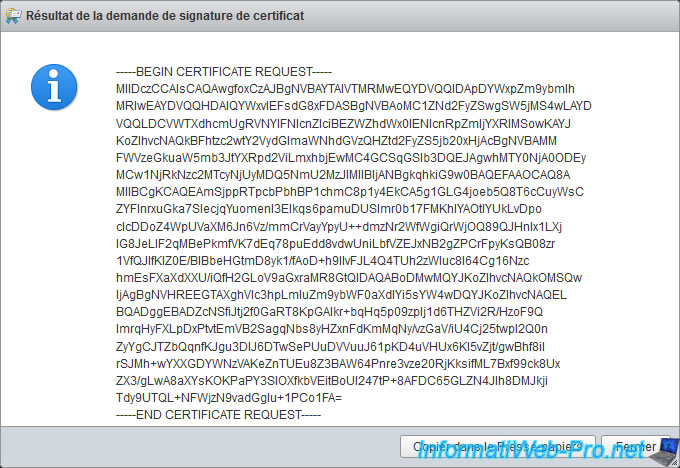

Le résultat de la demande de signature de certificat apparait.

Copiez le texte en incluant la ligne de début (-----BEGIN CERTIFICATE REQUEST-----) et celle de fin (-----END CERTIFICATE REQUEST-----).

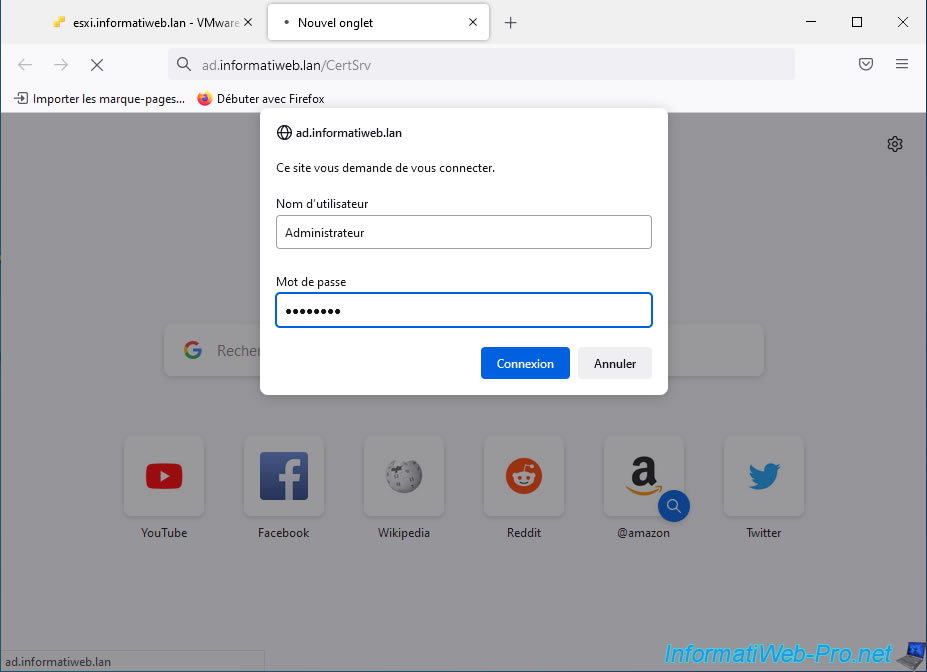

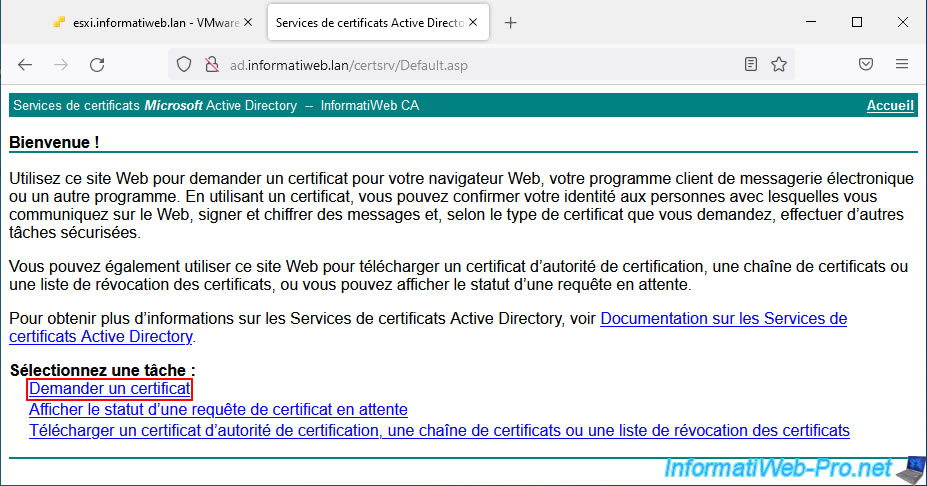

Connectez-vous à l'interface web de votre autorité de certification sous Windows Server en vous connectant à l'adresse : https://ad.informatiweb.lan/CertSrv.

Si votre navigateur web vous demande de vous identifier sur votre autorité de certification (comme c'est le cas sur l'image ci-dessous), connectez-vous en tant qu'administrateur (ou un utilisateur autorisé à délivrer des certificats basés sur le modèle de certificat "Serveur web").

Sur la page "Services de certificats Microsoft Active Directory -- [nom de votre autorité de certification]" qui s'affiche, cliquez sur le lien : Demander un certificat.

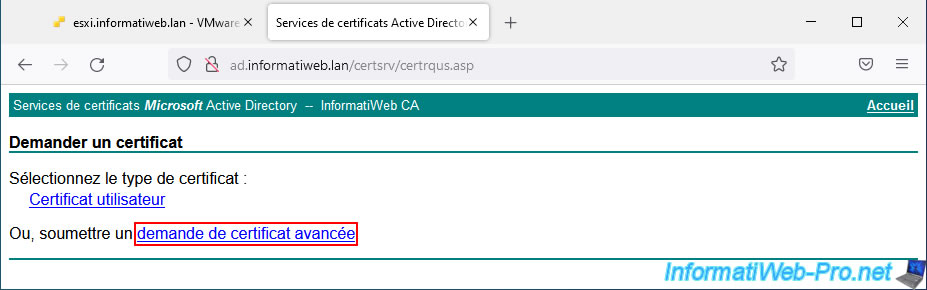

Ensuite, cliquez sur le lien : demande de certificat avancée.

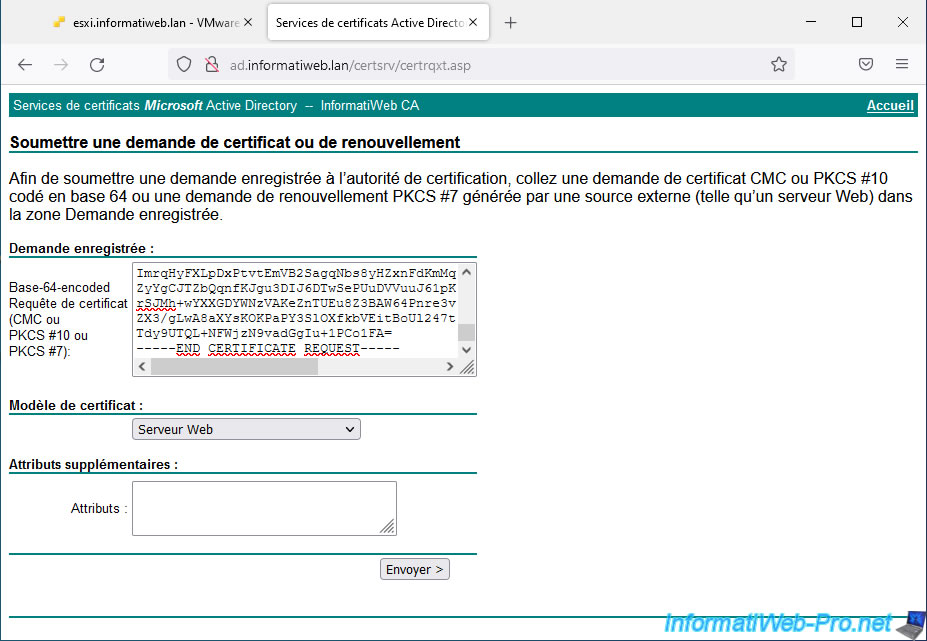

Sur la page "Soumettre une demande de certificat ou de renouvellement" qui s'affiche, collez la demande de signature de certificat copiée précédemment dans la case "Base-64-encoded Requête de certificat (CMC ou PKCS #10 ou PKCS #7)".

Ensuite, sélectionnez le modèle de certificat "Serveur Web" et cliquez sur "Envoyer".

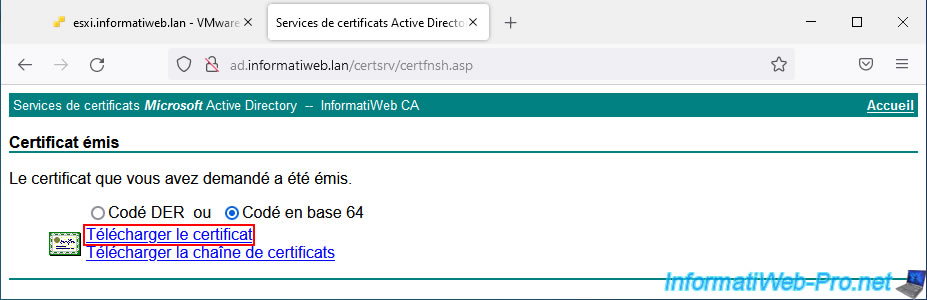

Sur la page "Certificat émis" qui apparait, sélectionnez "Codé en base 64" pour obtenir votre certificat au format PEM (qui est un format texte utilisé habituellement sous Linux) et cliquez sur : Télécharger le certificat.

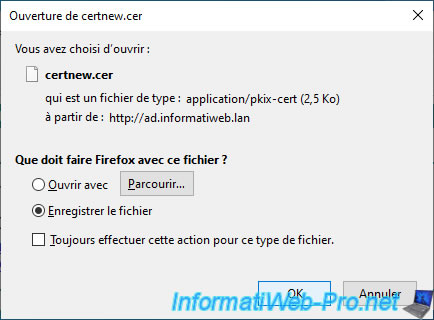

Votre autorité de certification vous propose de télécharger un fichier "certnew.cer".

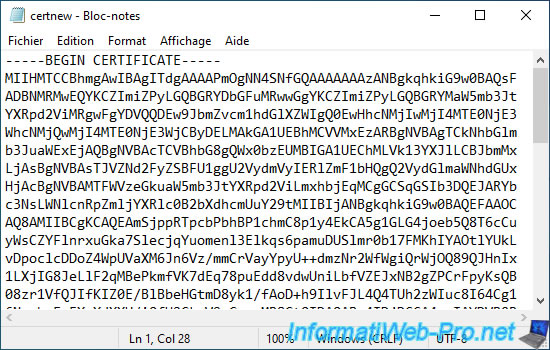

Ouvrez ce fichier "certnew.cer" avec le bloc-notes et vous verrez que celui-ci ressemble à ceci :

Plain Text

-----BEGIN CERTIFICATE----- xxxxxxxxxxxxxxxxxxxxxxxxxxxx... -----END CERTIFICATE-----

Note : si ce n'est pas le cas chez vous, c'est que vous avez oublié de sélectionner "Codé en base 64" avant de télécharger votre certificat.

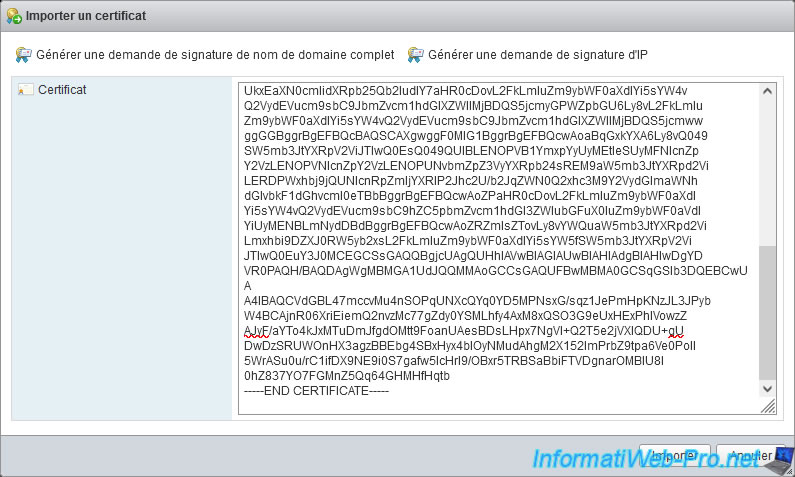

Copiez le contenu du fichier "certnew.cer" téléchargé précédemment dans la grande case "Certificat" de VMware ESXi.

Ensuite, cliquez sur Importer.

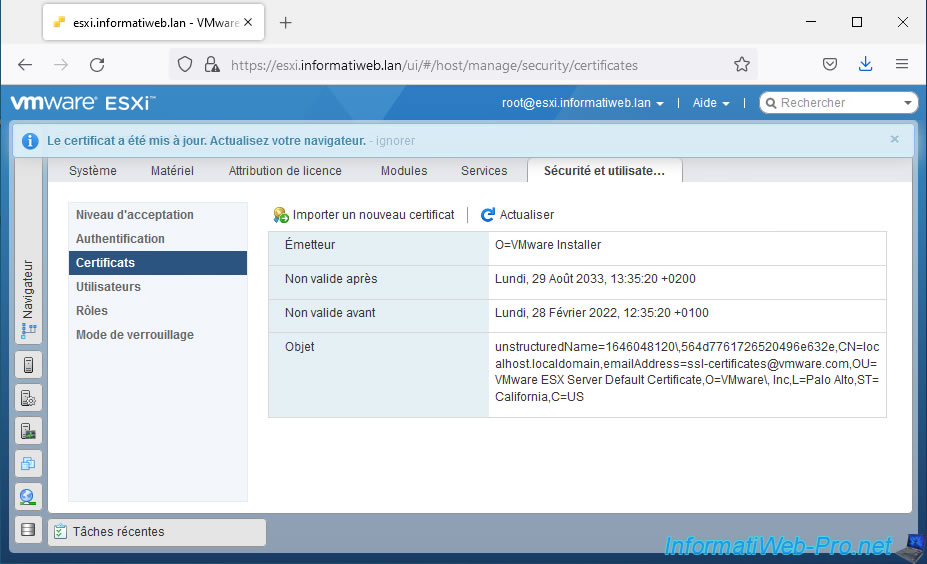

Le message "Le certificat a été mis à jour. Actualisez votre navigateur." apparait.

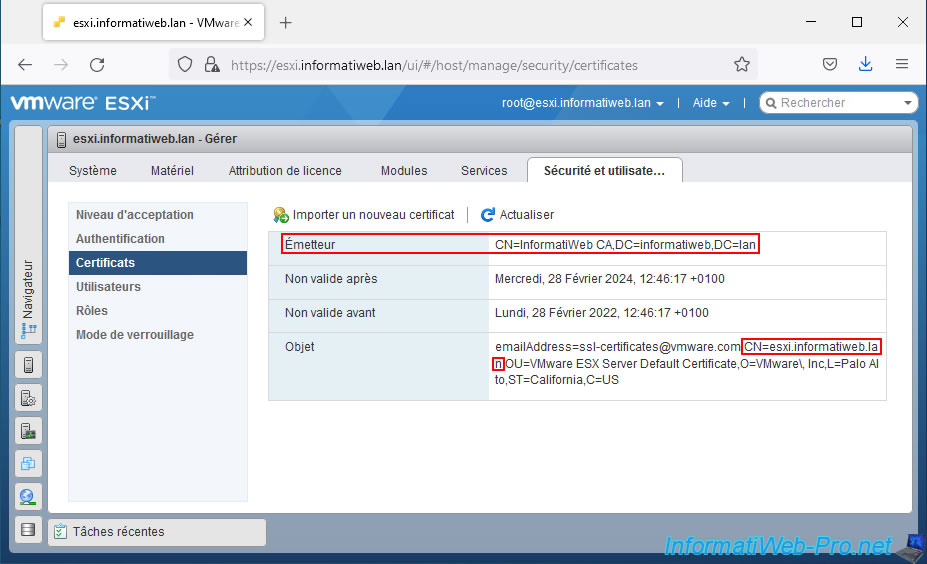

Rafraichissez la page et vous verrez que le certificat utilisé a été mis à jour.

En effet, maintenant, l'émetteur affiché correspond au nom de votre autorité de certification et ce certificat est valable pour le nom de domaine de votre hyperviseur VMware ESXi (CN=esxi.informatiweb.lan).

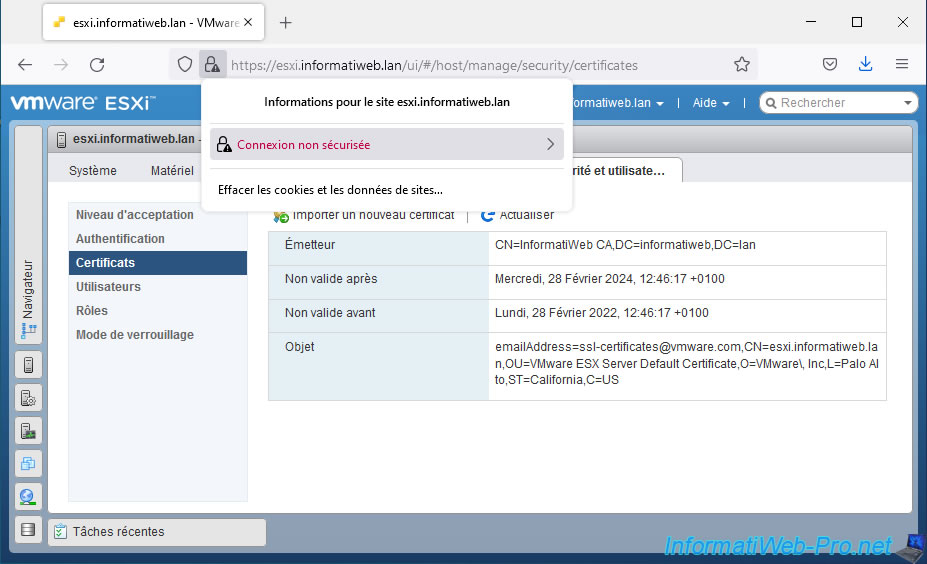

Bien que le certificat SSL de votre hyperviseur a été mis à jour, vous verrez que Firefox considère toujours la connexion comme non sécurisée.

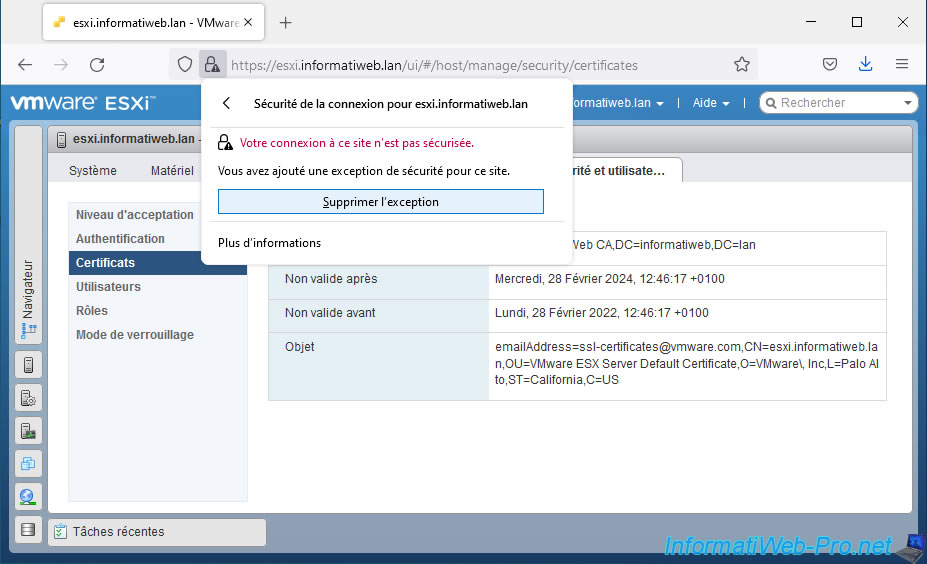

Pour régler ce problème, il vous suffit de supprimer l'exception qui avait été créée précédemment à cause du certificat SSL auto-signé.

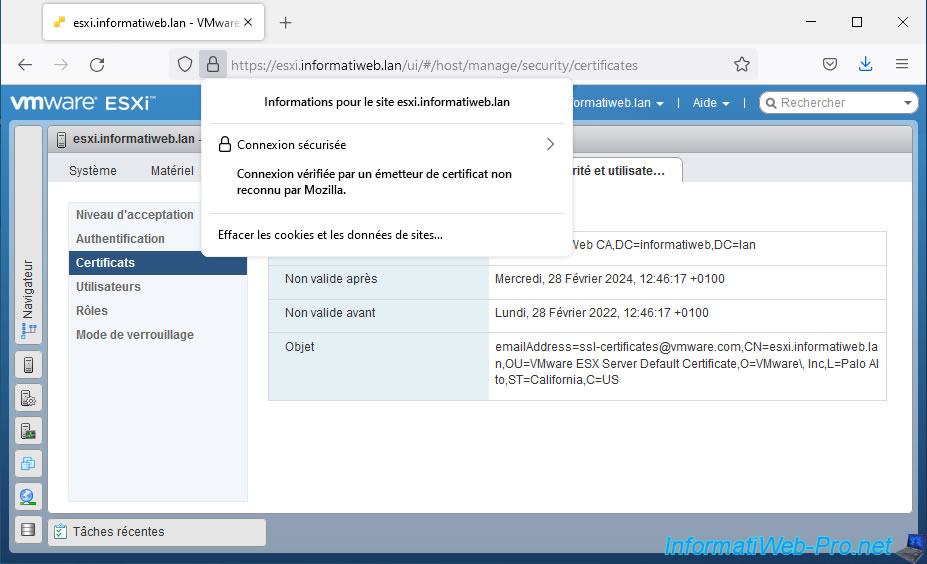

Une fois cette exception supprimée de votre navigateur web, la connexion sera considérée comme sécurisée étant donné que le certificat est valide (nom de domaine, dates de validité, ...) et qu'il émane d'une autorité de certification reconnue par votre ordinateur.

Important : si vous utilisez le navigateur web "Mozilla Firefox", vous devez aussi vous assurer que le certificat de votre autorité de certification se trouve dans le magasin de certificats de ce navigateur web.

En effet, contrairement aux autres navigateurs web qui utilisent le magasin de certificats de votre ordinateur sous Windows, Mozilla Firefox utilise son propre magasin de certificat.

Pour importer le certificat de votre autorité de certification dans le magasin de certificats de Mozilla Firefox, allez dans le menu "Outils -> Paramètres", puis allez dans "Vie privée et sécurité" et cliquez sur le bouton "Afficher les certificats" en bas de page.

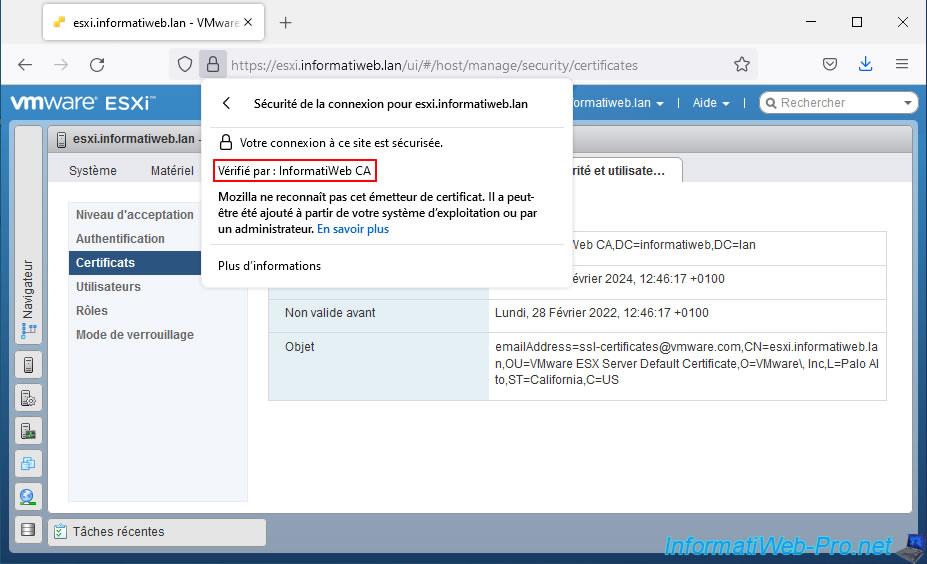

Si vous cliquez sur le statut "Connexion sécurisée", vous verrez que la connexion à ce site est sécurisée et que le certificat a été vérifié par votre autorité de certification.

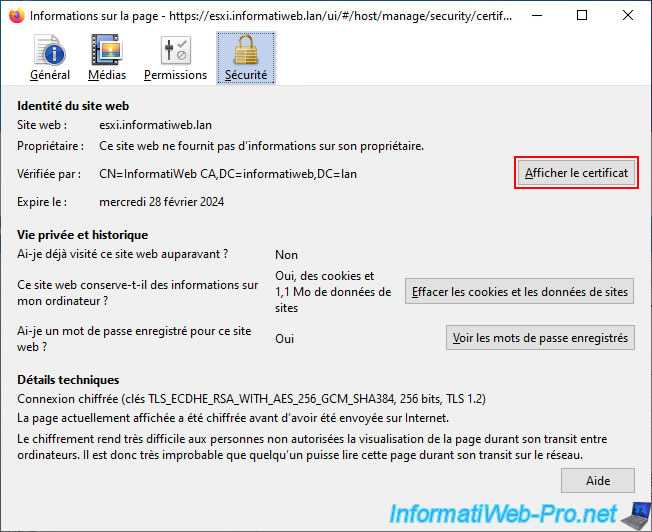

Si vous cliquez sur "Plus d'informations", vous pourrez afficher les informations concernant le certificat SSL utilisé par votre hyperviseur VMware ESXi en cliquant sur : Afficher le certificat.

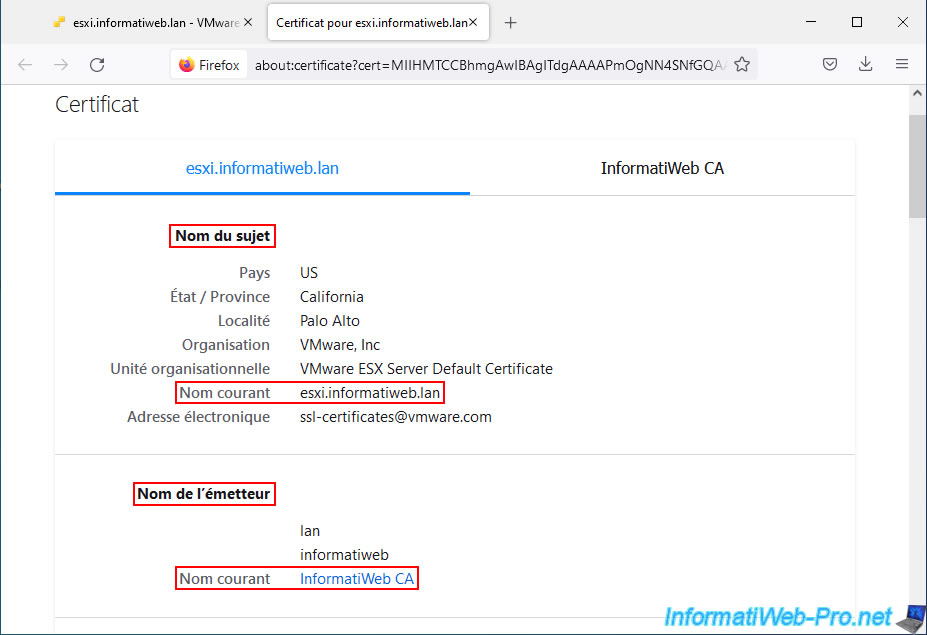

Comme vous pouvez le voir, le certificat SSL utilisé :

- est valide pour le nom de domaine de votre hyperviseur VMWare ESXi.

Dans notre cas : esxi.informatiweb.lan. - émane de votre autorité de certification.

Dans notre cas : InformatiWeb CA.

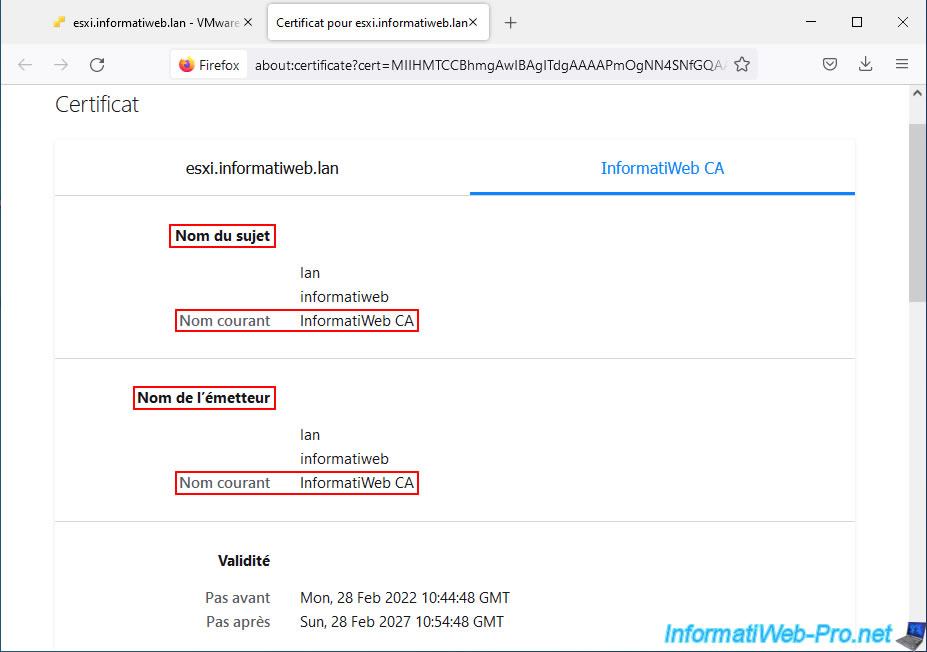

Si vous cliquez sur le 2ème onglet, vous pourrez voir les informations concernant le certificat de l'autorité de certification qui a émis ce certificat.

Partager ce tutoriel

A voir également

-

VMware 7/10/2022

VMware ESXi 6.7 - Mettre à jour VMware ESXi depuis un fichier ISO

-

VMware 30/5/2022

VMware ESXi 7.0 / 6.7 - Installer VMware ESXi et créer sa 1ère machine virtuelle

-

VMware 19/7/2024

VMware vSphere 6.7 - Configurer les paramètres des machines virtuelles

-

VMware 14/3/2025

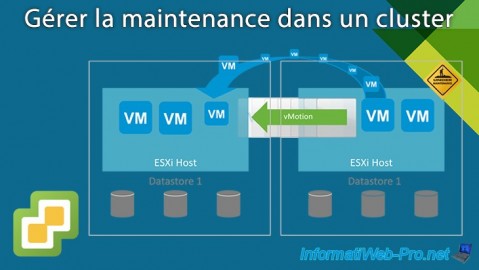

VMware vSphere 6.7 - Gérer la maintenance dans un cluster

Vous devez être connecté pour pouvoir poster un commentaire