Installation et présentation du middleware SafeNet Authentication Client (SAC) pour gérer vos cartes à puces

- Articles

- 26 janvier 2024 à 10:57

-

- 2/3

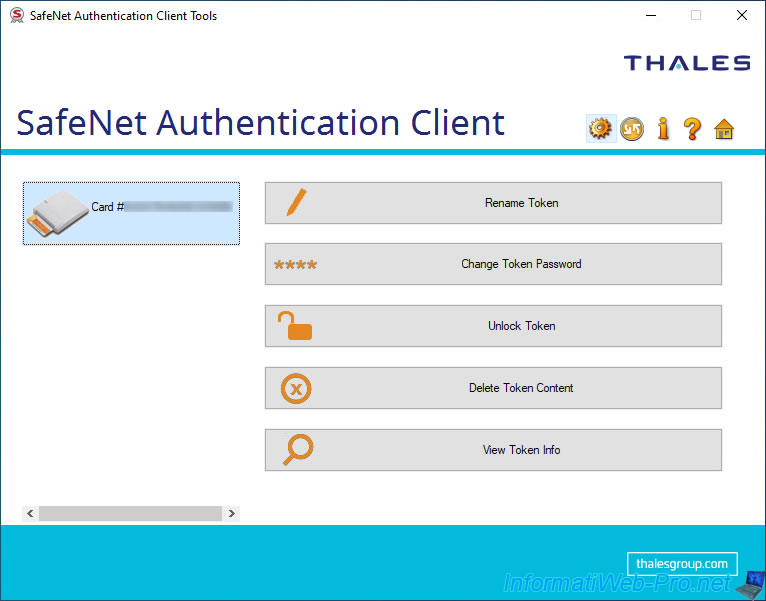

3.2. Vue avancée (Advanced view)

Pour accéder à la vue avancée, cliquez sur la 1ère icône (à droite) représentant un engrenage.

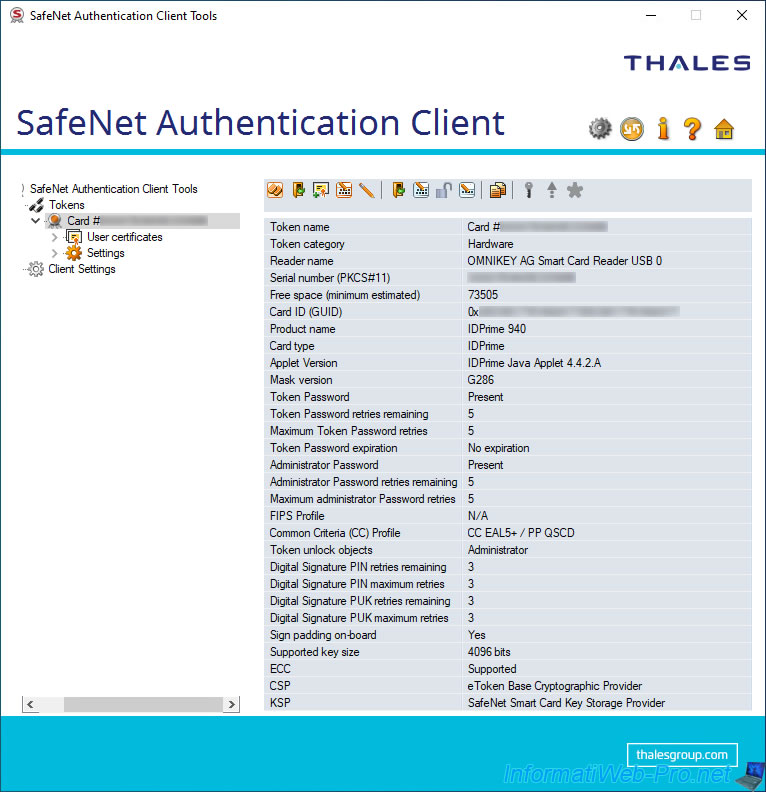

Dans la vue avancée, vous trouverez l'arborescence suivante (à gauche) :

- SafeNet Authentication Client Tools : noeud racine.

- Tokens : affiche la liste des tokens / cartes à puce disponibles actuellement sur votre ordinateur / serveur.

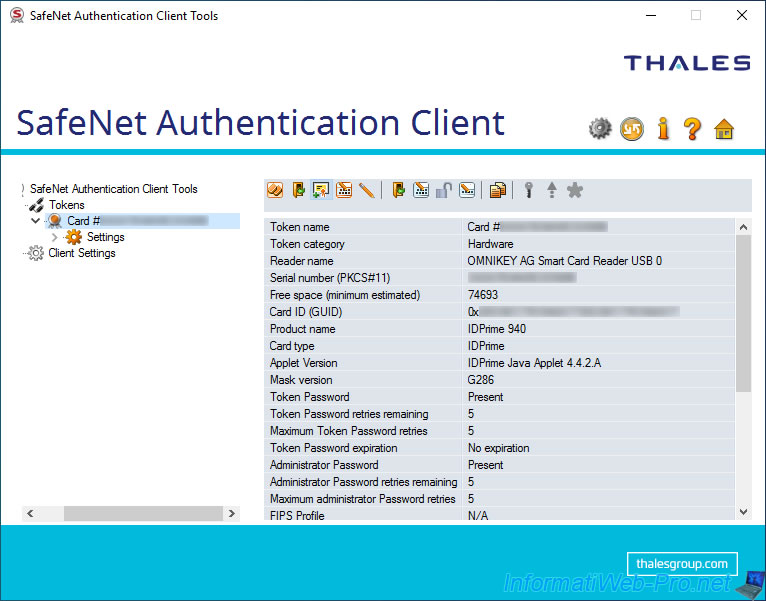

- Card #... : affiche de nombreuses informations (comme vous pouvez le voir sur l'image ci-dessous).

Les explications concernant ces informations sont disponibles ci-dessus (à l'étape "3.1. Afficher les informations sur le token / carte à puce (View Token Info)" de ce tutoriel). - User certificates : affiche la liste des certificats utilisateurs que vous avez stockés (inscrit) sur votre token / carte à puce.

- Settings : permet de configurer les paramètres de sécurité (taille du code PIN, complexité de celui-ci, ...) pour ce token / carte à puce, ainsi que pour son code PIN et PUK de signature numérique (Digital Signature PIN / PUK).

- Client Settings : permet de configurer les mêmes paramètres concernant la qualité du mot de passe, ainsi que d'autres paramètres système.

Lorsque vous sélectionnez un token / carte à puce, vous pouvez voir une barre d'outils (en haut) avec plusieurs icônes :

- Initialize Token : permet d'initialiser un token / carte à puce.

Ce qui permet d'effacer les données de celui-ci, puis de réinitialiser le nom, le mot de passe utilisateur et administrateur (facultatif, mais recommandé), ...

Ce qui permet aussi d'utiliser les paramètres définis par votre entreprise.

Important : nous vous recommandons fortement de définir également un mot de passe administrateur (code PIN administrateur) lors de l'initialisation du token / carte à puce, car cela vous permettra de déverrouiller ce token / carte à puce dans le cas où l'utilisateur aurait atteint le nombre maximum d'essais ratés pour le mot de passe utilisateur (code PIN utilisateur). - Log On to Token : permet de se connecter manuellement en tant qu'utilisateur pour effectuer des changements sur le contenu de votre token / carte à puce. Ce qui vous permettra temporairement, par exemple, d'ajouter des certificats sans devoir retaper votre mot de passe utilisateur (code PIN utilisateur).

Une fois connecté, l'option sera remplacée par "Log Off from Token" pour vous permettre de vous déconnecter sans devoir fermer ce client "SafeNet Authentication Client (SAC)". - Import Certificate : permet d'importer manuellement un certificat sur votre token / carte à puce depuis le magasin de certificats de votre ordinateur / serveur ou depuis un fichier (format : .pfx, .p12 ou .cer).

- Change Password : permet de changer le mot de passe utilisateur (code PIN utilisateur) de votre token / carte à puce.

- Rename Token : renommer votre token / carte à puce

- Log On as Administrator : permet de se connecter manuellement en tant qu'administrateur pour déverrouiller le token / carte à puce et de modifier certaines données sur celui-ci.

- Change Administrator Password : permet de changer le mot de passe administrateur (code PIN administrateur) du token / carte à puce.

- Unlock Token : permet de déverrouiller ce token / carte à puce.

- Set Token Password : permet en tant qu'administrateur de définir un nouveau mot de passe utilisateur (code PIN utilisateur) sur ce token / carte à puce pour le déverrouiller.

- Copy to Clipboard : permet de copier toutes les données du tableau affiché ci-dessous dans le presse-papier.

Ensuite, il vous suffit de coller ce texte dans le bloc-notes (par exemple). - Change Digital Signature PIN : permet de changer le code PIN de signature numérique (si vous connaissez le code PIN de signature numérique actuel)

- Change Digital Signature PUK : permet de changer le code PUK de signature numérique.

- Set Digital Signature PIN : permet de changer le code PIN de signature numérique en utilisant le code PUK de signature numérique.

Ce qui permet de changer ce code PIN si vous l'avez oublié.

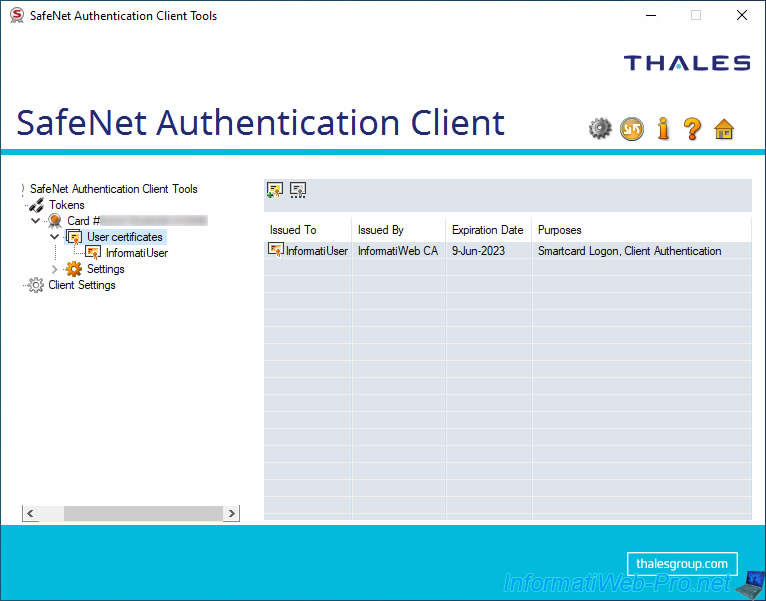

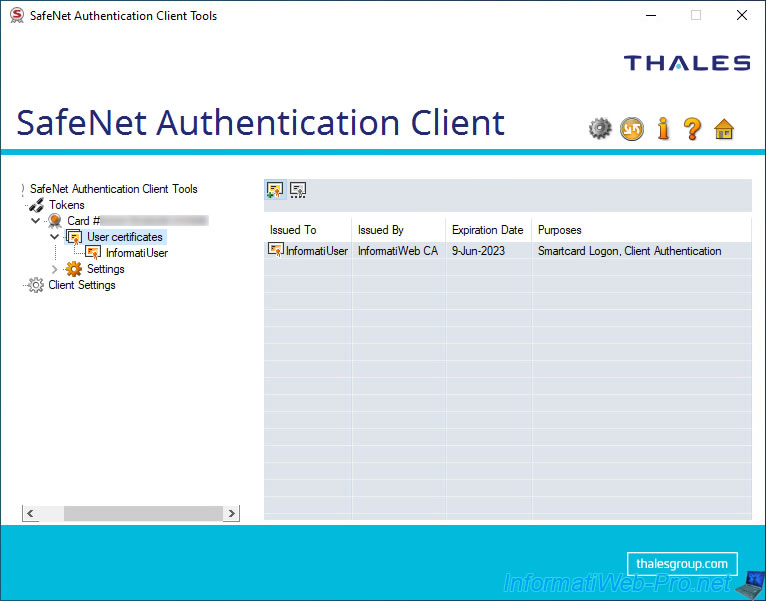

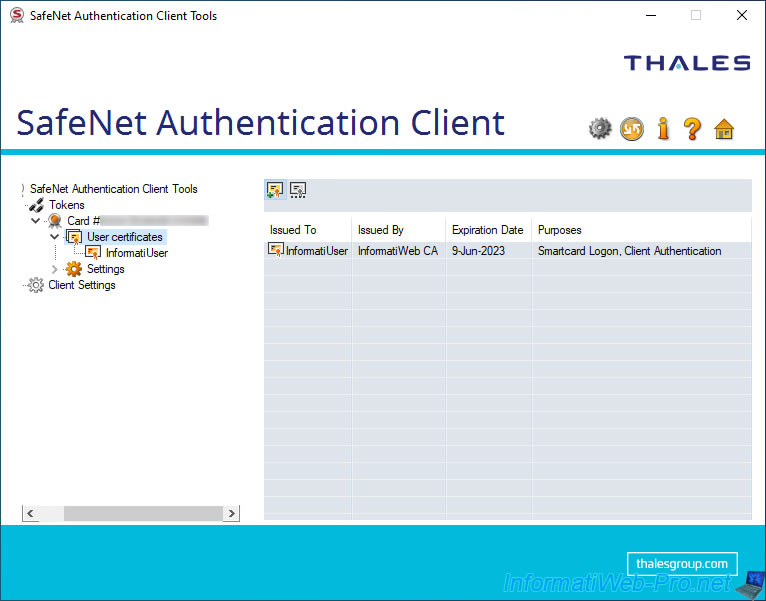

3.2.1. Certificats utilisateur (User certificates)

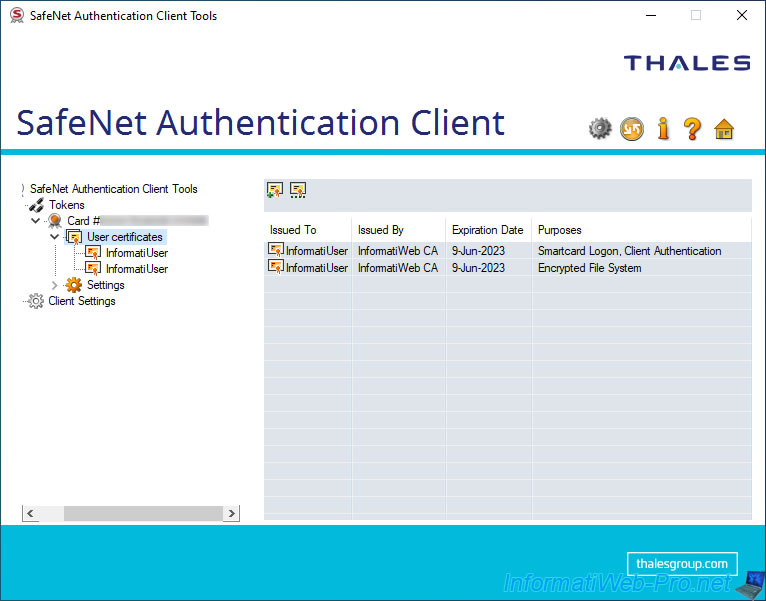

Si au moins un certificat utilisateur se trouve sur votre carte à puce, une section "User certificates" apparaitra à gauche.

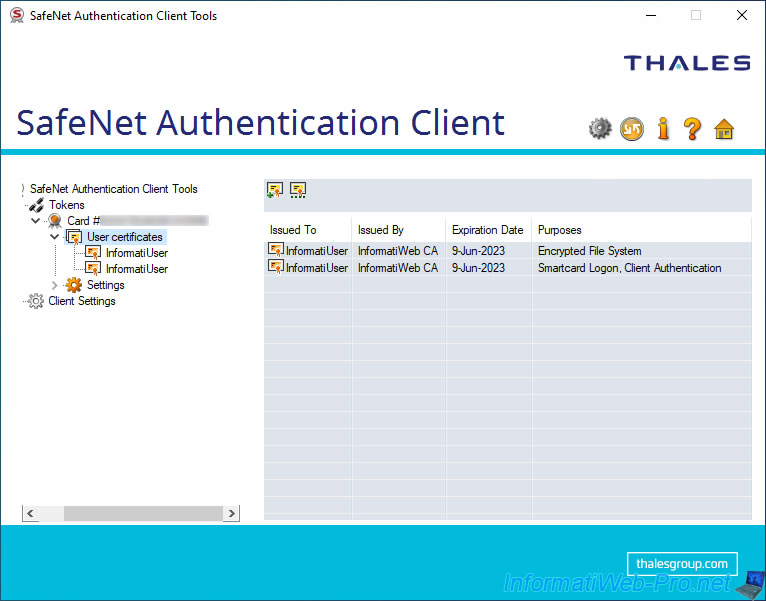

Dans cette section, vous verrez la liste des certificats présents sur votre carte à puce avec :

- Issued To : le nom de l'utilisateur auquel il a été délivré.

- Issued By : le nom de l'autorité de certification qui a délivré ce certificat.

- Expiration Date : la date d'expiration de ce certificat.

- Purposes : les stratégies d'application de ce certificat.

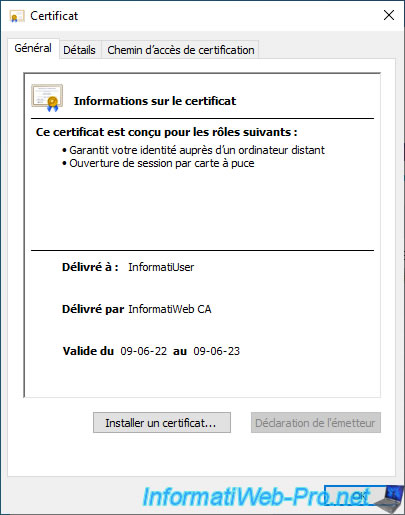

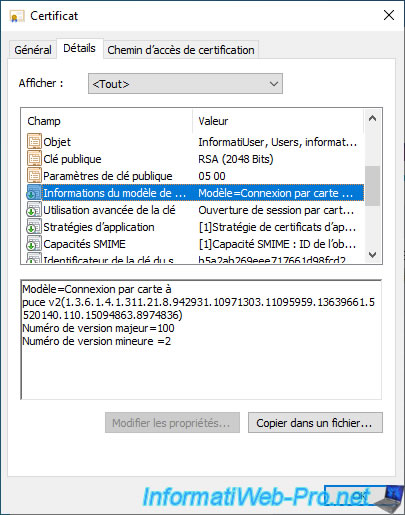

Pour afficher le certificat en utilisant l'interface de Windows (Server), faites un double clic sur le certificat souhaité.

Le certificat souhaité apparait.

Généralement, vous stockerez au moins un certificat utilisateur basé sur le modèle de certificat "Connexion par carte à puce" pour que l'utilisateur puisse se connecter par carte à puce sur un ordinateur ou un serveur de votre entreprise.

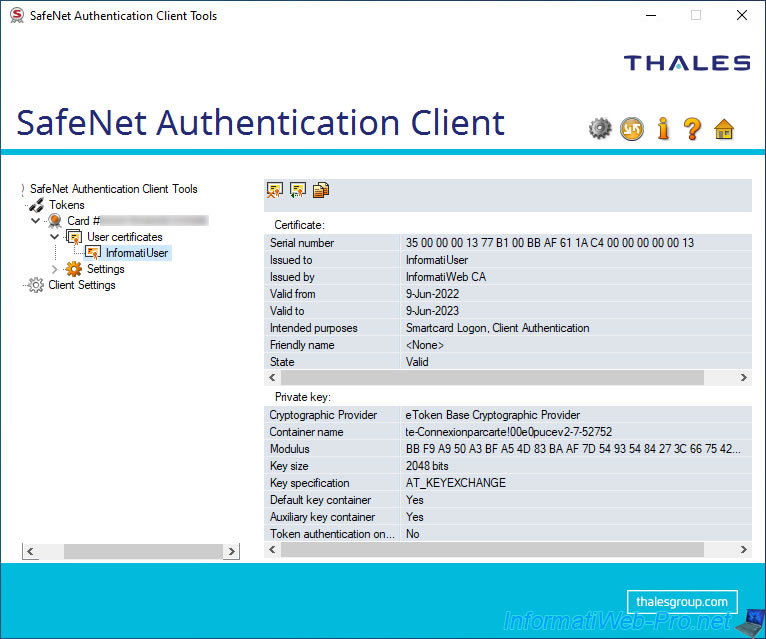

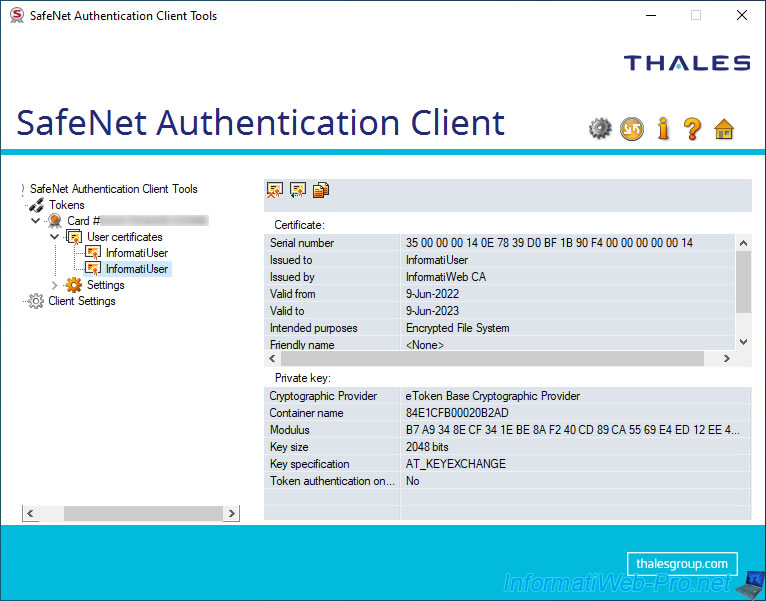

Si vous sélectionnez le certificat souhaité à gauche, SafeNet Authentication Client (SAC) vous affichera quelques informations concernant celui-ci et sa clé privée associée.

Pour le certificat, vous trouverez :

- Serial number : le numéro de série présent dans ce certificat.

- Issued to : l'utilisateur auquel a été délivré ce certificat.

- Issued by : l'autorité de certification qui a délivré ce certificat.

- Valid from : la date d'émission (création) de ce certificat.

- Valid to : la date d'expiration de ce certificat.

- Intended purposes : les stratégies d'application de ce certificat.

- Friendly name : le nom convivial défini dans ce certificat (s'il y en a un) ou "<None>" dans le cas contraire.

- State : indique si le certificat est valide ou non.

Pour la clé privée associée à ce certificat, vous trouverez :

- Cryptographic Provider : le fournisseur de services cryptographiques utilisé.

- Container name : le nom du modèle de certificat utilisé lors de l'émission de certificat.

- Modulus : nom entier définissant la taille de la clé RSA à utiliser.

Généralement, il s'agit d'un très grand nombre (dont la taille est indiquée ci-dessous). - Key size : taille de la clé utilisée.

- Key specification : cela identifie comment la clé peut être utilisée.

- Default key container : indique si le conteneur de clé par défaut est utilisé ou non.

- Auxiliary key container : indique si le conteneur de clé auxiliaire est utilisé ou non.

- Token authentication on application request : indique si les nouvelles clés privées RSA seront protégées par le mot de passe du token / carte à puce ou non.

Dans la barre d'outils située en haut, vous trouverez plusieurs icônes permettant de :

- Delete Certificate : supprimer ce certificat de votre token / carte à puce.

Attention : cela supprimera également ce certificat et sa clé privée associée dans le magasin de certificat "Personnel" de votre ordinateur / serveur sans vous le demander. - Export Certificate : exporter uniquement le certificat au format ".cer".

Attention : même si la clé privée est présente sur votre token / carte à puce, celle-ci ne sera pas exportée. D'où le fait que SAC utilise le format ".cer". - Copy to Clipboard : permet de copier les informations sur le certificat et sa clé privée (visibles ici) dans le presse-papiers.

Ensuite, vous pourrez coller ce texte dans le bloc-notes (par exemple).

3.2.2. Importer manuellement un certificat sur votre token / carte à puce depuis le magasin de certificats de votre ordinateur / serveur

Bien que vous puissiez inscrire automatiquement un certificat de connexion par carte à puce en utilisant la console "mmc" de Windows (Server), vous pouvez aussi ajouter manuellement des certificats sur votre carte à puce depuis SafeNet Authentication Client (SAC).

En effet, une carte à puce ne sert pas qu'à la connexion sur un ordinateur ou un serveur.

Elle peut aussi contenir plusieurs certificats de différents types. Ce qui permet à un utilisateur de transporter ses propres certificats de façon sécurisée sans que ceux-ci soient perdus lors du formatage d'un ordinateur de votre entreprise (par exemple).

Pour importer un certificat sur votre token / carte à puce, sélectionnez votre token / carte à puce à gauche, puis cliquez sur la 3ème icône (Import Certificate).

Si au moins un certificat utilisateur se trouve sur votre token / carte à puce, vous pourrez aussi aller dans la section "User certificates" (à gauche) et cliquez sur la 1ère icône (Import Certificate) à droite.

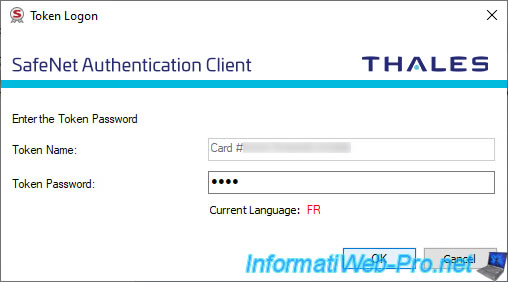

Indiquez le mot de passe utilisateur (code PIN utilisateur) de votre token / carte à puce (si SAC vous le demande).

Par défaut, ce mot de passe est "0000" pour les cartes à puce IDPrime et "1234567890" dans la plupart des cas pour les SafeNet eTokens.

Note : une fois le mot de passe validé, SAC restera connecté en tant qu'utilisateur sur ce token / carte à puce.

Pour vous déconnecter sans fermer SAC, il vous suffira de sélectionnez votre token / carte à puce (à gauche), puis de cliquer sur la 2ème icône (Log Off from Token).

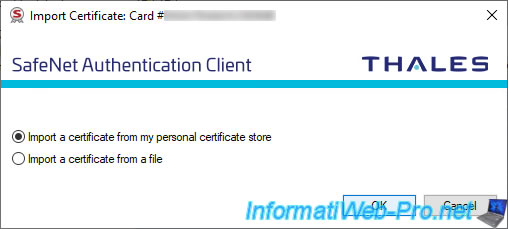

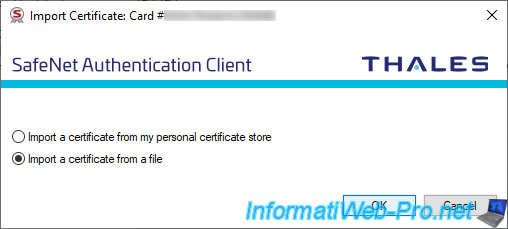

Comme vous pouvez le voir, SafeNet Authentication Client (SAC) vous permet de :

- Import a certificate from my personel certificate store : importer un certificat depuis le magasin de certificats "Personnel" de l'ordinateur ou serveur où vous vous trouvez actuellement.

- Import a certificat from a file : importer un certificat depuis un fichier (pfx, p12 ou cer).

Sélectionnez l'option "Import a certificate from my personel certificate store".

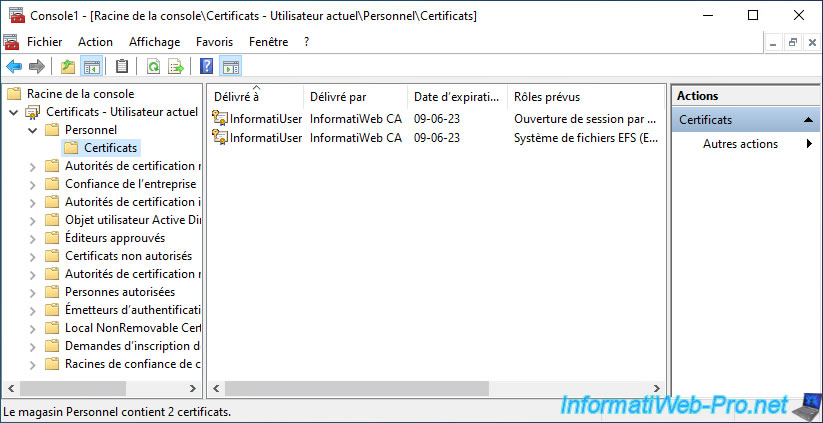

Dans notre cas, notre utilisateur "InformatiUser" possède 2 certificats :

- le 1er lui permet de se connecter sur un ordinateur ou un serveur de notre entreprise avec sa carte à puce.

Le rôle prévu est "Ouverture de session par carte à puce". - le 2ème lui permet de chiffrer des fichiers grâce au système de fichier EFS nativement supporté par Windows (Server).

Le rôle prévu est "Système de fichiers EFS (Encrypting File System)".

Le ou les certificats utilisateur disponibles dans votre magasin de certificats "Personnel" apparaissent.

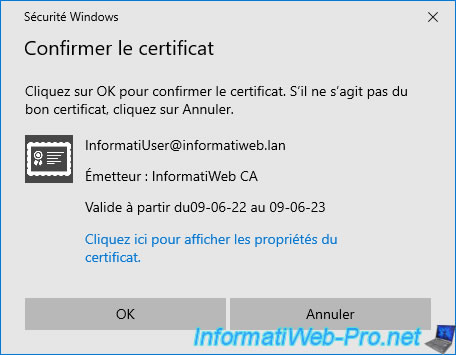

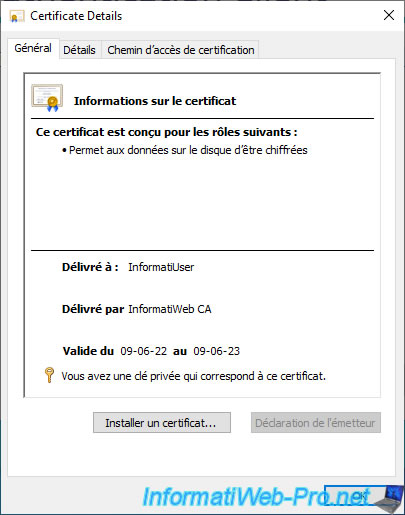

Pour voir plus d'informations concernant le certificat proposé, cliquez sur "Cliquez ici pour afficher les propriétés du certificat".

Dans notre cas, nous pouvons voir que le certificat affiché par SAC correspond à celui permettant aux données sur le disque d'être chiffrées.

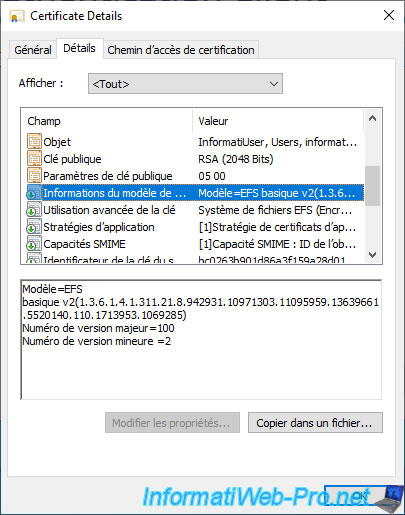

Si nous allons dans l'onglet "Détails" et que nous sélectionnons le champ "Informations du modèle de certificat", nous pouvons voir que ce certificat est basé sur le modèle de certificat "EFS basique".

Cliquez sur OK dans la fenêtre "Confirmer le certificat" pour sélectionner ce certificat.

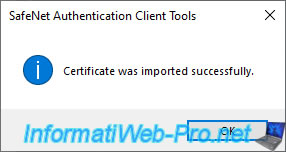

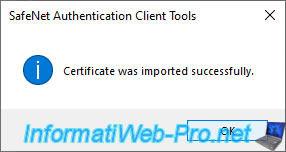

Le message "Certificate was imported successfully" apparait.

Le certificat importé apparait dans la section "User certificates" de SafeNet Authentication Client (SAC).

3.2.3. Importer manuellement un certificat sur votre token / carte à puce depuis un fichier (.pfx, .p12 ou .cer)

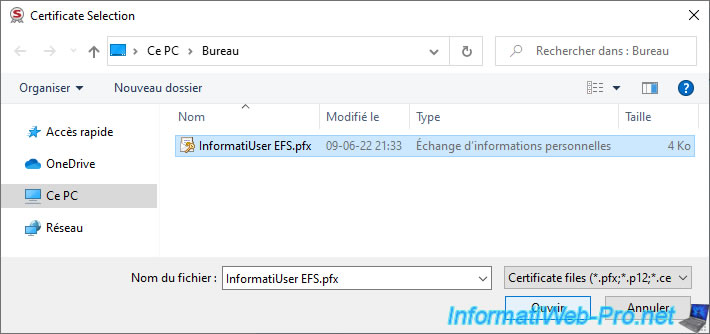

Grâce à SafeNet Authentication Client, vous pouvez aussi importer manuellement un certificat sur votre token / carte à puce depuis un fichier (.pfx, .p12 ou .cer).

Pour cela, cliquez sur l'icône "Import Certificate" (visible en sélectionnant votre token / carte à puce, ainsi que dans la section "User certificates").

Sélectionnez l'option "Import a certificate from a file" pour importer un certificat depuis un fichier et cliquez sur OK.

Note : si le "token password" est demandé, indiquez le mot de passe utilisateur de votre token / carte à puce.

Par défaut, il s'agit de "0000" pour les cartes à puce IDPrime et "1234567890" pour les SafeNet eTokens.

Sélectionnez le fichier du certificat souhaité et cliquez sur Ouvrir.

Note : les formats supportés sont : .pfx, .p12 et .cer.

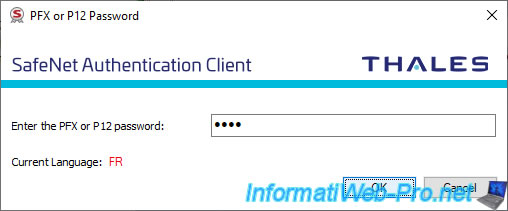

Indiquez le mot de passe protégeant la clé privée présente dans votre certificat PFX ou P12, puis cliquez sur OK.

Note : pour les certificats en ".cer", ceci ne s'affichera pas étant donné qu'il n'y a pas de clé privée et donc pas de mot de passe pour la protéger.

Le message "Certificate was imported successfully" apparait.

Le certificat souhaité a été importé.

Si vous sélectionnez le certificat souhaité à gauche, vous pourrez obtenir quelques informations concernant celui-ci.

Partager ce tutoriel

A voir également

-

Articles 8/9/2023

A quoi sert et comment fonctionne le chiffrement ?

-

Windows Server 19/1/2024

WS 2016 - AD CS - Acheter des cartes à puce et se connecter via celles-ci

-

Windows Server 13/10/2023

WS 2016 - AD CS - Activer et utiliser l'inscription automatique de certificats

-

Windows Server 3/11/2023

WS 2016 - AD CS - Comment fonctionne la révocation et publier une CRL ?

Pas de commentaire