Installation et présentation du middleware SafeNet Authentication Client (SAC) pour gérer vos cartes à puces

- Articles

- 26 janvier 2024 à 10:57

-

- 3/3

3.2.4. Importer manuellement un certificat d'autorité de certification (CA) sur votre token / carte à puce

Grâce à SafeNet Authentication Client (SAC), vous pouvez aussi stocker des certificats d'autorité de certification sur votre token / carte à puce.

Ce qui permet de faciliter la vérification des certificats qui se trouvent sur votre token / carte à puce, ainsi que ceux utiliser dans votre entreprise.

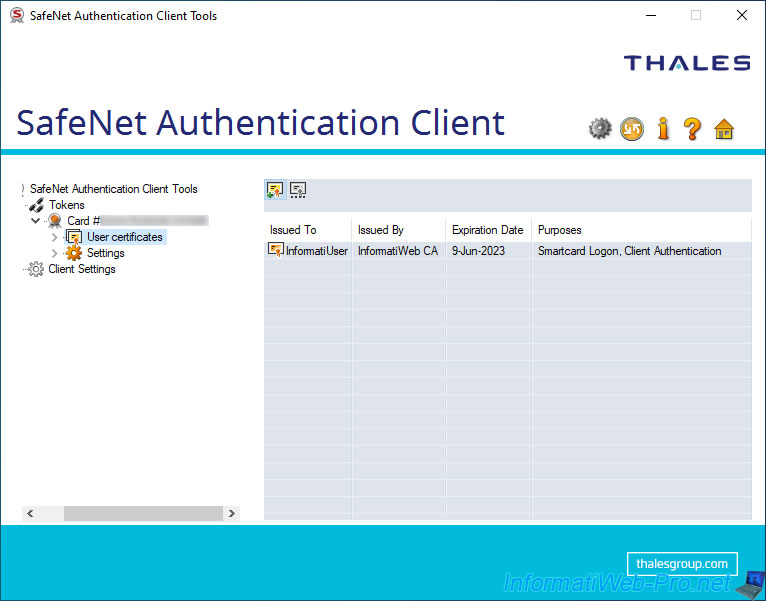

Pour cela, sélectionnez votre token / carte à puce (à gauche) ou allez dans la section "User certificates" (si elle est présente) et cliquez sur l'icône "Import Certificate" (en haut).

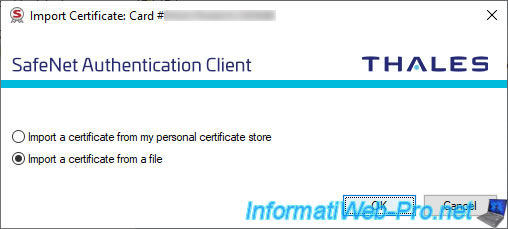

Choisissez si vous souhaitez importer le certificat public (format ".cer") de votre autorité de certification depuis le magasin de certificat de votre ordinateur ou serveur ou depuis un fichier.

Dans notre cas, nous allons l'importer sur notre carte à puce depuis un fichier. Donc, nous sélectionnons "Import a certificate from a file".

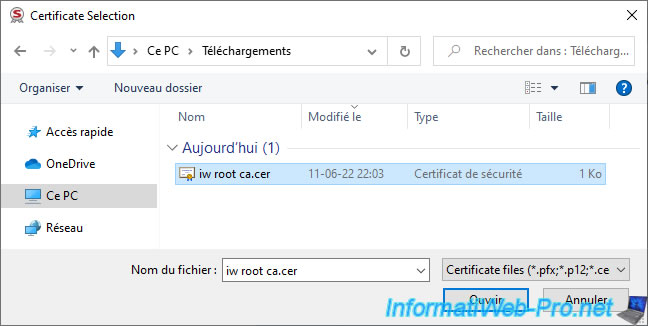

Sélectionnez le certificat public de votre autorité de certification.

Dans notre cas, nous l'avions exporté précédemment au format ".cer".

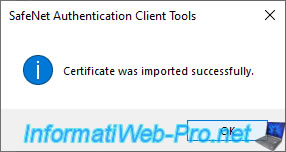

Patientez quelques secondes pendant l'inscription de ce certificat sur votre token / carte à puce, puis le message "Certificate was imported successfully" apparaitra.

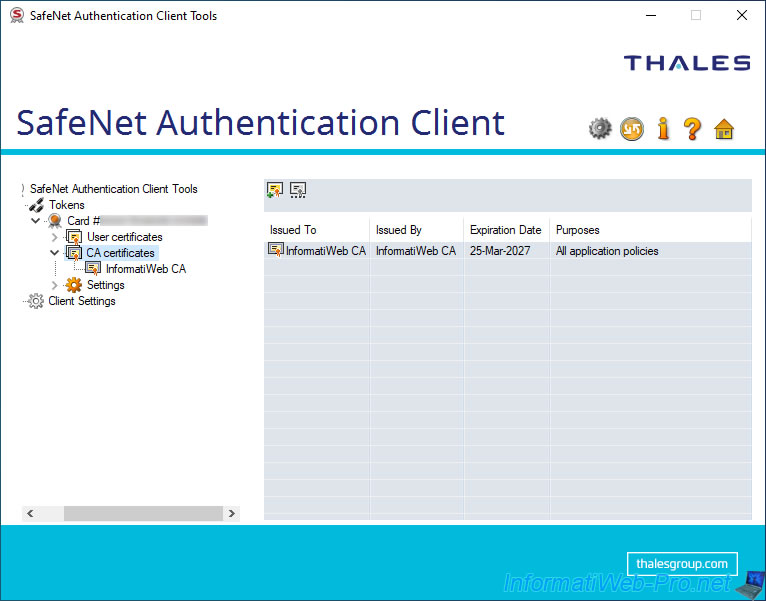

Une fois le certificat de votre autorité de certification importé, une nouvelle section "CA certificates".

Si vous sélectionnez cette section "CA certificates", vous verrez la liste des certificats d'autorités de certification (CA) présents sur votre token / carte à puce avec :

- Issued To : le nom de l'autorité de certification à qui a été délivré ce certificat.

- Issued By : le nom de l'autorité de certification qui a délivré ce certificat d'autorité de certification.

Dans le cas d'une autorité de certification racine, le nom est identique dans les 2 colonnes (Issued To / Issued By).

Mais pas dans le cas d'une autorité de certification secondaire étant donné que le certificat de cette autorité de certification aura été délivré par une autorité de certification parente (racine ou secondaire). - Expiration Date : la date d'expiration de ce certificat d'autorité de certification.

- Purposes : les stratégies d'application de ce certificat.

Dans le cas d'un certificat d'autorité de certification, vous verrez la valeur "All application policies".

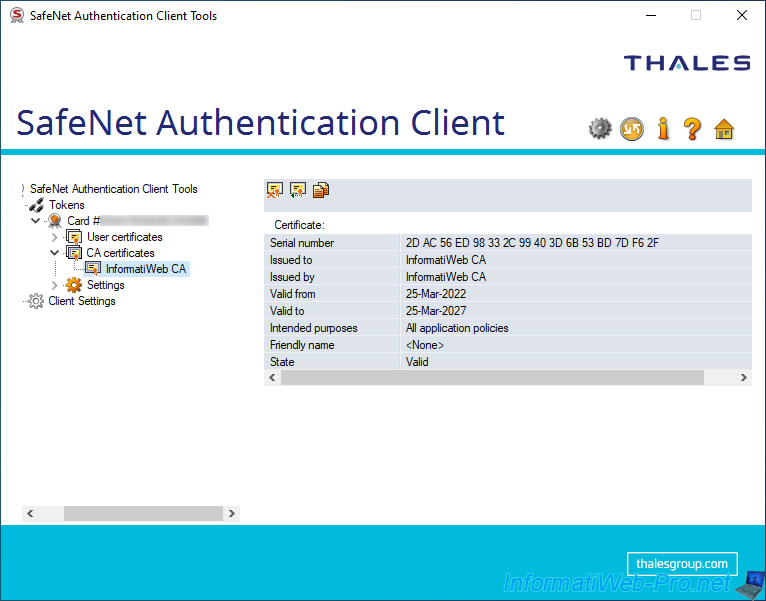

Si vous sélectionnez ce certificat d'autorité de certification (à gauche), SafeNet Authentication Client (SAC) vous affichera quelques informations concernant celui-ci :

- Serial number : le numéro de série présent dans ce certificat.

- Issued to : le nom de l'autorité de certification qui a délivré ce certificat.

- Issued by : le nom de l'autorité de certification à qui a été délivré ce certificat.

- Valid from : la date d'émission de ce certificat.

- Valid to : la date d'expiration de ce certificat.

- Intended purposes : les stratégies d'application de ce certificat.

- Friendly name : le nom convivial défini dans ce certificat (s'il est présent).

- State : indique si ce certificat est valide ou non.

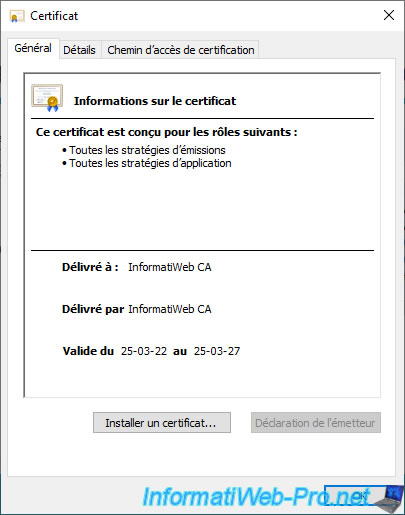

Si vous faites un double clic sur le certificat affiché par SafeNet Authentication Client (SAC), vous verrez celui-ci avec l'interface habituelle de Windows.

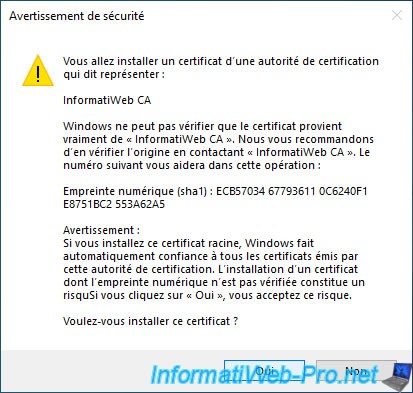

Notez qu'à partir du moment où vous stockez des certificats d'autorités de certification sur votre token / carte à puce, SafeNet Authentication Client (SAC) est configuré pour les importer automatiquement dans le magasin de certificats de votre ordinateur ou serveur lorsque vous connecterez votre token (ou que vous insérez votre carte à puce dans le lecteur de cartes à puce).

Ce qui provoquera l'apparition d'un avertissement de sécurité si le certificat d'autorité de certification ne fait pas encore partie des autorités de certification de confiance de votre ordinateur ou serveur.

Dans ce cas, il vous suffira de cliquer sur "Oui" pour confirmer l'importation de ce certificat dans le magasin de certificats de votre ordinateur ou serveur.

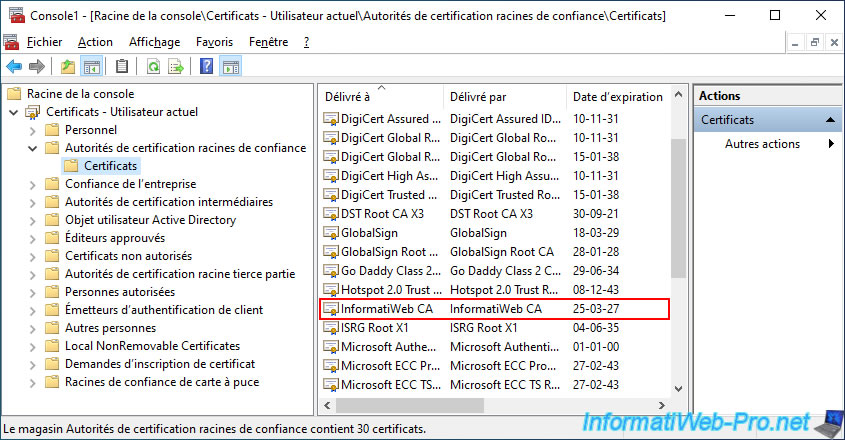

Comme prévu, le certificat de votre autorité de certification fait maintenant partie des autorités de certification de confiance pour l'utilisateur actuel.

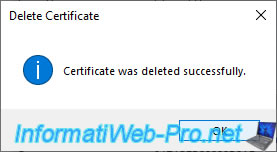

3.2.5. Supprimer un certificat stocké sur votre token / carte à puce

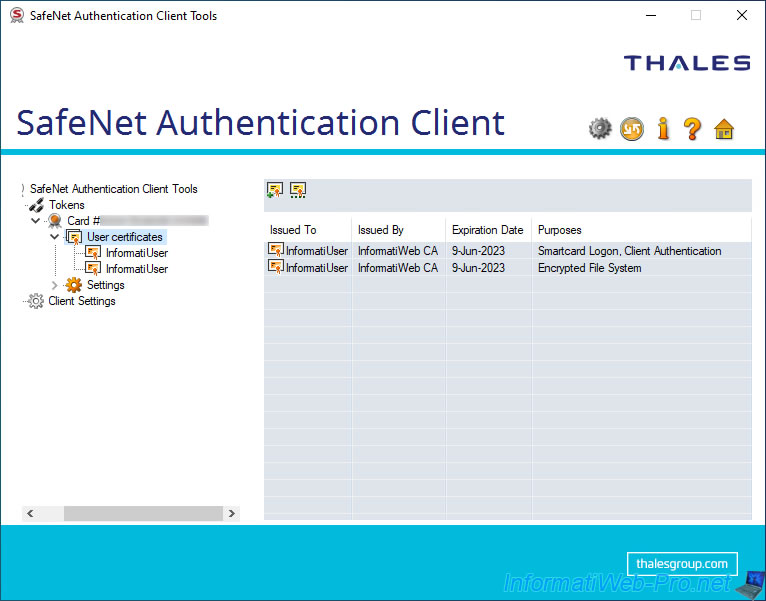

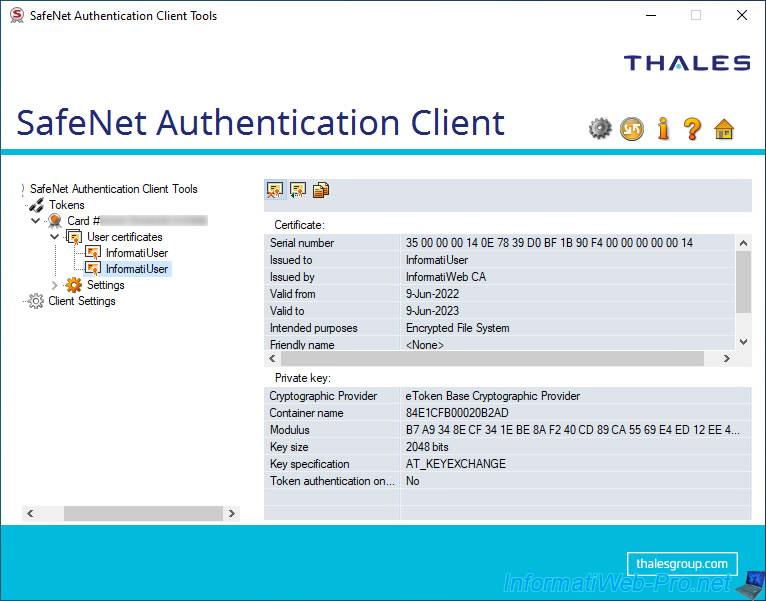

Comme vous pouvez le voir, dans notre cas, nous possédons 2 certificats utilisateur sur notre carte à puce :

- 1 pour la connexion par carte à puce

- 1 pour le chiffrement de fichiers via EFS

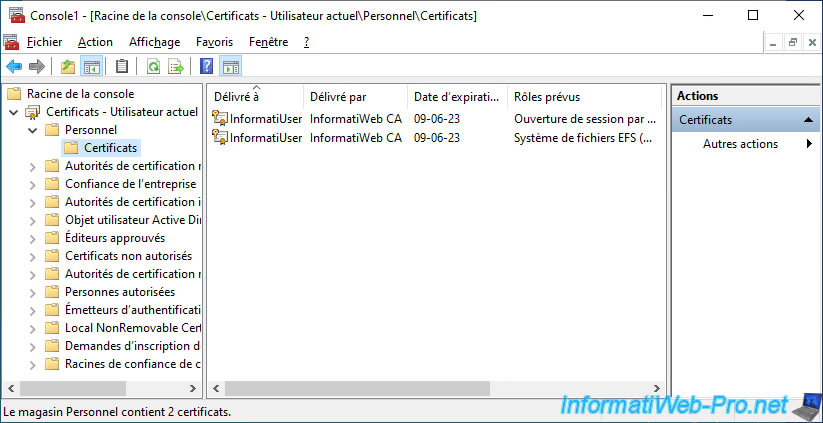

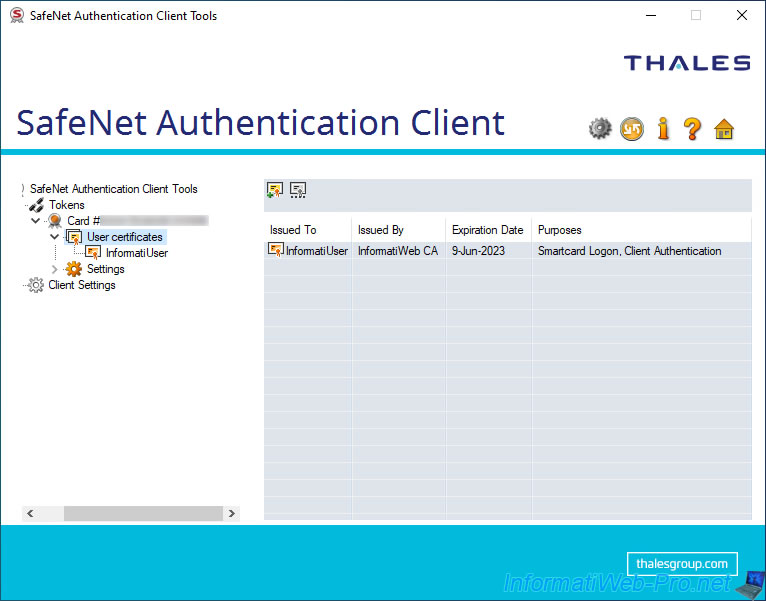

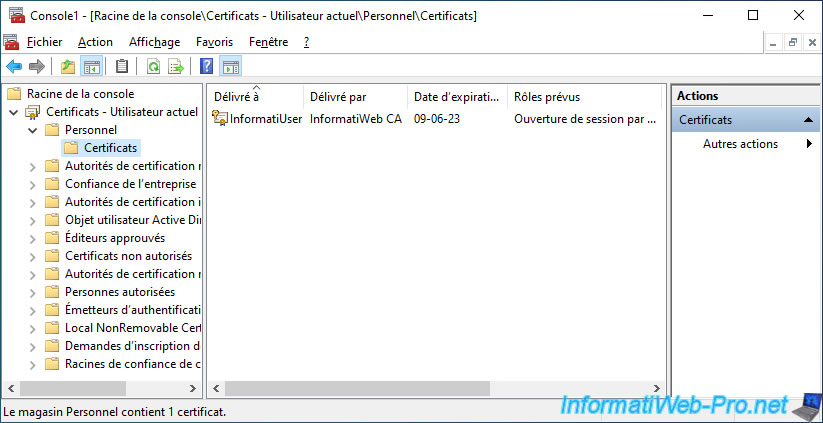

Si nous regardons le contenu du magasin de certificats de notre ordinateur, nous pouvons voir que nous possédons également ces mêmes certificats.

Pour supprimer un certificat de votre token / carte à puce, sélectionnez ce certificat à gauche et cliquez sur la 1ère icône (Delete Certificate) à droite.

Attention : lorsque vous supprimez un certificat de votre token / carte à puce depuis SafeNet Authentication Client (SAC), le certificat correspondant présent dans le magasin de certificats "Personnel" de votre ordinateur ou serveur sera également supprimé de façon transparente sans que SafeNet Authentication Client (SAC) vous en avertisse.

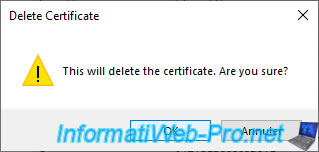

L'avertissement "This will delete the certificate. Are you sure?" apparait.

Cliquez sur OK.

Le message "Certificate was deleted successfully" apparait.

Le certificat supprimé disparait de la liste des certificats de votre token / carte à puce.

Important : comme vous pouvez le voir, le certificat correspondant a aussi été supprimé de façon transparente du magasin de certificats "Personnel" de votre ordinateur / serveur.

Ce qui signifie que vous avez également perdu la clé privée associée à ce certificat. A moins que vous n'ayez activé l'archivage des certificats sur votre autorité de certification (ce qui n'est pas le cas par défaut). (TUTO ad-cs-agent-recup)

3.2.6. Paramètres concernant les différents codes PIN

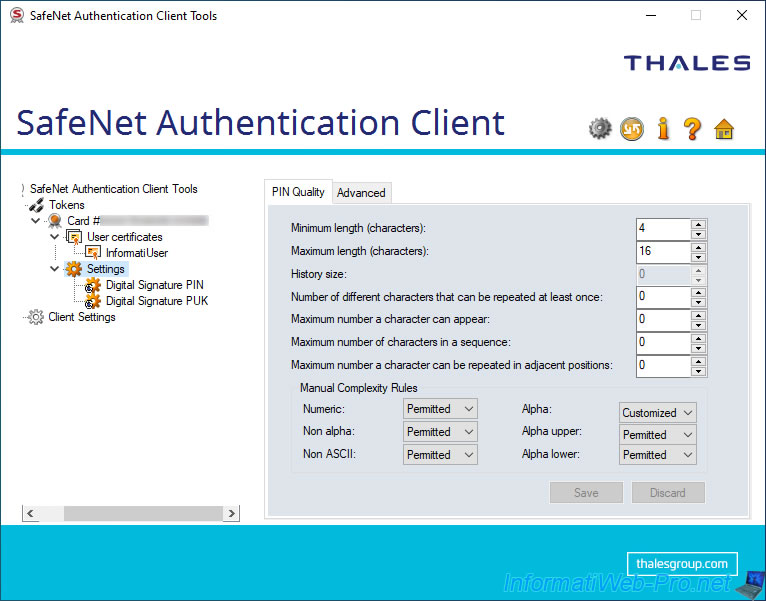

Dans la section "Settings" de SafeNet Authentication Client, si vous sélectionnez l'onglet "PIN Quality", vous pourrez :

- Minimum length (characters) : taille minimum du code PIN.

Cette valeur doit être comprise entre 4 et 64 pour le code PIN local et 4 à 16 pour le code PIN global. - Maximum length (characters) : taille maximum du code PIN.

Les mêmes restrictions s'appliquent et la valeur indiquée ici doit évidemment être égale ou supérieure à la taille minimum indiquée précédemment. - History size : nombre d'anciens codes PIN qui seront gardés en mémoire par votre token / carte à puce pour éviter que l'utilisateur ne réutilise trop souvent le même lorsqu'il change son code PIN.

Cette valeur doit être comprise entre 0 (pas d'historique) et 10. - Number of different characters that can be repeated at least once : le nombre de caractères différents qui peut être répété au moins une fois dans le code PIN.

- Maximum number of times a character can appear : Nombre maximum de fois qu'un caractère peut apparaitre dans le code PIN.

- Maximum number of characters in a sequence : longueur maximum des séquences de caractères.

- Maximum number of times a character can be repeated in adjacent positions : nombre maximum de fois que des caractères peuvent être adjacents.

- Manual Complexity Rules : permet de personnaliser les règles de complexité du code PIN.

- Numeric : chiffres.

- Non alpha : caractères qui ne sont pas des lettres. Ce qui autorise les caractères spéciaux, par exemple.

- Non ASCII : caractères qui ne sont pas des caractères ASCII. Néanmoins, cela peut potentiellement poser problème étant donné qu'il ne s'agit pas de caractères "normaux" (habituels).

- Alpha : lettres de A à Z.

- Alpha upper : lettres en majuscules.

- Alpha upper : lettres en minuscules.

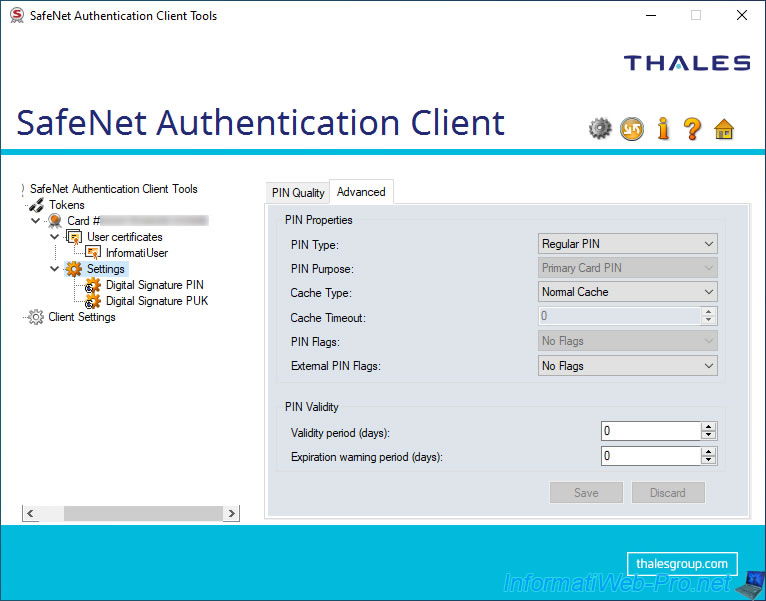

Dans l'onglet "Advanced" de la section "Settings", vous pourrez configurer des paramètres concernant les propriétés (PIN Properties) et la validité (PIN Validity) du code PIN pour ce token / carte à puce :

- PIN Type : "Regular PIN" permet de spécifier le code PIN au clavier et "External PIN" permet de le spécifier en utilisant un clavier externe (ex : celui de votre lecteur de cartes, si c'est possible).

- PIN Purpose : indique quel est le but du code PIN (à titre d'information uniquement).

Dans ce cas-ci : Primary Card PIN. Ce qui signifie que ces paramètres concernant le code PIN principal de cette carte à puce. - Cache Type : permet de choisir quel type de cache utiliser.

Valeurs possibles : Normal Cache, Timed Cache (Minidriver), No Cache (Minidriver), Always Prompt. - Cache timeout : si vous sélectionnez "Timed Cache (Minidriver)", cette case s'activera et vous permettra de définir le délai d'expiration du cache.

- PIN Flags : utilisé pour des raisons de rétro-compatibilité seulement.

Valeurs possibles : No Flags et Required Security Entry. - External PIN Flags : permet de choisir comment le code PIN pourra être spécifié (via votre clavier ou via celui du lecteur de cartes à puce utilisé)

- Validity period (days) : durée en jours pendant laquelle le code PIN est valable. 0 = pas d'expiration.

Ensuite, celui-ci devra être changé. Ce qui permet de forcer l'utilisateur à changer régulièrement son code PIN pour des raisons de sécurité.

Vous pouvez également améliorer la sécurité en utilisant également le paramètre "History" disponible dans l'onglet "PIN Quality" pour éviter que l'utilisateur ne réutilise trop souvent les mêmes codes PIN. - Expiration warning period (days) : définis le nombre de jours avant l'expiration du code PIN où un avertissement s'affichera concernant l'expiration future du code PIN.

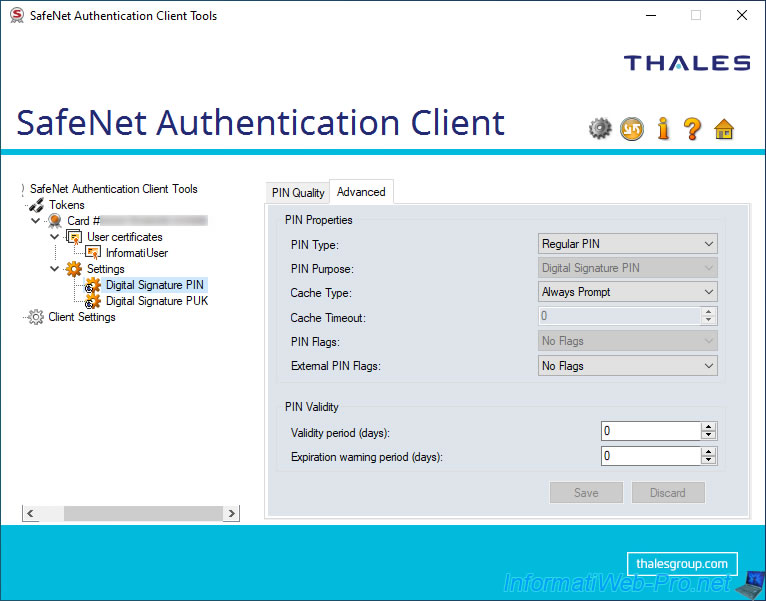

Si vous allez dans la section "Settings -> Digital Signature PIN", vous trouverez exactement les mêmes paramètres avec les 2 mêmes onglets.

Excepté que cette fois-ci, le but du code PIN (PIN Purpose) affiché sera : Digital Signature PIN.

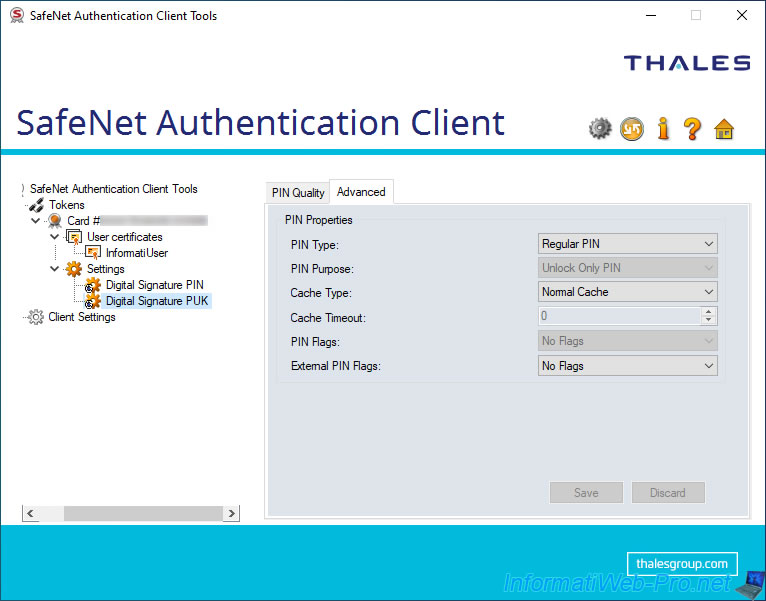

Si vous allez dans la section "Settings -> Digital Signature PUK", vous trouverez quasiment les mêmes paramètres avec les 2 mêmes onglets.

Excepté que cette fois-ci, le but du code PIN (PIN Purpose) affiché sera "Unlock Only PIN" et la section "PIN Validity" aura disparu.

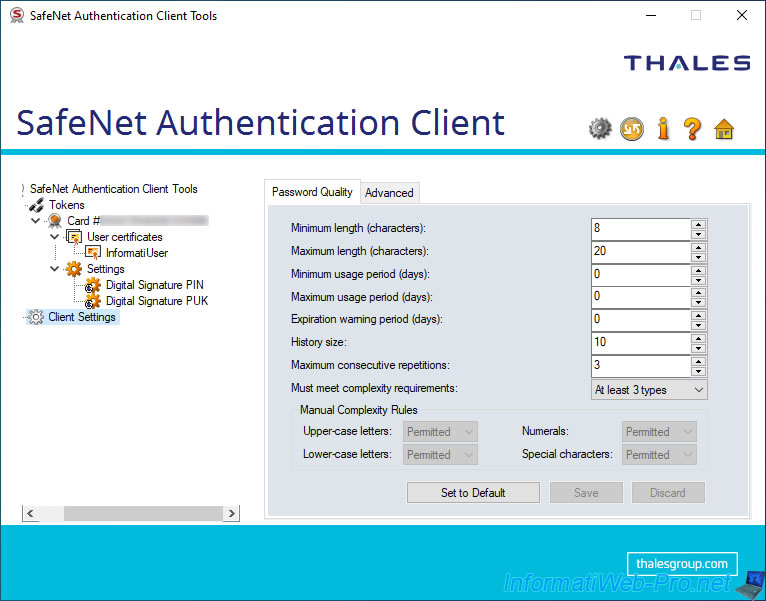

Si vous allez dans la "Client Settings", vous pourrez à nouveau modifier des paramètres concernant la qualité des mots de passe, ainsi que des paramètres avancés.

Néanmoins, dans ce cas-ci, les paramètres modifiés seront ceux du client (SafeNet Authentication Client / SAC) et non ceux de votre token / carte à puce.

Dans l'onglet "Password Quality", vous pourrez configurer :

- Minimum length (characters) : taille minimum du mot de passe.

Par défaut : 6 caractères. - Maximum length (characters) : taille maximum du mot de passe.

Par défaut : 20 caractères. - Minimum usage period (days) : durée minimum pendant lequel un mot de passe devra être utilisé avant de pouvoir le changer.

- Maximum usage period (days) : durée maximum pendant lequel un mot de passe peut être valable.

Ensuite, celui-ci devra être changé. - Expiration warning period (days) : délai avant l'expiration du mot de passe pour l'affichage d'un avertissement concernant l'expiration prochaine de celui-ci.

- History size : nombre d'anciens mots de passe qui seront conservés en mémoire pour éviter que l'utilisateur ne réutilise un mot de passe utilisé récemment lorsque celui-ci doit être changé.

- Maximumm consecutive repetitions : nombre maximum de caractères qui peuvent être répétés dans le mot de passe.

- Must meet complexity requirements : définis le pré-requis de complexité souhaité (au moins 2 ou 3 règles de complexité, par exemple).

- Manual Complexity Rules : si vous sélectionnez "Manual" pour le paramètre précédent (Must meet complexity requirements), vous pourrez gérer manuellement la complexité requise pour le mot de passe :

- Upper-case letters : lettres majuscules.

- Lower-case letters : lettres minuscules.

- Numerals : chiffres.

- Special characteres : caractères spéciaux.

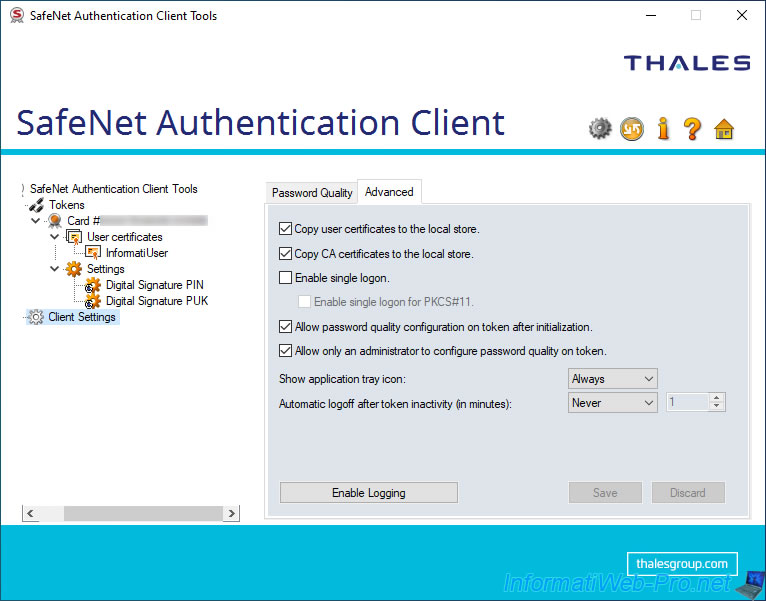

Dans l'onglet "Advanced", vous pourrez configurer les paramètres avancés de ce client "SafeNet Authentication Client" :

- Copy user certificates to the local store : si cette option est activée, les certificats utilisateur présents sur votre token / carte à puce seront automatiquement copiés dans le magasin de certificats "Personnel" de votre ordinateur ou serveur lorsque vous connectez votre token / carte à puce.

Ce qui vous permet de toujours bénéficier de vos certificats, même si vous déconnectez votre token / carte à puce. - Copy CA certificates to the local store : idem que l'option précédente, mais pour les certificats d'autorité de certification.

En effet, vous pouvez aussi ajouter le certificat public de votre autorité de certification pour que la validité de vos certificats (ainsi que ceux utilisés dans votre entreprise) soit facilement vérifiable.

Néanmoins, notez qu'un avertissement apparaitra lors de la tentative d'ajout automatique du certificat d'autorité de certification dans le magasin de certificats approprié sur votre ordinateur ou serveur. - Enable single logon : activer la connexion unique permet à l'utilisateur d'accéder à plusieurs applications en indiquant une seule fois son mot de passe utilisateur (code PIN utilisateur) pour sa session.

- Enable single logon for PKCS#11 : si la connexion unique ci-dessus est activée, vous pouvez également activer la connexion unique pour le chiffrement PKCS#11.

- Allow password quality configuration on token after initialization : indique que la configuration concernant la qualité du mot de passe (code PIN) peut être modifiée après l'initialisation du token / carte à puce.

- Allow only an administrator to configure password quality on token : si activé, cela indique que seul l'administrateur pourra modifier les paramètres de qualité du mot de passe sur le token / carte à puce et non l'utilisateur.

- Show application tray icon : permet d'afficher toujours (Always) ou jamais (Never) l'icône de SafeNet Authentication Client (SAC) dans la barre des tâches.

- Automatic logoff after token inactivity (in minutes) : permet de vous déconnecter automatiquement du token / carte à puce après un certain temps d'inactivité en minutes. Après ce délai, SAC vous redemandera votre mot de passe utilisateur (code PIN utilisateur) si celui-ci est requis pour effectuer l'opération souhaitée (modification d'un paramètre, importation d'un certificat, ...).

- Enable Logging : permet de garder un historique des opérations effectuées via SafeNet Authentication Client.

Sous Windows, le chemin du fichier de log est "C:\WINDOWS\Temp\eToken.log".

3.3. A propos de SafeNet Authentication Client (SAC)

Si vous cliquez sur l'icône "i" (en haut à droite), vous pourrez voir le nom et la version de SafeNet Authentication Client, ainsi que l'adresse du site officiel de Thales (anciennement Gemalto).

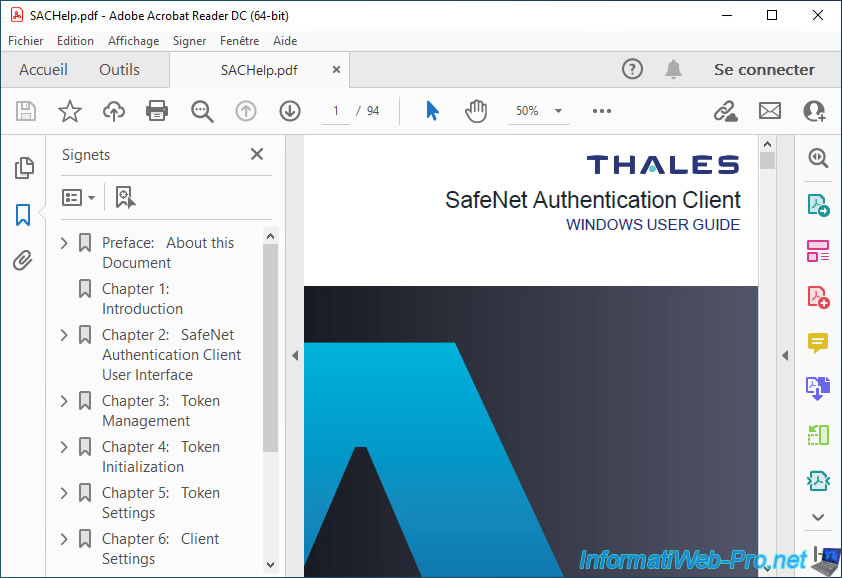

3.4. Afficher l'aide de SafeNet Authentication Client

En cliquant sur l'icône "?" (en haut à droite), l'aide de SafeNet Authentication Client apparaitra.

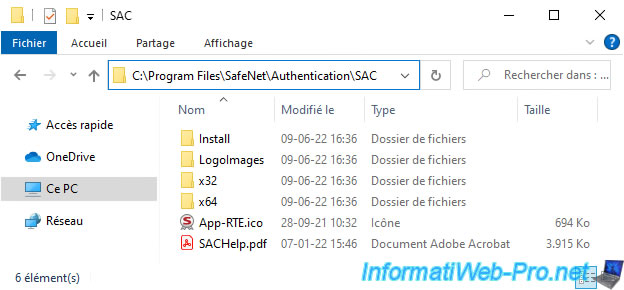

Comme vous pouvez le voir, il s'agit d'un manuel au format PDF.

En l'occurrence, il s'agit du fichier "SACHelp.pdf" présent dans le dossier "C:\Program Files\SafeNet\Authentication\SAC" (suite à l'installation de "SafeNet Authentication Client".

3.5. Accéder au site officiel de Thales

Si vous cliquez sur l'icône représentant une maison (en haut à droite), vous pourrez accéder au site officiel de Thales.

Partager ce tutoriel

A voir également

-

Articles 8/9/2023

A quoi sert et comment fonctionne le chiffrement ?

-

Windows Server 19/1/2024

WS 2016 - AD CS - Acheter des cartes à puce et se connecter via celles-ci

-

Windows Server 13/10/2023

WS 2016 - AD CS - Activer et utiliser l'inscription automatique de certificats

-

Windows Server 3/11/2023

WS 2016 - AD CS - Comment fonctionne la révocation et publier une CRL ?

Pas de commentaire