- Pare-feu

- pfSense

- 25 juin 2025 à 08:25

-

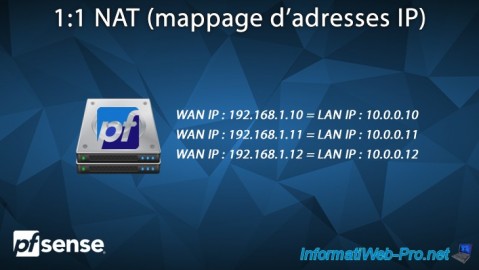

Pour accéder à un serveur local depuis Internet, vous pouvez utiliser la redirection de ports NAT pour pouvoir accéder à certains ports (tels que le port 80 pour un serveur web via HTTP, le port 21 pour un serveur de fichiers via FTP, ...).

Mais vous pouvez aussi exposer complètement un serveur local à Internet en mappant une adresse IP externe (WAN) à une adresse IP locale (LAN).

Ce qui s'appelle sous pfSense du 1:1 NAT.

- Créer une règle de 1:1 NAT sous pfSense

- Trafic réseau bloqué depuis Internet (WAN)

- Autoriser le trafic réseau depuis l'interface WAN

1. Créer une règle de 1:1 NAT sous pfSense

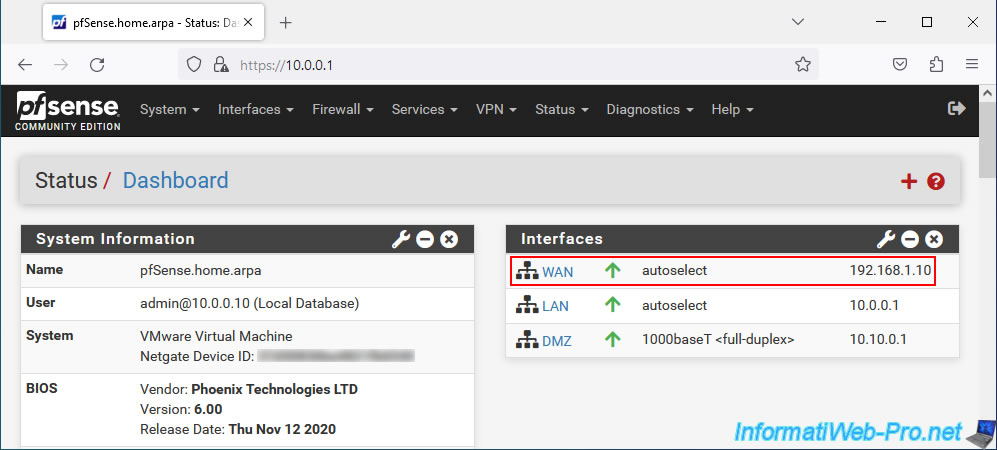

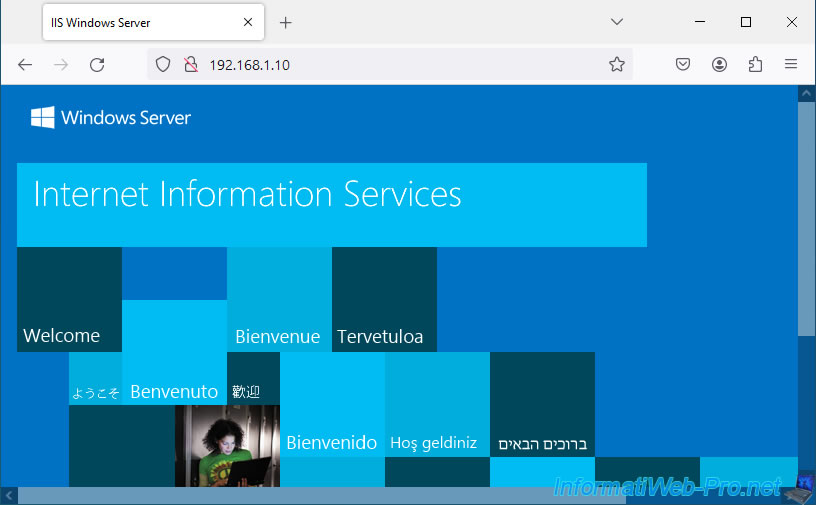

Comme vous pouvez le voir, l'adresse IP WAN de pfSense dans notre cas est : 192.168.1.10.

C'est donc à cette adresse que nous pourrons accéder à notre serveur local depuis un ordinateur connecté sur le réseau WAN (ou sur Internet le cas échéant).

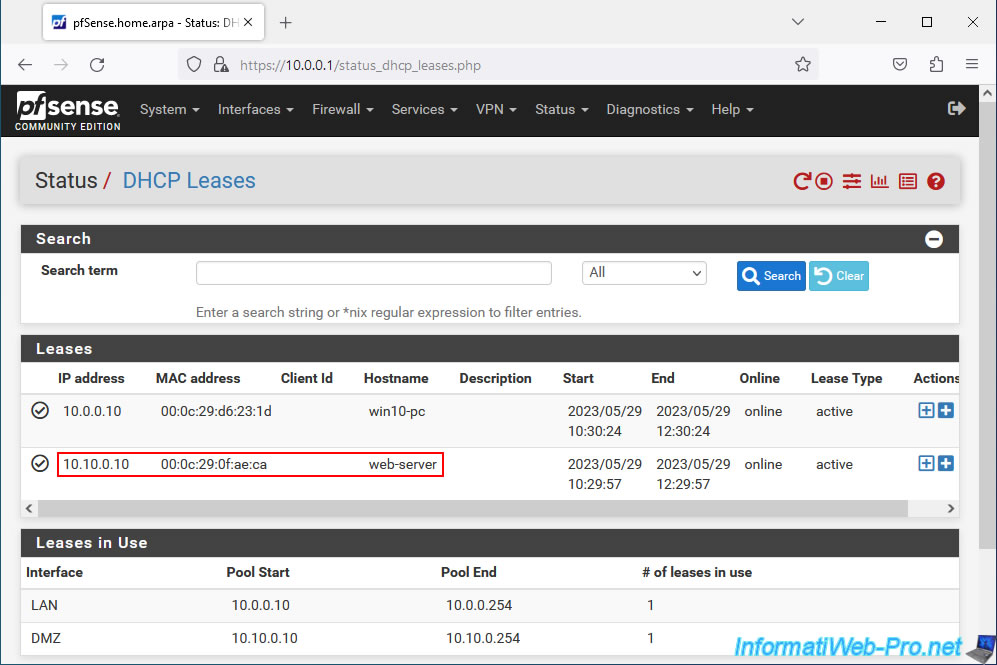

Notre serveur web local possède l'adresse IP "10.10.0.10" qui fait partie de la plage d'adresses IP distribuée sur notre réseau DMZ.

Mais, le fonctionnement est le même si votre serveur se trouve sur le réseau LAN de pfSense.

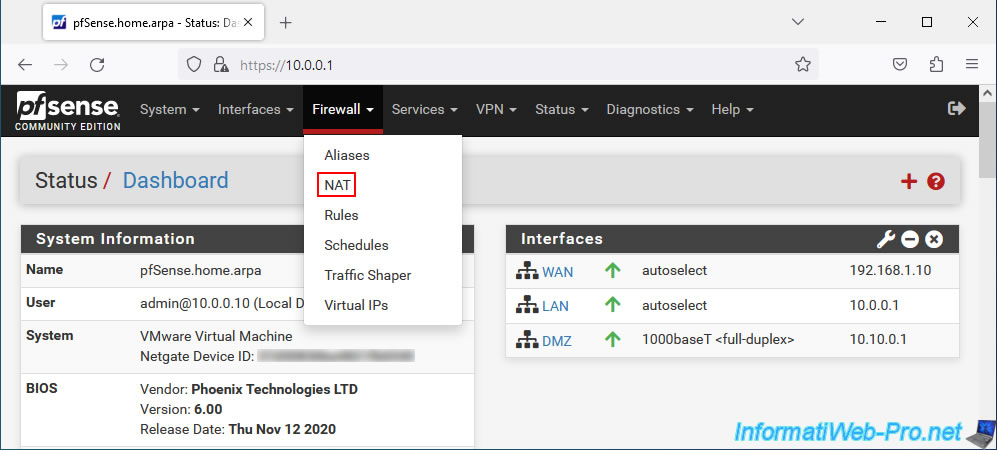

Pour créer une règle de "1:1 NAT" sous pfSense, allez dans : Firewall -> NAT.

Ensuite, allez dans l'onglet "1:1" et cliquez sur "Add".

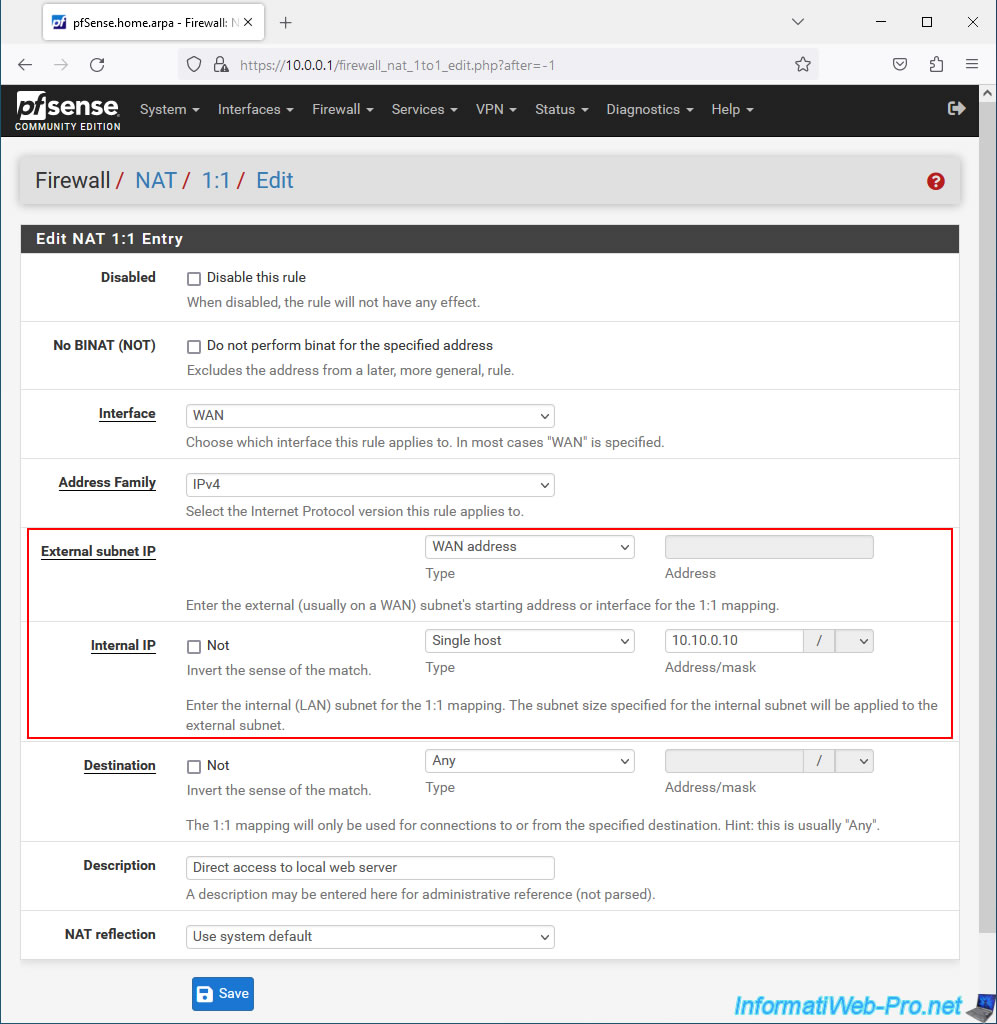

Sur la page "Edit NAT 1:1 Entry" qui s'affiche, vous pourrez configurer ces paramètres :

- Disabled : permet de désactiver cette règle NAT en cochant la case "Disable this rule".

- No BINAT (NOT) : si la case "Do not perform binat for the specified address" est cochée, le trafic qui correspond à cette règle "1:1 NAT" sera exclu si il peut correspondre à une autre règle en dessous d'elle.

- Interface : interface où il faut appliquer cette règle de "1:1 NAT". Généralement, l'interface WAN (connectée à Internet).

- Address Family : permet de spécifier le protocole Internet souhaité (IPv4, IPv6 ou les 2).

- External subnet IP : permet de spécifier l'adresse IP externe (WAN) à faire correspondre à l'adresse interne (LAN) configurable avec le paramètre suivant.

Vous pouvez sélectionner "Single host" pour spécifier une adresse IP externe de pfSense ou sélectionner "WAN address" pour que ce soit l'adresse IP de l'interface WAN de pfSense qui soit utilisée. - Internal IP : permet d'indiquer l'adresse IP interne qui sera mappée à l'adresse externe configurée ci-dessus.

Autrement dit, l'adresse IP locale du serveur que vous souhaitez exposer complètement sur Internet via l'adresse IP externe de pfSense. - Destination : permet de restreindre l'utilisation du "1:1 NAT" à un sens ou l'autre. Autrement dit, de l'adresse IP interne spécifiée vers celle de destination spécifiée ou depuis l'adresse de destination vers l'adresse IP externe spécifiée ci-dessus.

- Description : permet d'ajouter une description à titre indicatif pour cette règle de NAT.

- NAT reflection : permet d'autoriser ou non l'accès à l'adresse externe (WAN) de pfSense depuis le réseau local (LAN).

Par défaut, la valeur globale de pfSense est utilisée. Donc, le "NAT reflection" n'est pas autorisé.

Pour exposer votre serveur web local sur Internet, configurez ces paramètres :

- Interface : WAN. Car le serveur web devra être accessible depuis Internet.

- Address Family : IPv4. Dans notre cas, nous utilisons uniquement l'IPv4.

Mais vous pouvez aussi supporter l'IPv6 en sélectionnant "IPv4+IPv6". - External subnet IP : sélectionnez "WAN address", car nous accéderons depuis l'extérieur à l'adresse IP externe (WAN) de pfSense.

- Internal IP : sélectionnez "Single host" et indiquez l'adresse IP locale (peu importe qu'il se trouve sur le réseau LAN ou dans une DMZ connue de pfSense).

- Description : indiquez par exemple "Direct access to local web server".

Ensuite, cliquez sur Save.

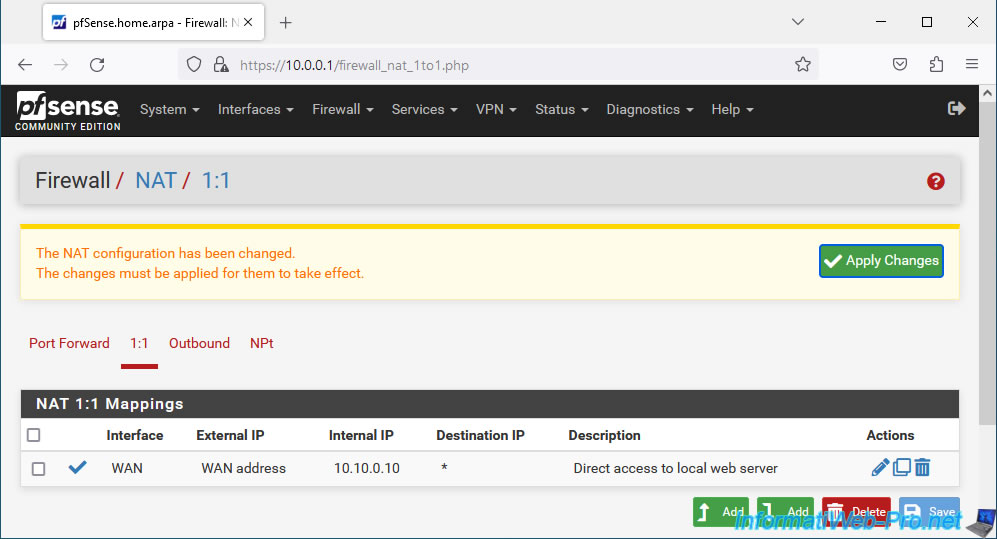

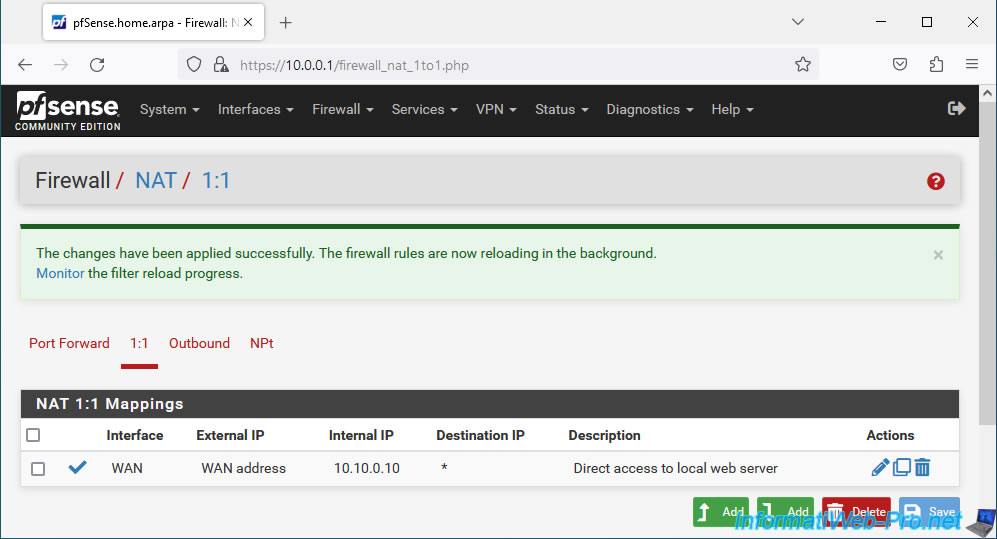

Cliquez sur "Apply Changes" pour appliquer les changements.

La règle de "1:1 NAT" a été appliquée.

2. Trafic réseau bloqué depuis Internet (WAN)

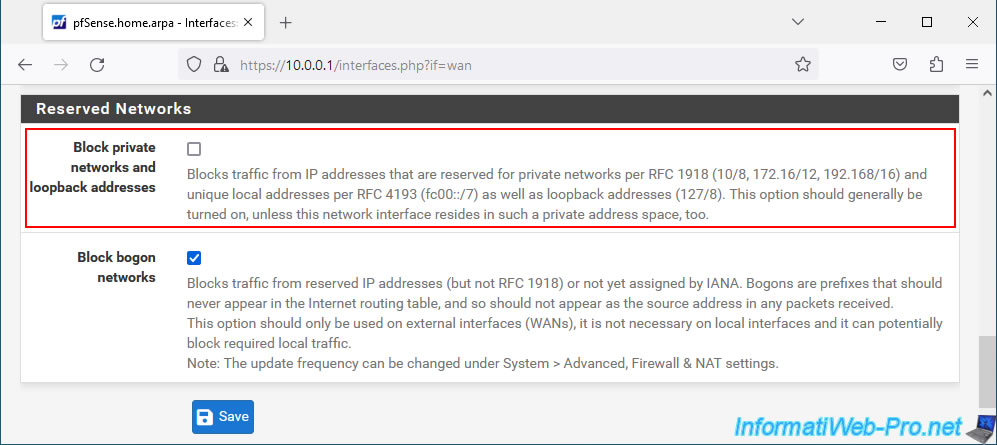

Tout d'abord, si vous avez défini une adresse IP privée (ex : 192.168.1.x, 10.0.0.x, ...) sur l'interface WAN de pfSense, il est important de désactiver le paramètre "Block private networks and loopback addresses" dans la configuration de son interface WAN.

Pour cela, allez dans "Interfaces -> WAN" et allez en bas de la page.

Une fois ce paramètre désactivé, cliquez sur "Save", puis sur "Apply Changes" (en haut de la page).

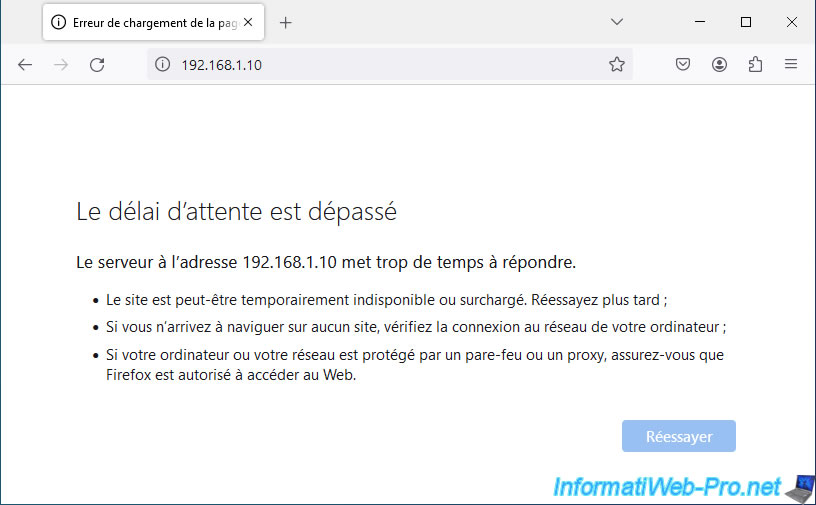

Si vous tentez d'accéder à votre serveur web depuis l'adresse IP WAN de pfSense, vous verrez que cela ne fonctionne pas.

En effet, le trafic réseau est bloqué par défaut par pfSense sur l'interface WAN.

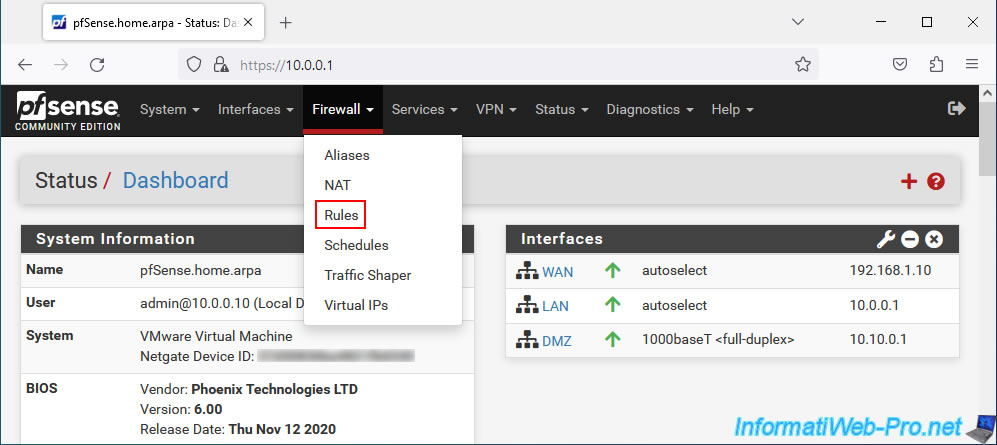

Pour le comprendre, allez dans "Firewall -> Rules".

Comme vous pouvez le voir, par défaut, sur l'interface WAN de pfSense, aucune règle n'autorise du trafic réseau.

Ce qui signifie que toutes les connexions entrantes sont bloquées.

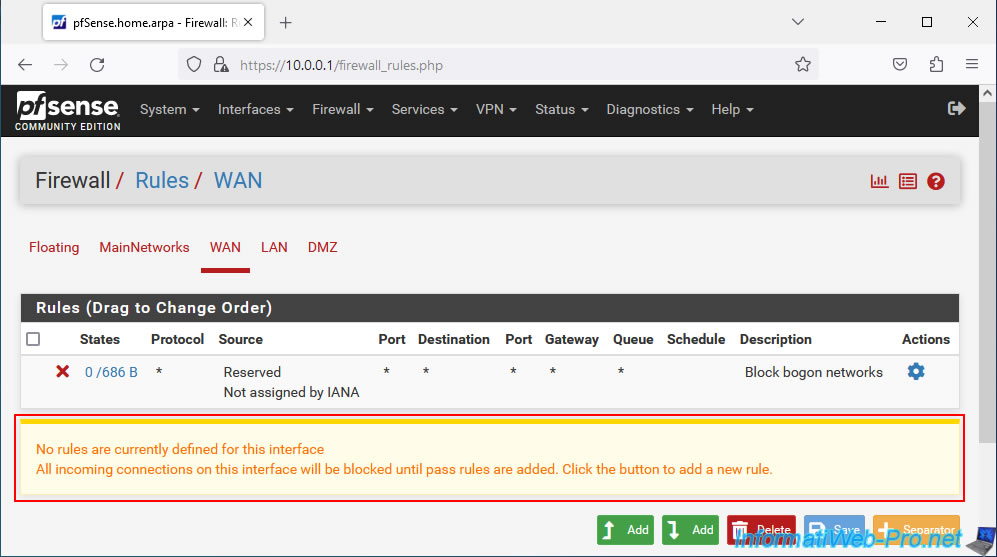

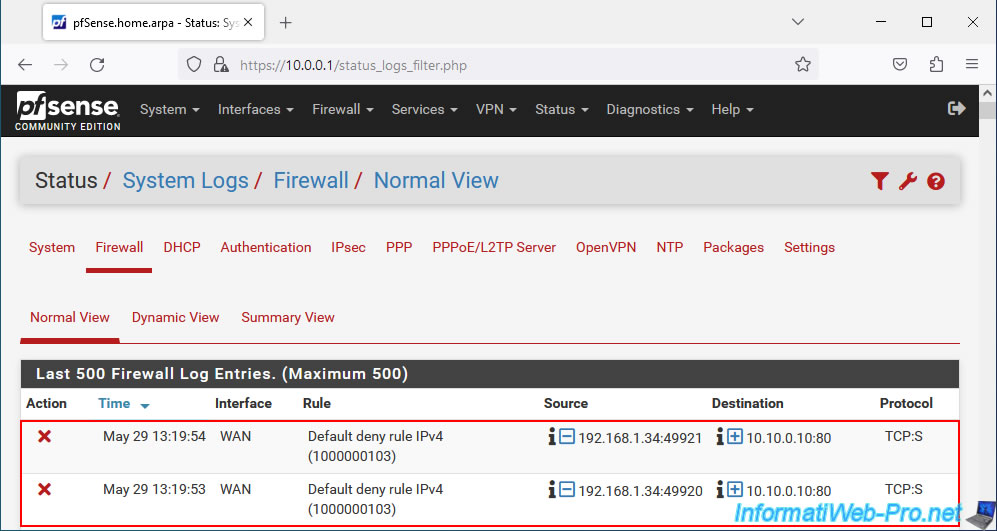

Pour voir l'historique des paquets bloqués par le pare-feu, cliquez sur la 2ème icône rouge en haut à droite.

Sur la page "Status / System Logs / Firewall / Normal View" qui s'affiche, triez la liste par date/heure en cliquant sur la colonne "Time".

Comme vous pouvez le voir, dans notre cas, l'accès depuis notre PC "192.168.1.34" (PC du réseau WAN) à notre serveur local "10.10.0.10" sur le port 80 (HTTP) a été bloqué sur l'interface WAN par la règle "Default deny rule IPv4 (1000000103)". Cette règle n'est pas visible sous pfSense, mais pfSense vous le fait comprendre avec l'avertissement visible ci-dessus (sur fond jaune).

Note : lorsque vous redirigez un port via le port forwarding, une règle appropriée est automatiquement créée dans le pare-feu pour autoriser le trafic réseau correspondant.

Mais ce n'est pas le cas lors de l'utilisation du "1:1 NAT", car cela signifierait que tous les ports ouverts de votre serveur local seraient accessibles sans restriction depuis Internet (le réseau WAN).

3. Autoriser le trafic réseau depuis l'interface WAN

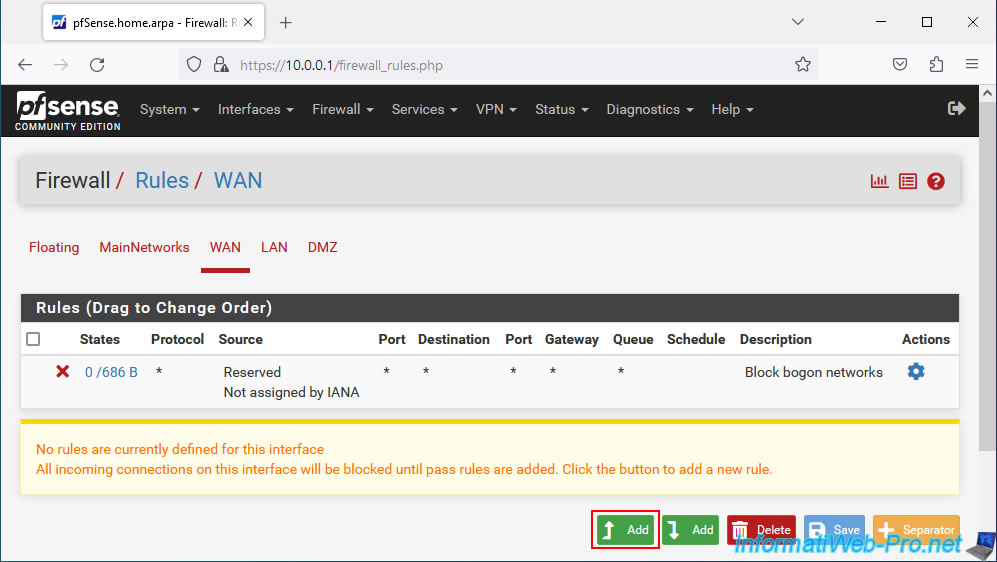

Comme expliqué précédemment, dans le cas du "1:1 NAT", aucune règle n'est créée dans le pare-feu pour autoriser le trafic réseau vers le serveur local souhaité.

Vous devez donc créer vous-même vos règles dans le pare-feu de pfSense.

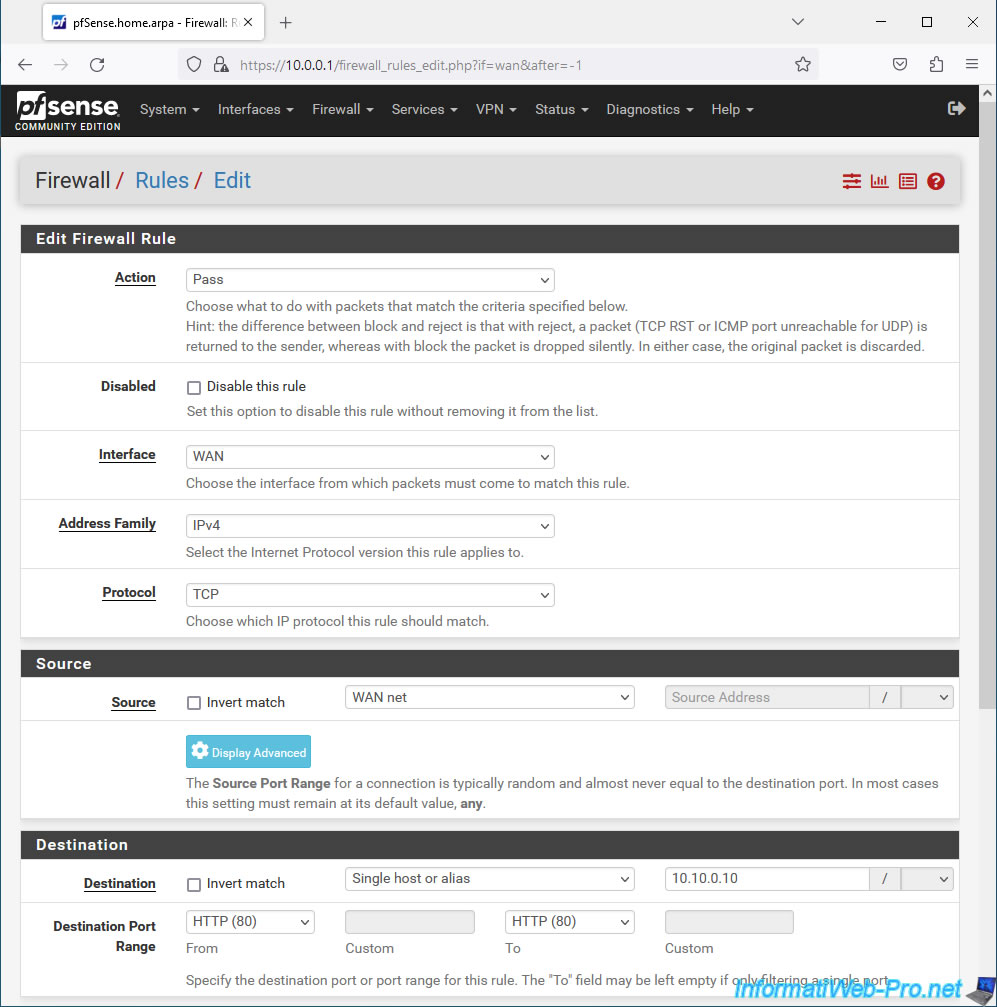

Pour cela, allez dans "Firewall -> Rules -> WAN" et cliquez sur : Add.

Dans notre cas, nous souhaitons pouvoir accéder à notre serveur web local en HTTP.

Pour cela, configurez ces paramètres :

- Interface : WAN. Car nous souhaitons accéder à notre serveur web depuis Internet (donc via l'interface WAN de pfSense).

- Address Family : IPv4. Nous utilisons uniquement l'IPv4 dans notre cas.

- Protocol : TCP. Un serveur web utilise le port TCP 80 pour le protocole HTTP.

- Source : WAN net. La source est le réseau WAN (Internet).

- Destination : sélectionnez "Single host or alias" et indiquez l'adresse IP locale de votre serveur web. Dans notre cas : 10.10.0.10.

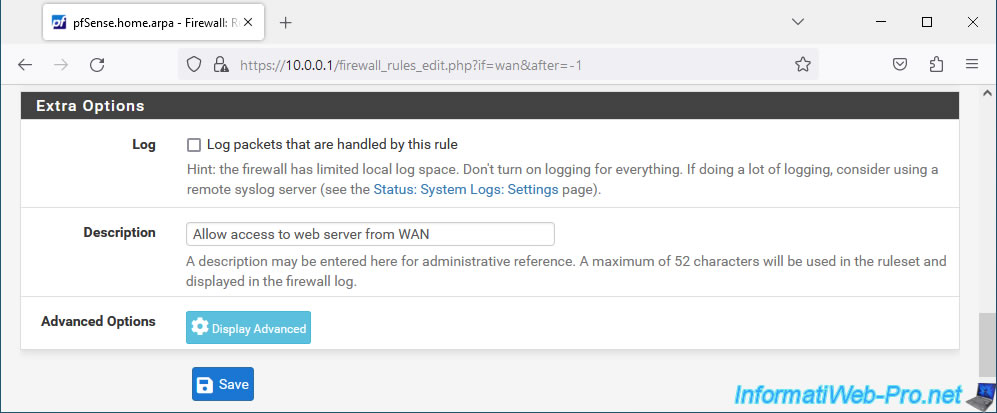

Pour le port de destination, sélectionnez "HTTP (80)" étant donné que notre serveur web local écoute sur le port 80. - Description : indiquez, par exemple, "Allow access to web server from WAN".

Ensuite, cliquez sur "Save".

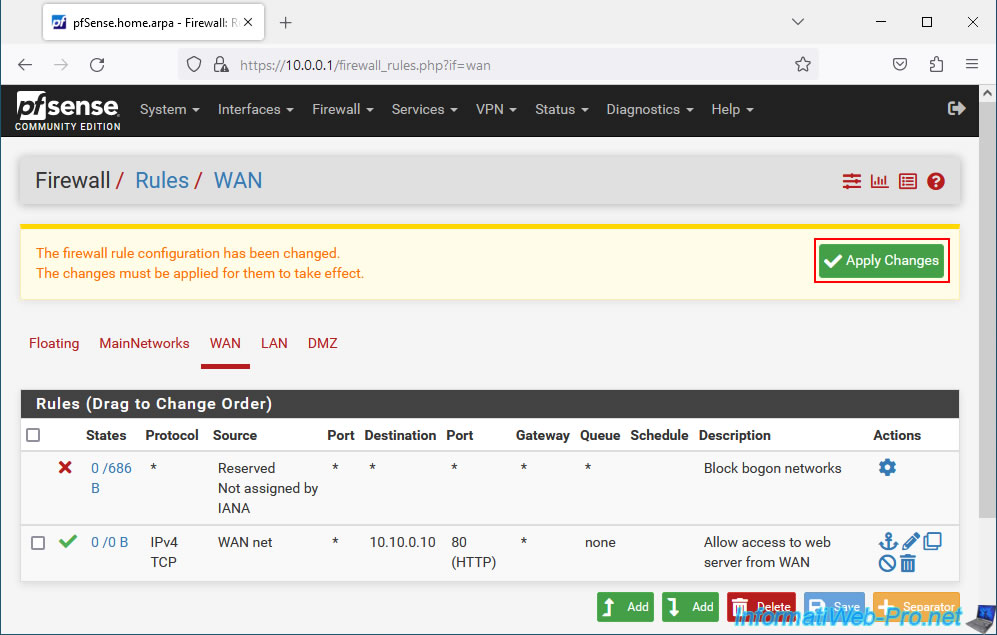

La règle configurée apparait.

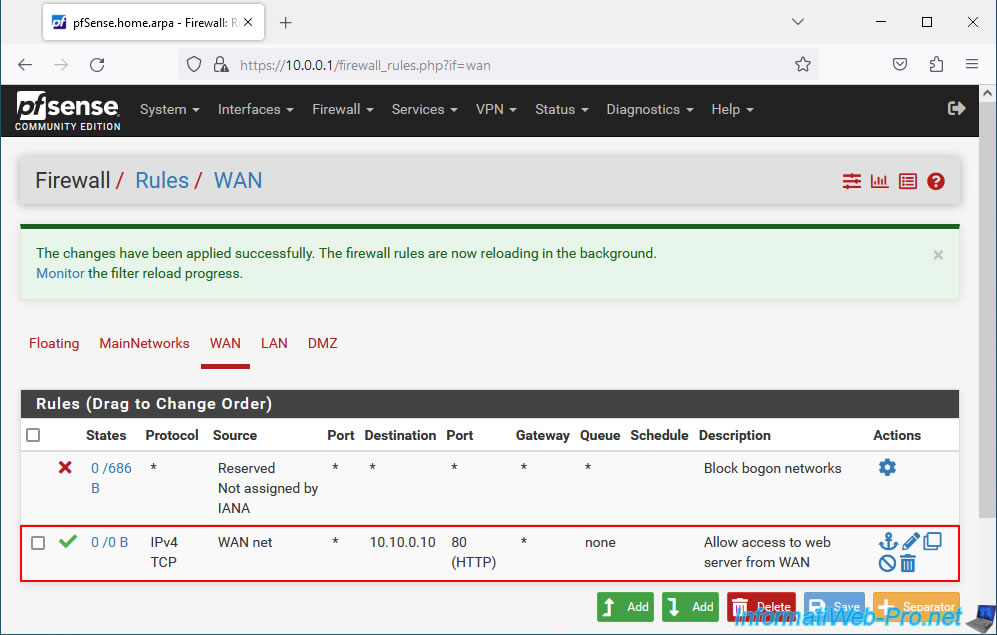

Cliquez sur "Apply Changes" pour l'appliquer.

La nouvelle règle a été appliquée sur votre pare-feu.

Maintenant, tentez d'accéder à votre serveur web depuis Internet (ou depuis un ordinateur connecté au réseau WAN de pfSense) en tapant l'adresse IP WAN de pfSense.

Comme prévu, la page d'IIS (dans notre cas apparait) étant donné que notre serveur web est installé sous Windows Server.

Partager ce tutoriel

A voir également

-

Pare-feu 6/8/2025

pfSense 2.6 - Créer un pont réseau

-

Pare-feu 1/8/2025

pfSense 2.6 - Mettre à jour pfSense

-

Pare-feu 13/6/2025

pfSense 2.6 - Planifier une règle dans le pare-feu

-

Pare-feu 23/7/2025

pfSense 2.6 - Synchroniser l'horloge depuis un serveur de temps (NTP)

Vous devez être connecté pour pouvoir poster un commentaire