- Pare-feu

- pfSense

- 10 septembre 2025 à 15:07

-

- 1/2

Dans notre tutoriel "pfSense 2.6 - Créer un serveur VPN (accès à distance) via OpenVPN (mode L3)", nous vous avions expliqué comment permettre à vos utilisateurs d'accéder au réseau de l'entreprise de manière sécurisée via un serveur OpenVPN créé sous pfSense.

Néanmoins, il s'agissait d'un tunnel L3 (ce qui est utilisé la plupart du temps). OpenVPN utilisait donc un autre sous-réseau pour son tunnel.

Si vous souhaitez que vos utilisateurs connectés via le VPN se retrouvent sur le même sous-réseau que les machines présentes dans l'entreprise, vous devez configurer OpenVPN pour utiliser "tap" (connectivité L2) au lieu de "tun" (connectivité L3).

Notez que dans le cas de "tap" (connectivité L2), il n'y a plus de sous-réseau utilisé pour le tunnel VPN.

Les adresses IP assignées aux utilisateurs connectés via le VPN recevront donc une adresse IP depuis le serveur DHCP du réseau LAN (en général) de votre entreprise.

Important : pour suivre ce tutoriel, vous devez d'abord suivre notre tutoriel précédent (cité ci-dessus) jusqu'à l'étape "7.1 Installer le paquet OpenVPN Client Export" incluse.

Notez que le sous-réseau à utiliser dans la case "Tunnel Network" lorsque vous suivrez notre tutoriel précédent est requis par l'assistant d'OpenVPN. Bien que vous l'enlèverez ensuite dans le tutoriel ci-dessous. Indiquez donc temporairement un sous-réseau fictif qui ne rentre pas en conflit avec les sous-réseaux utilisés par pfSense dans votre cas.

- Changer le mode du serveur OpenVPN en "tap" (L2) au lieu de "tun" (L3)

- Assigner l'interface virtuelle du serveur OpenVPN en tant qu'interface logique OPT1

- Activer l'interface logique OPT1 créée

- Créer un pont entre le tunnel VPN et le réseau LAN

- Exporter la configuration pour le client OpenVPN

- Installer le client OpenVPN

- Tester la connexion réseau entre le client OpenVPN et le réseau LAN

- Vérifier le statut du tunnel OpenVPN

- Ajouter le widget OpenVPN sur le dashboard de pfSense (facultatif)

1. Changer le mode du serveur OpenVPN en "tap" (L2) au lieu de "tun" (L3)

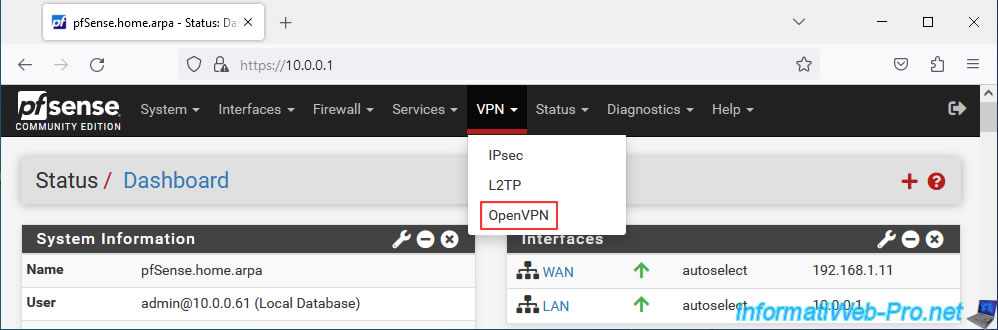

Pour commencer, allez dans : VPN -> OpenVPN.

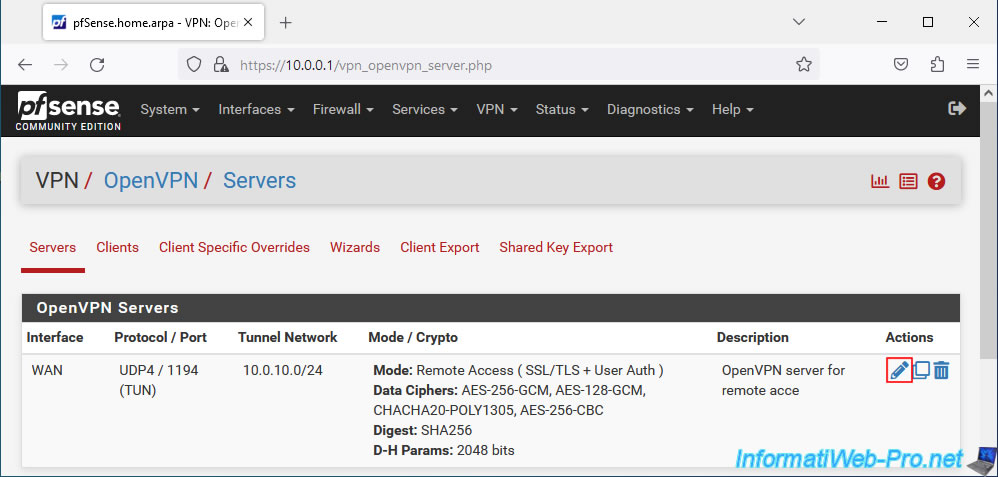

Cliquez sur le petit crayon à droite de votre serveur OpenVPN.

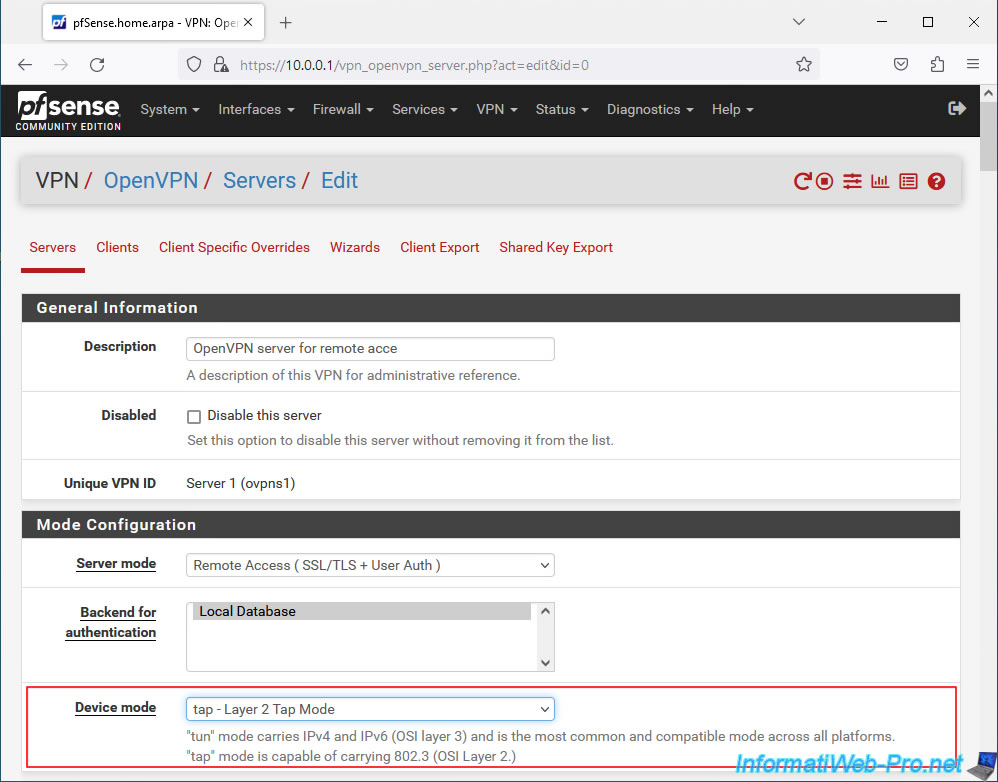

Dans la section "Mode Configuration", changez la valeur du paramètre "Device mode" en "tap - Layer 2 Tap Mode".

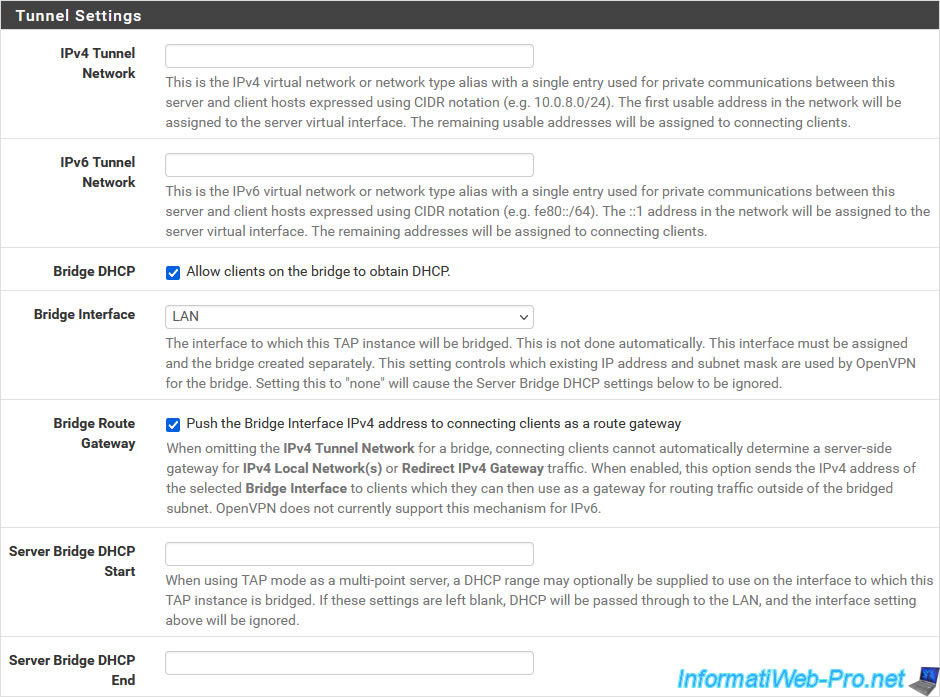

Dans la section "Tunnel Settings", configurez ces paramètres :

- IPv4 Tunnel Network : enlevez la valeur que vous aviez indiquée auparavant.

En effet, lorsqu'OpenVPN fonctionne en mode "tap" (L2), il n'y a plus de sous-réseau pour le tunnel VPN. - IPv6 Tunnel Network : idem, la case doit être vide.

- Bridge DHCP : cochez la case "Allow clients on the bridge to obtain DHCP" pour que les clients qui se connecteront à votre serveur OpenVPN reçoivent automatiquement une adresse IP depuis le serveur DHCP de votre réseau LAN, par défaut (ou celui indiqué via le paramètre suivant "Bridge Interface", si vous le changez).

- Bridge Interface : indique sur quel réseau de pfSense les utilisateurs connectés via OpenVPN seront connectés.

Dans la plupart des cas, vous les connecterez au réseau LAN de pfSense.

Note : comme indiqué par pfSense, un pont (bridge) devra être créé manuellement pour relier l'interface de ce serveur OpenVPN à l'interface sélectionnée ici (dans notre cas : LAN).

Mais, vous verrez comment faire dans la suite de ce tutoriel. - Bridge Route Gateway : pour que les utilisateurs qui se connectent à votre serveur OpenVPN puissent accéder aux ressources du réseau LAN, vous devez cocher la case "Push the Bridge Interface IPv4 address to connecting clients as a route gateway".

Dans le cas contraire, le client OpenVPN vous affichera un avertissement "failed to parse/resolve route for host/network" et vous n'aurez accès à aucune machine du réseau LAN. (Même pfSense ne sera pas accessible.) - Server Bridge DHCP Start / End : ces paramètres sont facultatifs et permettent de spécifier une plage d'adresses IP différente à distribuer aux utilisateurs se connectant via un client OpenVPN.

Ainsi, bien que ceux-ci se retrouveront sur le même réseau, vous pourrez plus facilement filtrer les connexions réseau via le pare-feu grâce aux plages d'adresses IP différentes définies pour les clients LAN du réseau filaire et ceux connectés via le VPN, si vous le souhaitez.

Source : Tunnel Settings | pfSense Documentation.

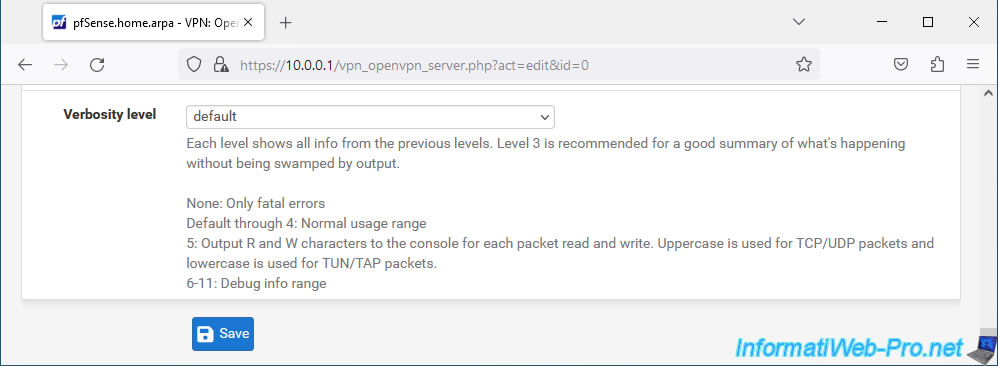

En bas de page, cliquez sur Save.

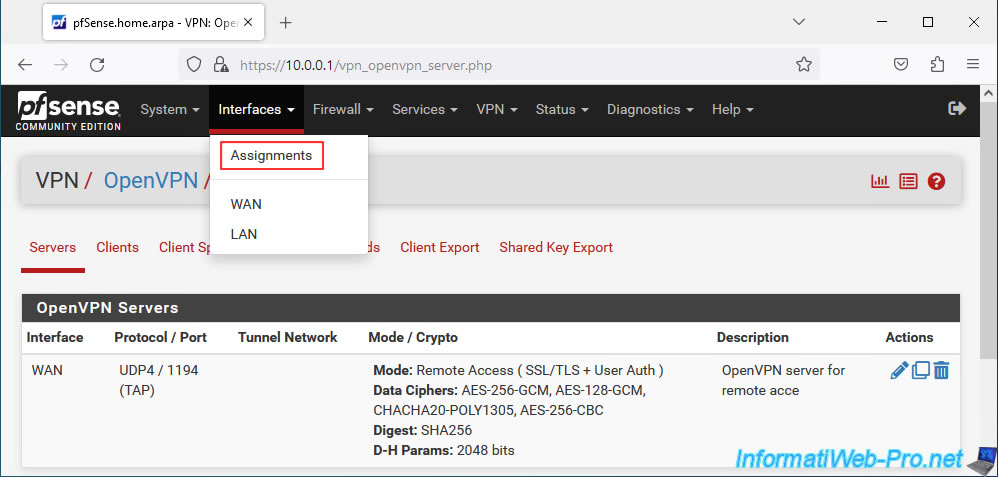

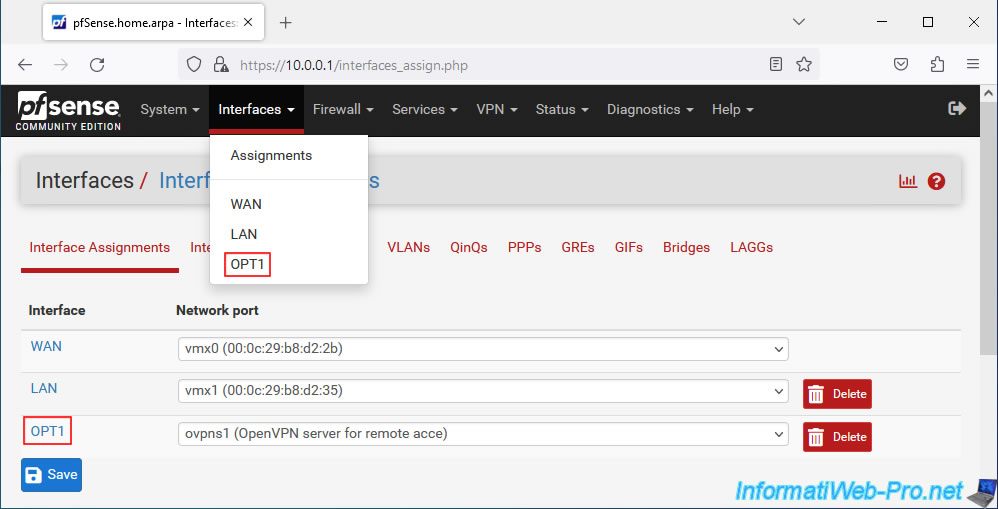

2. Assigner l'interface virtuelle du serveur OpenVPN en tant qu'interface logique OPT1

Pour créer le pont (bridge) demandé par pfSense pour ce mode L2, vous devez d'abord assigner l'interface virtuelle de votre serveur OpenVPN en tant qu'interface logique (par défaut : OPT1).

Pour cela, allez dans : Interfaces -> Assignments.

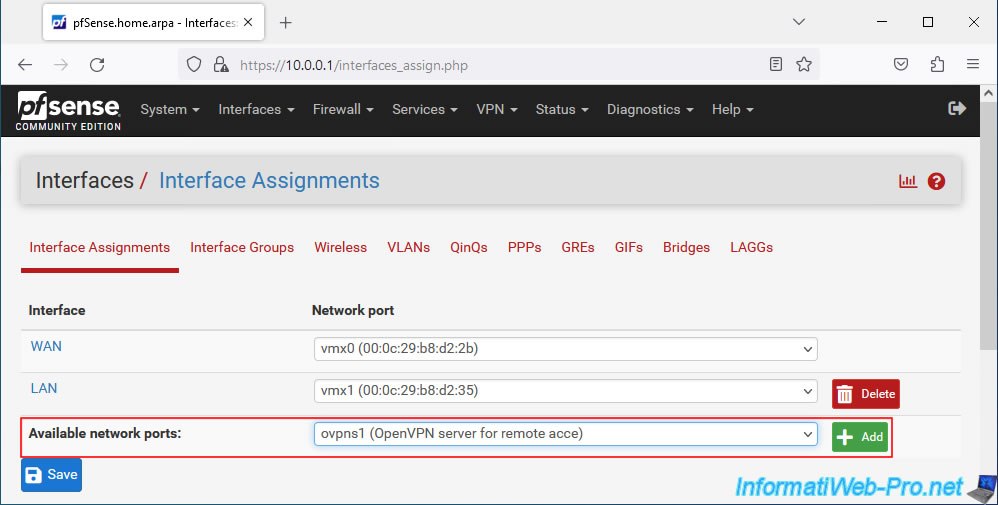

Dans l'onglet "Interface Assignments", vous verrez qu'un nouveau port réseau est disponible (Available network ports).

Sélectionnez le port "ovpns1 (OpenVPN server for remote access)" affiché et cliquez sur : Add.

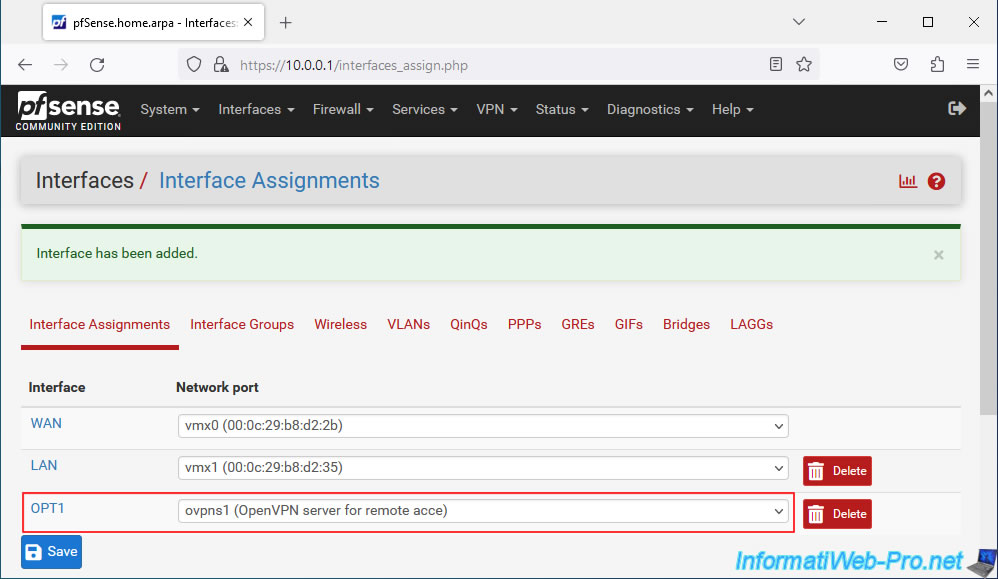

Dans notre cas, une nouvelle interface logique "OPT1" apparait pour notre interface virtuelle "ovpns1 ...".

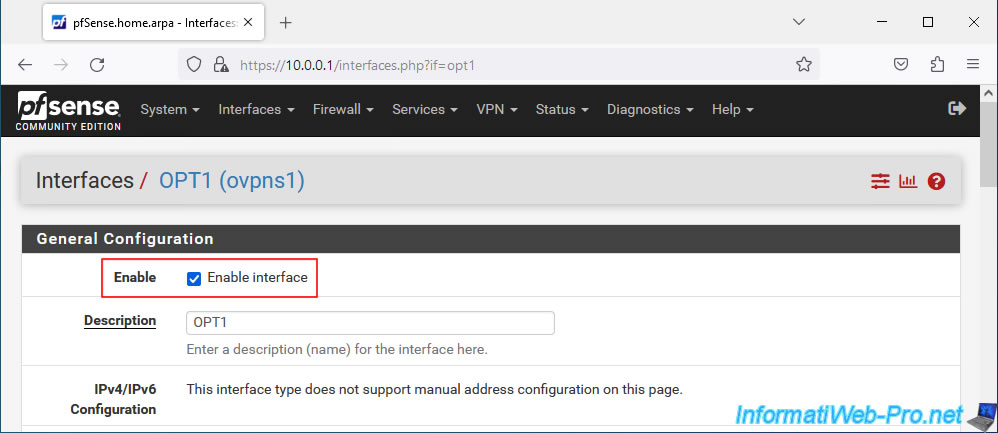

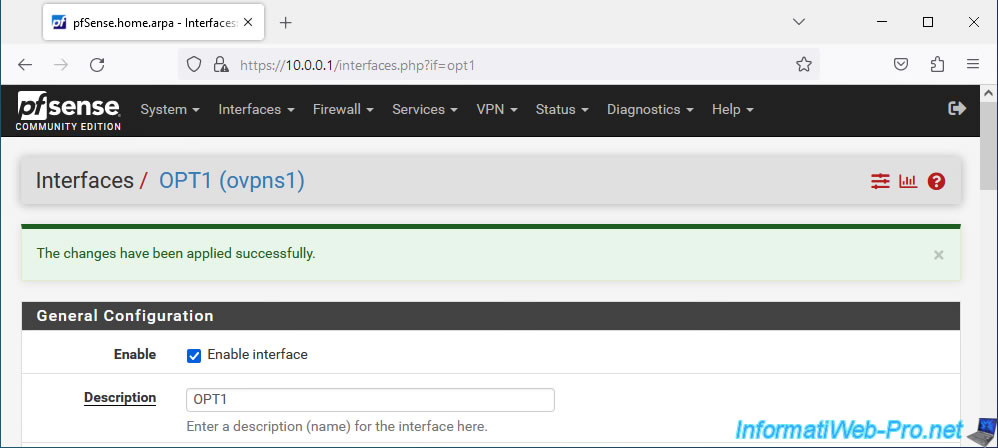

3. Activer l'interface logique OPT1 créée

Maintenant que l'interface virtuelle de votre serveur OpenVPN a été assignée en tant qu'interface logique "OPT1", vous devez activer cette nouvelle interface logique pour pouvoir l'utiliser.

Pour cela, allez dans "Interfaces -> OPT1" ou cliquez sur son nom (dans l'onglet "Interface Assignments" où vous vous trouvez actuellement).

Cochez la case "Enable interface".

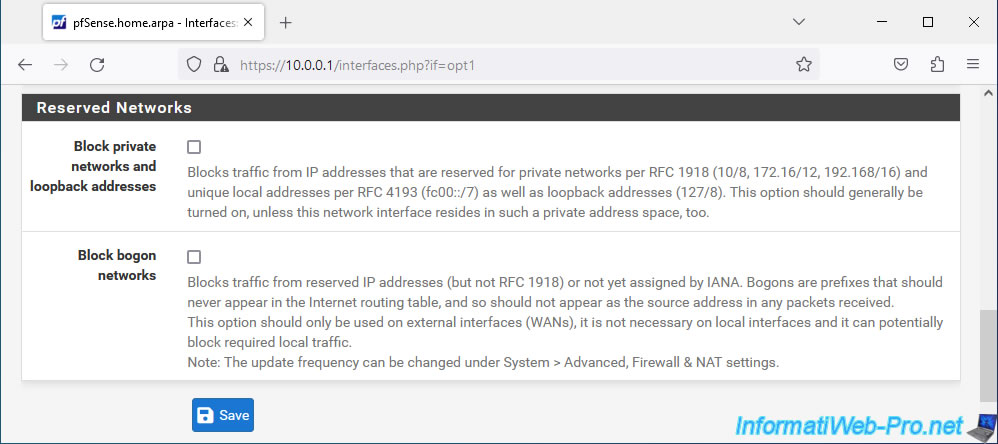

En bas de page, cliquez sur : Save.

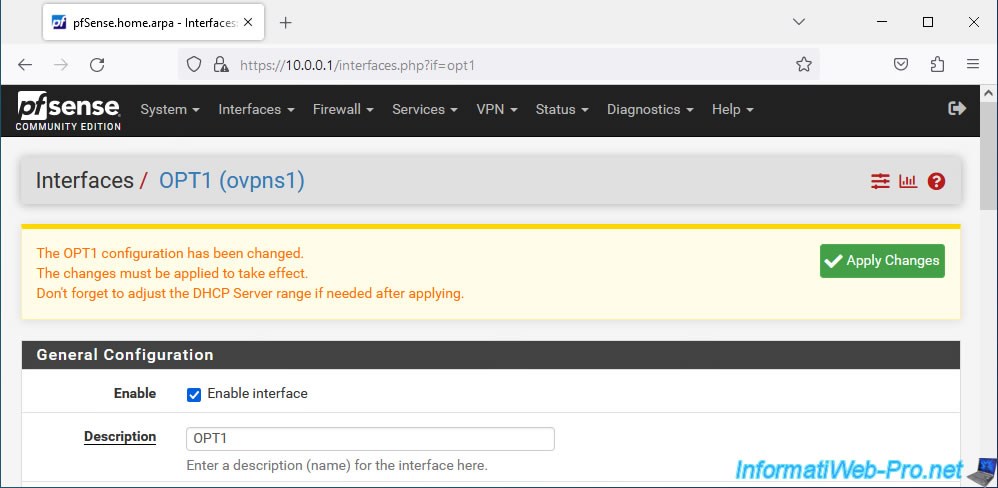

En haut de page, cliquez sur : Apply Changes.

Votre interface OPT1 correspondant à votre serveur OpenVPN est activée.

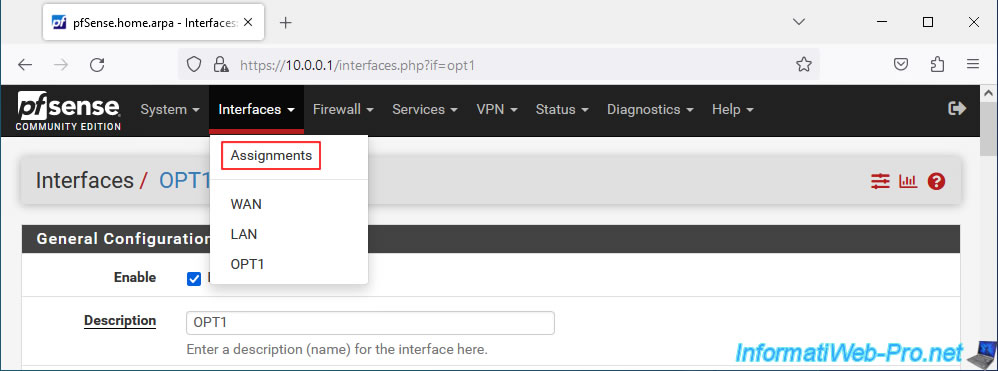

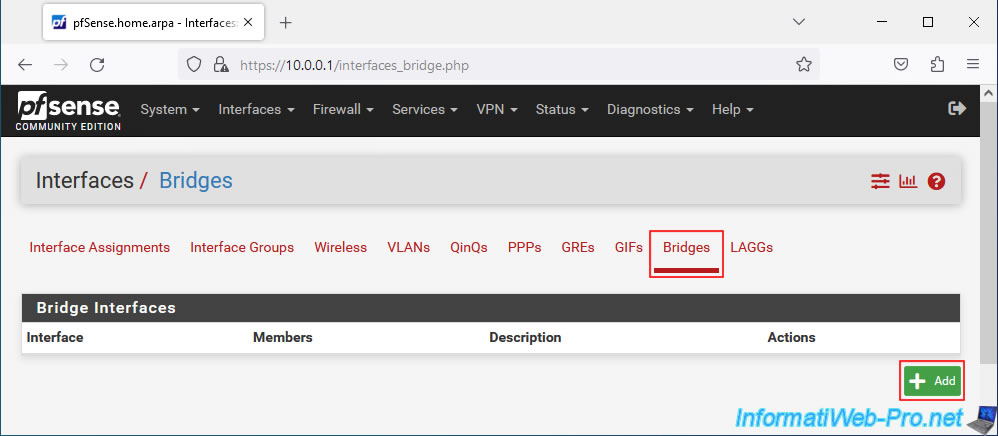

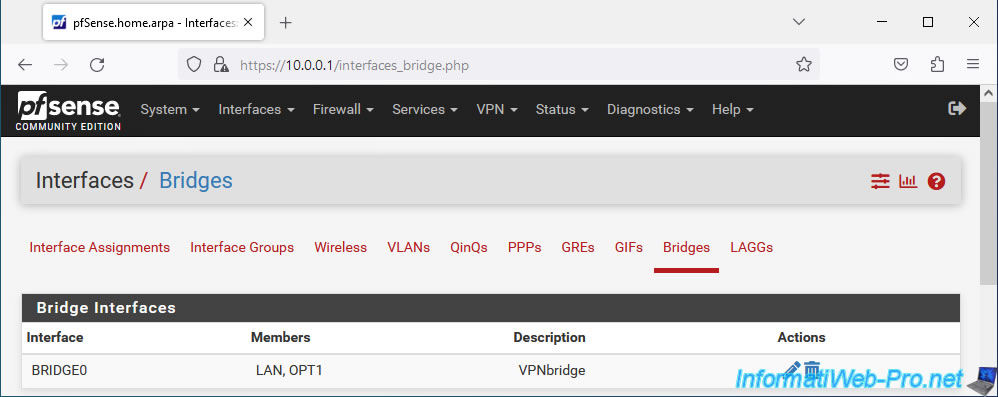

4. Créer un pont entre le tunnel VPN et le réseau LAN

Pour que les utilisateurs connectés à votre serveur OpenVPN puissent communiquer de façon transparente avec les machines connectées physiquement au réseau LAN, vous devez créer un pont entre l'interface logique "OPT1" (qui correspond à l'interface virtuelle du serveur OpenVPN) et l'interface logique "LAN".

Pour cela, allez dans : Interfaces -> Assignments.

Dans l'onglet "Bridges", cliquez sur : Add.

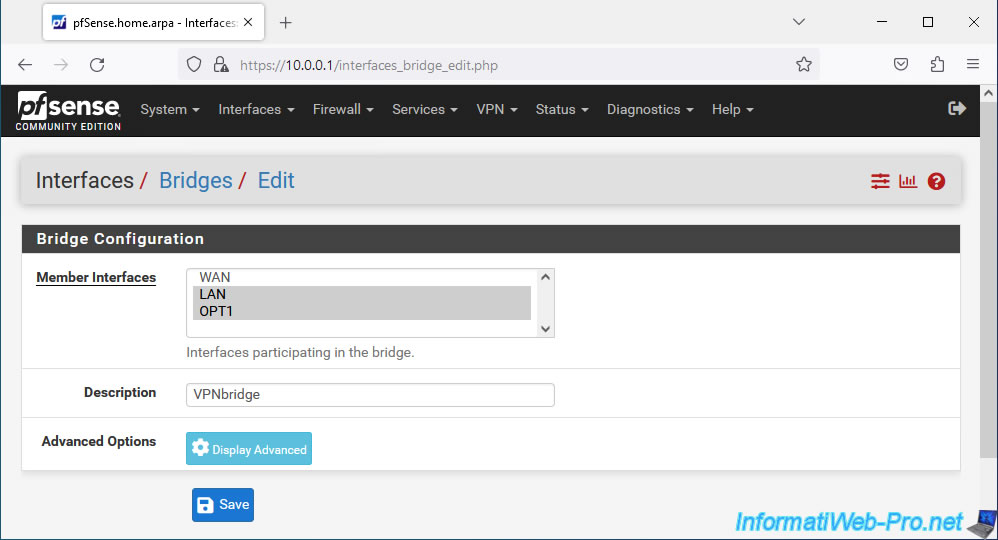

Sélectionnez les interfaces "LAN" et "OPT1" (en restant appuyé sur CTRL lorsque vous cliquez sur leurs noms pour en sélectionner plusieurs).

Indiquez une description à titre indicatif si vous le souhaitez, puis cliquez sur : Save.

Le pont réseau apparait, par défaut, sous le nom "BRIDGE0".

Source : Bridging OpenVPN Connections to Local Networks | pfSense Documentation.

Partager ce tutoriel

A voir également

-

Pare-feu 18/6/2025

pfSense 2.6 - Gérer la qualité de service (QoS)

-

Pare-feu 27/8/2025

pfSense 2.6 - Répartition de charge via HAProxy

-

Pare-feu 23/7/2025

pfSense 2.6 - Synchroniser l'horloge depuis un serveur de temps (NTP)

-

Pare-feu 9/5/2025

pfSense 2.6 - Téléchargement et installation sous VMware Workstation

Vous devez être connecté pour pouvoir poster un commentaire