- Pare-feu

- pfSense

- 17 mai 2025 à 09:45

-

- 1/2

Par défaut, vous pouvez gérer votre machine pfSense depuis son interface graphique ou depuis sa console (accessible localement sur le PC ou le serveur où pfSense est installé).

Néanmoins, vous pouvez aussi activer le protocole SSH pour pouvoir gérer pfSense en ligne de commandes (voir utiliser la console de pfSense via SSH).

- Activer SSH sous pfSense

- Se connecter via SSH à pfSense

- Autoriser la connexion via SSH uniquement avec une paire de clés

- Console protégée par mot de passe

1. Activer SSH sous pfSense

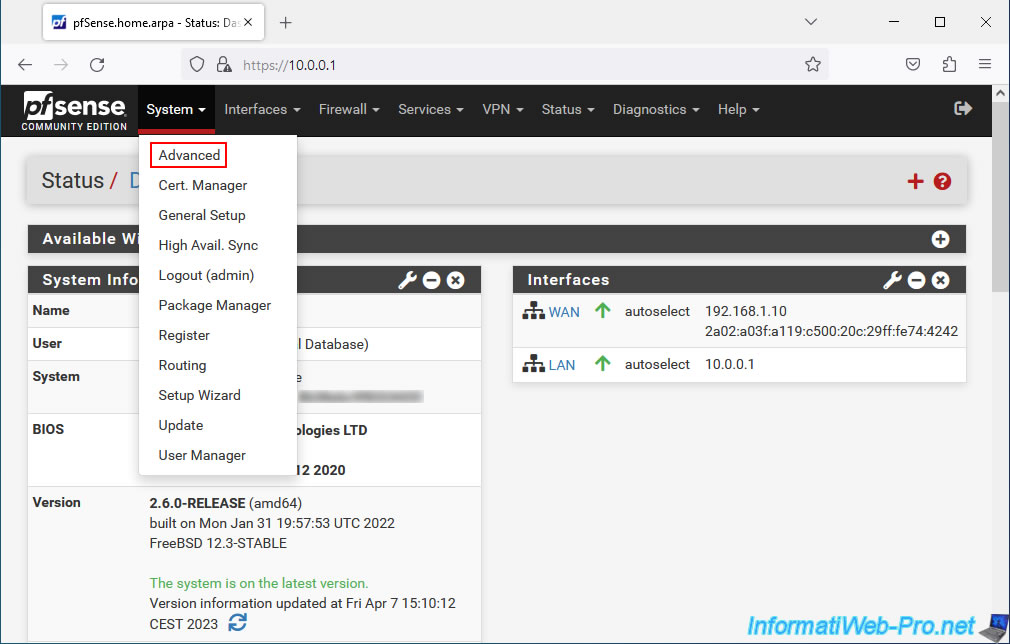

Pour activer le protocole SSH sous pfSense, allez dans : System -> Advanced.

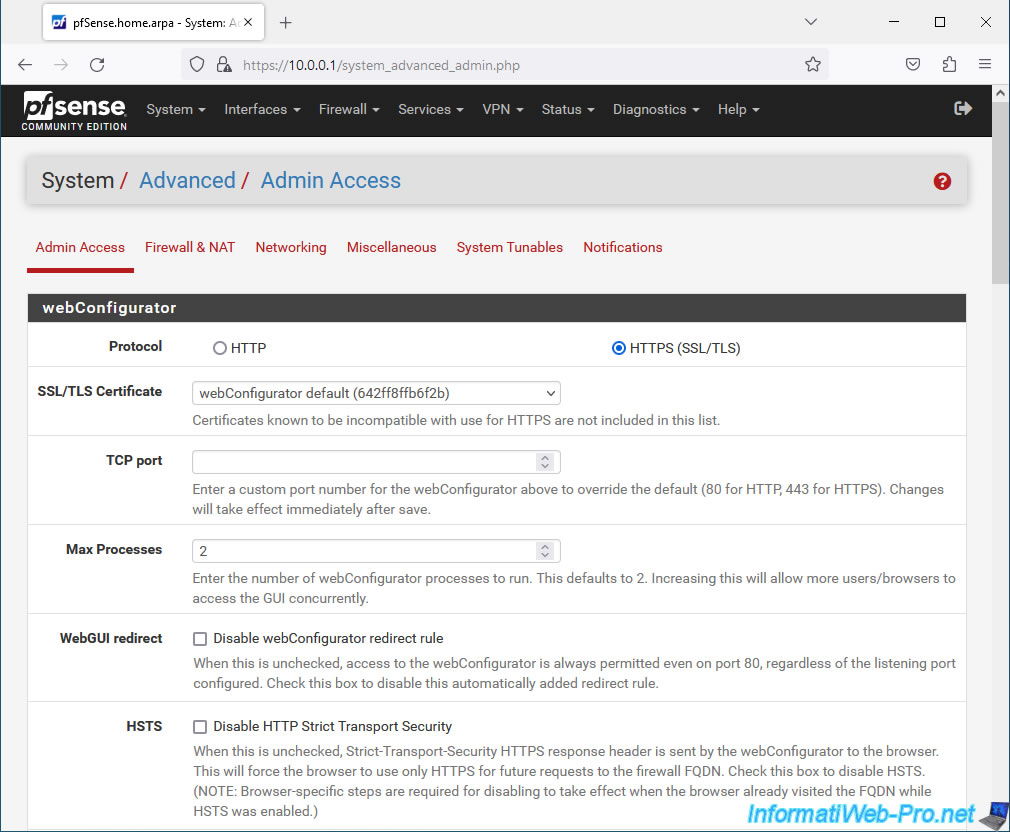

La page "Admin Access" apparait.

Sur cette page, vous trouverez une section "Secure Shell" (qui concerne donc SSH).

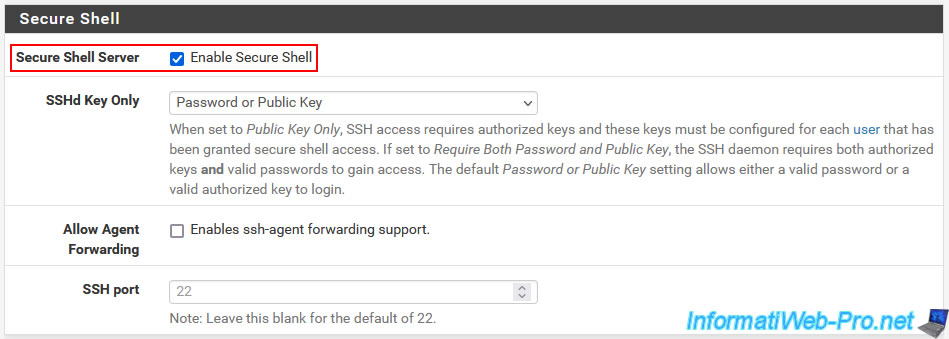

Cochez la case "Enable Secure Shel" pour activer le SSH sous pfSense.

Pour la connexion via SSH, vous trouverez ces paramètres :

- Secure Shell Server : permet d'activer le serveur SSH de pfSense en cochant la case "Enable Secure Shell".

- SSHd Key Only :

- Password or Public Key : autorise les utilisateurs à se connecter avec leur mot de passe ou avec une paire de clés (clé publique / clé privée).

Il s'agit du choix par défaut. - Public Key Only : autorise les utilisateurs à se connecter uniquement via une paire de clés (clé publique / clé privée).

- Require Both Password and Public Key : requiert que les utilisateurs se connectent avec le bon mot de passe et avec une clé autorisée.

- Password or Public Key : autorise les utilisateurs à se connecter avec leur mot de passe ou avec une paire de clés (clé publique / clé privée).

- Allow Agent Forwarding : cocher la case "Enables ssh-agent forwarding support" vous permet d'exécuter un agent sous pfSense qui servira d'intermédiaire entre votre PC et le serveur SSH distant (autre que cette machine pfSense) auquel vous souhaitez vous connecter. Ainsi, le serveur SSH distant verra uniquement la machine pfSense, même si c'est vous qui contrôlerez les réponses et les commandes envoyées via votre client SSH.

Attention : cela peut constituer une faille de sécurité et est donc désactivé par défaut. - SSH port : par défaut, le port utilisé par SSH est 22. Mais le changer peut éviter les attaques par brute-force sur le port par défaut. Bien qu'un scanneur de ports puisse aussi être utilisé par une personne malveillante pour trouver le nouveau numéro de port utilisé dans votre cas pour SSH.

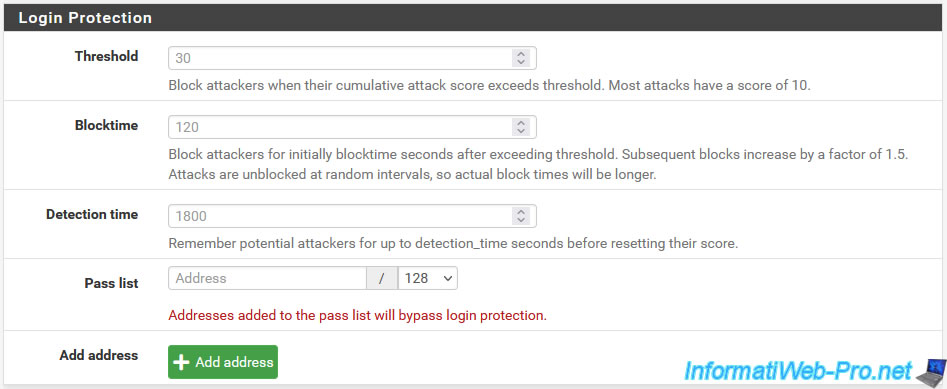

En dessous, vous trouverez une section "Login Protection" qui permet de bloquer les attaques par brute-force pour la connexion à l'interface web de pfSense, mais aussi via SSH.

- Treshold : score au-dessus duquel les attaques seront bloquées.

Généralement, les attaques ont un score de 10. La valeur utilisée par défaut par pfSense pour le blocage des attaques est de 30. - Blocktime : lorsqu'un attaquant dépasse ce score, celui-ci est bloqué initialement pendant le nombre de secondes spécifiées (par défaut : 120 secondes).

Ensuite, la durée de blocage est multipliée par 1,5 à chaque blocage.

Notez que la durée de blocage est aléatoire pour des raisons de sécurité, mais toujours supérieur à la durée spécifiée. - Detection time : le temps pendant lequel la dernière attaque d'un attaquant sera mémorisée par sshguard (qui gère le blocage des attaquants via SSH lors d'attaques).

- Pass list : permet d'autoriser l'adresse IP de machines ou de serveurs de surveillance (par exemple) qui peuvent passer outre de cette protection.

En effet, les serveurs de surveillance peuvent se connecter souvent au port SSH de pfSense sans pour autant s'y authentifier. Ce qui peut paraitre suspect pour pfSense. - Add address : permet d'ajouter des adresses IP à la liste blanche ci-dessus.

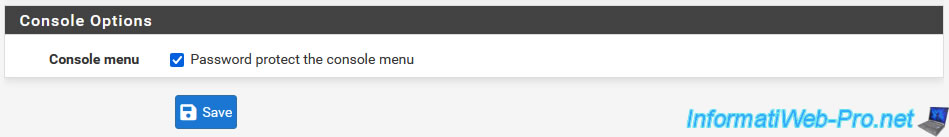

En bas de page, vous trouverez une option "Password protect the console menu" permettant de protéger l'accès à la console de pfSense avec un mot de passe.

Autrement dit, la console pfSense accessible notamment depuis le PC ou le serveur où pfSense nécessitera que vous vous connectiez en tant qu'admin ou en tant que "root".

Notez que le mot de passe du compte "root" est toujours le même que le mot de passe actuel du compte "admin".

Cliquez sur Save pour sauvegarder la nouvelle configuration.

Source : Admin Access Tab | pfSense Documentation.

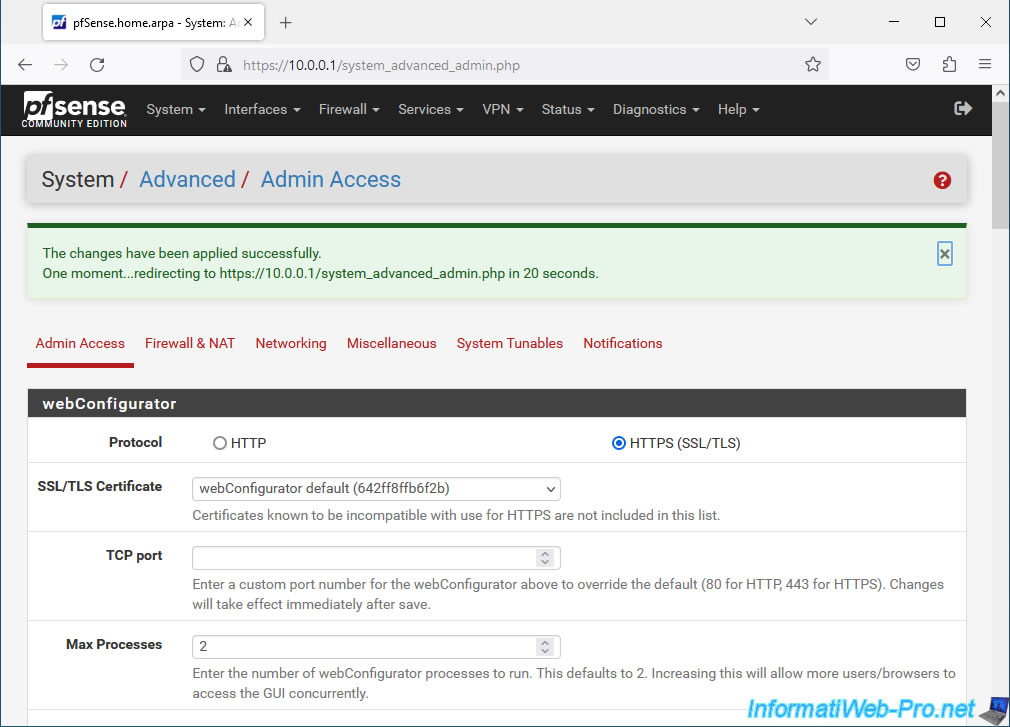

En haut de page, ce message apparaitra.

Plain Text

The changes have been applied successfully. One moment...redirecting to https://10.0.0.1/system_advanced_admin.php in 20 seconds.

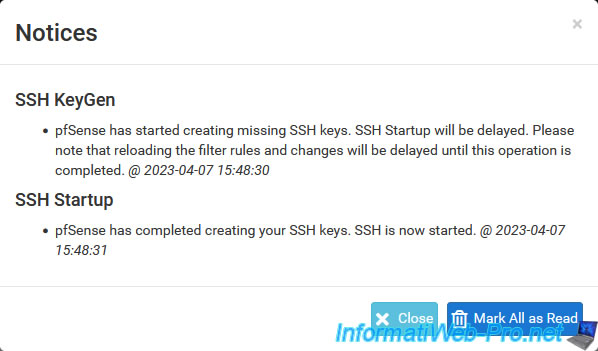

Ensuite, vous remarquerez qu'une cloche a apparu en haut à droite.

Cliquez sur celle-ci.

![]()

Comme vous pouvez le voir, ces notifications sont dues à la création de clés SSH.

- SSH KeyGen : création des clés SSH manquantes.

- SSH Startup : les clés SSH ont été créées et le serveur SSH est donc démarré.

2. Se connecter via SSH à pfSense

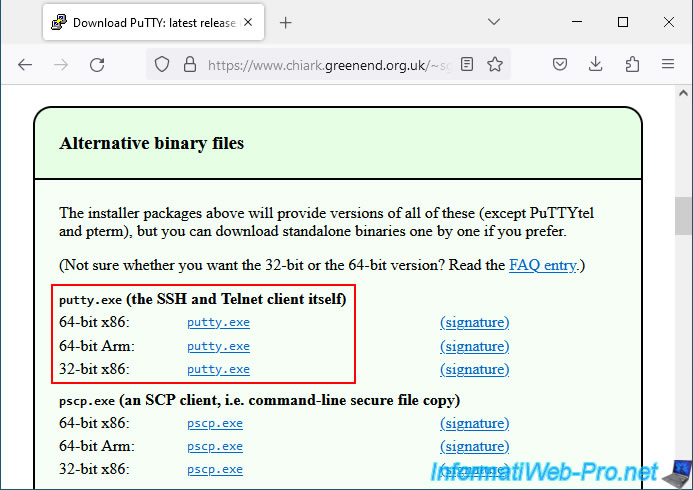

Pour vous connecter via SSH à pfSense sous Windows, utilisez le client SSH "PuTTY" (par exemple).

Pour cela, sur le site de Putty, choisissez le fichier "putty.exe".

Note : "64-bit x86" pour la version x64 ou "32-bit x86" pour la version x86.

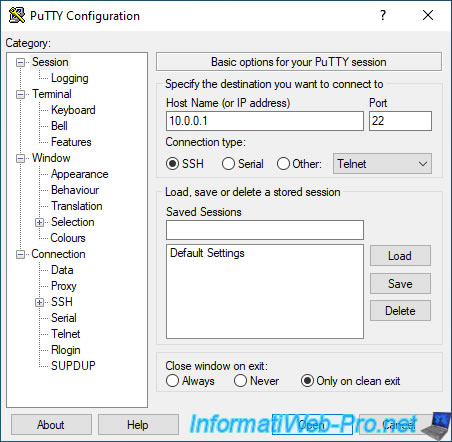

Dans la fenêtre "PuTTY Configuration" qui s'affiche, indiquez simplement l'adresse IP de pfSense et cliquez sur "Open".

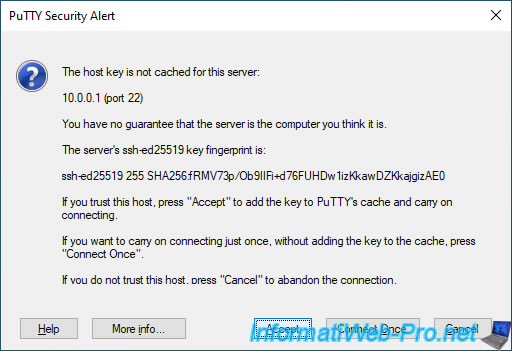

La 1ère fois que vous vous connecterez à pfSense via SSH, vous verrez son empreinte SSH apparaitre.

Cliquez sur Accept.

Important : il est normal que cette fenêtre apparaisse la 1ère fois que vous vous connectez via SSH à pfSense.

Par contre, si cette fenêtre réapparait la prochaine fois depuis ce même PC, c'est que vous vous connectez probablement à un serveur pirate (ou que pfSense a été réinstallé).

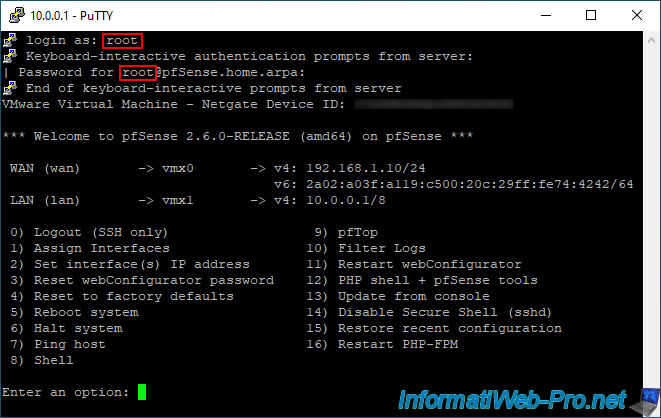

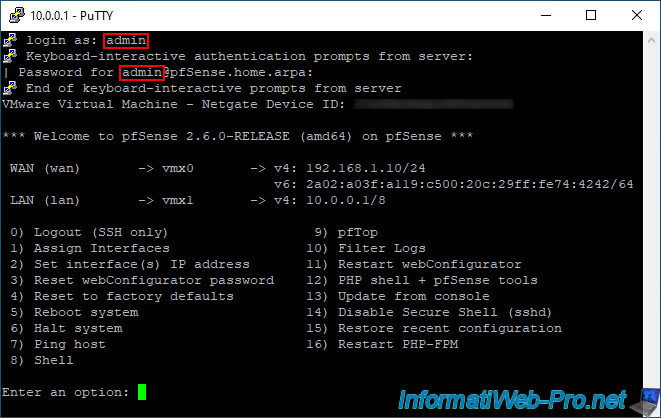

Authentifiez-vous en tant que "root" ou en tant que "admin".

Par défaut, la console de pfSense apparaitra automatiquement lors de la connexion avec un de ces 2 comptes.

Notez que le mot de passe de ces 2 comptes est identique.

Si vous changez le mot de passe du compte "admin" de pfSense, le nouveau mot de passe du compte "root" sera donc aussi changé.

Partager ce tutoriel

A voir également

-

Pare-feu 10/9/2025

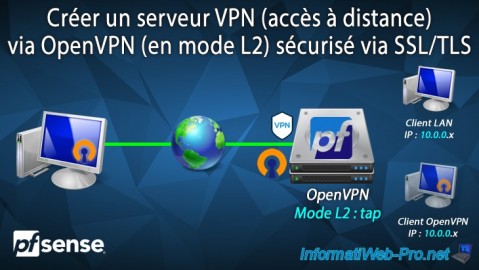

pfSense 2.6 - Créer un serveur VPN (accès à distance) via OpenVPN (mode L2)

-

Pare-feu 15/5/2025

pfSense 2.6 - Installation sous VMware ESXi

-

Pare-feu 16/8/2025

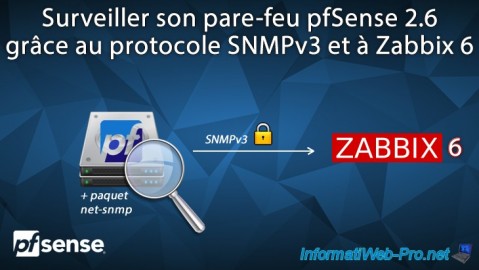

pfSense 2.6 - Surveillance via SNMP et Zabbix 6

-

Pare-feu 20/8/2025

pfSense 2.6 - Surveillance via SNMPv3 et Zabbix 6

Vous devez être connecté pour pouvoir poster un commentaire