Gérer votre pare-feu pfSense 2.6 en ligne de commandes via le protocole SSH

- Pare-feu

- pfSense

- 17 mai 2025 à 09:45

-

- 2/2

3. Autoriser la connexion via SSH uniquement avec une paire de clés

Pour améliorer la sécurité de votre machine pfSense, vous pouvez autoriser la connexion via SSH uniquement avec une paire de clés (clé publique / clé privée).

Ce qui évitera toute attaque par brute-force.

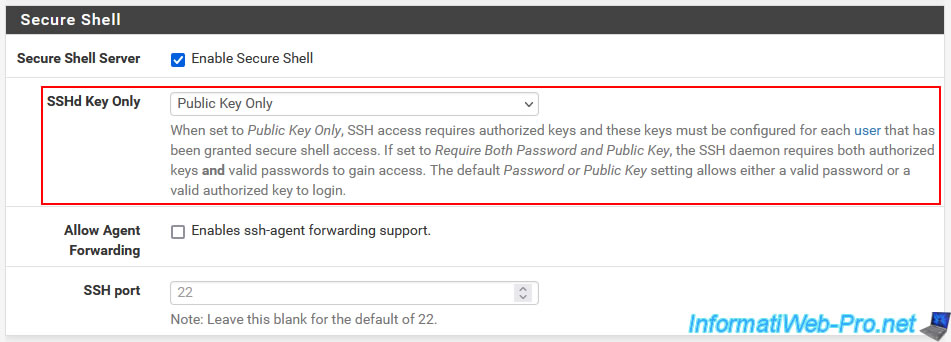

Pour cela, retournez dans le menu "System -> Advanced", puis sélectionnez "SSHd Key Only : Public Key Only".

Comme indiqué dans le commentaire de pfSense, lorsque vous utilisez cette option, SSH requiert des clés autorisées qui doivent être configurées pour chaque utilisateur.

En bas de page, cliquez sur Save.

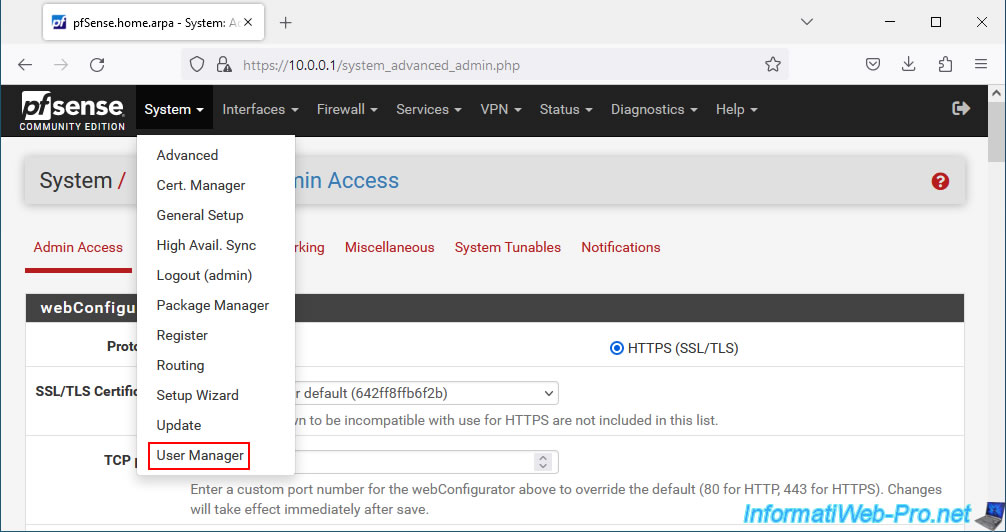

Une fois le serveur SSH configuré, allez dans le menu : System -> User Manager.

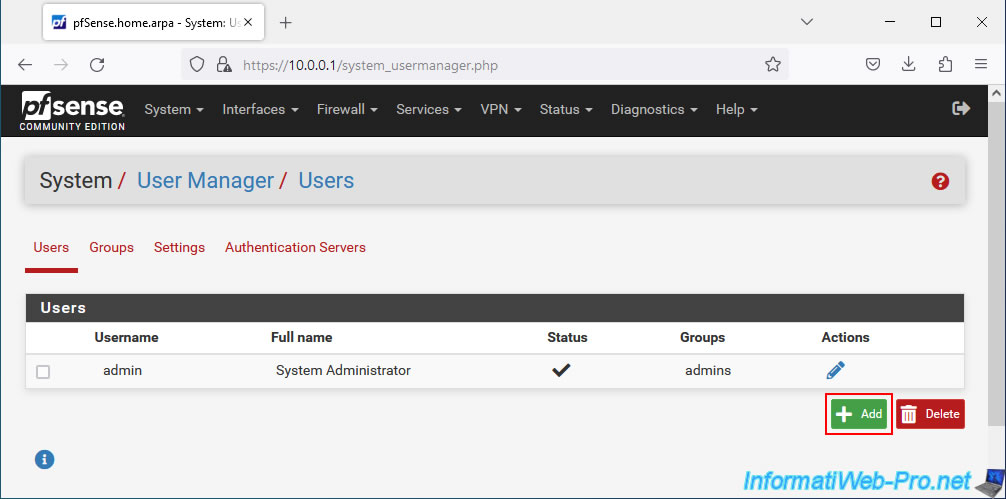

Sur la page qui s'affiche, vous pouvez voir que, par défaut, il n'y a qu'un utilisateur nommé : admin.

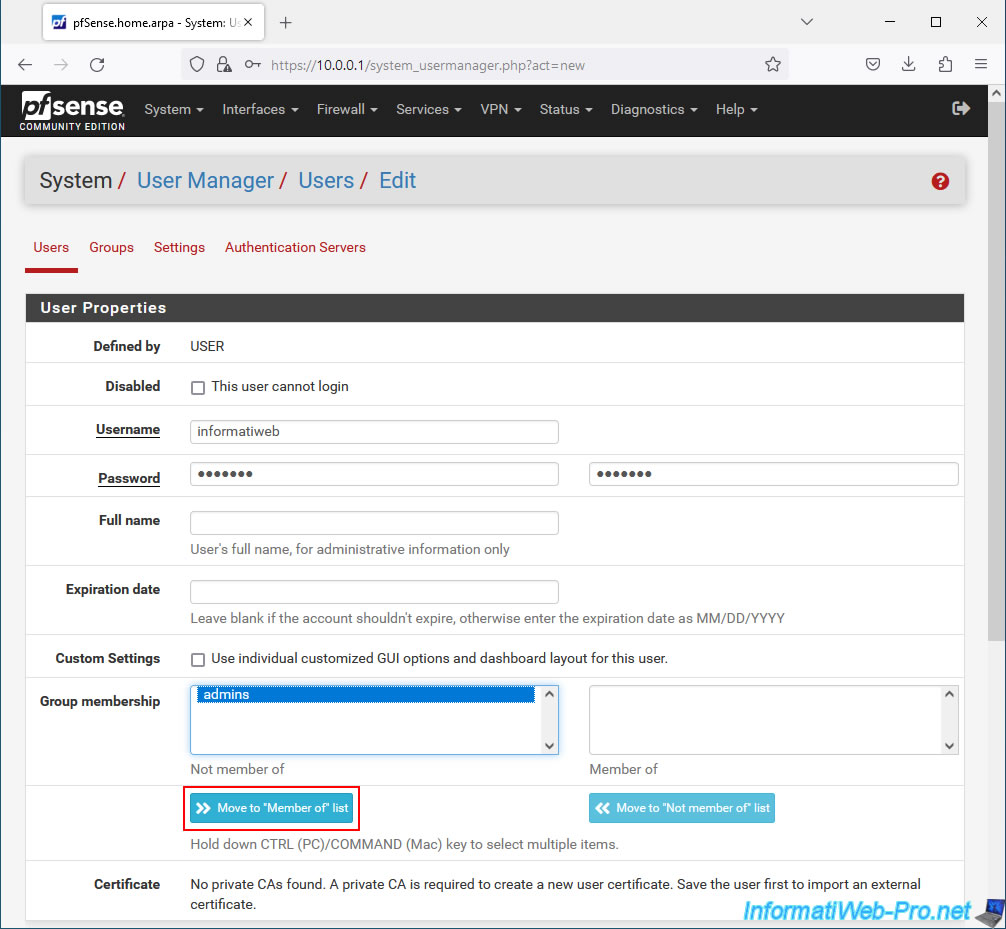

Cliquez sur "Add" pour en ajouter un autre.

Sur la page qui apparait, configurez ces options :

- Username : le nom d'utilisateur à utiliser.

Dans notre cas : informatiweb. - Password : le mot de passe à utiliser pour cet utilisateur.

- Group membership : sélectionnez le groupe "admins" et cliquez sur le bouton "Move to "Member of" list pour l'ajouter au groupe des administrateurs de pfSense.

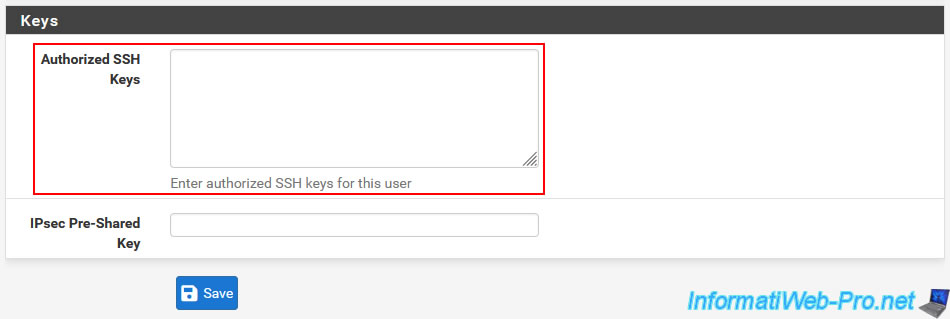

En bas de page, vous trouverez une section "Keys" où vous pourrez ajouter la clé publique SSH pour cet utilisateur.

Pour cela, utilisez le générateur de clé de PuTTY.

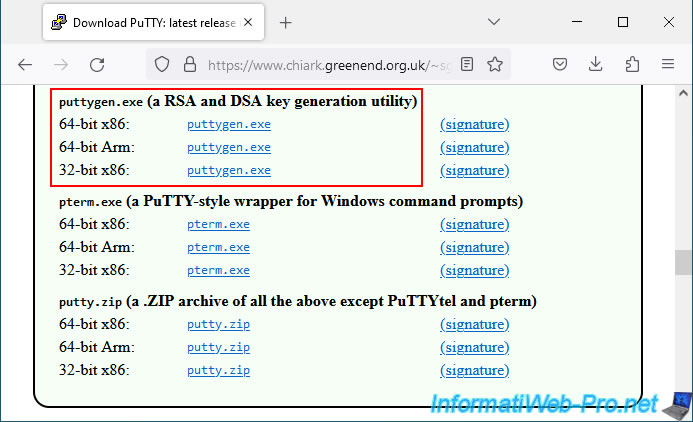

Sur le site de PuTTY, téléchargez le fichier "puttygen.exe".

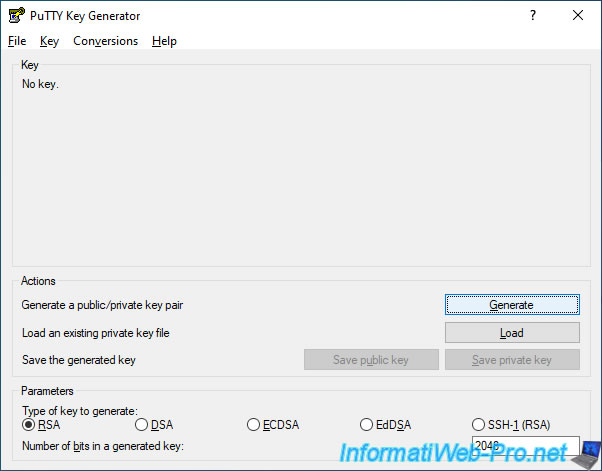

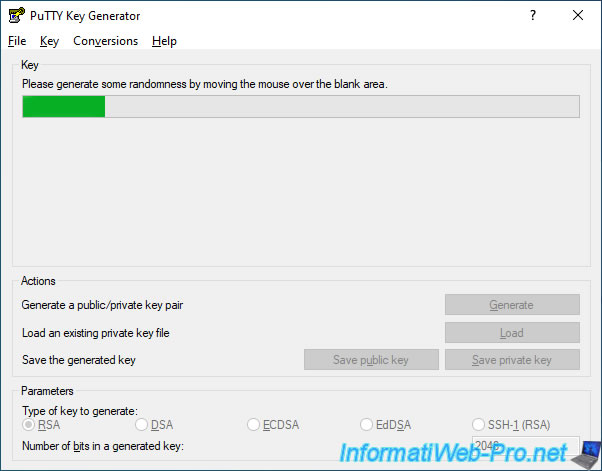

Lancez le fichier téléchargé et "PuTTY Key Generator" apparaitra.

Cliquez sur "Generate" pour commencer la génération d'une nouvelle paire de clés.

Bougez votre souris de façon aléatoire sur la section "Key" de la fenêtre.

Cela permet de créer une paire de clés qui sera calculée de façon aléatoire.

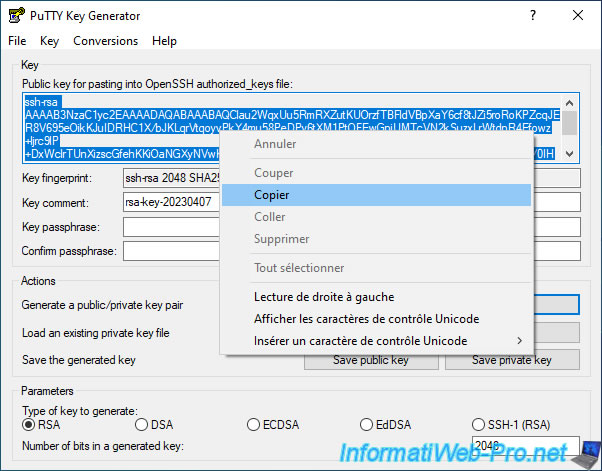

Copiez la clé publique générée.

Note : pour cela, faites un clic droit "Tout sélectionner" sur celle-ci, puis un clic droit "Copier".

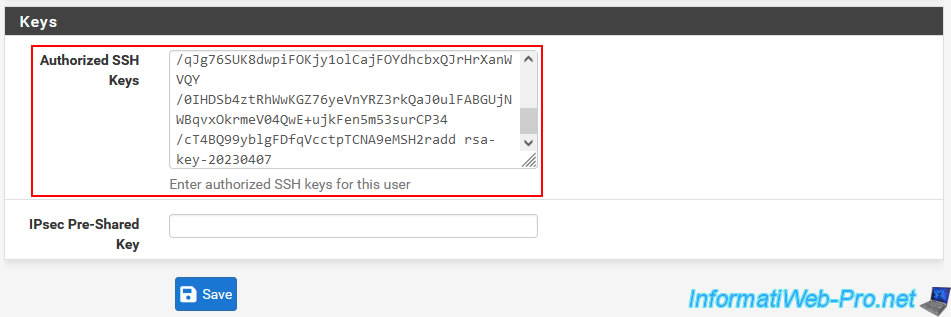

Collez la clé publique générée par "PuTTY Key Generator" dans la case "Authorized SSH Keys" de votre nouvel utilisateur pfSense.

Ensuite, cliquez sur Save.

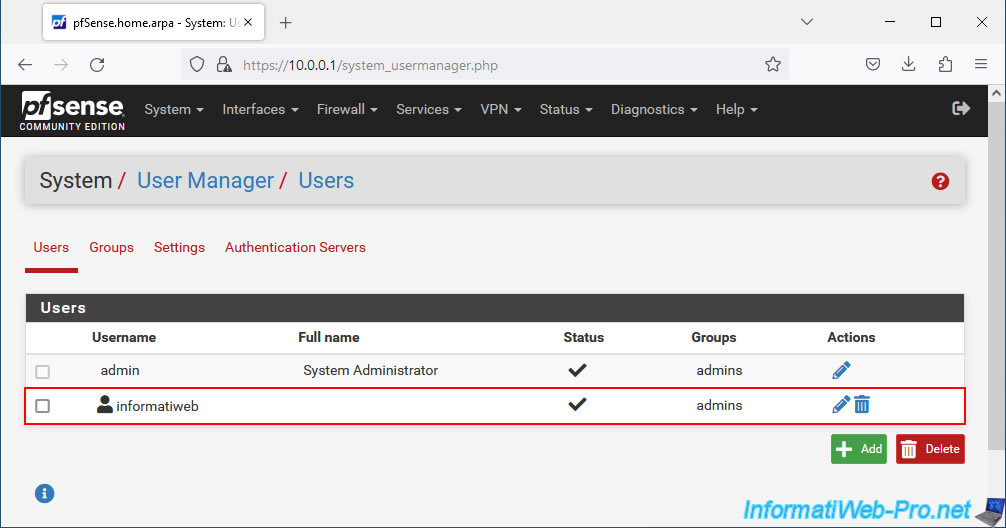

Le nouvel utilisateur créé apparait.

Dans notre cas, notre utilisateur "informatiweb".

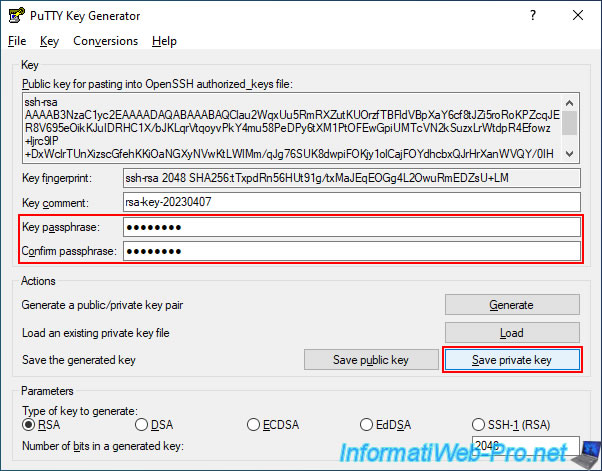

Dans le "PuTTY Key Generator", indiquez un mot de passe dans les cases "Key passphrase" et "Confirm passphrase" pour protéger votre clé privée associée.

Puis, cliquez sur "Save private key" pour la sauvegarder dans un fichier.

Notez qu'il existe une relation de 1:1 entre la clé publique et la clé privée.

Important : bien que la passphrase soit facultative, il est fortement recommandé d'en spécifier une avant de sauvegarder la clé privée générée sur votre ordinateur.

Sinon, n'importe qui ayant accès au fichier créé pourra l'utiliser pour se connecter en votre nom à votre machine pfSense.

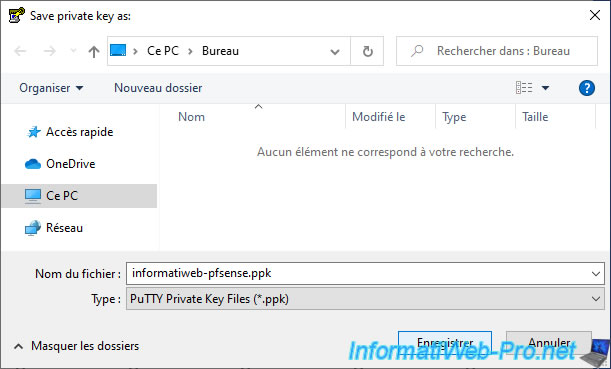

Dans notre cas, nous la sauvegardons sous le nom "informatiweb-pfsense.ppk".

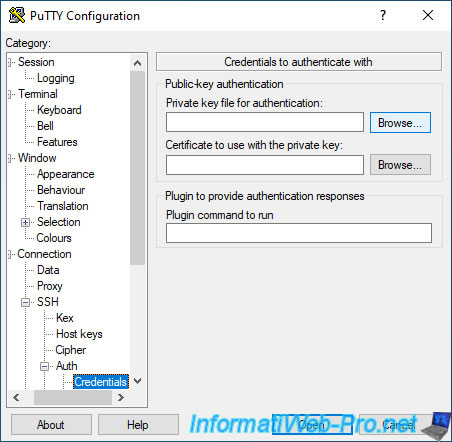

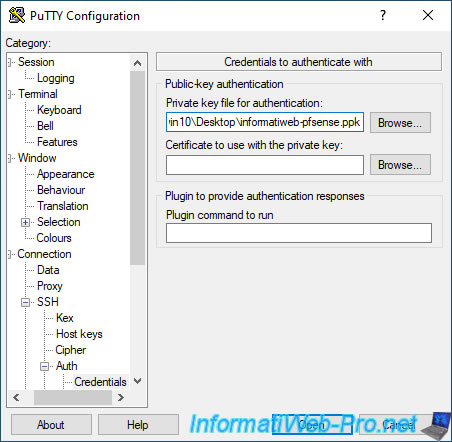

Pour vous connecter via SSH à l'aide d'une clé privée depuis PuTTY, vous devez aller dans "Connection -> SSH -> Auth -> Credentials".

Ensuite, cliquez sur le bouton "Browse" pour l'option "Private key file for authentication".

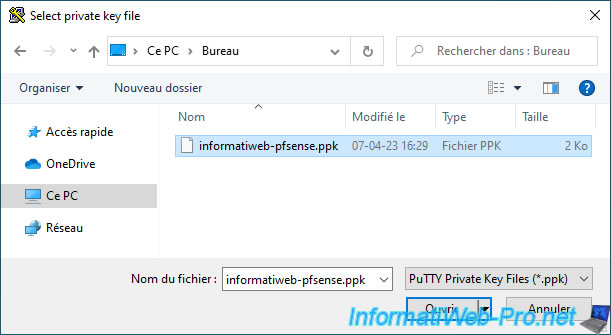

Sélectionnez le fichier ".ppk" créé précédemment depuis le "PuTTY Key Generator" et cliquez sur Ouvrir.

Le chemin de votre clé privée apparait.

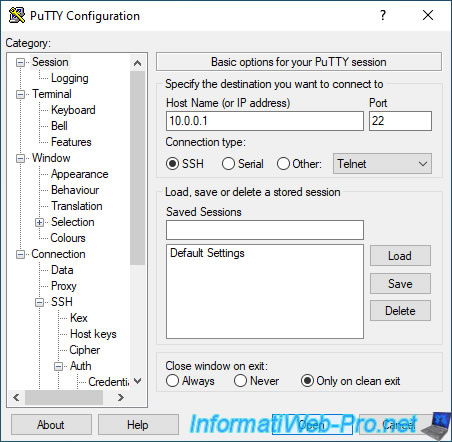

Retournez dans la section "Session" de PuTTY, indiquez l'adresse IP de pfSense et cliquez sur Open.

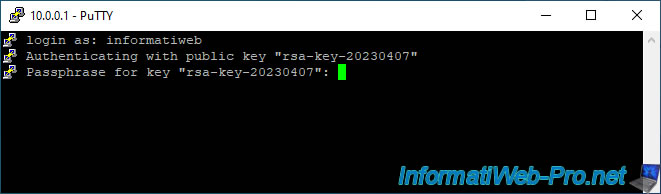

Indiquez le nom de votre nouvel utilisateur et PuTTY s'authentifiera automatiquement avec la clé privée spécifiée précédemment dans les paramètres de PuTTY.

Si vous avez spécifié une passphrase avant de sauvegarder votre clé privée, PuTTY vous la demandera.

Plain Text

login as: informatiweb Authenticating with public key "rsa-key-20230407" Passphrase for key "rsa-key-20230407":

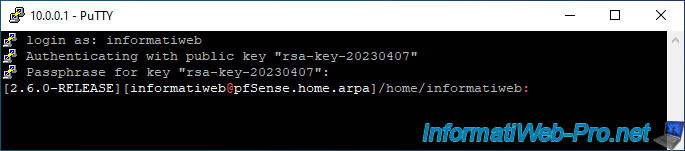

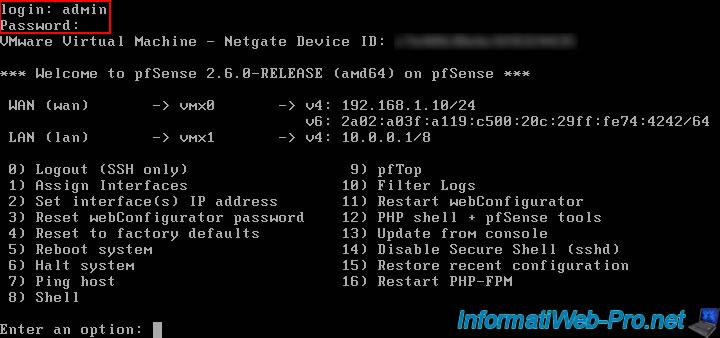

Une fois la passphrase (si applicable) indiquée, vous arriverez sur le Shell de pfSense.

Bien que la console de pfSense s'affiche par défaut pour les utilisateurs "root" et "admin", ce n'est pas le cas pour les autres utilisateurs.

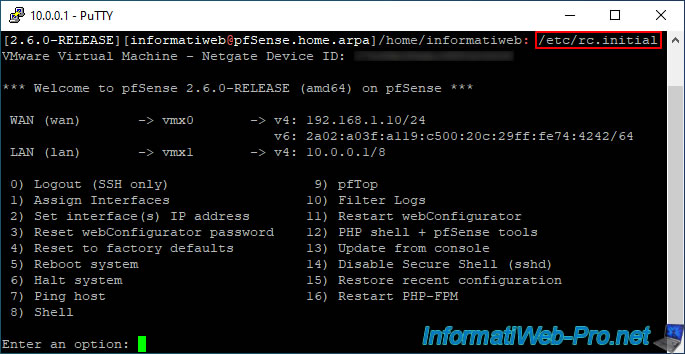

Néanmoins, vous pouvez lancer manuellement la console de pfSense depuis votre session SSH en tapant cette commande :

Bash

/etc/rc.initial

Plain Text

*** Welcome to pfSense x.x.x-RELEASE (adm64) on pfSense ***

Source : CLI menu on SSH ? | Netgate Forum.

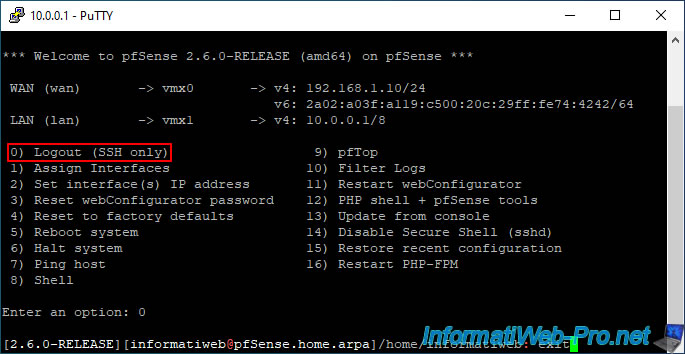

Pour quitter cette console, utilisez l'option "0) Logout (SSH only)".

Ensuite, pour terminer votre session SSH, tapez simplement "exit".

Bash

exit

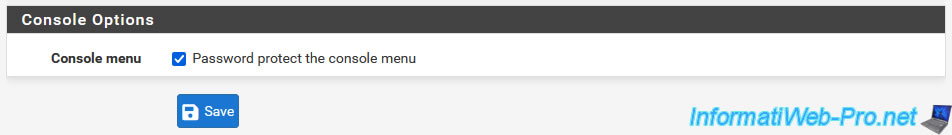

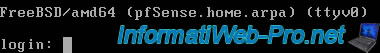

4. Console protégée par mot de passe

Comme expliqué précédemment, en bas de la page "Admin Access" accessible via le menu "System -> Advanced" se trouvait une option "Password protect the console menu" permettant de protéger l'accès à la console avec un mot de passe.

Sur la console de votre machine pfSense, vous verrez donc un invite de connexion.

Plain Text

FreeBSD/amd64 (pfSense.home.arpa) (ttyv0) login:

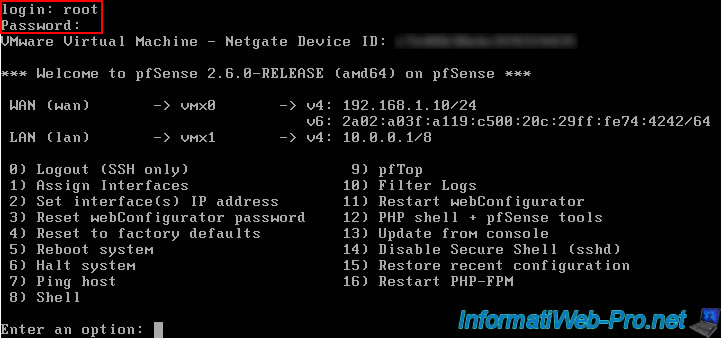

Notez que vous pouvez vous connecter à la console pfSense en tant que root et en tant qu'admin.

Partager ce tutoriel

A voir également

-

Pare-feu 30/5/2025

pfSense 2.6 - Activer et configurer le serveur DHCP

-

Pare-feu 25/7/2025

pfSense 2.6 - Créer et gérer des alias

-

Pare-feu 6/6/2025

pfSense 2.6 - DDNS (DNS dynamique)

-

Pare-feu 20/8/2025

pfSense 2.6 - Surveillance via SNMPv3 et Zabbix 6

Pas de commentaire