Configurer la haute disponibilité (HA) sous pfSense 2.6

- Pare-feu

- pfSense

- 24 août 2025 à 10:29

-

- 3/5

6. Ajouter des adresses IP virtuelles (VIP) CARP partagées par les 2 machines pfSense

Pour que les clients ne s'aperçoivent pas de l'indisponibilité d'une machine pfSense en cas de problème avec l'une de celles-ci, ceux-ci devront utiliser les adresses IP virtuelles qui seront partagées par vos machines pfSense.

Il est donc nécessaire de créer une adresse IP virtuelle (VIP) CARP pour chaque interface logique (WAN, LAN, ...) de pfSense à laquelle un PC client peut accéder.

6.1. Ajouter une adresse IP virtuelle (VIP) CARP pour l'interface WAN des 2 machines pfSense

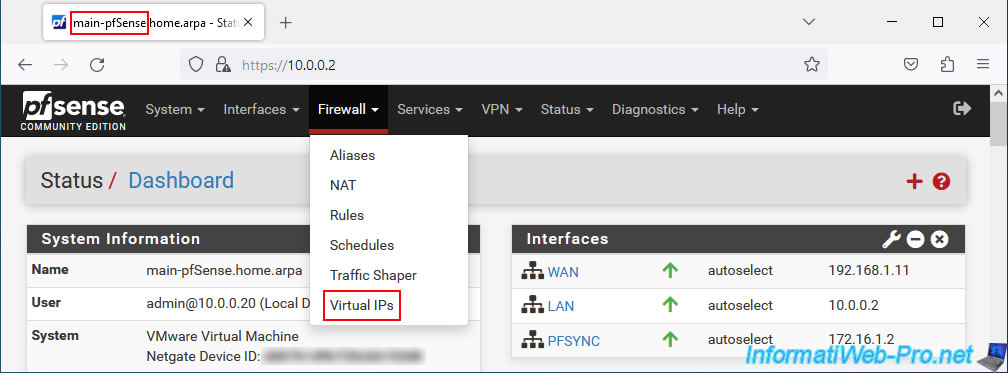

Sur la 1ère machine pfSense (qui est donc celle agissant en tant que maitre), allez dans : Firewall -> Virtual IPs.

Important : la configuration doit être effectuée uniquement sur la 1ère machine pfSense (maitre), car cette configuration sera répliquée automatiquement vers la 2ème machine pfSense (esclave).

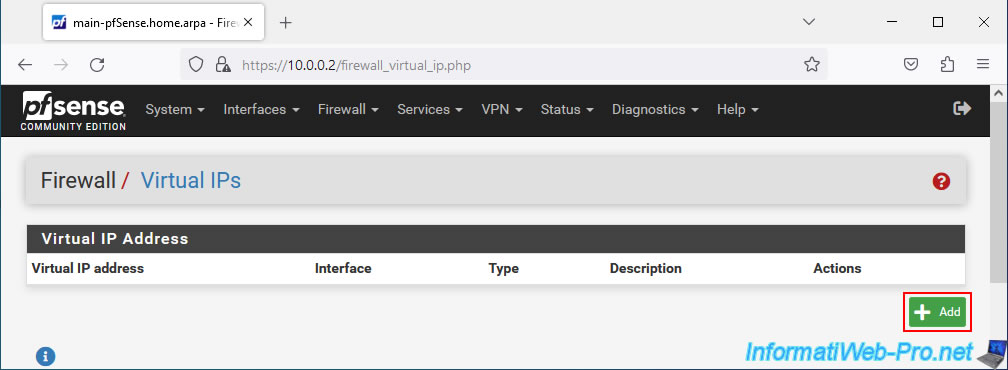

Sur la page "Firewall / Virtual IPs" qui s'affiche, cliquez sur : Add.

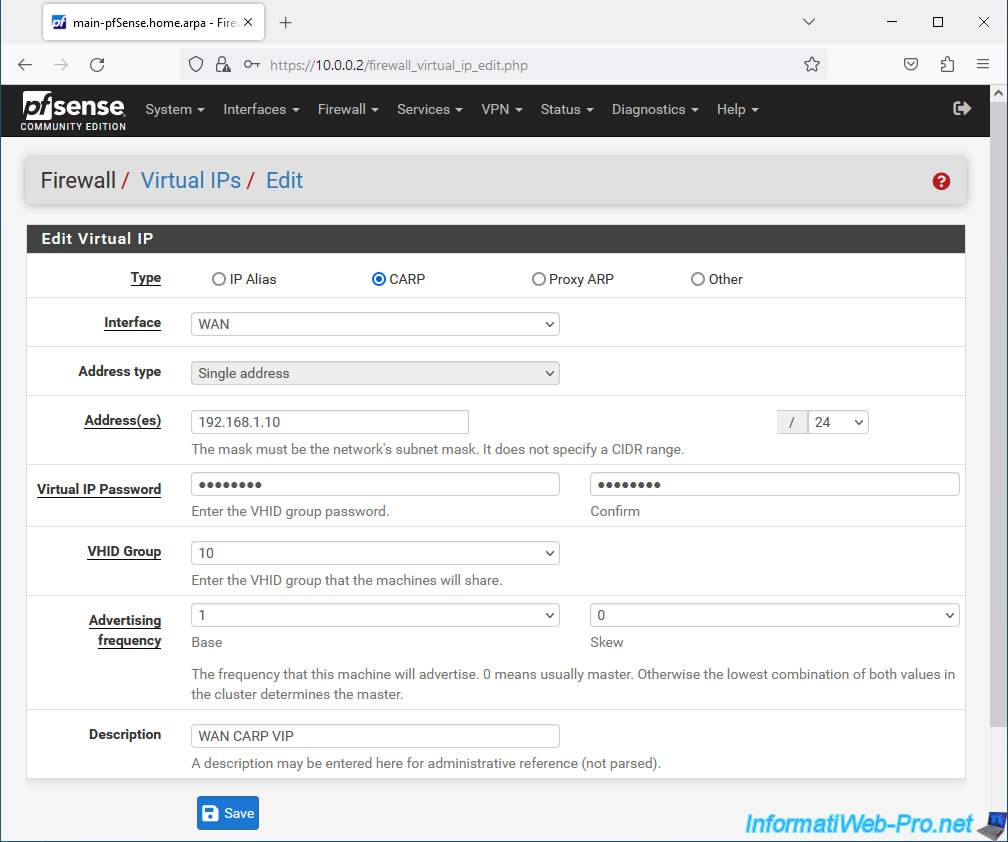

Dans la section "Edit Virtual IP", configurez les paramètres de l'adresse IP WAN virtuelle comme ceci :

- Type : sélectionnez l'option "CARP" qui permet d'utiliser une adresse IP virtuelle dans le cas de la mise en place de la haute disponibilité (HA) avec pfSense.

- Interface : WAN. Pour créer une adresse IP virtuelle qui sera partagée par l'interface WAN de vos 2 machines pfSense.

- Address type : l'option "Single address" sera sélectionnée automatiquement et grisée.

- Address(es) : indiquer l'adresse IP virtuelle que vos 2 machines pfSense devront se partager pour leur interface WAN, ainsi que le sous-réseau associé.

Il faut donc que l'adresse IP fasse partie du même sous-réseau que celui utilisé par l'interface WAN de vos 2 machines pfSense. - Virtual IP Password : pour sécuriser le trafic de pulsation CARP, les 2 machines pfSense doivent utiliser le même mot de passe pour cette adresse IP virtuelle CARP.

- VHID Group : permet aux 2 machines pfSense de savoir qu'ils coordonnent le contrôle d'une même adresse IP. Cette valeur doit donc être unique sur un réseau (couche 2). De plus, lorsqu'il s'agit d'une adresse IPv4 virtuelle, il est courant d'indiquer le dernier nombre de l'adresse IP (dans ce cas-ci : 10) comme identifiant de groupe (VHID Group).

De plus, cette valeur influe également l'adresse MAC qui sera utilisée pour cette adresse IP virtuelle. Car une adresse IP virtuelle CARP possède également une adresse MAC virtuelle qui sera partagée par les 2 machines pfSense. - Advertising frequency : fréquence à laquelle la machine pfSense maitre enverra le signal de pulsation CARP.

- Base : délai entre 2 pulsations. Par défaut, la valeur "1" est utilisée.

- Skew : 1/256è de secondes ajouté à la valeur de base ci-dessus.

La plupart du temps, la machine pfSense maitre aura une valeur de 0 ou 1. La 2ème machine aura une valeur d'environ 100 ou plus.

A nouveau, laissez la valeur par défaut.

- Description : indiquez une description à titre indicatif.

Dans ce cas-ci : WAN CARP VIP.

Ensuite, cliquez sur Save.

Source : Virtual IP Addresses | pfSense Documentation.

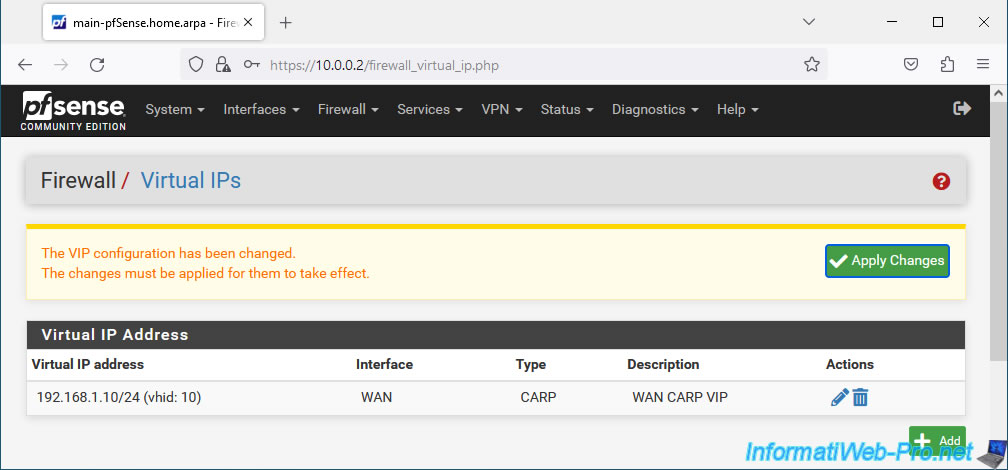

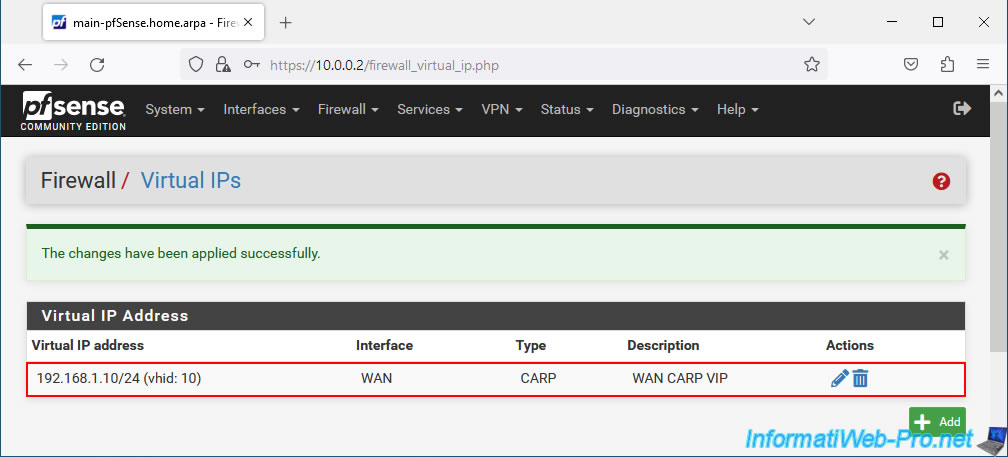

Cliquez sur : Apply Changes.

Plain Text

The VIP configuration has been changed. The changes must be applied for them to take effect.

L'adresse IP virtuelle (VIP) CARP pour l'interface WAN a été créée.

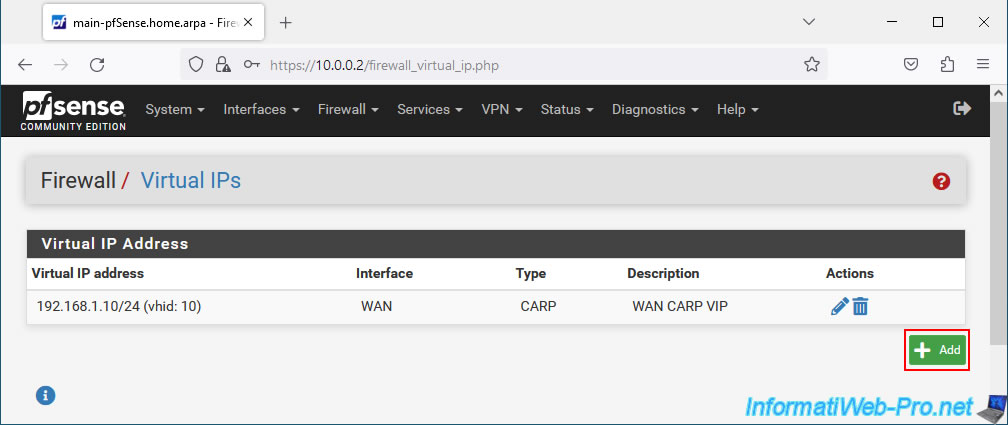

6.2. Ajouter une adresse IP virtuelle (VIP) CARP pour l'interface LAN des 2 machines pfSense

Faites de même pour l'interface LAN de vos 2 machines pfSense.

Pour cela, cliquez à nouveau sur : Add.

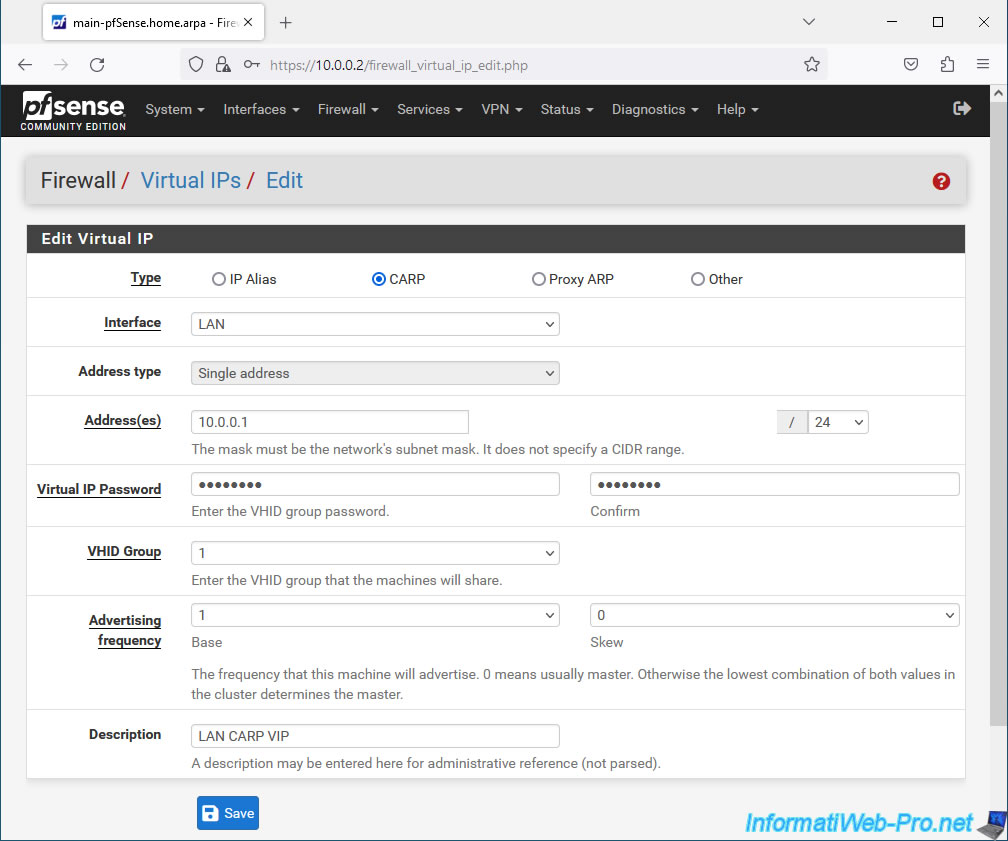

Cette fois-ci, configurez les paramètres comme ceci :

- Type : CARP.

- Interface : LAN.

- Address type : l'option "Single address" sera automatiquement sélectionnée et grisée.

- Address(es) : indiquez l'adresse IP virtuelle CARP que vos 2 machines pfSense devront se partager pour l'interface LAN.

A nouveau, assurez-vous que cette adresse IP virtuelle et son sous-réseau associé correspondent au sous-réseau utilisé sur le réseau LAN de pfSense. - Virtual IP Password : indiquer un mot de passe pour sécuriser le trafic de pulsation CARP.

- VHID Group : indiquer un identifiant différent de l'adresse IP WAN virtuelle créée précédemment.

Dans notre cas, nous indiquons "1", car cela correspond au dernier nombre de l'adresse IP virtuelle définie dans le champ précédent (Address(es)). - Advertising frequency : laissez les valeurs par défaut, comme précédemment.

- Description : indiquez par exemple "LAN CARP VIP".

Ensuite, cliquez sur Save.

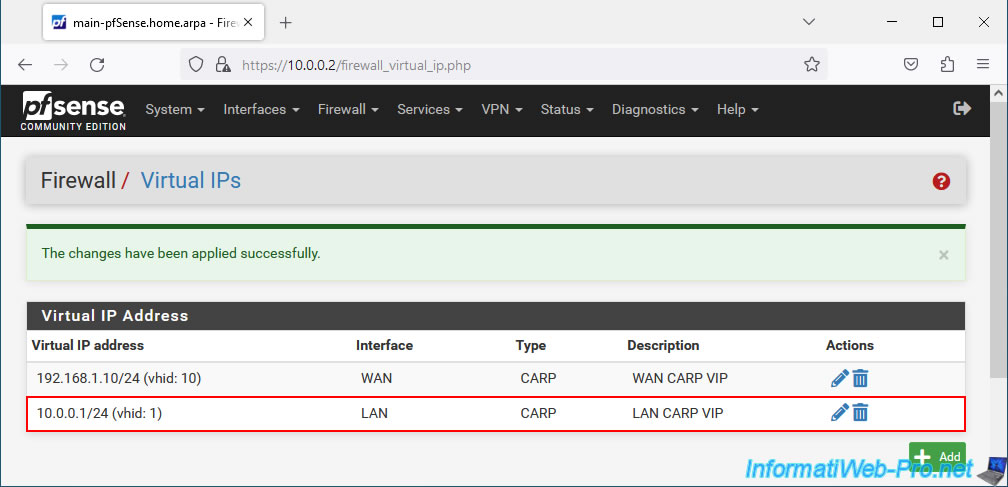

L'adresse IP virtuelle (VIP) CARP pour l'interface LAN a été créée.

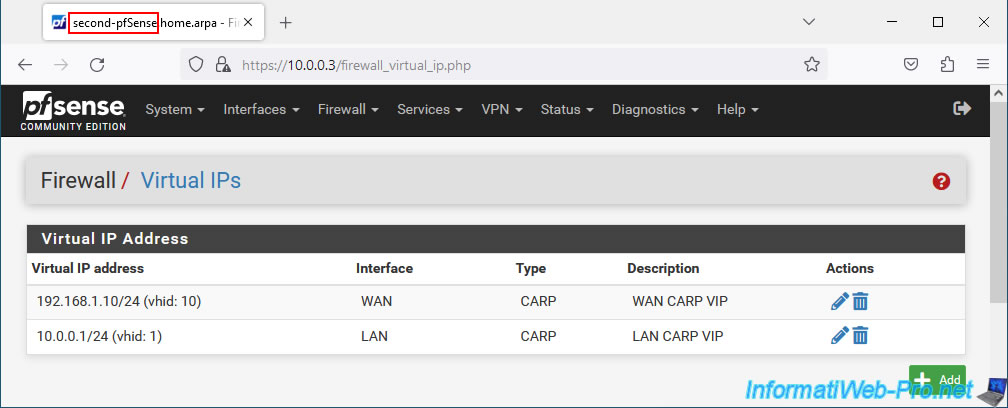

Sur votre 2ème machine pfSense, allez dans "Firewall -> Virtual IPs" et vous verrez que les adresses IP virtuelles (VIP) CARP que vous venez de configurer sur la 1ère machine pfSense s'y trouve déjà.

En effet, la synchronisation a automatiquement répliqué cette configuration depuis la 1ère machine pfSense vers la 2ème machine pfSense.

Important : la synchronisation ne se fait que dans 1 sens. Depuis la machine maitre vers la machine esclave.

7. Configurer le NAT sortant pour utiliser l'adresse IP WAN virtuelle (VIP) CARP

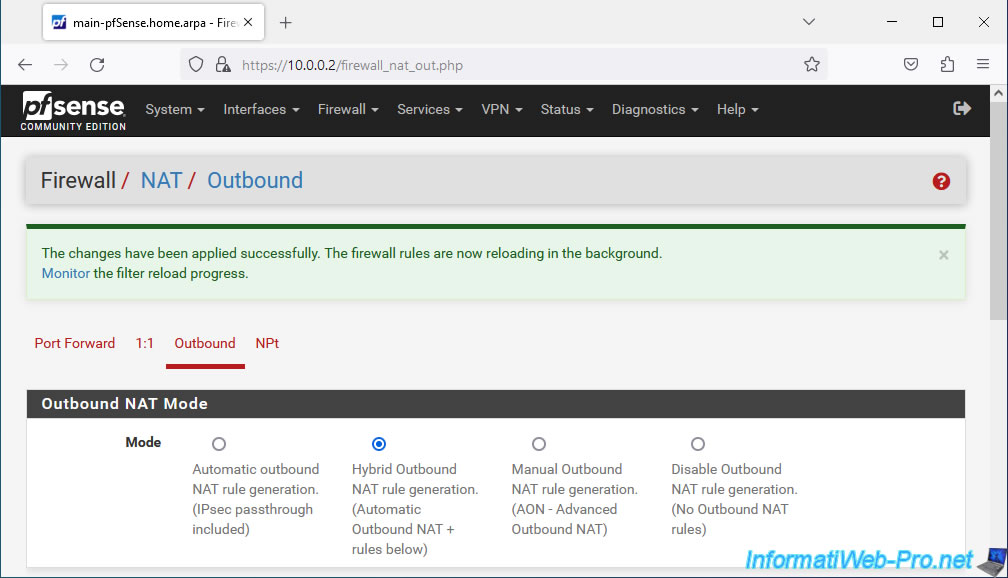

7.1. Configurer le NAT sortant en mode hybride

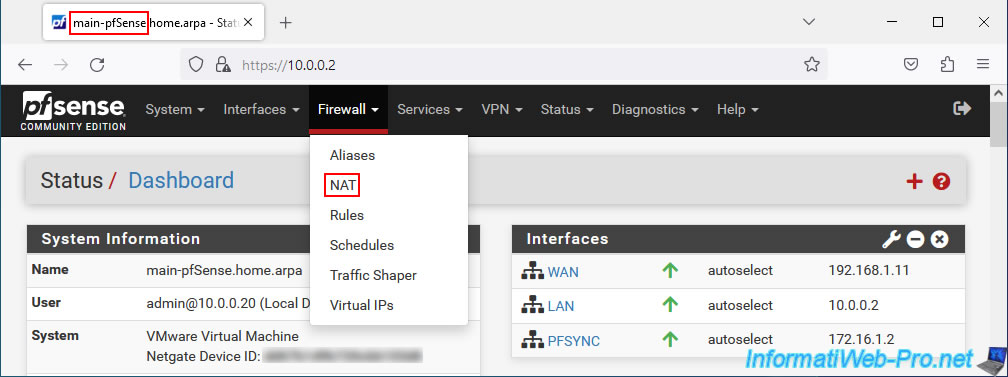

Pour que le trafic réseau sortant (venant des PCs du réseau LAN et allant vers Internet via l'interface WAN) utilise l'adresse IP virtuelle (VIP) CARP définie pour l'interface WAN, vous devez configurer la traduction d'adresse réseau (NAT) en allant dans : Firewall -> NAT.

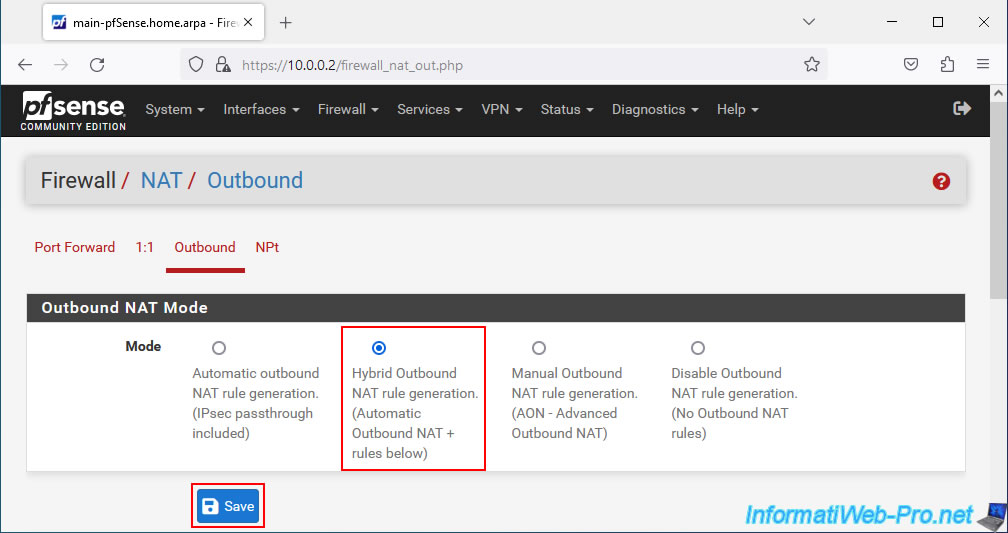

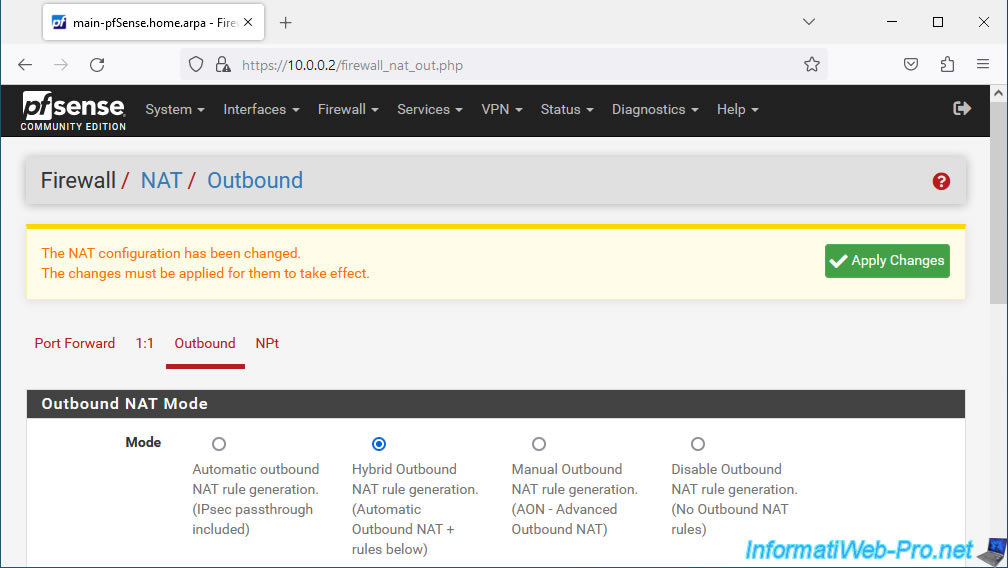

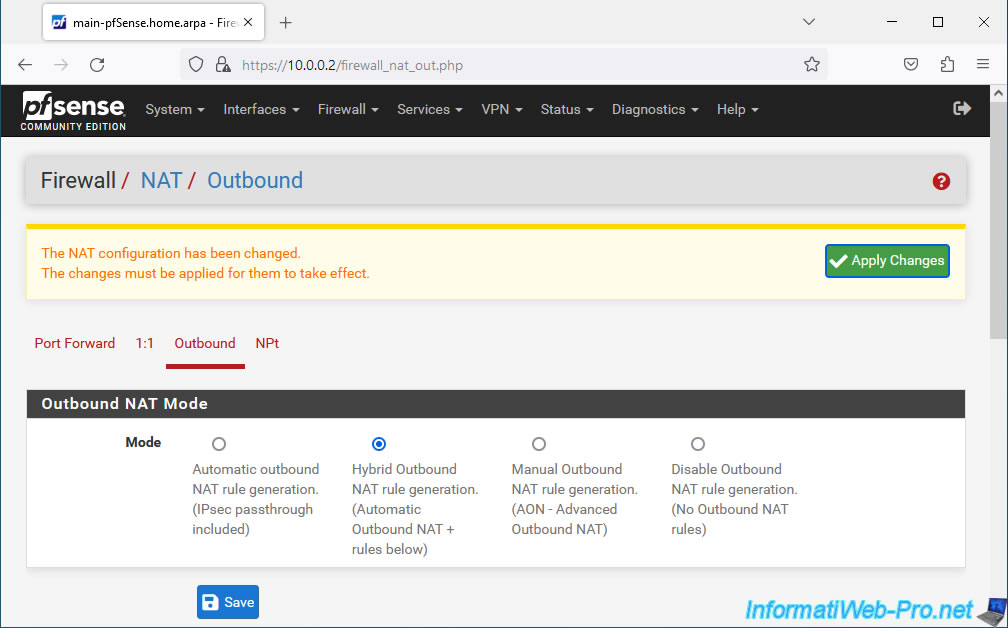

Allez dans l'onglet "Outbound", sélectionnez "Hybrid Outbound NAT rule generation ..." et cliquez sur Save.

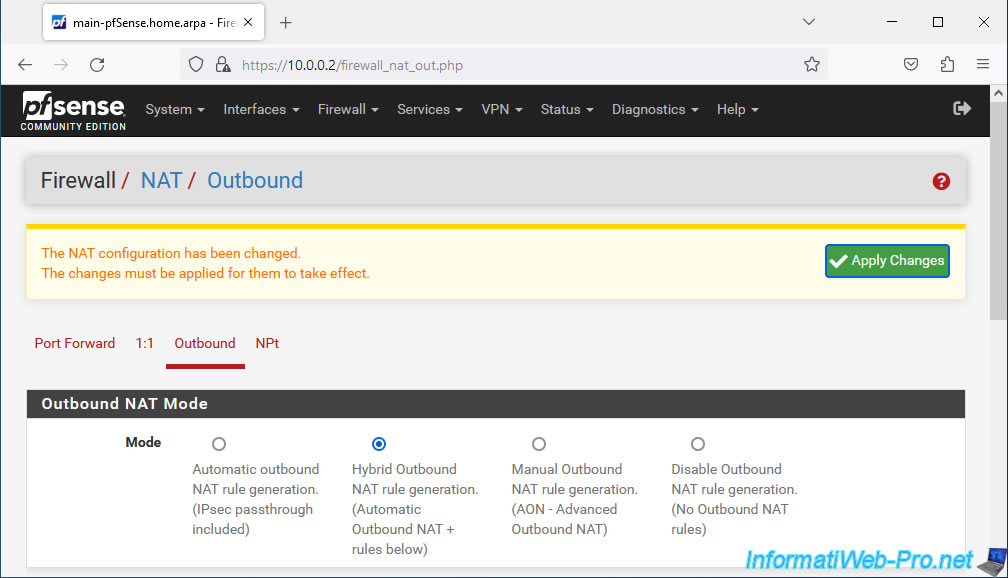

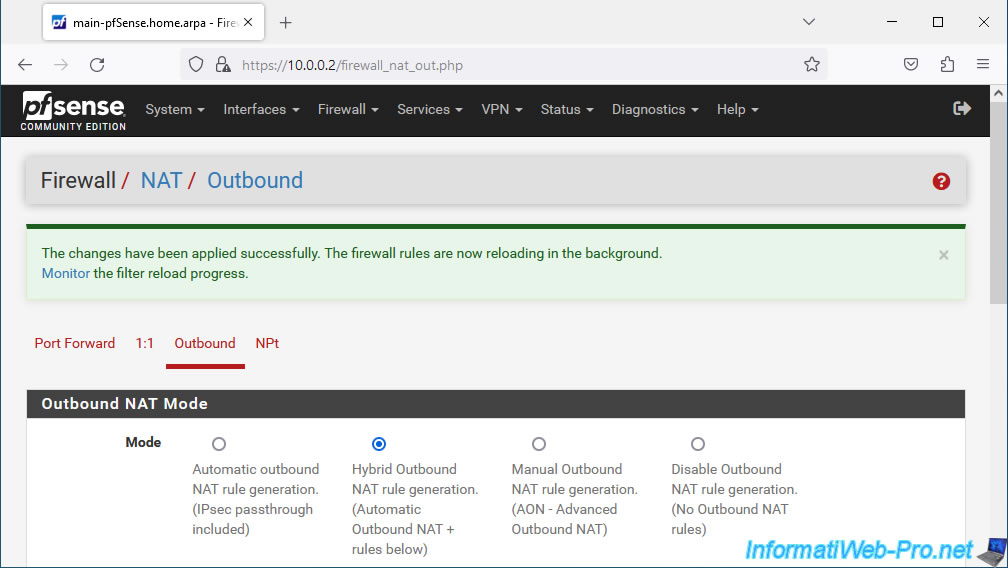

Cliquez sur : Apply Changes.

Plain Text

The NAT configuration has been changed. The changes must be applied for them to take effect.

Le mode de NAT sortant a bien été changé.

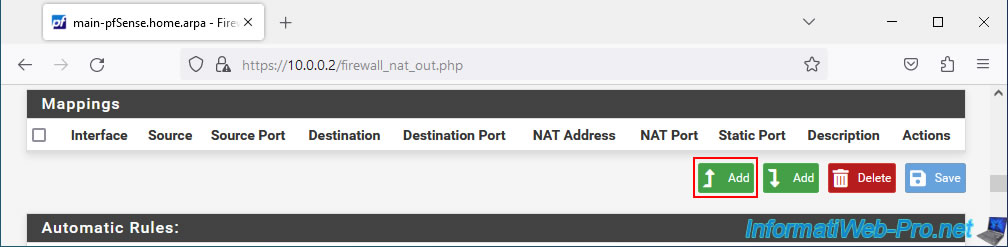

7.2. Ajouter un mappage pour le NAT sortant

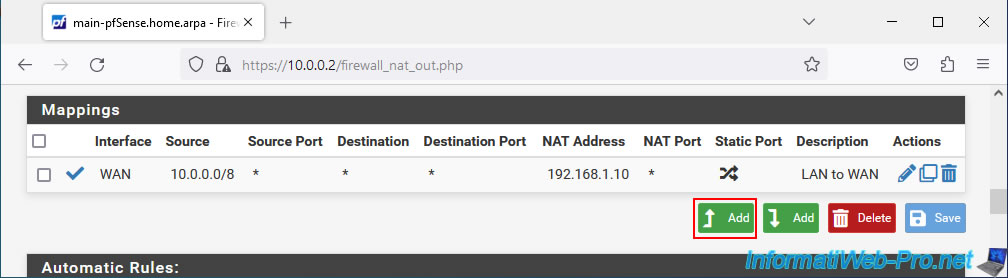

Maintenant que le mode hybride du NAT sortant est activé, vous pouvez ajouter des mappages manuellement qui seront utilisés en plus des règles de NAT sortant générées automatiquement par pfSense.

Pour cela, dans la section "Mappings", cliquez sur : Add.

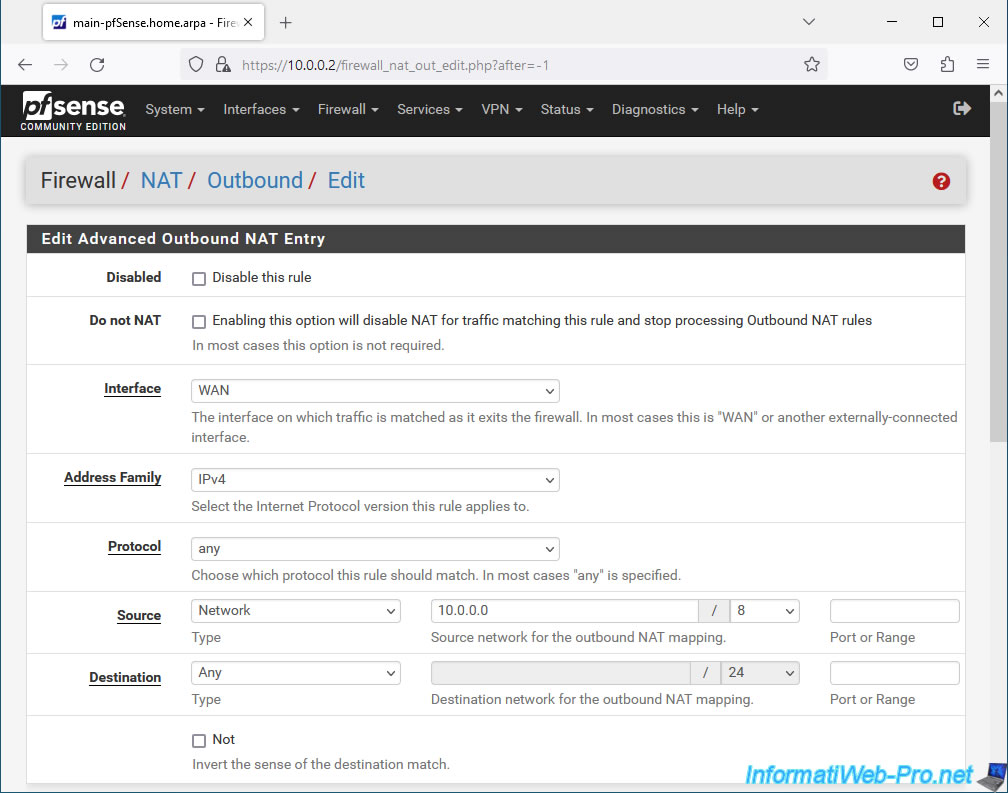

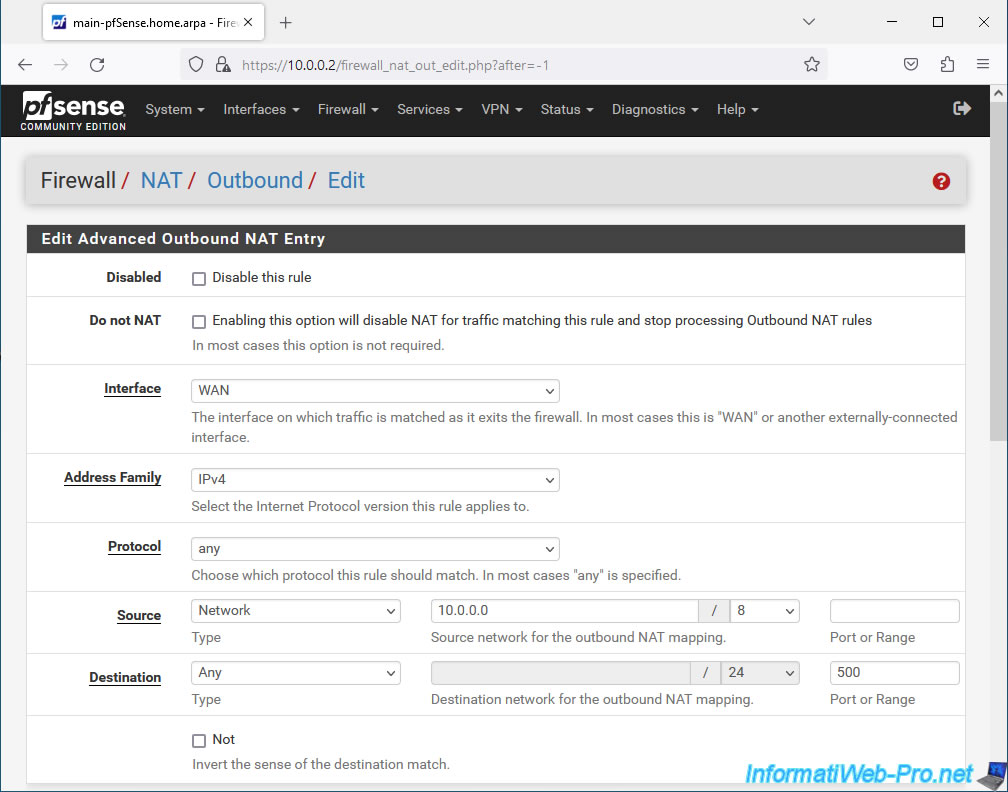

Dans la section "Edit Advanced Outbound NAT Entry", configurez ces paramètres :

- Interface : WAN. Etant donné qu'il s'agit d'un mappage NAT pour le trafic sortant (allant vers Internet, donc via l'interface WAN de pfSense).

- Address Family : IPv4. Dans notre cas, nous couvrons uniquement l'IPv4.

- Protocol : any. Ce mappage sera utilisé, peu importe le protocole (TCP, UDP, ...) utilisé.

- Source : sélectionnez "Network" et indiquez l'ID réseau, ainsi que le masque de sous-réseau associé du réseau LAN de pfSense.

Dans notre cas, l'interface LAN de pfSense utilise l'ID réseau "10.0.0.0" et le masque de sous-réseau "/8".

Note : si vous avez d'autres réseaux internes, tels qu'une DMZ ayant accès à Internet, alors créez un nouveau mappage pour chacun de ces réseaux internes. - Destination : Any. Toutes les destinations (qui se trouveront généralement sur Internet étant donné que le trafic réseau sortira par l'interface WAN).

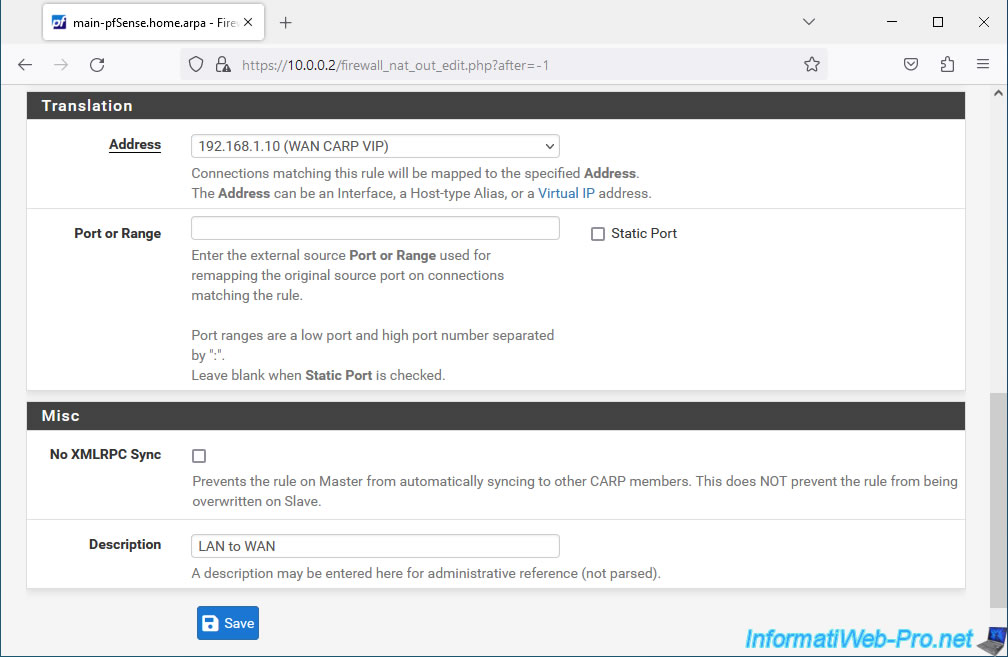

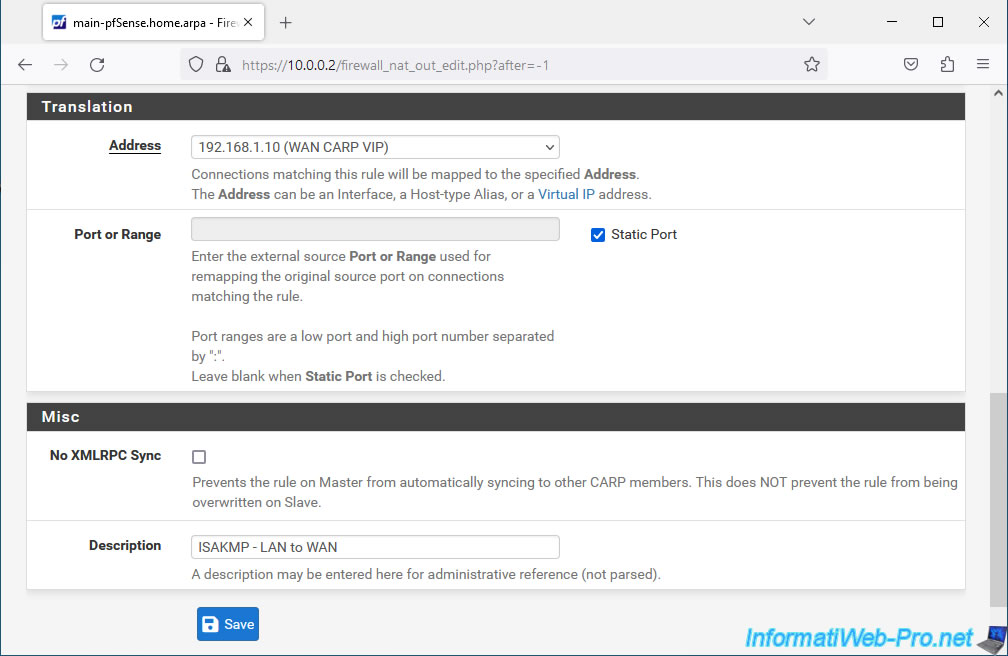

Dans la section "Translation", sélectionnez l'adresse virtuelle (VIP) CARP créée précédemment pour l'interface WAN.

Si vous avez utilisé le même nom que dans ce tutoriel, cette adresse est nommée "WAN CARP VIP".

Dans la section "Misc", indiquez "LAN to WAN" comme description.

Ensuite, cliquez sur Save.

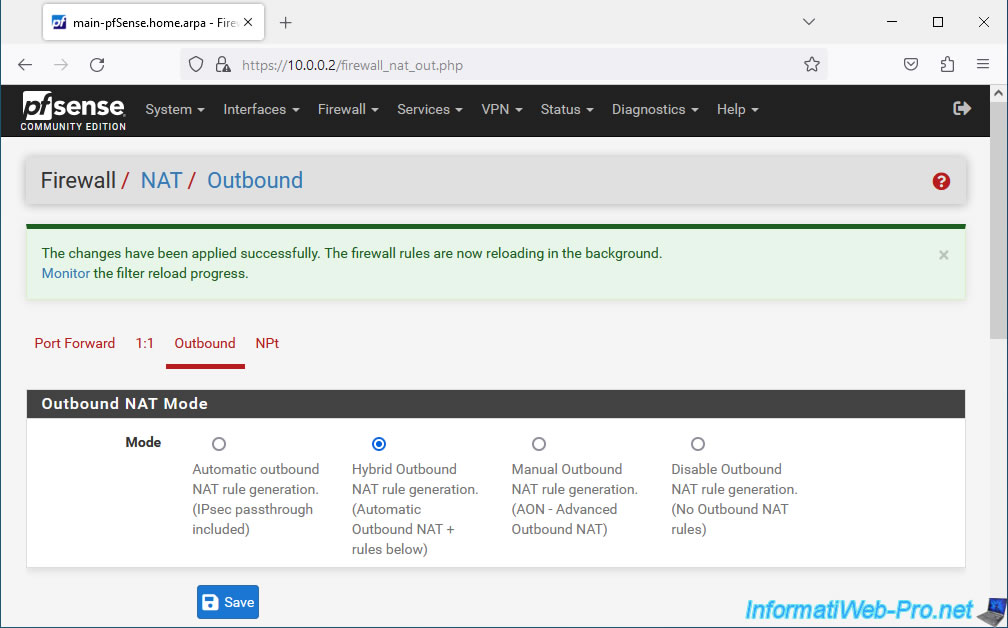

Cliquez sur : Apply Changes.

Les modifications ont été appliquées.

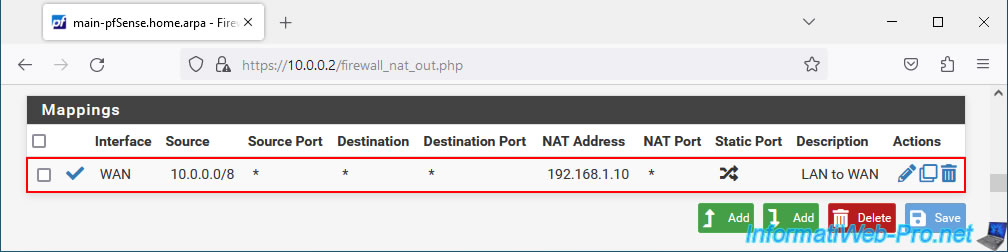

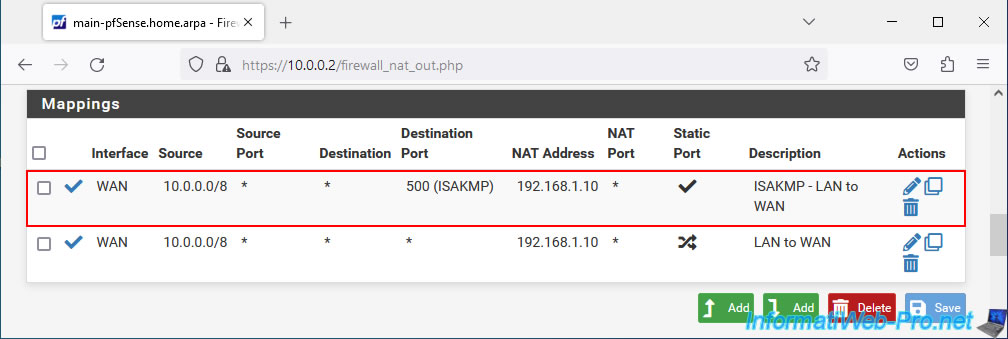

Dans la section "Mappings", vous verrez que le mappage "LAN to WAN" a bien été créé.

Note : si vous avez d'autres réseaux locaux ayant accès à Internet via pfSense, ajoutez de nouveaux mappages ici en spécifiant l'interface et le sous-réseau utilisé.

7.3. Ajouter un mappage pour l'intercommunication IPsec (facultatif)

Si des PCs clients du réseau LAN sont susceptibles de se connecter à des serveurs VPN externes utilisant IPsec qui ne supportent pas le NAT-T, vous devrez ajouter un mappage NAT sous pfSense.

Sinon, vous pouvez ignorer cette étape du tutoriel.

Pour ajouter ce mappage, cliquez à nouveau sur : Add.

Configurez ce mappage comme ceci :

- Interface : WAN.

- Address Family : IPv4.

- Protocol : any.

- Source : sélectionnez "Network" et indiquez à nouveau le sous-réseau utilisé sur le réseau LAN de pfSense dans votre cas.

- Destination : sélectionnez "Any", mais spécifiez le port numéro "500" (qui correspond à ISAKMP / IKE ou autrement dit, IPsec).

Dans la section "Translation" :

- Address : sélectionnez à nouveau l'adresse IP virtuelle CARP "WAN CARP VIP".

- Port or Range : cochez la case "Static Port" pour ne pas que pfSense réécrive le port source utilisé.

En effet, par défaut, pfSense réécrit le port source pour le trafic sortant. Néanmoins, dans le cas du port 500 utilisé pour l'IPsec, la réécriture du port source posera problème dans la plupart des cas.

La documentation de pfSense indique donc de cocher cette case "Static Port" spécifiquement lorsque vous souhaitez utiliser IPsec. - Description : indiquez "ISAKMP - LAN to WAN".

Ensuite, cliquez sur Save.

Source : Outbound NAT | pfSense Documentation.

Cliquez sur : Apply Changes.

Les modifications ont été sauvegardées.

Votre mappage pour IPsec a été créé.

Partager ce tutoriel

A voir également

-

Pare-feu 6/8/2025

pfSense 2.6 - Créer un pont réseau

-

Pare-feu 19/9/2025

pfSense 2.6 - Créer un tunnel VPN site à site (S2S) via OpenVPN sécurisé avec SSL/TLS (mode L2)

-

Pare-feu 6/6/2025

pfSense 2.6 - DDNS (DNS dynamique)

-

Pare-feu 9/5/2025

pfSense 2.6 - Téléchargement et installation sous VMware Workstation

Pas de commentaire