- Pare-feu

- pfSense

- 05 septembre 2025 à 21:07

-

- 1/4

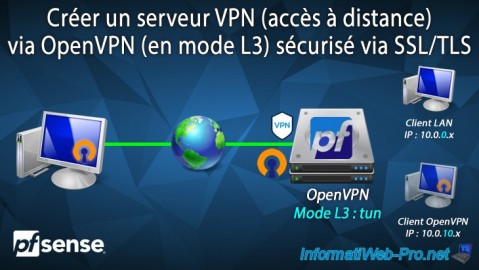

Grâce à OpenVPN, vous pouvez accéder au réseau de votre entreprise depuis n'importe quel ordinateur connecté à Internet grâce à un client OpenVPN qui peut être préconfiguré depuis la machine pfSense.

Note : dans ce tutoriel, OpenVPN sera configuré en mode "accès à distance". Ce qui correspond au cas expliqué ci-dessus.

De plus, OpenVPN sera sécurisé avec une clé TLS et des certificats SSL (internes à pfSense), car l'utilisation d'une clé partagée est déconseillée et ne sera plus possible dans les futures versions de pfSense.

- Autoriser les réseaux privés sur l'interface WAN de pfSense

- Configurer OpenVPN en mode "accès à distance" via l'assistant

- Vérifier les règles du pare-feu

- Changer le mode du serveur OpenVPN

- Révoquer un certificat (facultatif)

- Ajouter un compte utilisateur sous pfSense avec un certificat (pour OpenVPN)

- Installer et utiliser le paquet OpenVPN Client Export

- Tester l'accès au réseau de l'entreprise via le tunnel VPN

- Vérifier le statut du tunnel OpenVPN

- Consultez les journaux (logs) pour OpenVPN

- Ajouter le widget OpenVPN sur le dashboard de pfSense (facultatif)

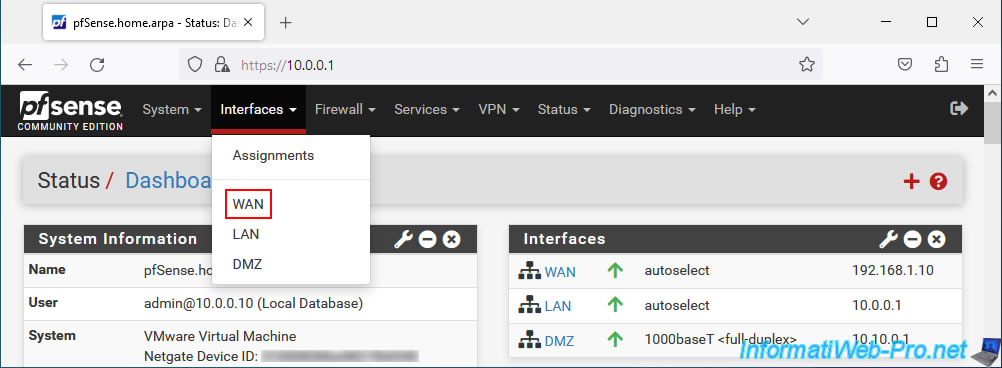

1. Autoriser les réseaux privés sur l'interface WAN de pfSense

Si vous avez assigné une adresse IP privée (locale) à l'interface WAN de pfSense, vous devrez modifier la configuration de son interface WAN.

Pour cela, allez dans : Interfaces -> WAN.

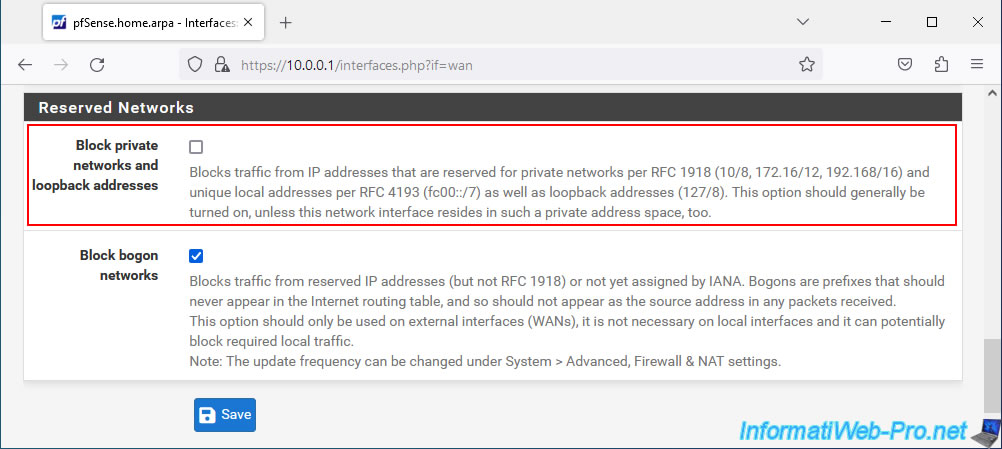

En bas de page, décochez la case "Block private networks and loopback addresses" pour autoriser le trafic réseau venant d'adresses IP privées (locales) sur l'interface WAN de pfSense.

Sinon, votre serveur OpenVPN ne sera pas accessible depuis l'extérieur (interface WAN).

Puis, cliquez sur Save.

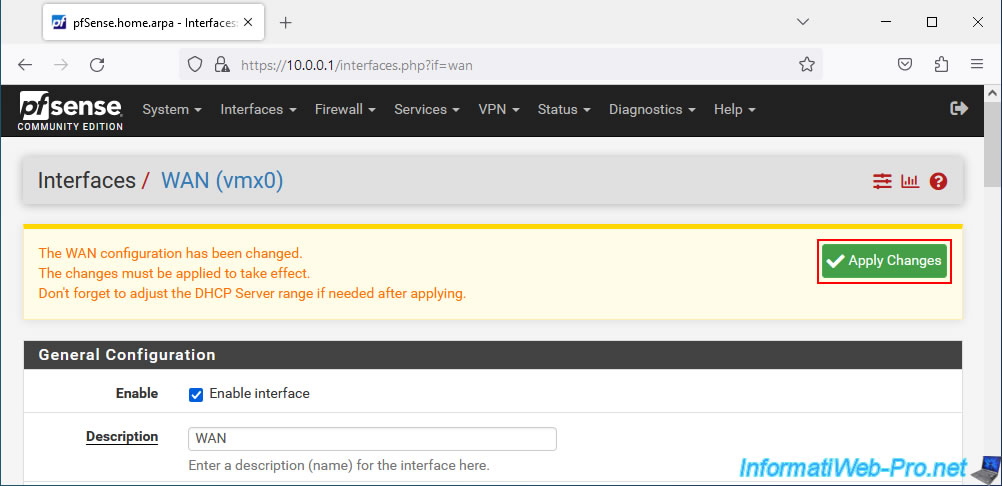

Ensuite, en haut de page, cliquez sur : Apply Changes.

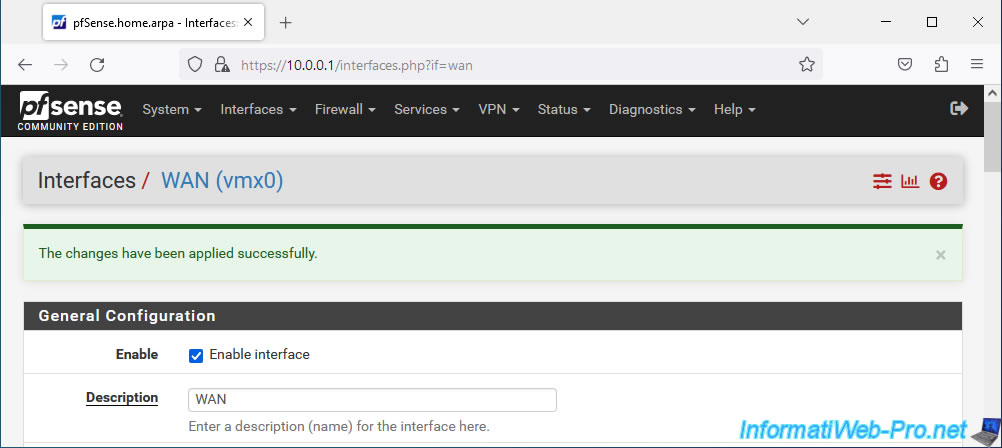

La configuration a été mise à jour.

2. Configurer OpenVPN en mode "accès à distance" via l'assistant

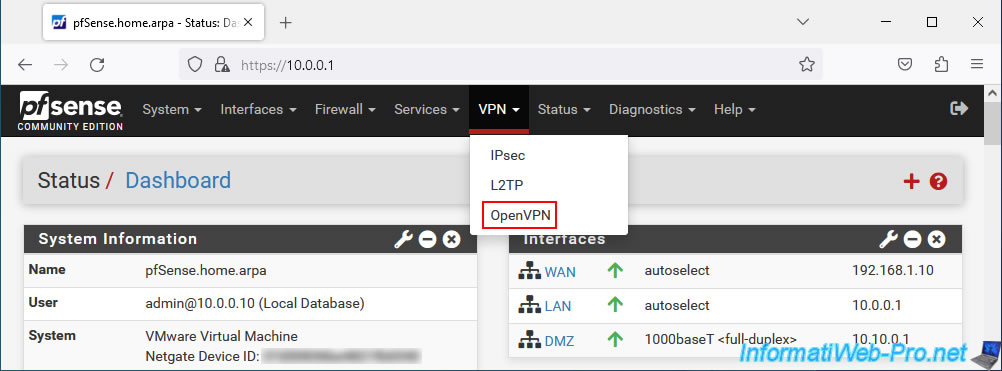

Pour configurer OpenVPN en mode "accès à distance", allez dans : VPN -> OpenVPN.

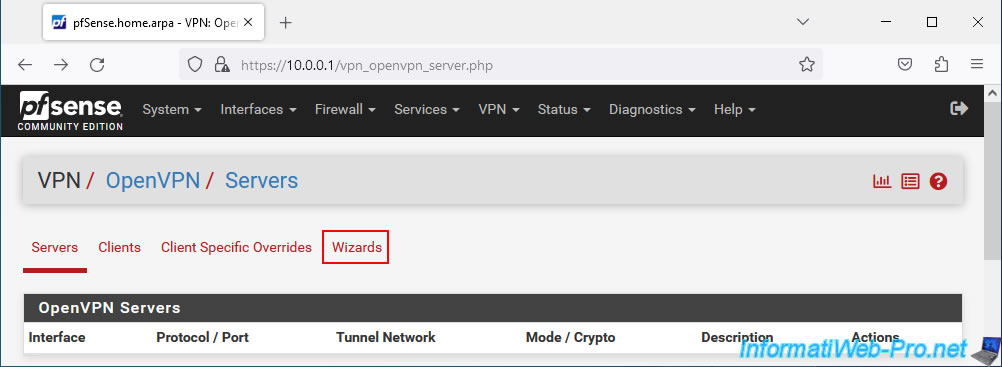

Sur la page "VPN / OpenVPN / Servers" qui s'affiche, cliquez sur : Wizards.

L'assistant "OpenVPN Remote Access Server Setup" s'affiche.

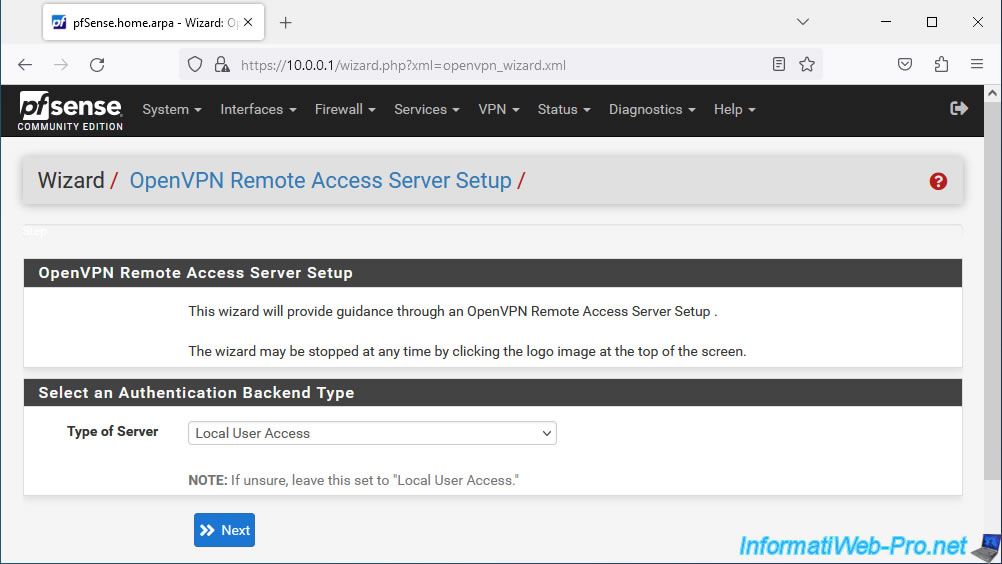

Par défaut, le serveur OpenVPN utilisera la base de données d'utilisateurs locaux de pfSense comme vous pouvez le voir grâce à l'option "Type of Server : Local User Access".

Laissez l'option "Local User Access" sélectionnée et cliquez sur Next.

Note : les autres choix possibles sont "LDAP" (pour l'authentification des utilisateurs via Active Directory) ou "RADIUS" (pour l'authentification via un serveur RADIUS).

Lorsque vous souhaitez sécuriser OpenVPN avec SSL/TLS, vous avez besoin :

- d'une autorité de certification (CA) interne.

- un certificat SSL de type "serveur" pour le serveur OpenVPN.

- un certificat SSL de type "utilisateur" par client OpenVPN.

- une clé TLS qui sera identique sur le serveur OpenVPN et sur tous les clients OpenVPN qui doivent pouvoir s'y connecter.

Grâce à cet assistant, vous pourrez configurer ces pré-requis étape par étape.

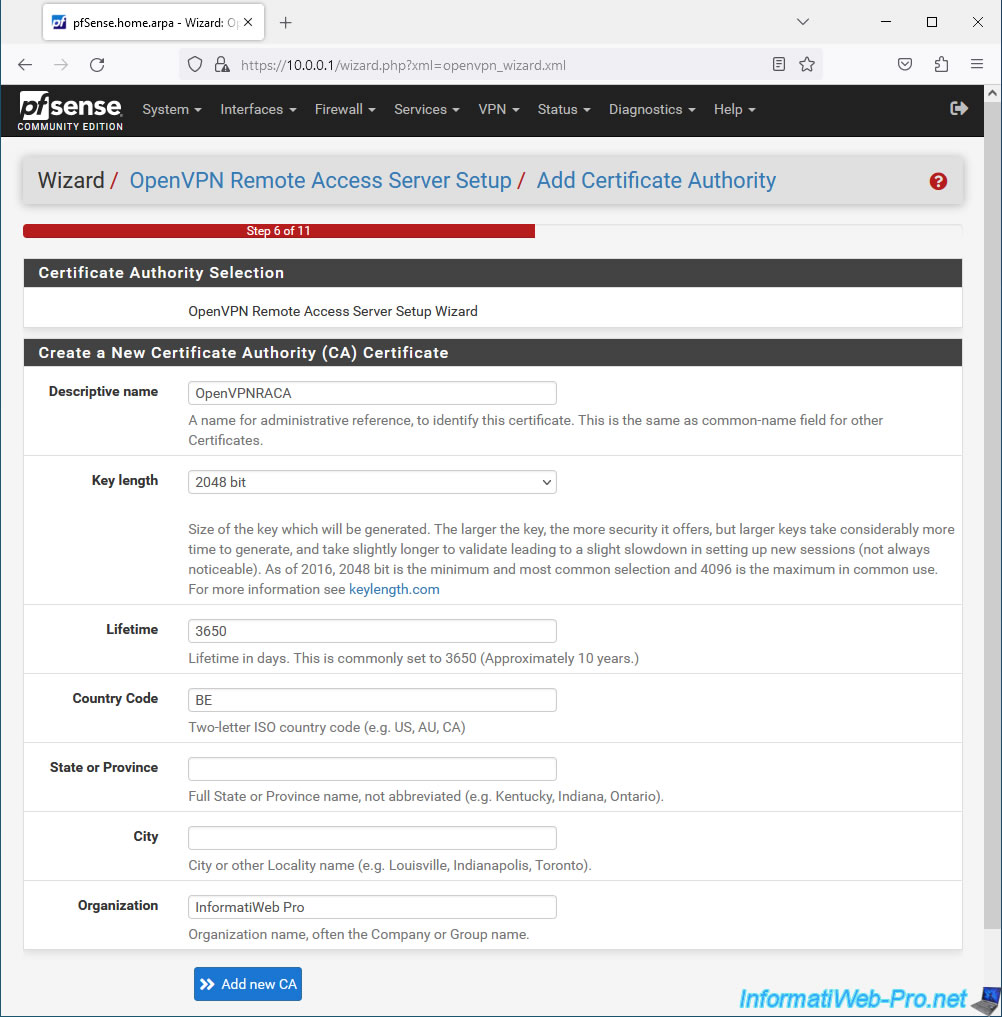

Pour commencer, l'assistant vous demandera de sélectionner une autorité de certification (CA) interne à pfSense si il y en a une.

Sinon, vous devrez créer un nouveau certificat d'autorité de certification (CA) interne grâce à la section "Create a New Certificate Authority (CA) Certificate" :

- Descriptive name : le nom que vous souhaitez donner à votre autorité de certification (CA) interne.

De préférence, un nom sans espace ni caractère spécial, car celui-ci sera utilisé en tant que nom commun (Common Name) dans le certificat de cette CA.

Dans notre cas : OpenVPNRACA. Ce qui signifie : OpenVPN Remote Access Certificate Authority. - Key length : laissez la taille sélectionnée par défaut.

Plus la taille de clé sélectionnée est élevée, mieux c'est sécurisé. Mais plus les ressources système seront utilisées.

Ce qui peut ralentir la connexion VPN en fonction des performances du serveur et du client. - Lifetime : la durée de vie du certificat de cette autorité de certification (CA) interne.

Notez que lorsque ce certificat de CA expire, les certificats qui en émanent deviennent invalides.

Il est donc recommandé d'indiquer une durée de vie plus longue pour la CA ou ne pas oublier de renouveler ce certificat pour que vos certificats ne deviennent invalides.

Par défaut : 3650 jours = 10 ans. - Country Code : code du pays (facultatif). Par exemple : BE, FR, ...

- State or Province : état ou province où se trouve cette autorité de certification (facultatif).

- City : ville où se trouve cette CA (facultatif).

- Organization : nom de votre entreprise (facultatif).

Cliquez sur : Add new CA.

Pour plus d'informations concernant le fonctionnement d'une autorité de certification, référez-vous à notre article : WS 2016 - AD CS - Qu'est-ce qu'une CA et installer une CA d'entreprise.

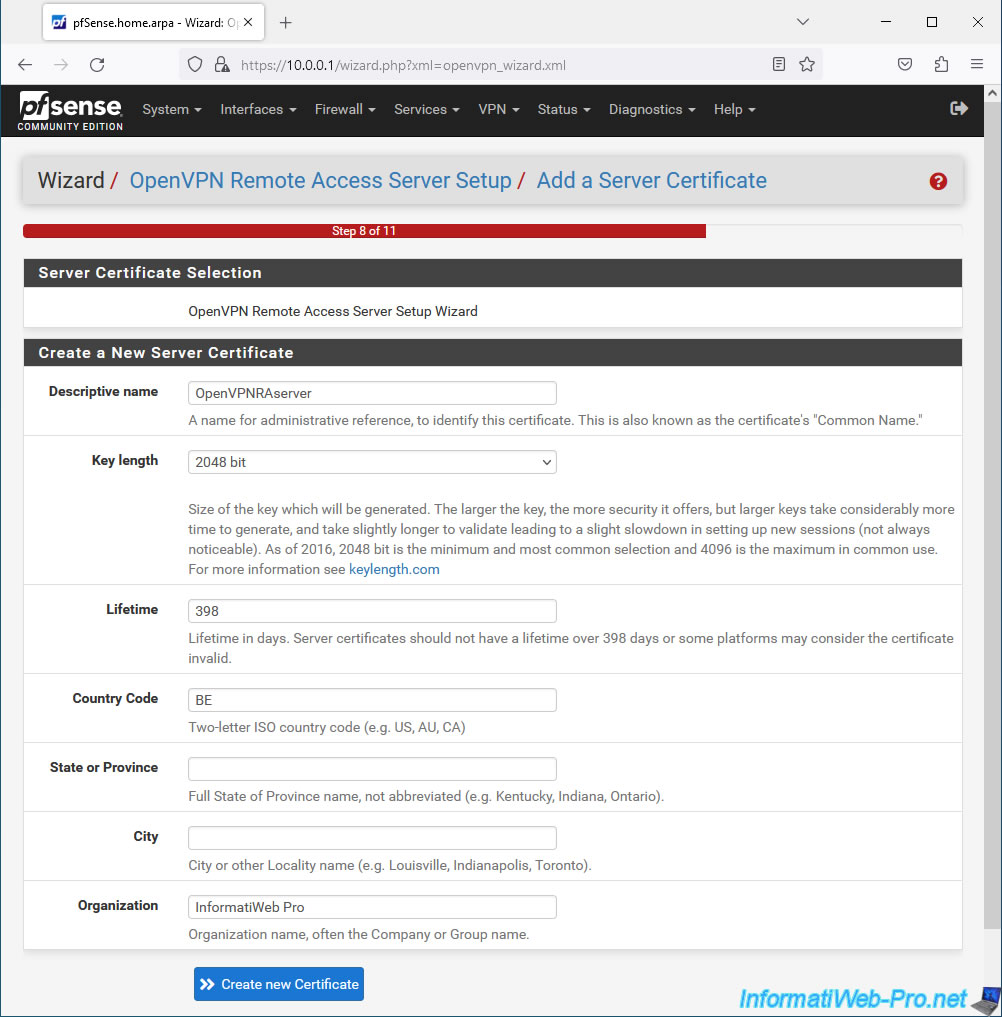

Ensuite, vous pourrez configurer un certificat pour votre serveur OpenVPN.

Les options proposées sont les mêmes, mais il y a quelques différences pour les valeurs :

- Descriptive name : indiquer le nom de votre futur serveur OpenVPN.

Comme précédemment, indiquez un nom avec seulement des lettres et/ou des chiffres, car ce nom sera utilisé en tant que nom commun (CN) dans le certificat SSL qu'utilisera votre serveur OpenVPN.

Dans notre cas : OpenVPNRAserver. - Key length : indiquez la même taille de clé que pour la CA.

- Lifetime : laissez la valeur par défaut "398" qui correspond à environ 1 an et 1 mois.

En effet, pour des raisons de compatibilité, il est préférable d'indiquer une durée de vie de maximum 398 jours pour le certificat que le serveur OpenVPN utilisera. - les autres informations sont identiques à l'étape précédente et sont à nouveau facultatives.

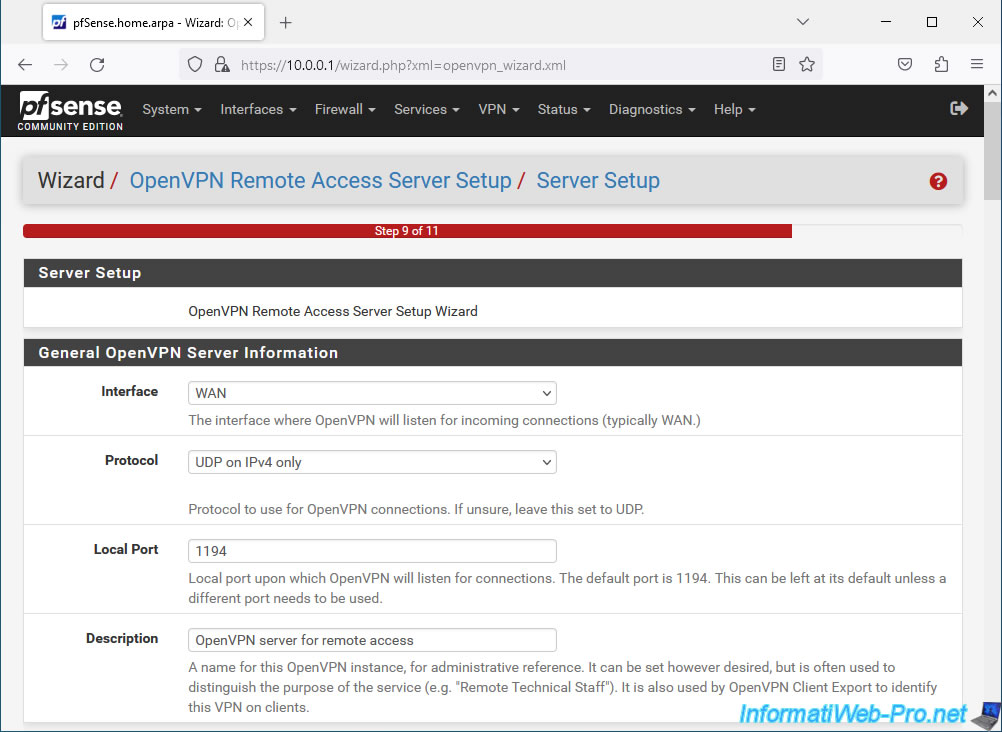

Maintenant que le certificat CA et le certificat de type "serveur" sont créés, l'assistant vous permet de configurer votre serveur OpenVPN grâce à l'étape "General OpenVPN Server Information" :

- Interface : WAN. Le serveur OpenVPN sera accessible depuis l'extérieur étant donné qu'il permettra aux clients se trouvant en dehors de l'entreprise d'accéder aux ressources de l'entreprise depuis l'extérieur.

- Protocol : UDP on IPv4 only. OpenVPN utilise le protocole UDP sur le port 1194 et nous utilisons uniquement l'IPv4 dans notre cas;

- Local Port : 1194. Le serveur OpenVPN écoute par défaut sur le port UDP 1194.

- Description : indiquez une description à titre indicatif.

Dans notre cas : OpenVPN server for remote access.

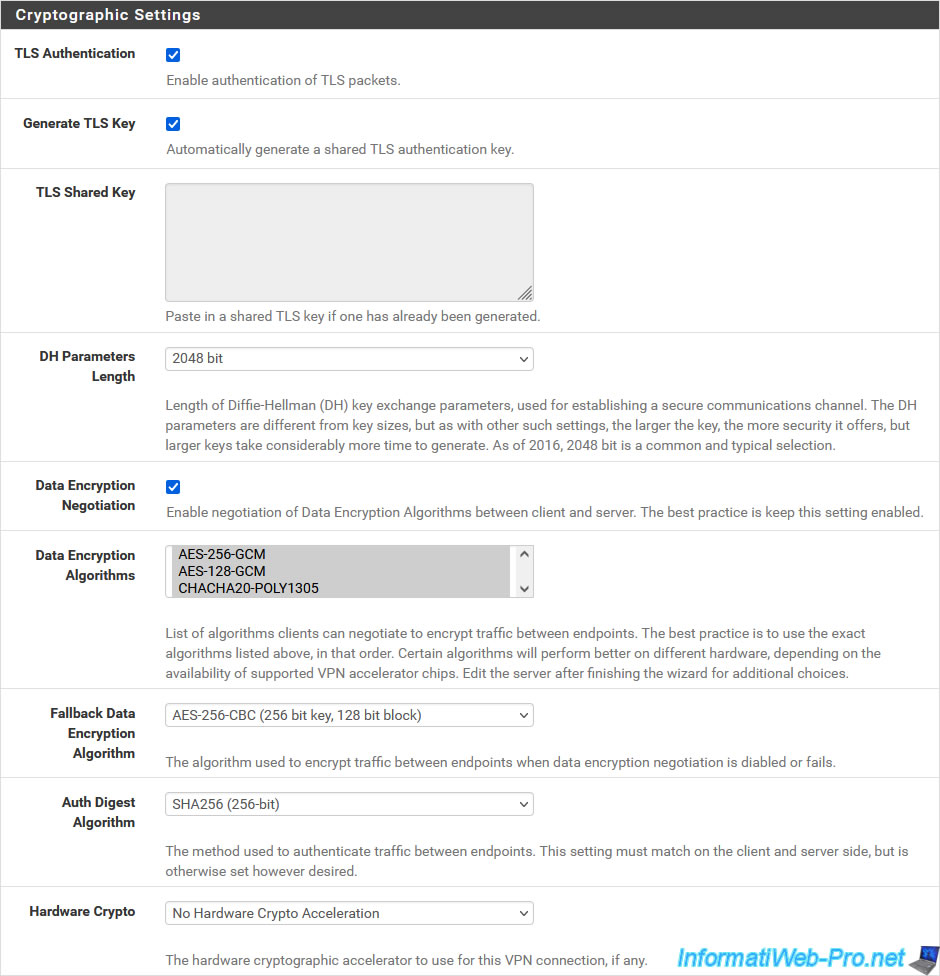

Dans la section "Cryptographic Settings" :

- TLS Authentication : laissez la case "Enable authentication of TLS packets" cochée pour activer l'authentification grâce à la clé TLS. Ce qui est recommandé.

- Generate TLS Key : laissez la case "Automatically generate a shared TLS authentication key" cochée pour que pfSense génère automatiquement une clé TLS pour votre serveur OpenVPN.

Ensuite, il vous suffira d'aller dans la configuration de votre serveur OpenVPN pour la retrouver si vous souhaitez configurer manuellement un client OpenVPN plus tard. - TLS Shared Key : ce champ est désactivé, car pfSense génèrera automatiquement cette clé TLS grâce à la case "Generate TLS Key" cochée ci-dessus.

Pour les autres paramètres de sécurité, ceux-ci sont disponibles pour des raisons de compatibilité.

Mais, par défaut, les valeurs les mieux sécurisées (en gardant le bon rapport "sécurité / performances") sont sélectionnées par défaut. Donc, laissez ces valeurs par défaut à moins que vous n'ayez réellement besoin de les modifier.

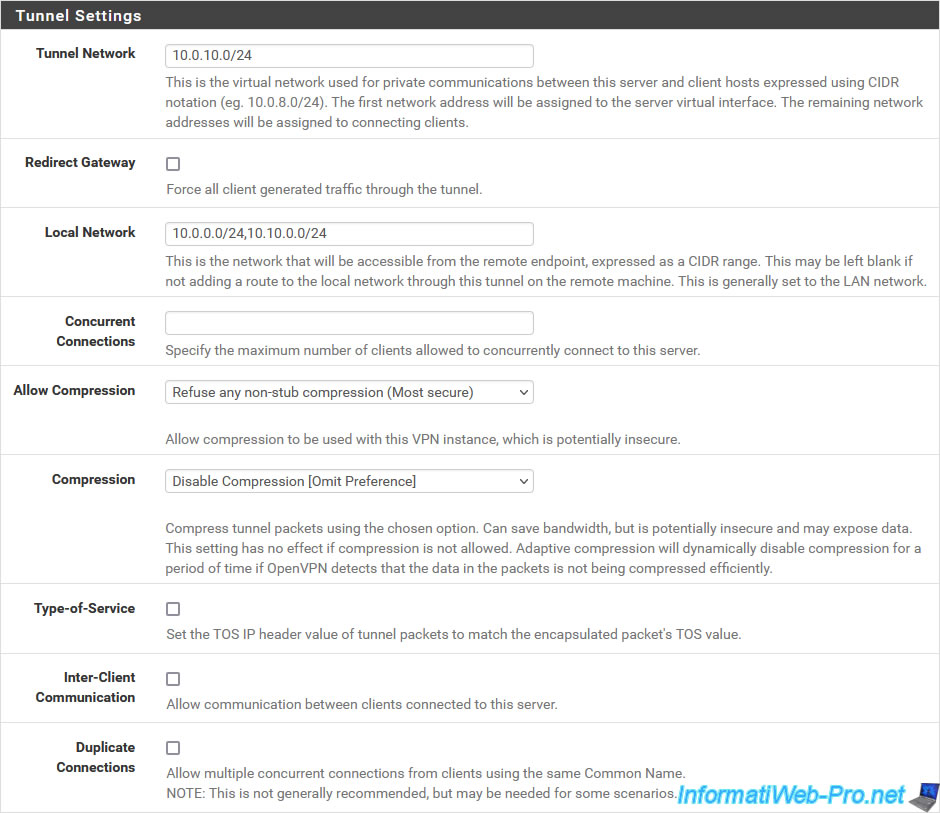

Dans la section "Tunnel Settings", vous pourrez configurer :

- Tunnel Network : indiquer un sous-réseau qui sera utilisé uniquement par OpenVPN pour attribuer une adresse IP virtuelle au serveur OpenVPN (la 1ère adresse IP disponible sur ce sous-réseau) et une adresse IP virtuelle par client OpenVPN qui se connectera à celui-ci.

- Redirect Gateway : laissez cette case "Force all client generated traffic through the tunnel" décochée pour que le tunnel OpenVPN ne soit utilisé que pour l'accès aux ressources de l'entreprise.

Autrement dit, si un utilisateur tente d'accéder à Internet, le trafic réseau sera envoyé directement à sa propre Box au lieu de passer par le tunnel VPN. Ce qui permet d'utiliser le tunnel VPN uniquement lorsque cela est nécessaire. - Local Network : indiquez le ou les sous-réseaux utilisés dans votre entreprise auxquels vos utilisateurs pourront accéder via le tunnel OpenVPN.

En général, vous indiquerez l'ID réseau du réseau LAN de votre entreprise.

Si vous possédez plusieurs réseaux (ex : LAN, DMZ, ...), alors séparez-les avec une virgule.

Dans notre cas, nous possédons un réseau LAN et une DMZ, donc nous indiquons : 10.0.0.0/24,10.10.0.0/24. - Concurrent Connections : permet de limiter le nombre de clients OpenVPN connectés simultanément à votre serveur OpenVPN.

- Allow Compression : pour des raisons de sécurité, il est recommandé de désactiver la compression.

- Type-of-Service : utile lorsque vous souhaitez prioriser certains types de trafic réseau pour de la QoS.

Mais, ce n'est pas le cas ici. - Inter-Client Communication : décochez cette case pour éviter que les clients OpenVPN connectés puissent communiquer ensemble.

- Duplicate Connections : décochez cette case pour interdire les connexions multiples d'une même client.

Notez que les clients sont identifiés grâce à leur certificat de type "utilisateur" et que chaque client a donc un certificat différent.

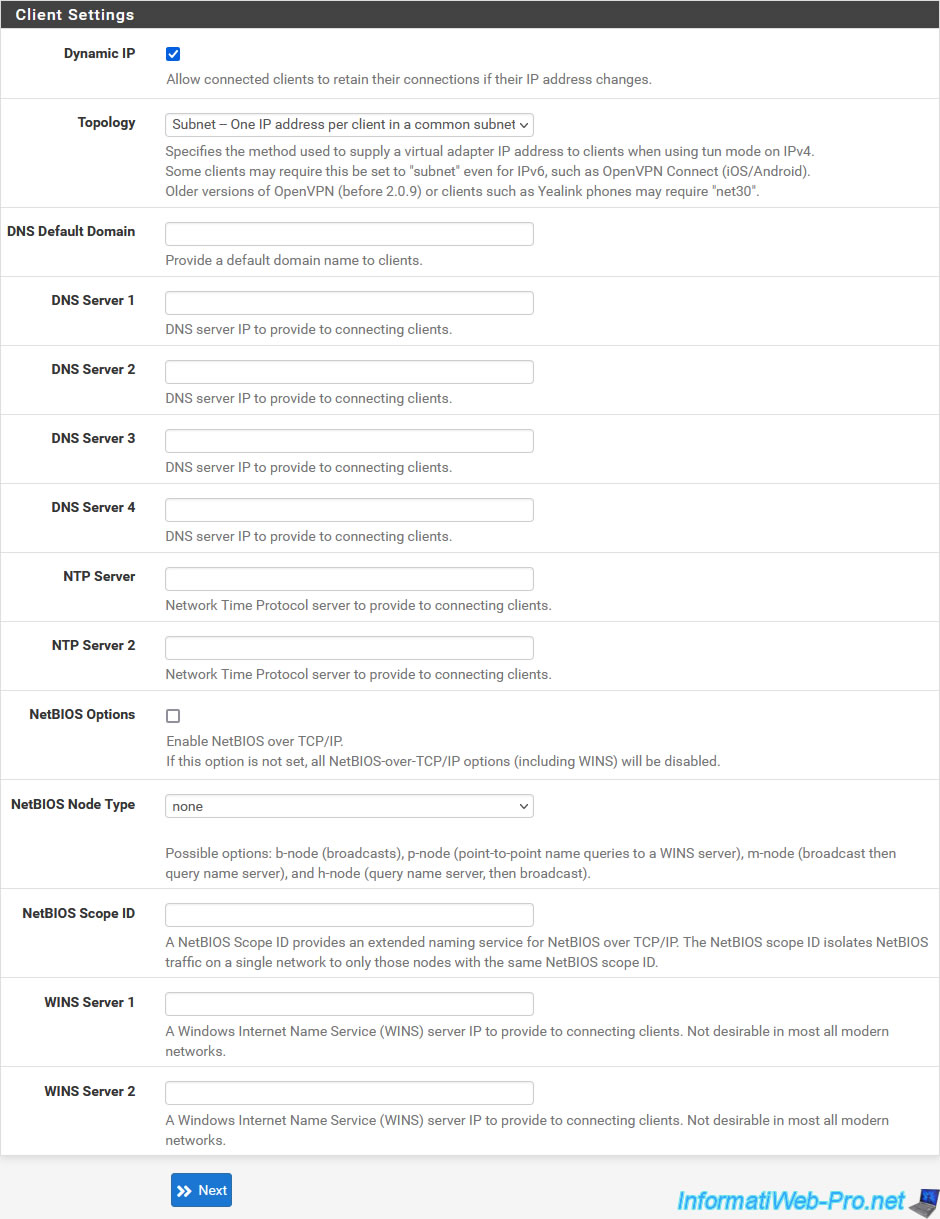

Dans la section "Client Settings", vous pourrez configurer ces paramètres :

- Dynamic IP : permet de conserver la connexion des clients connectés avec une adresse IP Internet dynamique (qui change régulièrement et aléatoirement).

- Topology : méthode d'attribution d'adresses IP que le serveur OpenVPN devra utiliser.

Généralement, vous utiliserez l'option "Subnet". Mais certains clients, tels que les clients OpenVPN antérieurs à la version 2.0.9 ou les téléphones Yealink peuvent requérir le mode "net30".- Subnet - One IP address per client in a common subnet : chaque client recevra une adresse IP qui fera partie du même sous-réseau (indiqué précédemment dans la case "Tunnel Network" de la section précédente).

- net30 - Isolated /30 network per client : chaque client fera partie d'un sous-réseau différent.

Notez qu'un sous-réseau "/30" permet d'attribuer seulement 2 adresses IP par sous-réseau.

- DNS Default Domain : dans le cas d'une infrastructure Active Directory (AD) ou si vous possédez un serveur DNS interne dans votre entreprise, indiquez ce nom de domaine local ici.

Ainsi, votre ordinateur saura que ce domaine local existe sur le réseau de votre entreprise et il pourra accéder plus facilement à un serveur en indiquant un nom NETBIOS (au lieu du nom de domaine complet : [nom d'une machine].[nom du domaine local ou domaine AD]. - DNS Server 1, ... : à nouveau, dans le cas d'un AD ou d'un serveur DNS local, cela permettra à vos clients de résoudre automatiquement les noms de domaines locaux grâce au serveur DNS local de votre entreprise.

Dans le cas d'un Active Directory, le serveur DNS se trouve sur le même serveur que le contrôleur de domaine AD. - NTP Server : permet de synchroniser l'horloge d'un ordinateur depuis un serveur de temps (NTP).

Ce qui permet d'éviter les problèmes d'authentification (notamment via Kerberos), ainsi que des problèmes d'expiration de certificats (à cause d'une horloge qui serait mal réglée).

Dans le cas d'une infrastructure AD, vous pouvez spécifier l'adresse IP de votre contrôleur de domaine.

Si vous en avez plusieurs, alors spécifiez l'adresse IP de celui agissant en tant qu'émulateur PDC.

Cliquez sur Next.

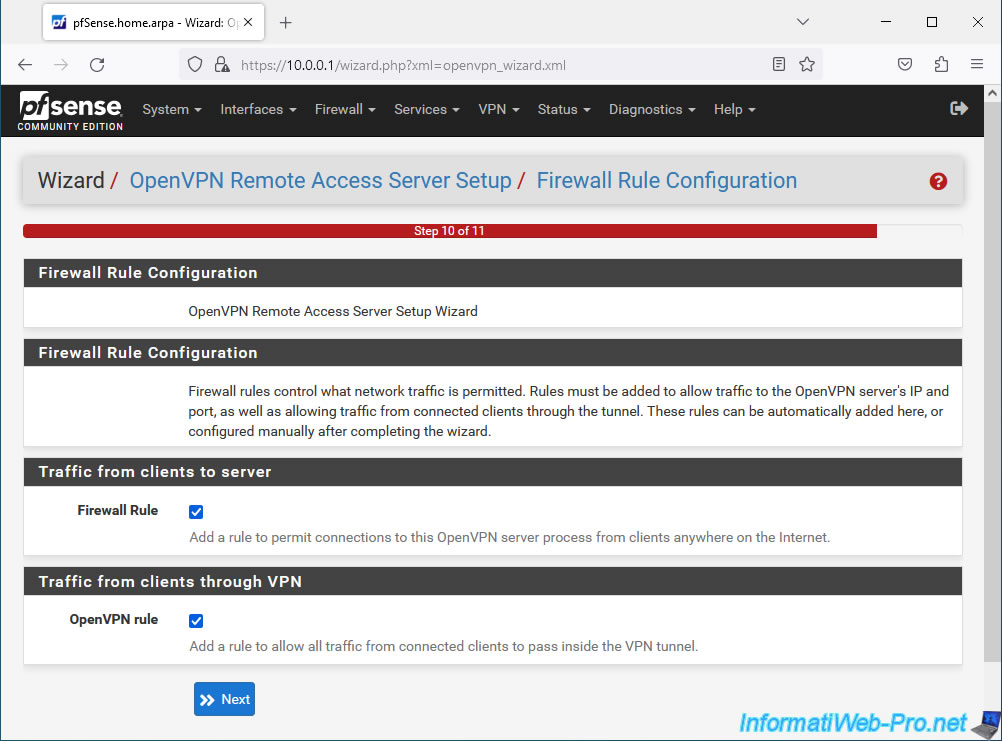

Pour finir, pour que OpenVPN fonctionne correctement, il est nécessaire que le pare-feu de pfSense soit configuré correctement :

- Traffic from clients to server : cochez la case "Add a rule to permit connections to this OpenVPN server ..." pour que vos clients puissent se connecter à votre serveur depuis Internet.

Donc, sur l'interface WAN de pfSense. - Traffic from clients through VPN : cochez la case "Add a rule to allow all traffic from connected clients ..." pour que le trafic réseau puisse passer dans le tunnel VPN.

Puis, cliquez sur Next.

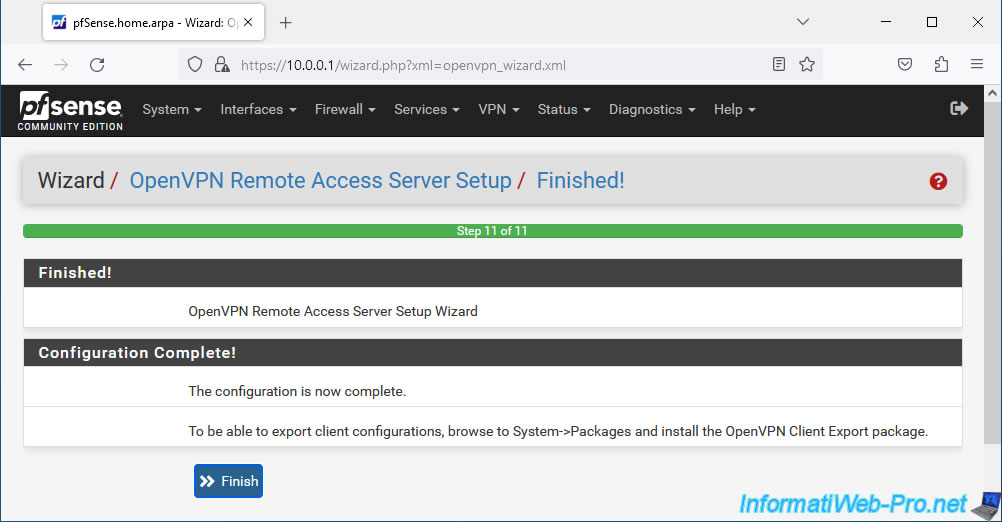

Cliquez sur Finish.

Note : comme vous pouvez le voir, pfSense vous indique que vous pouvez exporter facilement la configuration pour les clients OpenVPN grâce au paquet "OpenVPN Client Export".

Néanmoins, vous verrez ceci un peu plus tard dans ce tutoriel.

Source : OpenVPN Remote Access Configuration Example | pfSense Documentation.

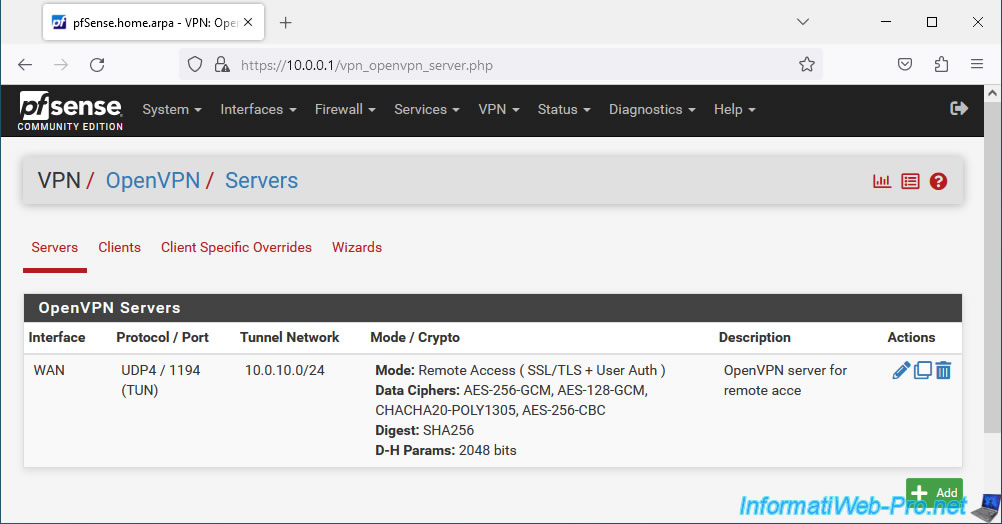

Dans "VPN -> OpenVPN", vous verrez qu'un serveur OpenVPN "OpenVPN server for remote access" a été configuré en mode "Remote Access (SSL/TLS + User Auth)".

Ce qui signifie que les clients OpenVPN pourront se connecter au réseau de l'entreprise via ce serveur OpenVPN uniquement si ceux-ci possèdent un compte sur votre machine pfSense, ainsi qu'un certificat SSL personnel associé.

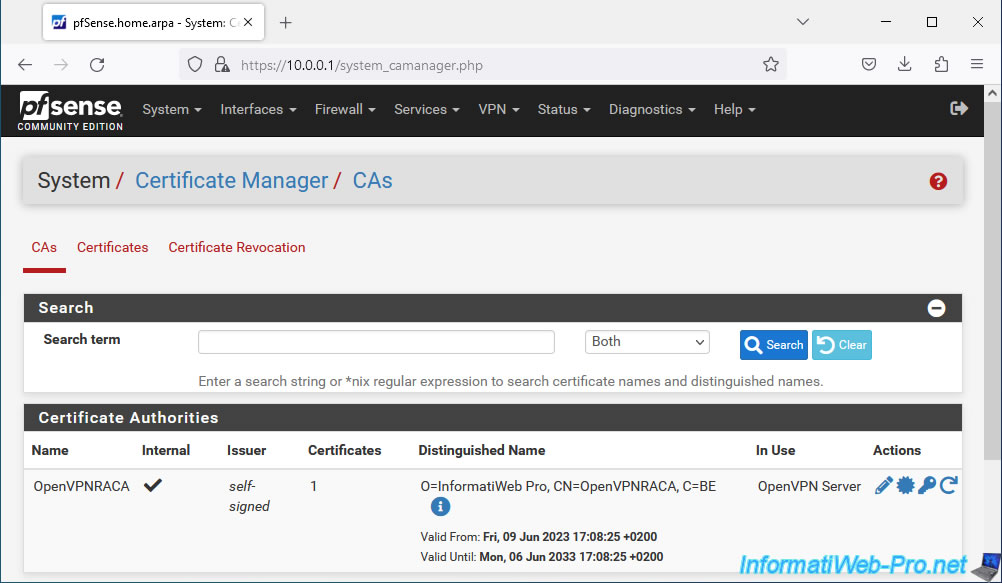

Dans "System -> Cert. Manager", vous verrez qu'une autorité de certification (CA) interne a été créée.

Dans notre cas : OpenVPNRACA.

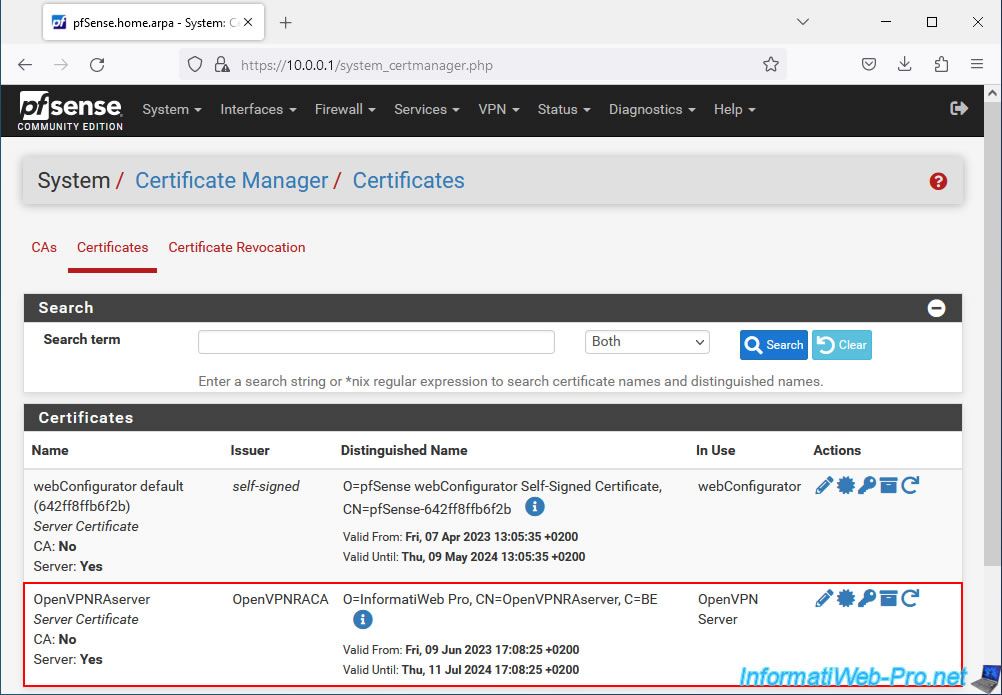

Dans l'onglet "Certificates", vous verrez qu'un certificat SSL a été créé pour votre serveur OpenVPN.

Partager ce tutoriel

A voir également

-

Pare-feu 25/7/2025

pfSense 2.6 - Créer et gérer des alias

-

Pare-feu 6/8/2025

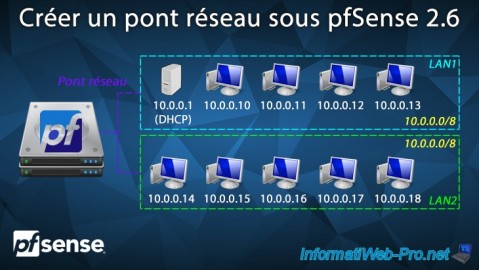

pfSense 2.6 - Créer un pont réseau

-

Pare-feu 12/9/2025

pfSense 2.6 - Créer un tunnel VPN site à site (S2S) via OpenVPN sécurisé avec une clé partagée (PSK)

-

Pare-feu 29/8/2025

pfSense 2.6 - Implémenter du Multi-WAN (Dual-WAN)

Vous devez être connecté pour pouvoir poster un commentaire