- Pare-feu

- pfSense

- 12 septembre 2025 à 12:59

-

- 1/3

Pour relier 2 sites physiques, pour accéder aux ressources du réseau local, ainsi que les ressources du réseau distant de façon sécurisée et transparente, vous pouvez créer un tunnel VPN IPsec.

Mais, dans ce tutoriel, nous utiliserons OpenVPN au lieu de IPsec. Le but reste le même.

Attention : pour apprendre plus facilement à configurer un tunnel OpenVPN site à site, nous utiliserons une clé partagée.

Néanmoins, comme c'est indiqué sur la page "OpenVPN Site-to-Site Configuration Example with Shared Key | pfSense Documentation", vous devriez utiliser des certificats SSL et non une clé partagée. Mais, l'utilisation de certificats rajoute une complexité dans la compréhension de la configuration de OpenVPN.

Si vous voulez sécuriser la connexion avec ces certificats SSL, référez-vous à notre tutoriel : pfSense 2.6 - Créer un tunnel VPN site à site (S2S) via OpenVPN sécurisé avec SSL/TLS (mode L3).

Note : comme pour le tunnel IPsec de notre tutoriel précédent, nous avons virtualisé une infrastructure avec 2 sites : site 1 (Bruxelles) avec l'ID réseau "10.0.1.0/24" et site 2 (Paris) avec l'ID réseau "10.0.2.0/24".

- Configurer le site 1 à Bruxelles pour OpenVPN

- Configurer le site 2 à Paris pour OpenVPN

- Vérifier le statut du tunnel OpenVPN

- Consultez les journaux (logs) pour OpenVPN

- Test du ping via le tunnel OpenVPN

- Test de l'accès à un site web d'un site distant

- Ajouter le widget OpenVPN sur le dashboard de pfSense (facultatif)

1. Configurer le site 1 à Bruxelles pour OpenVPN

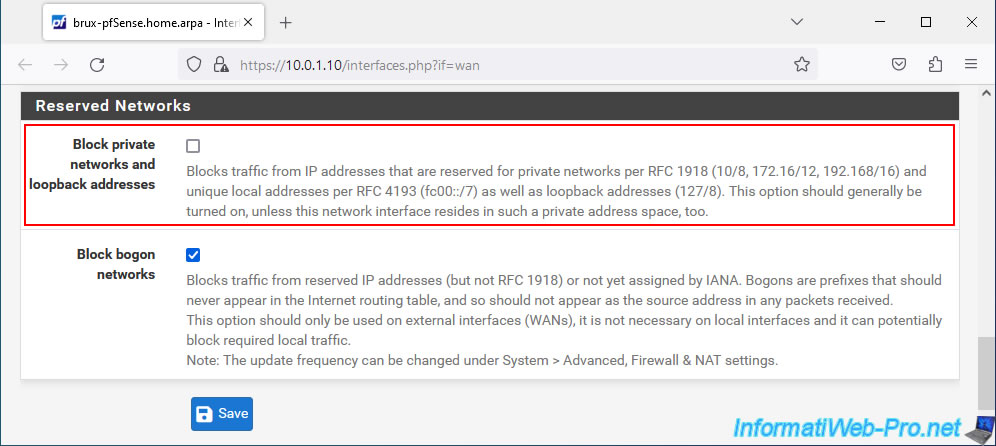

1.1. Autoriser les réseaux privés sur l'interface WAN du site 1 (Bruxelles)

Si une adresse IP privée (locale) est assignée à votre interface WAN, le trafic réseau sera bloqué par défaut.

Ce qui bloquerait aussi la connexion entre le client OpenVPN et le serveur OpenVPN.

Si c'est votre cas, allez dans "Interfaces -> WAN" et décochez la case "Block private networks and loopback addresses" située en bas de page.

Ensuite, cliquez sur "Save", puis sur "Apply Changes" (en haut de page).

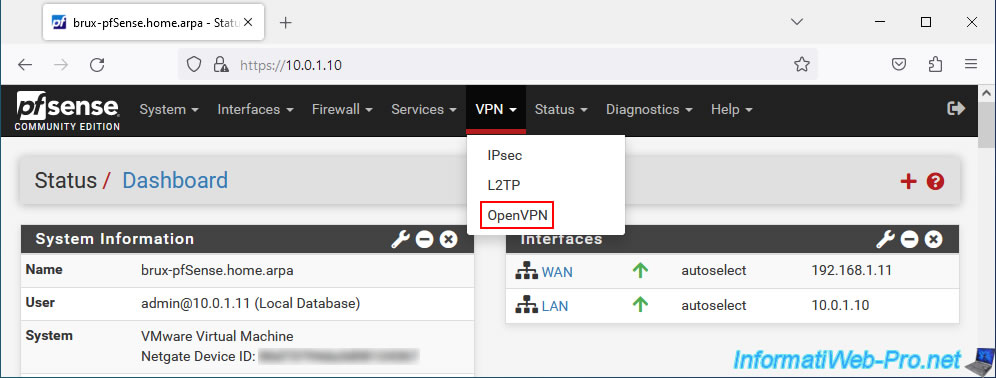

1.2. Ajouter le serveur OpenVPN au siège de la société (site 1 - Bruxelles)

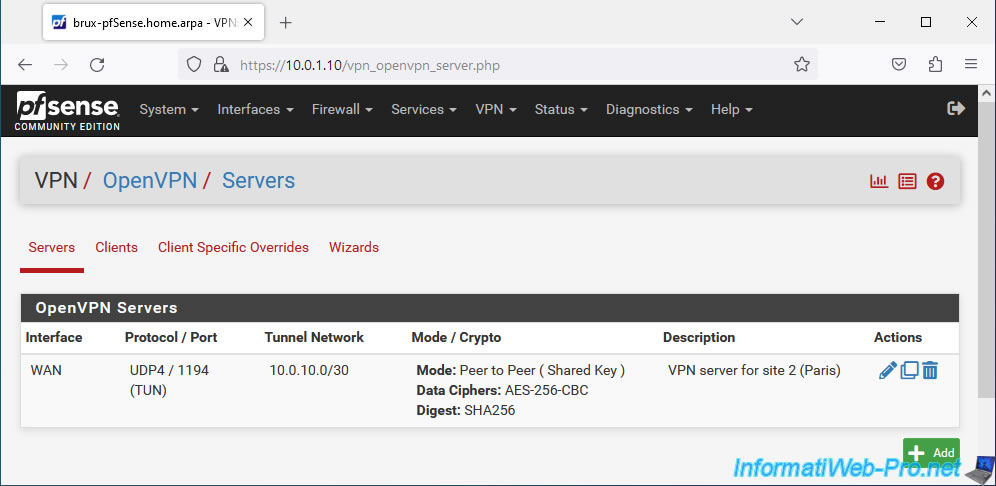

Sur le site 1 (Bruxelles), allez dans : VPN -> OpenVPN.

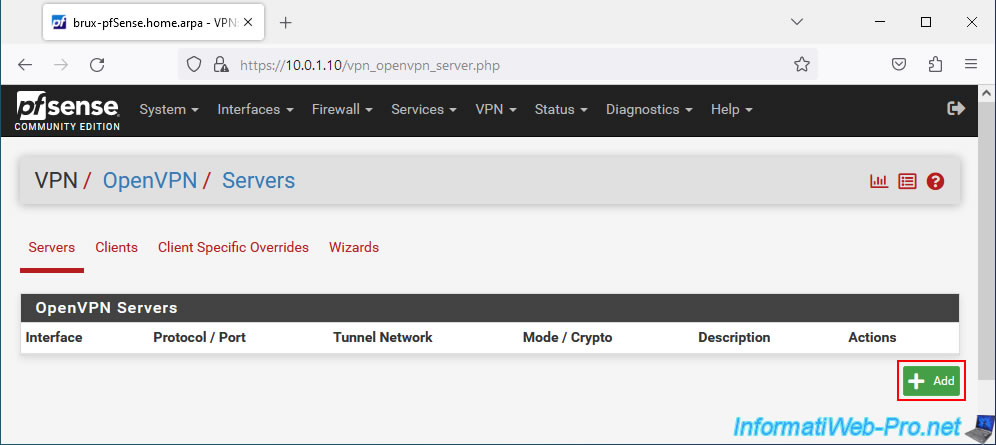

Sur la page "VPN / OpenVPN / Server" qui s'affiche, cliquez sur : Add.

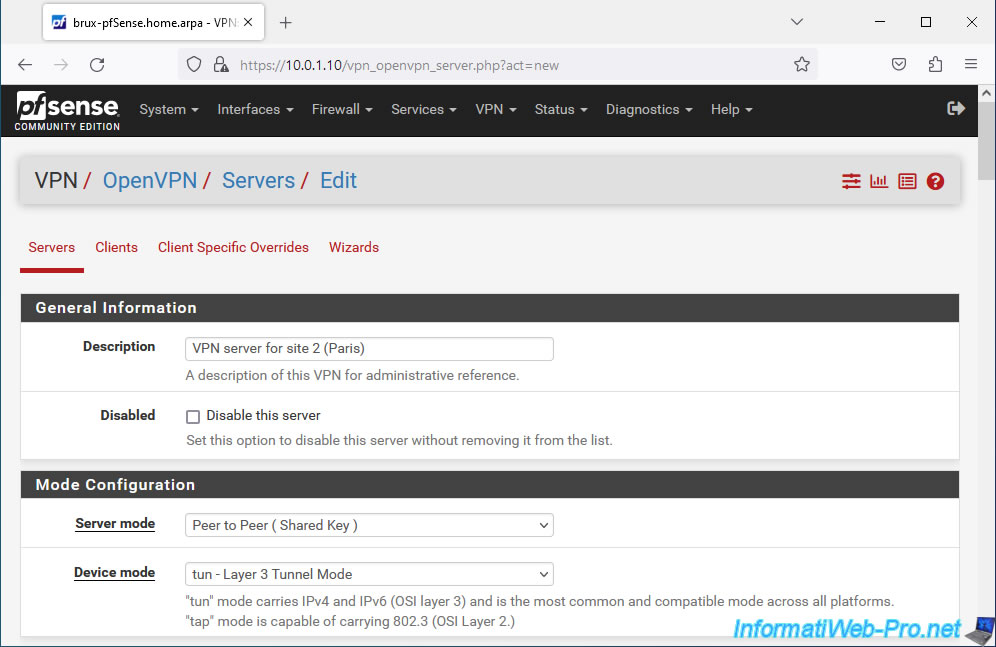

Sur la page de création d'un serveur OpenVPN, indiquez :

- Description : un nom pour ce serveur VPN. Cette valeur a titre purement indicatif.

Dans notre cas : VPN server for site 2 (Paris). - Server mode : Peer to Peer (Shared Key). Permet de créer un tunnel VPN site à site avec une clé partagée (ce qui simplifie grandement la configuration d'OpenVPN).

- Device mode : tun - Layer 3 Tunnel Mode. Ce mode L3 permet d'utiliser des IDs réseau différents sur chaque site physique (dans notre cas : 10.0.1.0/24 sur le site 1 de Bruxelles et 10.0.2.0/24 sur le site 2 de Paris) en permettant aux machines d'un réseau d'accéder aux ressources de l'autre réseau de façon transparente.

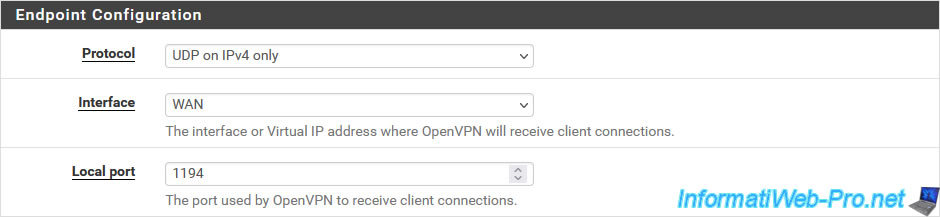

Pour la section "Endpoint Configuration", indiquez :

- Protocol : UDP on IPv4 only.

En effet, OpenVPN utilise le port UDP 1194 et nous possédons 2 réseaux IPv4 dans notre cas (1 réseau IPv4 sur chaque site et l'adresse IP externe de nos 2 sites est une adresse IPv4). - Interface : WAN. Le tunnel OpenVPN sera établivia Internet entre vos 2 sites physiques.

- Local port : 1194. C'est le port utilisé par défaut par OpenVPN.

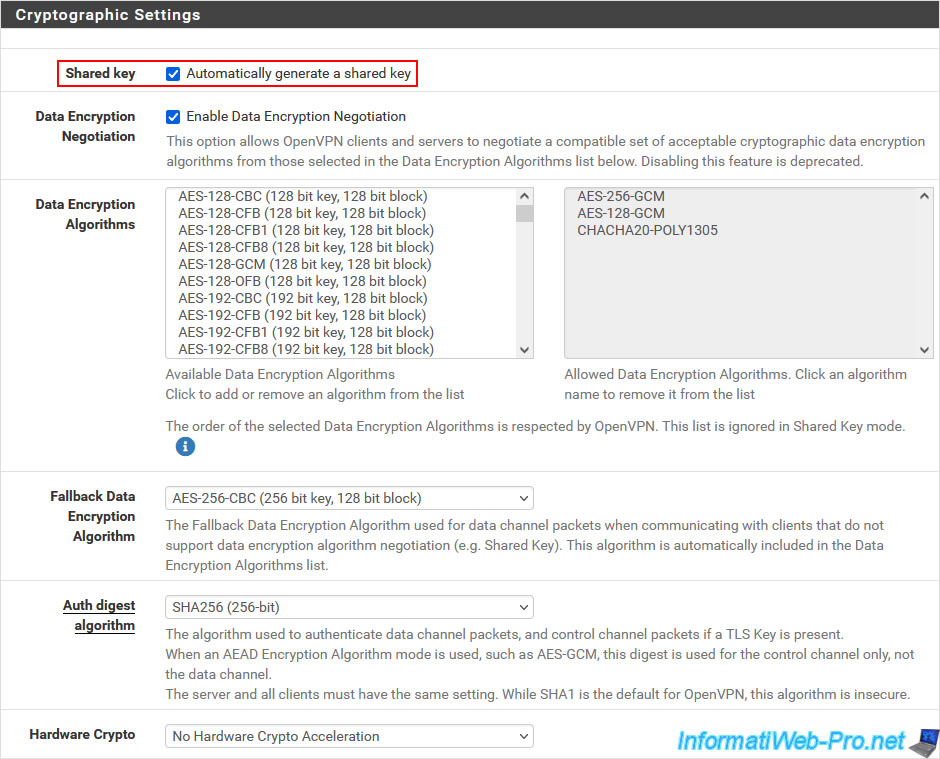

Pour la section "Cryptographic Settings", laissez les paramètres de chiffrement par défaut et assurez-vous de laisser la case "Automatically generate a shared key" cochée pour qu'OpenVPN génère une nouvelle clé partagée.

La clé partagée générée par OpenVPN pour le serveur OpenVPN devra ensuite être copiée/collée lors de la configuration du client OpenVPN sur l'autre site physique (dans notre cas : le site 2 de Paris).

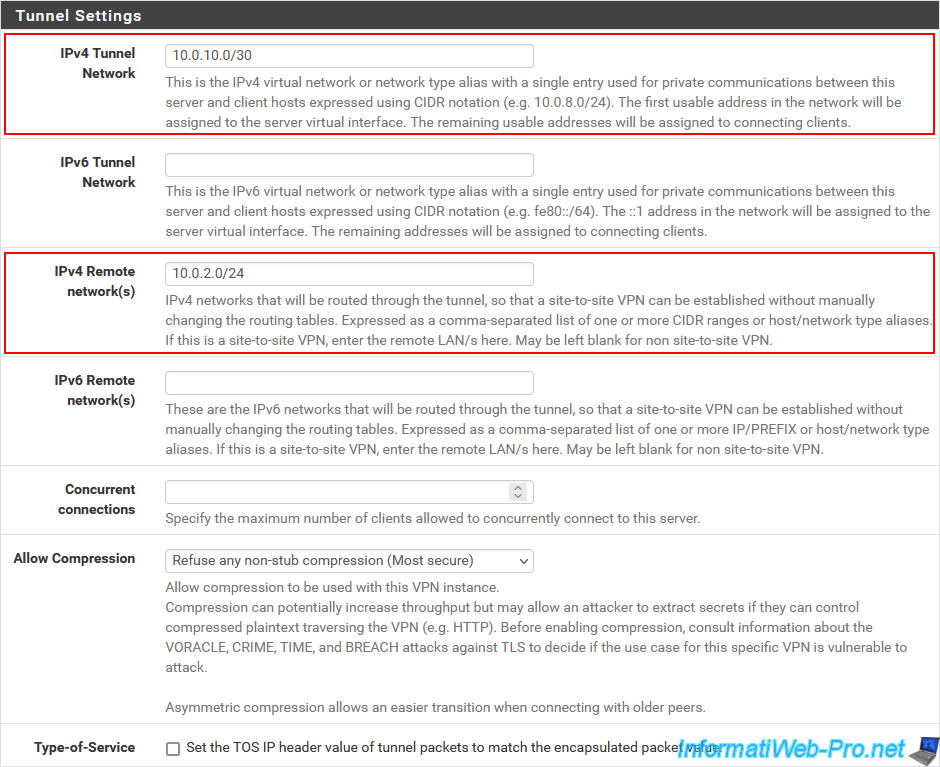

Contrairement à IPsec, OpenVPN utilise un sous-réseau pour son tunnel VPN.

L'ID réseau utilisé pour le tunnel VPN n'a pas vraiment d'importance. Le plus important étant que celui-ci ne soit utilisé par aucune interface de pfSense sur le site source ET sur celui de destination pour ne pas qu'il y ait de conflits.

En effet, l'ID réseau que vous indiquerez ici pour le tunnel OpenVPN devra être le même sur le serveur OpenVPN (du site 1) et sur le client OpenVPN (du site 2).

Cet ID réseau sera utilisé uniquement pour attribuer une adresse IP aux pairs OpenVPN. Donc, seulement 2 adresses IP seront utilisées (1 IP pour la machine pfSense hébergeant le serveur OpenVPN et 1 une IP pour celle hébergeant le client OpenVPN).

- IPv4 Tunnel Network : 10.0.10.0/30. Dans notre cas, nous utilisons l'ID réseau "10.0.10.0/30". Le masque de sous-réseau (en notation CIDR) "/30" signifie que seulement 2 adresses IP "10.0.10.x" (dans ce cas-ci) pourront être attribuées pour le sous-réseau utilisé pour le tunnel OpenVPN.

- IPv4 Remote Network : 10.0.2.0/24. L'ID réseau utilisé sur le site distant. Dans notre cas, le site 2 (Paris) utilise le réseau "10.0.2.0/24".

Si plusieurs IDs réseau sont utilisés sur le site distant, séparez-les avec une virgule.

En bas de la page, cliquez sur Save.

Votre serveur OpenVPN sur le site 1 (Bruxelles) est créé.

1.3. Autoriser l'accès au serveur OpenVPN depuis l'interface WAN sur le site 1 (Bruxelles)

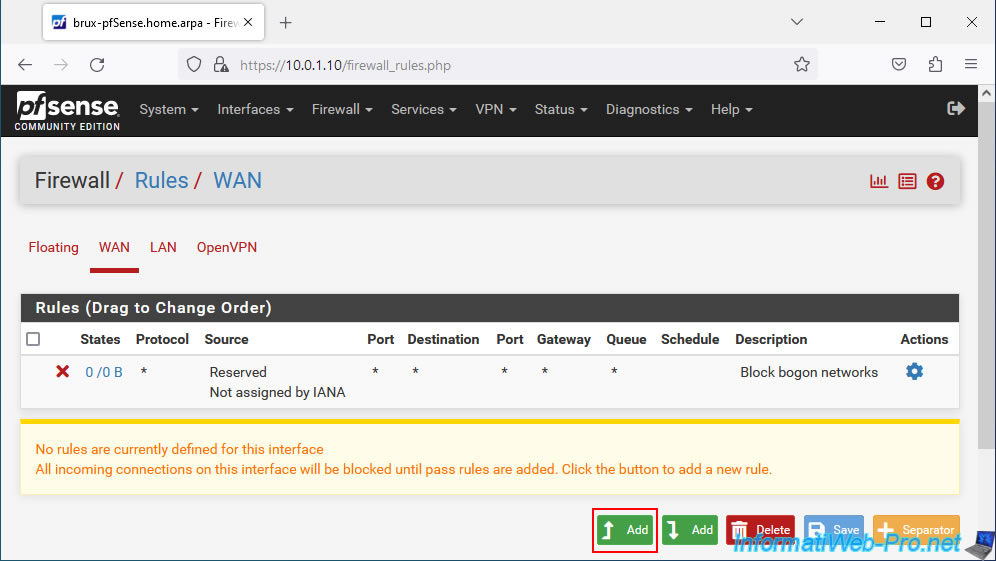

Pour que le site distant (dans notre cas : le site 2 de Paris) puisse se connecter au serveur OpenVPN du site 1 de Bruxelles, vous devez ajouter une règle dans le pare-feu de pfSense.

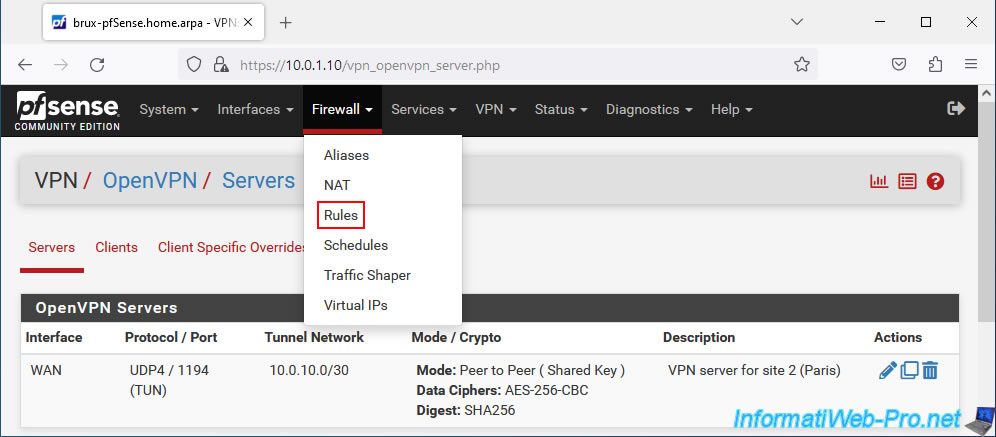

Pour cela, sur le site 1 (Bruxelles), allez dans "Firewall -> Rules".

Ensuite, allez dans l'onglet "WAN" et cliquez sur : Add.

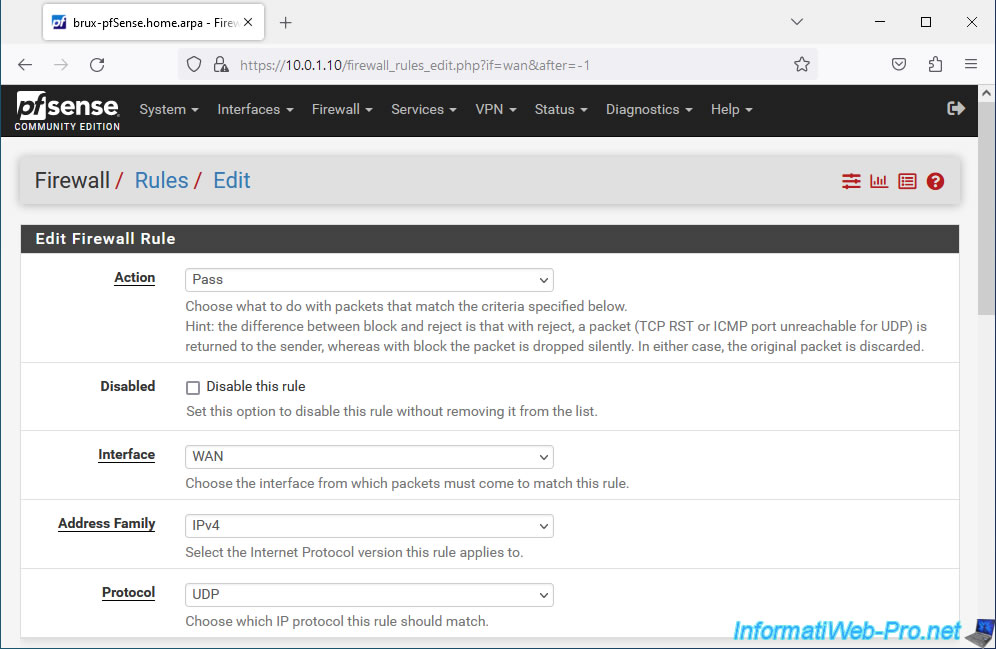

Configurez la règle de pare-feu comme ceci :

- Action : Pass. Pour autoriser le trafic réseau.

- Interface : WAN. Etant donné que le site distant (site 2 de Paris) se connectera au serveur OpenVPN du site où vous vous trouvez (site 1 de Bruxelles) en accédant à l'interface WAN du site 1

- Address Family : IPv4. Le client OpenVPN du site distant se connectera à l'adresse IPv4 publique du site où vous vous trouvez.

- Protocol : UDP. OpenVPN utilise le port UDP 1194.

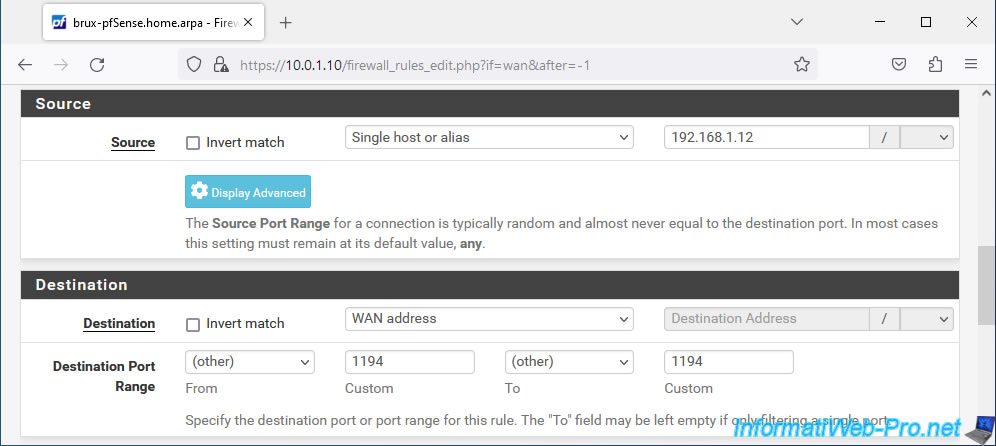

Ensuite, configurez :

- Source : si l'adresse IP publique (externe) du site distant est fixe, sélectionnez "Single host or alias" et indiquez son adresse dans la case de droite.

Dans notre cas, nous testons ceci dans un environnement virtuel et l'adresse IPv4 WAN de pfSense sur le site distant est "192.168.1.12".

Mais en entreprise, cette adresse serait l'adresse IPv4 publique du site distant fournie par votre FAI. - Destination : la destination est l'adresse IP WAN de pfSense sur le site où vous vous trouvez étant donné que le client OpenVPN du site distant se connectera à votre serveur OpenVPN depuis Internet.

Donc, sélectionnez "WAN address". - Destination Port Range : indiquez "1194" dans les 2 cases. Ce qui correspond au port utilisé par OpenVPN.

Ou sélectionnez "OpenVPN (1194)" dans les listes disponibles.

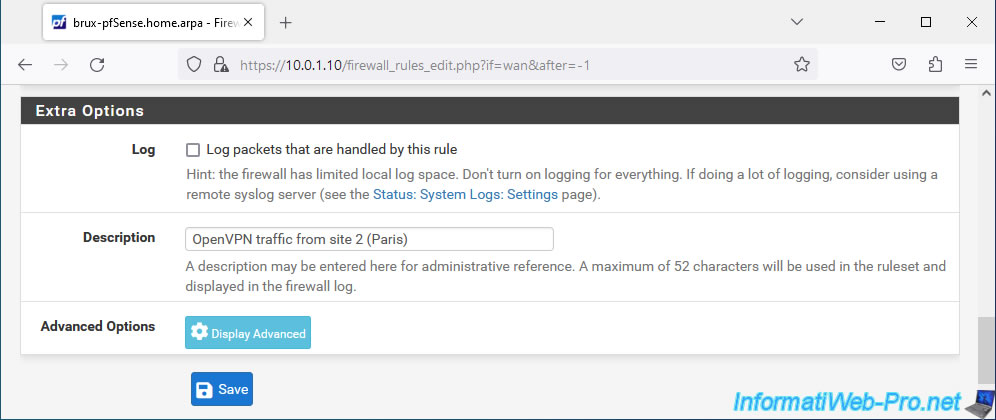

Indiquez "OpenVPN traffic from site 2 (Paris)" comme description et cliquez sur Save.

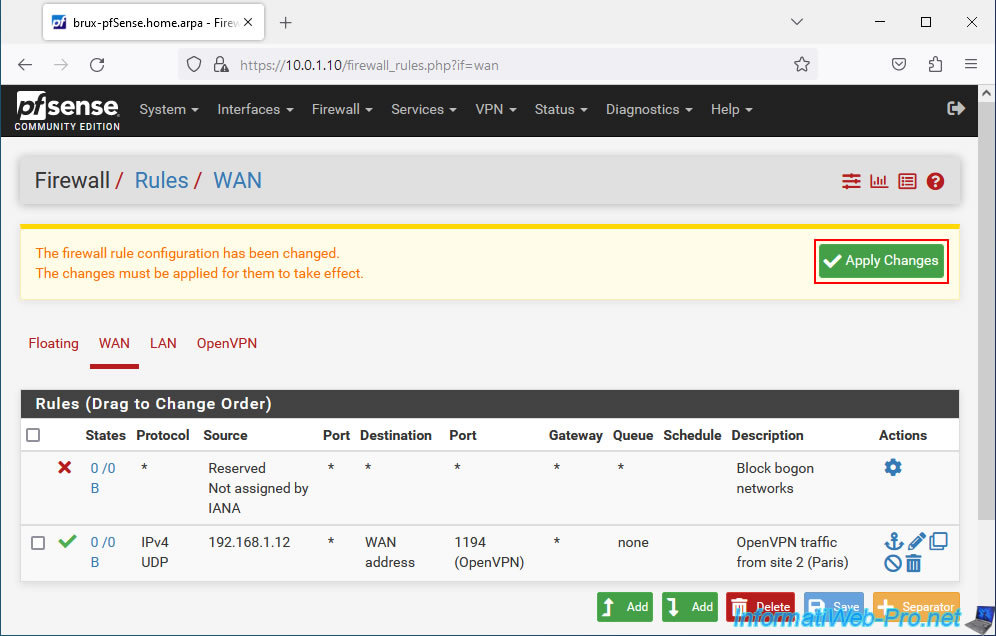

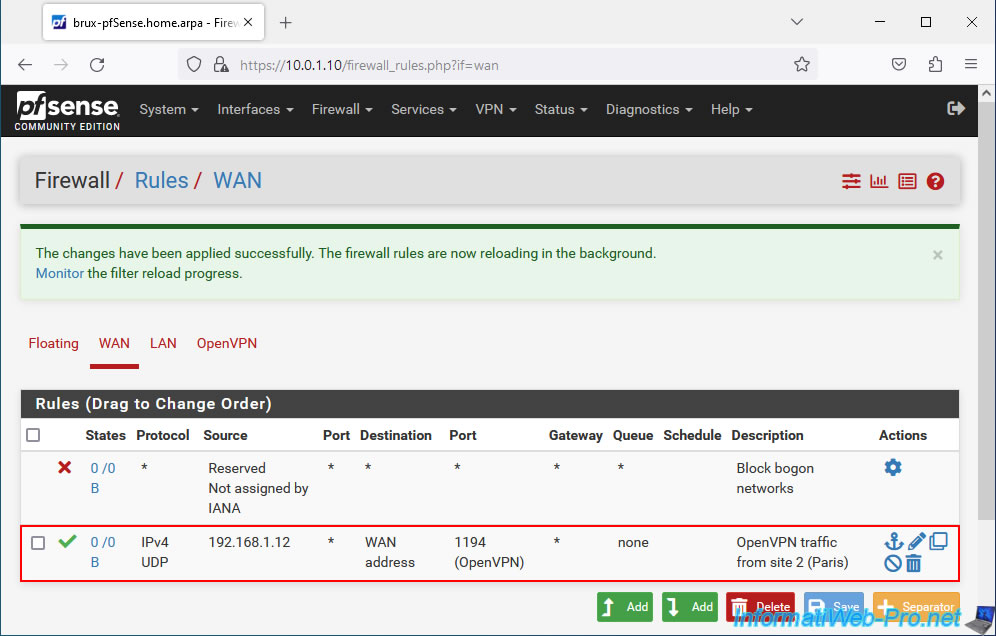

Cliquez sur : Apply Changes.

La règle a été créée.

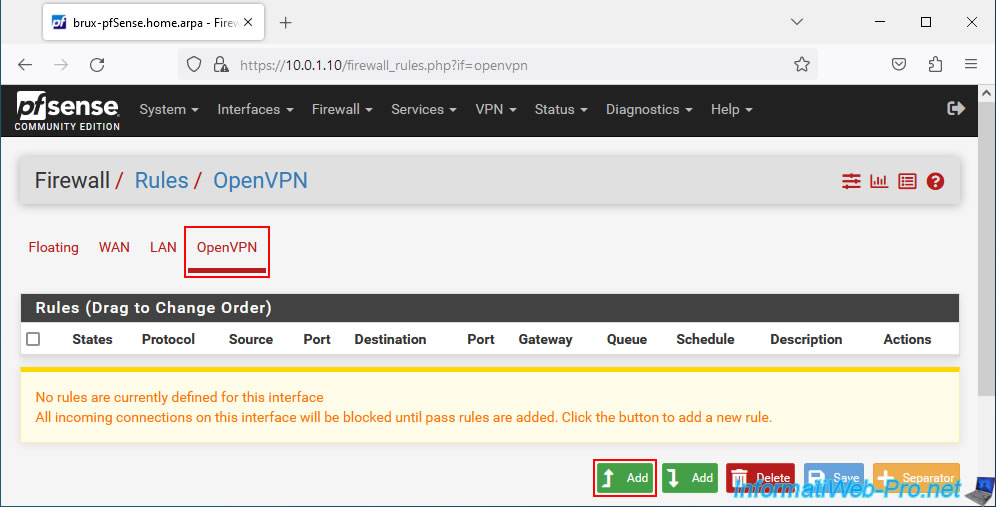

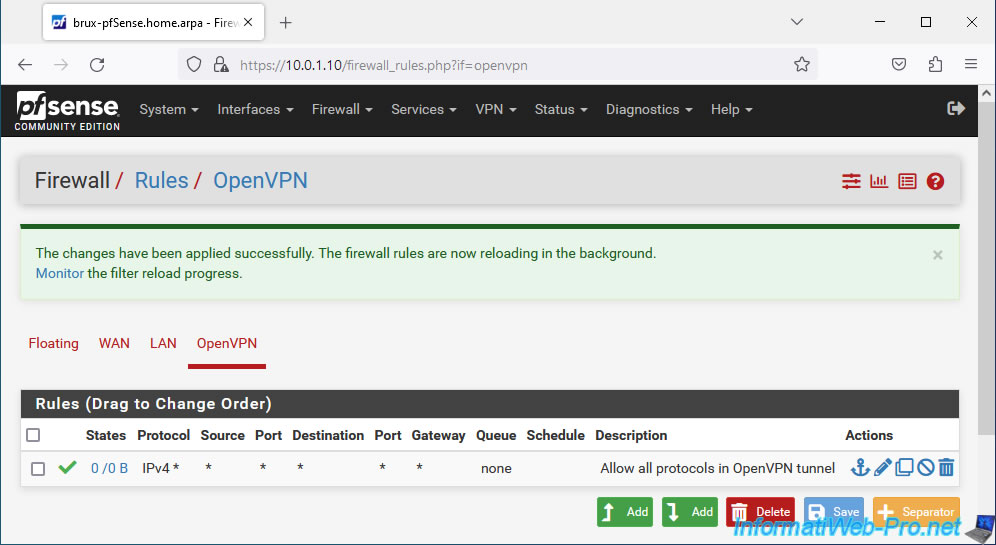

1.4. Autoriser le trafic réseau dans le tunnel OpenVPN

Pour que le trafic réseau puisse passer via le tunnel OpenVPN, vous devez aller dans l'onglet "OpenVPN" du pare-feu et ajouter une nouvelle règle.

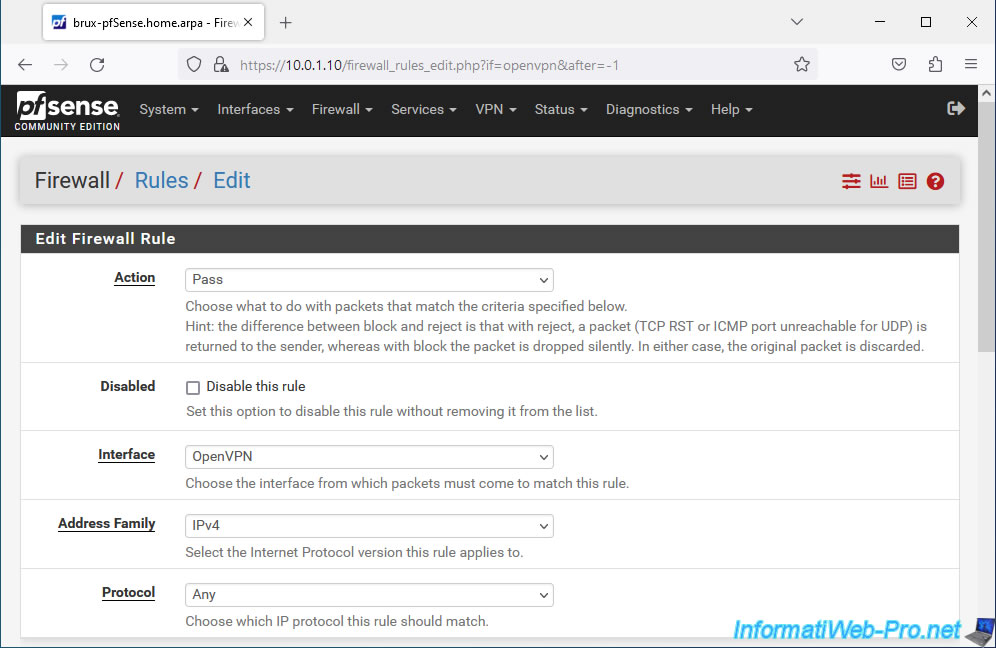

Configurez cette règle comme ceci :

- Action : Pass. Autorise le trafic réseau dans le tunnel OpenVPN.

- Interface : OpenVPN. Correspond au trafic réseau passant dans un tunnel OpenVPN.

- Address Family : IPv4. Trafic réseau IPv4 dans le tunnel VPN.

- Protocol : Any. Autorise tous les protocoles réseau (TCP, UDP, ICMP, ...) dans ce tunnel VPN.

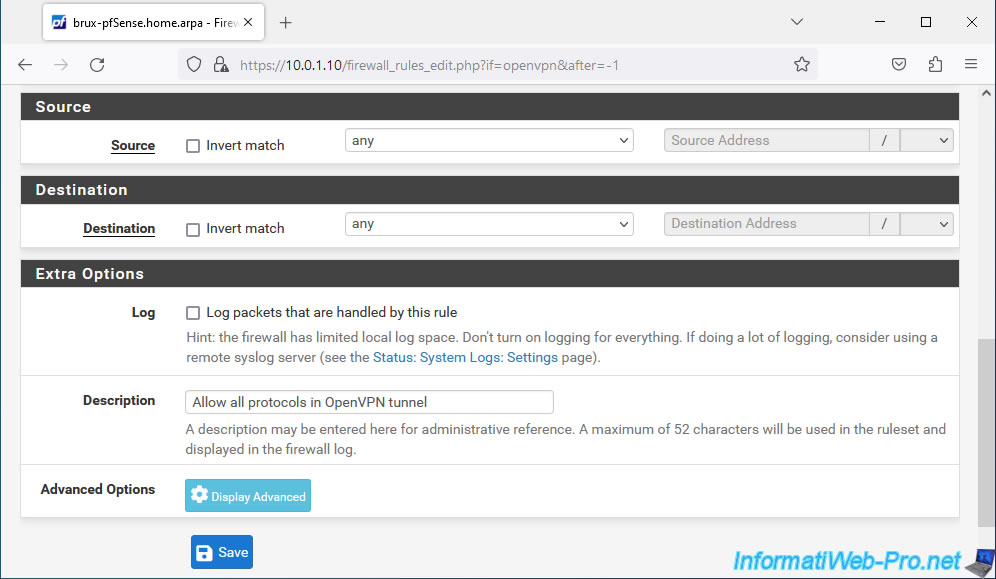

Dans notre cas, nous autoriserons tout le trafic réseau dans ce tunnel OpenVPN, peu importe la source et la destination (qui sont des adresses IP internes du réseau source ou de destination).

Donc, sélectionnez "any" pour la source et pour la destination.

Indiquez "Allow all protocoles in OpenVPN tunnel" comme description.

Puis, cliquez sur Save.

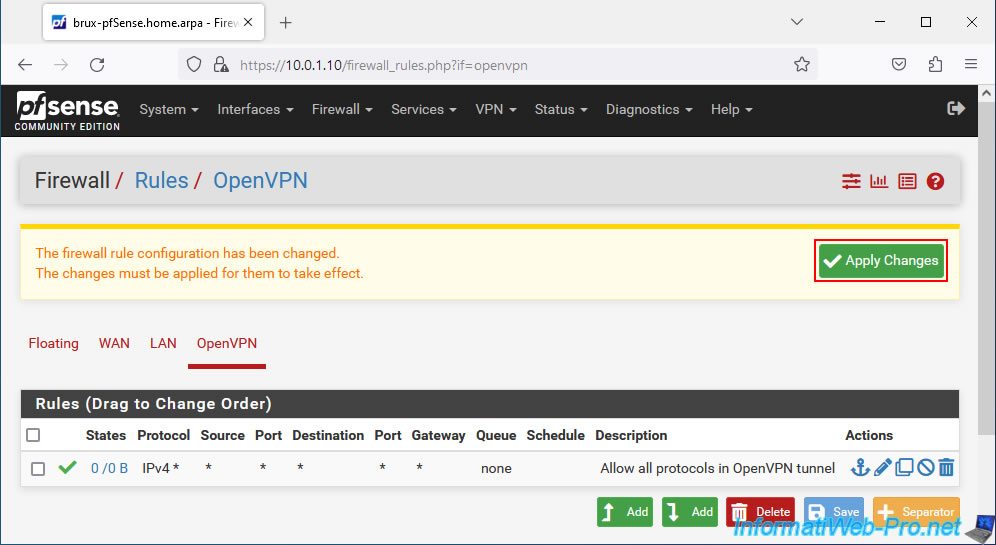

Cliquez sur : Apply Changes.

Le trafic réseau est autorisé dans le tunnel OpenVPN.

Partager ce tutoriel

A voir également

-

Pare-feu 25/6/2025

pfSense 2.6 - 1:1 NAT (mappage d'adresses IP)

-

Pare-feu 25/7/2025

pfSense 2.6 - Créer et gérer des alias

-

Pare-feu 1/8/2025

pfSense 2.6 - Mettre à jour pfSense

-

Pare-feu 16/7/2025

pfSense 2.6 - Renouveler le certificat de l'interface web

Vous devez être connecté pour pouvoir poster un commentaire