- Pare-feu

- pfSense

- 13 août 2025 à 16:34

-

- 1/2

Grâce à pfSense, vous pouvez créer un ou plusieurs portails captifs (qui seront activés sur les interfaces que vous souhaitez) pour filtrer l'accès à Internet.

Attention : le portail captif de pfSense ne supporte pas l'IPv6 pour le moment.

- Qu'est-ce qu'un portail captif ?

- Configurer un portail captif sous pfSense

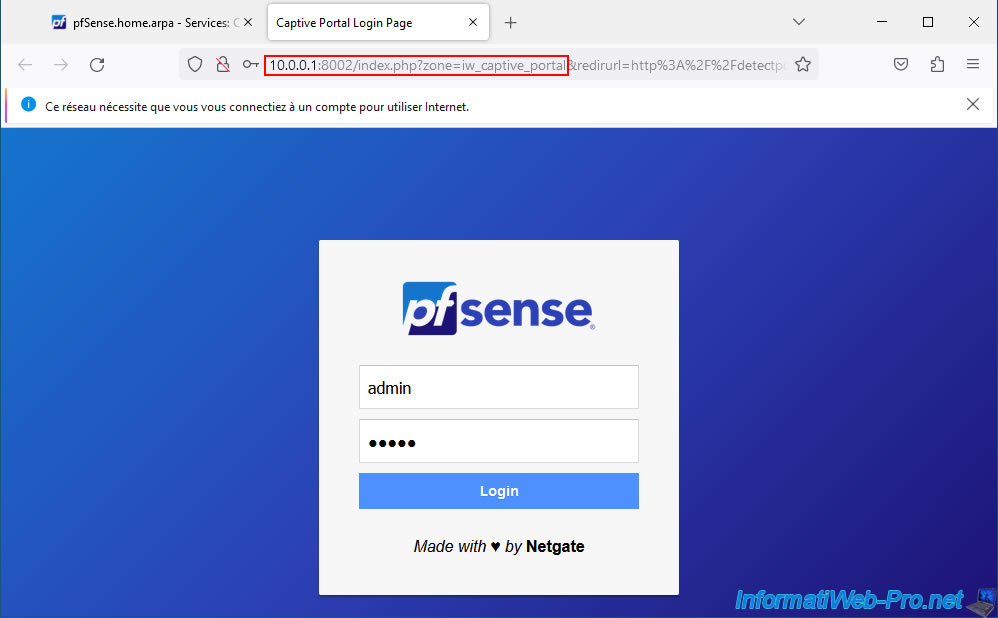

- Connexion au portail captif de pfSense

- Se déconnecter du portail captif de pfSense

1. Qu'est-ce qu'un portail captif ?

Un portail permet de forcer les utilisateurs à s'authentifier (avec un nom d'utilisateur et un mot de passe ou un code promo) avant de pouvoir accéder à Internet.

Ce qui permet aussi de faire accepter un contrat d'utilisation pour l'accès à Internet.

Ces portails captifs sont utilisés généralement pour les réseaux Wi-Fi publics (gratuits ou payants) dans les aéroports, les hôtels, les restaurants, ...

Source : Captive Portal | pfSense Documentation.

2. Configurer un portail captif sous pfSense

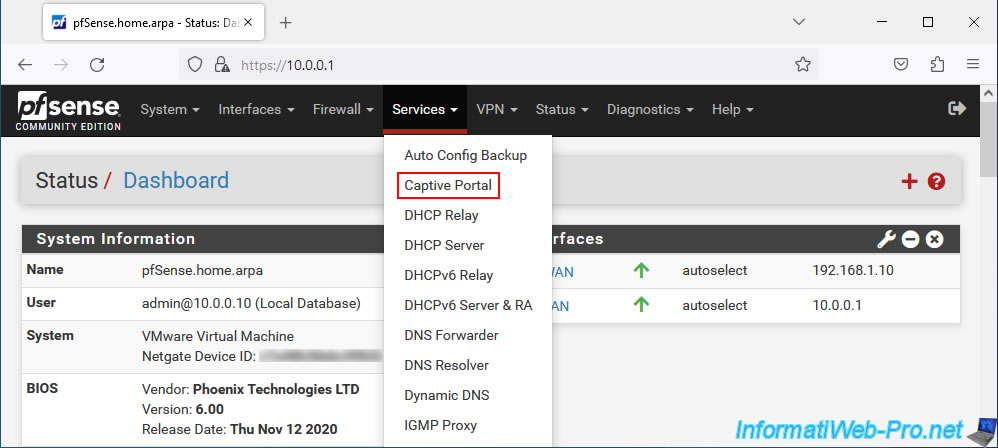

Pour configurer un portail captif sous pfSense, allez dans : Services -> Captive Portal.

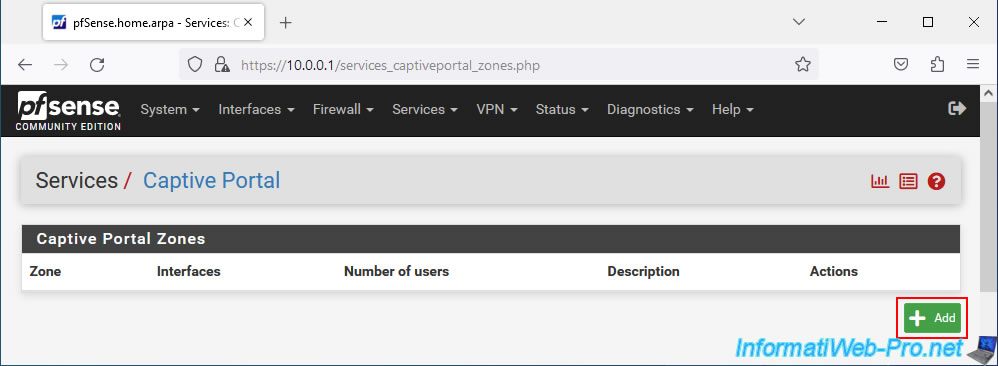

Sur la page "Captive Portal" qui apparait, cliquez sur : Add.

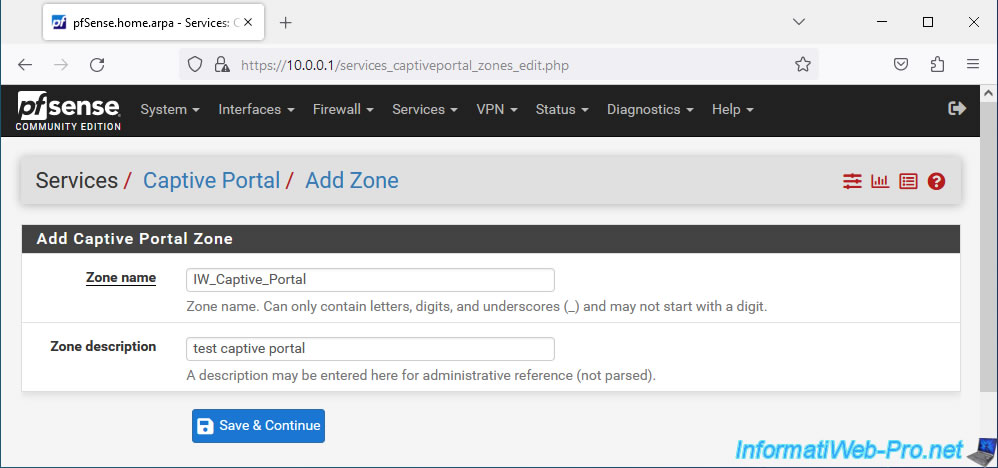

Dans la section "Add Captive Portal Zone", indiquez :

- Zone name : un nom pour ce portail captif.

Notez que celui-ci apparaitra dans l'adresse du portail captif vers lequel les utilisateurs seront redirigés. - Zone description : une description purement indicative pour ce portail captif qui n'apparaitra que sous pfSense.

Notez que vous pouvez créer plusieurs zones, car cela vous permet de créer des portails captifs différents par interface.

Même si vous pouvez aussi créer un seul portail captif et le lier à plusieurs interfaces.

Par contre, une interface ne peut être liée qu'à un portail captif au maximum.

Source : Captive Portal Zones | pfSense Documentation.

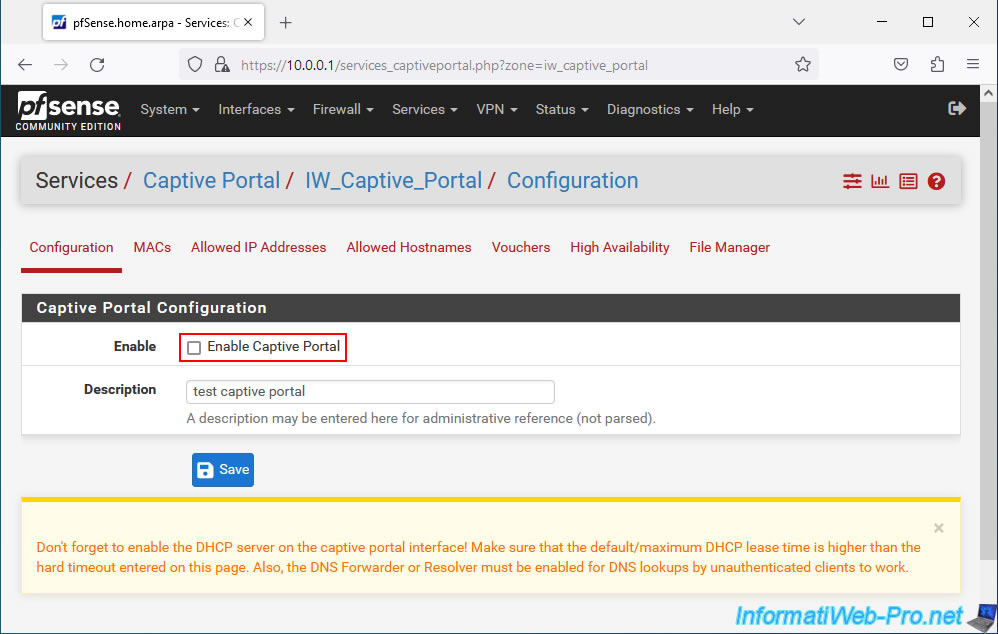

Sur la page de configuration qui apparait, commencez par cocher la case "Enable Captive Portal". Ce qui affichera le formulaire de configuration complet.

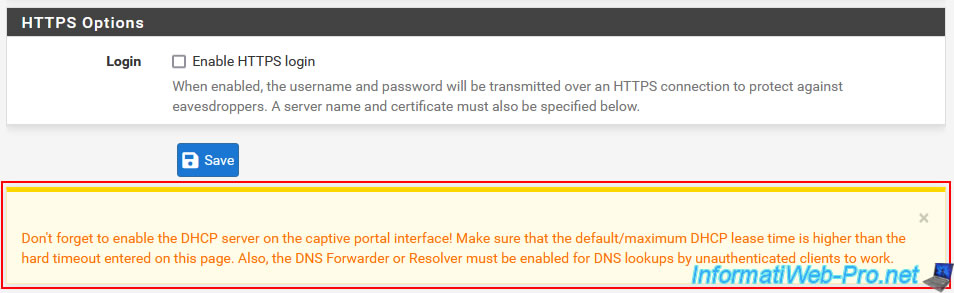

Note : comme vous pouvez le voir, un avertissement apparait en bas de page. Mais, nous vérifierons ceci plus tard dans ce tutoriel.

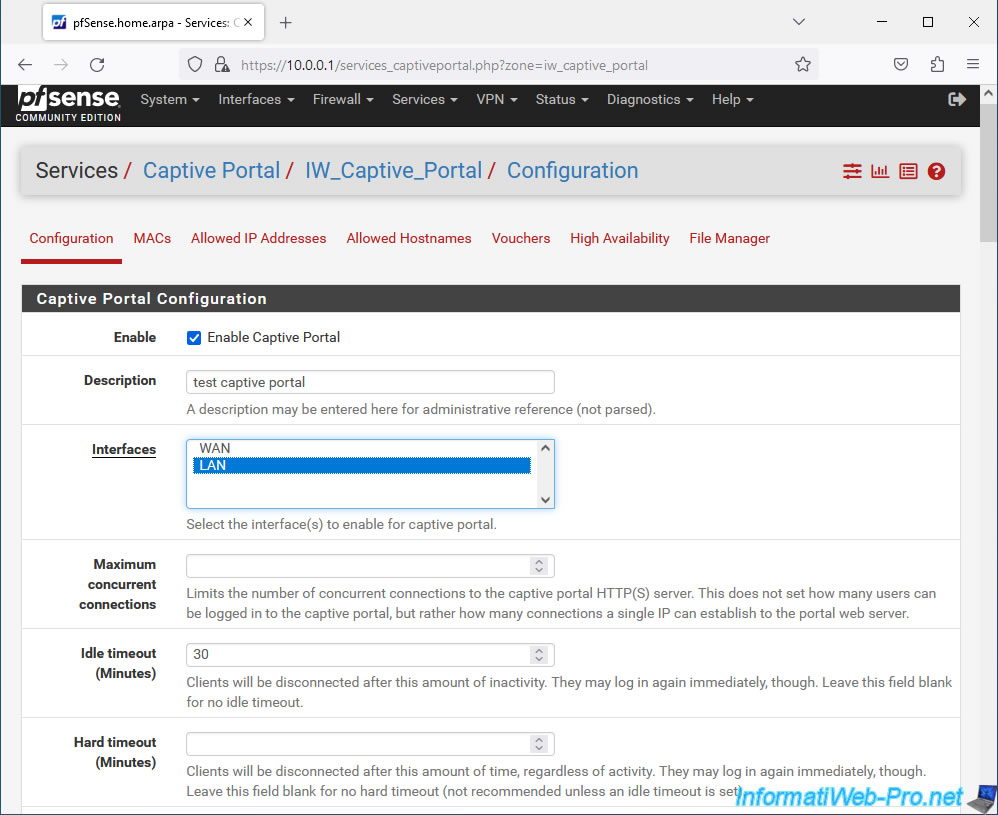

Une fois la case "Enable Captive Portal" cochée, la page de configuration complète apparait.

Dans la section "Captive Portal Configuration", vous pourrez configurer les paramètres :

- Enable : cocher la case "Enable Captive Portal" permet d'activer ce portail captif.

- Description : permet d'indiquer une description purement indicative pour celui-ci.

- Interfaces : sélectionnez la ou les interfaces pour lesquelles les utilisateurs seront redirigés vers le portail captif s'ils ne se sont pas encore authentifiés sur celui-ci.

Généralement, l'interface LAN ou une interface réseau correspondant à un réseau local ou un point d'accès Wi-Fi. - Maximum concurrent connections : permet de limiter le nombre de connexions simultanées sur le portail captif (donc pour les utilisateurs non authentifiés) depuis une même adresse IP.

Il s'agit simplement d'une sécurité pour éviter qu'un client ne surcharge votre machine pfSense en envoyant des centaines, voire des milliers de requêtes sur votre portail captif au même moment. - Idle timeout (Minutes) : délai d'inactivité après lequel l'utilisateur sera déconnecté. L'utilisateur devra ensuite se reconnecter via le portail captif.

- Hard timeout : (Minutes) : délai après lequel un utilisateur sera déconnecté de force (même si celui-ci utilisait toujours l'accès à Internet.

Important : spécifier au moins un délai d'inactivité (Idle timeout) ou un délai maximum (Hard timeout) pour votre portail captif pour que les sessions puissent être supprimées à un moment du portail captif.

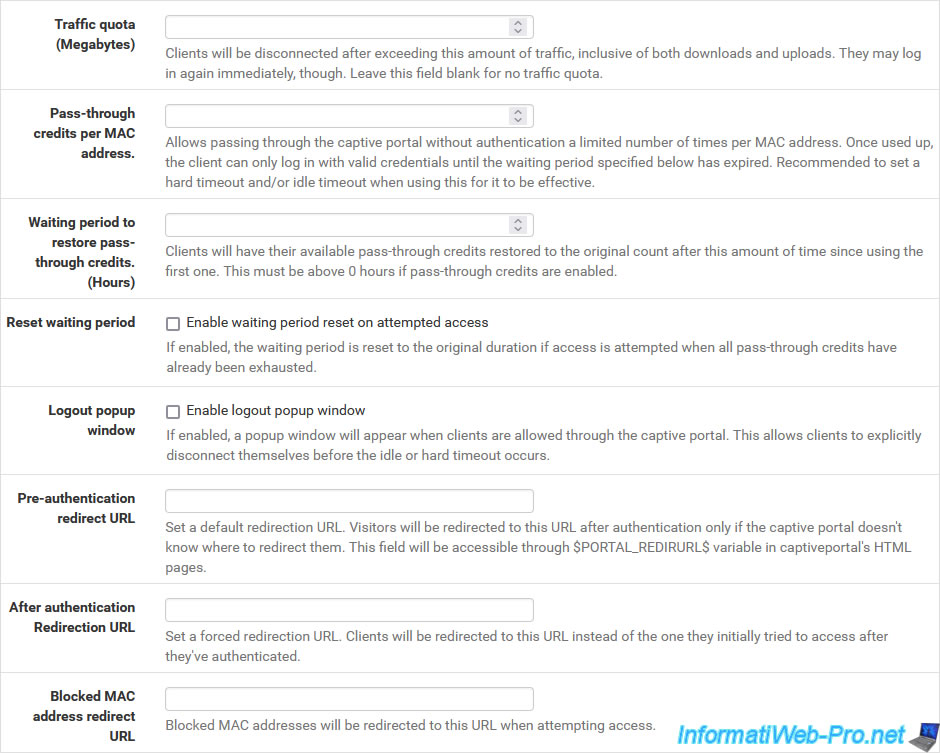

Sinon, si l'utilisateur ne se déconnecte pas manuellement de votre portail captif, ces sessions resteront actives. - Traffic quota (Megabytes) : permet de limiter la quantité de données qui pourront être téléchargées / envoyées via le portail captif.

Ce qui permet d'éviter qu'un utilisateur n'utilise l'accès à Internet uniquement pour télécharger des fichiers volumineux. - Pass-through credits per MAC address : permet de spécifier le nombre de fois qu'un utilisateur (identifié grâce à son adresse MAC) peut utiliser l'accès à Internet sans devoir s'authentifier sur le portail captif.

Ceci n'est possible que si un délai d'inactivité ou un délai maximum a été spécifié ci-dessus.

Si un utilisateur peut se connecter 2 fois sans s'authentifier sur le portail captif et que le délai maximum configuré est de 60 minutes (1 heure), l'utilisateur pourra utiliser l'accès Internet pendant maximum 2 heures sans s'authentifier. Ensuite, celui-ci devra s'authentifier avec des identifiants valides ou attendre que la période d'attente (configurable ci-dessous) soit écoulée. - Waiting period to restore pass-through credits (Hours) : délai (en heures) après lequel les crédits seront restaurés aux utilisateurs.

- Reset waiting period : cocher la case "Enable waiting period reset on attempted access" permet au portail captif de remettre à zéro le délai d'attente pour l'utilisateur si celui-ci tente de réaccéder au portail captif avant que le délai d'attente ne soit expiré.

- Enable logout popup window : permet d'afficher un petit popup de déconnexion aux utilisateurs pour leurs permettre de se déconnecter manuellement avant que le délai d'inactivité ou maximum ne soit atteint.

- Pre-authentication redirect URL : permet de rediriger les utilisateurs vers une page spécifique avant qu'ils puissent s'authentifier sur le portail captif. Utile pour afficher des conditions d'utilisation, par exemple.

Notez qu'un lien devra être ajouté sur cette page pour rediriger les utilisateurs vers le portail captif pour leur permettre de s'authentifier. - After authentication Redirection URL : par défaut, lorsqu'un utilisateur non authentifié tente d'accéder à un site web présent sur Internet, celui-ci est redirigé vers la page de connexion du portail captif.

Une fois authentifié sur ce portail captif, celui-ci est redirigé vers le site web qu'il tentait d'accéder.

Grâce à ce paramètre, vous pouvez forcer la redirection après l'authentification vers une adresse spécifique. - Blocked MAC address redirect URL : permet de rediriger les utilisateurs dont l'adresse MAC a été bloquée vers une adresse spécifique.

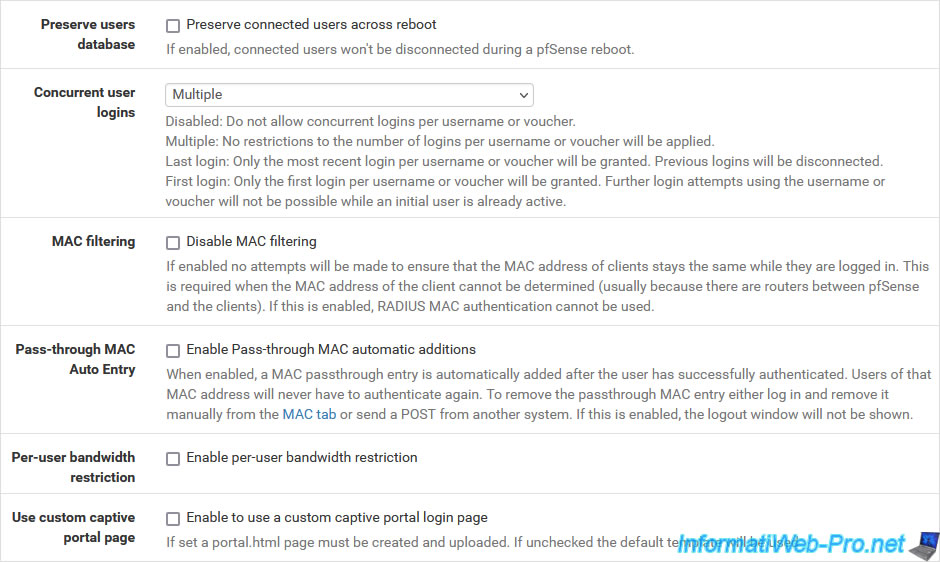

- Preserve users database : permet de conserver la base de données des utilisateurs authentifiés sur le portail, même lorsque pfSense redémarre.

Pour cela, cochez la case "Preserve connected users accross reboot". - Concurrent user logins : permet de contrôler si un utilisateur peut se connecter plusieurs fois ou non sur un portail captif.

Attention : la limite est définie par utilisateur et non par portail captif. Si un utilisateur peut accéder à 2 portails captifs, alors évitez de bloquer les connexions simultanées par utilisateur.- Disabled : bloque les connexions multiples par utilisateur aux portails captifs.

- Multiple : aucune restriction par utilisateur ou par code promo ne sera appliquée.

Ce qui est le choix par défaut. - Last login : n'autorise que la session la plus récente sur un portail captif pour un utilisateur ou un code promo.

Les sessions précédentes qui seraient encore actives pour cet utilisateur ou ce code promo seront donc déconnectées. - First login : similaire à l'option précédente, sauf que c'est la 1ère session qui sera conservée.

Les nouvelles sessions supplémentaires ne seront pas autorisées tant que la 1ère n'aura pas été déconnectée.

- MAC filtering : permet de désactiver le filtrage d'adresses MAC. Ce qui peut être utile si des routeurs sont présents entre la machine pfSense et les clients qui arrivent sur le portail captif.

En effet, pfSense ne verra que l'adresse MAC du routeur pour tous ces clients et il considèrera qu'il s'agit d'un seul client.

Pour éviter ce problème, cochez la case "Disable MAC filtering" pour désactiver le filtrage d'adresses MAC.

Attention : l'authentification RADIUS MAC n'est pas compatible avec cette option. - Pass-through MAC Auto Entry : cocher la case "Enable Pass-through MAC automatic additions" permet d'ajouter automatiquement l'adresse MAC du périphérique de chaque utilisateur dans la liste blanche une fois authentifiée.

Ce qui a pour effet que les utilisateurs ne devront s'authentifier qu'une seule fois sur le portail captif par périphérique utilisé.

Attention : l'authentification RADIUS MAC et la page de déconnexion du portail captif ne sont pas compatibles avec cette option. - Per-user bandwidth restriction : cocher la case "Enable per-user bandwidth restriction" vous permet de limiter la bande passante (en téléchargement et en envoi) par utilisateur pour éviter qu'un utilisateur ne puisse saturer votre accès à Internet.

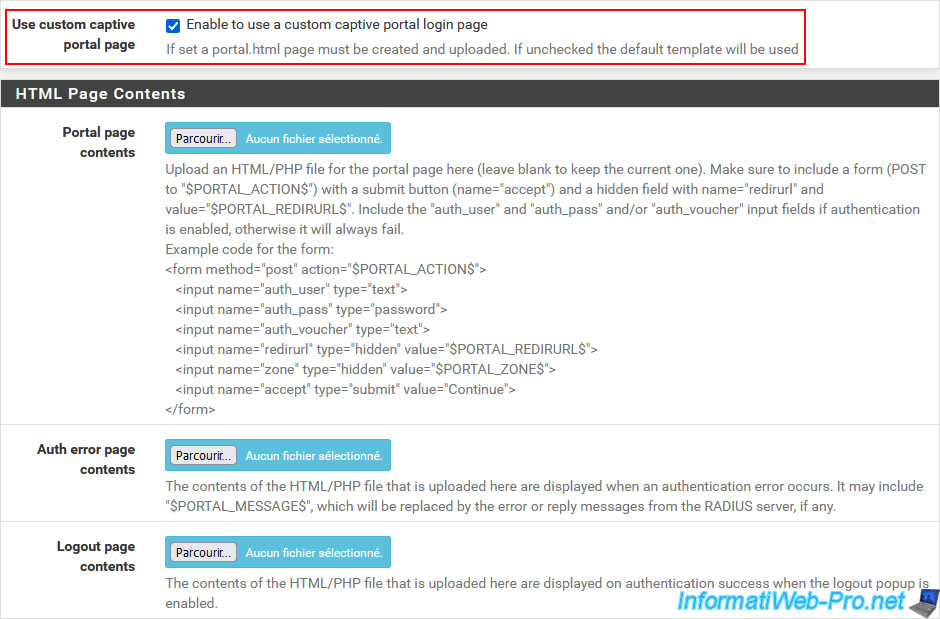

- Use custom captive portal page : cocher la case "Enable to use a custom captive portal login page" permet d'utiliser des pages HTML personnalisées pour le portail captif au lieu de pouvoir changer simplement le logo, l'image affichée en fond et les conditions d'utilisation affichées par la page du portail captif.

Dans notre cas, nous avons sélectionné l'interface "LAN" pour ce portail captif et nous avons défini un délai d'inactivité de 30 minutes pour éviter que les sessions ne restent indéfiniment sur le portail captif.

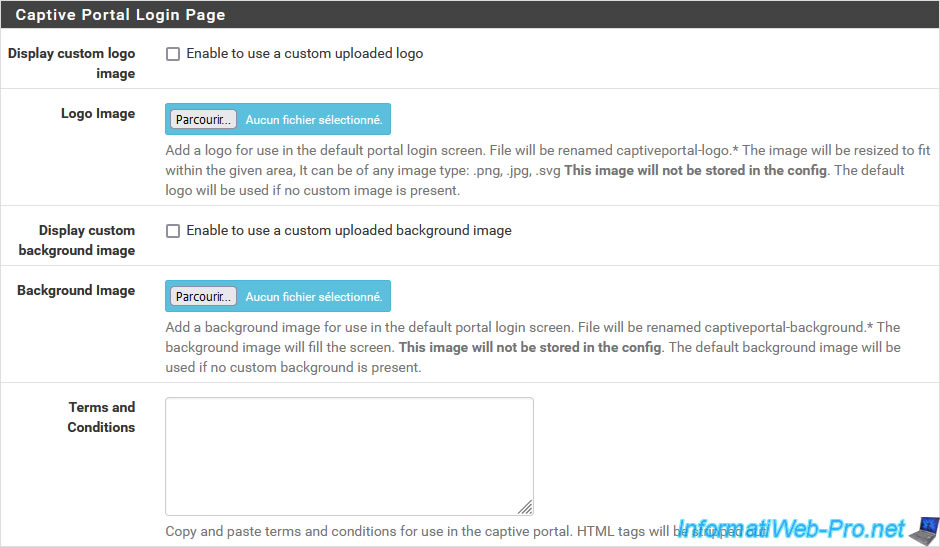

Si l'option "Use custom captive portal page" est désactivée, ce qui est le cas par défaut, une section "Captive Portal Login Page" apparaitra et vous permettra de :

- Display custom logo image : cocher la case "Enable to use a custom uploaded logo" permet d'utiliser un logo personnalisé sur la page de connexion du portail captif.

- Logo Image : permet de spécifier le fichier image à utiliser comme logo.

- Display custom background image : cocher la case "Enable to use a custom uploaded background image" permet d'utiliser une image personnalisée en fond sur la page de connexion du portail captif.

- Background Image : permet de spécifier le fichier image à utiliser comme image en fond.

- Terms and Conditions : permet de spécifier les conditions d'utilisations qui seront affichées sur la page de connexion du portail captif.

Si l'option "Use custom captive portal page" est activée, une section "HTML Page Contents" apparaitra (au lieu de celle visible ci-dessus) et vous permettra de :

- Portal page contents : permet de spécifier une page de connexion personnalisée au format HTML/PHP en vous basant sur les informations et le code source affiché ici.

- Auth error page contents : permet de spécifier une page d'erreur personnalisée au format HTML/PHP où vous devrez inclure la variable "$PORTAL_MESSAGES$" pour que le message d'erreur (ex : une erreur d'authentification) puisse apparaitre.

- Logout page contents : idem, mais pour la page de déconnexion.

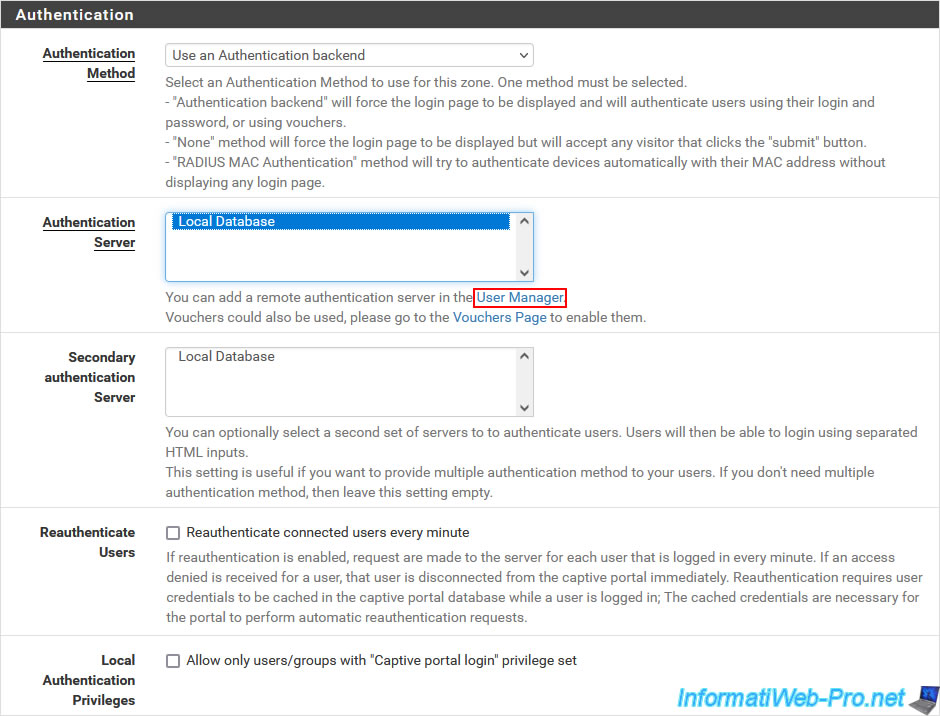

Dans la section "Authentication", vous pourrez configurer les paramètres d'authentification :

- Authentication Method :

- Use an authentication backed : permet d'authentifier les utilisateurs avec un nom d'utilisateur et un mot de passe défini sous pfSense (via le menu "System -> User Manager") ou via un autre serveur d'authentification.

- None, don't authenticate users : permet aux utilisateurs de se connecter sur le portail captif en cliquant simplement sur le bouton de connexion sans devoir indiquer d'identifiants (nom d'utilisateur / mot de passe).

Ce qui permet tout de même d'afficher la page du portail captif la 1ère fois pour afficher vos conditions d'utilisation de l'accès à Internet. - Use RADIUS MAC Authentication : permet de tenter d'authentifier automatiquement les utilisateurs grâce à leur adresse MAC et un serveur RADIUS.

- Authentication Server : permet de sélectionner le serveur d'authentification à utiliser.

Pour la méthode d'authentification "Use an Authentication backend", sélectionnez "Local Database" pour utiliser la liste des utilisateurs définis sous pfSense (via le menu "System -> User Manager").

Vous pouvez également utiliser un serveur LDAP (Active Directory) ou un serveur RADIUS pour l'authentification. - Secondary authentication Server : permet de spécifier un serveur d'authentification secondaire, si besoin.

- Reauthenticate Users : cocher la case "Reauthenticate connected users every minute" permet de réauthentifier les utilisateurs toutes les minutes. Ainsi, lorsqu'un utilisateur est bloqué, il est déconnecté rapidement du portail captif.

Néanmoins, cela nécessite la mise en cache des identifiants de l'utilisateur sur le portail captif. - Local Authentication Privileges : permet d'autoriser uniquement les utilisateurs et groupes possédant un privilège pour la connexion au portail captif. Dans le cas contraire, tous les utilisateurs seront autorisés.

- RADIUS MAC Secret : si vous utilisez la méthode d'authentification "RADIUS MAC Authentication" pour votre portail captif, cela permet d'envoyer l'adresse MAC en tant que nom d'utilisateur et cette valeur secrète comme mot de passe.

- Login page Fallback : si vous utilisez la méthode d'authentification RADIUS, vous pouvez cochez la case "Display the login page as fallback if RADIUS MAC authentication failed" pour rediriger l'utilisateur vers la page de connexion du portail captif dans le cas où l'authentification RADIUS grâce à l'adresse MAC du client aurait échoué.

Pour authentifier les utilisateurs grâce aux comptes définis sous pfSense, sélectionnez la méthode d'authentification "Use an Authentication backend", puis sélectionnez "Local Database" comme serveur d'authentification.

Ensuite, décochez la case "Allow only users/groups with Captive Portal login privilege set" située en bas de cette section "Authentication" pour autoriser tous les utilisateurs de pfSense à s'authentifier sur le portail captif.

Sinon, vous devriez accorder le privilège "Captive Portal login" dans les comptes d'utilisateurs souhaités.

Source : Captive Portal - Zone Configuration Options | pfSense Documentation.

En bas, pfSense vous avertit que pour que le portail captif puisse fonctionner correctement, il faut que :

- le serveur DHCP de pfSense soit activé.

- la durée de bail DHCP par défaut / maximum soit plus élevée que la valeur "Hard timeout" spécifiée dans la configuration de votre portail captif.

- le redirecteur DNS (DNS Forwarder) ou le résolveur DNS (DNS Resolver) doit être activé sous pfSense pour que la résolution DNS fonctionne pour les clients non authentifiés.

Important : laissez cette page ouverte et NE cliquez PAS sur "Save" pour le moment.

Partager ce tutoriel

A voir également

-

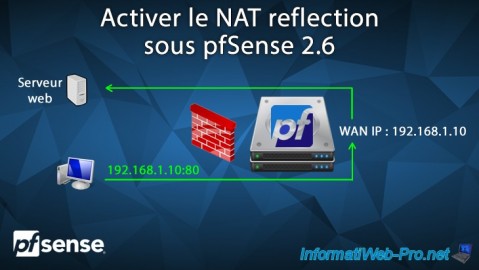

Pare-feu 2/7/2025

pfSense 2.6 - Activer le NAT reflection

-

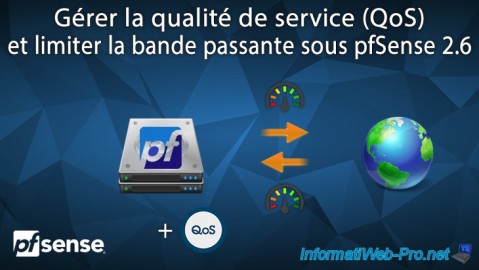

Pare-feu 18/6/2025

pfSense 2.6 - Gérer la qualité de service (QoS)

-

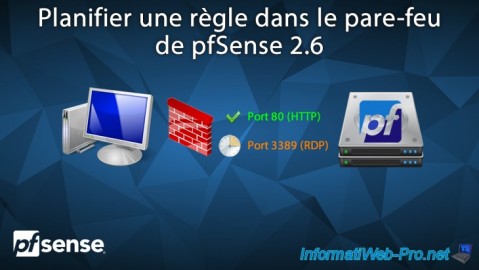

Pare-feu 20/6/2025

pfSense 2.6 - NAT (redirection de ports)

-

Pare-feu 13/6/2025

pfSense 2.6 - Planifier une règle dans le pare-feu

Vous devez être connecté pour pouvoir poster un commentaire