Créer un serveur VPN (accès à distance) via OpenVPN (en mode L2) sécurisé via SSL/TLS sous pfSense 2.6

- Pare-feu

- pfSense

- 10 septembre 2025 à 15:07

-

- 2/2

5. Exporter la configuration pour le client OpenVPN

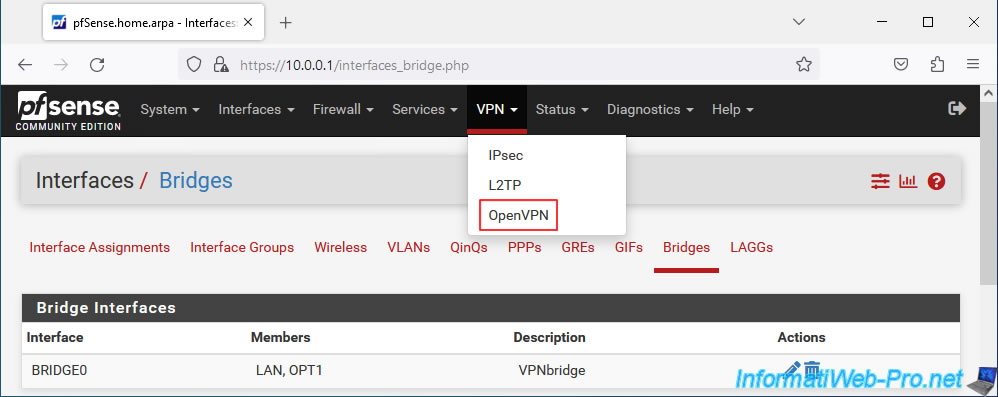

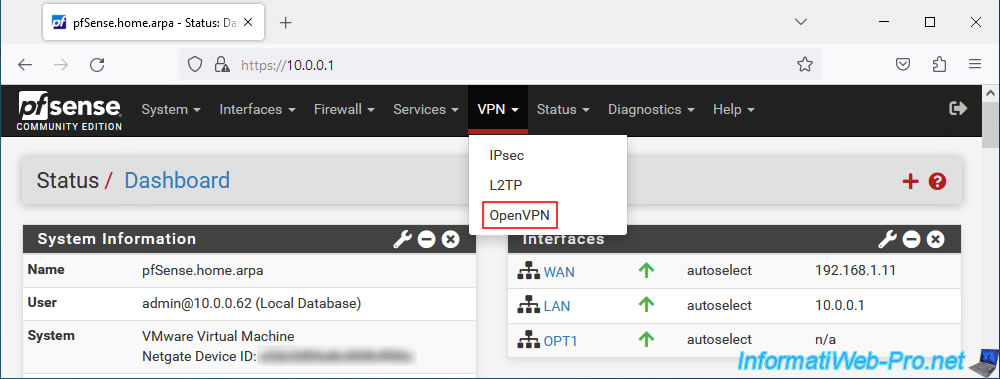

Pour installer et configurer automatiquement le client OpenVPN, allez dans : VPN -> OpenVPN.

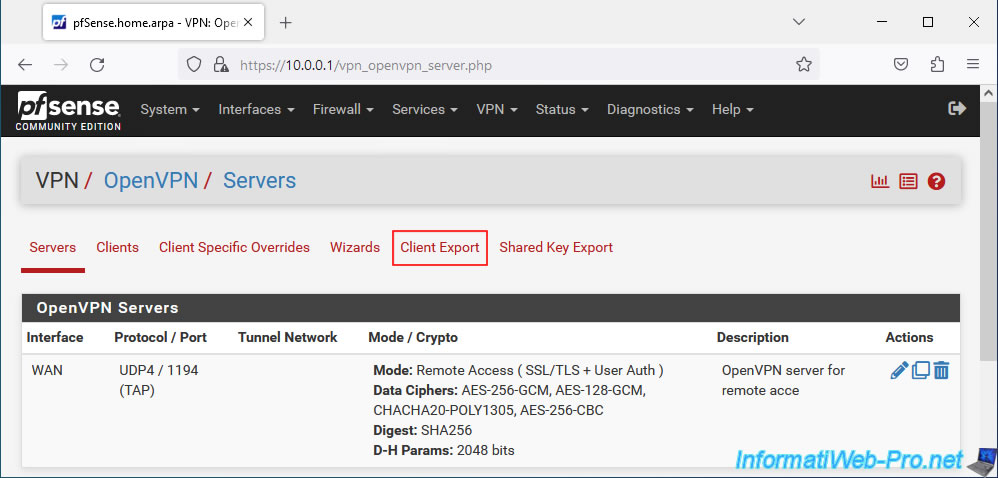

Allez dans l'onglet "Client Export" (disponible depuis l'installation du paquet "OpenVPN Client Export" installé via le tutoriel cité au début du tutoriel).

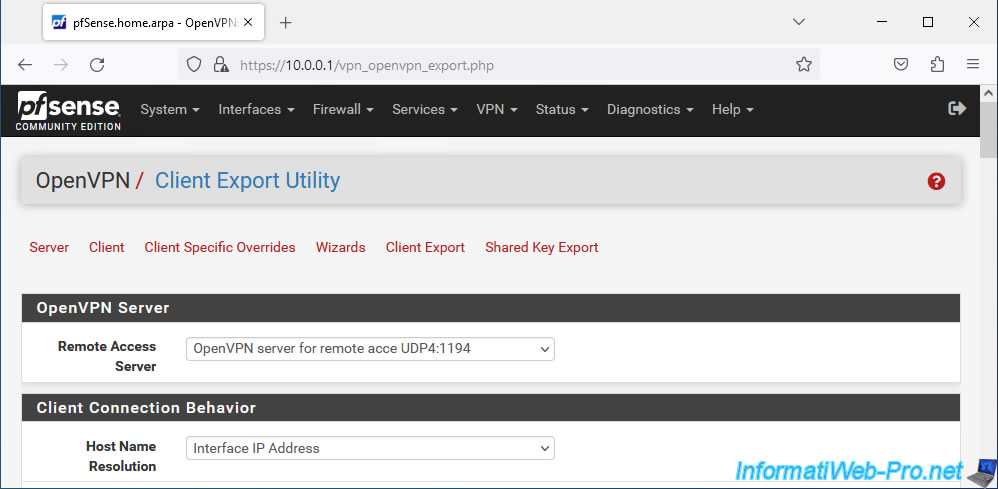

Vous arriverez sur la page "OpenVPN / Client Export Utility".

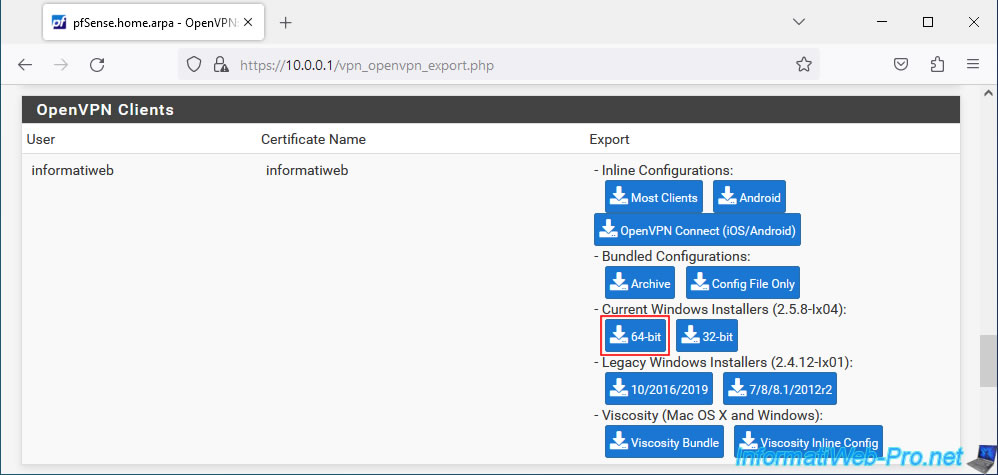

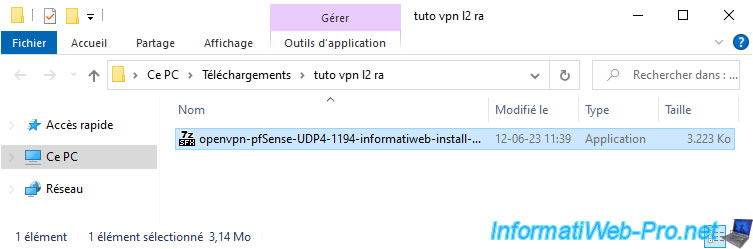

Dans la section "OpenVPN Clients", télécharger un installeur Windows de la section "Current Windows Installers".

Dans notre cas, nous avons choisi la version 64 bits.

Note : l'utilisateur "informatiweb", ainsi que son certificat utilisateur associé ont été créés sous pfSense dans le tutoriel précédent.

6. Installer le client OpenVPN

Pour installer le client OpenVPN, il suffit de lancer le fichier téléchargé.

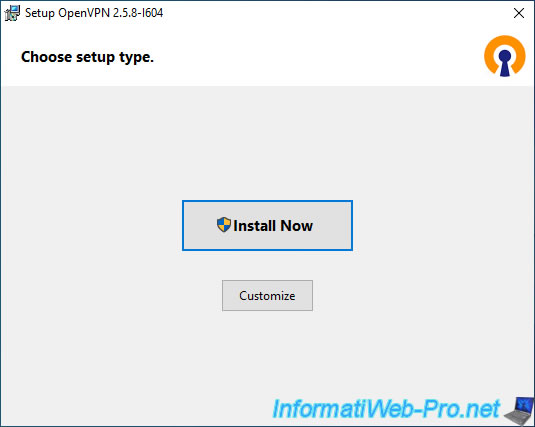

Cliquez sur : Install Now.

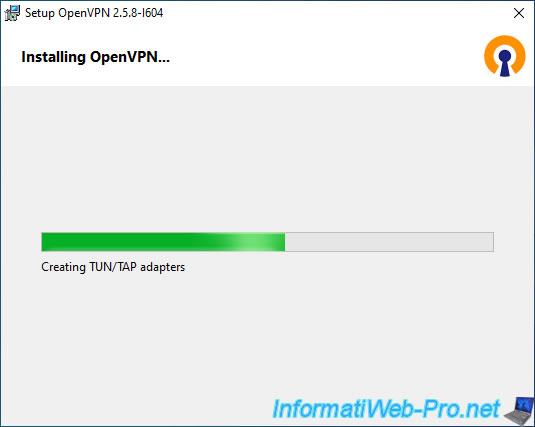

Patientez pendant l'installation du client OpenVPN, ainsi que la création des adaptateurs réseau TUN (L3) et TAP (L2).

Plain Text

Creating TUN/TAP adapters.

Une fois l'installation du client OpenVPN terminé, un 2ème installeur apparaitra automatiquement pour configurer automatiquement le client OpenVPN pour votre utilisateur.

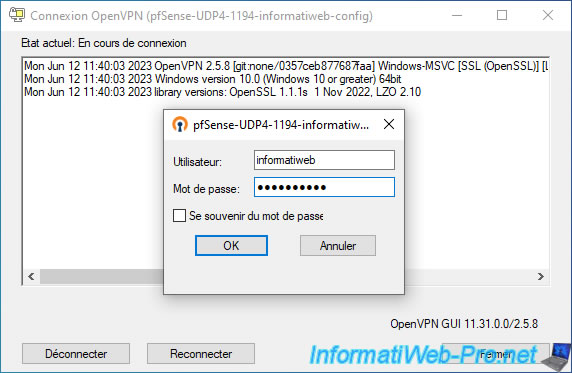

Une fois le client OpenVPN installé et configuré automatiquement, faites un double clic sur l'icône d'OpenVPN dans la barre des tâches (qui ressemble à une icône réseau avec un cadenas).

Puis, connectez-vous avez les identifiants du compte utilisateur sélectionné précédemment (lors de l'exportation du client OpenVPN).

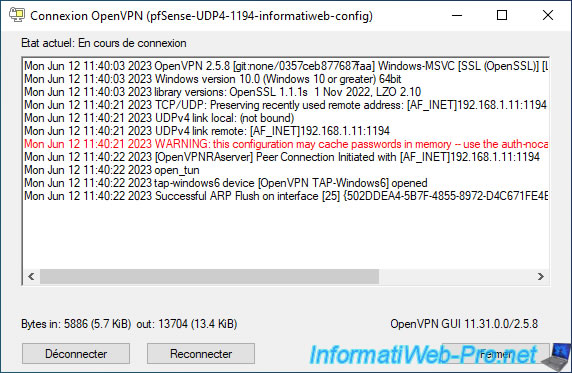

Patientez pendant la connexion à votre serveur OpenVPN.

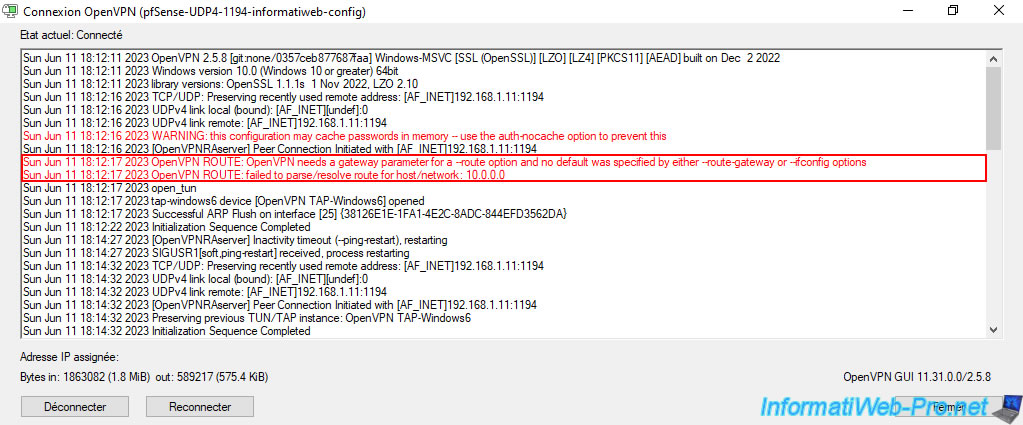

Attention : si vous n'avez pas coché la case "Push the Bridge Interface IPv4 address to connecting clients as a route gateway" du paramètre "Bridge Route Gateway" disponible dans les paramètres de votre serveur OpenVPN, l'avertissement ci-dessous apparaitra et vous n'aurez pas accès au réseau LAN de pfSense.

Si c'est le cas, cochez la case "Push the Bridge Interface IPv4 address ..." citée ci-dessus, puis exportez à nouveau le client OpenVPN pour cet utilisateur et réinstallez-le en utilisant le nouveau fichier d'installation.

Plain Text

OpenVPN ROUTE: OpenVPN needs a gateway parameter for a --route option and no default was specified by either --route-gateway or --ifconfig options. OpenVPN ROUTE: failed to parse/resolv route for host/network: 10.0.0.0.

Le client OpenVPN est connecté.

7. Tester la connexion réseau entre le client OpenVPN et le réseau LAN

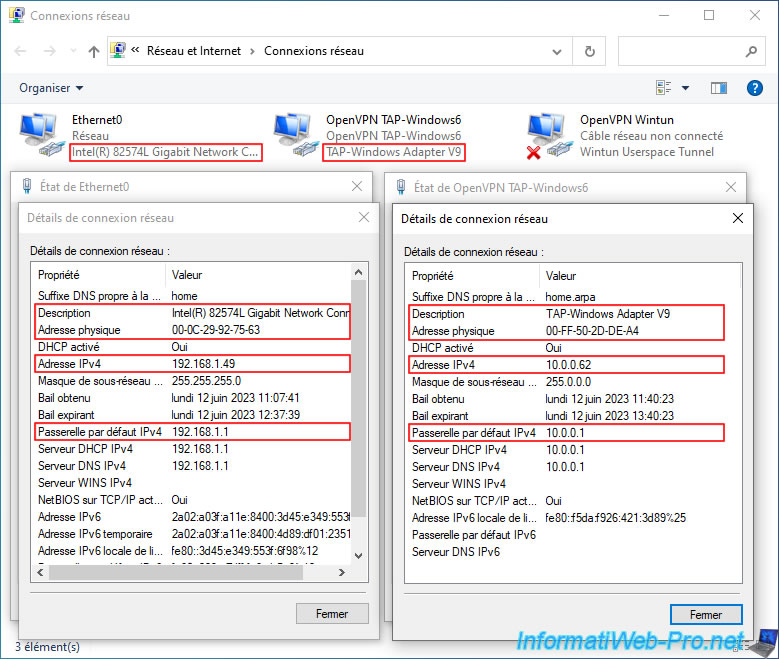

Si vous regardez dans les connexions réseau de Windows, vous verrez que 2 adaptateurs réseau OpenVPN ont été ajoutés, dont un nommé "OpenVPN TAP-Windows6 / TAP-Windows Adapter V9".

Comme vous pouvez le voir, dans notre cas :

- notre carte réseau filaire (Ethernet0) "Intel" est connectée à notre Box (192.168.1.1) et possède une adresse IP "192.168.1.49" distribuée par celle-ci.

- la carte réseau virtuelle "TAP-Windows Adapter V9" (utilisée par le client OpenVPN) utilise l'adresse IP "10.0.0.1" qui correspond à la passerelle de pfSense pour le réseau LAN et a reçu l'adresse IP "10.0.0.62" depuis le serveur DHCP "10.0.0.1" (qui correspond à nouveau à l'adresse IP LAN de pfSense).

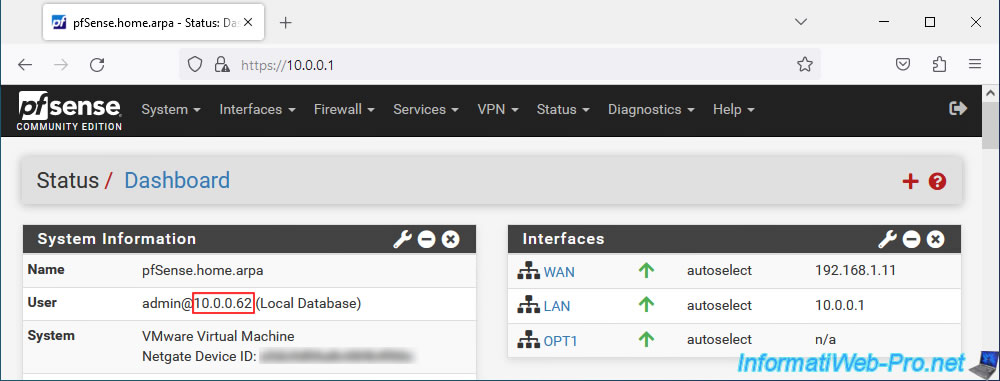

Si vous tentez d'accéder à l'adresse IP LAN de pfSense depuis le PC connecté avec le client OpenVPN, vous verrez que vous avez accès à l'interface web de pfSense sans aucun problème.

Comme vous pouvez le vérifier grâce à l'adresse IP affichée par pfSense sur l'image ci-dessous.

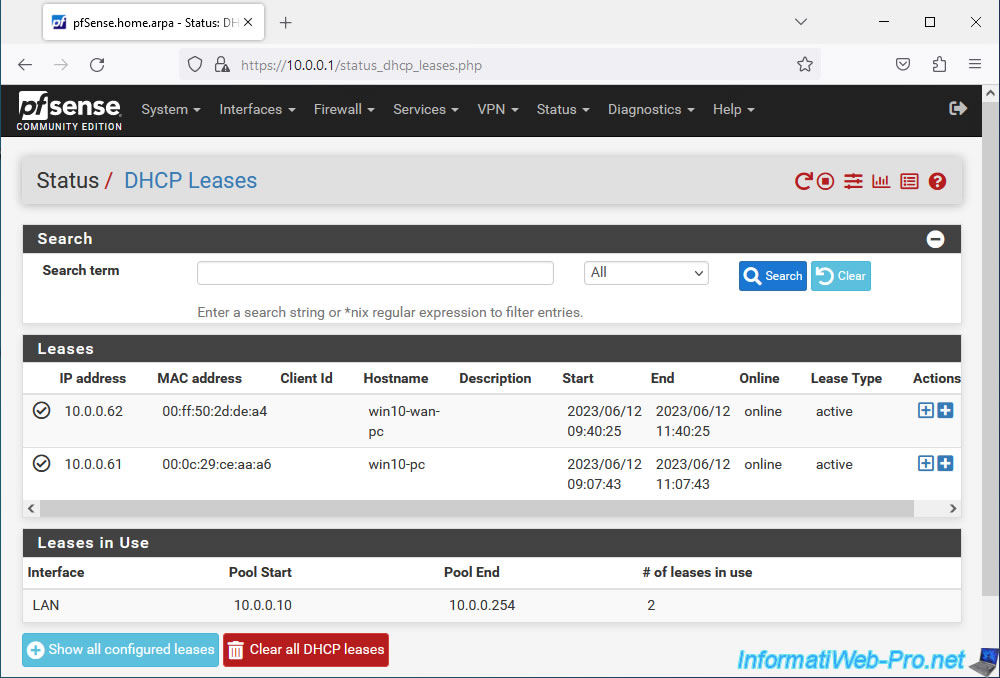

Si vous allez dans "Status -> DHCP Leases", vous verrez que le serveur DHCP pour l'interface LAN (visible en bas de page) a distribué 2 adresses IP :

- 10.0.0.62 : pour le client OpenVPN (dont l'adresse MAC de la carte réseau virtuelle utilisée par ce client OpenVPN est "00:ff:50:2d:de:a4" et le nom NETBIOS est "win10-wan-pc").

- 10.0.0.61 : pour le PC local connecté physiquement au réseau LAN (dont l'adresse MAC de la carte réseau physique est "00:0c:29:ce:aa:a6" et le nom NETBIOS est "win10-pc").

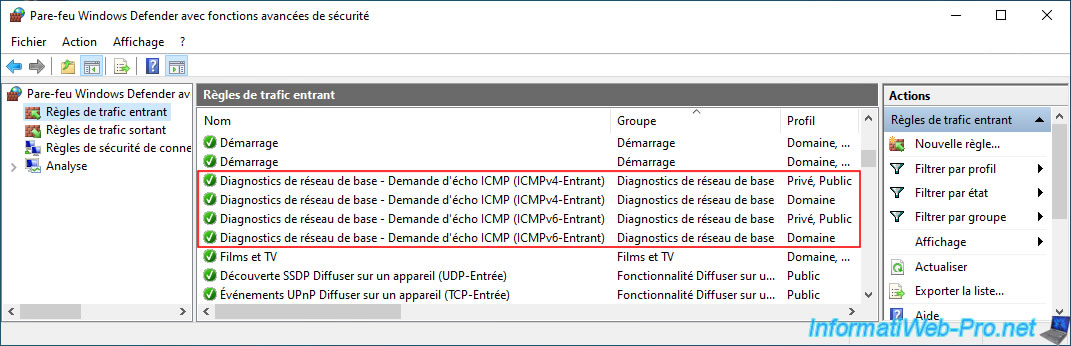

Si vous souhaitez tester la connectivité réseau depuis le PC connecté via OpenVPN et le PC se trouvant physiquement dans le réseau LAN de pfSense, n'oubliez pas d'autoriser le ping (protocoles : ICMPv4 et ICMPv6) dans le pare-feu du PC à contacter.

Dans notre cas, nous avons autorisé le ping sur notre PC "win10-pc" connecté physiquement au réseau LAN.

Pour cela, autoriser les règles ci-dessous pour le trafic entrant de ce PC sous Windows.

- Diagnostics de réseau de base - Demande d'écho ICMP (ICMPv4-Entrant) | Profils : Privé, Public ET Domaine.

- Diagnostics de réseau de base - Demande d'écho ICMP (ICMPv6-Entrant) | Profils : Privé, Public ET Domaine.

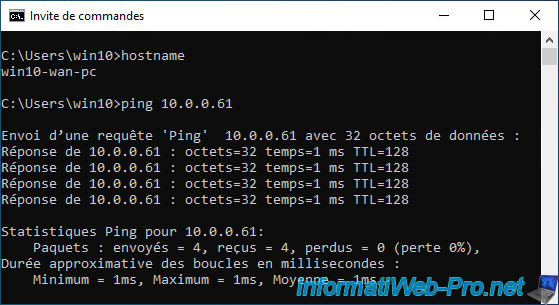

Comme vous pouvez le voir, notre PC "win10-wan-pc" connecté via le client OpenVPN peut communiquer sans problème avec notre ordinateur "win10-pc" (possédant l'adresse IP "10.0.0.61") connecté physiquement au réseau LAN.

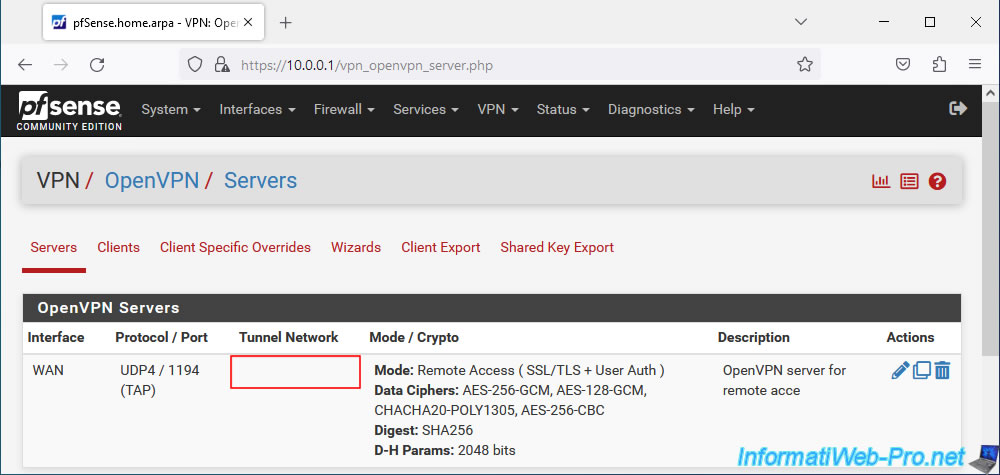

8. Vérifier le statut du tunnel OpenVPN

Pour vérifier le statut du tunnel OpenVPN, allez dans : VPN -> OpenVPN.

Vous retrouverez quasiment les mêmes informations pour le serveur OpenVPN que lorsque le tunnel VPN était en mode L3 (voir tutoriel précédent cité au début de ce tutoriel).

Les seules différences sont :

- aucun sous-réseau n'est utilisé pour le tunnel d'OpenVPN.

- la table de routage et la liste des clients connectés ne sont pas disponibles étant donné que le serveur OpenVPN fonctionne sur la couche "2 - Liaison" (qui ne connait que les adresses MAC) du modèle OSI et non la couche "3 - Réseau" (qui connait aussi les adresses IP).

Source : Modèle OSI - Wikipédia.

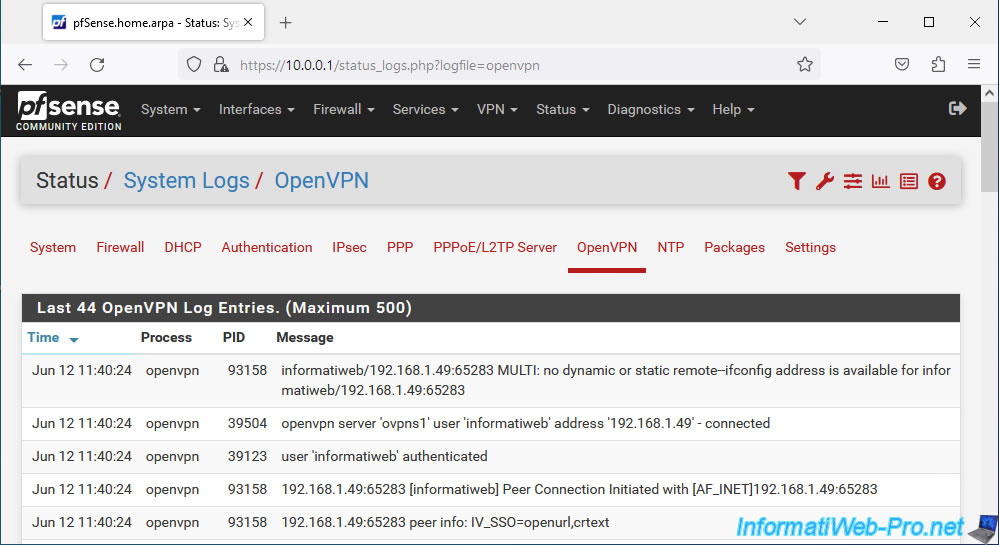

En cas de problème avec OpenVPN, vous pourrez consulter ses journaux en cliquant sur l'avant-dernière icône rouge (visible sur l'image précédente) ou en allant dans : Status -> System Logs -> OpenVPN.

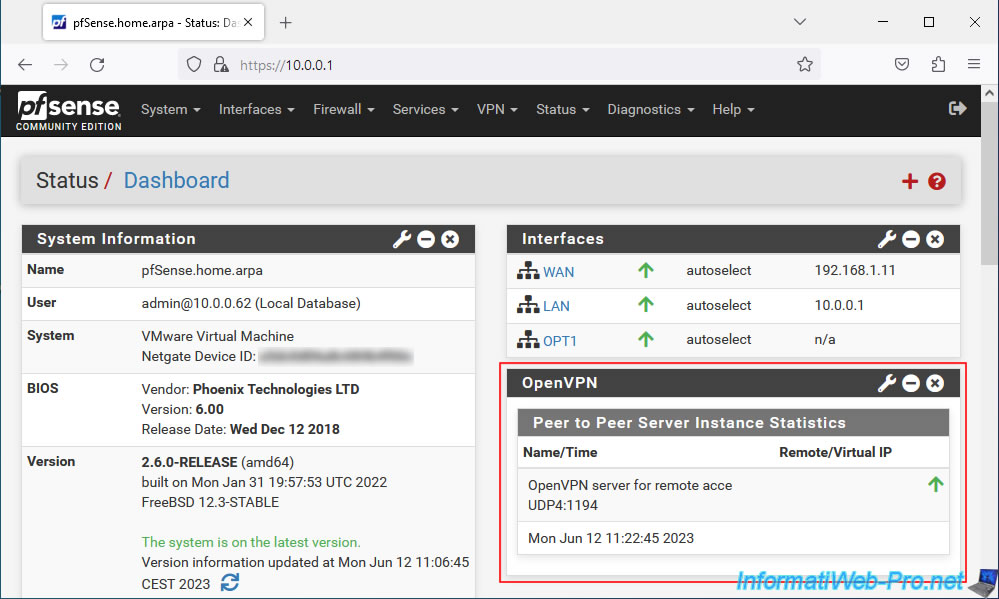

9. Ajouter le widget OpenVPN sur le dashboard de pfSense (facultatif)

Comme expliqué dans le tutoriel précédent, vous pourrez ajouter le widget "OpenVPN" sur le dashboard de pfSense via l'icône "+" située en haut à droite du dashboard.

Néanmoins, vous ne verrez que le nom du serveur OpenVPN et la date/heure depuis laquelle celui-ci est démarré.

Vous ne verrez aucune adresse IP apparaitre dans la colonne "Remote/Virtual IP" étant donné que votre serveur OpenVPN fonctionne en mode L2 (qui n'a donc pas connaissance des adresses IP, voir modèle OSI cité précédemment).

Partager ce tutoriel

A voir également

-

Pare-feu 17/9/2025

pfSense 2.6 - Créer un tunnel VPN site à site (S2S) via OpenVPN sécurisé avec SSL/TLS (mode L3)

-

Pare-feu 16/7/2025

pfSense 2.6 - Renouveler le certificat de l'interface web

-

Pare-feu 9/7/2025

pfSense 2.6 - Sécuriser l'interface web en HTTPS

-

Pare-feu 16/8/2025

pfSense 2.6 - Surveillance via SNMP et Zabbix 6

Pas de commentaire