Créer un tunnel VPN site à site (S2S) via OpenVPN sécurisé avec SSL/TLS (mode L2) sous pfSense 2.6

- Pare-feu

- pfSense

- 19 septembre 2025 à 09:48

-

- 2/7

5. Configurer le site 1 à Bruxelles pour OpenVPN (au siège de la société)

5.1. Créer le serveur OpenVPN au siège de la société

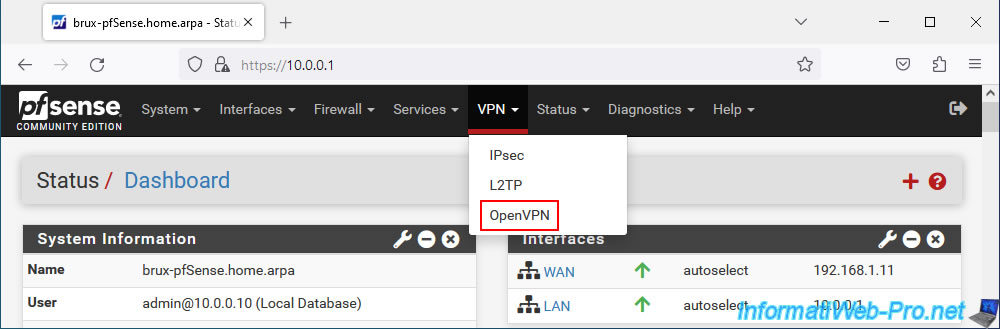

Pour créer le serveur OpenVPN, allez dans : VPN -> OpenVPN.

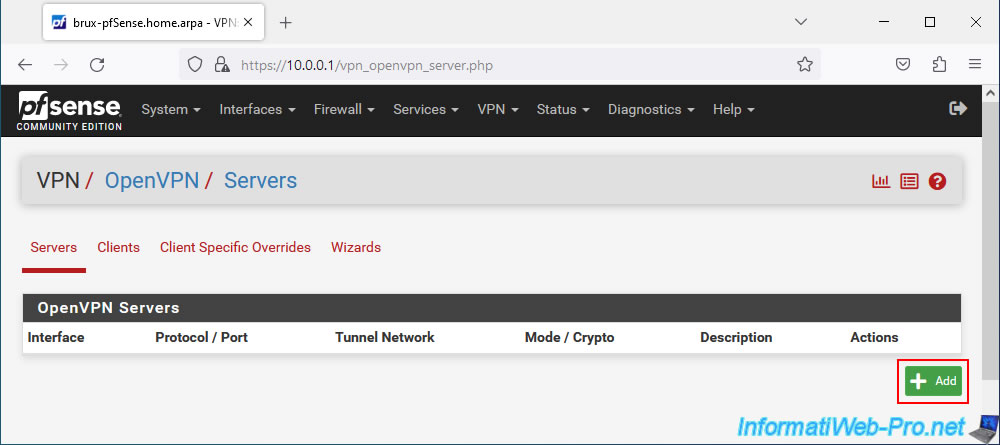

Dans l'onglet "Servers", cliquez sur : Add.

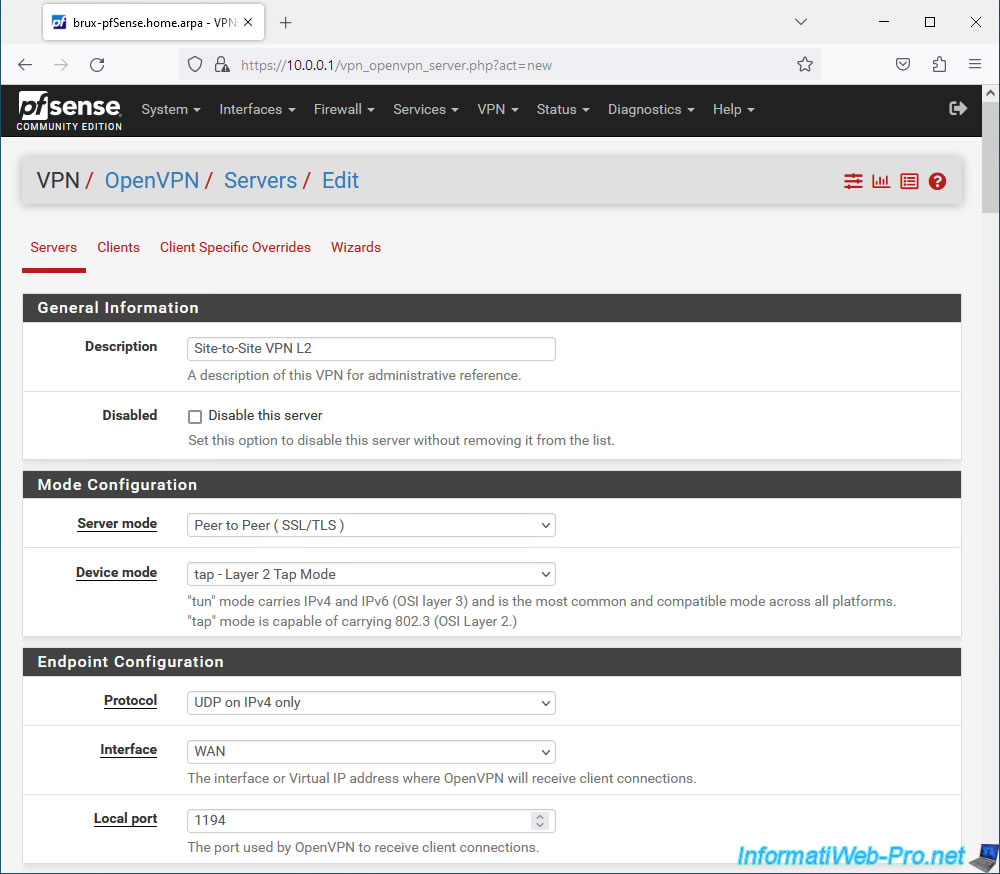

Pour configurer le serveur OpenVPN pour créer un tunnel VPN site à site en utilisant la couche 2 du modèle OSI, configurez le serveur OpenVPN comme ceci :

- Description : Site-to-Site VPN L2.

- Server mode : Peer to Peer (SSL/TLS). Permet de créer un tunnel VPN site à site en le sécurisant grâce à des certificats (ce qui est recommandé).

- Device mode : tap - Layer 2 Tap Mode. Le mode "tap" permet de créer un tunnel VPN en couche 2 au lieu de la couche 3 utilisé avec le mode "tun".

- Protocol : UDP on IPv4 only. OpenVPN utilise le protocole UDP et nous n'utilisons que l'IPv4.

- Interface : WAN. Le tunnel sera établi par Internet, donc via l'interface WAN.

- Local port : 1194. Port par défaut d'OpenVPN.

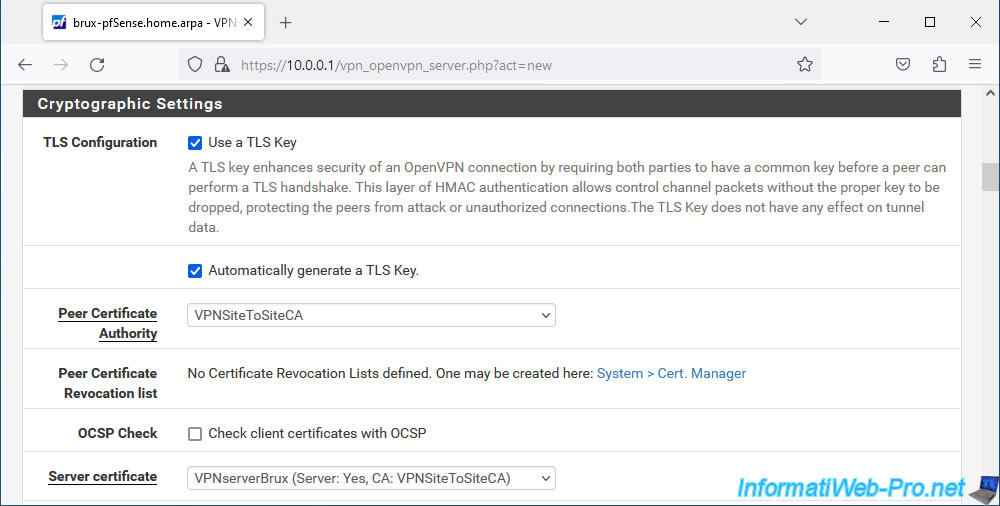

Pour sécuriser le serveur OpenVPN en mode SSL/TLS, vous devez configurer la section "Cryptographic Settings" comme ceci :

- TLS Configuration : cochez la case "Use a TLS Key" pour utiliser une clé TLS et cochez également la case "Automatically generate a TLS Key" pour que celle-ci soit générée automatiquement lors de la création de ce serveur OpenVPN.

- Peer Certificate Authority : sélectionnez le certificat de votre autorité de certification (CA) interne créée au début de ce tutoriel.

Dans notre cas : VPNSiteToSiteCA. - Server certificate : sélectionnez le certificat de type "serveur" créé précédemment pour votre serveur OpenVPN.

Dans notre cas : VPNserverBrux.

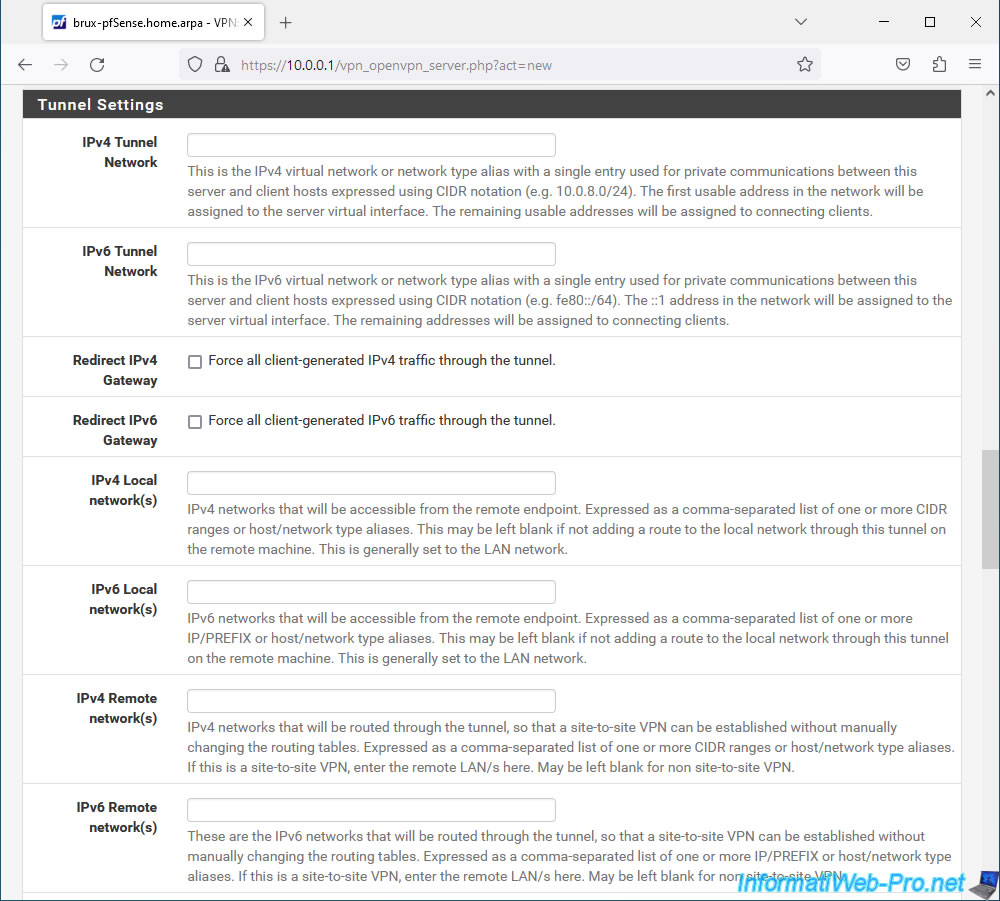

Lorsque vous créez un tunnel OpenVPN en utilisant la couche 2 (L2), vous ne devez rien indiquer pour le réseau dans la section "Tunnel Settings".

En effet, il n'y a pas de sous-réseau pour le tunnel OpenVPN et étant donné que le sous-réseau est le même sur vos 2 sites physiques, il n'y a aucun réseau local ou distant à indiquer.

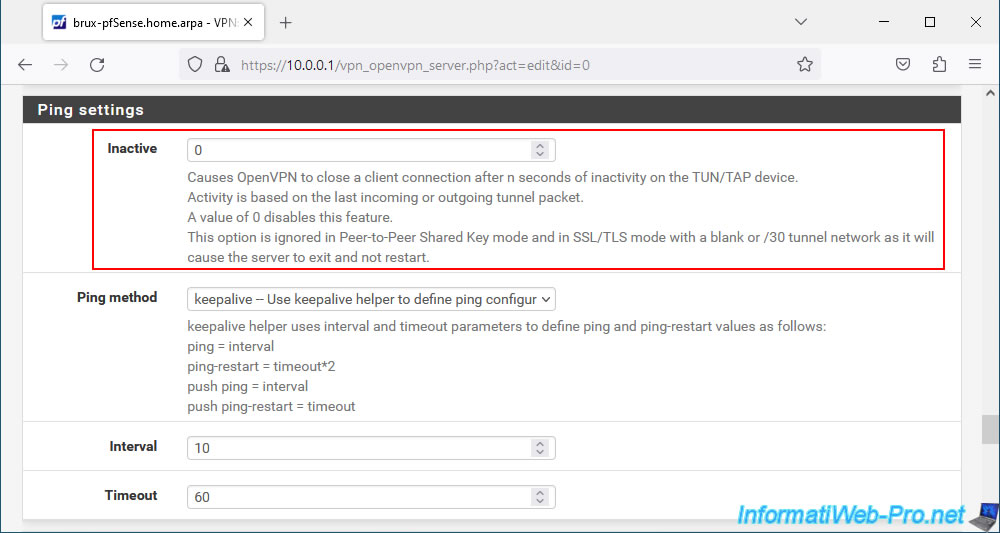

Dans la section "Ping settings", indiquez la valeur "0" pour le paramètre "inactive".

Ainsi, une fois le tunnel VPN établi entre vos 2 sites, celui-ci restera établi.

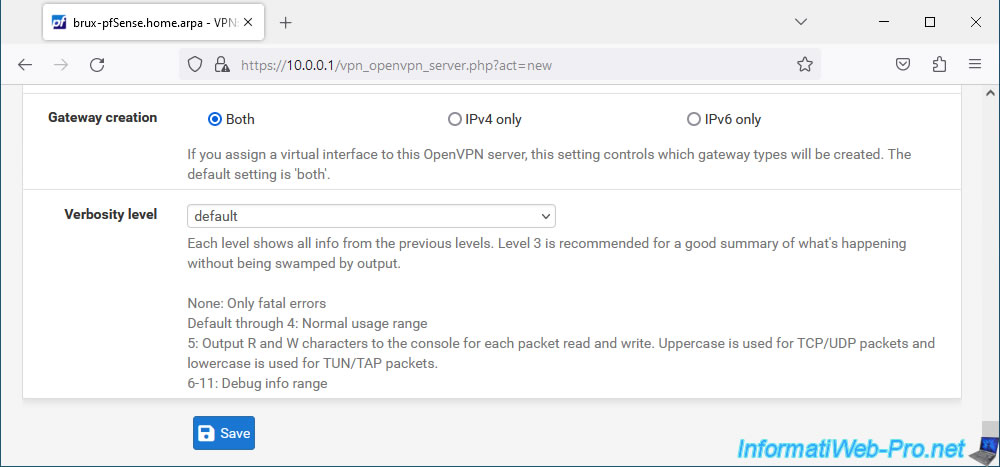

En bas de page, cliquez sur Save.

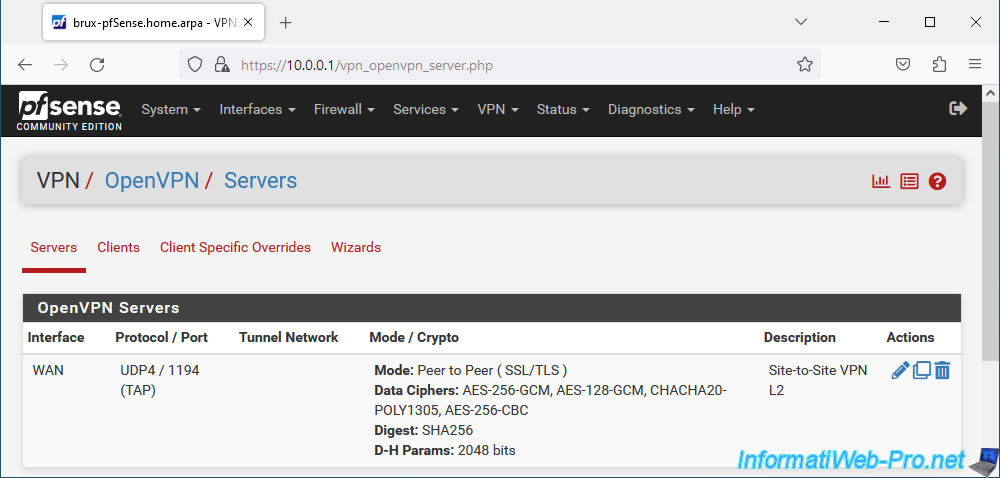

Votre serveur OpenVPN a été créé en mode "TAP" (L2).

5.2. Assigner l'interface virtuelle du serveur VPN en mode TAP à une interface logique (OPTx) sur le site 1 (Bruxelles)

Lorsque vous configurez un serveur OpenVPN en mode TAP (couche 2), vous devez assigner l'interface virtuelle du serveur OpenVPN à une interface logique qui sera nommée "OPTx".

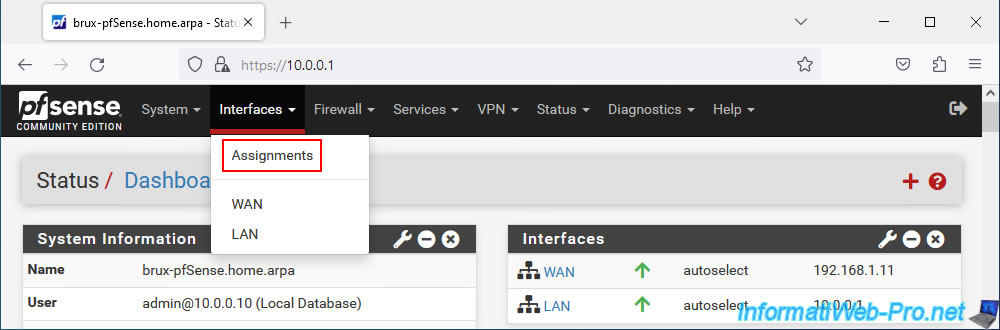

Pour cela, allez dans : Interfaces -> Assignments.

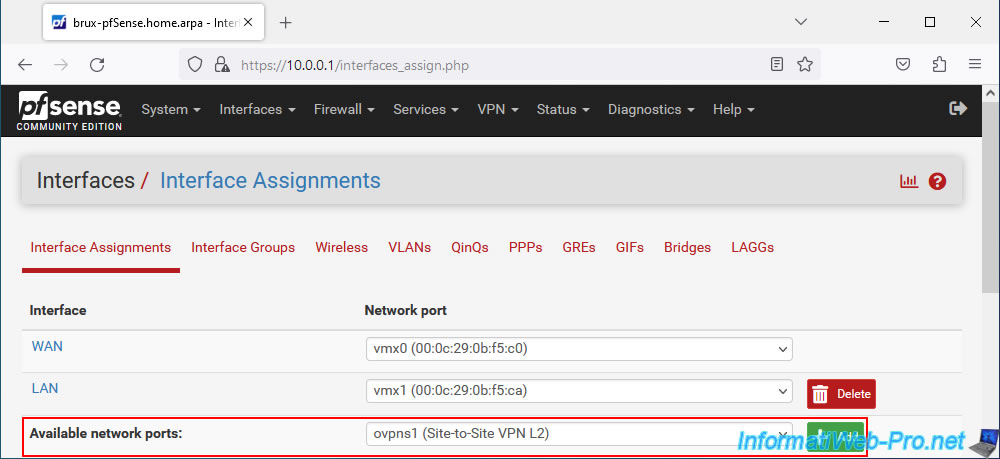

Une section "Available network ports" apparaitra avec l'interface virtuelle "ovpns1" qui correspond à l'interface TAP de votre serveur OpenVPN (nommé dans notre cas "Site-To-Site VPN L2").

Sélectionnez cette interface virtuelle "ovpns1" et cliquez sur : Add.

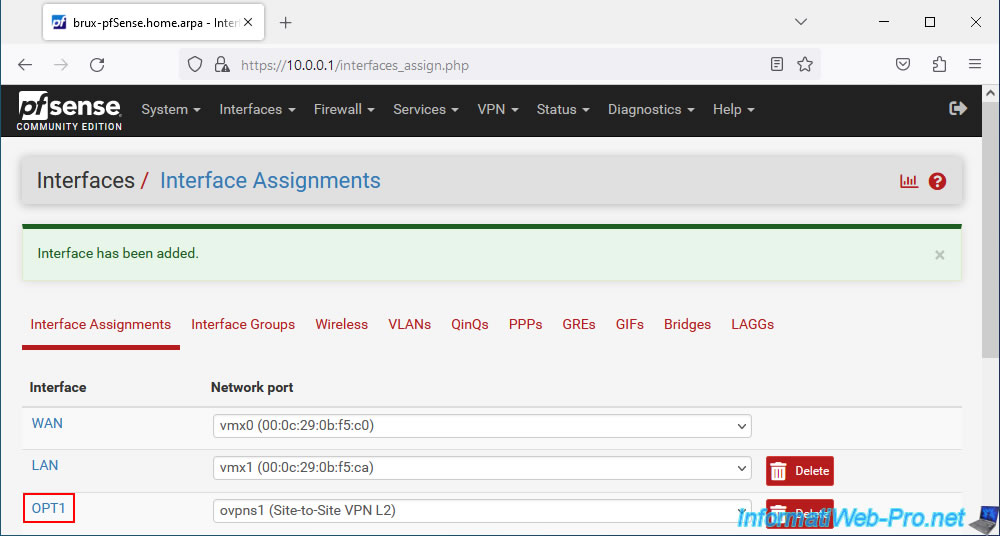

L'interface virtuelle "ovpns1" a été assignée en tant qu'interface logique "OPT1".

Cliquez sur le nom de cette interface logique (OPT1) ou allez dans : Interfaces -> OPT1.

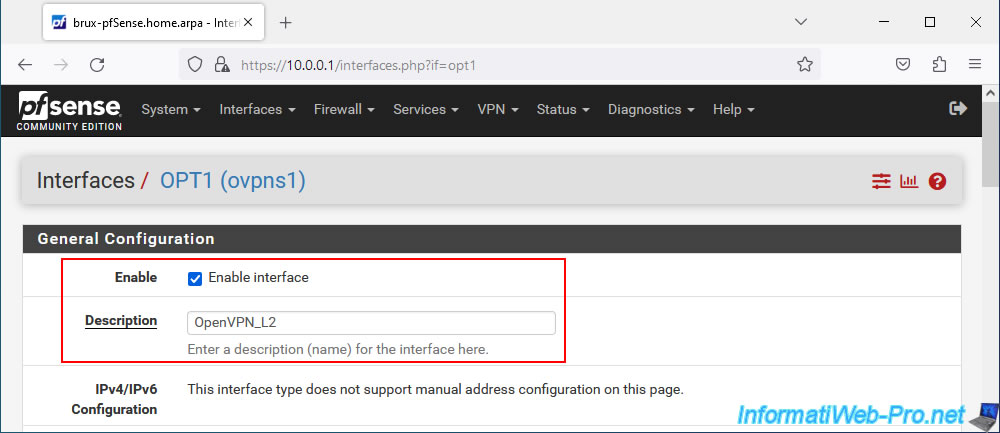

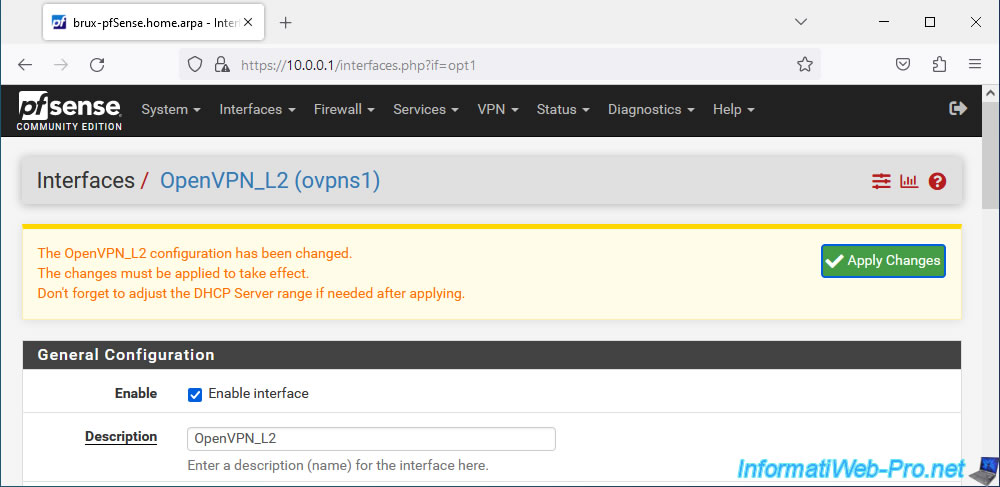

Activez cette interface logique OPT1 en cochant la case "Enable interface" et renommez cette interface en "OpenVPN_L2" par exemple grâce à l'option "Description".

Notez qu'étant donné qu'OpenVPN fonctionne sur la couche 2 (L2), cette interface ne peut pas posséder d'adresse IP.

D'où le message "This interface type does not support manual address configuration on this page" affiché pour le paramètre "IPv4/IPv6 Configuration".

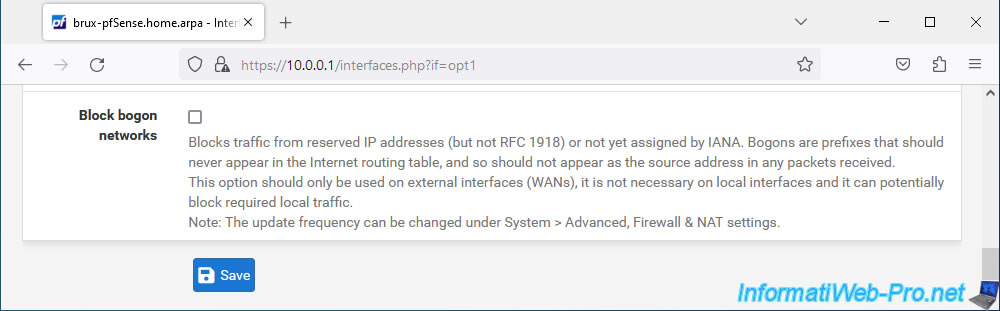

En bas de page, cliquez sur Save.

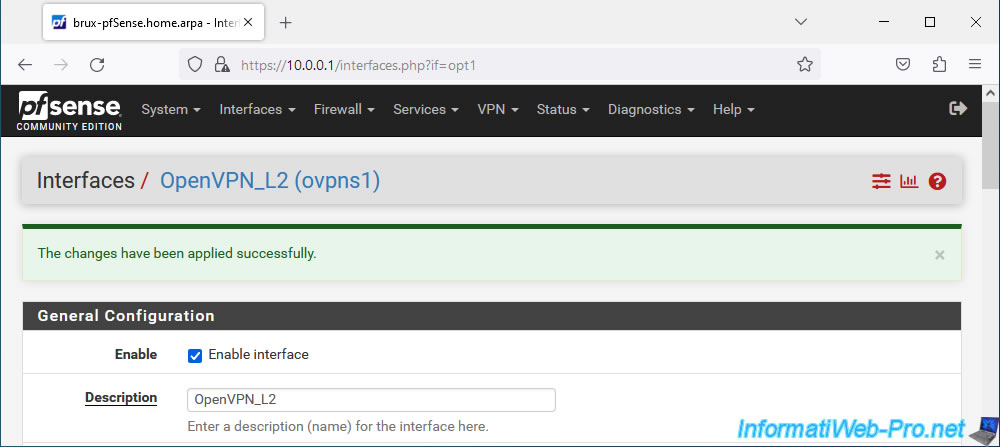

En haut de page, cliquez sur : Apply Changes.

L'interface OPT1 a bien été activée et renommée en "OpenVPN_L2".

Partager ce tutoriel

A voir également

-

Pare-feu 10/9/2025

pfSense 2.6 - Créer un serveur VPN (accès à distance) via OpenVPN (mode L2)

-

Pare-feu 3/9/2025

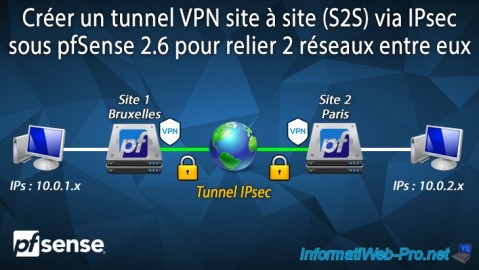

pfSense 2.6 - Créer un tunnel VPN site à site (S2S) via IPsec

-

Pare-feu 12/9/2025

pfSense 2.6 - Créer un tunnel VPN site à site (S2S) via OpenVPN sécurisé avec une clé partagée (PSK)

-

Pare-feu 6/6/2025

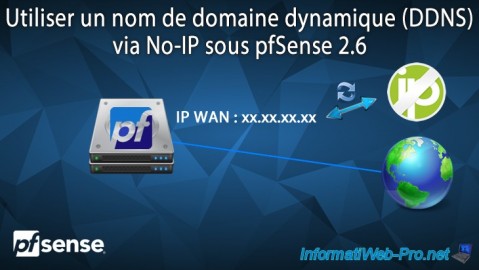

pfSense 2.6 - DDNS (DNS dynamique)

Pas de commentaire