- Pare-feu

- pfSense

- 19 septembre 2025 à 09:48

-

- 1/7

Sous pfSense, vous pouvez créer un tunnel site à site grâce à OpenVPN pour que 2 réseaux situés sur des sites physiques différents puissent communiquer ensemble de façon transparente.

Généralement, vous utiliserez la couche 3 du modèle OSI comme nous l'avions expliqué dans notre tutoriel "pfSense 2.6 - Créer un tunnel VPN site à site (S2S) via OpenVPN sécurisé avec SSL/TLS (mode L3)" étant donné que les sous-réseaux utilisés sur chaque site physique sont censés être différents.

Néanmoins, il existe un cas particulier où vous avez besoin de relier 2 réseaux physiques utilisant le même ID réseau. En particulier, si vous souhaitez pouvoir migrer une machine virtuelle à chaud (via VMware vMotion, par exemple) d'un site physique à un autre.

En effet, dans ce cas, la configuration IP (adresse IP de la VM, adresse IP de la passerelle, ...) doit rester la même pour que la machine virtuelle puisse continuer d'accéder au réseau et à Internet sans problème.

Dans ce cas, vous devrez créer un tunnel VPN en utilisant la couche 2 du modèle OSI.

Important : pour éviter les conflits d'adresses IP lors de migrations multiples de machines virtuelles d'un site à l'autre, nous n'utiliserons qu'un serveur DHCP qui sera activé au siège de l'entreprise.

Ensuite, les machines des autres sites physiques recevront leurs configurations IP via le tunnel OpenVPN de couche 2 établi entre vos 2 machines pfSense.

Il n'y aura donc qu'un serveur DHCP qui distribuera des adresses IP, peu importe le site physique source. Ce qui signifie qu'il n'y aura jamais de problème de conflit d'adresses IP pour celles distribuées dynamiquement.

Note : comme pour les tutoriels précédents, les impressions d'écran de pfSense avec un fond blanc concernent le site 1 (Bruxelles) et celles avec un fond noir concernent le site 2 (Paris).

- Créer les certificats requis pour sécuriser OpenVPN

- Changer les adresses IP des interfaces LAN de pfSense

- Changer les plages d'adresses IP distribuées sur vos 2 sites

- Vérifier les baux d'adresses IP sur vos serveurs DHCP

- Configurer le site 1 à Bruxelles pour OpenVPN (au siège de la société)

- Créer le serveur OpenVPN au siège de la société

- Assigner l'interface virtuelle du serveur VPN en mode TAP à une interface logique (OPTx) sur le site 1 (Bruxelles)

- Créer le pont réseau (bridge) entre le LAN et le tunnel OpenVPN sur le site 1 (Bruxelles)

- Autoriser l'accès au serveur OpenVPN sur le site 1 (Bruxelles)

- Autoriser le trafic réseau dans le tunnel OpenVPN sur le site 1 (Bruxelles)

- Configurer le site 2 à Paris pour OpenVPN

- Désactiver le serveur DHCP du site 2 (Paris)

- Importer les certificats pour OpenVPN sur le site 2 (Paris)

- Créer un client OpenVPN sur le site 2 (Paris)

- Assigner l'interface virtuelle du client VPN en mode TAP à une interface logique (OPTx) sur le site 2 (Paris)

- Créer le pont réseau (bridge) entre le LAN et le tunnel OpenVPN sur le site 2 (Paris)

- Autoriser le trafic réseau dans le tunnel OpenVPN sur le site 2 (Paris)

- Vérifier le statut du tunnel OpenVPN

- Consultez les journaux (logs) pour OpenVPN

- Test du ping via le tunnel OpenVPN

- Trafic DHCP bloqué par défaut

- Autoriser le trafic DHCP via le pont réseau (bridge)

- Test de l'accès à un site web d'un site distant

- Ajouter le widget OpenVPN sur le dashboard de pfSense (facultatif)

1. Créer les certificats requis pour sécuriser OpenVPN

Pour sécuriser le tunnel OpenVPN sous pfSense, vous aurez besoin de 3 certificats :

- un certificat d'autorité de certification (CA) interne

- un certificat pour le serveur OpenVPN (qui sera installé au siège de la société)

- un certificat pour chaque client OpenVPN (qui seront installés sur les autres sites de la société)

Pour créer ces certificats au siège de votre entreprise, dans notre cas à Bruxelles, suivez notre tutoriel "pfSense 2.6 - Créer un tunnel VPN site à site (S2S) via OpenVPN sécurisé avec SSL/TLS (mode L3)" jusqu'à l'étape 1.4.

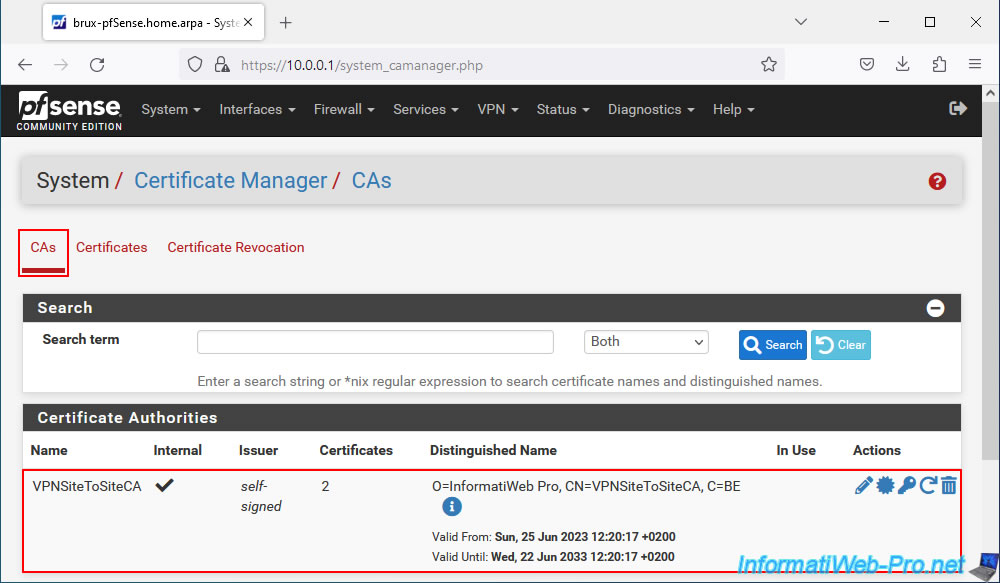

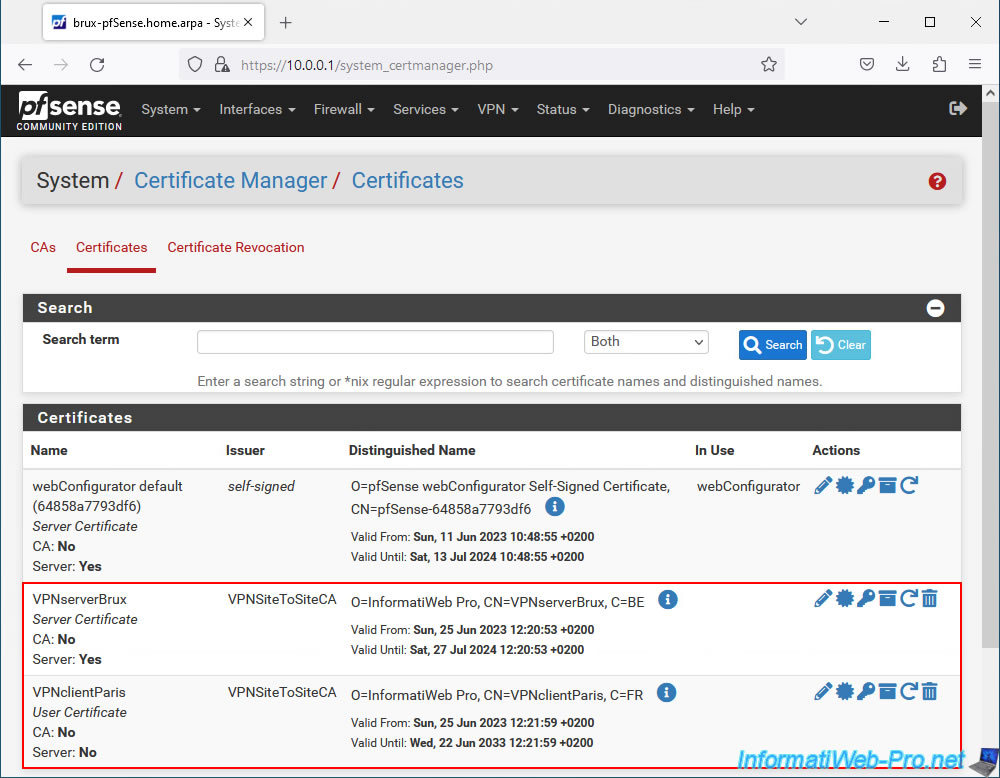

Ce qui vous donnera ceci :

- VPNSiteToSiteCA : le certificat d'autorité de certification (CA) interne.

- VPNserverBrux : le certificat de type "serveur" pour le futur serveur OpenVPN.

- VPNclientParis : le certificat de type "utilisateur" pour le futur client OpenVPN.

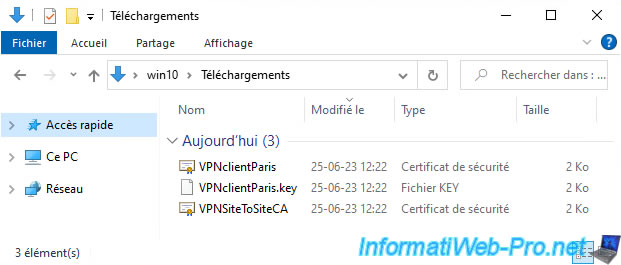

En suivant les étapes du tutoriel cité précédemment, vous devriez également posséder ces 3 fichiers :

- VPNclientParis : le certificat pour le client OpenVPN.

- VPNclientParis.key : sa clé privée associée.

- VPNSiteToSiteCA : le certificat de votre autorité de certification (CA) interne créée sous pfSense.

2. Changer les adresses IP des interfaces LAN de pfSense

Etant donné que l'adressage IP est le même sur vos différents sites physiques, il est important que l'adresse IP des interfaces LAN de vos machines pfSense soit différente.

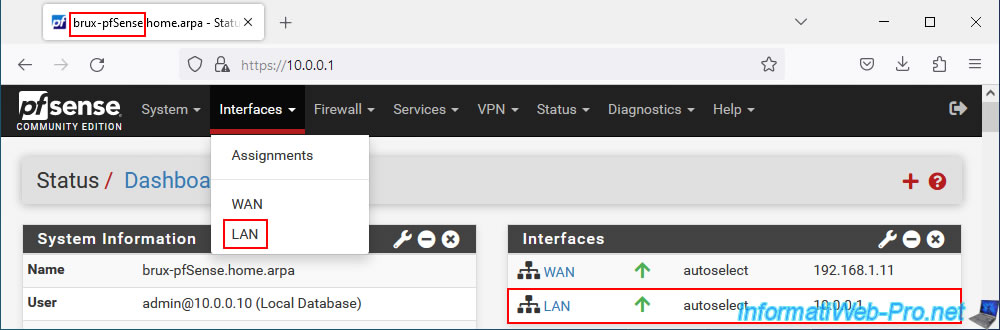

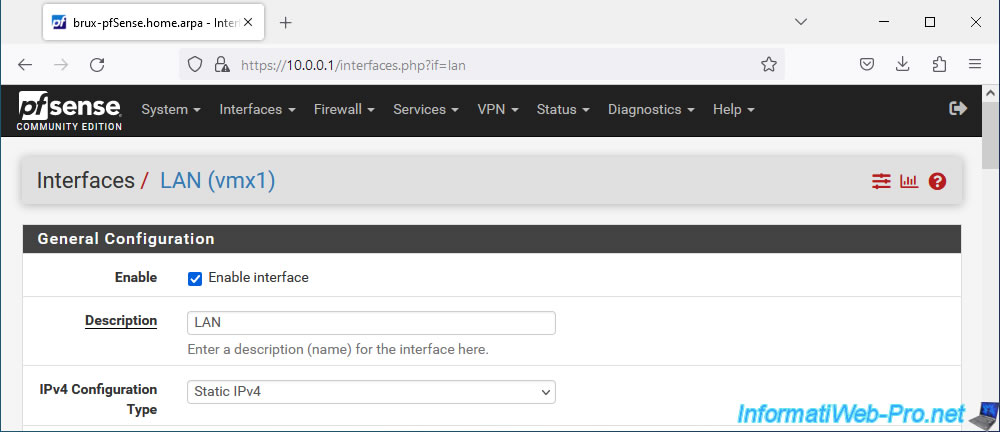

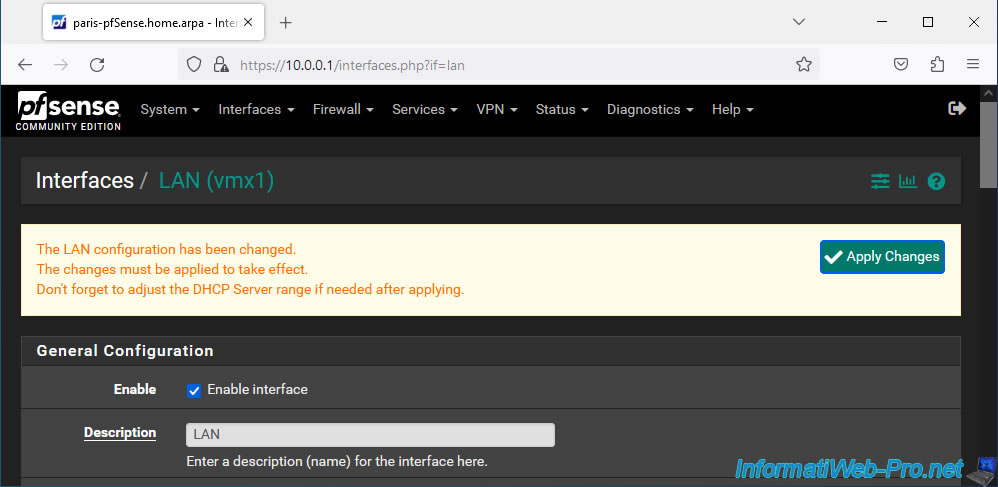

Pour changer l'adresse IP d'une interface LAN, allez dans : Interfaces -> LAN.

Sur le site 1, l'interface LAN de pfSense possède l'adresse IP "10.0.0.1" dans notre cas.

Dans notre cas, cette interface LAN possède une adresse IP v4 statique.

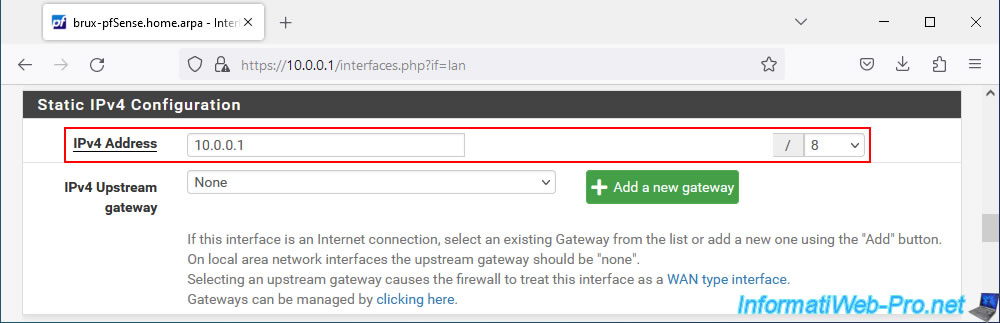

Dans notre cas, cette adresse IPv4 statique est : 10.0.0.1.

Nous garderons cette adresse IP pour l'interface LAN du site 1 (Bruxelles).

Important : assurez-vous que le masque de sous-réseau (dans notre cas : /8) soit le même pour le réseau LAN de vos 2 machines pfSense.

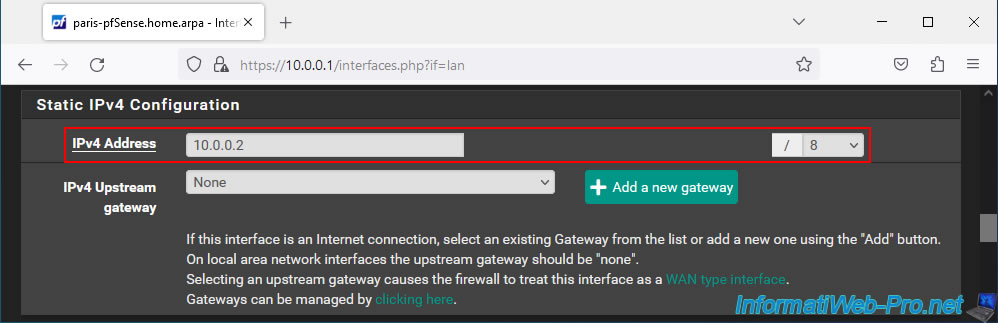

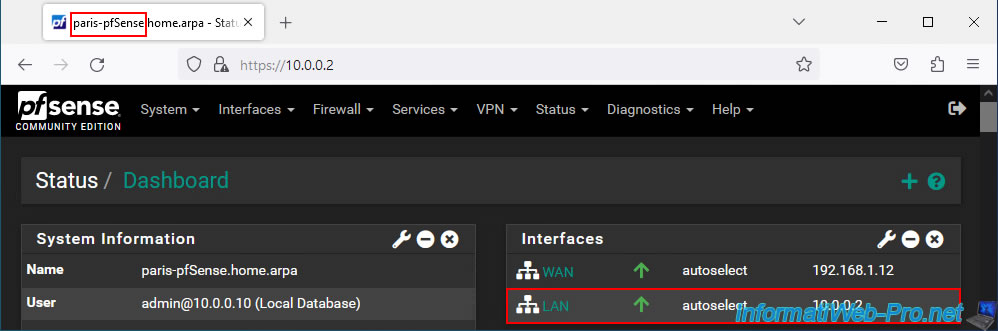

Sur le site 2 (Paris), nous utiliserons l'adresse IP "10.0.0.2" pour son interface LAN.

Important : le masque de sous-réseau utilisé (/8) est le même que pour le réseau LAN du site 1.

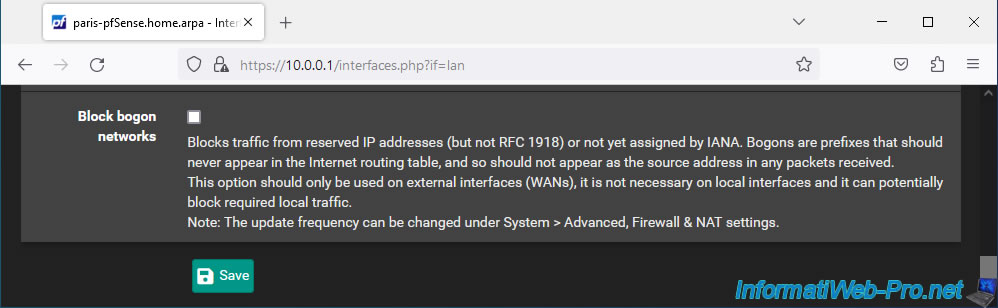

Cliquez sur "Save" en bas de page si vous avez modifié l'adresse IP de cette interface LAN.

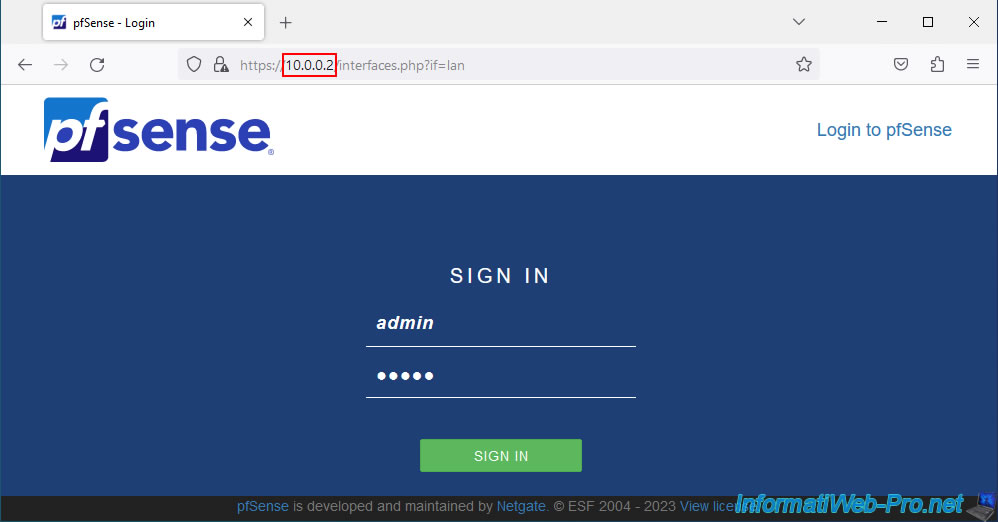

Cliquez sur "Apply Changes", puis après quelques secondes, tapez vous-même la nouvelle adresse IP LAN dans la barre d'adresse de votre navigateur.

En effet, l'ancienne adresse n'existe plus étant donné que vous venez de changer l'adresse IP de l'interface LAN de pfSense.

Etant donné que l'adresse IP a changé, vous devez vous reconnecter en tant qu'admin à pfSense.

Maintenant, la machine pfSense du site 2 (Paris) possède l'adresse IP LAN "10.0.0.2".

3. Changer les plages d'adresses IP distribuées sur vos 2 sites

Pour éviter qu'un conflit d'adresses IP ne se produise lorsque vous créerez votre tunnel OpenVPN en couche 2, assurez-vous d'utiliser une plage d'adresses IP différente sur chaque site, mais avec le même ID réseau.

Ainsi, les machines possèderont des adresses IP différentes sur les 2 sites, mais pourront communiquer entre-elles sans problème lorsque les 2 réseaux physiques seront reliés étant donné que le même sous-réseau est utilisé sur les 2 sites.

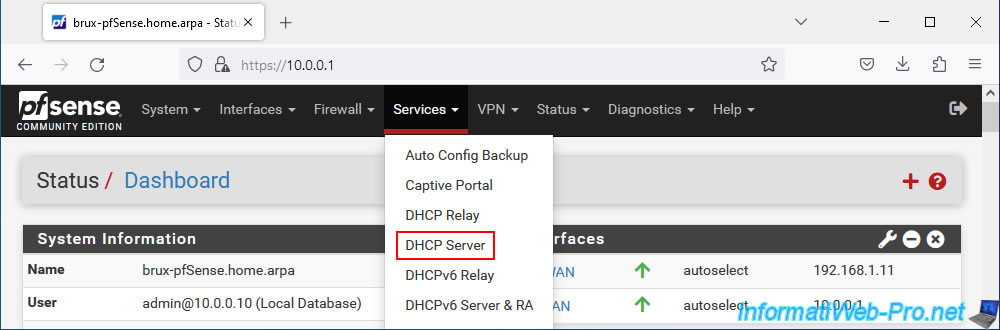

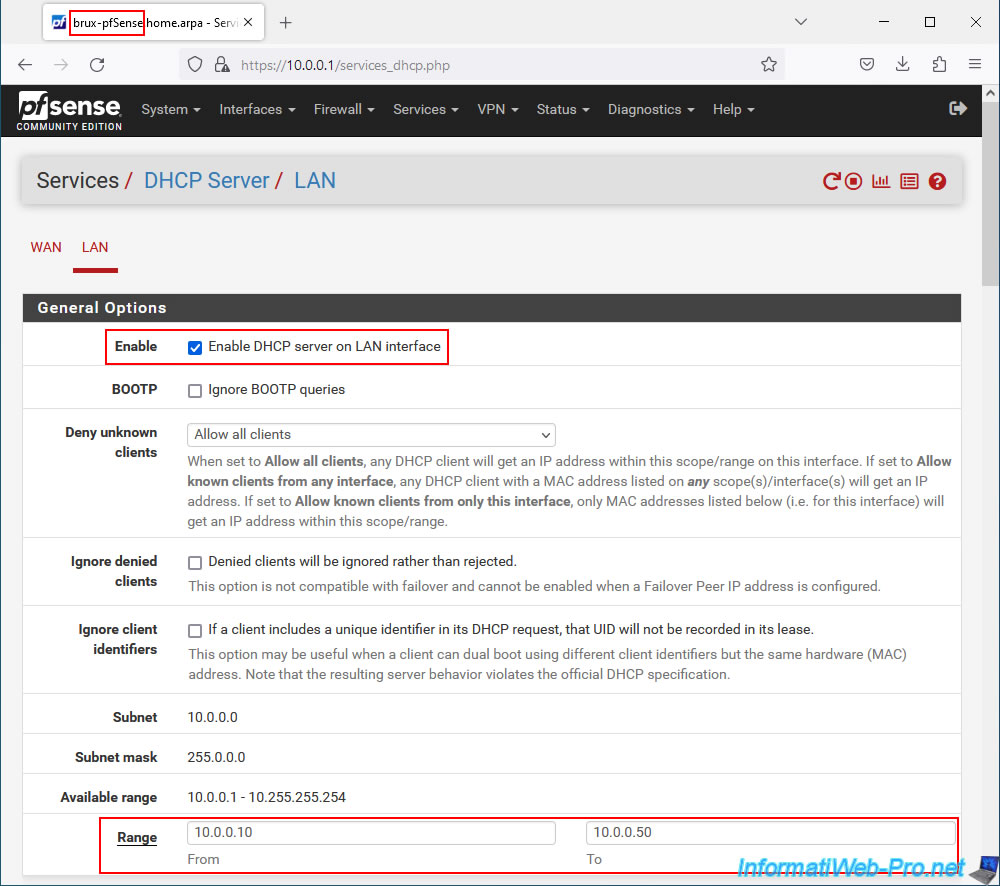

Pour cela, sur le site 1 (Bruxelles), allez dans : Services -> DHCP Server.

Comme vous pouvez le voir, notre serveur DHCP est activé sur le site 1 (Bruxelles) et nous distribuons les adresses IP "10.0.0.10" à "10.0.0.50".

En bas de page, cliquez sur Save.

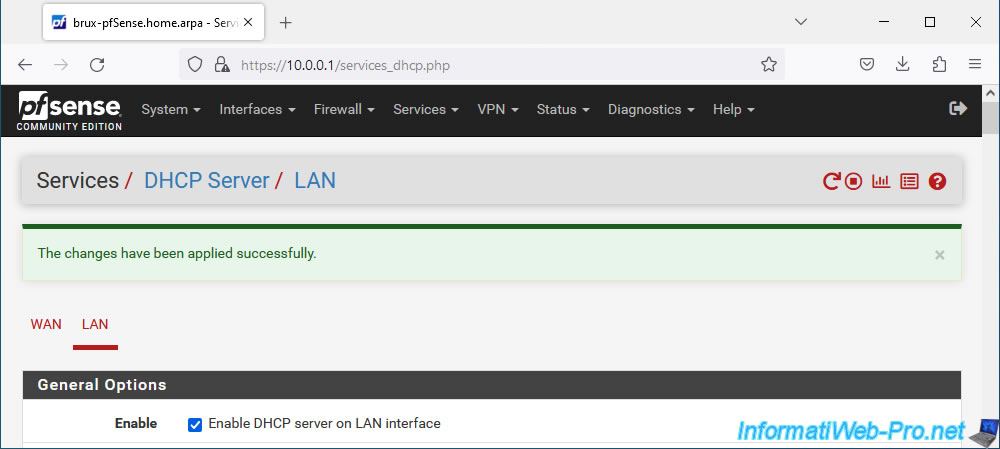

Les modifications du serveur DHCP ont été sauvegardées.

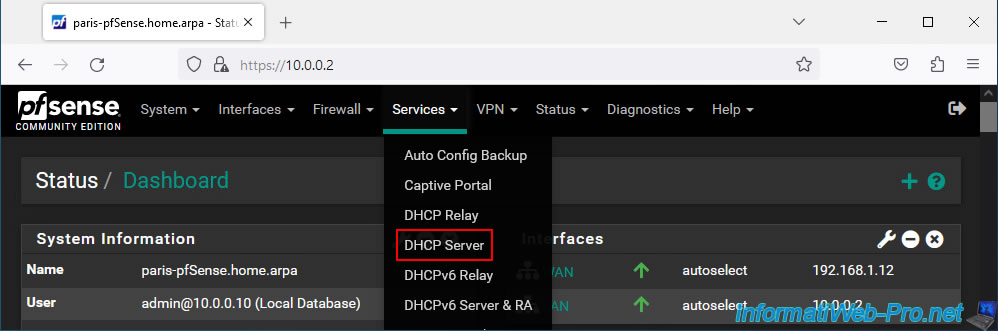

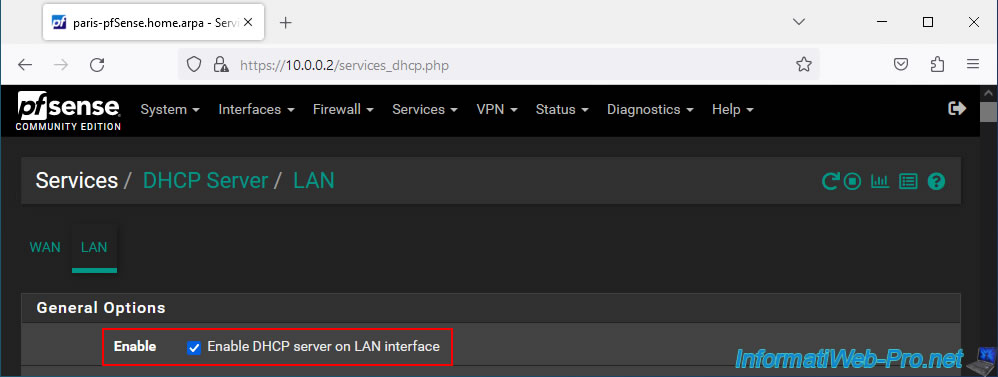

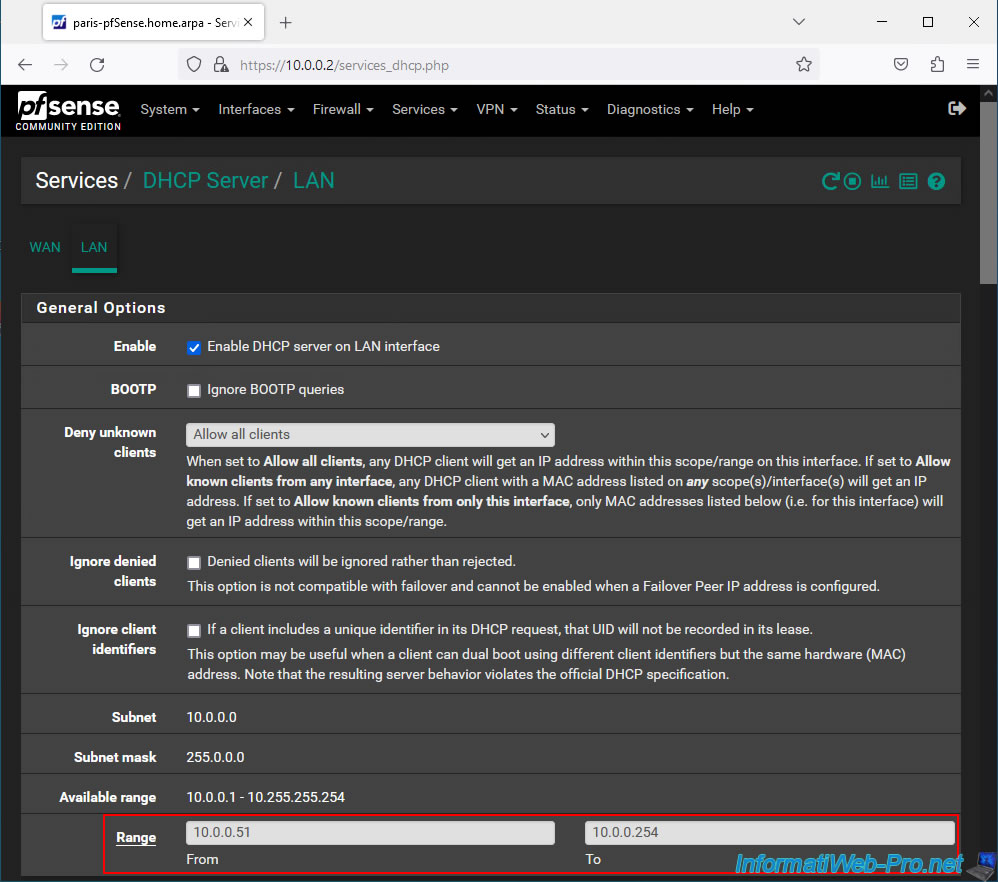

Sur le site 2 (Paris), allez également dans le menu : Services -> DHCP Server.

Temporairement, laissez le serveur DHCP du site 2 activé.

Mais, définissez une plage d'adresses IP différente (en conservant le même sous-réseau) pour que vos machines du site 2 (Paris) n'utilisent pas les mêmes adresses IP que les machines présentent sur le site 1 (Bruxelles).

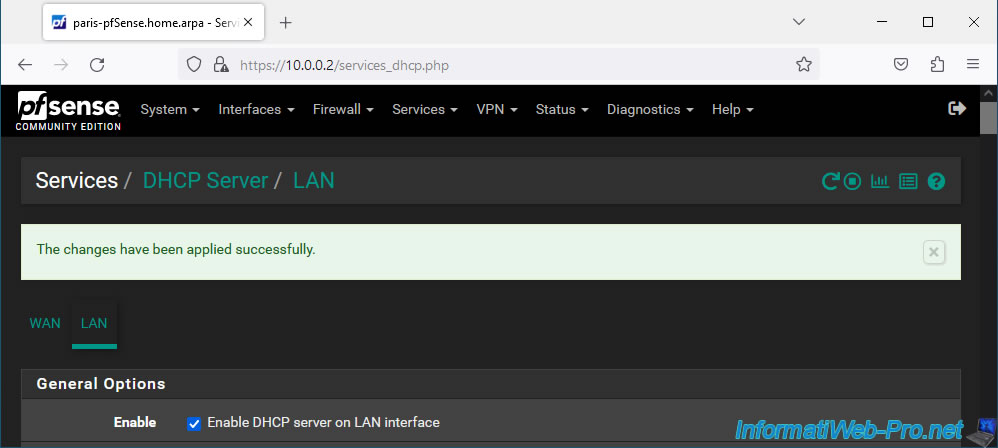

En bas de page, cliquez sur Save.

Les modifications ont été enregistrées.

4. Vérifier les baux d'adresses IP sur vos serveurs DHCP

Maintenant que les plages d'adresses IP ont été modifiées sur vos 2 serveurs DHCP, il est important de vérifier que les adresses IP déjà distribuées ne rentreront pas en conflit une fois le tunnel établi.

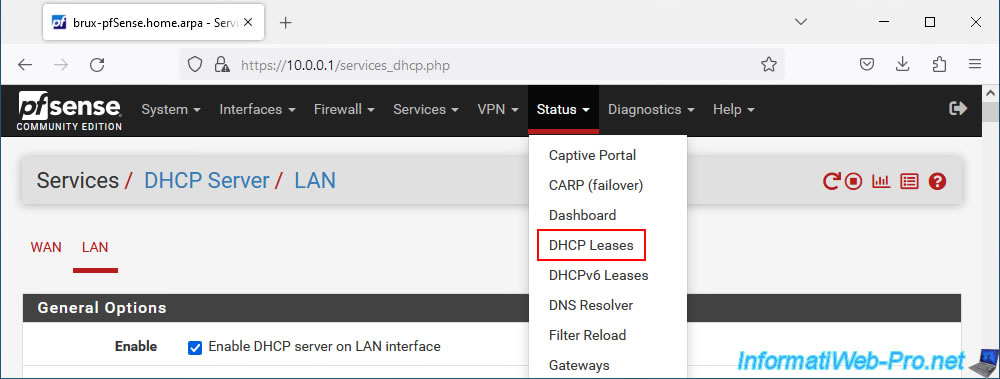

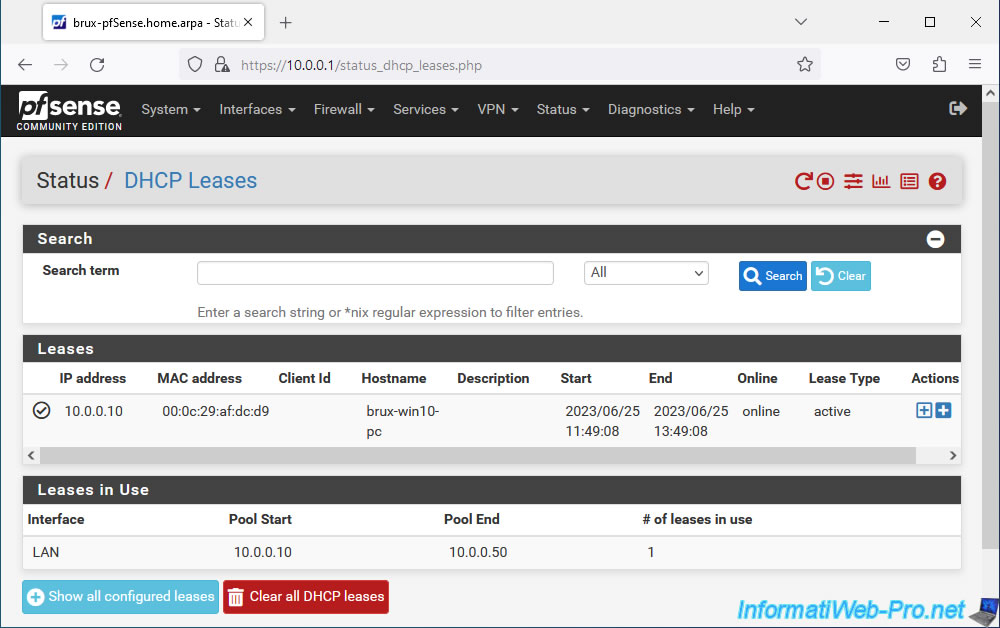

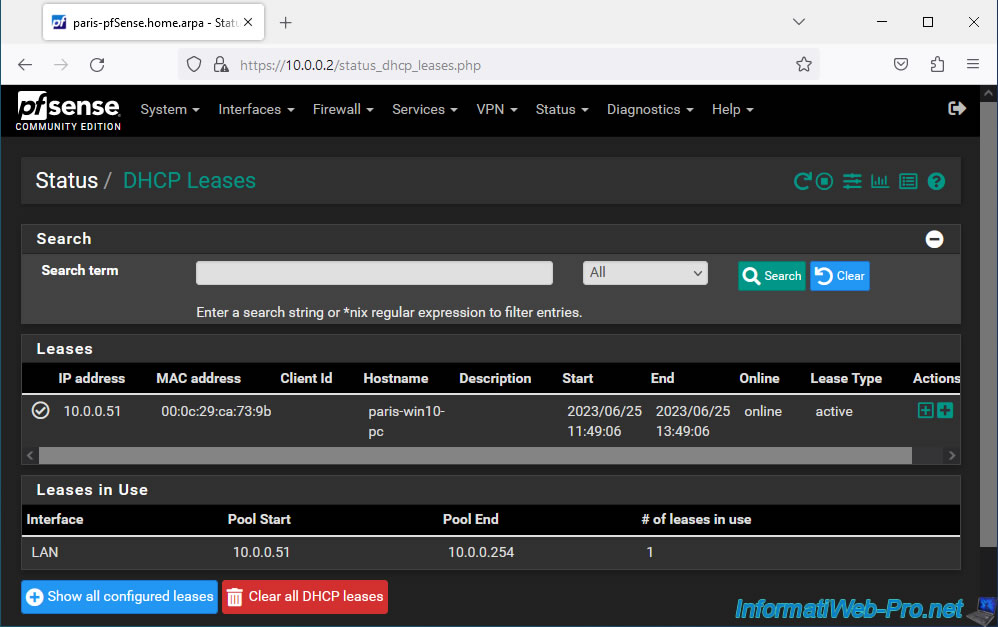

Pour vérifier les baux DHCP, allez dans : Status -> DHCP Leases.

Dans notre cas, notre PC "brux-win10-pc" sur le site 1 (Bruxelles) possède l'adresse IP "10.0.0.10".

Sur le site 2 (Paris), notre PC "paris-win10-pc" possède l'adresse IP "10.0.0.51".

Il n'y aura donc aucun problème de conflit d'adresse IP dans notre cas.

Note : si vous devez changer l'adresse IP d'une machine, désactivez, puis réactivez sa carte réseau pour que celle-ci reçoive une nouvelle adresse IP faisant partie de la nouvelle plage d'adresses IP. Ou utilisez les commandes "ipconfig /release", puis "ipconfig /renew" depuis un invite de commandes.

Partager ce tutoriel

A voir également

-

Pare-feu 21/5/2025

pfSense 2.6 - Accès à l'interface web via l'interface WAN

-

Pare-feu 17/5/2025

pfSense 2.6 - Activer le protocole SSH

-

Pare-feu 13/6/2025

pfSense 2.6 - Planifier une règle dans le pare-feu

-

Pare-feu 16/7/2025

pfSense 2.6 - Renouveler le certificat de l'interface web

Vous devez être connecté pour pouvoir poster un commentaire