Créer un tunnel VPN site à site (S2S) via OpenVPN sécurisé avec SSL/TLS (mode L2) sous pfSense 2.6

- Pare-feu

- pfSense

- 19 septembre 2025 à 09:48

-

- 7/7

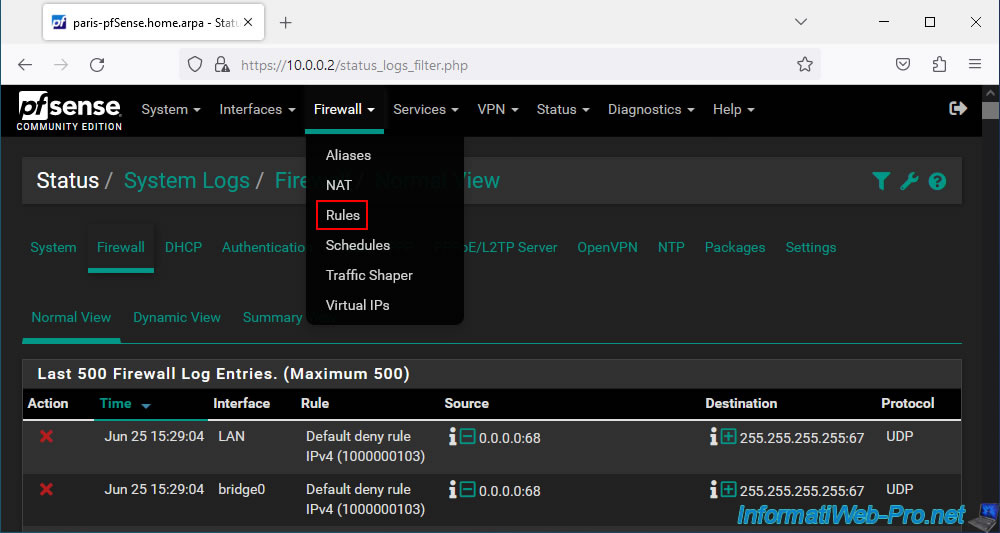

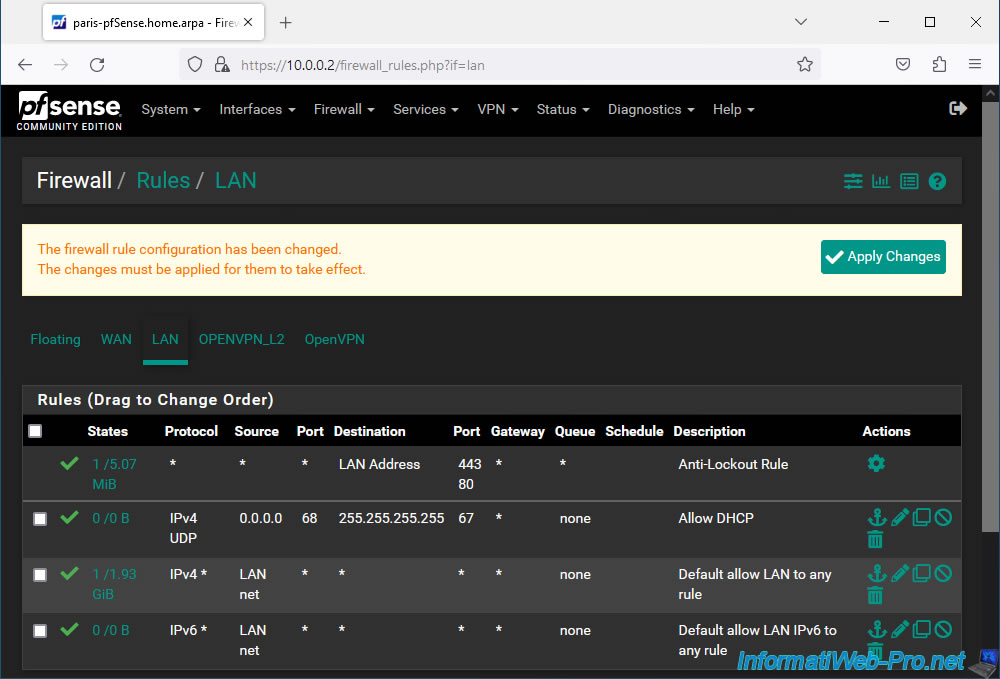

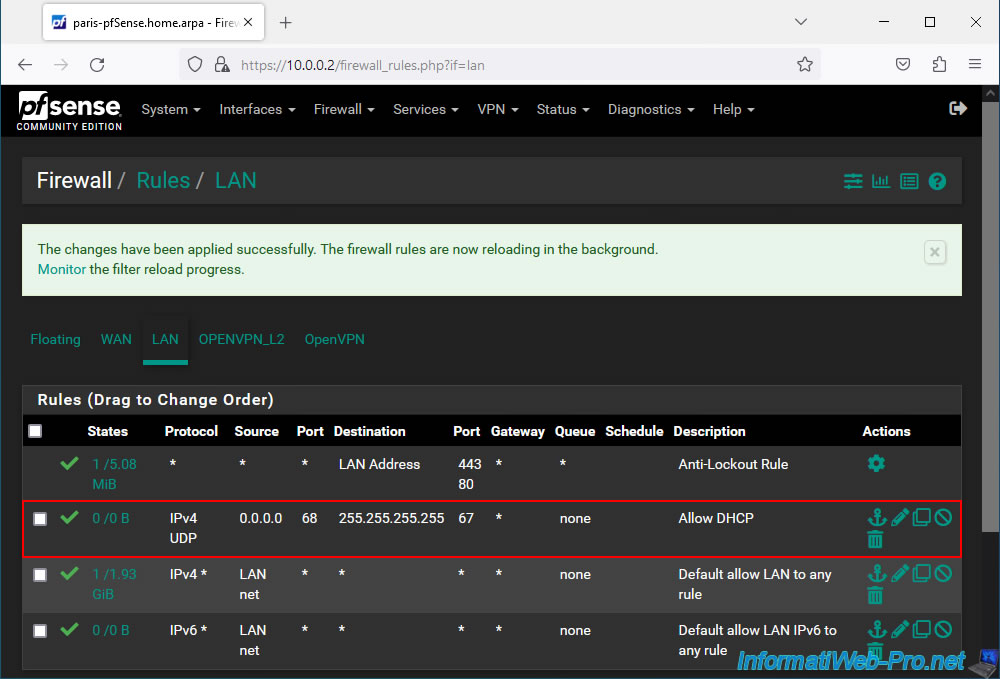

11. Autoriser le trafic DHCP via le pont réseau (bridge)

Pour résoudre le problème, il suffit d'ajouter une règle dans le pare-feu de cette machine pfSense (où le client OpenVPN est installé).

Pour cela, allez dans : Firewall -> Rules.

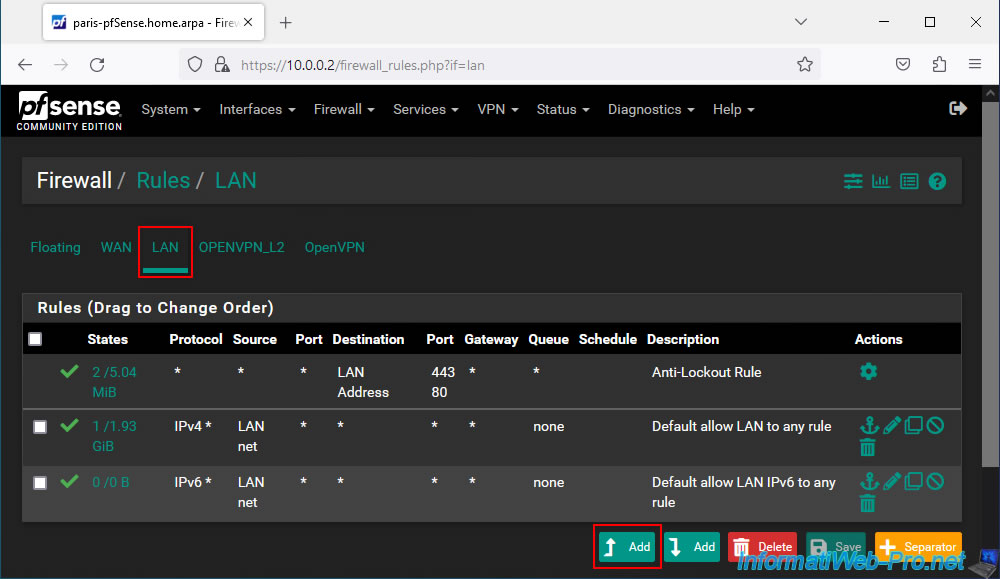

Sélectionnez l'interface "LAN" (visible ci-dessus dans les journaux du pare-feu) et cliquez sur : Add.

Notez qu'il n'est pas possible de créer des règles dans le pare-feu pour un pont réseau et que ces règles doivent donc être créées sur l'interface appropriée qui est membre de ce pont réseau.

Dans ce cas-ci, l'interface "LAN".

Source : Bridging Two Internal Networks - DHCP and Internal Bridges | pfSense Documentation.

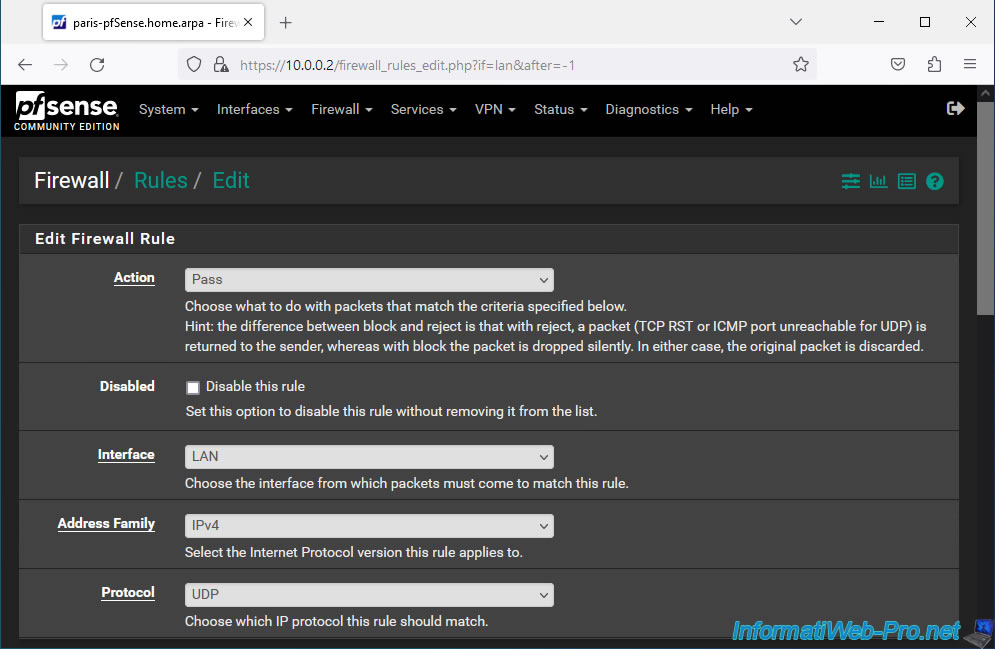

Configurez cette règle de pare-feu comme ceci :

- Action : Pass. Pour autoriser le trafic réseau.

- Interface : LAN.

- Address Family : IPv4.

- Protocol : UDP. Comme dit précédemment, DHCP utilise le protocole UDP.

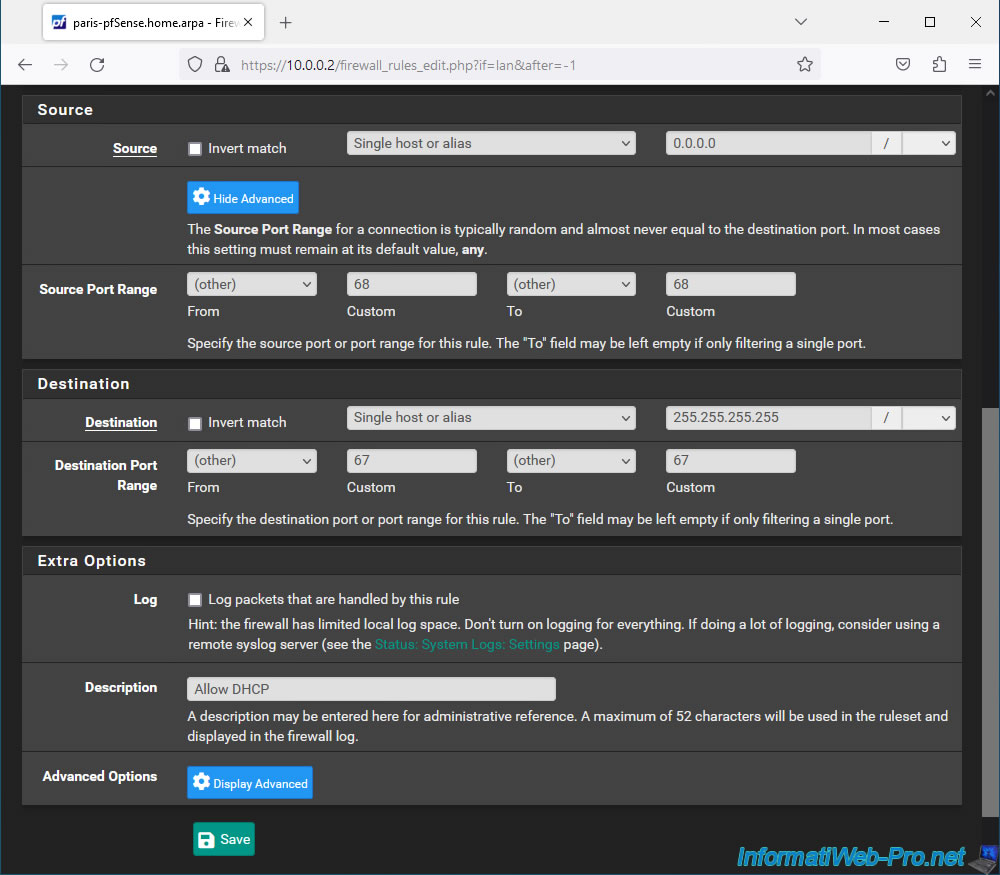

- Source : sélectionnez "Single host or alias" et indiquez "0.0.0.0".

En effet, la machine source ne possède pas d'adresse IP lorsque celle-ci envoit sa demande DHCP. Donc, vous devez indiquer "0.0.0.0" (comme précisé dans la documentation de pfSense). - Source Port Range : 68.

Le client DHCP (de la machine source) utilise le port 68 UDP. - Destination : sélectionnez "Single host or alias" et indiquez "255.255.255.255".

Comme expliqué précédemment, la demande DHCP est envoyée à l'adresse de broacast. Donc à l'adresse "255.255.255.255". - Destination Port Range : 67.

Le serveur DHCP écoute sur le port 67 UDP. - Description : Allow DHCP.

Ensuite, cliquez sur Save.

Une fois la règle créée, cliquez sur : Apply Changes.

Maintenant, le trafic DHCP de type broadcast est autorisé.

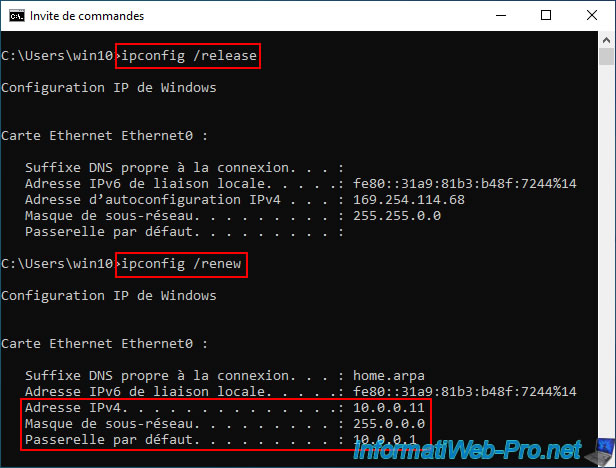

Sur votre PC du site 2 (Paris), réinitialisez sa carte réseau, puis demandez une nouvelle adresse IP en exécutant ces commandes :

Batch

ipconfig /release ipconfig /renew

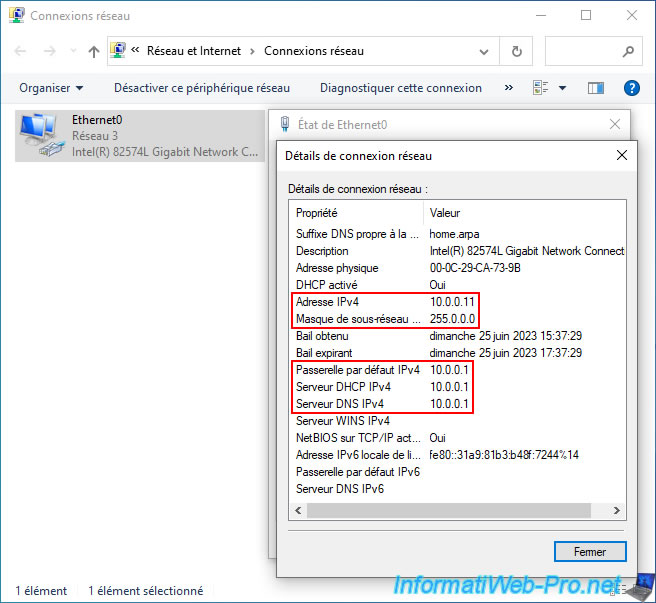

Si vous affichez les détails de votre connexion réseau, vous verrez que cette machine située physiquement sur le site 2 (Paris) a reçu une adresse IP depuis le serveur DHCP du site 1 (Bruxelles) dont l'adresse IP est "10.0.0.1".

Note : pour rappel, dans notre cas, l'adresse IP "10.0.0.1" correspond à l'adresse IP de l'interface LAN de la machine pfSense du site 1 (Bruxelles).

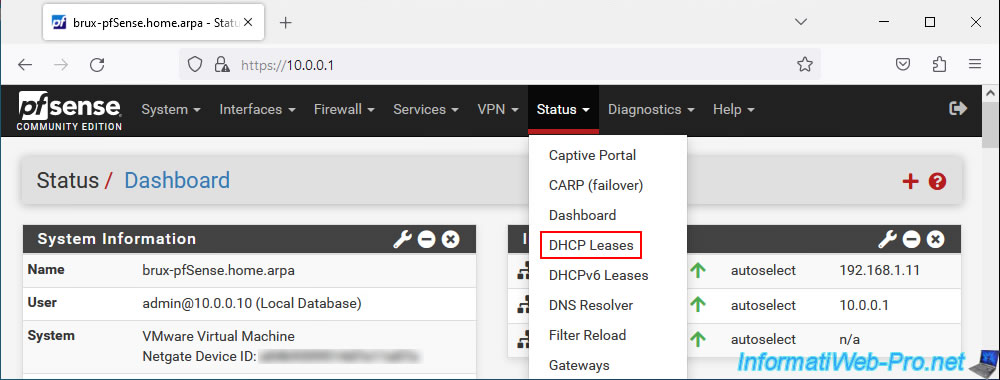

Pour vérifier les baux DHCP actuels, allez sur la machine pfSense du site 1 (Bruxelles) qui est la seule à avoir un serveur DHCP activé.

Allez dans : Status -> DHCP Leases.

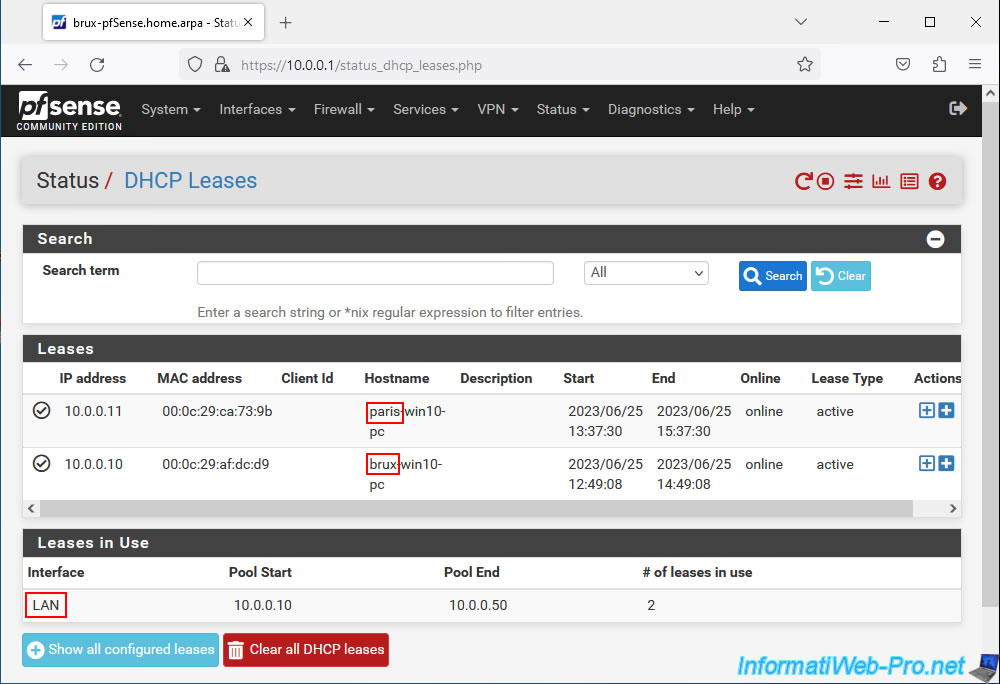

Comme vous pouvez le voir, le serveur DHCP du site 1 (Bruxelles) a distribué des adresses IP à nos 2 machines :

- 10.0.0.11 : pour la machine "paris-win10-pc" située sur le site 2 (Paris).

- 10.0.0.10 : pour la machine "brux-win10-pc" située sur le site 1 (Bruxelles).

Comme vous pouvez le voir, l'interface LAN de cette machine pfSense a été utilisée pour les 2 baux DHCP.

En effet, la demande DHCP envoyée par la machine du site 2 (Paris) a été envoyée au serveur DHCP du site 1 (Bruxelles) en passant par les ponts réseau (entre LAN et VPN) et via le tunnel OpenVPN en couche 2 (L2).

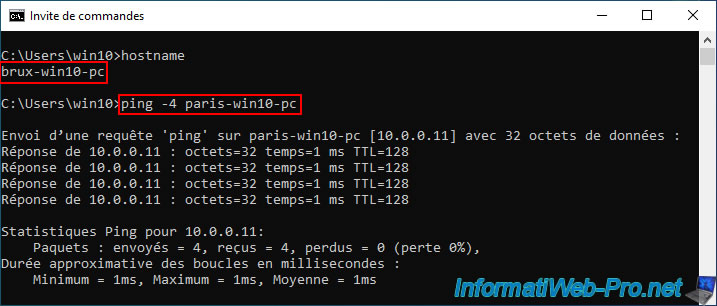

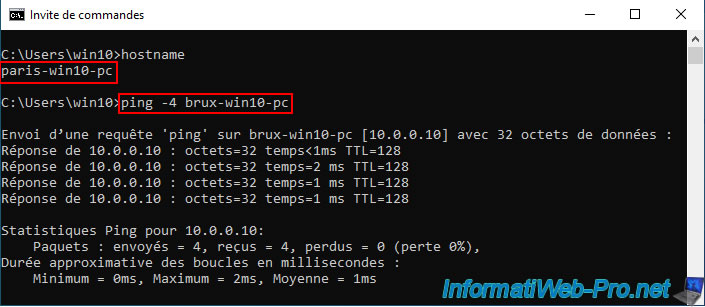

Comme prévu, la machine "brux-win10-pc" du site 1 (Bruxelles) peut toujours communiquer sans problème avec la machine "paris-win10-pc" du site 2 (Paris).

Et inversement.

Note : si cela ne fonctionne pas dans votre cas, assurez-vous d'avoir autorisé le ping (ICMP) pour le trafic entrant dans le pare-feu de vos machines Windows.

12. Test de l'accès à un site web d'un site distant

Pour aller plus loin, nous avons installé un serveur web sur un serveur Windows Server installé sur chaque site physique.

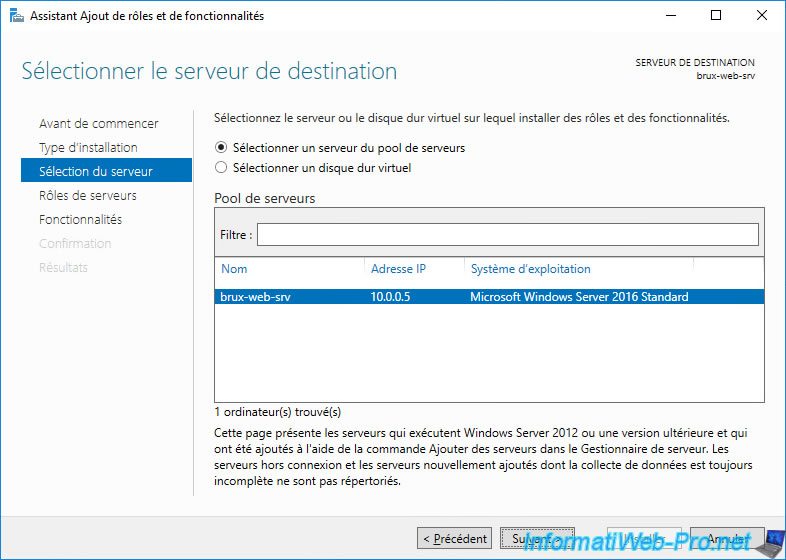

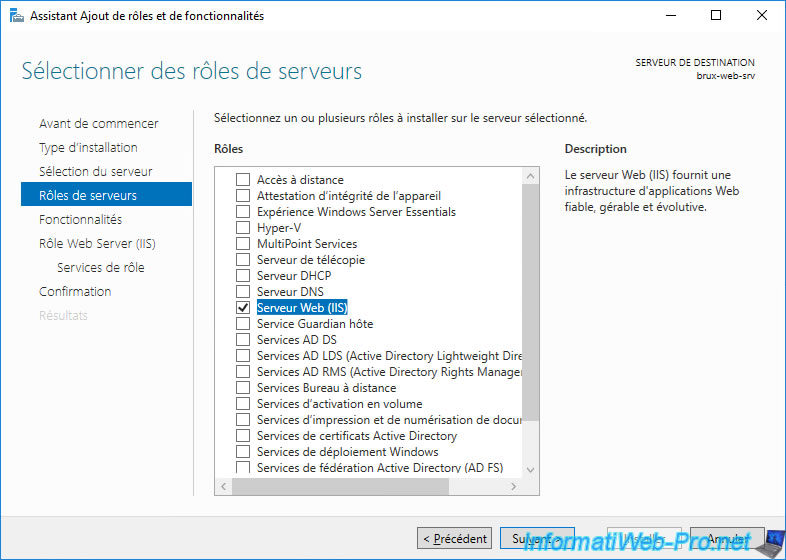

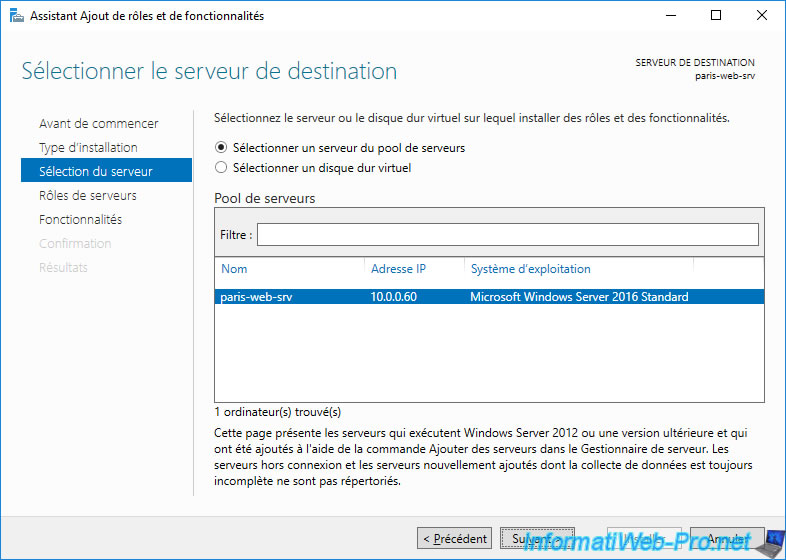

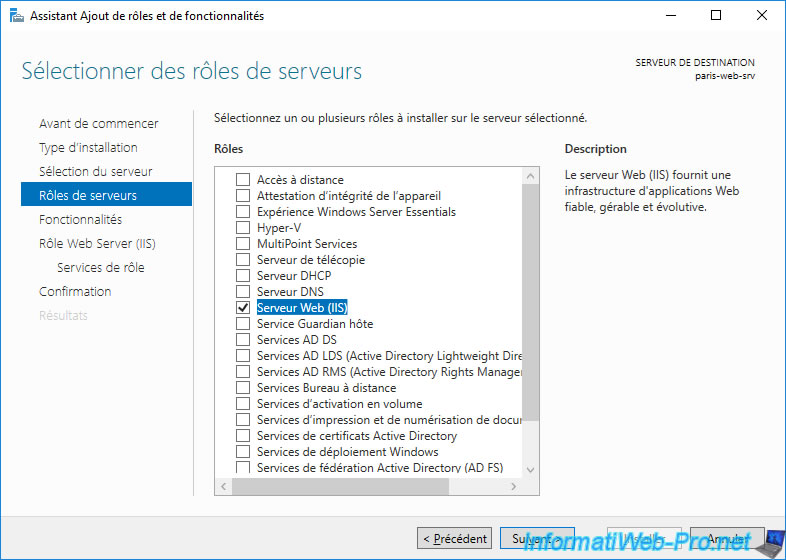

Pour cela, ouvrez l'assistant d'ajout de rôles et de fonctionnalités.

Installez le rôle "Serveur Web (IIS)".

Pareil sur l'autre serveur (situé cette fois-ci à Paris).

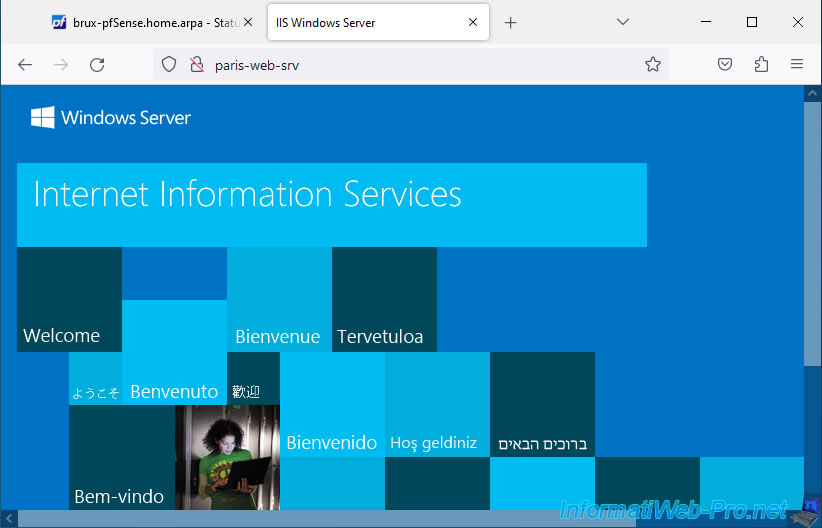

Comme vous pouvez le voir, depuis le site 1 (Bruxelles), vous pouvez accéder au serveur web du site 2 (Paris) en tapant son nom comme ceci "http://[nom NETBIOS du serveur web]/".

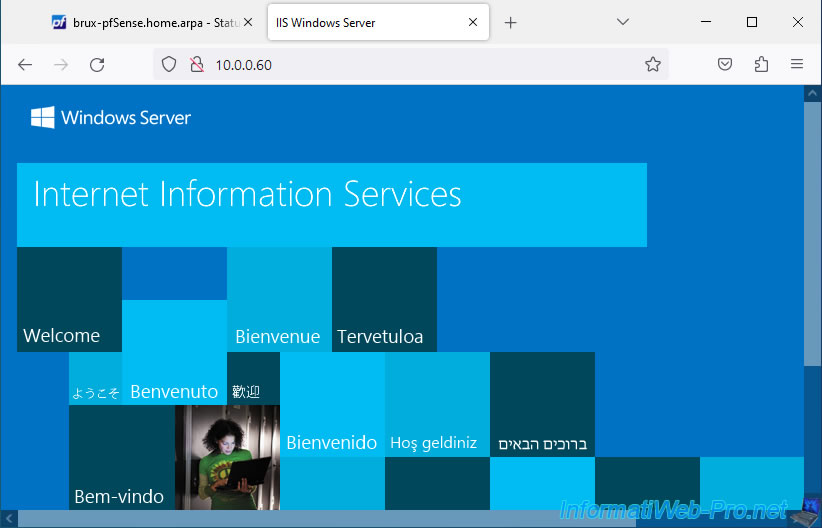

Si besoin, tapez plutôt son adresse IP.

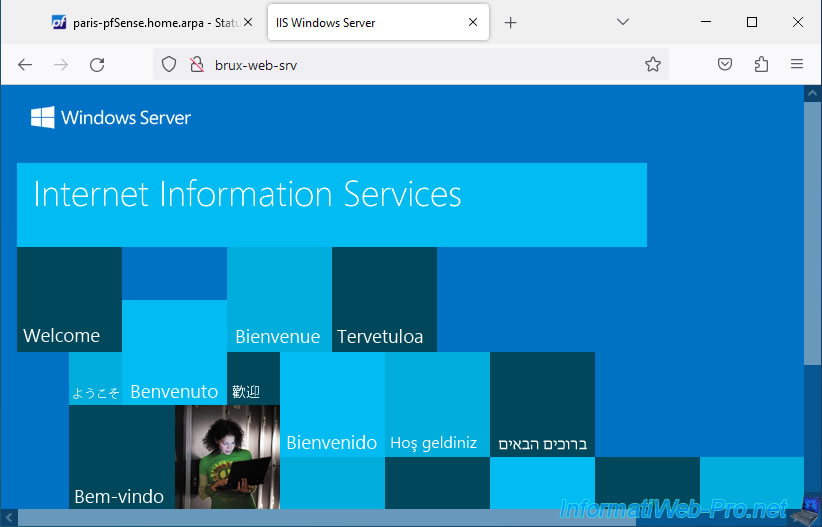

Dans l'autre sens, vous pouvez accéder sans problème au serveur web du site 1 (Bruxelles) depuis le site 2 (Paris).

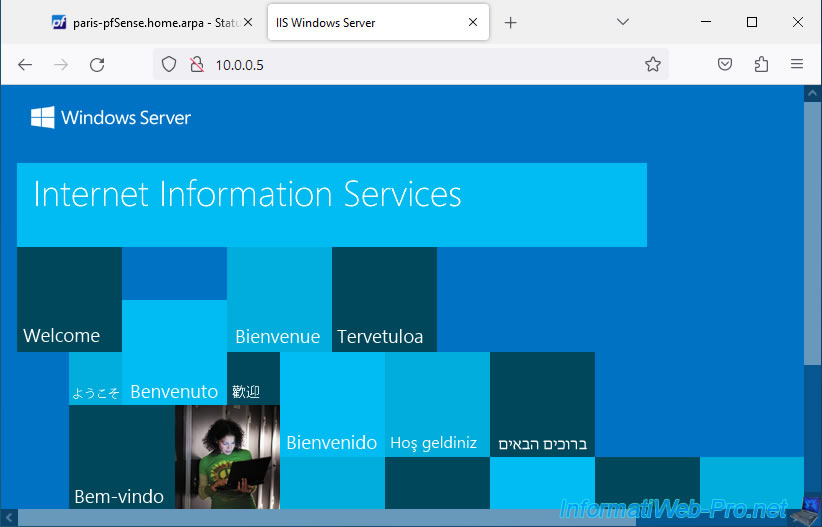

Idem en tapant son adresse IP.

13. Ajouter le widget OpenVPN sur le dashboard de pfSense (facultatif)

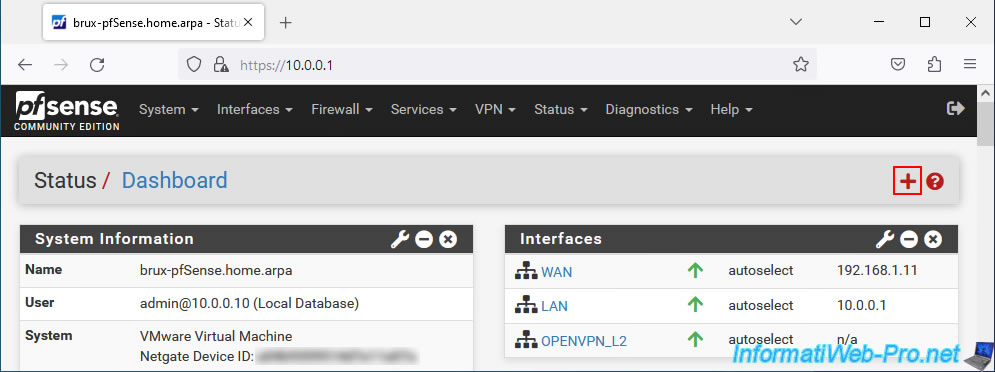

Pour finir, sachez que vous pouvez ajouter le widget "OpenVPN" sur le dashboard de pfSense si vous le souhaitez.

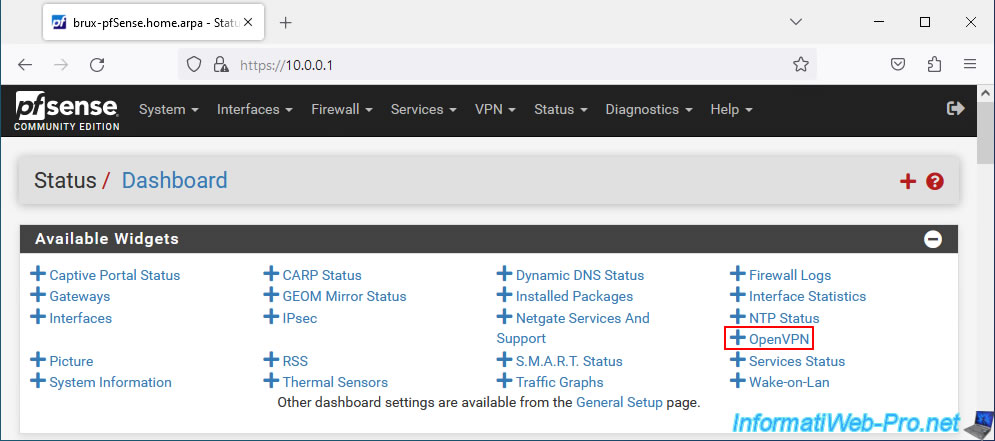

Pour cela, allez sur le dashboard de pfSense et cliquez sur l'icône "+" située en haut à droite.

Cliquez sur : OpenVPN.

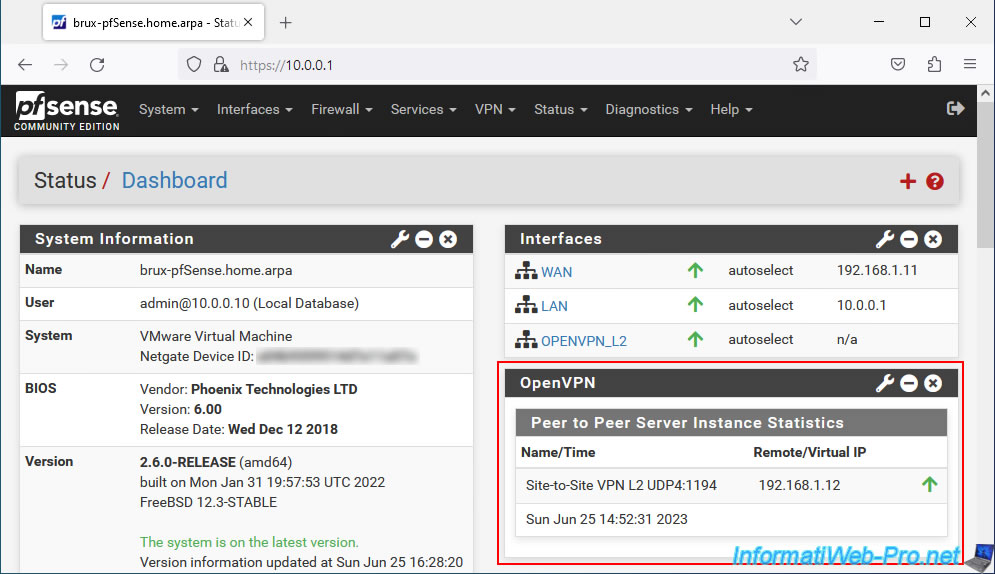

Le bloc "OpenVPN" apparait avec l'adresse du client OpenVPN distant dans le cas de la machine où le serveur OpenVPN est installé.

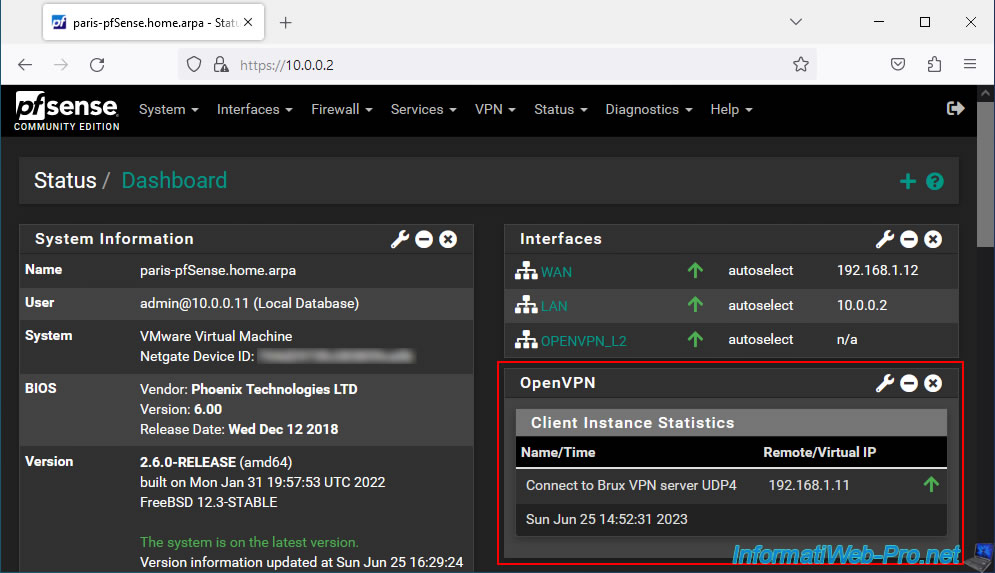

Dans le cas de la machine pfSense possédant le client OpenVPN, vous verrez l'adresse IP du serveur OpenVPN auquel le client est connecté.

Partager ce tutoriel

A voir également

-

Pare-feu 8/8/2025

pfSense 2.6 - Configurer un lien LACP (LAGG)

-

Pare-feu 5/9/2025

pfSense 2.6 - Créer un serveur VPN (accès à distance) via OpenVPN (mode L3)

-

Pare-feu 11/6/2025

pfSense 2.6 - Créer une DMZ et configurer le pare-feu

-

Pare-feu 18/6/2025

pfSense 2.6 - Gérer la qualité de service (QoS)

Pas de commentaire