Créer un tunnel VPN site à site (S2S) via OpenVPN sécurisé avec SSL/TLS (mode L3) sous pfSense 2.6

- Pare-feu

- pfSense

- 17 septembre 2025 à 09:32

-

- 2/6

1.5. Ajouter un serveur OpenVPN sous pfSense sur le site 1 (Bruxelles)

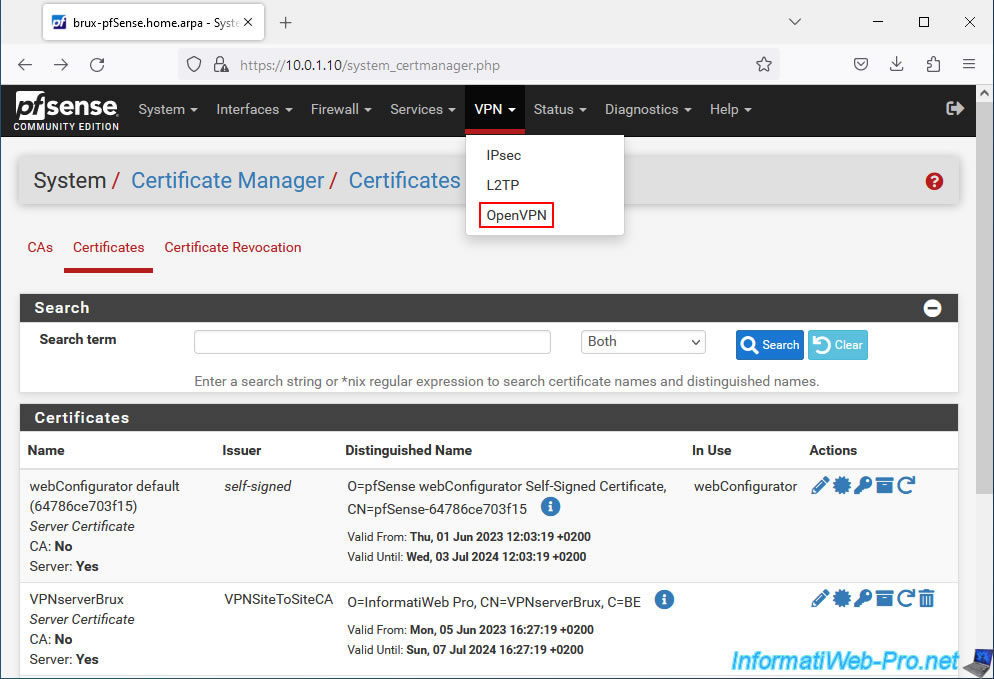

Pour ajouter un serveur OpenVPN sous pfSense, allez dans "VPN -> OpenVPN".

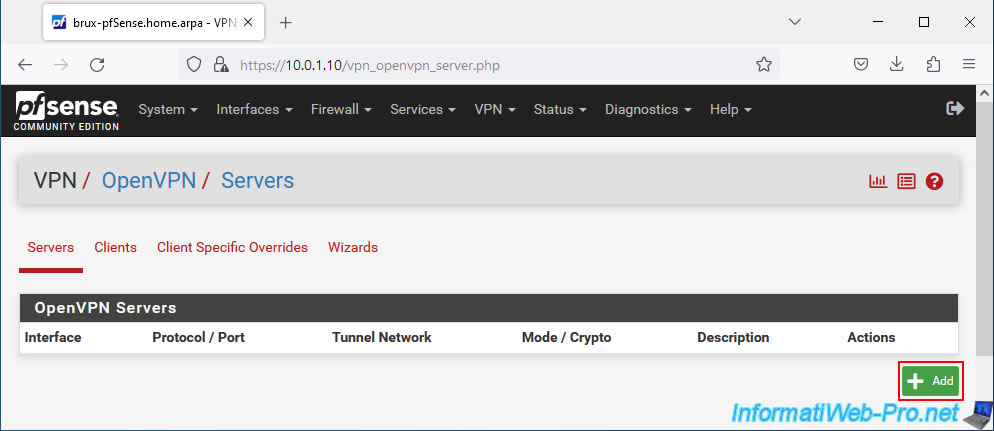

Sur la page "VPN / OpenVPN / Servers" qui s'affiche, allez dans "Servers" et cliquez sur : Add.

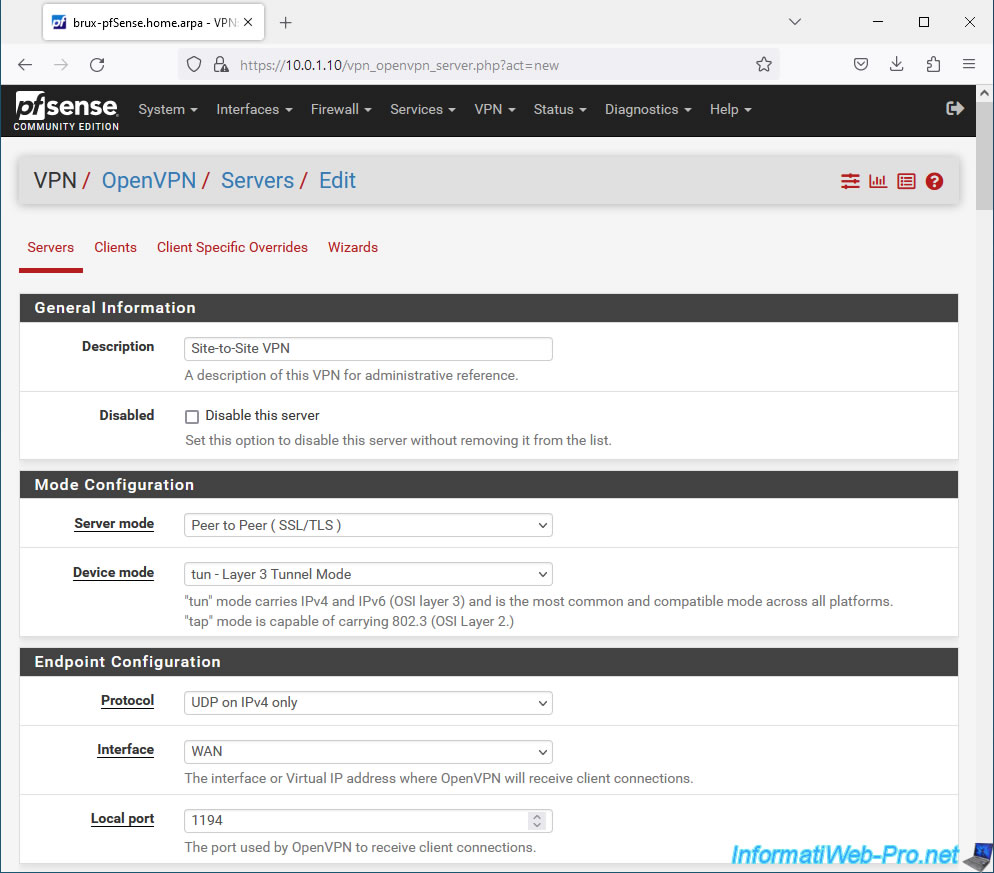

Sur la page "VPN / OpenVPN / Servers / Edit" qui s'affiche, configurez ces paramètres :

- Description : indiquer un nom pour ce serveur VPN.

Dans notre cas, nous l'avons nommé "Site-to-Site VPN", car tous les clients OpenVPN pourront se connecter à celui-ci. - Server mode : Peer to Peer (SSL/TLS). Permet de créer un tunnel VPN site à site en sécurisant OpenVPN avec des certificats SSL et une clé TLS.

- Device mode : tun - Layer 3 Tunnel Mode. Permet de relier des réseaux IPv4 et IPv6 avec des sous-réseaux différents grâce à un tunnel VPN.

Notez que l'autre option permet de créer un tunnel de couche 2. Ce qui peut être utile si vous devez utiliser un même adressage IP sur les 2 sites. Bien que le DHCP doive savoir quelles adresses IP sont déjà distribuées de chaque côté pour éviter les conflits d'adresses IP. - Protocol : UDP on IPv4. OpenVPN fonctionne avec le protocole UDP et nous souhaitons relier des réseaux IPv4.

- Interface : WAN. Le tunnel VPN sera établi via Internet. Donc, c'est l'interface WAN qui recevra les demandes de connexion des clients OpenVPN.

- Local port : le port utilisé par défaut par OpenVPN est "1194".

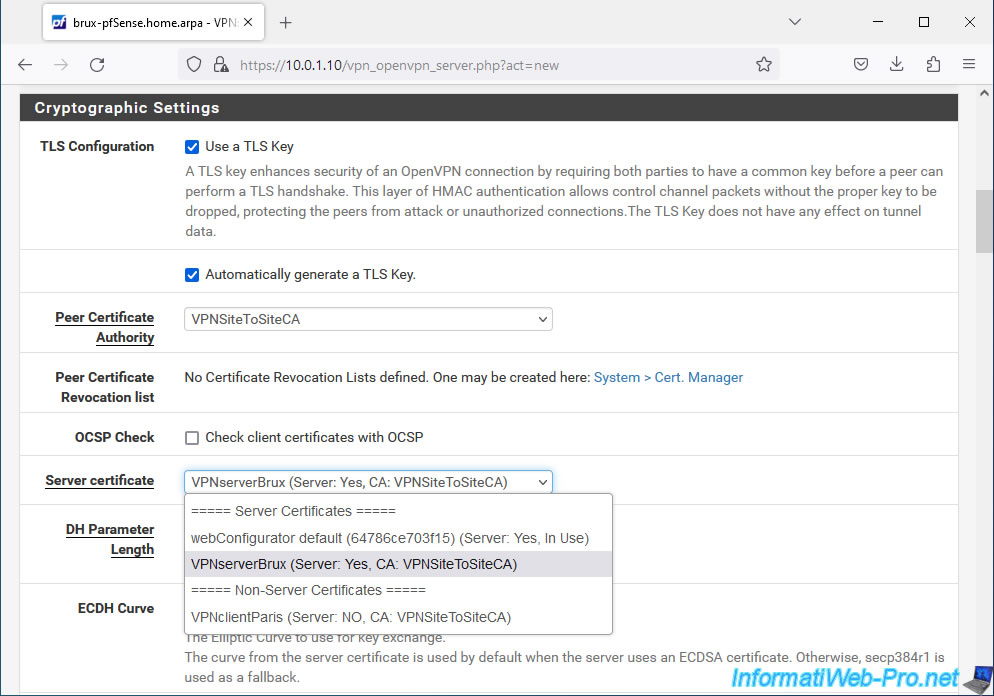

Dans la section "Cryptographic Settings", configurez ces paramètres :

- TLS Configuration : cochez la case "Use a TLS Key" pour générer une clé TLS qui sera utilisée par OpenVPN et qui devra être identique sur le serveur OpenVPN et sur les clients OpenVPN qui s'y connecteront.

Cochez également la case "Automatically generate a TLS Key" pour qu'OpenVPN génère une nouvelle clé TLS qui sera utilisée par votre serveur OpenVPN. - Peer Certificate Authority : sélectionnez l'autorité de certification (CA) interne créée précédemment.

Dans notre cas : VPNSiteToSiteCA. - Peer Certificate Revocation list : sélectionnez la liste de révocation (= liste des certificats que vous avez invalidés manuellement) si vous en possédez une.

Par défaut, il n'y en a pas. Cela est facultatif. - Server certificate : sélectionnez le certificat créé précédemment pour votre serveur OpenVPN.

Dans notre cas : VPNserverBrux.

Notez que pfSense vous indique qu'il s'agit d'un certificat de type "serveur" (Server: Yes) et qu'il émane de votre autorité de certification (CA: [nom de votre CA interne]).

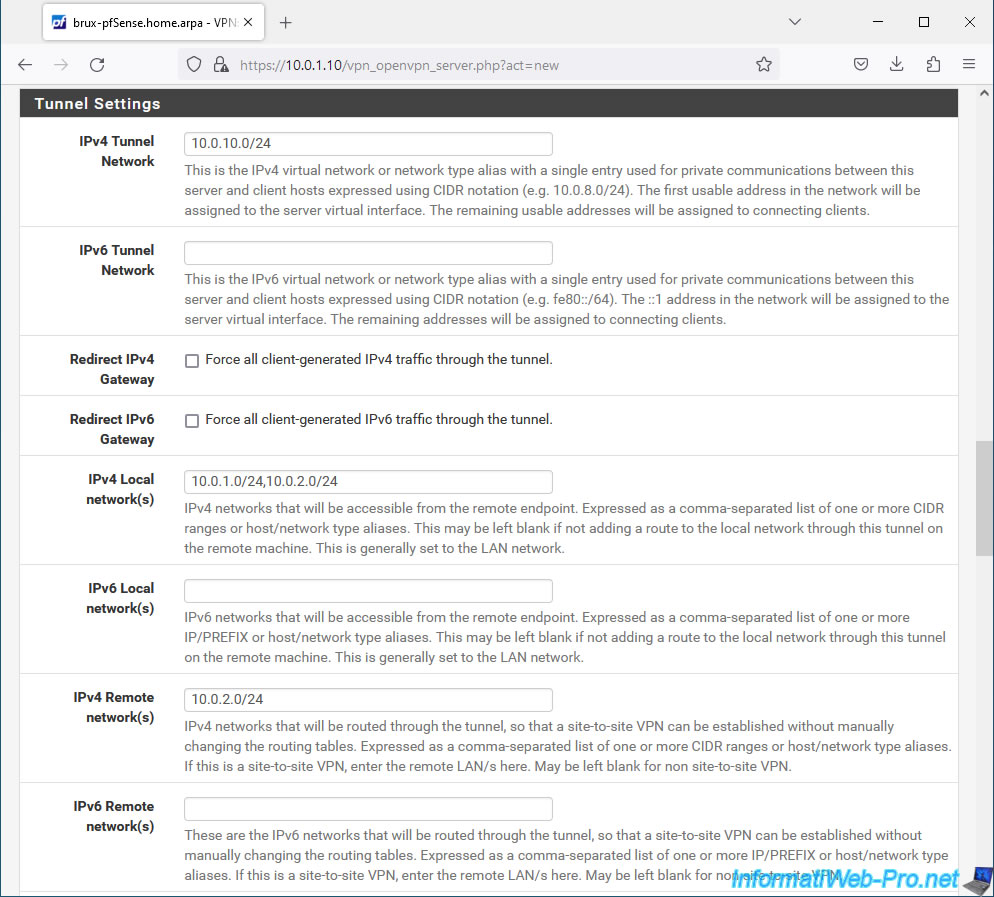

Dans la section "Tunnel Settings", renseignez ces 3 champs :

- IPv4 Tunnel Network : indiquez l'ID réseau qu'OpenVPN devra utiliser son tunnel VPN.

Cela ne concerne que le fonctionnement interne du tunnel OpenVPN. Autrement dit, les adresses IP qui seront distribuées aux pairs (serveur OpenVPN et clients OpenVPN). - IPv4 Local network(s) : indiquez les sous-réseaux utilisés sur tous vos sites physiques (celui où se trouve votre serveur OpenVPN, ainsi que ceux où se trouvent vos clients OpenVPN) en séparant ceux-ci par une virgule.

Dans notre cas, nous avons indiqué : 10.0.1.0/24,10.0.2.0/24. - IPv4 Remote network(s) : indiquez uniquement les sous-réseaux utilisés sur les sites où vous installerez un client OpenVPN.

Dans notre cas, nous avons indiqué "10.0.2.0/24". Ce qui correspond au réseau du site 2 (Paris).

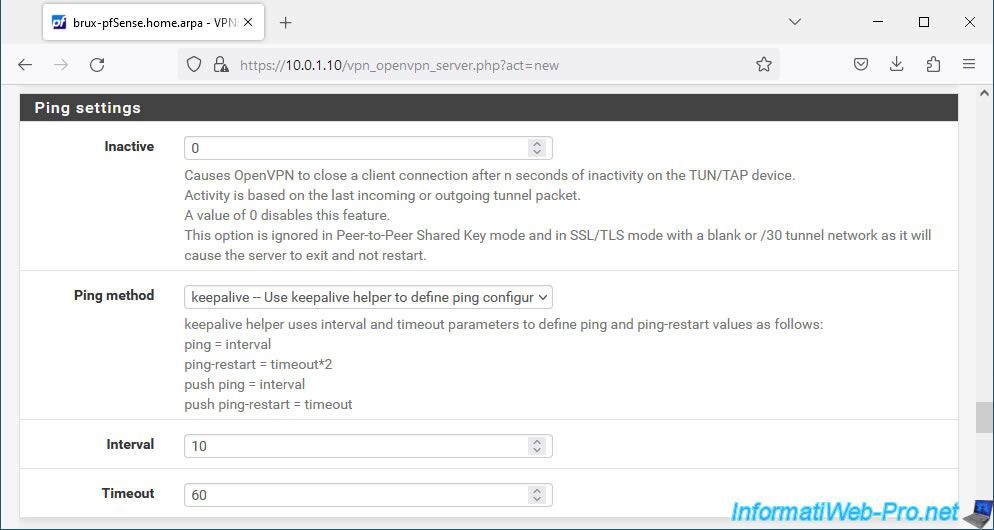

Dans la section "Ping settings", indiquez "0" dans la case "Inactive" pour désactiver l'expiration automatique du tunnel VPN.

Ainsi, une fois le tunnel VPN établi, il restera établi.

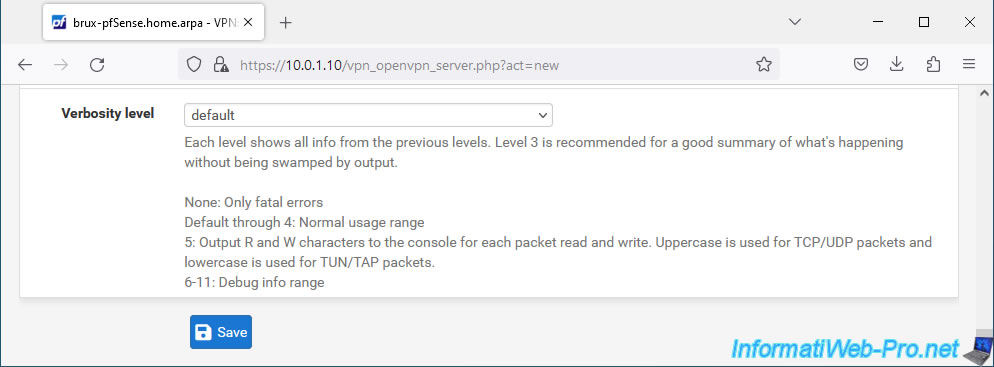

En bas de page, cliquez sur Save.

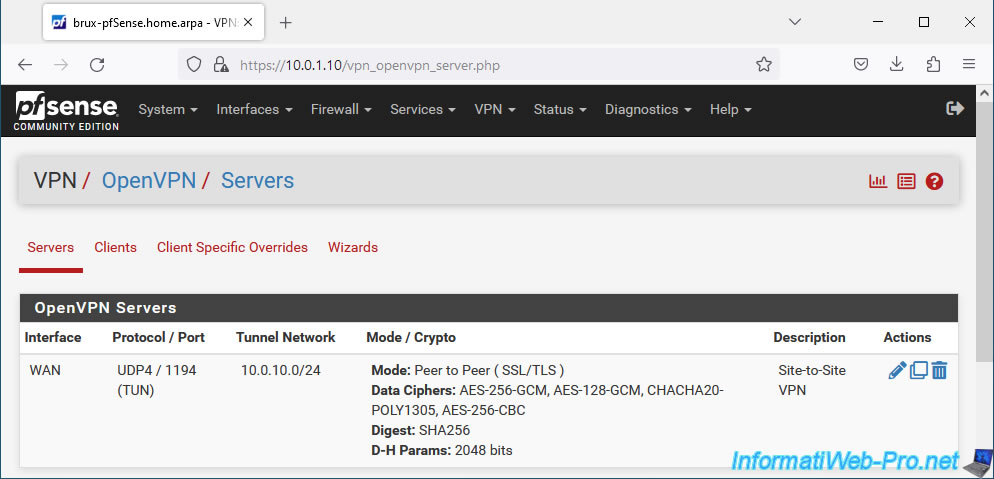

Votre serveur OpenVPN a été créé.

1.6. Ajouter une configuration spécifique par client OpenVPN

Comme vous l'avez vu précédemment, lorsque vous configurez votre serveur OpenVPN, vous devez lister tous les sous-réseaux utilisés par tous les clients OpenVPN qui se connecteront à celui-ci.

Néanmoins, pour qu'OpenVPN puisse router correctement le trafic réseau pour tel ou tel sous-réseau, vous devez ajouter une configuration spécifique par client OpenVPN pour indiquer quel sous-réseau est utilisé sur quel site physique.

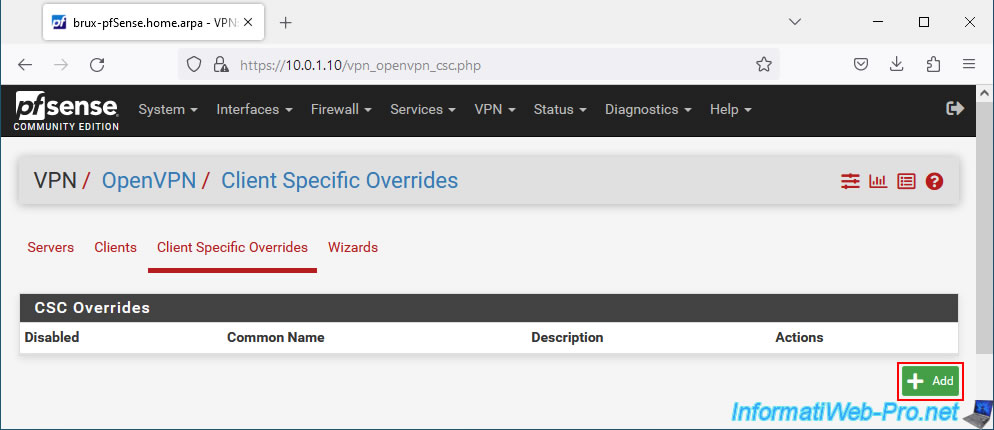

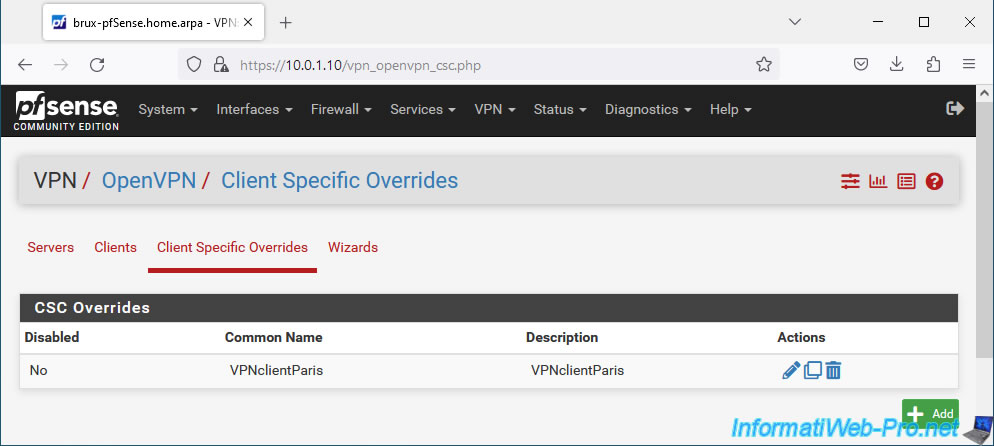

Pour cela, allez dans l'onglet "Client Specific Overrides" et cliquez sur : Add.

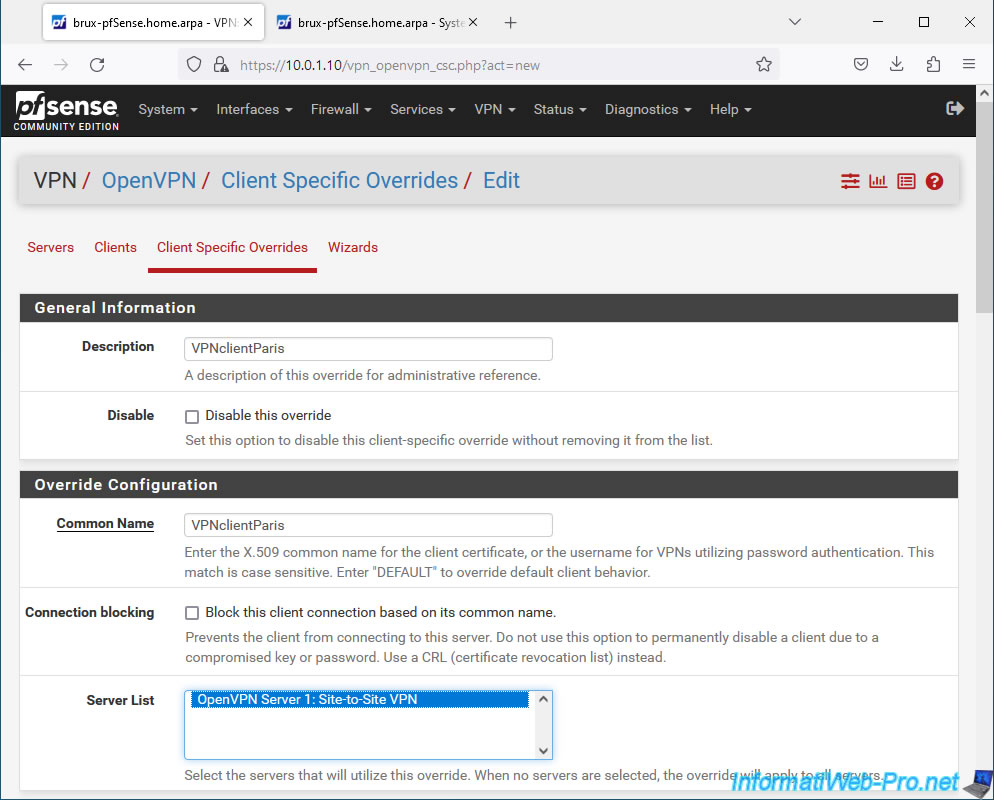

Pour commencer, indiquez :

- Description : un nom (à titre indicatif) pour que vous sachiez quel client OpenVPN sera concerné par cette configuration spécifique.

Dans notre cas, nous avons indiqué : VPNclientParis. - Common Name : indiquez le nom commun (Common Name) indiqué dans le certificat utilisateur créé pour le client OpenVPN concerné.

Dans notre cas : VPNclientParis.

En effet, c'est grâce au nom commun (CN) présent dans le certificat utilisé par le client OpenVPN que le serveur OpenVPN saura quelle configuration spécifique utiliser pour ce client et router les paquets correctement. - Server List : sélectionnez le serveur OpenVPN pour lequel cette configuration sera appliquée.

Dans notre cas : OpenVPN Server 1 : Site-to-Site VPN.

Par défaut, tous les serveurs OpenVPN existants seront utilisés si vous ne sélectionnez aucun serveur dans cette liste.

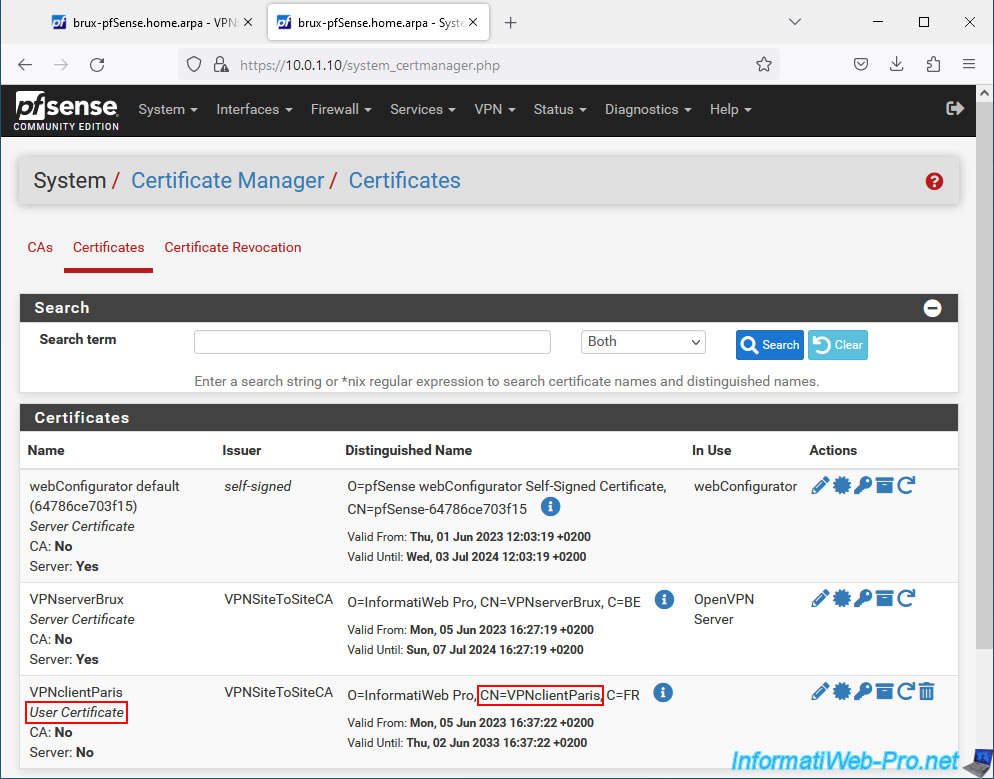

Pour trouver le nom commun à indiquer pour un client OpenVPN, ouvrez un nouvel onglet et allez dans : System -> Certificate Manager -> Cerificates.

Repérez les certificats de type "User Certificate" (indiqué dans la colonne "Name"), puis repérez la valeur indiquée comme nom commun (CN) pour celui-ci.

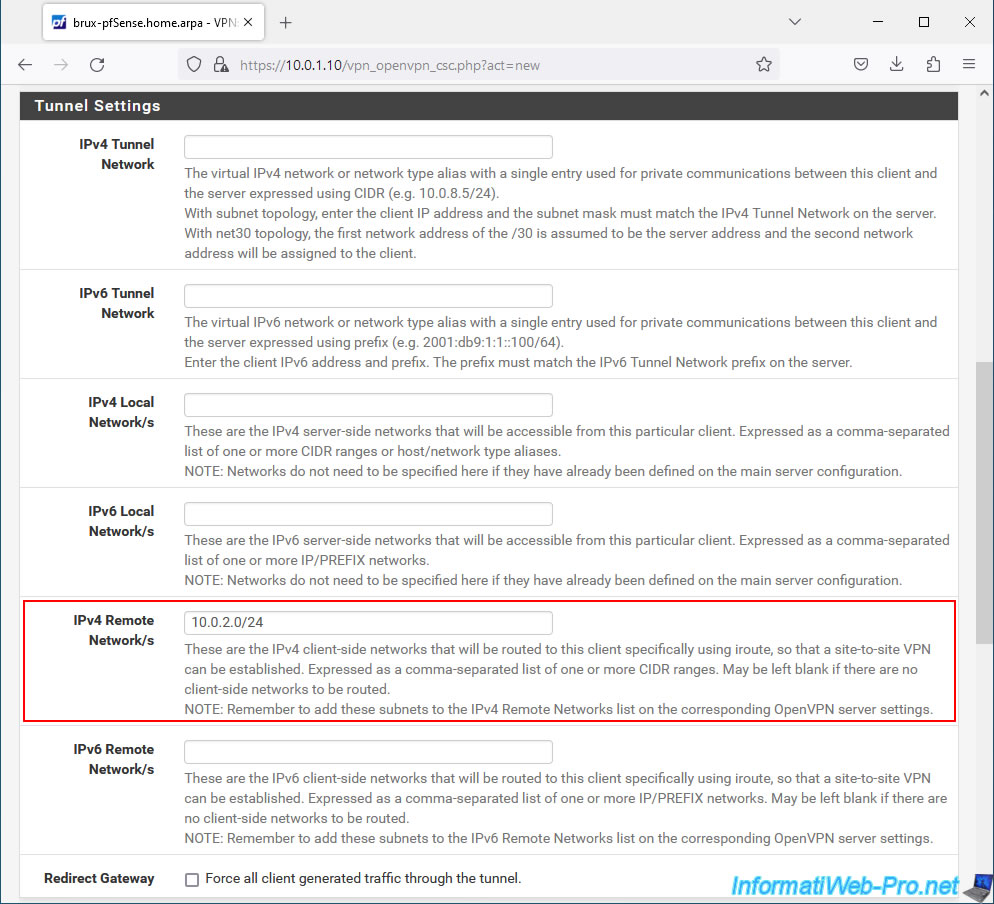

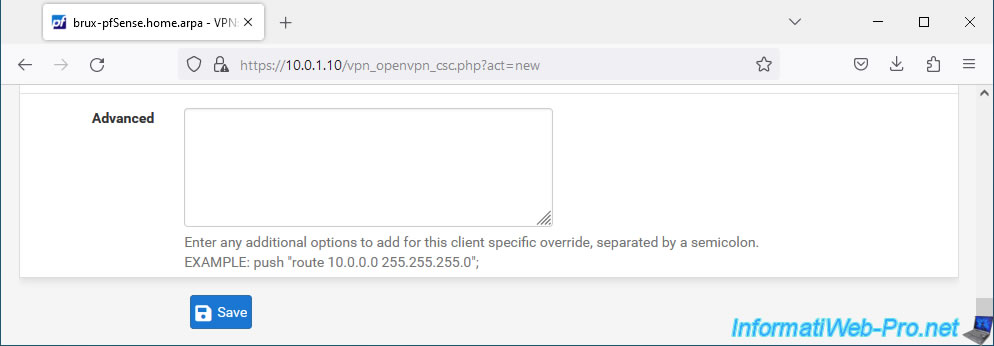

Ensuite, dans la section "Tunnel Settings" de la configuration spécifique d'un client, indiquez le sous-réseau utilisé sur le site client concerné par le client VPN référencé ci-dessus.

Dans notre cas, nous créons une configuration spécifique pour le futur client OpenVPN de Paris.

Donc, nous indiquons le sous-réseau "10.0.2.0/24" utilisé sur le site 2 (Paris) dans la case "IPv4 Remote Network(s)".

En bas de page, cliquez sur Save.

La configuration spécifique pour le futur client OpenVPN de Paris apparait.

Important : si vous avez plusieurs sites physiques où vous souhaitez installer un client OpenVPN, n'oubliez pas de créer une configuration spécifique par client OpenVPN.

Partager ce tutoriel

A voir également

-

Pare-feu 25/6/2025

pfSense 2.6 - 1:1 NAT (mappage d'adresses IP)

-

Pare-feu 28/5/2025

pfSense 2.6 - Créer et utiliser des VLANs

-

Pare-feu 23/5/2025

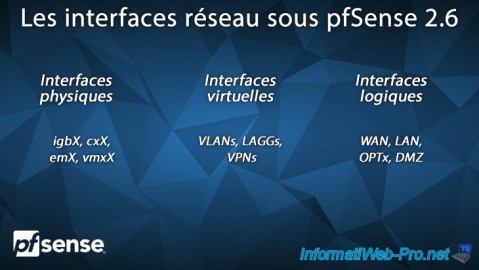

pfSense 2.6 - Les interfaces réseau

-

Pare-feu 9/7/2025

pfSense 2.6 - Sécuriser l'interface web en HTTPS

Pas de commentaire