Créer un tunnel VPN site à site (S2S) via OpenVPN sécurisé avec SSL/TLS (mode L3) sous pfSense 2.6

- Pare-feu

- pfSense

- 17 septembre 2025 à 09:32

-

- 3/6

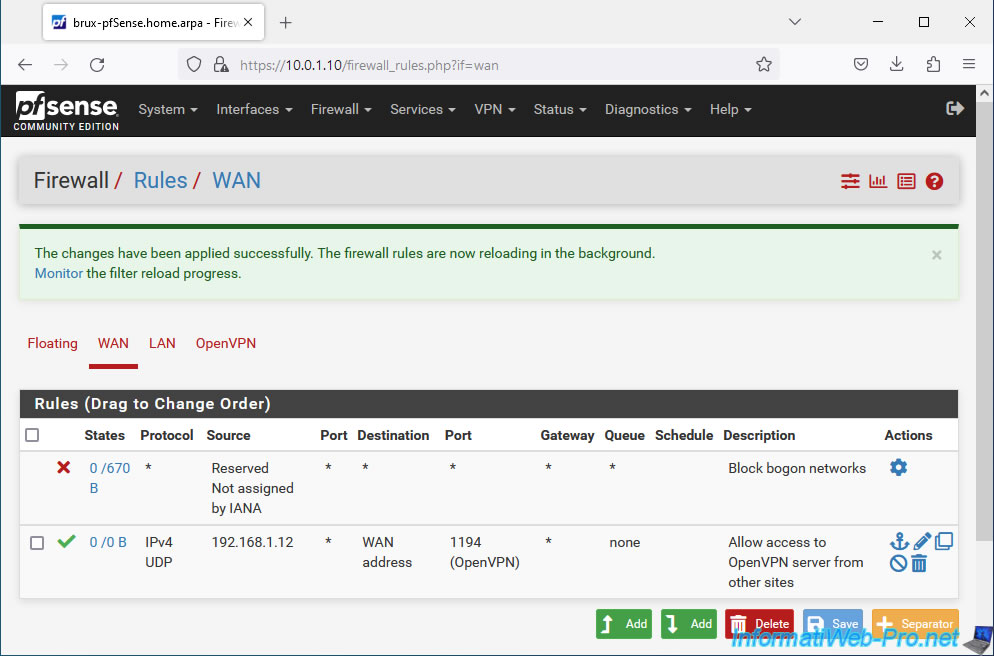

1.7. Autoriser l'accès au serveur OpenVPN depuis l'interface WAN sur le site 1 (Bruxelles)

Pour que vos clients OpenVPN puissent se connecter à votre serveur OpenVPN, vous devez ajouter une règle dans le pare-feu de pfSense sur le site où vous avez installé votre serveur OpenVPN.

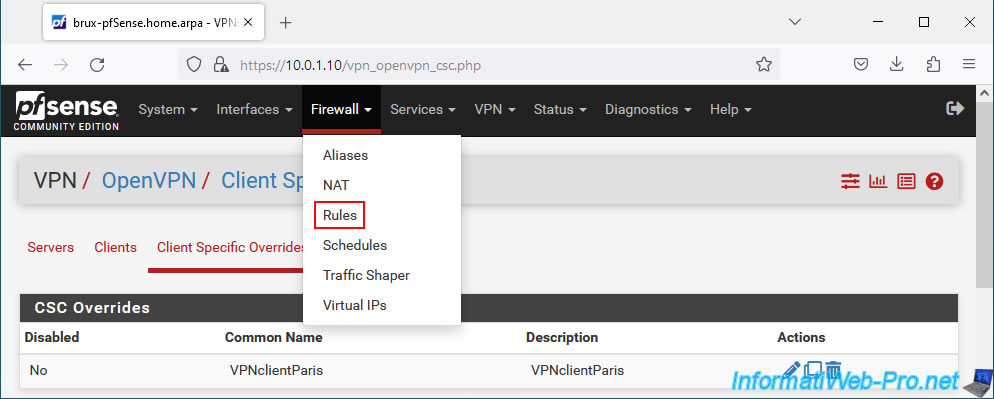

Pour cela, allez dans : Firewall -> Rules.

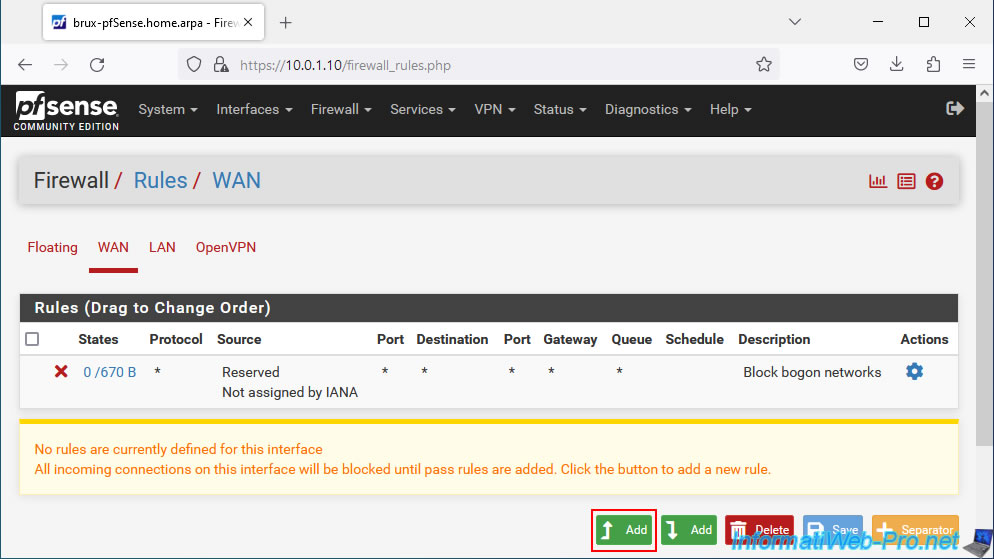

Allez dans l'onglet "WAN" (étant donné que le serveur OpenVPN doit être accessible depuis Internet) et cliquez sur : Add.

Attention : si vous voyez la règle "RFC 1918 networks" apparaitre dans l'onglet "WAN" et que pfSense utilise une adresse IP privée (locale) pour son interface WAN, vous devrez d'abord désactiver l'option "Block private networks and loopback addresses" en bas de la page "Interfaces -> WAN".

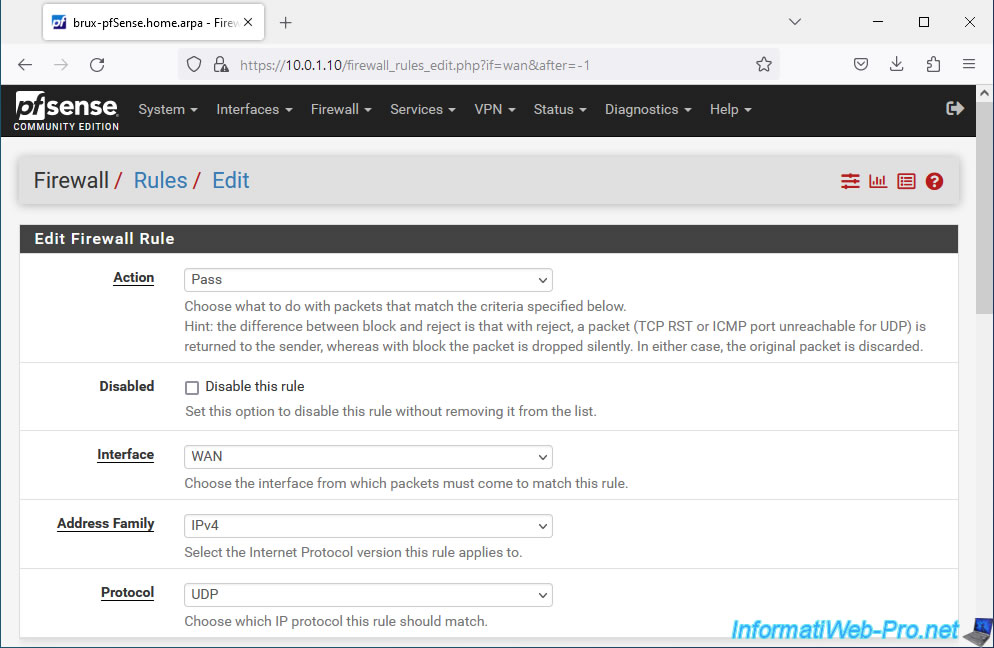

Sur la page "Edit Firewall Rule" qui s'affiche, configurez ceci :

- Action : Pass. Pour autoriser le trafic réseau.

- Interface : WAN. Pour autoriser l'accès au serveur OpenVPN depuis Internet.

- Address Family : IPv4. Si votre entreprise possède une adresse IPv4 publique.

- Protocol : UDP. OpenVPN utilise le protocole UDP sur le port 1194.

Ensuite, indiquez ceci :

- Source : sélectionnez host or alias si un seul site client doit pouvoir se connecter à votre serveur OpenVPN et que le site distant où est installé le client OpenVPN possède une adresse IP publique statique (fixe).

Ensuite, indiquez l'adresse IP publique du site distant où le client OpenVPN est installé.

Dans le cas contraire, sélectionnez "Any" dans la liste pour que n'importe quelle machine puisse tenter de se connecter à votre serveur OpenVPN.

Notez que le client OpenVPN devra utiliser la bonne clé LTS et un certificat valide dans votre cas pour que cela fonctionne. - Destination : sélectionnez "WAN address" (ce qui correspond à l'adresse IP de l'interface WAN de pfSense).

- Destination Port Range : sélectionnez le port "OpenVPN (1194)" dans les 2 listes (From / To).

- Description : indiquez une description à titre indicatif.

Dans notre cas : Allow access to OpenVPN server from other sites.

Puis, cliquez sur Save.

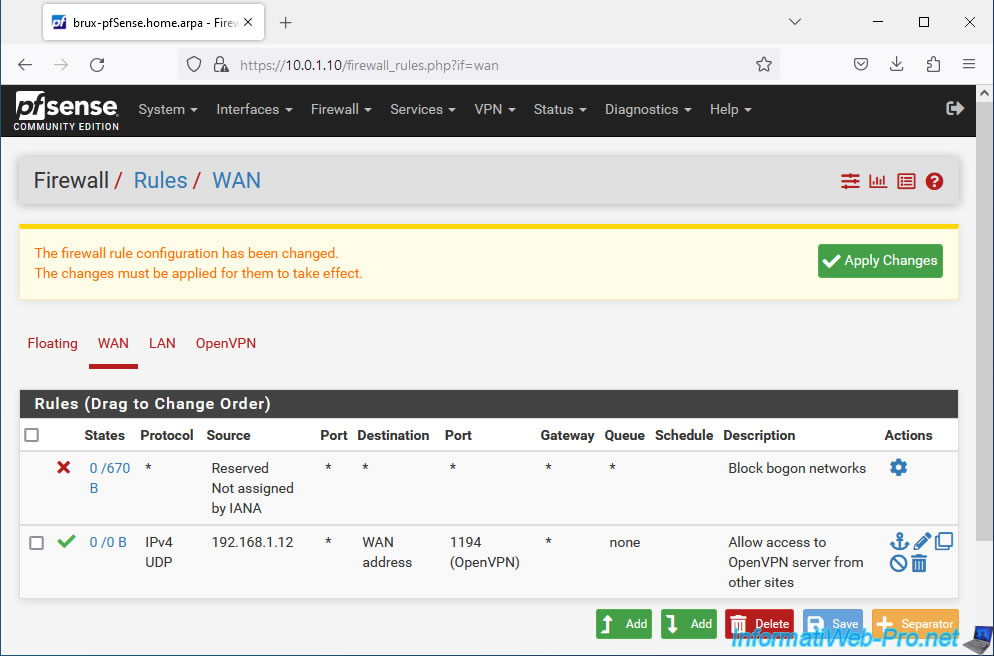

Cliquez sur : Apply Changes.

La règle a été appliquée sur le pare-feu.

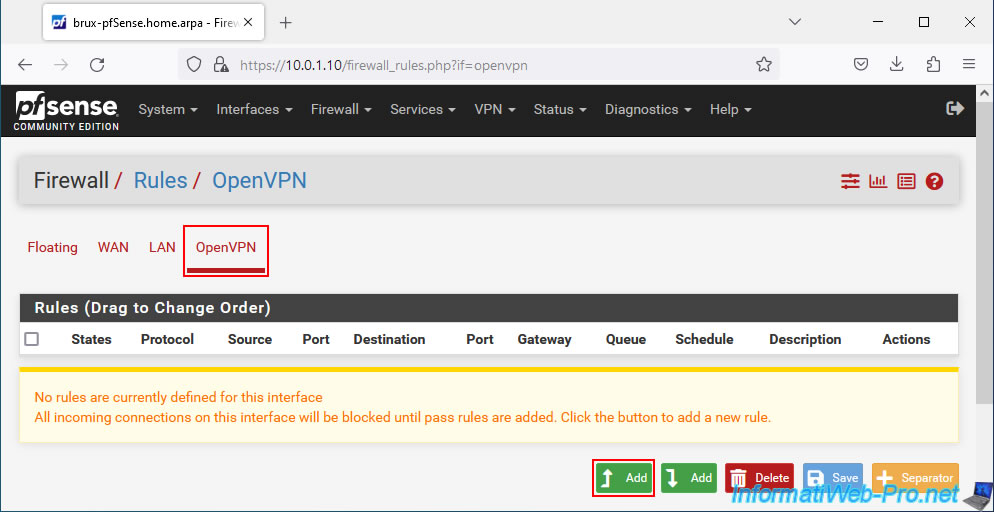

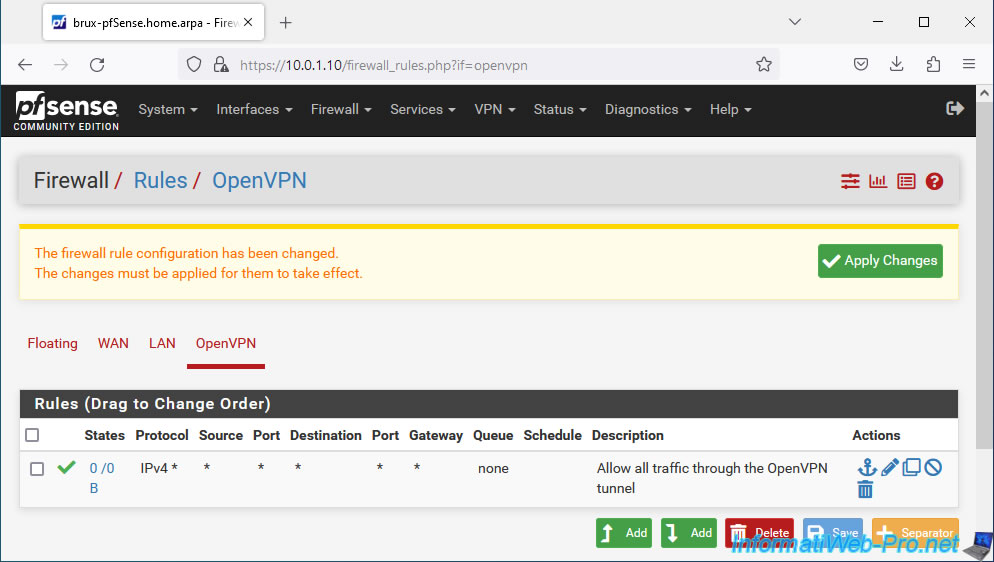

1.8. Autoriser le trafic réseau dans le tunnel OpenVPN vers le site 1 (Bruxelles)

Pour autoriser le trafic réseau dans le tunnel OpenVPN vers le site 1 (Bruxelles) où se trouve le serveur OpenVPN, allez dans l'onglet "OpenVPN" du pare-feu et cliquez sur : Add.

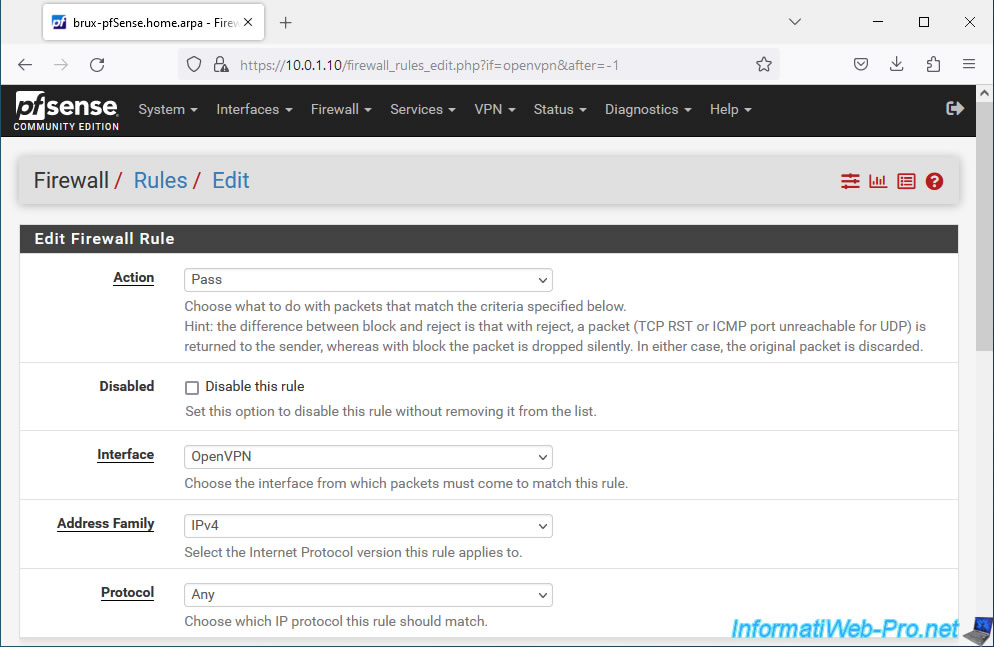

Autoriser tout le trafic réseau IPv4 sur l'interface OpenVPN :

- Action : Pass.

- Interface : OpenVPN.

- Address Family : IPv4.

- Protocol : Any. Permet d'autoriser tous les protocoles existants (TCP, UDP, ICMP, ...).

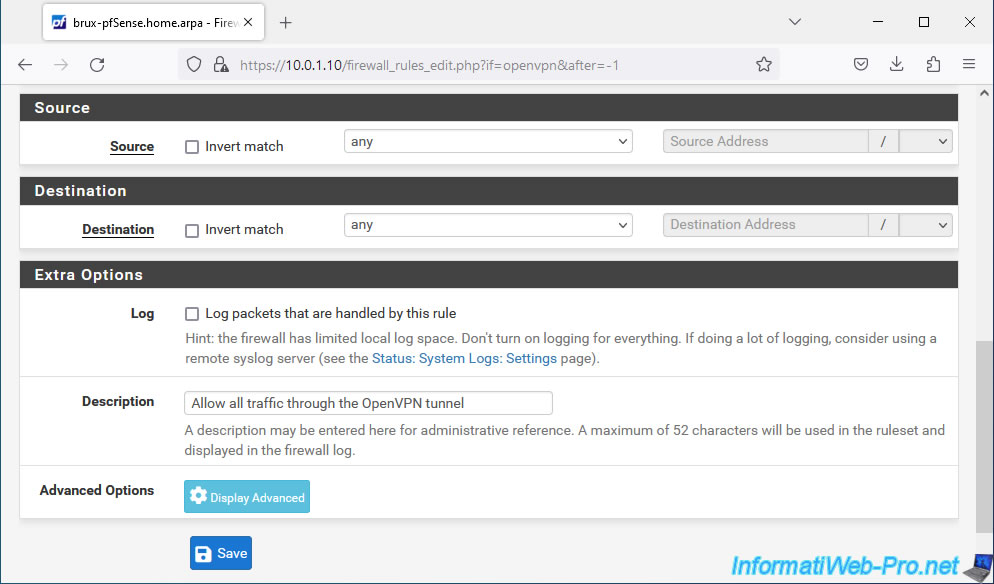

Autorisez tout le trafic réseau à l'intérieur du tunnel OpenVPN. Peu importe la source et la destination.

Pour cela, sélectionnez "Any" pour la source et la destination.

Ensuite, indiquez une description à titre indicatif.

Par exemple : Allow all traffic through the OpenVPN tunnel.

Cliquez sur Save.

Cliquez sur : Apply Changes.

La règle du pare-feu a été ajoutée.

Partager ce tutoriel

A voir également

-

Pare-feu 13/8/2025

pfSense 2.6 - Créer un portail captif

-

Pare-feu 12/9/2025

pfSense 2.6 - Créer un tunnel VPN site à site (S2S) via OpenVPN sécurisé avec une clé partagée (PSK)

-

Pare-feu 18/6/2025

pfSense 2.6 - Gérer la qualité de service (QoS)

-

Pare-feu 29/8/2025

pfSense 2.6 - Implémenter du Multi-WAN (Dual-WAN)

Pas de commentaire