- Pare-feu

- pfSense

- 09 juillet 2025 à 09:48

-

- 1/2

Lorsque vous installez pfSense, un certificat SSL auto-signé est utilisé par défaut pour "sécuriser" la connexion à son interface web.

Néanmoins, comme avec n'importe quel certificat auto-signé, votre navigateur web vous affichera un avertissement de sécurité à chaque fois que vous accéderez à l'interface web de pfSense.

Dans ce tutoriel, vous verrez comment remplacer ce certificat SSL auto-signé par un certificat valide émanant de votre autorité de certification (CA) installée sous Windows Server.

- Avertissement dû au certificat auto-signé de pfSense

- Changer le nom d'hôte et le domaine utilisés par pfSense

- Configurer votre serveur DNS local pour le nom de domaine de pfSense

- Créer la demande de signature de certificat (CSR)

- Soumettre la demande de certificat à votre autorité de certification (CA)

- Importer le nouveau certificat sous pfSense

- Configurer l'interface web de pfSense pour utiliser le nouveau certificat

1. Avertissement dû au certificat auto-signé de pfSense

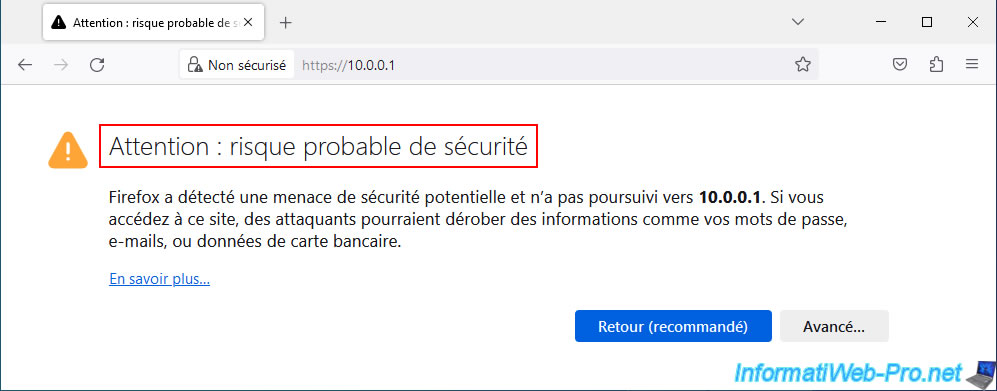

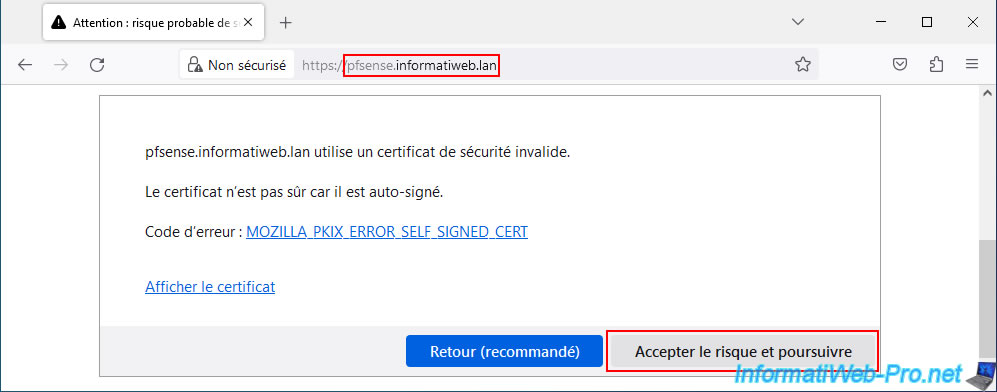

Lorsque vous tentez d'accéder à l'interface web de pfSense via Mozilla Firefox, cet avertissement apparait : "Attention : risque probable de sécurité".

Cliquez sur : Avancé.

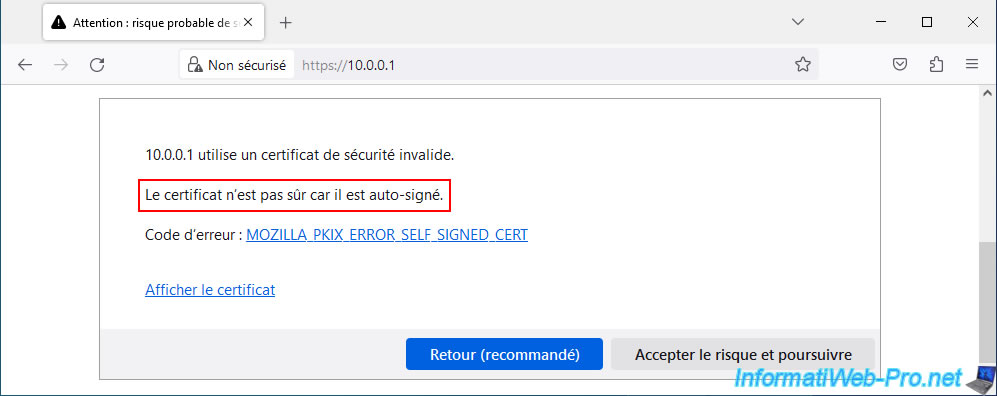

Comme Mozilla Firefox vous l'indique, le certificat utilisé par défaut est auto-signé.

Plain Text

Le certificat n'est pas sûr car il est auto-signé.

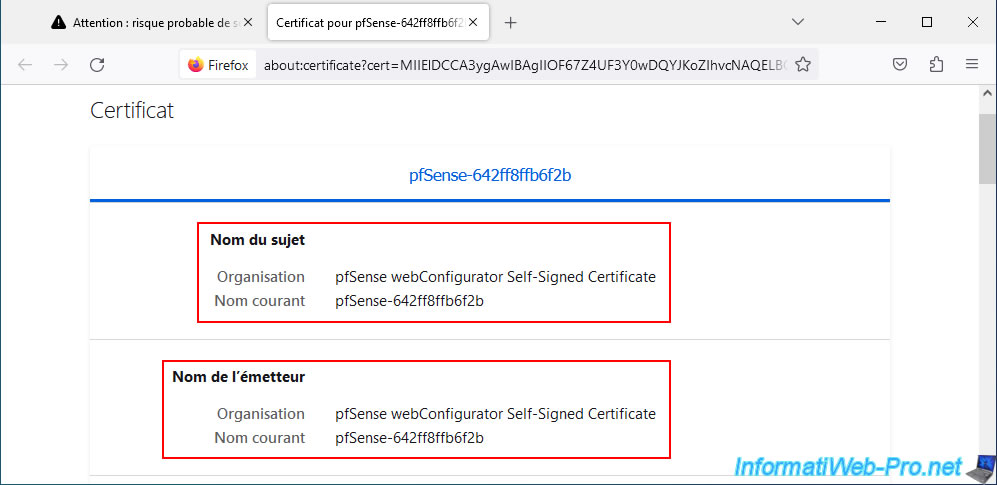

Cliquez sur : Afficher le certificat.

Comme vous pouvez le voir, le sujet (à qui est destiné le certificat) est émis par lui-même.

Ce qui prouve que ce certificat est auto-signé.

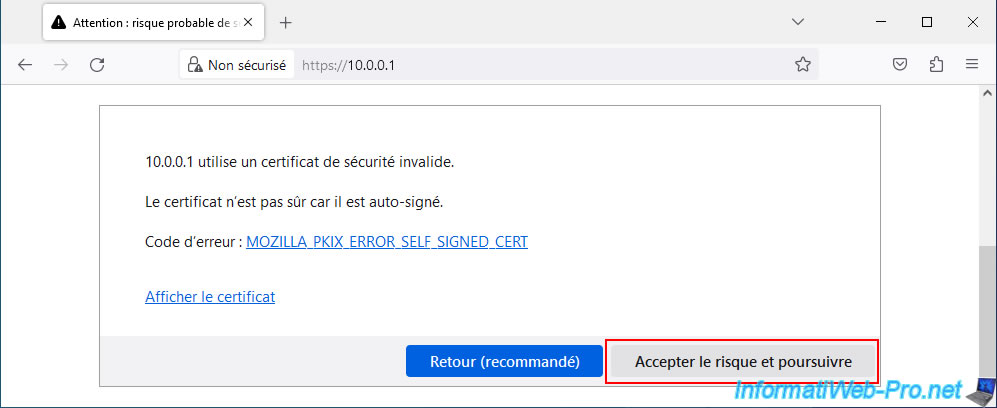

Pour le moment, cliquez sur : Accepter le risque et poursuivre.

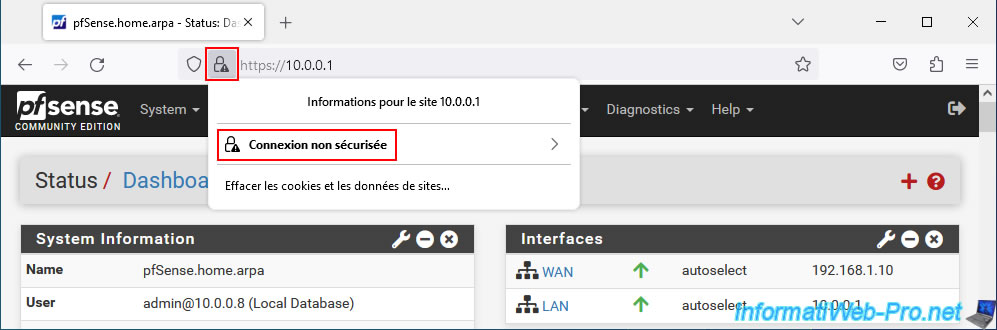

Pour le moment, vous pouvez voir qu'un triangle apparait sur le cadenas présent dans la barre d'adresse.

Si vous cliquez sur celui-ci, Mozilla Firefox vous indiquera "Connexion non sécurisée".

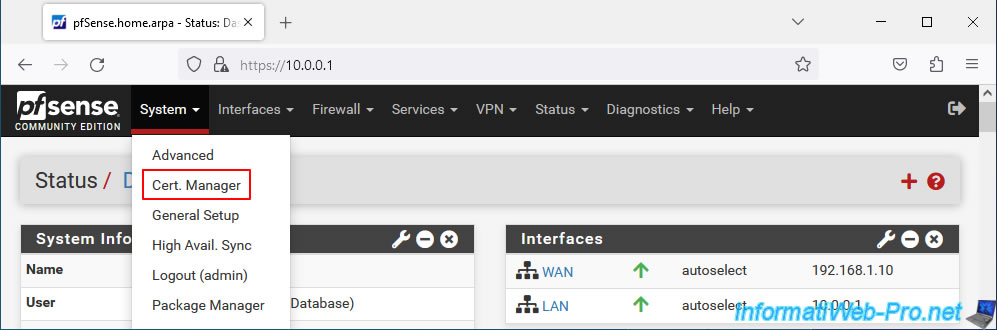

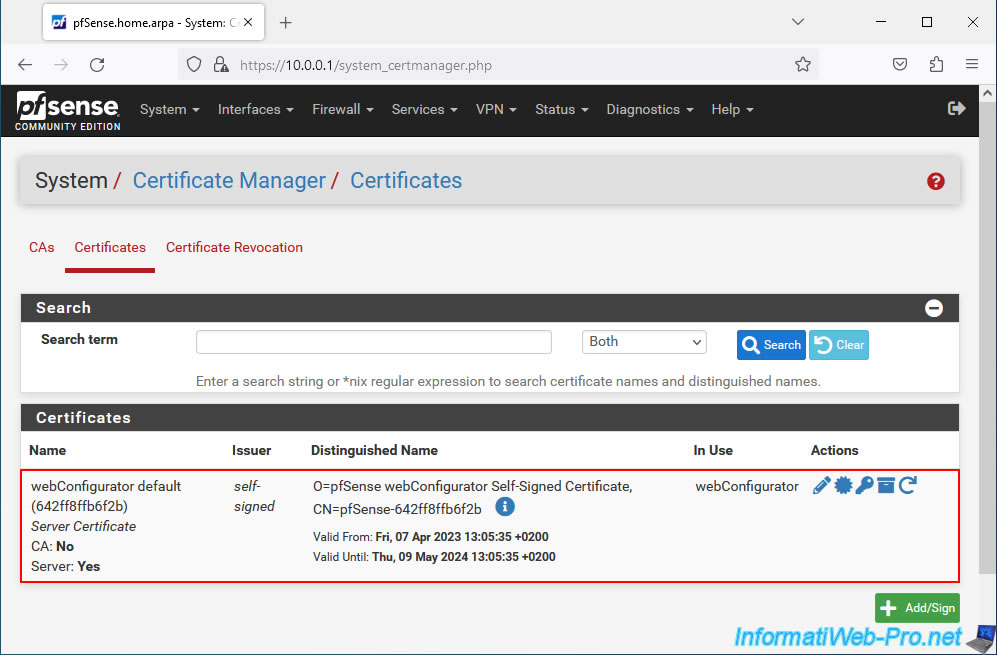

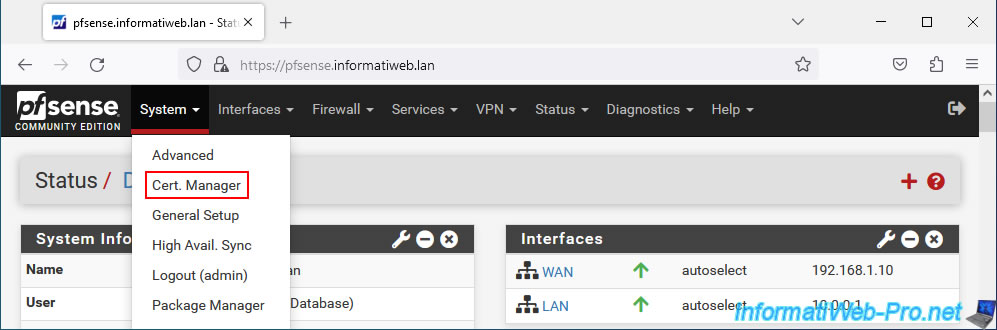

Allez dans : System -> Cert. Manager.

Dans l'onglet "Certificates", vous verrez qu'un certificat "webConfigurator default" existe déjà et que celui-ci est auto-signé (self-signed).

2. Changer le nom d'hôte et le domaine utilisés par pfSense

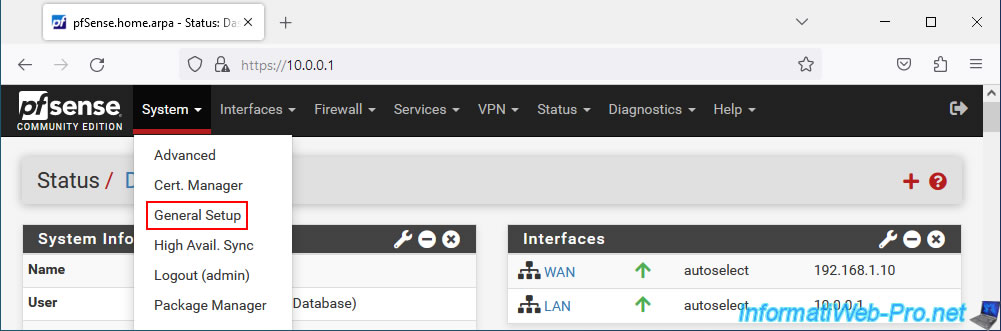

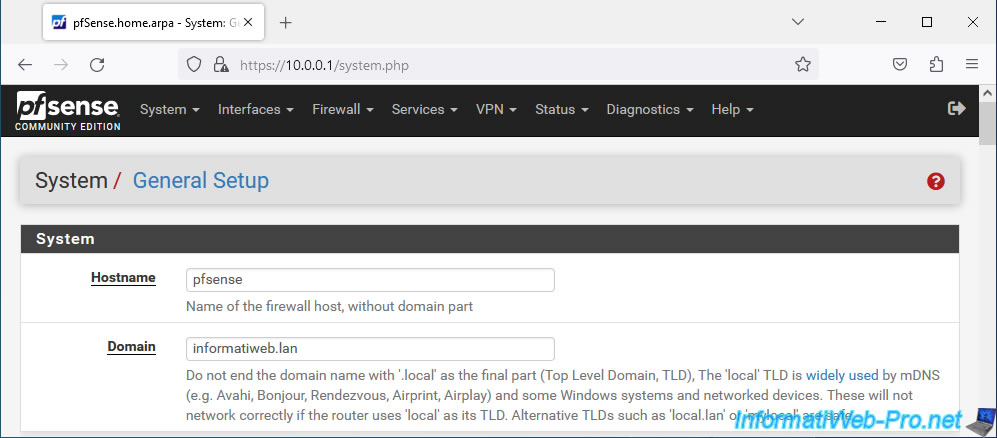

Pour changer le nom d'hôte et le domaine utilisés par pfSense, allez dans : System -> General Setup.

Dans la section "System", configurez les paramètres :

- Hostname : pour le nom d'hôte. Par exemple : pfsense.

- Domain : le nom d'hôte utilisé localement dans votre entreprise.

Dans notre cas : informatiweb.lan.

Ce qui signifie que cette machine pfSense sera accessible via le nom de domaine FQDN "pfsense.informatiweb.lan" (à configurer manuellement sur votre serveur DNS local).

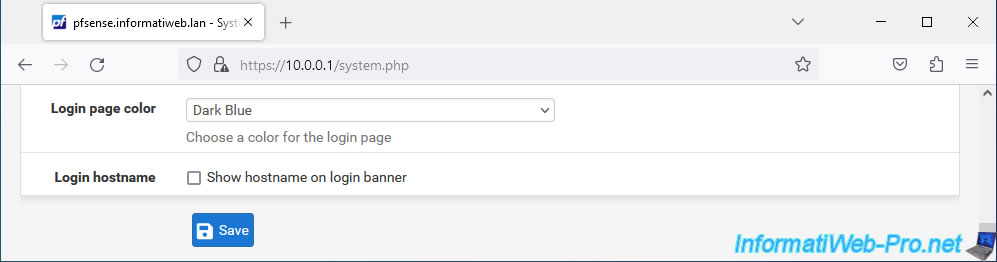

En bas de page, cliquez sur Save.

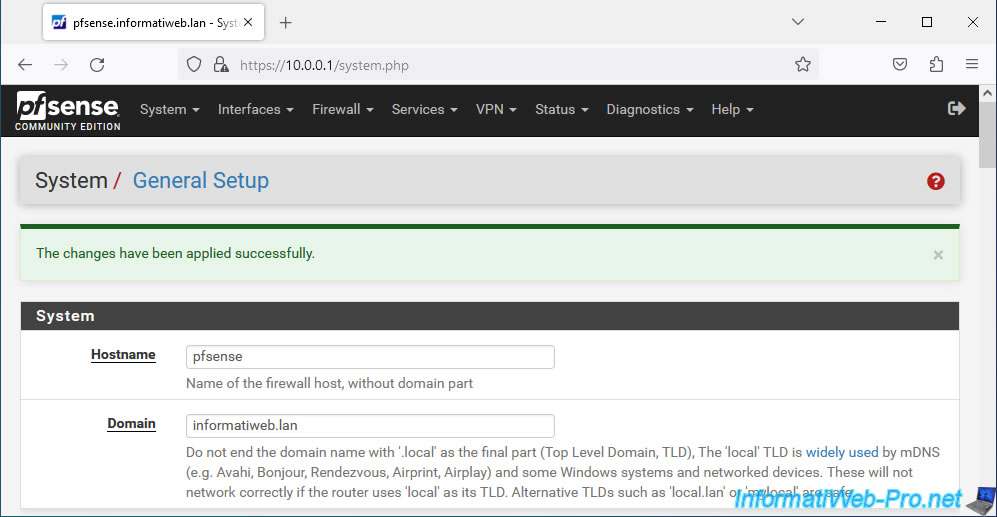

Les modifications ont été enregistrées.

3. Configurer votre serveur DNS local pour le nom de domaine de pfSense

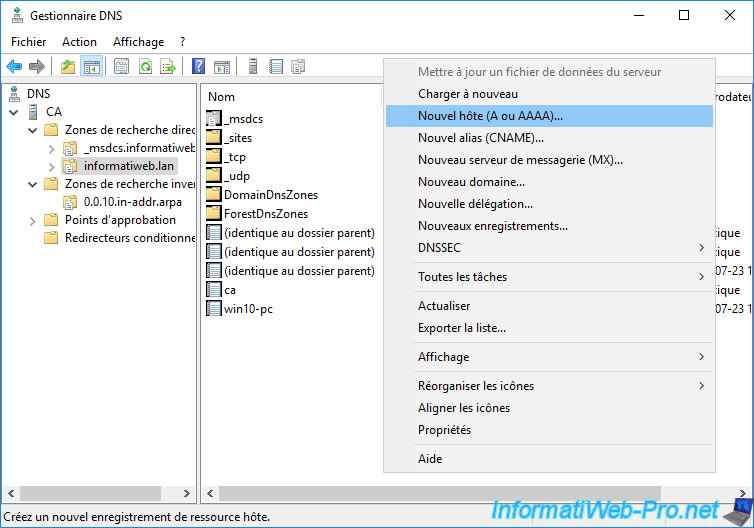

Pour ce tutoriel, nous avons utilisé un serveur DNS local sous Windows Server.

Pour configurer ce serveur DNS local, ouvrez le gestionnaire DNS et allez dans votre zone de recherche directe.

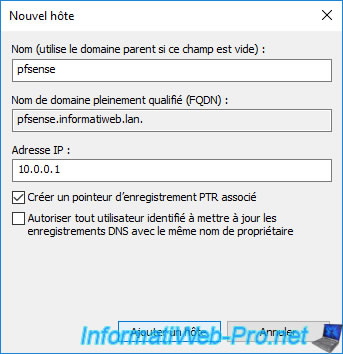

Ensuite, faites un clic droit "Nouvel hôte (A ou AAAA)".

Note : l'autorité de certification utilisée dans notre cas est une autorité de certification d'entreprise installée sous Windows Server.

Ce qui nécessite un domaine Active Directory et donc un serveur DNS local.

Indiquez uniquement le nom d'hôte de votre machine pfSense, ainsi que l'adresse IP de cette machine.

Ensuite, cliquez sur : Ajouter un hôte.

Note : la case "Créer un pointeur d'enregistrement PTR associé" permet de créer le pointeur associé dans la zone de recherche inversée (si elle existe) pour la résolution DNS inverse (IP vers nom de domaine DNS).

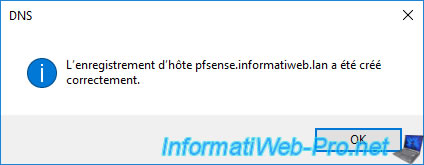

L'enregistrement d'hôte a été créé.

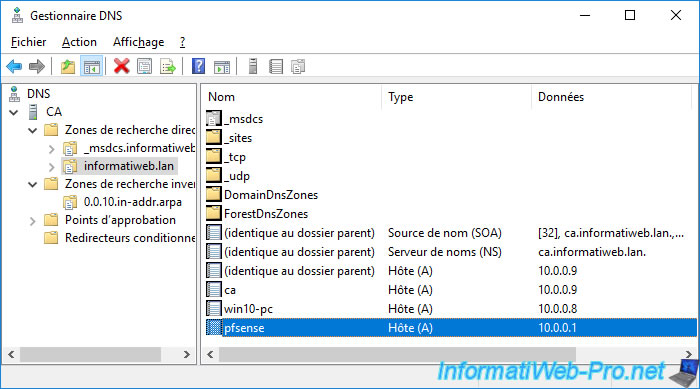

L'enregistrement DNS a été créé dans la zone de recherche directe.

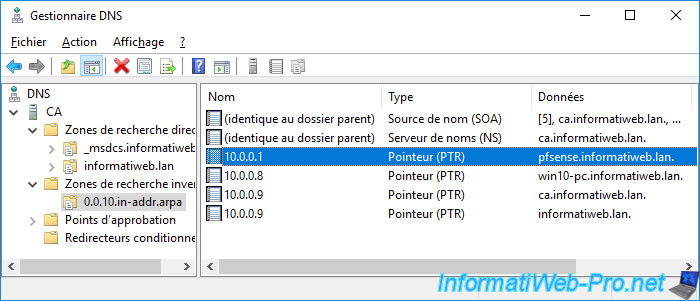

Idem pour le pointeur (PTR) dans la zone de recherche inversée (si applicable).

4. Créer la demande de signature de certificat (CSR)

Maintenant que votre nom de domaine local est configuré pour pfSense, accédez à celui-ci et ignorez à nouveau l'avertissement dû au certificat SSL auto-signé.

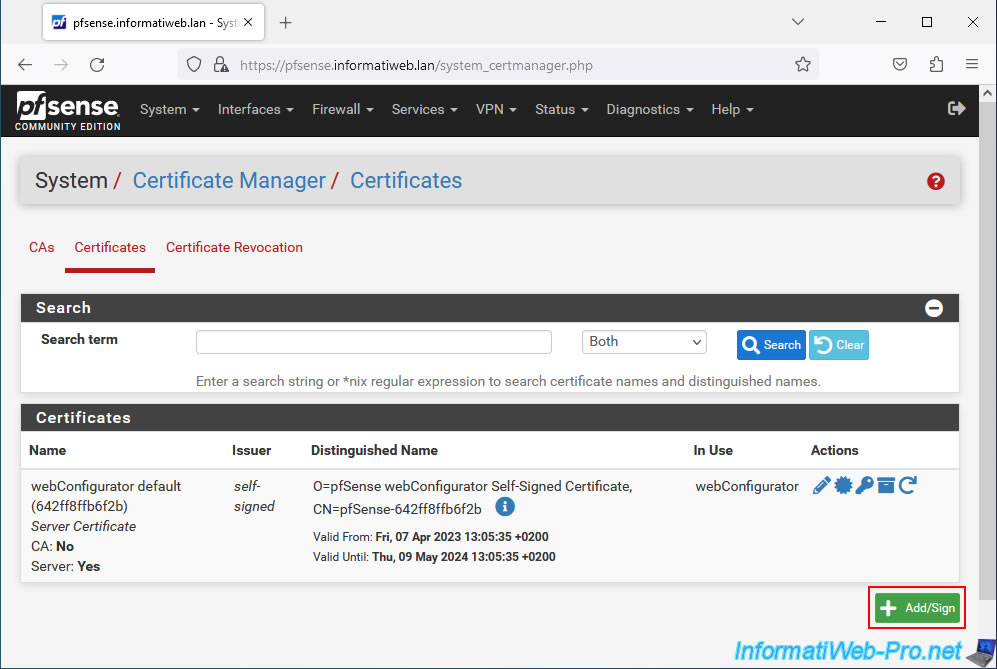

Allez dans : System -> Cert. Manager.

Dans l'onglet "Certificates", cliquez sur : Add/Sign.

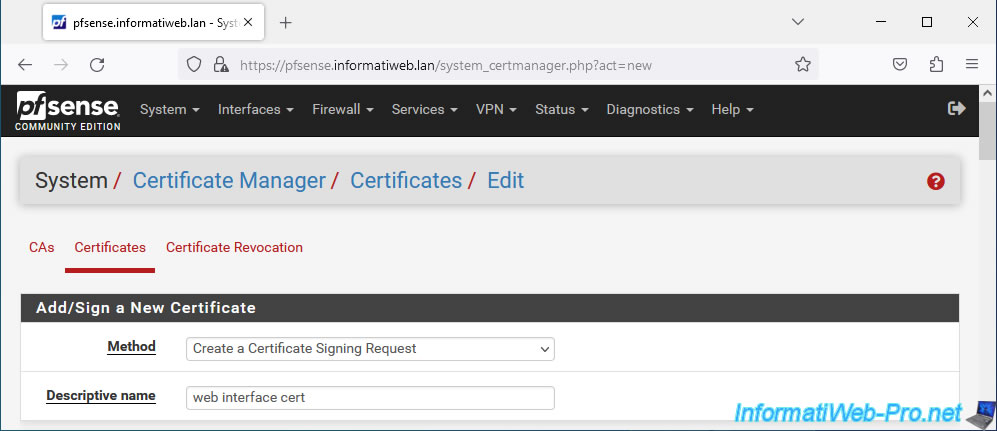

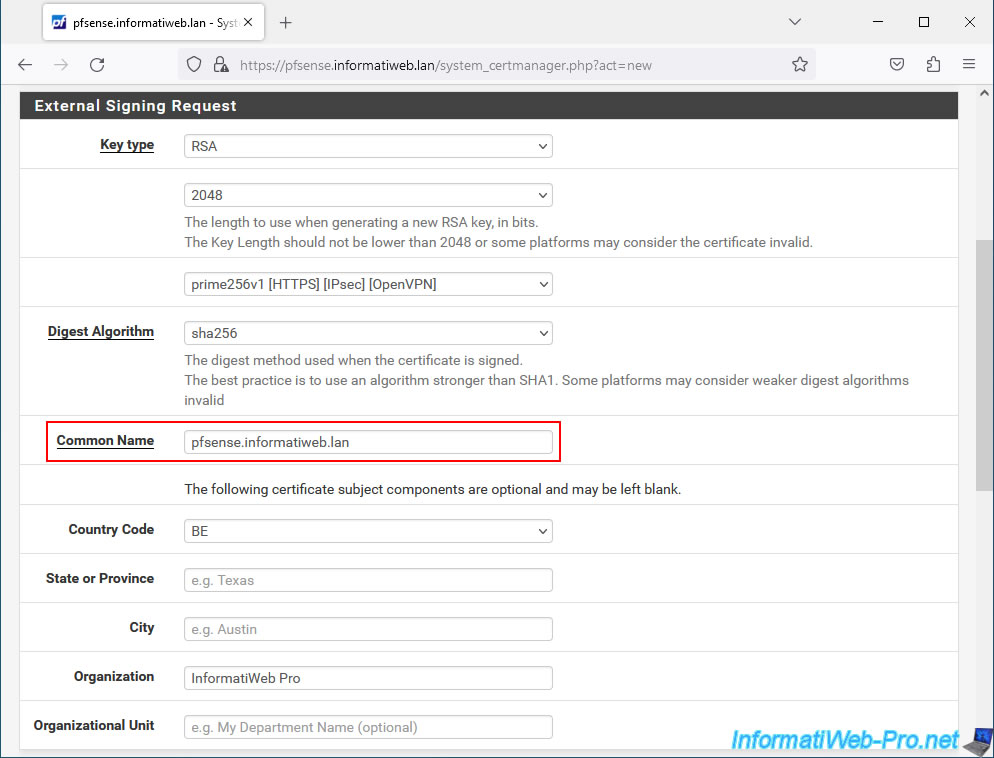

Choisissez "Method : Create a Certificate Signing Request" et indiquez "web interface cert" comme nom (Descriptive name).

Indiquez le nom de domaine complet de votre machine pfSense dans la case "Common Name".

Dans notre cas : pfsense.informatiweb.lan.

Pour le type de clé (Key type) et l'algorithme digest (Digest Algorithm) à utiliser, laissez ceux-ci par défaut si vous ne savez pas quoi utiliser.

En effet, par défaut, ce sont les valeurs recommandées actuellement.

Les autres champs (Country Code, Organization, ...) sont facultatifs et vous permettent d'ajouter des informations concernant votre entreprise.

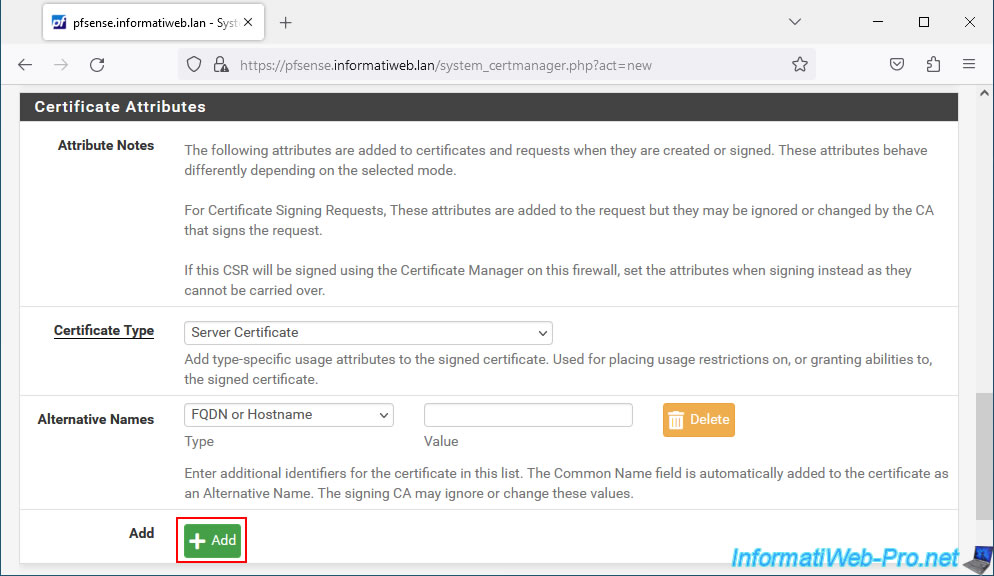

Dans la section "Certificates Attributes", configurez ces paramètres :

- Certificate Type : Server Certificate.

Pour sécuriser l'interface graphique de pfSense (GUI), vous devez utiliser un certificat de type "serveur". - Alternative Names : permet d'indiquer des noms alternatifs (comme le nom d'hôte (nom court), l'adresse IP, ... de la machine pfSense).

Cliquez sur le bouton "Add".

Source : Certificate Management - Certificate Settings | pfSense Documentation.

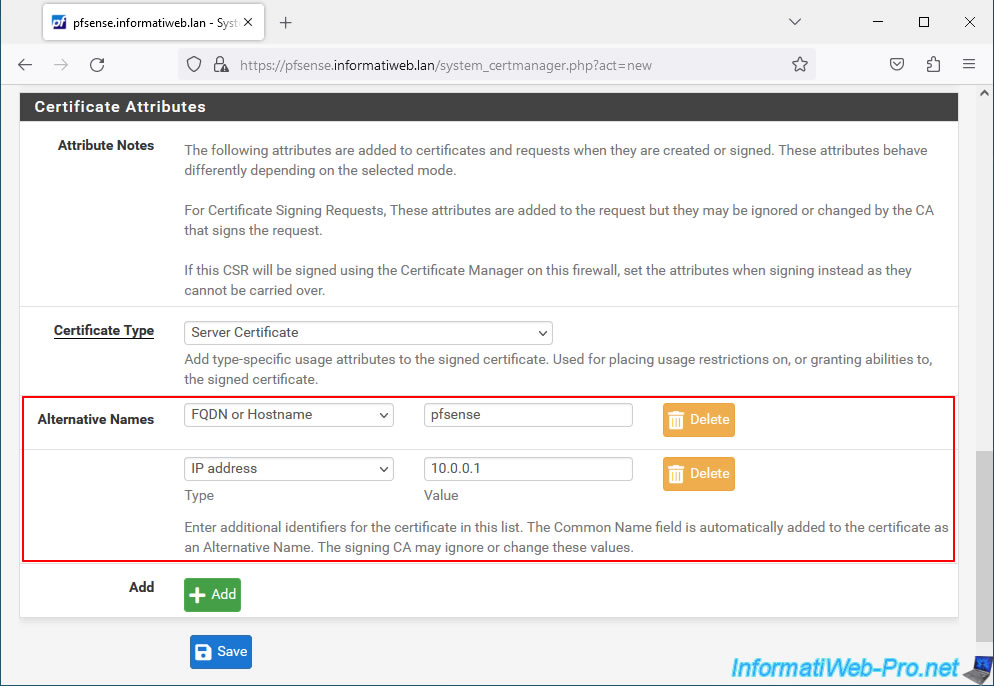

Pour les noms alternatifs (Alternative Names), indiquez :

- FQDN or Hostname - pfsense.

Correspond au nom d'hôte de votre machine pfSense. - IP address - 10.0.0.1.

Correspond à son adresse IP.

Ensuite, cliquez sur Save.

Source : Certificate Properties - Subject Alternative Name | pfSense Documentation.

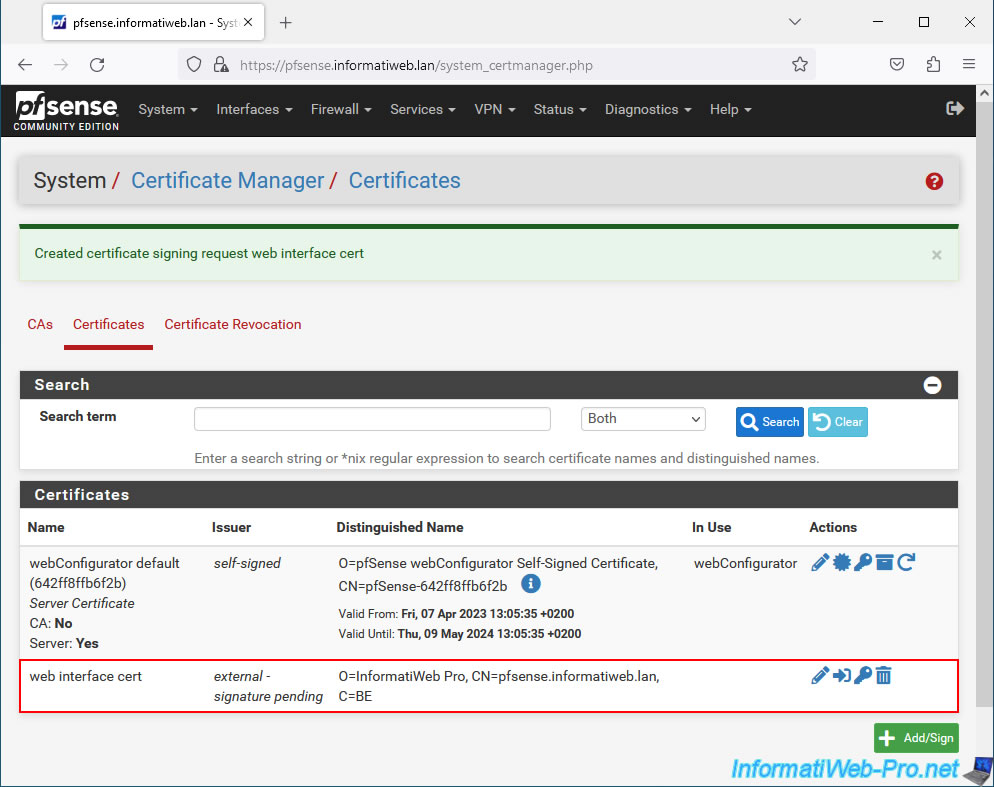

La demande de signature de certificat a été créée sur votre machine pfSense.

Plain Text

Created certificate signing request web interface cert.

Partager ce tutoriel

A voir également

-

Pare-feu 2/7/2025

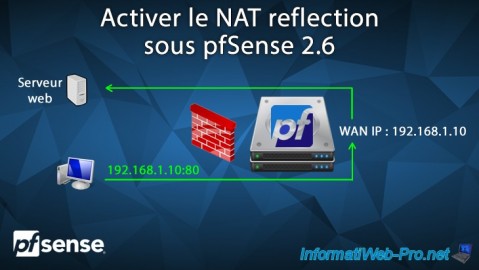

pfSense 2.6 - Activer le NAT reflection

-

Pare-feu 25/7/2025

pfSense 2.6 - Créer et gérer des alias

-

Pare-feu 6/6/2025

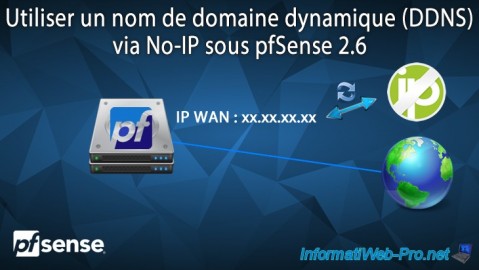

pfSense 2.6 - DDNS (DNS dynamique)

-

Pare-feu 20/6/2025

pfSense 2.6 - NAT (redirection de ports)

Vous devez être connecté pour pouvoir poster un commentaire