- Windows Server

- 15 septembre 2023 à 17:39

-

- 1/5

Dans votre entreprise, il est important de sécuriser la connexion à vos différents serveurs et services pour éviter qu'une personne mal intentionnée ne puisse récupérer ou modifier des informations sensibles transitant via le réseau.

Pour cela, vous devrez créer une autorité de certification (AC ou CA en anglais) pour pouvoir sécuriser gratuitement ceux-ci grâce à des certificats que vous émettrez (délivrerez) via celle-ci.

- Qu'est-ce qu'une autorité de certification (AC) ?

- Autorité de certification autonome ou d'entreprise ?

- Configuration utilisée

- Préparer le fichier CAPolicy.inf avant l'installation de l'autorité de certification

- Installer l'autorité de certification d'entreprise

- Configuration initiale de votre autorité de certification

- Liste de révocation

- Activer l'audit de votre autorité de certification (CA)

- Voir le certificat de votre autorité de certification

- Distribution automatique du certificat de votre autorité de certification via l'Active Directory

- Demander un certificat utilisateur (exemple)

1. Qu'est-ce qu'une autorité de certification (AC) ?

1.1. A quoi sert une autorité de certification (AC) ?

Une autorité de certification vous permet d'inscrire (délivrer) des certificats qui seront valides dans votre entreprise et qui vous permettront de sécuriser la connexion à vos différents serveurs et services : site web, serveur de mails, hyperviseur, ...

Une fois vos certificats inscrits (délivrés) et installés sur vos différents serveurs ou services, les données ne pourront plus être interceptées, voire modifiées par une personne tierce sans qu'une erreur survienne. Ce qui vous avertira en cas de problème avec le certificat utilisé ou avec les données reçues.

De plus, cela vous permettra aussi d'authentifier le serveur, l'ordinateur ou l'utilisateur concerné. Ainsi, vous serez sûr de vous connecter au bon serveur ou au bon service ou de parler avec la bonne personne.

Dans le cas contraire, un avertissement s'affichera. Ce qui, en entreprise, doit vous mettre la puce à l'oreille.

1.2. Le problème des certificats auto-signés

Lorsque vous installez un nouveau service qui peut être sécurisé grâce à un certificat SSL, il arrive qu'un certificat auto-signé soit déjà installé pour sécuriser la connexion à ce service.

Néanmoins, l'utilisation d'un certificat auto-signé provoquera toujours un avertissement par défaut étant donné qu'il n'émane jamais d'une autorité de certification à laquelle votre ordinateur fait confiance. En effet, si on parle de certificat auto-signé, c'est simplement parce que le serveur se l'est délivré à lui-même.

Un certificat auto-signé n'est donc jamais valide et vous devrez toujours ajouter une exception (dans votre navigateur web, par exemple) pour ignorer ce problème.

Il est donc important de le remplacer par un certificat émanant de votre autorité de certification pour que vous puissiez réellement lui faire confiance et pour bénéficier également de la possibilité de révoquer ce certificat en cas de problème.

Ainsi, l'accès au service concerné est bloqué, car l'administrateur considère que ce certificat a été volé où que le serveur protégé avec celui-ci ait été compromis par un pirate.

Important : l'utilisation d'un certificat valide (émanant d'une autorité de certification interne ou commerciale) peut être requise par différents services.

En effet, l'utilisation de certificats auto-signés posera par exemple problème avec la technologie RDS (Services Bureau à distance) de Microsoft et avec les technologies de virtualisation de Citrix.

2. Autorité de certification autonome ou d'entreprise ?

Lorsque vous installerez votre autorité de certification, vous verrez que l'assistant vous proposera de créer une autorité de certification autonome ou d'entreprise.

2.1. Autorité de certification autonome

Une autorité de certification autonome peut être installée sur un serveur se trouvant dans un groupe de travail (donc NON liée à un domaine Active Directory) et est généralement mise hors connexion par la suite pour des raisons de sécurité.

Attention : bien qu'une autorité de certification autonome puisse être liée à un domaine Active Directory (même si ça n'ajoute aucune fonctionnalité à celle-ci), il est fortement déconseillé de le faire si vous comptez garder cette autorité de certification hors connexion trop longtemps.

En effet, si vous le faites, le canal sécurisé lié au fonctionnement d'Active Directory qui permettait à ce serveur de communiquer avec votre infrastructure Active Directory sera rompu. Cela est dû au fait que le mot de passe utilisé en interne pour ce canal sécurisé sera différent sur votre serveur agissant en tant qu'autorité de certification autonome et sur votre contrôleur de domaine Active Directory.

Si besoin, référez-vous à notre tutoriel : WS 2016 - AD DS - Réinitialiser un compte d'ordinateur.

2.2. Autorité de certification d'entreprise

Une autorité de certification d'entreprise doit être installée uniquement sur un serveur joint à un domaine Active Directory.

En effet, une autorité de certification d'entreprise peut utiliser les relations de confiance de votre infrastructure Active Directory pour, par exemple, obtenir les informations sur un client (serveur, ordinateur ou utilisateur) effectuant automatiquement ou manuellement une demande de certificat. Celle-ci pourra également distribuer automatiquement son certificat d'autorité de certification aux différents serveurs et ordinateurs de votre entreprise pour qu'ils fassent automatiquement confiance aux certificats qu'elle émettra.

L'utilisation d'une autorité de certification d'entreprise permet aussi d'utiliser des modèles de certificats, d'inscrire automatiquement des certificats (par exemple, via les stratégies de groupes (GPOs)), ainsi que d'archiver des clés.

Ce qui n'est pas possible avec une autorité de certification autonome.

De plus, tous les membres de votre domaine feront automatiquement confiance à votre autorité de certification d'entreprise.

Vous remarquerez également que votre autorité de certification et ses modèles de certificats seront stockés dans la partition "Configuration" de votre infrastructure Active Directory.

3. Configuration utilisée

Pour ce tutoriel, vous aurez besoin de 3 machines (2 serveurs et 1 ordinateur) :

- un contrôleur de domaine Active Directory

- un serveur lié à votre domaine Active Directory où vous installerez l'autorité de certification d'entreprise (comme expliqué dans la suite de ce tutoriel).

- un PC client sous Windows 10 (version 2004 dans notre cas)

Notez que dans le cas d'un environnement de test, vous pourriez installer l'autorité de certification sur le serveur agissant déjà en tant que contrôleur de domaine Active Directory pour économiser un serveur (ou une machine virtuelle). Bien que cela soit déconseillé.

Important : en production, il est fortement déconseillé d'installer une autorité de certification sur le même serveur que votre contrôleur de domaine pour éviter différents problèmes :

- Certificate Authority on DC - Microsoft TechNet

- Is there a good reason not to install AD Certificate Services on a 2008 domain controller ? - Microsoft TechNet

4. Préparer le fichier CAPolicy.inf avant l'installation de l'autorité de certification

Bien que cela soit facultatif, vous pouvez pré-configurer de nombreuses options qui seront utilisées lors de l'installation de votre autorité de certification sous Windows Server.

L'avantage de ce fichier est qu'il permet de configurer de nombreuses options, dont une partie n'est pas configurable depuis l'assistant de configuration de votre autorité de certification.

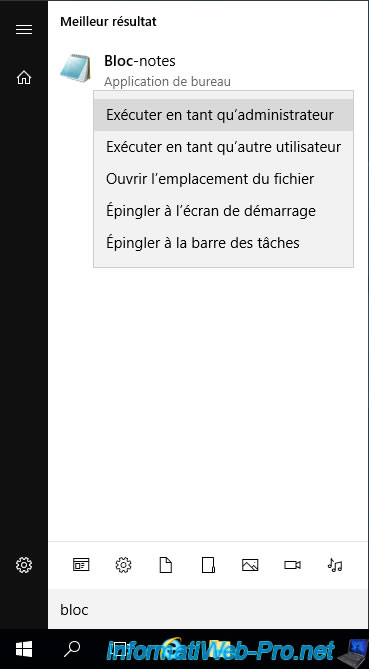

Pour cela, ouvrez le bloc-notes en tant qu'administrateur.

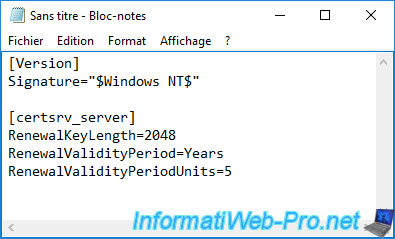

Si vous souhaitez utiliser ce fichier de configuration "CAPolicy.inf", sachez que la seule section obligatoire (à indiquer en 1er de ce fichier) est la section "Version" avec l'attribut "Signature" dont la valeur sera toujours "$Windows NT$".

Pour l'exemple, nous avons défini la section "certsrv_server" qui permet notamment de définir :

- RenewalKeyLength : la taille de la clé qui sera utilisée lors du renouvellement du certificat de l'autorité de certification. Par exemple : 2048 bits.

Vous pourriez aussi utiliser une clé de 4096 bits pour améliorer la sécurité, mais assurez-vous d'abord que vos différentes applications et serveurs supportent cette taille de clé.

Attention : si vous indiquez une taille de renouvellement différente de celle que vous définirez lors de l'installation de votre autorité de certification, tous les certificats émis devront être réémis (redélivrés). - RenewalValidityPeriod : l'unité de la période de renouvellement du certificat de l'autorité de certification.

Par exemple : "Years" pour "années". - RenewalValidityPeriodUnits : la valeur de la période de renouvellement du certificat de l'autorité de certification.

Dans ce cas-ci : 5 ans (grâce à l'unité définie précédemment).

Pour connaitre tous les paramètres disponibles pour ce fichier de configuration "CAPolicy.inf", référez-vous à la page "Syntaxe CAPolicy.inf" de la documentation officielle de Microsoft.

Dans notre cas, cela donne ceci :

Plain Text

[Version] Signature="$Windows NT$" [certsrv_server] RenewalKeyLength=2048 RenewalValidityPeriod=Years RenewalValidityPeriodUnits=5

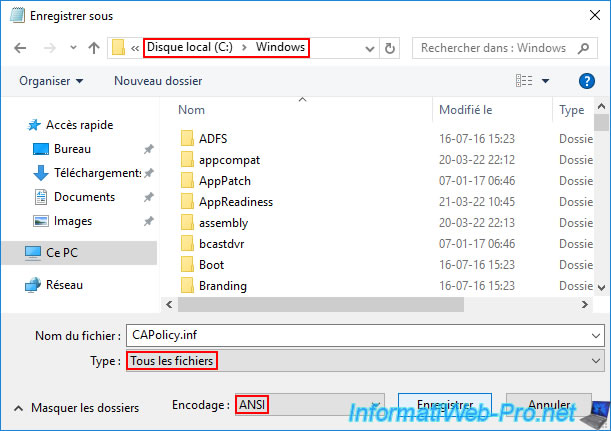

Ensuite, cliquez sur "Fichier -> Sauvegarder sous" et déplacez-vous dans le dossier "%systemroot%" (qui correspond au dossier "C:\Windows").

Indiquez "CAPolicy.inf" comme nom de fichier et assurez-vous de sélectionner ces options pour que le fichier soit correctement créé :

- Type : Tous les fichiers

- Encodage : ANSI

Maintenant, cliquez sur Enregistrer.

5. Installer l'autorité de certification d'entreprise

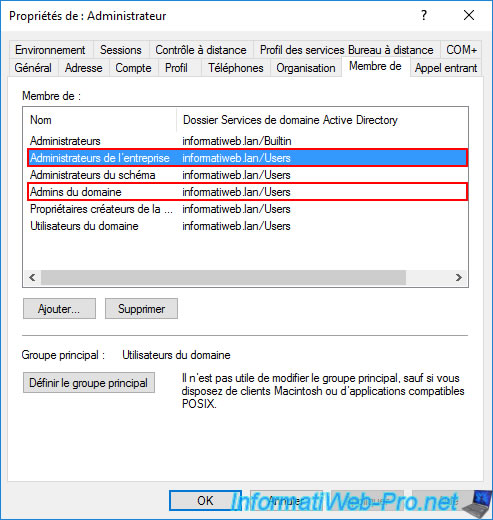

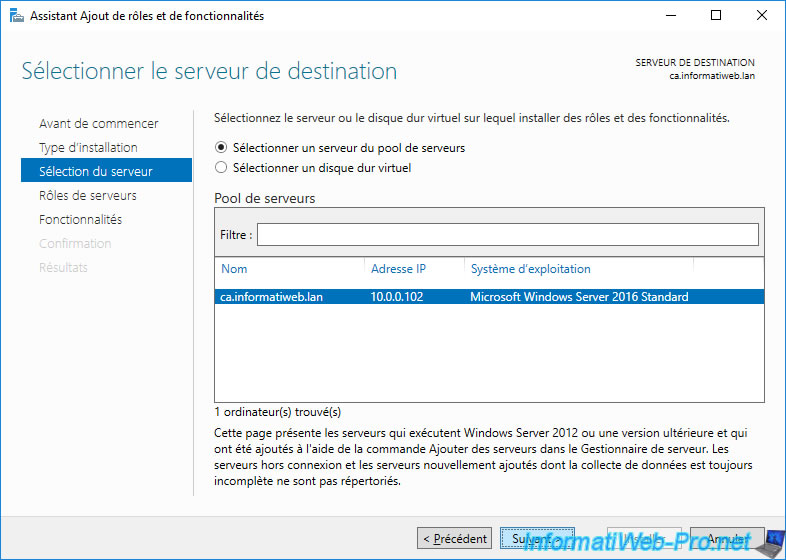

Pour installer le rôle "Services de certificats Active Directory" (et donc votre autorité de certification), vous devez tout d'abord vous connecter avec un compte faisant partie des groupes "Administrateurs de l'entreprise" et "Admins du domaine" (pour le domaine Active Directory racine).

Dans notre cas, nous utiliserons le compte "Administrateur" du domaine.

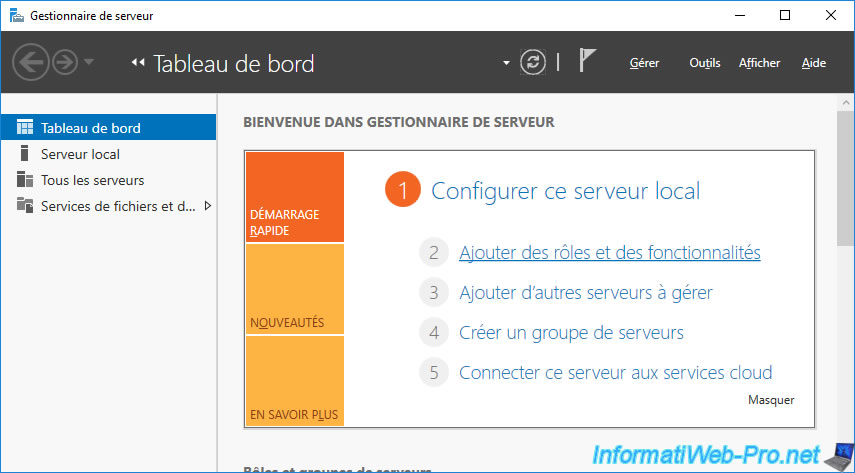

Lancez le gestionnaire de serveur et cliquez sur le lien : Ajouter des rôles et des fonctionnalités.

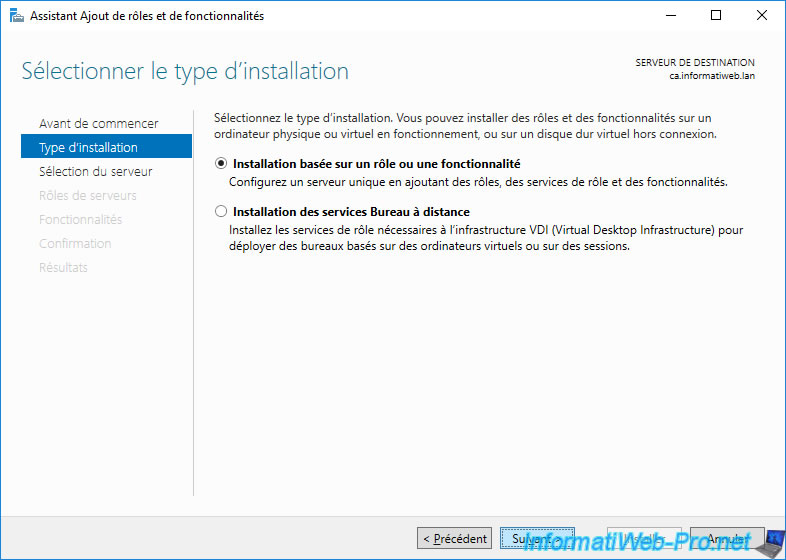

Sélectionnez "Installation basée sur un rôle ou une fonctionnalité".

Cliquez sur Suivant.

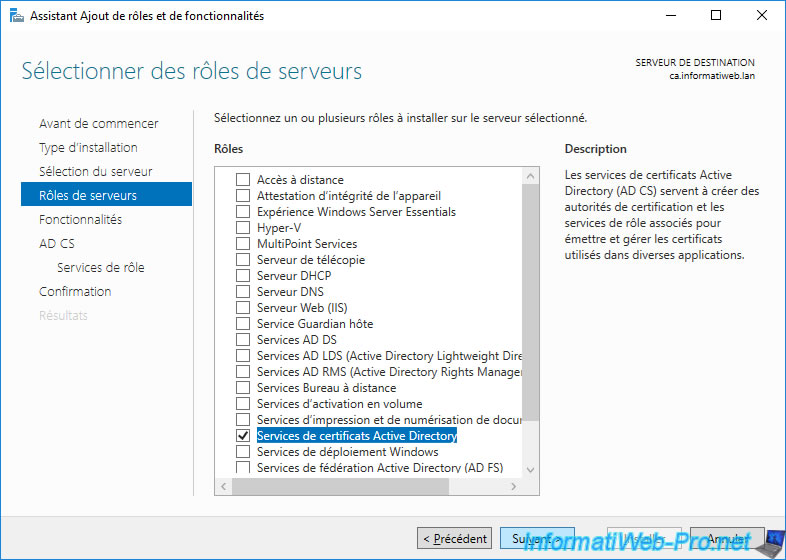

Installez le rôle "Services de certificats Active Directory" (qui correspond à "AD CS" comme vous pouvez le voir dans sa description).

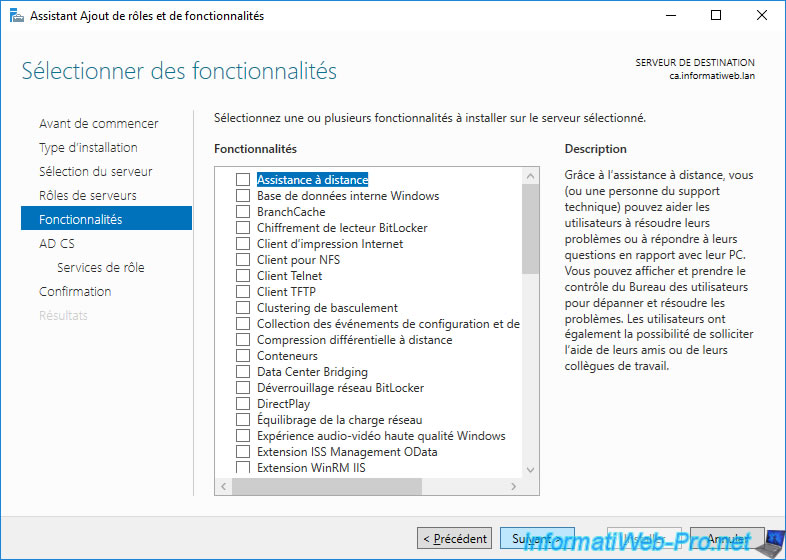

Pas de fonctionnalité à installer pour ce rôle.

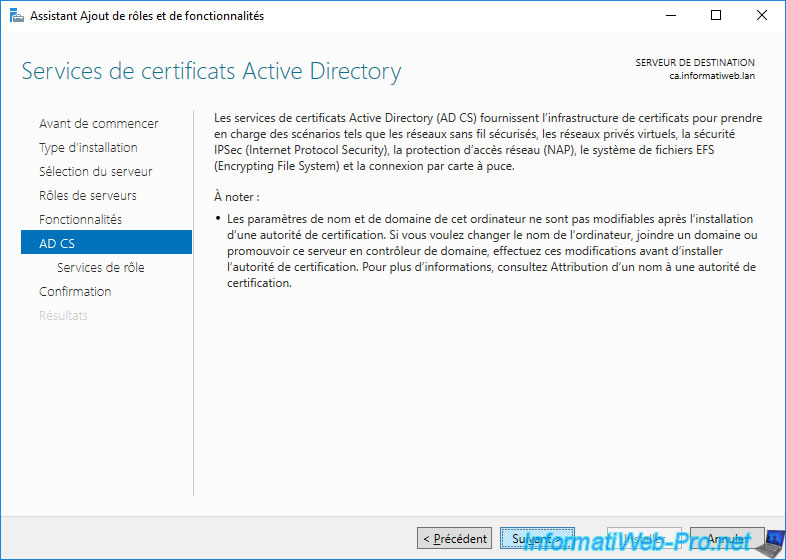

Une description du rôle "Services de certificats Active Directory" (AD CS) apparait.

Comme vous pouvez le voir, les certificats vous permettront de :

- créer des réseaux sans-fil (Wi-Fi) sécurisés

- créer des tunnels VPN (réseau privé virtuel) qui sont toujours sécurisés, notamment via IPSec (Internet Protocol Security)

- protéger les accès réseau (NAP)

- chiffrer et déchiffrer des données sans que d'autres personnes puissent lire vos données grâce au système de fichiers EFS (Encrypting File System)

- utiliser des cartes à puces (dans lesquels seront stockés des certificats utilisateur)

Attention : comme indiqué dans cette description, le nom de ce serveur, ainsi que sa liaison à votre domaine Active Directory ne pourront plus être modifiés une fois l'autorité de certification installée.

En effet, son nom fera partie du lien permettant aux clients de consulter vos listes de révocation et sa liaison au domaine Active Directory lui permet de stocker différentes informations (telles que les modèles de certificats créés par défaut et son certificat d'autorité de certification pour que vos clients lui fassent confiance).

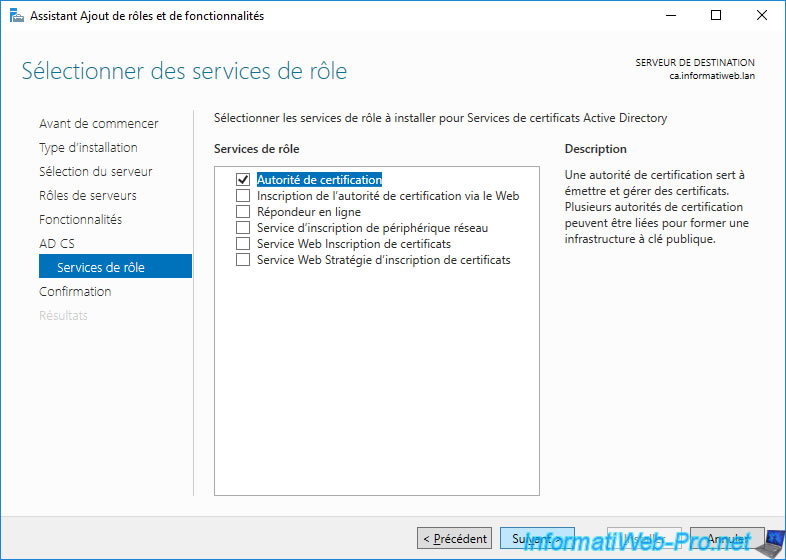

Important : pour installer une autorité de certification, le service de rôle obligatoire est : Autorité de certification.

Les autres services proposés permettant d'ajouter différentes fonctionnalités à celle-ci, mais n'étant pas obligatoires.

- Autorité de certification : composant principal permettant notamment d'émettre (délivrer) des certificats, mais aussi de les gérer (certificats délivrés, certificats révoqués, ...)

Ces certificats pourront être émis pour sécuriser l'accès à des serveurs, des ordinateurs ou authentifier (vérifier l'identité) des utilisateurs. - Inscription de l'autorité de certification via le Web : permet d'inscrire (délivrer) ou renouveler des certificats via une interface web, ainsi que de fournir un accès aux listes de révocation de certificats de votre autorité de certification via les protocoles HTTP ou HTTPS.

- Répondeur en ligne : permet à un client de vérifier la validité d'un certificat en utilisant le protocole OCSP plutôt que de télécharger de nombreuses listes de révocation (CRL).

- Service d'inscription de périphérique réseau : permet d'émettre (délivrer) des certificats à des périphériques réseau (tels que des routeurs, par exemple).

- Service Web Inscription de certificats : permet à des ordinateurs et des utilisateurs d'obtenir ou renouveler des certificats sans être membres d'un domaine Active Directory ou en se trouvant temporairement en dehors de l'entreprise.

- Service Web Stratégie d'inscription de certificats : service de rôle utilisé par le service de rôle précédent (Service Web Inscription de certificats) pour permettre aux ordinateurs et utilisateurs qui ne sont pas membres d'un domaine AD ou qui se trouvent temporairement en dehors de l'entreprise d'obtenir ou de renouveler des certificats en se basant sur une stratégie.

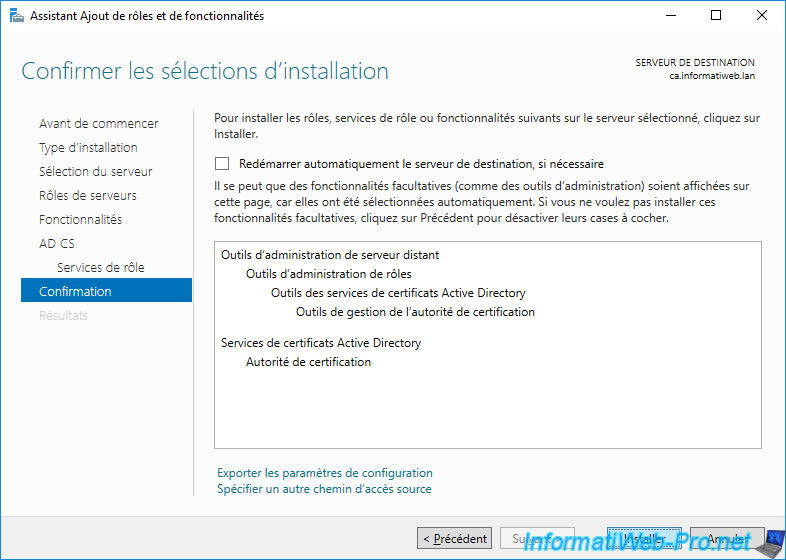

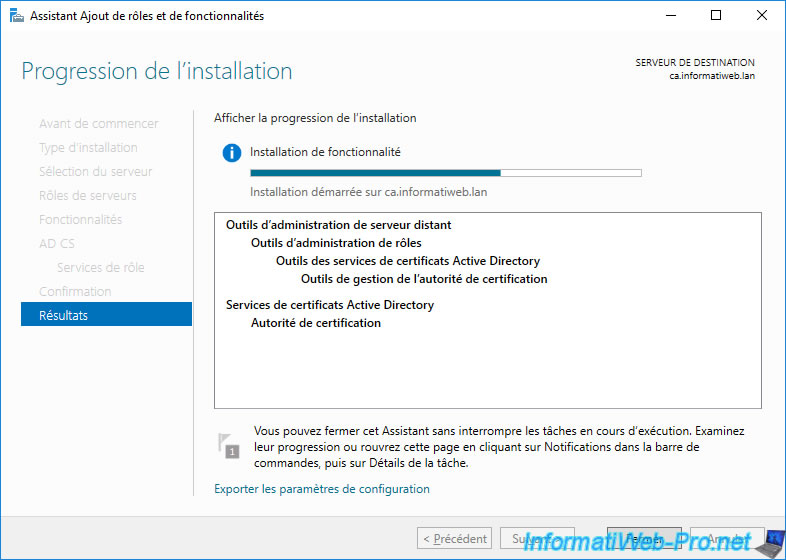

Cliquez sur : Installer.

Patientez pendant l'installation des services de certificats Active Directory (AD CS).

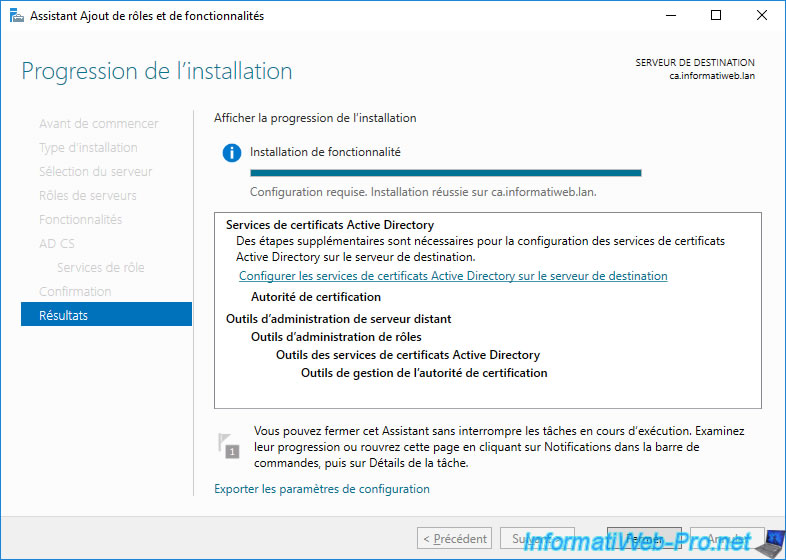

Une fois les services de certificats Active Directory (AD CS) installés, vous devrez configurer votre autorité de certification avant de pouvoir l'utiliser.

Pour cela, cliquez sur le lien "Configurer les services de certificats Active Directory sur le serveur de destination" qui s'affiche.

Partager ce tutoriel

A voir également

-

Articles 8/9/2023

A quoi sert et comment fonctionne le chiffrement ?

-

Articles 26/1/2024

SafeNet Authentication Client (SAC) - Installation et présentation

-

Windows Server 19/1/2024

WS 2016 - AD CS - Acheter des cartes à puce et se connecter via celles-ci

-

Windows Server 13/10/2023

WS 2016 - AD CS - Activer et utiliser l'inscription automatique de certificats

Vous devez être connecté pour pouvoir poster un commentaire