Activer et utiliser l'inscription automatique de certificats ordinateur et/ou utilisateur sous Windows Server 2016

- Windows Server

- 13 octobre 2023 à 13:07

-

- 2/2

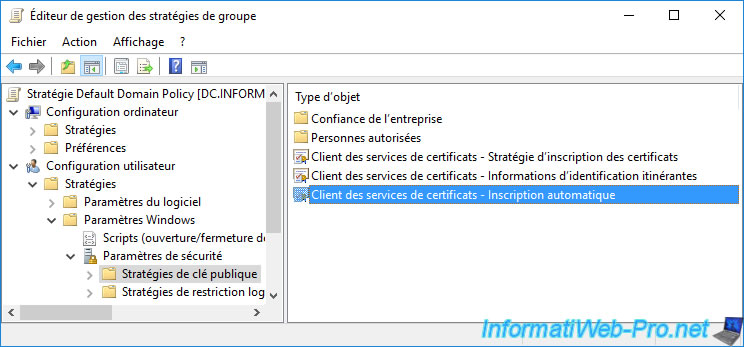

4. Activer l'inscription automatique de certificats pour vos utilisateurs

Pour activer l'inscription automatique de certificats pour vos utilisateurs, allez dans "Configuration utilisateur -> Stratégies -> Paramètres Windows -> Paramètres de sécurité -> Stratégies de clé publique" et faites un double clic sur la stratégie : Client des services de certificats - Inscription automatique.

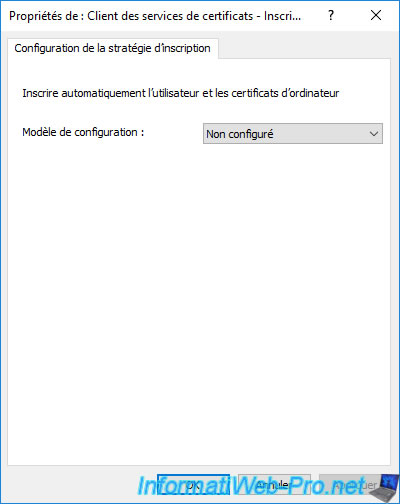

Comme précédemment, l'inscription automatique n'est pas activée par défaut.

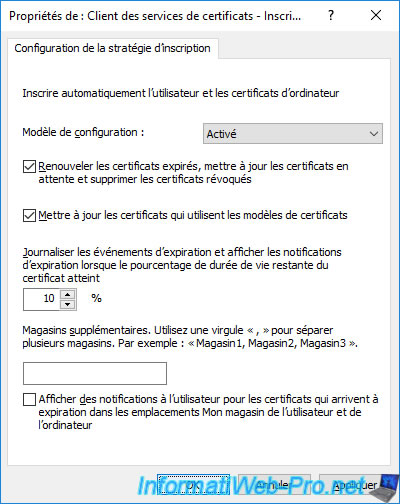

Activez l'inscription automatique des certificats utilisateurs en sélectionnant "Modèle de configuration : Activé", puis cochez les 2 premières cases :

- Renouveler les certificats expirés, mettre à jour les certificats ...

- Mettre à jour les certificats ...

Côté utilisateur, une case supplémentaire vous permettra d'afficher une notification à l'utilisateur pour les certificats qui arrivent à expiration dans le magasin de certificats de l'utilisateur et de l'ordinateur, si vous le souhaitez.

5. Certificats délivrés

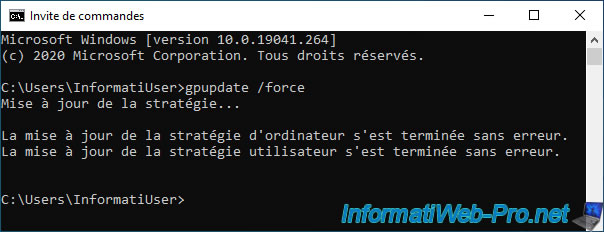

Pour que les certificats ordinateurs et utilisateurs soient délivrés (via l'inscription automatique), vous devrez d'abord forcer la mise à jour de la stratégie sur l'ordinateur ou le serveur souhaité.

Notez qu'en production, cela se fera automatiquement lors de la mise à jour automatique périodique des stratégies de groupe (GPO).

Pour cela, connectez-vous avec un utilisateur de votre domaine Active Directory.

Dans notre cas, nous utiliserons l'utilisateur "InformatiUser" créé au début du tutoriel.

Puis, forcez la mise à jour de la stratégie sur votre ordinateur ou serveur.

gpupdate /force

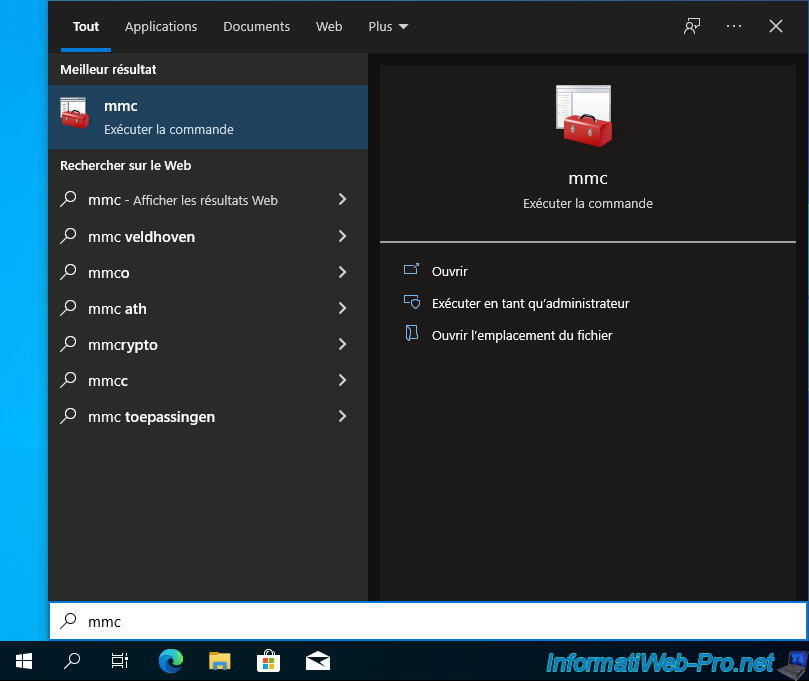

Ensuite, lancez la console "mmc".

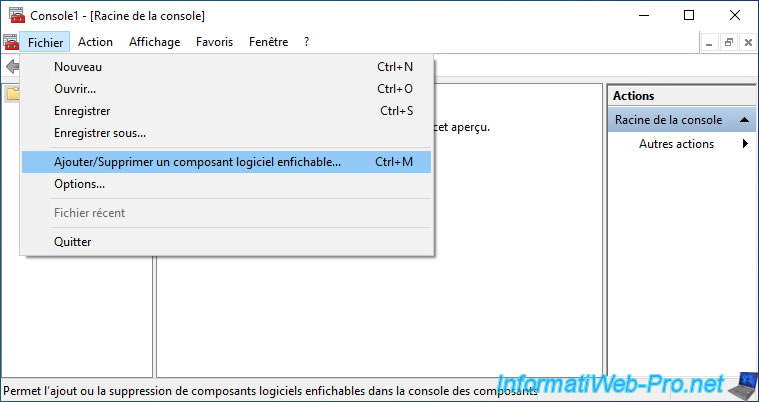

Dans la console "mmc" qui apparait, cliquez sur : Fichier -> Ajouter/Supprimer un composant logiciel enfichable.

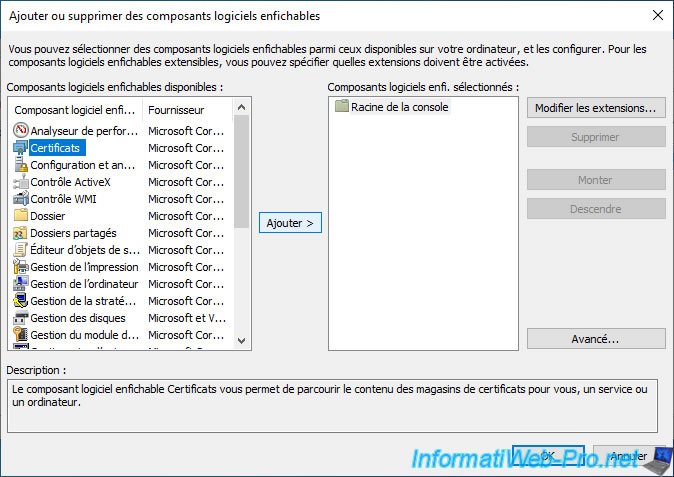

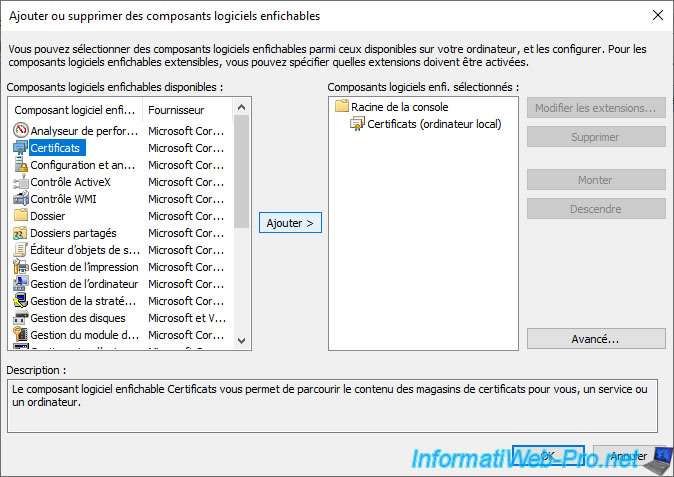

Ajoutez le composant "Certificats".

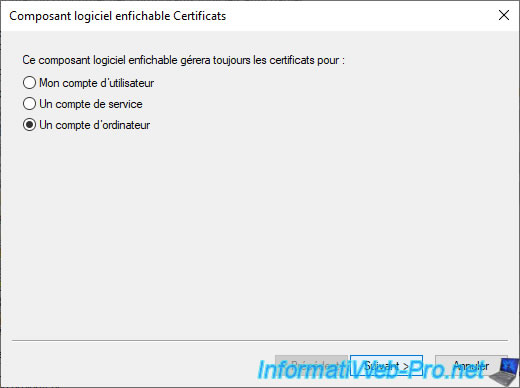

Sélectionnez "Un compte d'ordinateur" pour voir le certificat délivré à votre ordinateur ou serveur.

Attention : ceci n'est possible que si vous possédez les droits administrateur sur l'ordinateur ou serveur sur lequel vous êtes connecté.

Par défaut, les utilisateurs faisant partie du groupe "Admins du domaine" ont aussi les droits administrateur sur les ordinateurs et serveurs liés à votre domaine Active Directory.

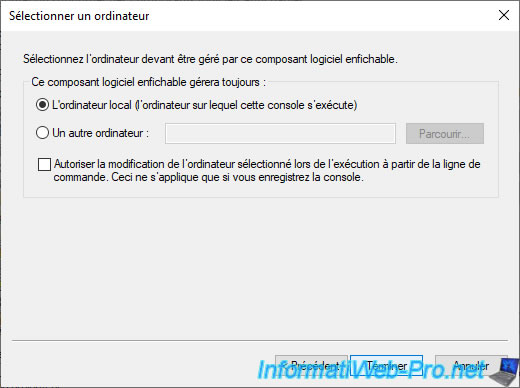

Ensuite, laissez l'option "L'ordinateur local" sélectionnée et cliquez sur Terminer.

Ajoutez à nouveau le composant "Certificats".

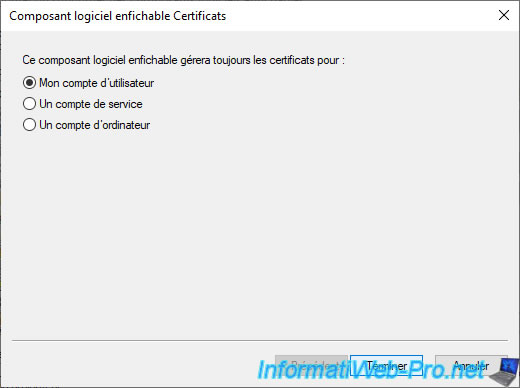

Mais, cette fois-ci, sélectionnez "Mon compte d'utilisateur" et cliquez sur Terminer.

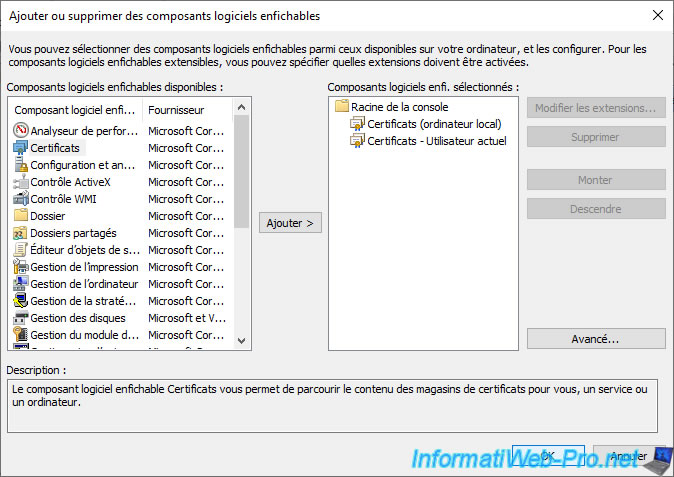

Comme vous pouvez le voir, le composant "Certificats" sera ajouté 2 fois : 1 fois pour l'ordinateur local et 1 fois pour l'utilisateur actuel.

Cliquez sur OK.

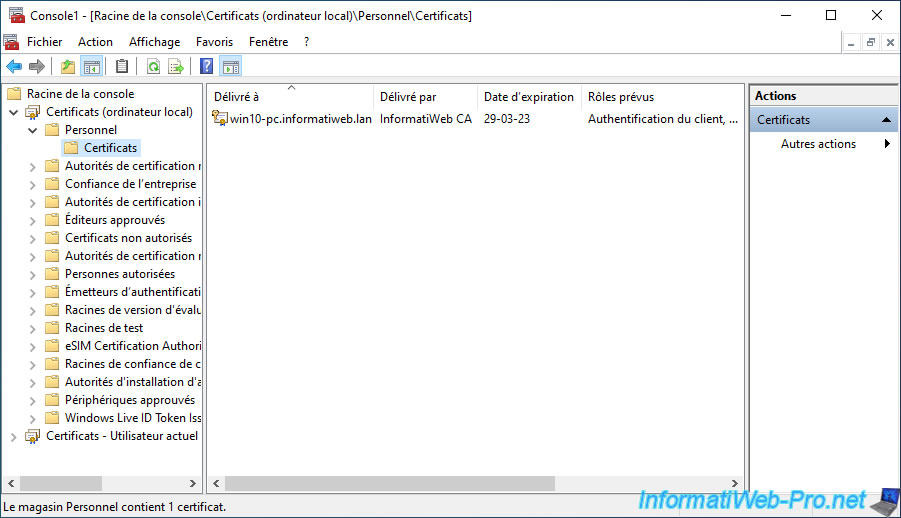

Allez dans "Certificats (ordinateur local) -> Personnel -> Certificats".

Comme vous pouvez le voir, un certificat (ainsi que sa clé privée associée) a été automatiquement délivré à votre ordinateur ou serveur par votre propre autorité de certification.

Dans notre cas, nous sommes connecté sur notre ordinateur client "win10-pc" qui est membre de notre domaine "informatiweb.lan".

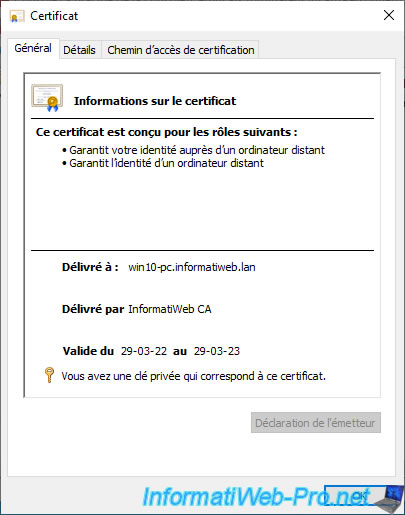

Si vous faites un double clic sur ce certificat, vous verrez que celui-ci :

- garantit votre identité auprès d'un ordinateur distant

- garantit l'identité d'un ordinateur distant

- a été délivré à votre ordinateur ou serveur

- a été délivré par votre autorité de certification

- est valide pendant 1 an (par défaut pour le modèle de certificat "Ordinateur" utilisé)

- possède une clé privée associée

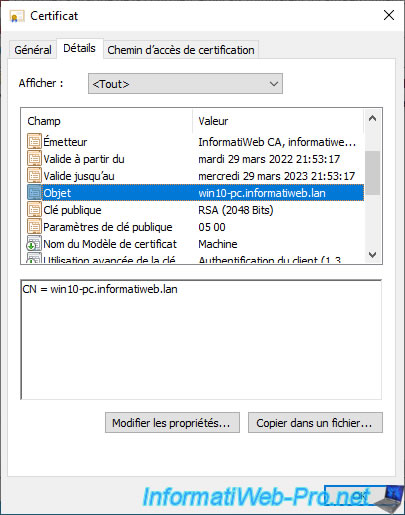

Si vous sélectionnez le champ "Objet" dans l'onglet "Détails", vous verrez que le nom commun (CN) de ce certificat correspond au nom complet (nom DNS) de l'ordinateur ou serveur concerné.

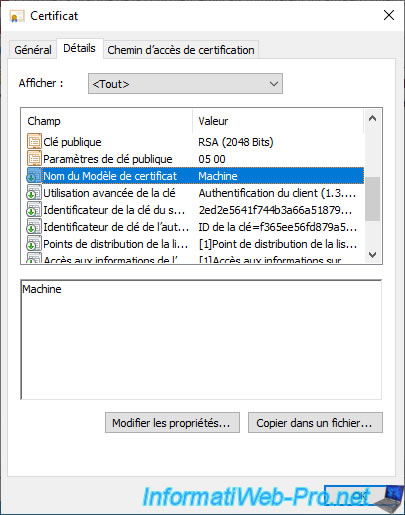

Si vous sélectionnez le champ "Nom du Modèle de certificat", vous verrez que le modèle de certificat utilisé est "Machine" (en français : Ordinateur).

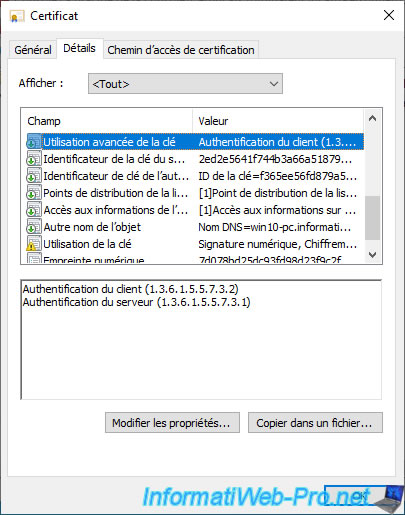

Si vous sélectionnez le champ "Utilisation avancée de la clé", vous verrez que ce certificat peut être utilisé pour :

- l'authentification du client

- l'authentification du serveur

Ce qui correspond aux rôles visibles dans l'onglet "Général".

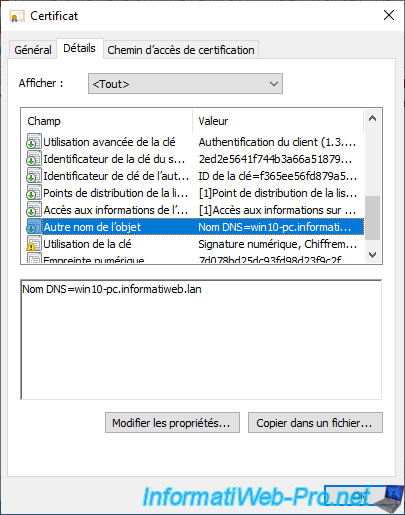

Si vous sélectionnez le champ "Autre nom de l'objet", vous verrez que le nom complet de votre ordinateur ou serveur est aussi inclus en tant que nom DNS.

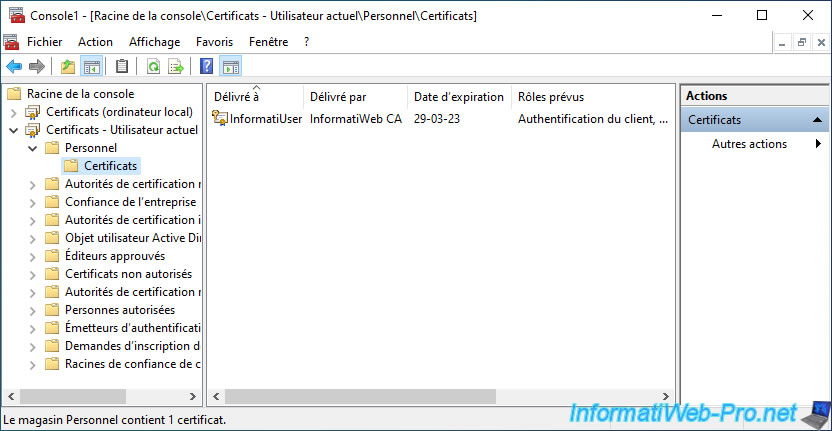

Pour le certificat de l'utilisateur, allez dans : Certificats - Utilisateur actuel -> Personnel -> Certificats.

Comme vous pouvez le voir, un certificat (ainsi que sa clé privée associée) a aussi été automatiquement délivré pour votre compte d'utilisateur Active Directory par votre propre autorité de certification.

Dans notre cas, nous sommes connecté en tant qu'InformatiUser sur notre ordinateur client "win10-pc" qui est membre de notre domaine "informatiweb.lan".

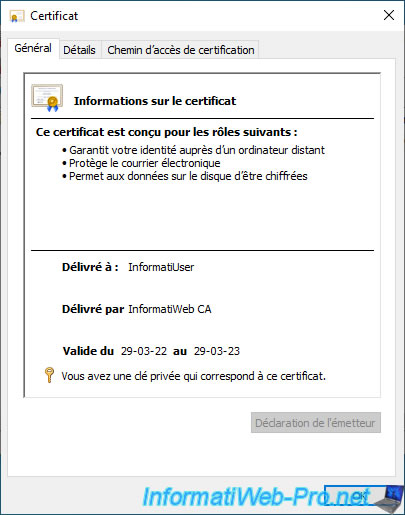

Si vous faites un double clic sur ce certificat utilisateur, vous verrez que celui-ci :

- garantit votre identité auprès d'un ordinateur distant

- protège le courrier électronique

- permet aux données sur le disque d'être chiffrées

- a été délivré à votre compte d'utilisateur

- a été délivré par votre autorité de certification

- est valide pendant 1 an (par défaut pour le modèle de certificat "Utilisateur" utilisé)

- possède une clé privée associée

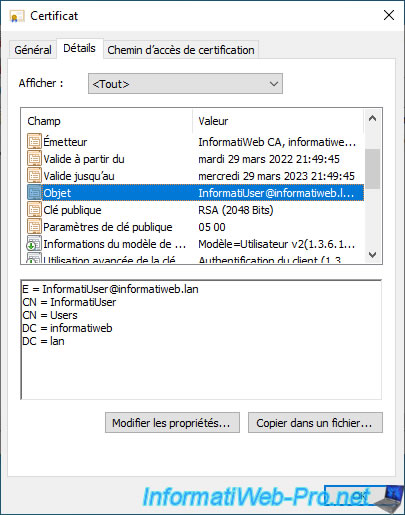

Si vous sélectionnez le champ "Objet" dans l'onglet "Détails", vous verrez que le nom commun (CN) de ce certificat correspond à votre nom d'utilisateur et que votre adresse de messagerie (défini dans les paramètres de votre compte d'utilisateur Active Directory) est aussi présente dans ce certificat.

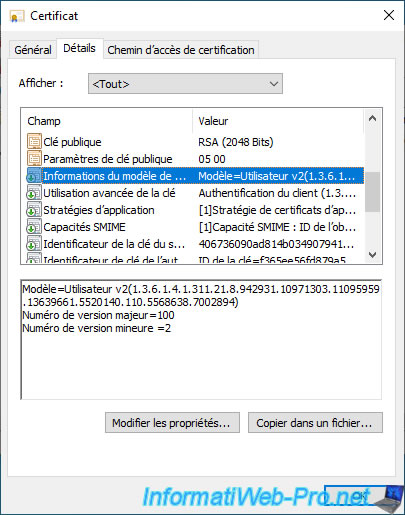

Si vous sélectionnez le champ "Informations du modèle de certificat", vous verrez que le modèle de certificat utilisé est : Utilisateur v2 (dans notre cas).

Autrement dit, le modèle de certificat pour lequel cet utilisateur a les droits "Inscrire" et "Inscription automatique".

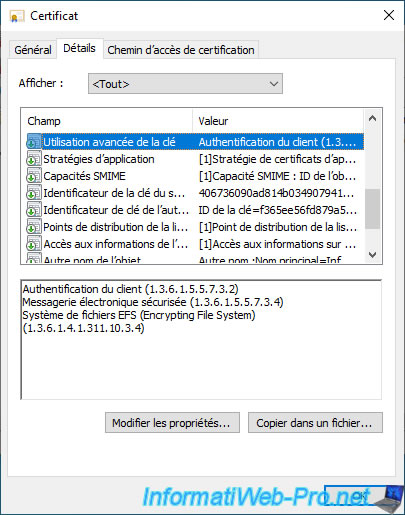

Si vous sélectionnez le champ "Utilisation avancée de la clé", vous verrez que ce certificat pourra être utilisé pour :

- l'authentification du client

- la messagerie électronique sécurisée

- le système de fichiers EFS (Encrypting File System)

Ce qui correspond aux rôles visibles dans l'onglet "Général".

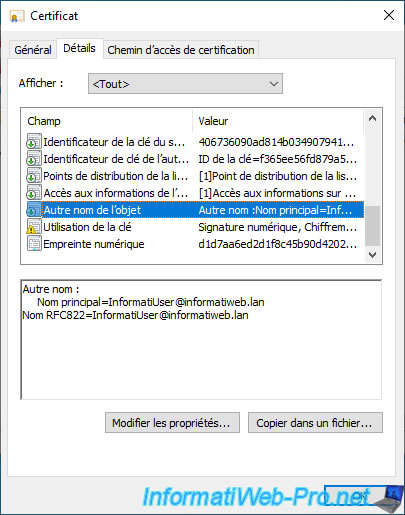

Si vous sélectionnez le champ "Autre nom de l'objet", vous verrez que votre nom d'utilisateur y apparaitra.

Partager ce tutoriel

A voir également

-

Articles 8/9/2023

A quoi sert et comment fonctionne le chiffrement ?

-

Articles 26/1/2024

SafeNet Authentication Client (SAC) - Installation et présentation

-

Windows Server 19/1/2024

WS 2016 - AD CS - Acheter des cartes à puce et se connecter via celles-ci

-

Windows Server 3/11/2023

WS 2016 - AD CS - Comment fonctionne la révocation et publier une CRL ?

Pas de commentaire