- Windows Server

- 02 décembre 2023 à 10:55

-

- 1/3

Dans notre tutoriel "WS 2016 - AD CS - Activer et utiliser l'inscription automatique de certificats", nous vous avions expliqué comment inscrire (délivrer) automatiquement des certificats pour vos ordinateurs, serveurs et utilisateurs.

Néanmoins, vous pouvez inscrire automatiquement différents modèles de certificats en fonction de vos besoins. Vous n'êtes pas obligé d'utiliser les modèles de certificats "Ordinateur" et "Utilisateur" que nous avions utilisés dans le précédent tutoriel.

Dans ce nouveau tutoriel, vous utiliserez l'inscription automatique pour inscrire (délivrer) automatiquement des certificats basés sur le modèle "EFS basique" pour permettre à vos utilisateurs de chiffrer des données en utilisant le système de fichiers EFS disponible nativement sous Windows.

Les principaux avantages seront que les certificats seront inscrits (délivrés) par votre autorité de certification au lieu d'être des certificats auto-signés et que le certificat sera inscrit (délivré) automatiquement lors de la 1ère ouverture de session de l'utilisateur concerné.

Vous activerez également l'itinérance des certificats pour qu'un utilisateur puisse utiliser le certificat soit généré une seule fois par utilisateur et que celui-ci puisse le récupérer depuis un autre serveur ou ordinateur dans le cas où il aurait la possibilité de se connecter sur différents serveurs et/ou serveurs de votre entreprise.

Important : lorsqu'un utilisateur chiffre un fichier, il utilise sa clé privée pour chiffrer l'entête du fichier. Cet entête chiffré contient une clé symétrique.

Il est donc important qu'un utilisateur possède toujours le même certificat (et donc également la même clé privée) pour qu'il puisse réaccéder plus tard à ses fichiers, même si celui-ci se connecte via un autre serveur ou ordinateur de votre entreprise.

D'où la nécessité d'utiliser des profils itinérants ou d'activer l'itinérance des certificats comme vous le verrez dans ce tutoriel.

Pour plus d'informations concernant le fonctionnement du système de fichiers EFS, référez-vous à notre tutoriel : Windows 10 / 11 - Chiffrer des données grâce à EFS.

- Créer un nouvel utilisateur dans l'Active Directory

- Créer un nouveau modèle de certificat pour EFS

- Changer le modèle de certificat utilisé par défaut par EFS

- Ajouter l'option pour chiffrer ou déchiffrer des données depuis le menu contextuel

- Inscription automatique des certificats utilisateurs

- Certificat utilisateur inscrit (délivré)

- Voir le certificat utilisateur stocké localement via la console mmc

- Copie du certificat public stocké dans l'Active Directory (visible depuis la console mmc)

- Copie du certificat public stocké dans l'Active Directory (visible depuis le contrôleur de domaine)

- Certificat délivré visible depuis l'autorité de certification

- Chiffrer des données grâce au système de fichiers EFS

- Activer l'itinérance des certificats

- Test de l'itinérance des certificats

1. Créer un nouvel utilisateur dans l'Active Directory

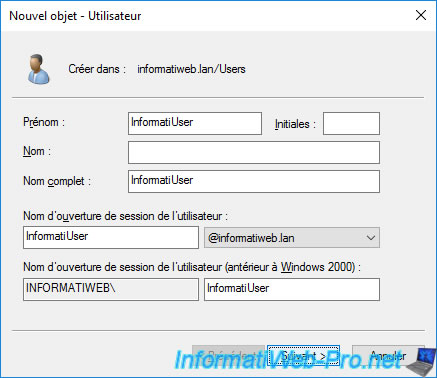

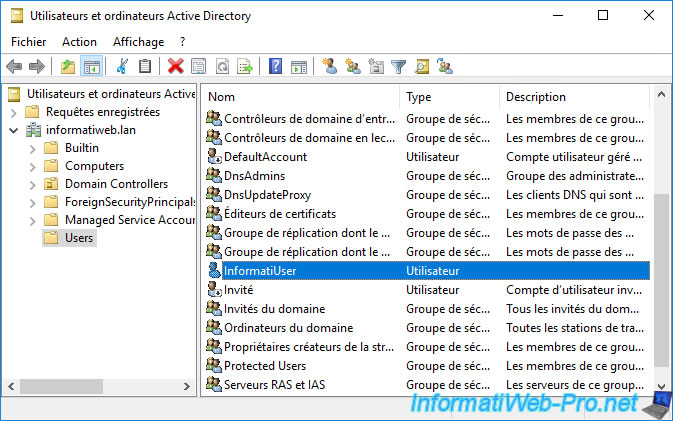

Pour tester ce tutoriel, nous vous recommandons de créer d'abord un utilisateur test.

En effet, vous verrez qu'il est recommandé d'activer l'itinérance des certificats avant que vos utilisateurs ne se connectent pour la 1ère fois pour que le certificat inscrit automatiquement (AINSI que sa clé privée associée) soit directement sauvegardé dans l'Active Directory.

Pour ce tutoriel, nous allons créer un utilisateur nommé : InformatiUser.

L'utilisateur créé apparait.

2. Créer un nouveau modèle de certificat pour EFS

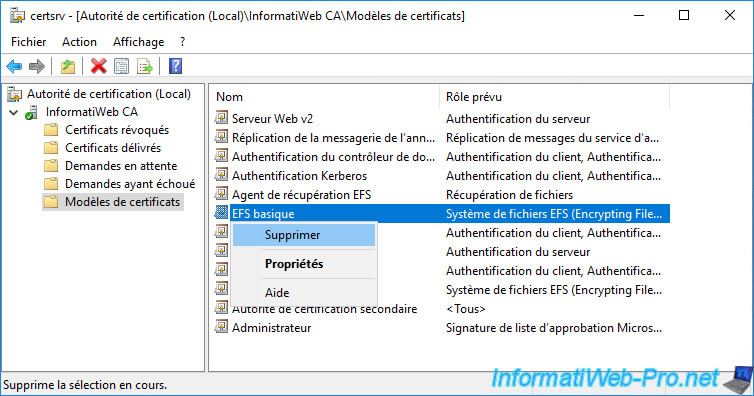

Pour activer l'inscription automatique pour les certificats utilisés avec EFS, vous devrez forcément dupliquer le modèle d'origine "EFS basique".

Etant donné que nous utiliserons une copie de celui-ci et que nous rendrons obsolète celui d'origine (pour éviter les conflits), vous devez tout d'abord retirer le modèle de certificat d'origine "EFS basique" de la liste des modèles de certificats à délivrer.

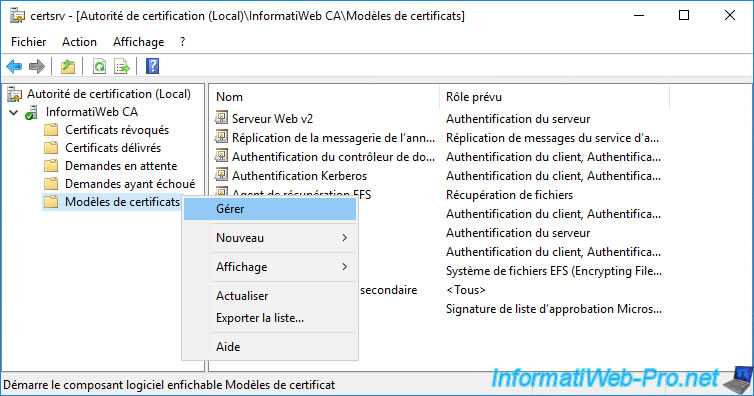

Pour cela, dans la console "Autorité de certification", allez dans le dossier "Modèles de certificats" et supprimez le modèle de certificat "EFS basique".

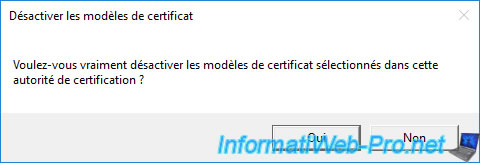

Confirmez la désactivation de ce modèle de certificat en cliquant sur Oui.

Ensuite, faites un clic droit "Gérer" sur ce dossier "Modèles de certificats".

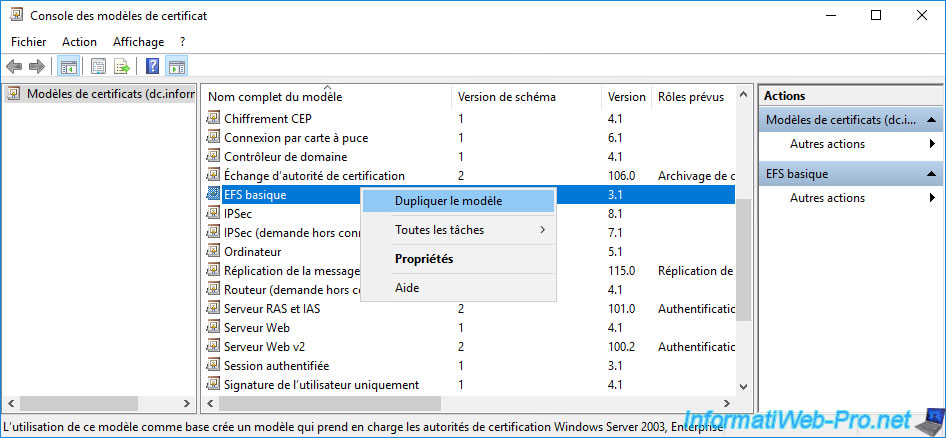

Dans la console des modèles de certificat qui apparait, faites un clic droit "Dupliquer le modèle" sur le modèle de certificat "EFS basique".

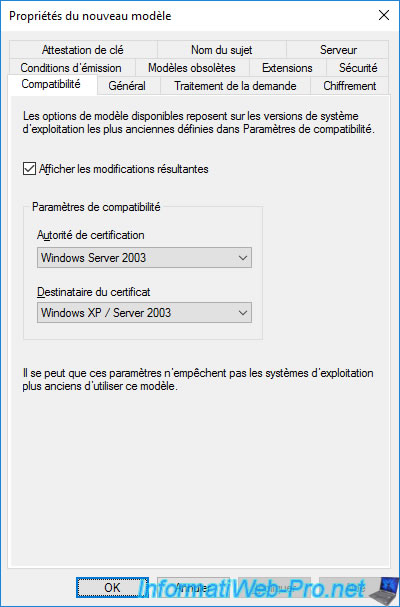

Dans l'onglet "Compatibilité", laissez les valeurs par défaut pour maximiser la compatibilité.

Important : ne sélectionnez jamais "Windows Server 2012" pour ces 2 valeurs pour ce nouveau modèle de certificat basé sur EFS basique.

Sinon, l'éditeur de gestion des stratégies de groupe de votre contrôleur de domaine Active Directory plantera lorsque vous tenterez de modifier le modèle EFS à utiliser par défaut pour les demandes automatiques de certificats.

Le fait de sélectionner "Windows Server 2012" pour ces 2 options de compatibilité créerait un modèle de certificat en version 4 au lieu d'une version 2.

Source : WS2012R2 GPMC MMC appcrash when trying to change EFS certificate template in GPO.

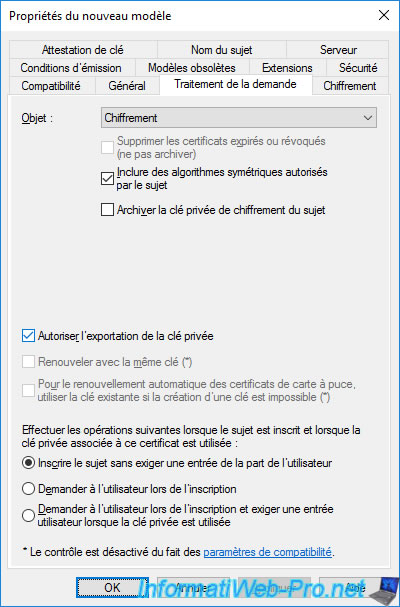

Dans l'onglet "Traitement de la demande", cochez la case "Autoriser l'exportation de la clé privée" pour autoriser l'utilisateur à exporter son certificat et sa clé privée depuis son magasin de certificat (via la console "mmc" par exemple) pour pouvoir le restaurer et donc réaccéder plus tard à ses données chiffrées (le cas échéant).

En effet, comme vous le verrez plus tard, la clé privée n'est présente que sur l'ordinateur où l'utilisateur a reçu son certificat.

S'il perd son certificat (et donc également sa clé privée), celui-ci ne pourra plus accéder à ses données.

Note : si vous utilisez des cartes à puces, il peut être intéressant de sélectionner l'option "Demander à l'utilisateur lors de l'inscription" pour que votre utilisateur ait le temps d'insérer sa carte à puce dans son lecteur de carte avant d'inscrire le certificat.

Si vous sélectionnez cette option, une icône apparaitra dans la barre des tâches quelques secondes après l'ouverture de la session pour lui indiquer qu'une inscription de certificat est nécessaire.

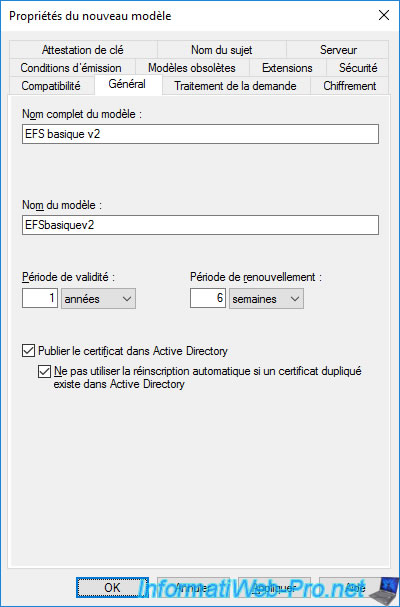

Dans l'onglet "Général", indiquez un nom pour ce nouveau modèle de certificat.

Par exemple : EFS basique v2.

Important : cochez les 2 cases :

- Publier le certificat dans Active Directory : permet de stocker une copie du certificat (mais PAS de la clé privée associée) dans l'Active Directory.

Néanmoins, l'activation de cette option est nécessaire pour que l'itinérance des certificats (que vous activerez plus tard) puisse fonctionner correctement. - Ne pas utiliser la réinscription automatique si un certificat dupliqué existe dans Active Directory : permet de délivrer une seule fois un certificat basé sur ce nouveau modèle de certificat à chaque utilisateur.

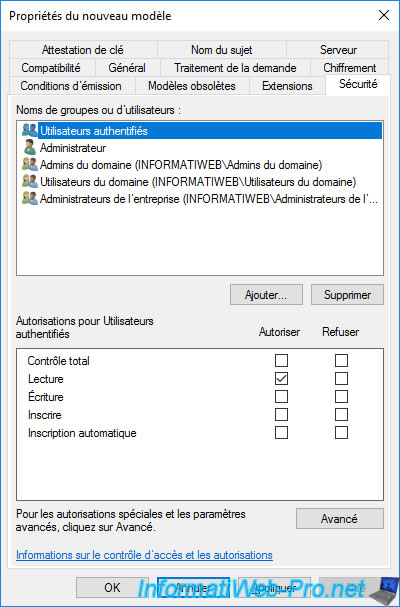

Dans l'onglet "Sécurité", assurez-vous que le groupe "Utilisateurs authentifiés" possède au moins un droit de "Lecture".

Ceci permet à vos utilisateurs de voir que ce modèle de certificat existe sur votre autorité de certification.

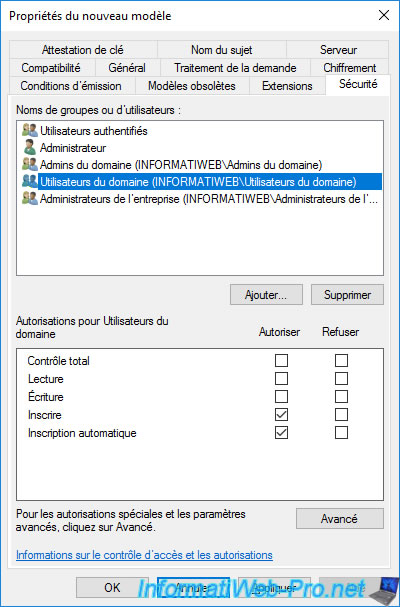

Accordez les droits "Inscrire" et "Inscription automatique" aux utilisateurs que vous souhaitez autoriser à chiffrer des données et donc à obtenir un certificat basé sur ce nouveau modèle de certificat.

Dans notre cas, nous accorderons ces droits à tous les utilisateurs du domaine.

- Inscrire : permet à vos utilisateurs d'obtenir un certificat pour chiffrer et déchiffrer des données via EFS (dans ce cas-ci)

- Inscription automatique : permet d'obtenir automatiquement ce certificat dès l'ouverture de session (pour éviter de devoir attendre lors du 1er chiffrement de données qu'ils feront via EFS)

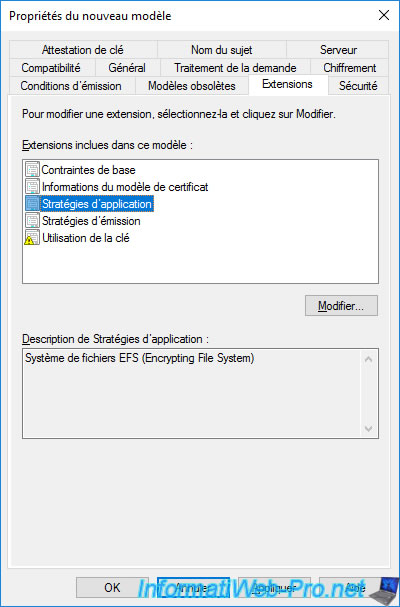

Dans l'onglet "Extensions", vous verrez que la stratégie d'application de ce certificat est : Système de fichiers EFS (Encrypting File System).

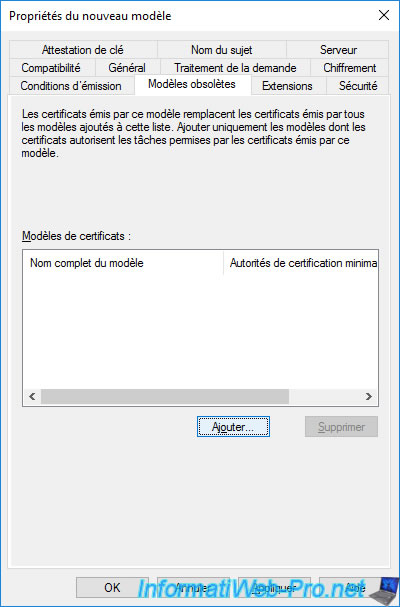

Dans l'onglet "Modèles obsolètes", cliquez sur : Ajouter.

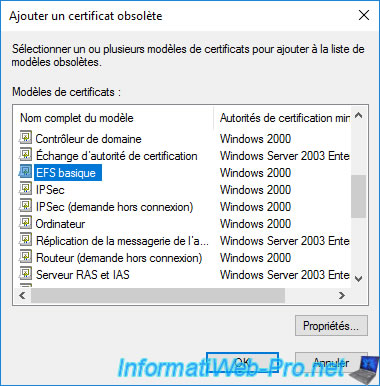

Sélectionnez le modèle de certificat "EFS basique" (étant donné que vous utiliserez votre nouveau modèle de certificat au lieu de celui d'origine).

Ainsi, dans le cas où un utilisateur aurait déjà reçu un certificat basé sur ce modèle de certificat "EFS basique", il sera possible de remplacer automatiquement l'ancien certificat par un nouveau basé sur ce nouveau modèle de certificat.

Notez que la mise à jour des modèles de certificat obsolète est une option disponible dans le paramètre d'inscription automatique présent dans les stratégies de groupe (GPO).

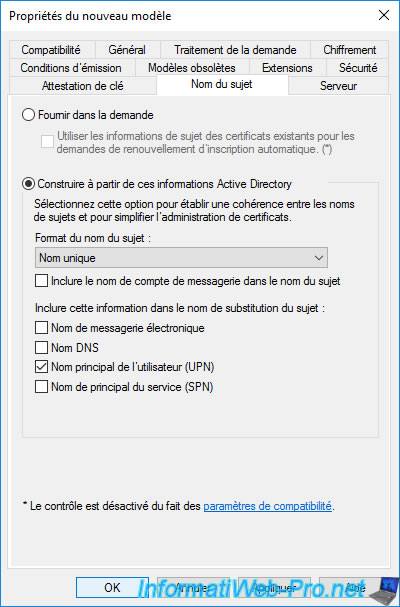

Dans l'onglet "Nom du sujet", vous verrez que le nom du sujet sera le nom principal de l'utilisateur (UPN).

Cliquez sur OK.

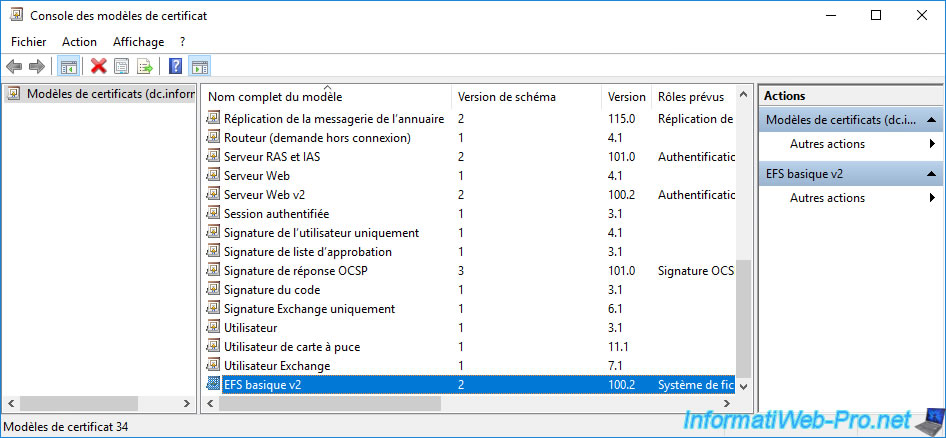

Le nouveau modèle de certificat créé (dans notre cas : EFS basique v2) apparait dans la liste des modèles de certificats existants sur votre autorité de certification.

Pour que votre nouveau modèle de certificat soit visible et puisse être utilisé pour l'inscription automatique, il faut que celui-ci fasse partie des modèles de certificat à délivrer.

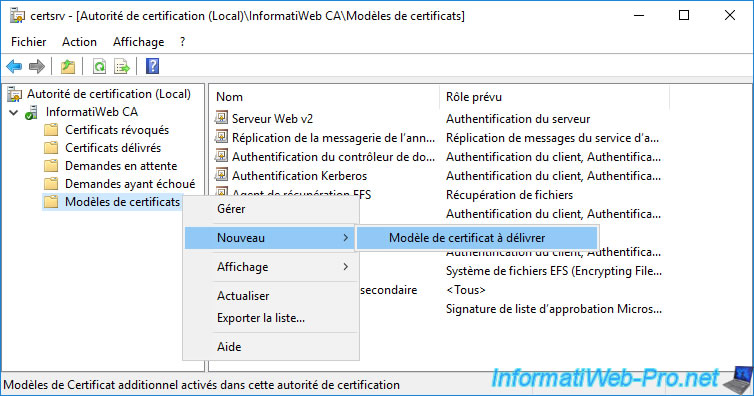

Pour cela, faites un clic droit sur "Modèles de certificats" et cliquez sur : Nouveau -> Modèle de certificat à délivrer.

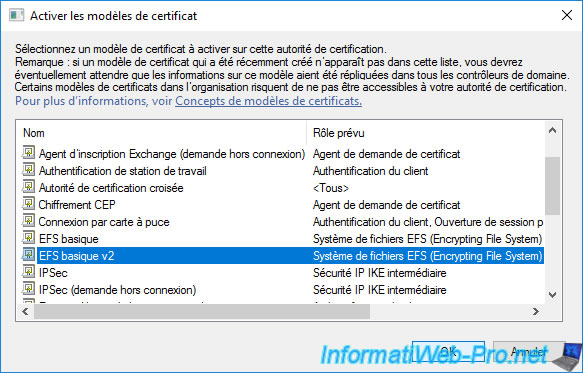

Sélectionnez votre nouveau modèle de certificat "EFS basique v2" et cliquez sur OK.

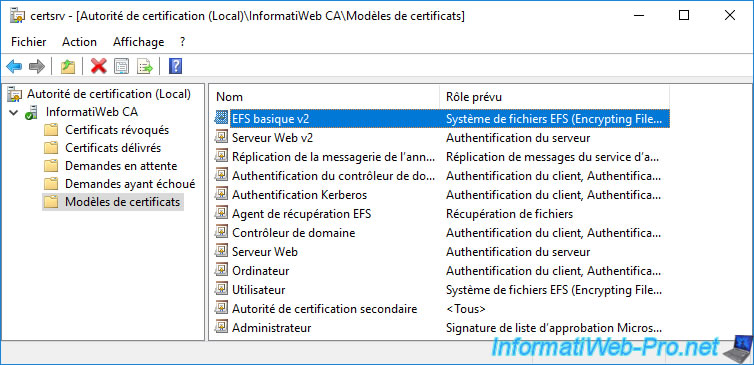

Votre nouveau modèle de certificat apparait dans la liste.

3. Changer le modèle de certificat utilisé par défaut par EFS

Par défaut, Windows utilise le modèle de certificat "EFS basique".

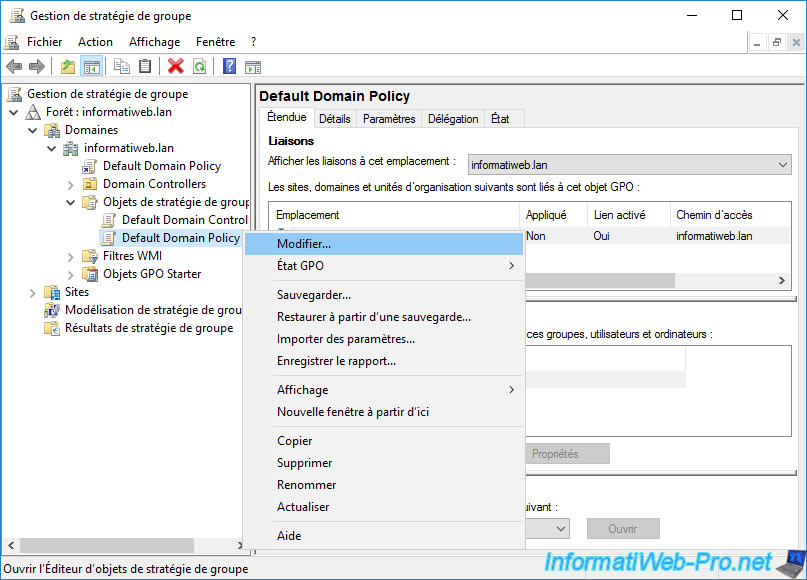

Pour changer ce comportement et utiliser votre nouveau modèle de certificat "EFS basique v2", ouvrez la console "Gestion de stratégie de groupe" sur votre contrôleur de domaine Active Directory, puis modifiez l'objet de stratégie de groupe "Default Domain Policy".

Note : cet objet GPO concerne tous les ordinateurs et serveurs liés à votre domaine Active Directory.

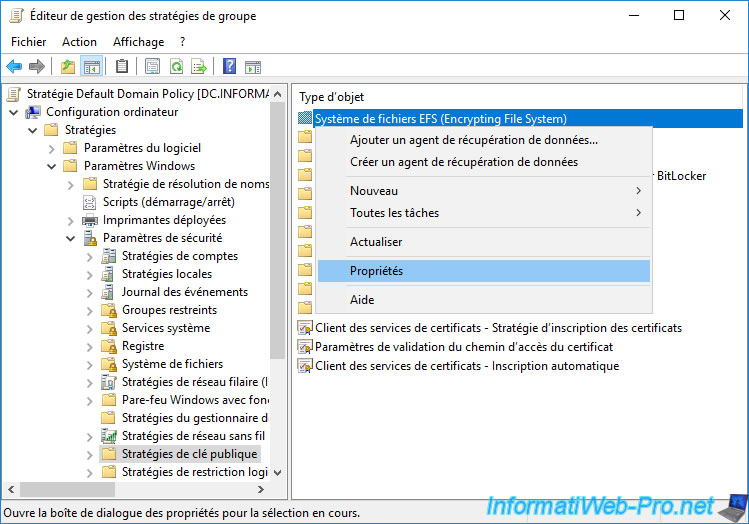

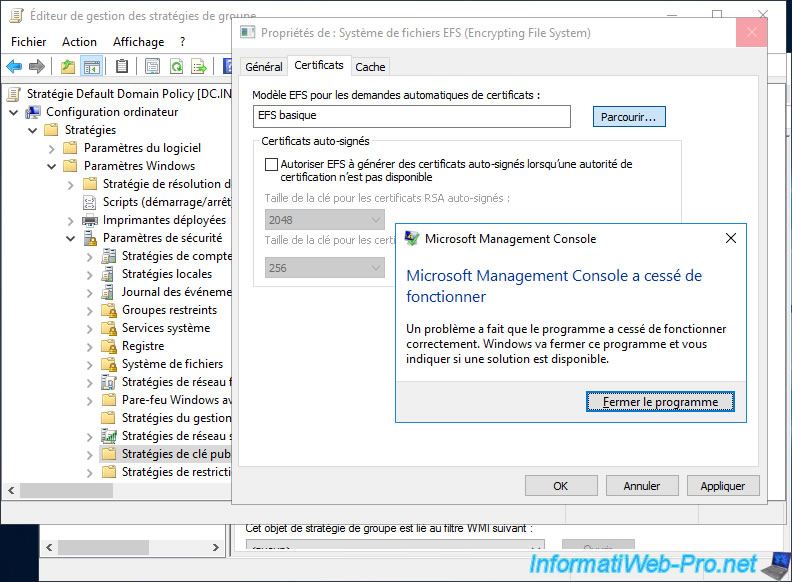

Dans l'éditeur de gestion des stratégies de groupe qui apparait, allez dans "Configuration ordinateur -> Stratégies -> Paramètres Windows -> Paramètres de sécurité -> Stratégies de clé publique" et faites un clic droit "Propriétés" sur : Système de fichiers EFS (Encrypting File System).

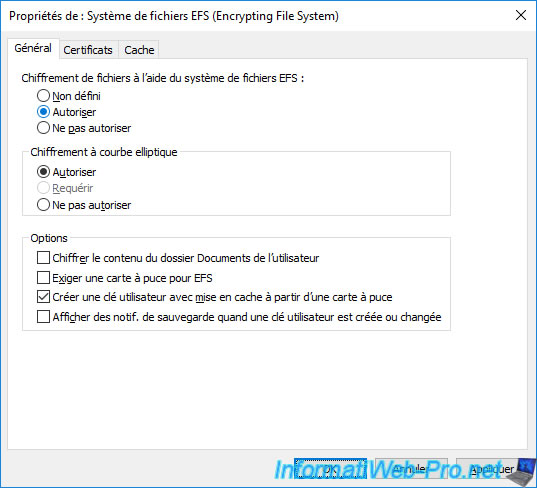

Grâce à cette stratégie, vous pourrez autoriser ou interdire (ne pas autoriser) le chiffrement de fichiers à l'aide du système de fichiers EFS sur vos serveurs et ordinateurs si vous le souhaitez.

Sélectionnez "Autoriser" pour autoriser l'utilisation d'EFS dans votre entreprise.

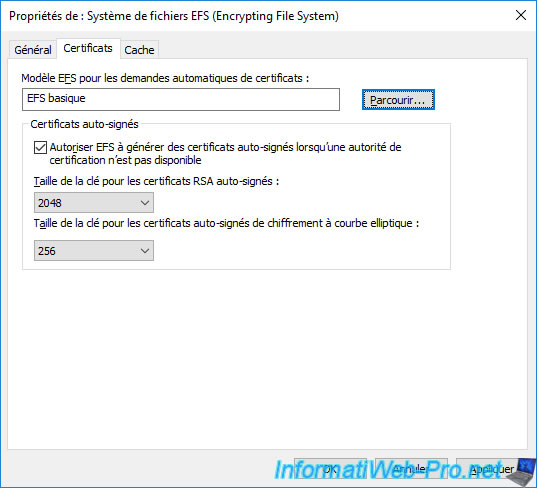

Ensuite, dans l'onglet "Certificats", vous verrez que le modèle de certificat utilisé par défaut est : EFS basique.

Si vous savez comment fonctionne EFS, vous savez surement que par défaut, Windows génère automatiquement un certificat auto-signé pour l'utilisateur lorsque celui-ci chiffre pour la 1ère fois un fichier.

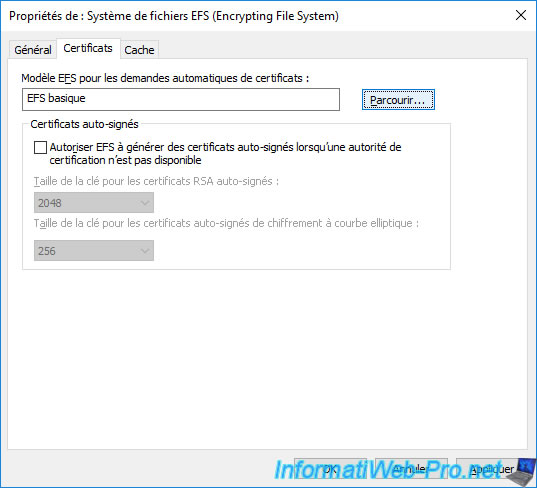

Pour désactiver ce comportement par défaut sur vos serveurs et ordinateurs liés à votre domaine Active Directory, vous devrez décocher la case : Autoriser EFS à générer des certificats auto-signés lorsqu'une autorité de certification n'est pas disponible.

Ensuite, pour utiliser votre nouveau modèle de certificat "EFS basique v2" au lieu de celui d'origine (indiqué dans la case "Modèle EFS pour les demandes automatiques de certificats), vous devrez cliquer sur "Parcourir".

Si une erreur "Microsoft Management Console a cessé de fonctionner" apparait lorsque vous cliquez sur le bouton "Parcourir" ce qui bloque aussi l'accès à la fenêtre "Editeur de gestion des stratégies de groupe", c'est que vous avez changé la compatibilité de votre modèle de certificat à une valeur égale ou supérieure à "Windows Server 2012".

Dans ce cas, vous possédez un modèle de certificat en version 4 au lieu d'une version 2.

Or, sous Windows Server 2016, cela n'est apparemment pas supporté et la console "Microsoft Management Console" (mmc) plante.

Pour régler le problème, vous devez supprimer complètement votre nouveau modèle "EFS basique v2" des modèles de certificats (ainsi que de la liste des modèles de certificats à délivrer) de votre autorité de certification, puis le recréer comme expliqué précédemment SANS modifier les paramètres de compatibilité de celui-ci.

Ainsi, vous aurez un modèle de certificat en version 2 au lieu de la version 4 (qui n'est pas supportée dans ce cas précis).

Notez que la version du modèle de certificat à utiliser est choisie par Windows Server lors de la création du modèle de certificat. Celle-ci ne change pas lors de la modification d'un modèle de certificat déjà existant.

Source : WS2012R2 GPMC MMC appcrash when trying to change EFS certificate template in GPO.

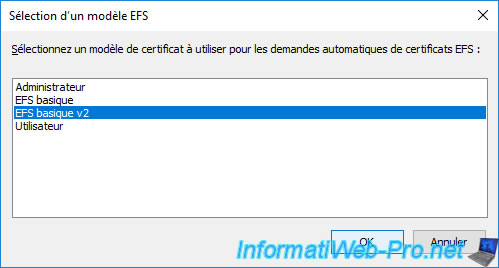

Dans la fenêtre "Sélection d'un modèle EFS" qui apparait, sélectionnez votre nouveau modèle de certificat "EFS basique v2" et cliquez sur OK.

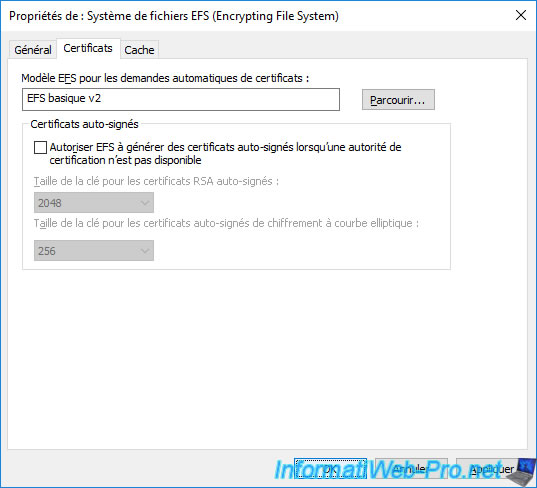

Le nouveau modèle de certificat choisi apparait.

Partager ce tutoriel

A voir également

-

Articles 8/9/2023

A quoi sert et comment fonctionne le chiffrement ?

-

Articles 26/1/2024

SafeNet Authentication Client (SAC) - Installation et présentation

-

Windows Server 19/1/2024

WS 2016 - AD CS - Acheter des cartes à puce et se connecter via celles-ci

-

Windows Server 13/10/2023

WS 2016 - AD CS - Activer et utiliser l'inscription automatique de certificats

Vous devez être connecté pour pouvoir poster un commentaire