- Windows Server

- 22 septembre 2023 à 10:08

-

- 1/2

Lorsque vous souhaitez sécuriser un service ou en utilisez un sécurisé, vous devrez gérer des certificats.

En fonction du cas, vous devrez peut-être exporter et/ou importer un certificat avec sa clé privée associée ou non.

1. Gérer les certificats depuis une console mmc

Pour commencer, que vous soyez sur un ordinateur (poste client) ou un serveur, la procédure est identique.

Ouvrez le menu démarrer et tapez : mmc.

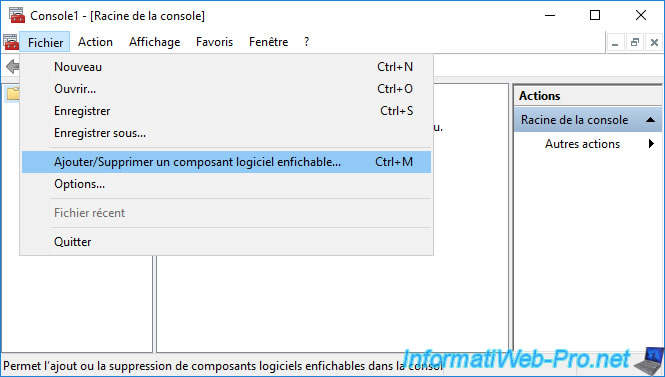

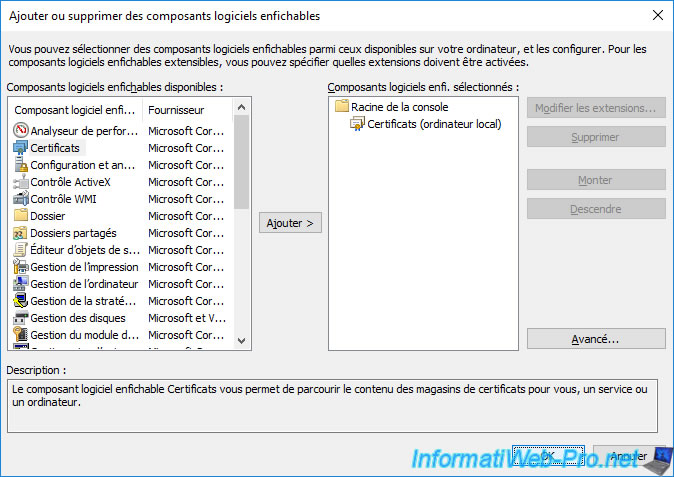

Ensuite, dans la console "mmc" qui apparait, cliquez sur : Ajouter/Supprimer un composant logiciel enfichable.

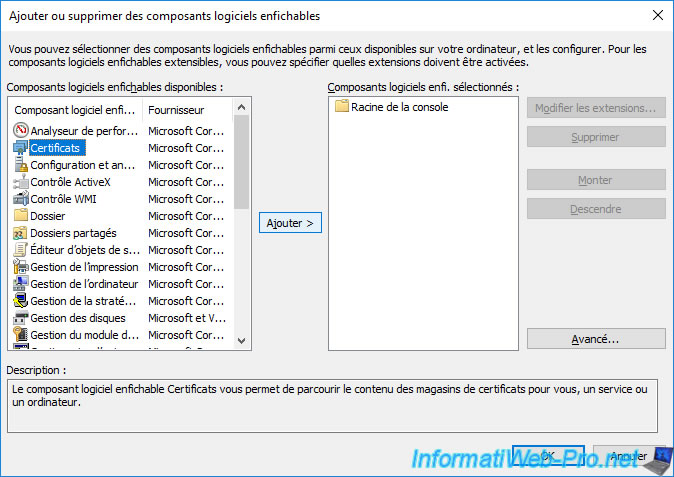

Ajoutez le composant : Certificats.

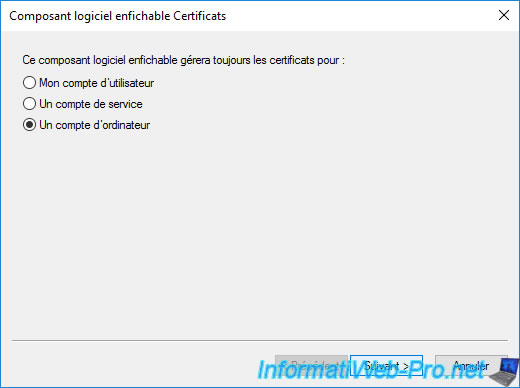

Choisissez "Un compte d'ordinateur" si vous souhaitez gérer les certificats de votre ordinateur ou serveur ou "Mon compte d'utilisateur" pour gérer ceux de l'utilisateur.

Note : ce choix n'apparait que si vous les droits "administrateur" sur l'ordinateur ou serveur où vous vous trouvez.

Raccourcis : plutôt que de lancer une console "mmc" et ajouter le composant certificat pour l'ordinateur local ou l'utilisateur actuel, vous pouvez lancer directement le fichier :

- certmgr.msc : pour gérer les certificats de l'utilisateur actuel

- certlm.msc : pour gérer les certificats de l'ordinateur local

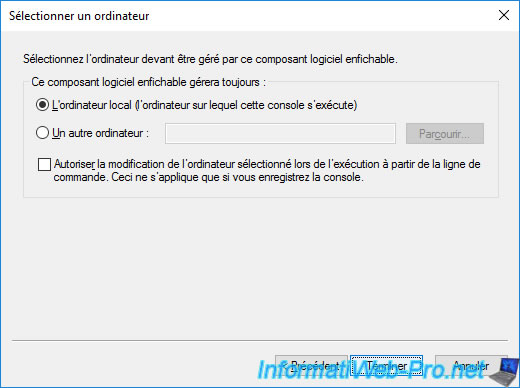

Si vous avez sélectionné "Mon compte d'ordinateur", laissez l'option "L'ordinateur local ..." sélectionnée et appuyez sur Terminer.

Cliquez sur OK pour confirmer l'ajout de ce composant "Certificats" dans la console "mmc".

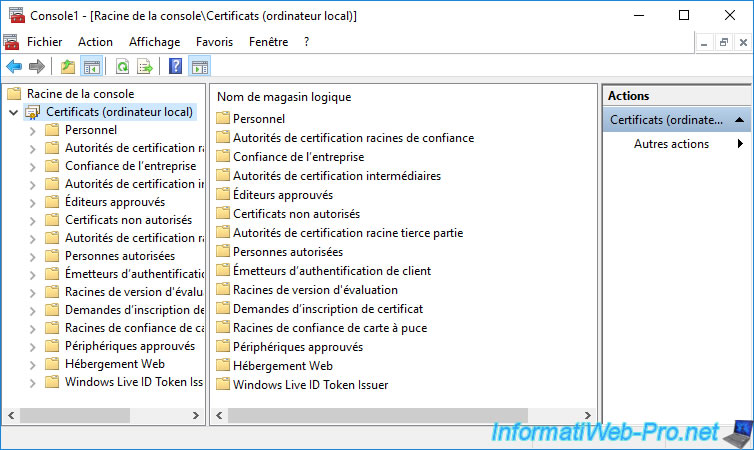

Si vous sélectionnez le composant "Certificats ..." qui apparait, vous verrez que plusieurs magasins de certificats existent par défaut sur votre ordinateur ou serveur :

- Personnel : contient les certificats personnels (ainsi que les clés privées associées) de l'ordinateur / serveur ou de l'utilisateur actuel.

Celui-ci contient, par exemple, les certificats de cet ordinateur, serveur ou utilisateur signés par votre autorité de certification ou des certificats auto-signés générés et approuvés par des applications (tel que EFS, par exemple). - Autorités de certification racines de confiance : contient les certificats publics (y compris les clés publiques) des autorités de certification racines reconnues par défaut par Windows (Server).

Vous y trouverez par exemple, les certificats des autorités de certification : DigiCert, Microsoft Root Authority, VeriSign, ...

Vous pourrez également y trouver le certificat public de votre propre autorité de certification racine.

Ce qui permettra à votre ordinateur ou serveur de faire confiance à tous les certificats émis par votre propre autorité de certification. - Confiance de l'entreprise : contient des listes de certificats de confiance (CTL) qui permettent d'approuver des certificats auto-signés d'autres organisations en limitant les buts pour lesquels ceux-ci sont approuvés.

- Autorités de certification intermédiaires : certificats d'autorités de certification secondaires (subordonnées) auxquels votre ordinateur / serveur fait confiance.

Vous pourrez également y trouver les certificats publics de vos propres autorités de certification secondaires (subordonnées), si applicable. - Editeurs approuvés : contient les certificats authenticode (signature) des éditeurs approuvés qui permettent, par exemple, de vérifier la signature numérique appliquée sur certains programmes (.exe), pilotes (.sys) et scripts PowerShell (.ps1).

- Certificats non autorisés : certificats auxquels vous avez décidé de NE PAS faire confiance. Ceci peut être effectué via la stratégie de restriction logicielle, ainsi que lorsque votre navigateur web ou votre client d'e-mail vous pose la question.

- Autorités de certification racine tierce partie : certificats d'autorités racines de confiance (excepté celles de Microsoft et la vôtre).

- Personnes autorisées : certificats délivrés à des personnes et qui ont été approuvés explicitement.

La plupart du temps, il s'agira de certificats auto-signés. - Emetteurs d'authentification de client : depuis Windows Server 2012, l'utilisation des listes de certificats de confiance (CTL) est dépréciée. Ce nouveau magasin de certificat a donc apparu pour ne plus que des certificats non concernés par la demande soit envoyé dans les messages envoyés.

- Racines de version d'évaluation : contient le certificat "Microsoft Development Root Certificate Authority 2014" permettant de faire confiance au code Windows Insider Preview.

- Demandes d'inscription de certificat : demandes de certificats en attente ou rejetées

- Racines de confiance de carte à puce : peut contenir le certificat de Kerberos Key Distribution Center (KDC), par exemple. Ce qui est requis si l'ordinateur ou serveur n'est pas joint au domaine Active Directory.

- Périphériques approuvés : certificats permettant d'approuver des périphériques

- Hébergement Web : certificats utilisés pour sécuriser l'accès à votre site web créés sous IIS (Internet Information Services).

Notez que, depuis la console d'IIS, vous avez la possibilité d'ajouter vos certificats dans ce magasin de certificats ou dans le magasin de certificats "Personnel".

Il est donc possible que certains certificats de vos sites web se trouvent dans le magasin de certificats "Personnel" au lieu de celui-ci (Hébergement Web). - Windows Live ID Token Issuer : certificat utilisé par Microsoft Services Manager (anciennement : Windows Live ID Security Token Service).

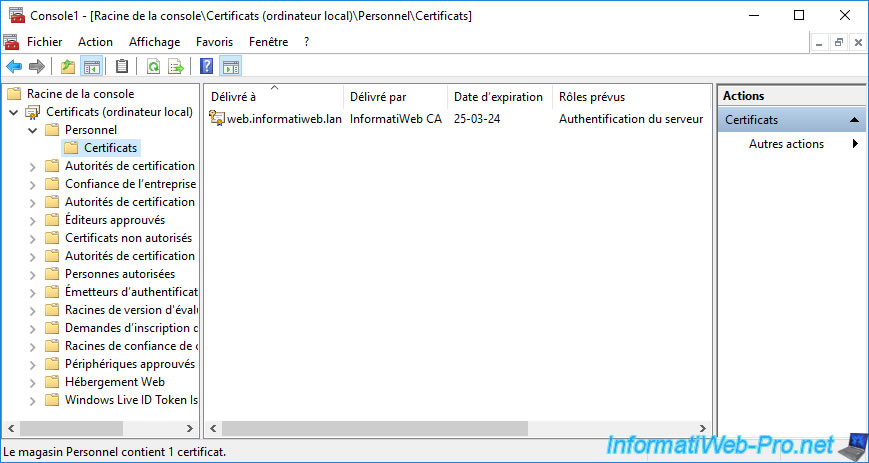

Comme expliqué précédemment, dans le magasin de certificats "Personnel", vous trouverez les certificats de l'ordinateur, serveur ou utilisateur actuel.

Généralement, les clés privées associées à ces certificats seront aussi présentes. Ce que vous pouvez facilement voir grâce à l'icône du certificat étant donné qu'une clé est également affichée si la clé privée associée est présente pour celui-ci.

Notez que dans le cas d'un site web sécurisé hébergé sur un serveur web IIS, le certificat souhaité se trouve peut-être dans le magasin de certificats "Hébergement Web".

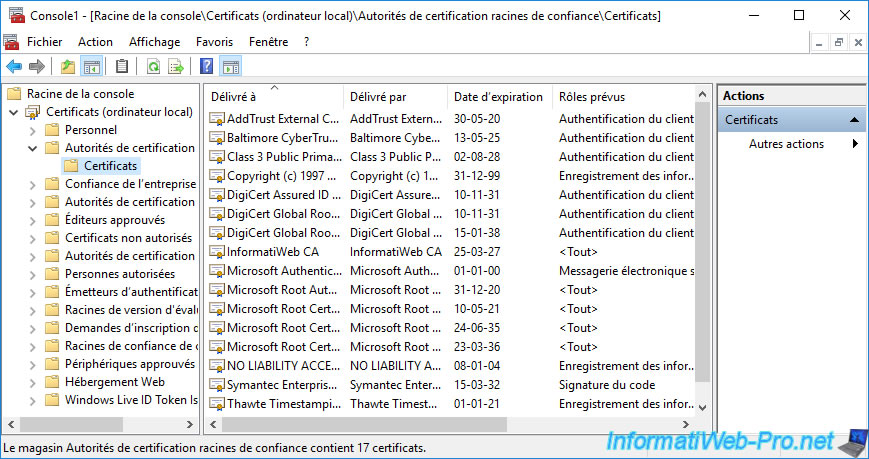

Comme expliqué précédemment, dans le magasin de certificats "Autorités de certification racines de confiance", vous trouverez les certificats des autorités de certification racines auquel votre ordinateur ou serveur fait confiance par défaut, ainsi que celui de votre autorité de certification le cas échéant.

Notez que si vous possédez une autorité de certification d'entreprise et que cet ordinateur ou serveur est lié au même domaine Active Directory que celle-ci, son certificat sera importé automatiquement dans ce magasin de certificats.

Dans notre cas, il s'agit de notre autorité de certification : InformatiWeb CA.

2. Exporter un certificat

2.1. Exporter un certificat avec sa clé privée (format .pfx)

Lorsque vous possédez des certificats dans le magasin de certificats "Personnel", les clés privées associées à ceux-ci sont souvent aussi présentes.

Si vous tentez d'exporter un de vos certificats personnels, vous aurez donc la possibilité d'exporter uniquement le certificat ou le certificat et sa clé privée.

Attention : comme som nom l'indique, la clé privée doit rester secrète. Donc, ne la communiquer à personne.

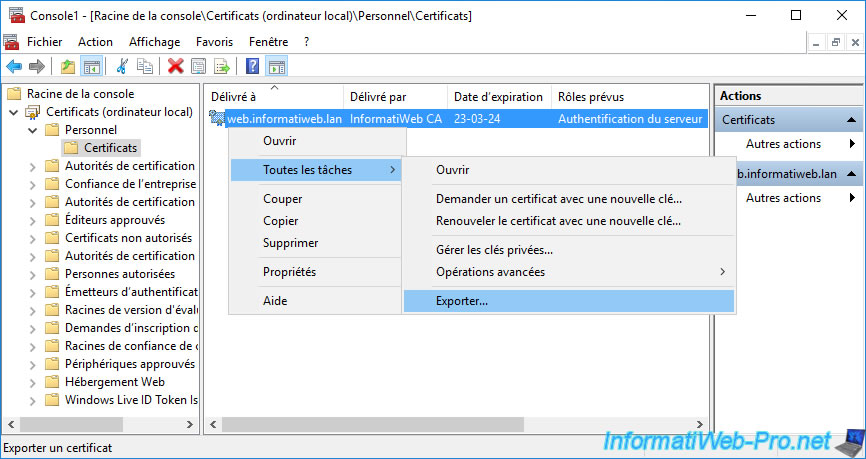

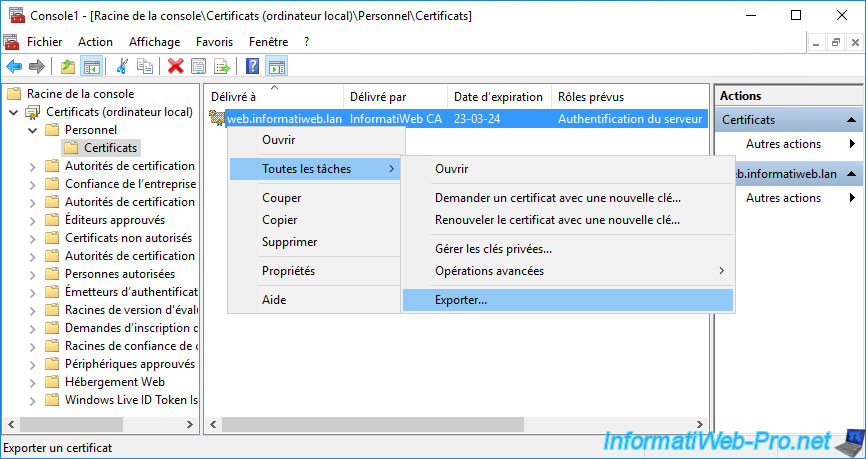

Pour exporter un certificat personnel avec sa clé privée, faites un clic droit sur le certificat souhaité et cliquez sur : Toutes les tâches -> Exporter.

L'assistant Exportation du certificat apparait.

Cliquez sur Suivant.

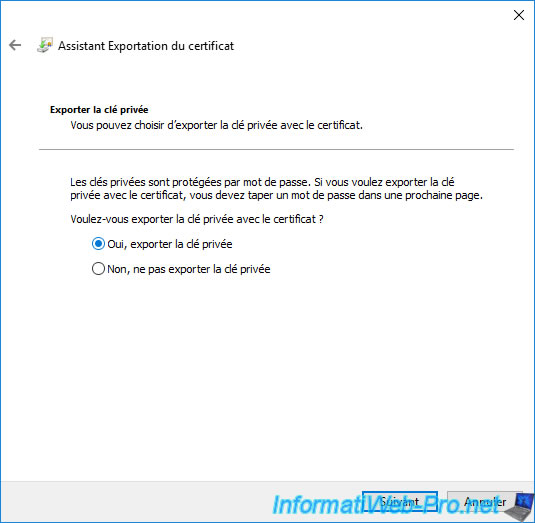

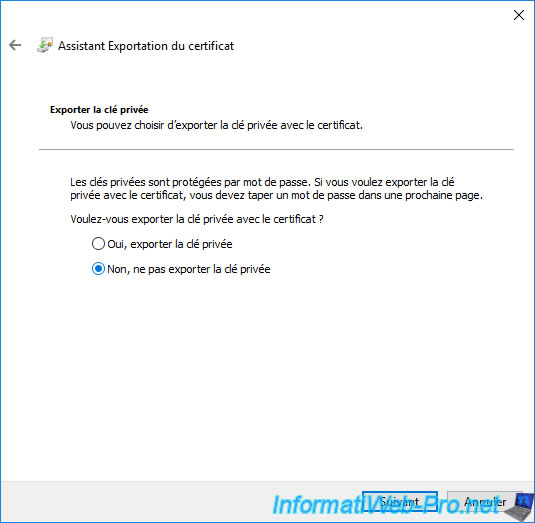

Choisissez : Oui, exporter la clé privée.

Notes :

- si cette étape n'apparait pas et que l'assistant vous propose directement le format ".cer", c'est que vous ne possédez pas la clé privée associée à ce certificat.

- si cette étape apparait, mais que l'option "Oui, exporter la clé privée" est grisée, c'est que l'exportation de la clé privée n'est pas possible pour ce certificat.

En effet, pour que cela soit possible, il faut que l'option "Autoriser l'exportation de la clé privée" soit cochée dans l'onglet "Traitement de la demande" du modèle de certificat qui a été utilisé pour obtenir ce certificat.

Notez que cette option doit avoir été activée sur le modèle de certificat concerné au moment où le certificat a été émis (délivré).

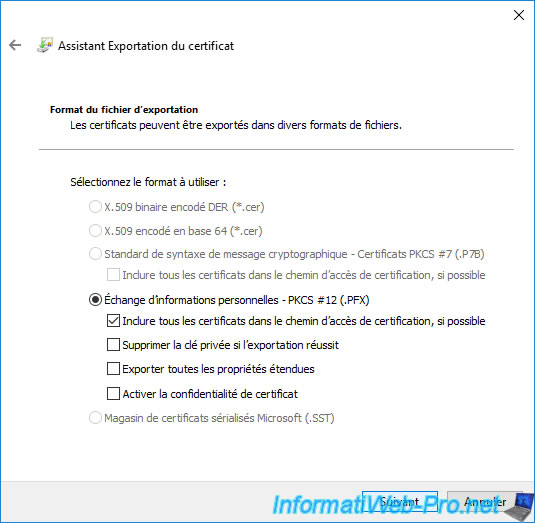

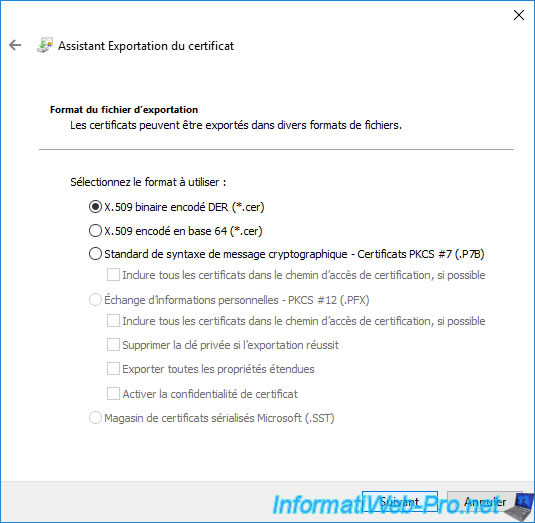

Lorsque vous exportez le certificat, ainsi que sa clé privée associée, le format utilisé sera : Echange d'informations personnelles - PKCS #12 (.PFX).

Dans ce cas, les options d'exportation proposées sont :

- Inclure tous les certificats dans le chemin d’accès de certification si possible : permet d'exporter également tous les certificats parents jusqu'à l'autorité de certification racine concernée pour obtenir le chemin complet de certification.

Dans notre cas, cela exportera notre certificat "web.informatiweb.lan", ainsi que sa clé privée associée. Mais, aussi le certificat public de notre autorité de certification racine qui a délivré ce certificat.

Si votre certificat a été délivré par une autorité de certification secondaire (subordonnée), l'assistant exporterait le certificat souhaité, celui de l'autorité de certification secondaire qui l'a délivré, ainsi celui de l'autorité de certification racine (qui a signé le certificat de l'autorité de certification secondaire concernée). - Supprimer la clé privée si l'exportation réussit : indique que si l'exportation du certificat et de sa clé privée associée réussit, la clé privée associée à ce certificat sera supprimée de votre ordinateur ou serveur. Ce qui posera problème si ce certificat était toujours utilisé sur votre ordinateur ou serveur.

- Exporter toutes les propriétés étendues : un certificat possède des données (telles que des listes de révocation (CRL) ou des listes de certificats de confiance (CTL), des extensions, ...) qui font partie de celui-ci. Par contre, les certificats CryptoAPI peuvent aussi posséder des propriétés étendues sur des plateformes Microsoft qui ne font pas réellement partie du certificat.

Si vous cochez cette option, les propriétés étendues ajoutées à ce certificat seront également exportées.

Néanmoins, ces propriétés étendues ne sont disponibles que sur les plateformes Microsoft. - Activer la confidentialité de certificat : option recommandée lorsque vous exportez des certificats PKI Azure Stack Hub. Dans le cas contraire, une erreur peut se produire, car seul le mot de passe protège les informations privées de ce certificat.

Dans la plupart des cas, seule la 1ère option (Inclure tous les certificats dans le chemin d’accès ...) est utile.

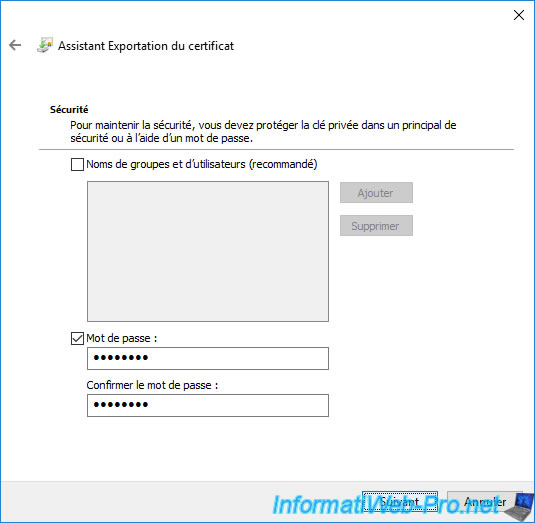

Etant donné que vous exportez un certificat avec sa clé privée associée, il est important de protéger la clé privée qui se trouvera également dans le fichier ".pfx" qui sera généré.

Pour cela, vous pourrez spécifier un mot de passe qui devra être de nouveau indiqué lorsque vous réimporterez le fichier ".pfx" exporté.

Si vous le souhaitez, vous pourrez aussi cocher l'option "Noms de groupes et d'utilisateurs (recommandé)".

Cette option vous permettra d'importer plus tard ce certificat sans avoir besoin d'indiquer le mot de passe protégeant la clé privée si vous êtes connecté avec un utilisateur autorisé ici.

Dans le cas contraire, l'assistant vous demandera d'indiquer le mot de passe protégeant la clé privée.

D'où l'intérêt de toujours spécifier un mot de passe ici, même si vous souhaitez utiliser la 1ère option (Noms de groupes ...).

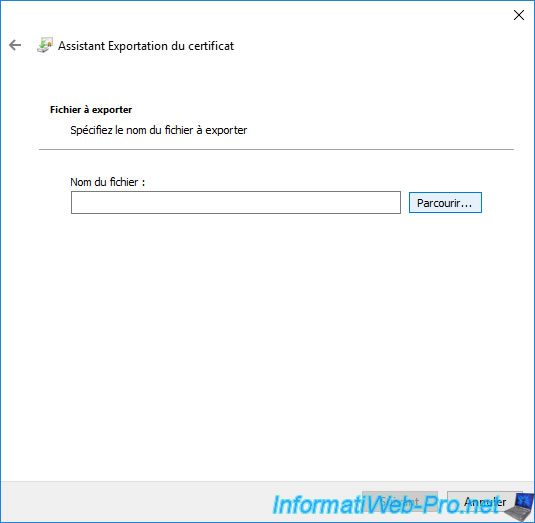

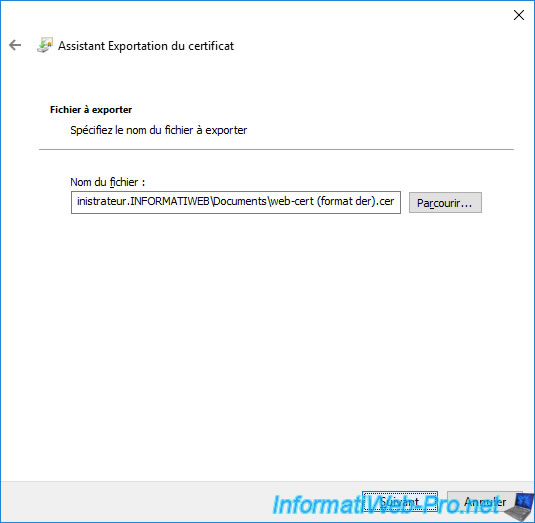

Cliquez sur "Parcourir".

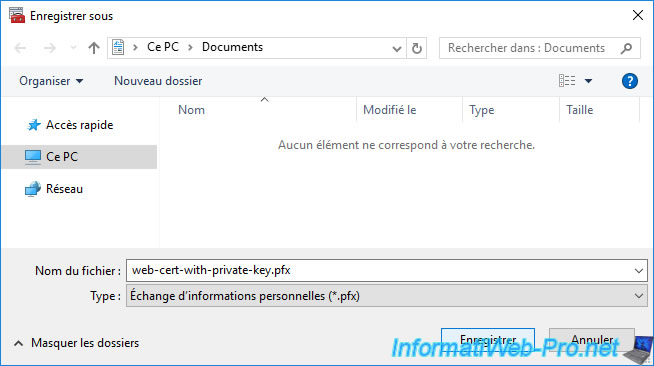

Choisissez à quel endroit et sous quel nom vous souhaitez exporter votre certificat au format ".pfx", puis cliquez sur : Enregistrer.

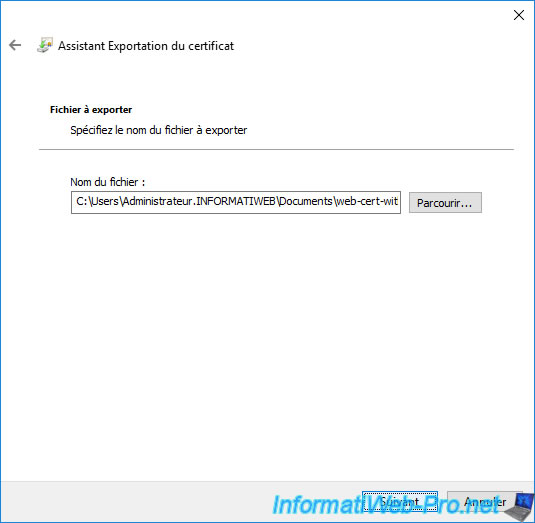

Le chemin du certificat qui sera exporté apparait.

Cliquez sur Suivant.

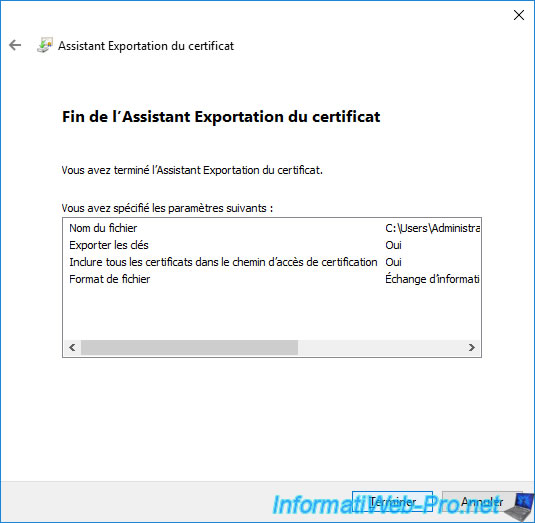

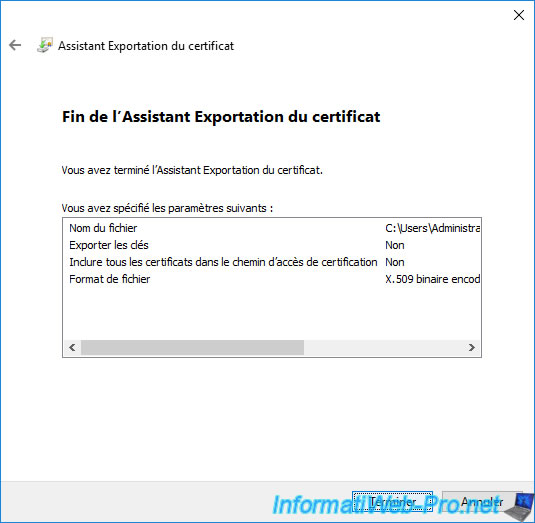

Cliquez sur : Terminer.

Le message "L'exportation a réussi" apparait.

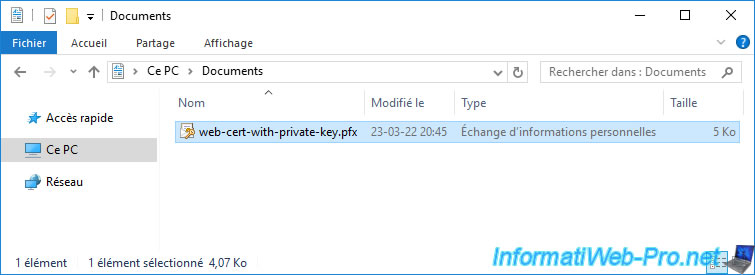

Le certificat au format ".pfx" apparait et est reconnu sous le type "Echange d'informations personnelles" sous Windows.

Si vous souhaitez ouvrir ce certificat ".pfx" sans l'importer, vous devrez faire un clic droit "Ouvrir" sur celui-ci au lieu d'un double clic.

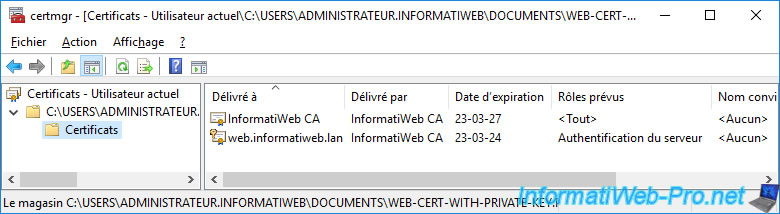

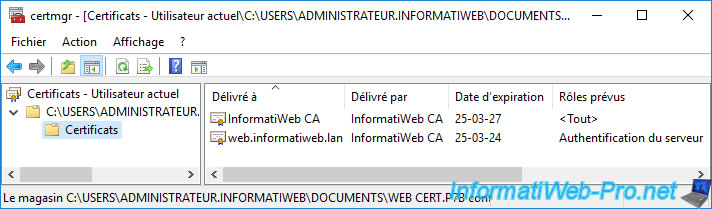

Dans le dossier "Certificats", vous trouverez :

- le certificat de l'autorité racine qui a émis (délivré) ce certificat

- le certificat que vous avez exporté, ainsi que sa clé privée.

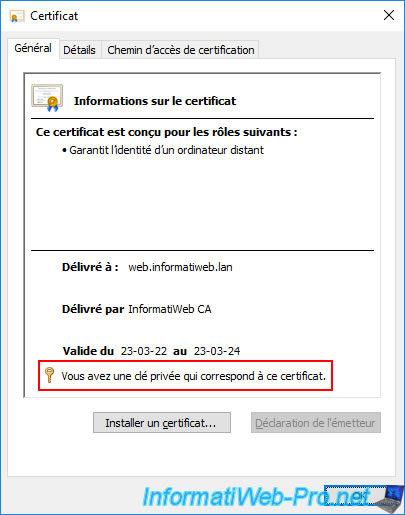

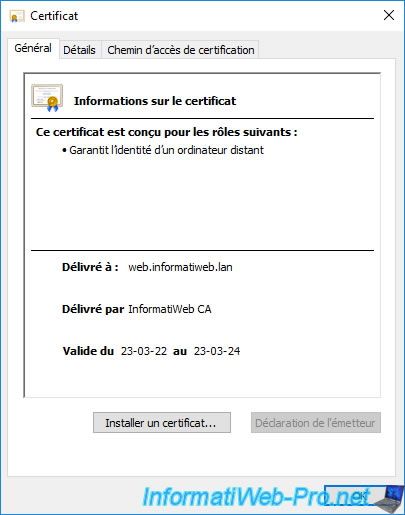

Si vous faites un double clic sur le certificat exporté dans la fenêtre ci-dessus, vous verrez que vous avez une clé privée qui correspond à ce certificat.

2.2. Exporter un certificat sans sa clé privée (format .cer)

Pour que quelqu'un ou quelque chose puisse déchiffrer les données que vous lui envoyez et vérifier également que c'est bien vous qui les avez envoyées, celui-ci doit connaitre votre clé publique.

Par contre, vous ne devez jamais lui communiquer votre clé privée associée.

Pour cela, faites un clic droit "Toutes les tâches -> Exporter" sur le certificat souhaité.

Sélectionnez "Non, ne pas exporter la clé privée".

Note : si vous exportez un certificat pour lequel vous ne possédez pas la clé privée associée (ce qui est notamment le cas si vous tentez d'exporter un certificat présent dans le magasin de certificats "Autorités de certifications racines de confiance"), cette étape n'apparaitra pas.

Etant donné que seul le certificat sera exporté et NON sa clé privée, le format proposé sera ".cer".

Lorsque vous exportez un certificat sans sa clé privée, vous avez le choix entre 3 options :

- X.509 binaire encodé DER (*.cer) : format Microsoft utilisé par la plupart des applications fonctionnant sous Windows ou Windows Server.

- X.509 encodé en base 64 (*.cer) : format Linux lisible utilisé sur les distributions Linux (tels que : Debian ou Ubuntu, par exemple), mais aussi par d'autres services basés sur Linux (tel que l'hyperviseur VMware ESXi, par exemple).

Ce format a pour avantage d'être facilement "lisible" avec le bloc-notes. - Standard de syntaxe de message cryptographique - Certificats PKCS #7 (.P7B) : permet d'exporter le certificat, ainsi que les certificats parents (celui de l'autorité de certification racine, ainsi que celui de l'autorité de certification secondaire, le cas échéant). Ce qui permet d'être sûr que le certificat continuera d'être valide lorsque vous le réimporterez.

Pour cela, cochez également la case "Inclure tous les certificats dans le chemin d'accès de certification, si possible".

Cliquez sur "Parcourir" pour choisir où vous souhaitez stocker le certificat ".cer" ou ".p7b" qui sera exporté et sous quel nom.

Puis, cliquez sur Suivant.

Cliquez sur "Terminer" pour confirmer l'exportation de ce certificat.

Le message "L'exportation a réussi".

Comme prévu, si vous ouvrez le certificat ".cer" exporté (en faisant un double clic sur celui-ci), vous verrez qu'aucun message n'indique qu'une clé privée est présente.

Ce qui prouve que celle-ci n'a pas été exportée.

Si vous avez exporté le certificat au format ".p7b", vous verrez que ce fichier contient :

- un ou plusieurs certificats d'autorités de certification (racine et secondaire) permettant de créer la chaine de confiance complète du certificat exporté.

Ce ou ces certificats ne seront présents que si vous avez aussi coché l'option "Inclure tous les certificats dans le chemin d'accès de certification, si possible" lors de l'exportation du certificat au format ".p7b". - le certificat que vous avez exporté SANS sa clé privée.

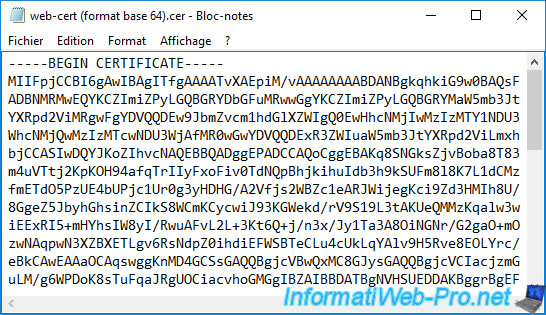

Notez que si vous avez exporté le certificat au format "X.509 encodé en base 64 (*.cer)" (format Linux), vous pourrez l'ouvrir avec le bloc-notes et vous verrez que son contenu ressemble à ceci :

Plain Text

-----BEGIN CERTIFICATE----- xxxxxxxxxxxxxxxxxxxxxxxxxxxx... -----END CERTIFICATE-----

Ce qui est pratique lorsque l'application à protéger vous demande de coller le certificat comme un simple texte plutôt que d'envoyer un fichier.

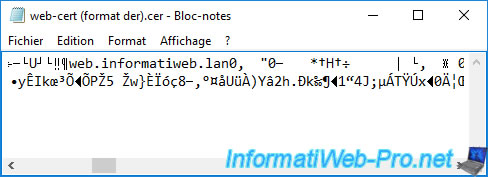

Par contre, si vous l'avez exporté au format "X.509 binaire encodé DER (*.cer)" (format Microsoft), vous ne serez pas en mesure de l'afficher comme du texte.

Notez que le format "Standard de syntaxe de message cryptographique - Certificats PKCS #7 (.P7B)" n'est pas lisible non plus comme du texte et l'aperçu sera similaire à ce qui est affiché ci-dessous.

Partager ce tutoriel

A voir également

-

Articles 8/9/2023

A quoi sert et comment fonctionne le chiffrement ?

-

Articles 26/1/2024

SafeNet Authentication Client (SAC) - Installation et présentation

-

Windows Server 19/1/2024

WS 2016 - AD CS - Acheter des cartes à puce et se connecter via celles-ci

-

Windows Server 13/10/2023

WS 2016 - AD CS - Activer et utiliser l'inscription automatique de certificats

Vous devez être connecté pour pouvoir poster un commentaire